Βρέθηκε προστασία από τον ιό Petya. Ιός Petya: προστασία, θεραπεία, αφαίρεση, αποκρυπτογράφηση

Η αμερικανική εταιρεία ανάπτυξης προστασίας από ιούς Symantec δημοσίευσε συστάσεις για την καταπολέμηση του ιού Petya, ο οποίος έπληξε υπολογιστές πολλών εταιρειών και ιδρυμάτων στις 27 Ιουνίου. Η οδηγία είναι πολύ απλή: ο χρήστης πρέπει να δημιουργήσει ένα αρχείο που ονομάζεται perfc στο Σημειωματάριο, να το βάλει μέσα φάκελο των Windowsστον δίσκο C. Με αυτόν τον τρόπο μπορείτε να προσομοιώσετε μια μόλυνση υπολογιστή: όταν ένας ιός ransomware εισέρχεται στο σύστημα, αναζητά αυτό το αρχείο και όταν το βρει, σταματά να λειτουργεί.

Εμπειρογνώμονες πληροφορικής: Η ψεύτικη μόλυνση θα βοηθήσει να σωθεί από τον ιό Petya

Ο κατασκευαστής λογισμικού προστασίας από ιούς Symantec (ΗΠΑ) παρουσίασε συστάσεις για την καταπολέμηση του ιού Petya ransomware που έχει μολύνει χιλιάδες υπολογιστές σε όλο τον κόσμο. Οι υπάλληλοι της εταιρείας συνέστησαν στους χρήστες να προσομοιώσουν τη μόλυνση δημιουργώντας ένα αρχείο perfc στο Σημειωματάριο και τοποθετώντας το στο φάκελο των Windows στη μονάδα δίσκου C. Όταν ένας ιός εισέρχεται στο σύστημα, αναζητά αυτό το αρχείο και όταν το βρει, σταματά να λειτουργεί , γράφει η Kommersant.

Η Symantec μίλησε για τον μηχανισμό προστασίας ransomware Petya

Η Symantec, ο κορυφαίος πάροχος λύσεων κυβερνοασφάλειας και πρόληψης απώλειας δεδομένων στον κόσμο, μίλησε για τον μηχανισμό προστασίας ransomware Petya που επιτέθηκε σε εταιρείες σε όλο τον κόσμο στις 27 Ιουνίου. Ο ιός έπληξε περισσότερο τη Ρωσία και την Ουκρανία.

Ο ιός ransomware ExPetr επιτίθεται σε υπολογιστές σε όλο τον κόσμο

Η αμερικανική εταιρεία ανάπτυξης λογισμικού προστασίας από ιούς Symantec δημοσίευσε συστάσεις για τον τρόπο αποφυγής μόλυνσης από το ransomware Petya, το οποίο επιτέθηκε σε ρωσικές και ουκρανικές εταιρείες και κυβερνητικές υπηρεσίες την περασμένη Τρίτη και στη συνέχεια εξαπλώθηκε σε άλλες χώρες. Το κακόβουλο λογισμικό λειτουργεί με βάση την αρχή του αναγνωρισμένου ransomware WannaCry, μια μεγάλης κλίμακας επιδημία του οποίου σημειώθηκε τον Μάιο, και απαιτεί επίσης λύτρα ύψους 300 $ σε ισοδύναμο bitcoin.

Υπάρχει μια οδηγία για το πώς να προστατεύσετε τον υπολογιστή σας από τον ιό Petya.A.

Αξίζει να σημειωθεί ότι το αρχείο μπορεί να δημιουργηθεί σε ένα κανονικό "Σημειωματάριο", αλλά είναι επιθυμητό να γίνει μόνο για ανάγνωση, ώστε ο ιός να μην μπορεί να κάνει αλλαγές σε αυτό.

Η Symantec έδωσε έναν εύκολο τρόπο προστασίας από το Petya ransomware

Η Symantec, μια αμερικανική εταιρεία λογισμικού προστασίας από ιούς, έχει εκδώσει απλές οδηγίες για την αντιμετώπιση του ransomware Petya που επιτέθηκε σε συστήματα σε πολλές χώρες σε όλο τον κόσμο στις 27 Ιουνίου. Σύμφωνα με την εταιρεία στο Twitter, για προστασία από τον ιό, πρέπει να δημιουργήσετε ένα αρχείο που ονομάζεται perfc και να το τοποθετήσετε στο φάκελο των Windows στη μονάδα δίσκου C. Διεισδύοντας στον υπολογιστή, ο ιός ελέγχει το σύστημα για μόλυνση και ένα τέτοιο αρχείο το μιμείται.

Βρήκε έναν τρόπο να προστατέψετε τον υπολογιστή σας από έναν επικίνδυνο νέο ιό

Η Kristina Davydova, εκπρόσωπος της Microsoft στη Ρωσία, είπε στο RIA Novosti ότι το ransomware χρησιμοποιεί διάφορες μεθόδους διανομής, συμπεριλαμβανομένης αυτής που χρησιμοποιήθηκε από τον ιό WannaCry, ο οποίος εμφανίστηκε τον Μάιο.

Η Symantec προσφέρει μια λύση για την καταπολέμηση του Petya.A ransomware

Η αμερικανική εταιρεία Symantec, που ειδικεύεται στο ασφάλεια πληροφοριών, πρότεινε μια λύση για την καταπολέμηση του ιού ransomware Petya.A, ο οποίος έπληξε χθες ορισμένες ουκρανικές και ρωσικές εταιρείες.

"Ο Petya ελέγχει για προηγούμενη μόλυνση αναζητώντας το όνομα του αρχείου του, συνήθως C: \ windows \ perfc", ανέφερε η υπηρεσία Τύπου.

Οι ειδικοί είπαν πώς μπορείτε να προστατευθείτε από τον ιό Petya

Η Symantec, μια εταιρεία λογισμικού κυβερνοασφάλειας, μοιράστηκε πώς μπορείτε να προστατευτείτε από τον υπολογιστή Ιός Petya... Για να προστατέψετε τον υπολογιστή σας από έναν ιό που έχει μολύνει χιλιάδες υπολογιστές στη Ρωσία, την Ουκρανία και άλλες χώρες, είναι απαραίτητο να δημιουργήσετε την εμφάνιση ότι ο υπολογιστής έχει ήδη επηρεαστεί, λένε οι ειδικοί.

Η αμερικανική εταιρεία κατασκευής λογισμικού προστασίας από ιούς Symantec έχει εκδώσει συστάσεις για την καταπολέμηση του ransomware Petya που έπληξε τα συστήματα πολλών εταιρειών και κρατικών υπηρεσιών σε όλο τον κόσμο την παραμονή. Σύμφωνα με τις οδηγίες, οι χρήστες πρέπει να προσομοιώσουν μια μόλυνση υπολογιστή δημιουργώντας ένα αρχείο perfc στο Σημειωματάριο και τοποθετώντας το στο φάκελο των Windows στη μονάδα δίσκου C. Όταν ένας ιός εισέλθει στο σύστημα, αναζητά αυτό το αρχείο και, μόλις το βρει, σταματά να λειτουργεί.

Η Symantec δημοσίευσε έναν τρόπο καταστροφής του ιού Petya

Η αμερικανική εταιρεία Symantec, η οποία ειδικεύεται στην κυκλοφορία λογισμικού προστασίας από ιούς, δημοσίευσε συστάσεις για την καταπολέμηση του ιού Petya Σύμφωνα με τις οδηγίες, χρησιμοποιώντας το Σημειωματάριο, πρέπει να δημιουργήσετε ένα αρχείο perfc και να το τοποθετήσετε στο φάκελο των Windows στο δίσκο με το λειτουργικό εγκατεστημένο σύστημα. Όταν ένας ιός εισέλθει στο σύστημα, θα βρει αυτόματα το καθορισμένο αρχείο και θα σταματήσει να λειτουργεί.

29 Ιουνίου 2017

Τα προγράμματα προστασίας από ιούς εγκαθίστανται στον υπολογιστή σχεδόν κάθε χρήστη, αλλά μερικές φορές εμφανίζεται ένας Trojan ή ένας ιός που μπορεί να παρακάμψει την καλύτερη προστασία και να μολύνει τη συσκευή σας και ακόμη χειρότερα να κρυπτογραφήσει τα δεδομένα σας. Αυτή τη φορά, ένας τέτοιος ιός ήταν ο Petya Trojan encryptor ή, όπως ονομάζεται επίσης, Petya. Ο ρυθμός εξάπλωσης αυτής της απειλής είναι πολύ εντυπωσιακός: σε λίγες μέρες μπόρεσε να «επισκεφτεί» τη Ρωσία, την Ουκρανία, το Ισραήλ, την Αυστραλία, τις Ηνωμένες Πολιτείες, όλες τις μεγάλες ευρωπαϊκές χώρες και όχι μόνο. Έπληξε κυρίως εταιρικούς χρήστες (αεροδρόμια, σταθμούς ηλεκτροπαραγωγής, τουρισμός), αλλά υπέφεραν και οι απλοί άνθρωποι. Ως προς την κλίμακα και τις μεθόδους επιρροής του, μοιάζει εξαιρετικά με το συγκλονιστικό πρόσφατα.

Πρέπει αναμφίβολα να προστατεύσετε τον υπολογιστή σας για να μην πέσετε θύμα του νέου Trojan ransomware Petya. Σε αυτό το άρθρο θα σας πω τι είναι αυτός ο ιός Petya, πώς εξαπλώνεται και πώς να προστατευτείτε από αυτήν την απειλή. Επιπλέον, θα θίξουμε τα θέματα αφαίρεσης Trojan και αποκρυπτογράφησης πληροφοριών.

Τι είναι ο ιός Petya;

Πρώτα, πρέπει να καταλάβουμε τι είναι η Petya. Ο ιός Petya είναι κακόβουλος λογισμικόπου είναι ένα Trojan ransomware. Αυτοί οι ιοί έχουν σχεδιαστεί για να εκβιάζουν τους κατόχους μολυσμένων συσκευών προκειμένου να λάβουν λύτρα από αυτούς για κρυπτογραφημένα δεδομένα. Διαφορετικός Θέλω να κλάψω, η Petya δεν ασχολείται με την κρυπτογράφηση μεμονωμένων αρχείων - σχεδόν αμέσως "αφαιρεί" όλα HDDεξ ολοκλήρου.

Το σωστό όνομα για τον νέο ιό είναι Petya.A. Επιπλέον, η Kaspersky το ονομάζει NotPetya / ExPetr.

Περιγραφή του ιού Petya

Αφού φτάσετε στον υπολογιστή σας σε λειτουργία συστήματα Windows.Petya κρυπτογραφεί σχεδόν αμέσως MFT(Κύριος Πίνακας Αρχείων). Σε τι ευθύνεται αυτός ο πίνακας;

Φανταστείτε ότι ο σκληρός σας δίσκος είναι ο μεγαλύτερος μια μεγάλη βιβλιοθήκησε όλο το σύμπαν. Περιέχει δισεκατομμύρια βιβλία. Πώς λοιπόν βρίσκετε το βιβλίο που θέλετε; Χρησιμοποιώντας μόνο τον κατάλογο της βιβλιοθήκης. Είναι αυτός ο κατάλογος που καταστρέφει η Petya. Έτσι, χάνετε κάθε ευκαιρία να βρείτε οποιοδήποτε «αρχείο» στον υπολογιστή σας. Για να είμαστε πιο ακριβείς, μετά τη «δουλειά» του Petit, ο σκληρός δίσκος του υπολογιστή σας θα μοιάζει με βιβλιοθήκη μετά από ανεμοστρόβιλο, με κομμάτια από βιβλία να πετούν παντού.

Έτσι, σε αντίθεση με το Wanna Cry, το οποίο ανέφερα στην αρχή του άρθρου, το Petya.A δεν κρυπτογραφεί ξεχωριστά αρχεία, χάνοντας εντυπωσιακό χρόνο σε αυτό - απλά αφαιρεί κάθε ευκαιρία από εσάς να τα βρείτε.

Μετά από όλους τους χειρισμούς του, απαιτεί λύτρα από τους χρήστες - 300 δολάρια, τα οποία πρέπει να μεταφερθούν σε λογαριασμό bitcoin.

Ποιος δημιούργησε τον ιό Petya;

Κατά τη δημιουργία του ιού, ο Petya χρησιμοποίησε ένα exploit ("τρύπα") στο λειτουργικό σύστημα των Windows που ονομάζεται "EternalBlue". Η Microsoft κυκλοφόρησε μια ενημερωμένη έκδοση κώδικα που "κλείνει" αυτήν την τρύπα πριν από λίγους μήνες, ωστόσο, δεν χρησιμοποιούν όλοι ένα αντίγραφο με άδεια χρήσης των Windows και εγκαθιστούν όλες τις ενημερώσεις συστήματος, σωστά;)

Ο δημιουργός του "Petit" μπόρεσε να χρησιμοποιήσει με σύνεση την απροσεξία εταιρικών και ιδιωτών χρηστών και να κερδίσει χρήματα από αυτό. Η ταυτότητά του είναι ακόμα άγνωστη (και είναι απίθανο να γίνει γνωστή)

Πώς εξαπλώνεται ο ιός Petya;

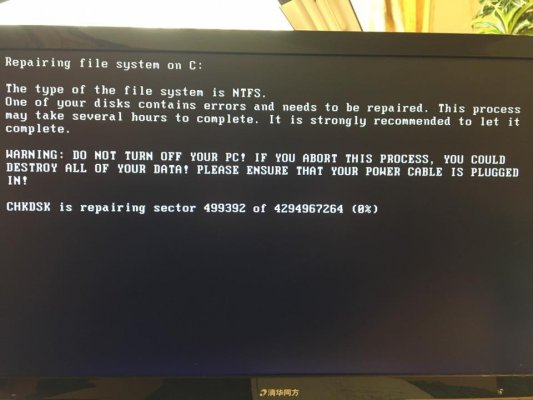

Ο ιός Petya εξαπλώνεται συχνότερα με το πρόσχημα των προσκολλήσεων σε emailκαι σε αρχεία με πειρατικό μολυσμένο λογισμικό. Το συνημμένο μπορεί να περιέχει απολύτως οποιοδήποτε αρχείο, συμπεριλαμβανομένης φωτογραφίας ή mp3 (όπως φαίνεται με την πρώτη ματιά). Αφού εκτελέσετε το αρχείο, ο υπολογιστής σας θα επανεκκινήσει και ο ιός θα προσομοιώσει έναν έλεγχο δίσκου για σφάλματα CHKDSK και εκείνη τη στιγμή θα τροποποιήσει την εγγραφή εκκίνησης του υπολογιστή σας (MBR). Μετά από αυτό, θα δείτε ένα κόκκινο κρανίο στην οθόνη του υπολογιστή σας. Κάνοντας κλικ σε οποιοδήποτε κουμπί, μπορείτε να αποκτήσετε πρόσβαση σε ένα κείμενο στο οποίο θα σας ζητηθεί να πληρώσετε για την αποκρυπτογράφηση των αρχείων σας και να μεταφέρετε το απαιτούμενο ποσό σε ένα πορτοφόλι bitcoin.

Πώς να προστατευτείτε από τον ιό Petya;

- Το πιο σημαντικό και βασικό πράγμα - κάντε κανόνα την εγκατάσταση ενημερώσεων για εσάς λειτουργικό σύστημα! Αυτό είναι απίστευτα σημαντικό. Κάντε το τώρα, μην καθυστερείτε.

- Αντιμετωπίστε με αυξημένη προσοχή όλα τα συνημμένα που συνδέονται με γράμματα, ακόμα κι αν γράμματα από άτομα που γνωρίζετε. Κατά τη διάρκεια της επιδημίας, είναι καλύτερο να χρησιμοποιείτε εναλλακτικές πηγές μετάδοσης δεδομένων.

- Ενεργοποιήστε την επιλογή "Εμφάνιση επεκτάσεων αρχείων" στις ρυθμίσεις του λειτουργικού συστήματος - ώστε να μπορείτε να βλέπετε πάντα την πραγματική επέκταση αρχείου.

- Ενεργοποιήστε τον "Έλεγχος λογαριασμού χρήστη" στις ρυθμίσεις των Windows.

- Πρέπει να εγκαταστήσετε ένα από αυτά για να αποφύγετε τη μόλυνση. Ξεκινήστε εγκαθιστώντας μια ενημέρωση λειτουργικού συστήματος και, στη συνέχεια, εγκαταστήστε ένα πρόγραμμα προστασίας από ιούς και θα είστε πολύ πιο ασφαλείς από πριν.

- Φροντίστε να δημιουργήσετε "αντίγραφα ασφαλείας" - αποθηκεύστε όλα τα σημαντικά δεδομένα σε έναν εξωτερικό σκληρό δίσκο ή στο cloud. Στη συνέχεια, εάν ο ιός Petya διεισδύσει στον υπολογιστή σας και κρυπτογραφήσει όλα τα δεδομένα, θα είναι πολύ εύκολο για εσάς να διαμορφώσετε σκληρός δίσκοςκαι εγκαταστήστε ξανά το λειτουργικό σύστημα.

- Ελέγχετε πάντα τη συνάφεια των βάσεων δεδομένων προστασίας από ιούς. Τα παντα καλά antivirusπαρακολουθεί τις απειλές και απαντά σε αυτές έγκαιρα ενημερώνοντας τις υπογραφές απειλών.

- Εγκαταστήστε το δωρεάν βοηθητικό πρόγραμμα Kaspersky Anti-Ransomware. Θα σας προστατεύσει από ιούς κρυπτογράφησης. Η εγκατάσταση αυτού του λογισμικού δεν σας απαλλάσσει από την ανάγκη εγκατάστασης ενός προγράμματος προστασίας από ιούς.

Πώς να αφαιρέσετε τον ιό Petya;

Πώς να αφαιρέσετε τον ιό Petya.A από τον σκληρό σας δίσκο; Αυτή είναι μια εξαιρετικά ενδιαφέρουσα ερώτηση. Το γεγονός είναι ότι εάν ο ιός έχει ήδη μπλοκάρει τα δεδομένα σας, τότε, στην πραγματικότητα, δεν θα υπάρχει τίποτα για διαγραφή. Εάν δεν σκοπεύετε να πληρώσετε το ransomware (κάτι που δεν πρέπει να κάνετε) και δεν θα προσπαθήσετε να ανακτήσετε δεδομένα στο δίσκο στο μέλλον, πρέπει απλώς να διαμορφώσετε το δίσκο και να εγκαταστήσετε ξανά το λειτουργικό σύστημα. Μετά από αυτό, δεν θα υπάρχει ίχνος του ιού.

Εάν υποψιάζεστε ότι υπάρχει ένα μολυσμένο αρχείο στο δίσκο σας, σαρώστε το δίσκο σας με ένα από αυτά ή εγκαταστήστε το Kaspersky Anti-Virus και εκτελέστε πλήρη σάρωση συστήματος. Ο προγραμματιστής διαβεβαίωσε ότι η βάση δεδομένων υπογραφής του περιέχει ήδη πληροφορίες σχετικά με αυτόν τον ιό.

Αποκωδικοποιητής Petya.A

Το Petya.A κρυπτογραφεί τα δεδομένα σας με έναν πολύ ισχυρό αλγόριθμο. Επί αυτή τη στιγμήδεν υπάρχει λύση για την αποκρυπτογράφηση κλειδωμένων πληροφοριών. Επιπλέον, δεν πρέπει να προσπαθήσετε να αποκτήσετε πρόσβαση σε δεδομένα στο σπίτι.

Αναμφίβολα, όλοι θα ονειρευόμασταν να αποκτήσουμε τον θαυματουργό αποκρυπτογραφητή Petya.A, αλλά απλά δεν υπάρχει τέτοια λύση. Ο ιός έπληξε τον κόσμο πριν από λίγους μήνες, αλλά δεν βρέθηκε θεραπεία για την αποκρυπτογράφηση των δεδομένων που κρυπτογραφούσε.

Επομένως, εάν δεν έχετε γίνει ακόμη θύμα του ιού Petya, ακούστε τις συμβουλές που έδωσα στην αρχή του άρθρου. Εάν εξακολουθείτε να χάσετε τον έλεγχο των δεδομένων σας, τότε έχετε πολλούς τρόπους.

- Πληρώστε χρήματα. Δεν έχει νόημα να το κάνεις αυτό!Οι ειδικοί έχουν ήδη ανακαλύψει ότι ο δημιουργός του ιού δεν επαναφέρει δεδομένα, ούτε μπορεί να ανακτήσει, δεδομένης της μεθόδου κρυπτογράφησης.

- Αφαιρέστε τον σκληρό δίσκο από τη συσκευή σας, τοποθετήστε τον προσεκτικά στο περίβλημα και περιμένετε να εμφανιστεί ο αποκωδικοποιητής. Παρεμπιπτόντως, η Kaspersky Lab εργάζεται συνεχώς προς αυτή την κατεύθυνση. Υπάρχουν διαθέσιμοι αποκωδικοποιητές στον ιστότοπο No Ransom.

- Μορφοποίηση του δίσκου και εγκατάσταση του λειτουργικού συστήματος. Μείον - όλα τα δεδομένα θα χαθούν.

Ιός Petya.A στη Ρωσία

Περισσότερες από 80 εταιρείες έχουν δεχθεί επίθεση και μολυνθεί στη Ρωσία και την Ουκρανία τη στιγμή που γράφονται αυτές οι γραμμές, συμπεριλαμβανομένων τόσο μεγάλων όπως η Bashneft και η Rosneft. Προσβολή των υποδομών τέτοιων μεγάλες εταιρείεςμιλά για τη σοβαρότητα του ιού Petya.A. Δεν υπάρχει αμφιβολία ότι το Trojan ransomware θα συνεχίσει να εξαπλώνεται σε ολόκληρη τη Ρωσία, επομένως θα πρέπει να φροντίσετε για την ασφάλεια των δεδομένων σας και να ακολουθήσετε τις συμβουλές που δίνονται στο άρθρο.

Petya.A και Android, iOS, Mac, Linux

Πολλοί χρήστες ανησυχούν - «μπορεί ο ιός Petya να μολύνει τις συσκευές τους κάτω Androidκαι iOS. Θα σπεύσω να τους ηρεμήσω - όχι, δεν μπορεί. Προορίζεται μόνο για χρήστες Windows. Το ίδιο ισχύει για τους οπαδούς Linux και Mac - μπορείτε να κοιμάστε ήσυχοι, τίποτα δεν σας απειλεί.

συμπέρασμα

Σήμερα λοιπόν συζητήσαμε αναλυτικά νέος ιός Petya.A. Καταλάβαμε τι είναι αυτό το Trojan και πώς λειτουργεί, μάθαμε πώς να προστατευτούμε από μόλυνση και να αφαιρέσουμε τον ιό και πού να αποκτήσουμε τον αποκρυπτογραφητή Petya. Ελπίζω ότι αυτό το άρθρο και οι συμβουλές μου ήταν χρήσιμες για εσάς.

Ο Pavel Lutsik, επικεφαλής έργων ασφάλειας πληροφοριών του συστήματος ολοκλήρωσης CROC, στη σελίδα του στο Facebookκοινές οδηγίες για την ανάκτηση δεδομένων κατά την επίθεση Petit:

Εάν χρησιμοποιήσατε χωριστή αποθήκευση δεδομένων από το κύριο λειτουργικό σύστημα (C: /) και τη βάση δεδομένων και άλλα δεδομένα (D: /), πρέπει να εκτελέσετε την ακόλουθη διαδικασία:

1) Απενεργοποιήστε σκληροι ΔΙΣΚΟΙαπό μια παραβιασμένη συσκευή

2) Συνδέστε τους σκληρούς δίσκους σε έναν απομονωμένο σταθμό που δεν έχει πρίζα τοπικό δίκτυοκαι το Διαδίκτυο

3) Αναλύστε τα συνδεδεμένα σκληροι ΔΙΣΚΟΙ, εάν υπάρχουν μη κρυπτογραφημένα δεδομένα, δημιουργήστε αντίγραφα ασφαλείας σε αυτά αφαιρούμενα μέσαπληροφορίες με την επακόλουθη αποσύνδεση του φορέα από τον απομονωμένο σταθμό

4) Επανεγκαταστήστε το λειτουργικό σύστημα στη συσκευή που έχει παραβιαστεί, επανασυνδέστε τη βάση δεδομένων και επαναφέρετε τα αρχεία διαμόρφωσης

5) Η ανάκτηση δεδομένων πρέπει να πραγματοποιείται σταδιακά, λαμβάνοντας υπόψη την πιθανότητα εκ νέου μόλυνσης της συσκευής (σε αντίθεση με το WannaCry, το Petya παραμένει σε αδρανοποιημένη κατάσταση για αρκετές ώρες, προκειμένου να αποφευχθεί η ενεργοποίηση ευρετικών μονάδων κινητήρων προστασίας από ιούς)

Cybereason

Το υποστηρίζει ο ίδιος ο Σέρπερ αυτή τη μέθοδολειτουργεί με πιθανότητα 98%.

Αργότερα, το εύρημα του ερευνητή επιβεβαιώθηκε από ειδικούς των Positive Technologies, TrustedSec και Emsisoft.

Symantec

Η αμερικανική εταιρεία κατασκευής λογισμικού προστασίας από ιούς Symantec έχει επίσης εκδώσει συστάσεις για την καταπολέμηση του ransomware Petya, στην ίδια θέση με τους συναδέλφους της Cybereason και της Positive Technologies.

Σύμφωνα με τις οδηγίες, οι χρήστες πρέπει να προσομοιώσουν μια μόλυνση υπολογιστή δημιουργώντας ένα αρχείο στο Σημειωματάριο. perfcκαι τοποθετώντας το στο φάκελο Windowsστο δίσκο ντο... Όταν ένας ιός εισέρχεται στο σύστημα, αναζητά αυτό το αρχείο και, μόλις το βρει, σταματά να λειτουργεί. Δεν υπάρχει επέκταση για το όνομα αρχείου στον κατάλογο Γ: \ Windows \δεν θα έπρεπε να είναι.

Θετικές Τεχνολογίες

Η Positive Technologies επιβεβαιώνει ότι η δημιουργία ενός αρχείου perfc στον σκληρό σας δίσκο μπορεί να αποτρέψει την εκτέλεση του Petya.A.

- Εγκαταστήστε ενημερώσεις λογισμικού λειτουργικού συστήματος και εφαρμογών. Δώστε ιδιαίτερη προσοχή στην εγκατάσταση των ενημερώσεων MS17-010.

- Εάν είναι δυνατόν, απενεργοποιήστε την υπηρεσία SMB v.1 ή απαγορεύστε τη μεταφορά δεδομένων Θύρες TCP 139 και 445.

- Αποτρέψτε την εκκίνηση αρχείων με όνομα perfc.dat.

- Εφιστήστε την προσοχή των εργαζομένων στους κανόνες ασφαλής εργασίαμε email και τον κίνδυνο να ανοίξετε άγνωστα συνημμένα, ειδικά εκτελέσιμα αρχεία.

- Ελέγξτε την απόδοση του συστήματος Κρατήστε αντίγραφοπληροφορίες.

Εξαιτίας κακόβουλο λογισμικόχρησιμοποιεί ισχυρούς αλγόριθμους κρυπτογράφησης, επί του παρόντος δεν είναι δυνατή η αποκρυπτογράφηση αρχείων. Οι ειδικοί της Kaspersky Lab διερευνούν τη δυνατότητα δημιουργίας ενός εργαλείου αποκρυπτογράφησης που θα μπορούσε να χρησιμοποιηθεί για την αποκρυπτογράφηση δεδομένων.

Η Digital Substation συμβαδίζει με τις συστάσεις των υπερασπιστών υποδομών ζωτικής σημασίας. Τα νέα θα ενημερωθούν μόλις γίνουν διαθέσιμες πληροφορίες.

[Ενημερώθηκε 28 Ιουνίου 2017]

Η Petya και ο Misha είναι καλύτεροι φίλοι. Συνήθως τα κάνουν όλα μαζί. Και ναι - δεν διαβάζετε ένα παραμύθι για μικρά παιδιά, αλλά το blog της Kaspersky Lab. Αυτός είναι ο λόγος για τον οποίο οι Petya και Misha είναι Trojans ransomware που λειτουργούν σε ζεύγη και παραδίδονται σε ένα πακέτο εγκατάστασης.

Εάν διαβάζετε συνεχώς το blog μας και παρακολουθείτε τι συμβαίνει στον κόσμο της κυβερνοασφάλειας, τότε γνωρίζετε ήδη για το "Petya". Αυτή την άνοιξη δημοσιεύσαμε δύο αναρτήσεις - στη μία εξηγήσαμε τι είδους ransomware είναι και πώς λειτουργεί, και στην άλλη μιλήσαμε για τον αποκρυπτογραφητή που συντάχθηκε από έναν χρήστη του Twitter με το ψευδώνυμο Leostone, επιτρέποντας την αποκρυπτογράφηση των αρχείων στα οποία έφτασε το "Petya".

Από την αρχή, το Petya ήταν μια ασυνήθιστη δημιουργία: σε αντίθεση με άλλους Trojans ransomware, κρυπτογραφούσε όχι αρχεία με συγκεκριμένες επεκτάσεις, αλλά τον κύριο πίνακα αρχείων, δημιουργώντας έτσι ΟΛΟΚΛΗΡΟολόκληρος ο σκληρός δίσκος δεν μπορεί να χρησιμοποιηθεί. Για να πληρώσουν λοιπόν τα λύτρα, τα θύματα του «Petit» χρειάζονταν άλλον υπολογιστή.

Γνωρίστε την Petya. Το Petya είναι ένα ransomware που κρυπτογραφεί τον κύριο πίνακα αρχείων στο δίσκο. Μην είσαι σαν την Πέτυα! https://t.co/hks24hClKo

Για τις βρώμικες πράξεις της, η «Πιτ» χρειάζεται δικαιώματα διαχειριστή. Εάν ο χρήστης δεν τα εκδώσει στον Trojan κάνοντας κλικ στο αντίστοιχο κουμπί, ο Petya γίνεται ανίσχυρος. Προφανώς, αυτό δεν ταίριαζε στους δημιουργούς του Trojan και βρήκαν έναν συνεργό για το "Pete" - "Misha".

Ο Petit και ο Misha έχουν δύο βασικές διαφορές. Το "Petya" μπορεί να στερήσει από το θύμα ολόκληρο τον σκληρό δίσκο, ενώ το "Misha" κρυπτογραφεί μόνο ορισμένα αρχεία. Από την άλλη πλευρά, το "Petya" χρειάζεται δικαιώματα διαχειριστή, αλλά ο "Misha" όχι. Οι κακοί αποφάσισαν ότι αυτό το ζευγάρι θα ήταν εξαιρετικοί συνεργάτες, συμπληρώνοντας ο ένας τον άλλον.

Ο Misha μοιάζει περισσότερο με ένα παραδοσιακό Trojan ransomware. Χρησιμοποιεί το πρότυπο AES για την κρυπτογράφηση δεδομένων στον υπολογιστή του θύματος. Το ιστολόγιο Bleeping Computer αναφέρει ότι ο Trojan προσθέτει μια επέκταση τεσσάρων χαρακτήρων στο όνομα του κρυπτογραφημένου αρχείου. Έτσι, για παράδειγμα, το αρχείο "test.txt" γίνεται "test.txt.7GP3".

Τώρα, εάν το "Petya" δεν μπορεί να αποκτήσει δικαιώματα διαχειριστή, το "Misha" είναι εγκατεστημένο στο μολυσμένο μηχάνημα. Τέτοιες περιπτώσεις: https://t.co/vHxU63qASb

Ο "Misha" έχει μια ακατάσχετη όρεξη - κρυπτογραφεί ένα τεράστιο ποσό διαφορετικά αρχεία, συμπεριλαμβανομένου.exe. Έτσι, το νέο Trojan δεν επιτρέπει στους χρήστες να τρέξουν κανένα πρόγραμμα στον υπολογιστή. Με μία εξαίρεση: κατά τη διαδικασία κρυπτογράφησης, ο Misha αγνοεί τον φάκελο των Windows και τους φακέλους που περιέχουν αρχεία προγράμματος περιήγησης. Έχοντας τελειώσει με τις φάρσες, ο "Misha" δημιουργεί δύο αρχεία που περιέχουν οδηγίες για το πώς να πληρώσει τα λύτρα. Ονομάζονται ως εξής: YOUR_FILES_ARE_ENCRYPTED.HTML και YOUR_FILES_ARE_ENCRYPTED.TXT.

Ο "Petya" και ο "Misha" φτάνουν στους υπολογιστές των θυμάτων χρησιμοποιώντας μηνύματα ηλεκτρονικού "ψαρέματος" που προσποιούνται ότι είναι επιστολές υποψηφίων με ένα "βιογραφικό" στο συνημμένο. Για παράδειγμα, ο Trojan βρέθηκε σε ένα αρχείο που ονομάζεται PDFBewerbungsmappe.exe (από τα γερμανικά μπορεί να μεταφραστεί ως "PDF Job Application"). Η χρήση της γερμανικής γλώσσας στο όνομα του αρχείου και ο τρόπος εξάπλωσης του κακόβουλου λογισμικού υποδηλώνουν ότι οι γερμανόφωνες εταιρείες και εταιρείες αποτελούν στόχο εγκληματιών.

Αφού το θύμα προσπαθήσει να ανοίξει το αρχείο .exe που περιέχει το αχώριστο ζεύγος, θα εμφανιστεί στην οθόνη ένα παράθυρο Έλεγχος λογαριασμού χρήστη και θα ρωτήσει εάν ο χρήστης θέλει να δώσει σε αυτό το πρόγραμμα δικαιώματα διαχειριστή.

Ό,τι κι αν επιλέξει ο χρήστης, έχει ήδη χάσει: αν απαντήσει "ναι", τότε το "Petya" θα αναλάβει τον σκληρό του δίσκο, εάν "όχι", τότε ο "Misha" θα κλέψει τα αρχεία του.

Όπως είπαμε προηγουμένως, ο μικρότερος αδερφός του Petit είναι ένας άπληστος τύπος: απαιτεί σχεδόν 2 bitcoin (1,93) ως λύτρα, τα οποία επί του παρόντος ισοδυναμούν με περίπου 875 $.

Πρέπει να σημειωθεί ότι οι δημιουργοί του βδελυρού ντουέτου είναι απίθανο να προέρχονται από ρωσόφωνες χώρες: αν και και οι δύο Τρώες φέρουν ρωσικά ονόματα, στο πρωτότυπο ο Misha ονομάζεται Mischa, όχι Misha. Το γράμμα "c" στη μέση υποδηλώνει ότι οι συγγραφείς του κρυπτογραφητή δεν είναι αρκετά εξοικειωμένοι με τους κανόνες μεταγραφής των ρωσικών ονομάτων.

Δυστυχώς, κανείς δεν έχει ακόμη βρει ένα εργαλείο που θα βοηθούσε τα θύματα του "Misha". Υπάρχει τρόπος ανάκτησης αρχείων που επεξεργάζεται η Petya, αλλά αυτό απαιτεί έναν εφεδρικό υπολογιστή και εμπειρία με υπολογιστή.

Έτσι, για να μην γίνετε θύμα του «Petit», του «Misha» ή κάποιου νέου «Vasya», σας προτείνουμε τα εξής:

1. Κάνω αντίγραφα ασφαλείας, και όσο πιο συχνά και διεξοδικά γίνεται. Εάν δημιουργήσετε αντίγραφα ασφαλείας των αρχείων σας εγκαίρως, μπορείτε να στείλετε ransomware ... όπου θέλετε.

2. Μην εμπιστεύεστε κανέναν και έχετε πάντα επίγνωση πιθανών απειλών.Το βιογραφικό αυτού του υποψηφίου έχει επέκταση .exe; Μμμ, φαίνεται πολύ ύποπτο... Μην το ανοίξεις. Καλύτερα να είστε προσεκτικοί παρά να χάσετε όλα τα αρχεία εργασίας σας.

Οι κακοί δημιούργησαν τον συνεργάτη Petya ransomware ransomware του Mischa #ransomware

Μόλις είχαμε επιζήσει από την πρόσφατη επίθεση WannaCry, όταν στις 27 Ιουνίου τα δίκτυα υπολογιστών σε όλο τον κόσμο και πάλι ένας άλλος ιός ransomware που ονομάζεται Petya.A. Οι πρώτες πληροφορίες για επίθεση ιού εμφανίστηκαν σε πόρους του Ουκρανικού Διαδικτύου, όπου αναφέρθηκαν μολύνσεις συστήματα υπολογιστώνορισμένες κρατικές εταιρείες στην Ουκρανία. Η αρχή του ιού ήταν παρόμοια - το κακόβουλο λογισμικό μπλοκάρει τους υπολογιστές και απαιτούσε 300 δολάρια σε bitcoins για την αποκρυπτογράφηση των δεδομένων. Αργότερα αποδείχθηκε ότι το ransomware μόλυνε περίπου εκατό κρατικές και ιδιωτικές εταιρείες στην Ουκρανία, τη Ρωσία και σε όλο τον κόσμο.

Τι είδους θηρίο είναι αυτό;

Οι περισσότεροι ειδικοί πιστεύουν ότι η επίθεση αφορούσε τον ιό Petya.A, ο οποίος ανακαλύφθηκε τον Απρίλιο του 2016. Παρά το πρόγραμμα δράσης παρόμοιο με τις μολύνσεις του Μαΐου, δεν έχει καμία σχέση με το WannaCry.Ο Costin Raiu, επικεφαλής του παγκόσμιου κέντρου έρευνας και ανάλυσης απειλών στο Kaspersky Lab, σημείωσε ότι ο ιός χρησιμοποιεί την ψηφιακή υπογραφή της Microsoft και μεταμφιέζεται σε εγγενή εφαρμογή Windows... Θεωρείται ότι μια νέα έκδοσηΤο κακόβουλο λογισμικό Petya.A δημιουργήθηκε στις 18 Ιουνίου του τρέχοντος έτους.

Με τη σειρά του, η Kaspersky Lab εξέφρασε αμφιβολίες ότι η επίθεση προκλήθηκε από τον ιό Petya.A ή Petya.C.

Τα προϊόντα λογισμικού της Kaspersky Lab εντοπίζουν αυτό το κακόβουλο λογισμικό ως UDS: DangeroundObject.Multi.Generic. Σύμφωνα με τα τρέχοντα δεδομένα μας, αυτό το ransomware δεν ανήκει στις παλαιότερα γνωστές οικογένειες κακόβουλου λογισμικού, "- Vyacheslav Zakorzhevsky, Επικεφαλής Έρευνας κατά των ιών στο Kaspersky Lab.Ξένοι ειδικοί ονόμασαν τον τροποποιημένο ιό NotPetya. Όπως το WannaCry, εκμεταλλεύεται την ευπάθεια EternalBlue (CVE-2017-0144) μέσω της διαχείρισης των εργαλείων συστήματος WMI και PsExec. Δεν έχει τηλεχειριστήριο όπως ο προκάτοχός του του Μαΐου, είναι πολύ πιο εξελιγμένο, έχει πολλές αυτοματοποιημένες μεθόδους διανομής.

Μόλις μολυνθεί ένας υπολογιστής στο δίκτυο, ο ιός περιμένει για λίγο πριν ξεκινήσει μια επίθεση, πιθανότατα σε περισσότερους συνδεδεμένους υπολογιστές. Μετά από αυτό, κρυπτογραφεί τον κύριο πίνακα αρχείων (MFT) των τοπικά τοποθετημένων δίσκων NTFS, τροποποιεί την κύρια εγγραφή εκκίνησης (MBR) σταθμός εργασίαςή ο διακομιστής, επανεκκινεί τον υπολογιστή και, στη συνέχεια, εμφανίζει μια οθόνη με μια εικονική διαδικασία ελέγχου δίσκων χρησιμοποιώντας το βοηθητικό πρόγραμμα CHKDSK. Κατά τη διάρκεια αυτής της περιόδου, το ransomware αρχίζει να λειτουργεί και αρχίζει να κρυπτογραφεί τα περιεχόμενα ολόκληρου του σκληρού δίσκου. Ως αποτέλεσμα, ο χρήστης βλέπει την οθόνη κλειδώματος με λύτρα.

Η κλίμακα της μόλυνσης

Οι πρώτες που αντιμετώπισαν πρόβλημα στη λειτουργία των υπολογιστικών συστημάτων ήταν οι ουκρανικές εταιρείες ενέργειας τόσο στην πρωτεύουσα όσο και στις περιφέρειες. Ο ιός κατάφερε να μπλοκάρει τους υπολογιστές ορισμένων τραπεζών, συμπεριλαμβανομένων των Oschadbank και PrivatBank, μετά την οποία η Εθνική Τράπεζα της Ουκρανίας εξέδωσε επίσημη προειδοποίηση για πιθανές διακοπές στο έργο του ουκρανικού τραπεζικού συστήματος.«Ως αποτέλεσμα των επιθέσεων στον κυβερνοχώρο, οι τράπεζες αντιμετωπίζουν δυσκολίες στην εξυπηρέτηση πελατών και στην εκτέλεση τραπεζικών εργασιών. Η ασφάλεια και τα αντίμετρα έχουν ενισχυθεί στον χρηματοπιστωτικό τομέα επιθέσεις χάκερόλους τους συμμετέχοντες στη χρηματοπιστωτική αγορά. Η NBU παρακολουθεί την κατάσταση και θα αναφέρει για την τρέχουσα κατάσταση της κυβερνοπροστασίας του τραπεζικού συστήματος », - από το μήνυμα της NBU.

Αργότερα αναφέρθηκε ότι ο ιός επηρέασε παρόχους κινητής τηλεφωνίας Kyivstar, lifecell και Ukrtelecom, υπηρεσία ταχείας παράδοσης Novaya Pochta, εργοστάσιο Antonov, αεροδρόμιο Boryspil, Ukrzaliznytsia, υπουργεία, τηλεοπτικά κανάλια και έφτασαν ακόμη και στο μετρό του Κιέβου, όπου μόλυναν τους τερματικούς σταθμούς αναπλήρωσης κάρτας ταξιδιού. Ταυτόχρονα, οι ιστοσελίδες πολλών κρατικών εταιρειών και επιχειρήσεων ήταν απρόσιτες. Η επίθεση επηρέασε επίσης τον πυρηνικό σταθμό του Τσερνομπίλ, του οποίου η ιστοσελίδα επίσης απενεργοποιήθηκε.

![]()

Υπάρχει η υπόθεση ότι ένας από τους λόγους για τη μαζική μόλυνση είναι το ουκρανικό λογισμικό M.E.Doc για οικονομική αναφορά, το οποίο είναι εγκατεστημένο σε κάθε κρατικό οργανισμό. Για τη διανομή του, ο ιός φέρεται να χρησιμοποίησε ευπάθειες προγράμματος κατά την ενημέρωση της βάσης δεδομένων του. Αυτό μπορεί να εξηγήσει γιατί η Ουκρανία έχει υποφέρει περισσότερο από οποιαδήποτε άλλη χώρα.

Στη Ρωσία, η κλίμακα της επίθεσης του ιού Petya.A / Petya.C αποδείχθηκε λιγότερο σημαντική. Τα πρώτα θύματα ήταν οι εταιρείες Rosneft και Bashneft, αλλά αργότερα εκπρόσωποι της Rosneft διέψευσαν αυτές τις πληροφορίες. Η Κεντρική Τράπεζα της Ρωσίας είπε ότι δεν υπήρξαν αστοχίες στο τραπεζικό σύστημα, υπήρχαν μόνο μεμονωμένες περιπτώσεις μόλυνσης από τον ιό χρηματοπιστωτικών ιδρυμάτων. Τα ΜΜΕ έγραψαν για την επίθεση στην Home Credit Bank και την ήττα δίκτυο υπολογιστώνμεταλλουργική εταιρεία Evraz. Σημειώθηκε επίσης ότι τα θύματα της επίθεσης του ιού ήταν η Mars, η Nivea, η εταιρεία παραγωγής σοκολάτας Alpen Gold - Mondelez International και άλλες εταιρείες.

Μετά την Ουκρανία και τη Ρωσία, ξένα μέσα άρχισαν να αναφέρουν την επίθεση του ιού, μεταξύ άλλων από την Πολωνία, την Ιταλία, τη Γερμανία, την Ισπανία, τη Γαλλία, τη Δανία, την Ολλανδία, την Ινδία και άλλες χώρες. Σύμφωνα με ειδικούς, ο ιός έχει μολύνει περίπου εκατό εταιρείες από την Ουκρανία και τη Ρωσία. Ο βαθμός στον οποίο ο ιός επηρεάζει τον υπόλοιπο κόσμο διευκρινίζεται.

Πώς να προστατευτείτε από τον ιό Petya.A / Petya.C / NotPetya

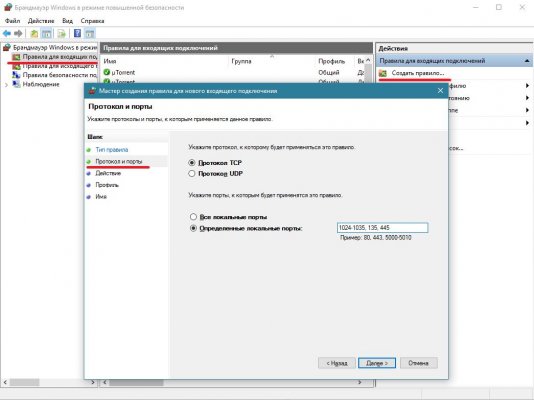

Οι ειδικοί πιστεύουν ότι ο ιός ransomware εξαπλώνεται κυρίως μέσω ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗως επιστολή με συνημμένο συνημμένο. Όταν ανοίγει, ο ιός, χρησιμοποιώντας μια ευπάθεια στο σύστημα, κατεβάζει τα απαραίτητα αρχεία, αλλάζει την κύρια εγγραφή εκκίνησης, υπερφορτώνει το λειτουργικό σύστημα και κρυπτογραφεί δεδομένα στον σκληρό δίσκο.Για να αποτρέψετε την εξάπλωση του ιού, πρέπει να απενεργοποιήσετε το πρωτόκολλο SMB v1 / v2 / v3 σε σταθμούς εργασίας και διακομιστές σύμφωνα με τις οδηγίες, να κλείσετε τις θύρες TCP 1024-1035, 135 και 445 δημιουργώντας κατάλληλους κανόνες για εισερχόμενες και εξερχόμενες συνδέσεις στο τείχος προστασίας λειτουργικού συστήματος ή δρομολογητής ... Επιπλέον, είναι επιτακτική ανάγκη να διασφαλιστεί ότι το πιο πρόσφατο κρίσιμες ενημερώσειςΠαράθυρα και το γραφείο της Microsoft- είναι πολύ πιθανό στο εγγύς μέλλον να υπάρξουν πιο λεπτομερείς πληροφορίες σχετικά με τα τρωτά σημεία και να κυκλοφορήσουν νέες ενημερώσεις κώδικα για όλες τις εκδόσεις του λειτουργικού συστήματος από τη Microsoft.

Σε ήδη μολυσμένα συστήματα, ο ιός μπορεί να δημιουργήσει παρακάτω αρχεία:

- C: \ Windows \ perfc.dat

- C: \ myguy.xls.hta

- % APPDATA% \ 10807.exe

Η εταιρεία συνιστά στους χρήστες που έχουν εγκατεστημένο το Kaspersky Anti-Virus να συνδεθούν στο σύστημα cloud KSN και να ενεργοποιήσουν την παρακολούθηση συστήματος (System Watcher). Επιπλέον, μπορείτε να χρησιμοποιήσετε τη συνάρτηση AppLocker για να αποτρέψετε την εκτέλεση ενός αρχείου με όνομα perfc.dat και επίσης να αποκλείσετε την εκκίνηση του βοηθητικού προγράμματος PSExec από το πακέτο Sysinternals.