Ip адреса взломанных видеокамер. Смотри во все глаза. Как взламывают IP- и веб-камеры и как от этого защититься

В конце апреля 2016 года на просторах сети появился злоумышленник, превративший взлом веб-камер в интернет-шоу на имиджборде «Двач». Позже в редакцию «Ленты.ру» обратился еще один пользователь «Двача», который в анонимном письме рассказал, что на имиджборде давно разработали более совершенные программы, позволяющие взломать практически любую веб-камеру в мире. «Лента.ру» публикует самые любопытные фрагменты монолога хакера.

Об авторе нашумевшего интернет-шоу и других хакерах с «Двача».

Прославившийся своим веб-шоу хакер - единственный человек на «Дваче», использующий LuminosityLink. Если кто не знает - это любимая многими сетевыми администраторами система для управления компьютерными сетями на расстоянии. Массовой популярностью пользуется совсем другая программа.

Это специально написанный брутфорсер (от английского brute force, грубая сила - прим. «Ленты.ру») для подбора паролей к веб-камерам и системам видеонаблюдения под названием «Хикка».

К камерам подключаются и через популярное приложение Yoosee. Оно само дает такую возможность, поскольку создано для просмотра видео с устройств системы «умного дома» и домашних камер наблюдения. А еще на «Дваче» любят изучать данные пользователей через взлом Wi-Fi-роутеров. Обычно там можно найти лишь фильмы и музыку, но иногда попадаются рабочие документы и личные данные.

Об истории любимого инструмента двачеров - «Хикки».

Примерно полтора года назад на «Дваче» появился тред (ветка с обсуждением - прим. «Ленты.ру»), где кратко объяснялось, как легко взламывать камеры. Автор поста кинул ссылки на сканер IP-адресов веб-камер и систем видеонаблюдения.

Поскольку установить его было очень просто, то уже через несколько часов в посвященные камерам треды посыпались кучи скринов и видео. Помимо поиска случайных камер много внимания привлекли записи из стриптиз-клуба, которые публиковал автор изначального треда. То, что он лишь выкладывал записи и никому не давал IP-адрес заведения, привело к росту популярности треда с камерами. Все пытались найти что-то интересное.

Популярности треда с камерами способствовали ролики из стриптиз-бара.

Довольно скоро народ понял, что подбирать пароль вручную сложно и непродуктивно. Так на свет появилась первая версия брутфорса для взлома паролей - «Йоба». Программа автоматически подключалась к камерам по заданному списку IP-адресов, пыталась подобрать пароль и в случае взлома делала скрин с камеры. Правда, работала она всего в один поток, делала снимок только с первой камеры каждого IP-адреса (а ведь их там могло быть несколько), а ее автор не выложил в открытый доступ исходный код своего творения. К тому же одна из версий «Йобы», как оказалось, содержала троян, что вызвало баттхерт (явное недовольство - прим. «Ленты.ру») засевших на «Дваче» школьников.

Поэтому вскоре появилась «Хикка», которую повсеместно используют сейчас. По сравнению с «Йобой» у нее был целый ряд преимуществ: она могла работать сразу на несколько потоков, делала скрины всех камер с одного IP-адреса, а ее исходный код выложили на форум для разработчиков GitHub. С этого момента контент в треды полился рекой.

К тому же взломать многие камеры не составляло никакого труда. Лично мне неоднократно попадались камеры с паролем «password». Я даже не знаю, что хуже - оставлять заводской пароль или менять его на вот такое. А потом жалуются на злых хакеров.

Об анонимности и полиции.

На «Дваче» периодически возникал вопрос: не прижмут ли пользователей соответствующие органы. В итоге все сошлись во мнении, что из-за границы никто разбираться со злыми русскими хакерами не поедет. А тот, кто не заботится о своей анонимности и подключается к камерам в своей же стране, - сам себе злобный буратино.

Правда, была одна история, где в какой-то квартире нашли голую женщину, явно психически больную, ее там за руку водили. Народ разволновался, психи же должны в больнице лежать, а тут ее держат дома. Может, квартиру хотят отжать. Узнали по IP-адресу, где это все находится, и один двачер решил все рассказать полиции. В итоге камера из квартиры исчезла, но и сам парень больше в тредах не появился. Кто-то писал, что его ожидаемо спросили, откуда у него доступ к камере. Но понятно, что это всего лишь слухи.

О первых наблюдениях.

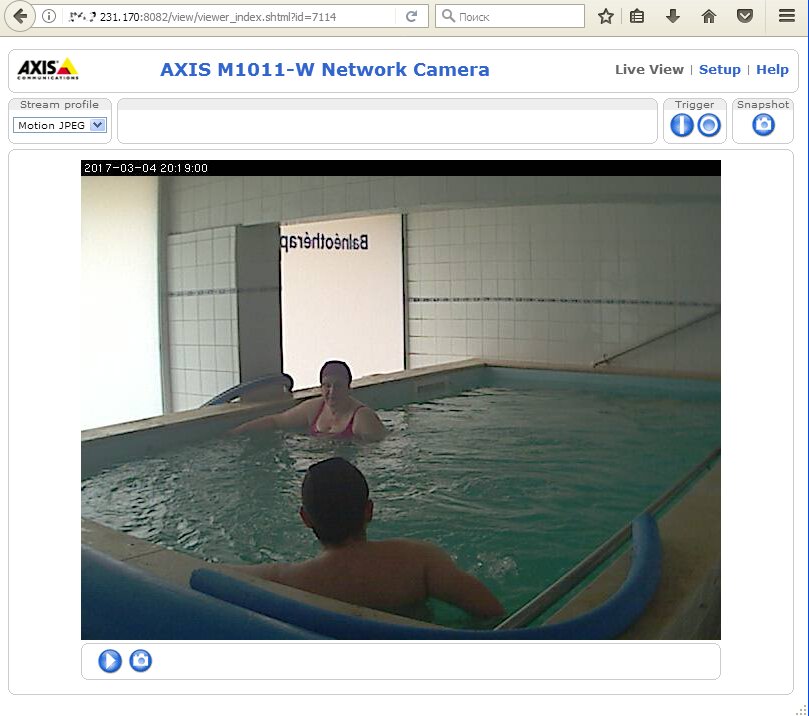

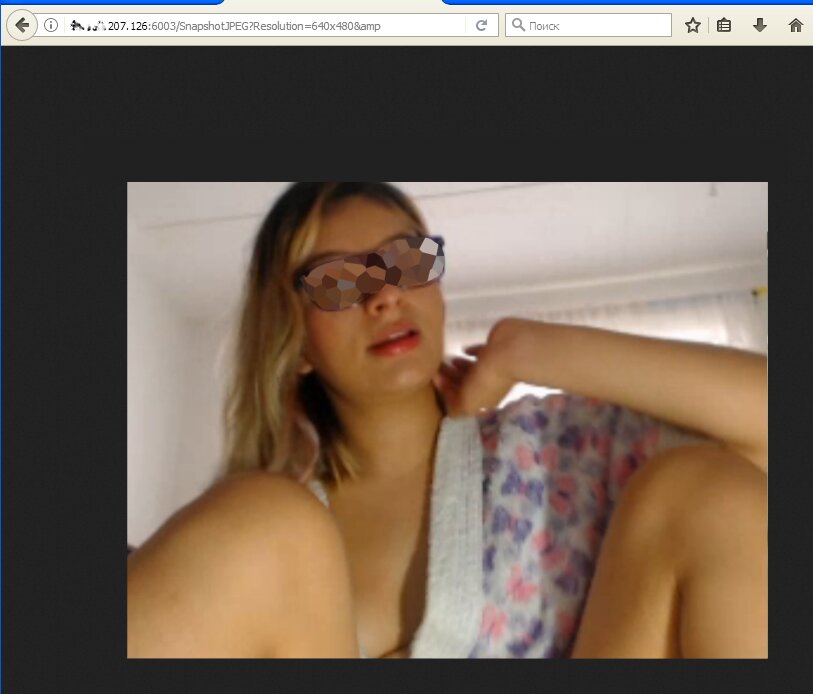

В тредах быстро появилась куча скринов и видео из самых необычных мест. Чаще всего двачеры подключались к камерам магазинов, парковок, офисов и заводов. Нередко удавалось посмотреть, что происходит в квартирах и частных домах. Кстати, странно, что порой камеры там были установлены в крайне необычных местах - например, в спальнях, ванных комнатах и туалетах. Двачеры получают доступ к тысячам камер, а потом выкладывают ролики из магазинов, офисов, больниц и тюрем.

Еще попадалось множество школ и детских садов. Взламывали и больничные камеры, можно было в прямом эфире посмотреть хирургические операции. Пару раз в тредах даже выкладывали записи из тюремных камер в Америке и Таиланде, а также скрины из зала суда в России. Там видно клетку для обвиняемых и место судьи.

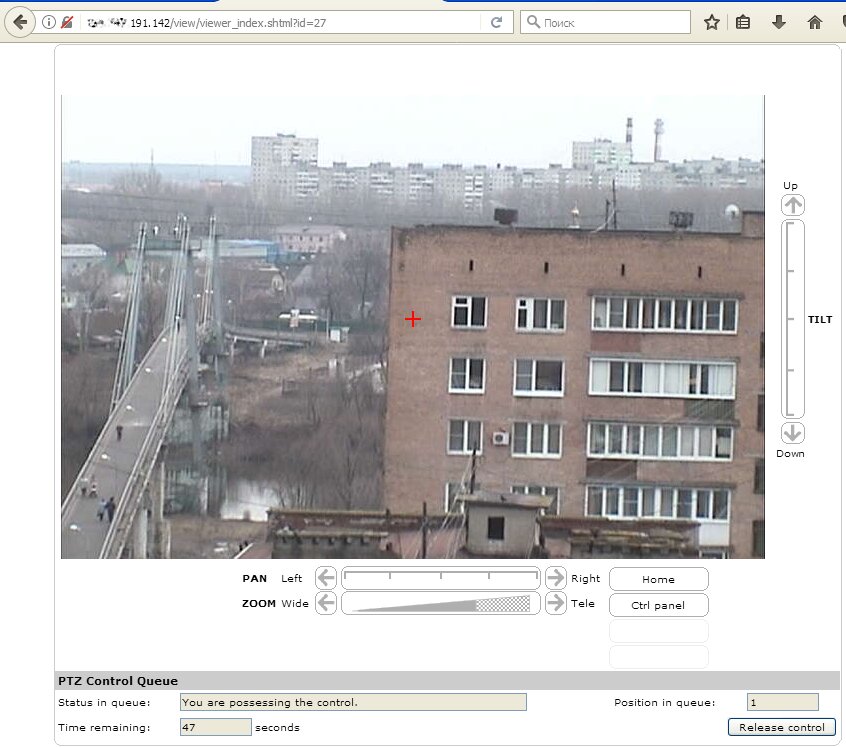

На самом деле масштабы взлома камер просто поражают воображение. По сути, сканирование, а затем и подбор паролей ведется по целым странам, а из тысяч камер двачеры затем выбирают наиболее интересные. В свежих тредах кидают списки из 10 тысяч камер на территории России, а некоторые хвастаются тем, что у них есть доступ к 70 тысячам камер в одной лишь Москве.

Кстати, еще до начала массового взлома на «Дваче» была эпичнейшая серия тредов с наблюдением за одним кафе в Подольске. Там была установлена камера, изображение с которой передавалось на стриминговый сервис. В итоге жизнь заведения превратилась в настоящий веб-сериал, всем работникам и клиентам давали свои имена, а местные анонимусы (пользователи «Двача» - прим. «Ленты.ру») любили ходить туда и незаметно передавать приветы другим двачерам. Многие из тех, кто занялся взломом камер, изначально хотели найти именно это кафе, поскольку там трансляцию со временем прекратили.

О самых неожиданных и громких случаях.

Наверное, самая громкая история с камерами случилась в Тольятти. Один анон разбирал результаты выдачи с «Хикки» и наткнулся на камеру из борделя. Само по себе это не ново, таких камер попадается немало, но тут она была поставлена прямо над кроватью, и видео было со звуком. В итоге парень решил организовать трансляцию, создал тред на «Дваче» и организовал стрим сразу с нескольких сервисов. Поскольку порно везде запрещено, стрим постоянно переезжал.

Один двачер вел трансляцию непосредственно с камеры, а еще пара-тройка человек ретранслировали видео - прямо из борделя! Аудитория размазывалась по нескольким сервисам, и это помогало какое-то время не привлекать к стримам внимания администрации. На пике шоу смотрело примерно девять тысяч человек.

Девушек с видео практически сразу вычислили, нашли их анкеты и телефоны на сайте интим-услуг. Аноны тут же начали им звонить, позвонил и известный пранкер Евгений Вольнов. Больше всего поражало полное безразличие девушек: им было абсолютно пофигу на камеру и на сам факт трансляции, не беспокоило даже то, что их клиентов показывают по всему интернету. Трансляция шла несколько часов, но в итоге пришел сутенер и отключил камеру.

А еще был забавный случай, когда украинским солдатам включали с камеры популярную трэп-композицию «На моем ватнике нашивка ДНР» и наблюдали за их реакцией. В свое время было очень популярное видео на «Дваче».

Как защититься от взлома.

Защититься, в принципе, очень просто: всего-то нужно поставить надежный пароль. Совершенно не обязательно придумывать что-то экстраординарное. Набранные русским языком со включенной английской раскладкой имя и фамилия уже гарантируют защиту от таких взломов.

«Хикка» подбирает пароли по специальному словарю, и почти все, кто ею пользуются, стараются сперва прогнать IP-адреса через небольшой список самых распространенных паролей. Обычно на этом и останавливаются. Очень немногие после первого прогона берут IP, к которым пароли не подошли, и проверяют их по большому словарю.

PS А как у вас со сложностью паролей?

Удаленный доступ к веб-камерам и камерам наблюдения - самая наглядная практика взлома. Она не требует спецсофта, позволяя обойтись только браузером и нехитрыми манипуляциями. Тысячи цифровых глаз по всему миру станут доступны, если ты умеешь находить их IP-адреса и уязвимости.

WARNING

Статья носит исследовательский характер. Она адресована специалистам по безопасности и тем, кто собирается ими стать. При ее написании использовались общедоступные базы данных. Ни редакция, ни автор не несут ответственности за неэтичное использование любых упомянутых здесь сведений.

С широко закрытыми глазами

Видеонаблюдение используется преимущественно для охраны, а потому не жди веселых картинок с первой же хакнутой камеры. Может, тебе и посчастливится быстро найти HD-трансляцию из элитного борделя, но чаще будут попадаться скучные виды на безлюдные склады и парковки с разрешением VGA. Если в кадре и есть люди, то в основном это ждуны в холле и жруны в кафе. Куда интереснее наблюдать за самими операторами и работой всяких роботов.

IP-камеры и веб-камеры часто путают, хотя это принципиально разные устройства. Сетевая камера, или IP-камера, - самодостаточное средство наблюдения. Она управляется через веб-интерфейс и самостоятельно передает видеопоток по сети. По сути, это микрокомпьютер со своей ОС на базе Linux. Сетевой интерфейс Ethernet (RJ-45) или Wi-Fi позволяет выполнять прямое подключение к IP-камере. Раньше для этого использовались фирменные клиентские приложения, но большинство современных камер управляются через браузер с любого устройства - хоть с компа, хоть со смартфона. Как правило, IP-камеры включены постоянно и доступны удаленно. Именно этим и пользуются хакеры.

Веб-камера - пассивное устройство, которым управляют локально с компьютера (по USB) или ноутбука (если она встроенная) через драйвер операционной системы. Этот драйвер может быть двух разных типов: универсальный (предустановленный в ОС и подходящий для многих камер разных производителей) и написанный на заказ для конкретной модели. Задача хакера здесь уже другая: не подключиться к веб-камере, а перехватить ее видеопоток, который она транслирует через драйвер. У веб-камеры нет отдельного IP-адреса и встроенного веб-сервера. Поэтому взлом веб-камеры всегда следствие взлома компьютера, к которому она подключена. Давай пока отложим теорию и немного попрактикуемся.

Взлом камер наблюдения

Взлом IP-камер вовсе не говорит о том, что кто-то хозяйничает на компьютере, с которого владелец смотрит их видеопоток. Просто теперь он смотрит его не один. Это отдельные и довольно легкие цели, однако подводных камней на пути к ним хватает.

WARNING

Подглядывание через камеры может повлечь административное и уголовное наказание. Обычно назначают штраф, но не всем удается легко отделаться. Мэттью Андерсон отсидел полтора года за взлом веб-камер с помощью трояна. Повторившему его подвиг присудили уже четыре года.

Во-первых, удаленный доступ к выбранной камере может поддерживаться только через какой-то конкретный браузер. Одним подавай свежий Chrome или Firefox, а другие работают только со старым IE. Во-вторых, видеопоток транслируется в интернет в разных форматах. Где-то для его просмотра нужно будет установить плагин VLC , другие камеры потребуют Flash Player, а третьи не покажут ничего без старой версии Java или собственного плагина.

Иногда встречаются нетривиальные решения. Например, Raspberry Pi превращают в сервер видеонаблюдения с nginx и транслируют видео по RTMP.

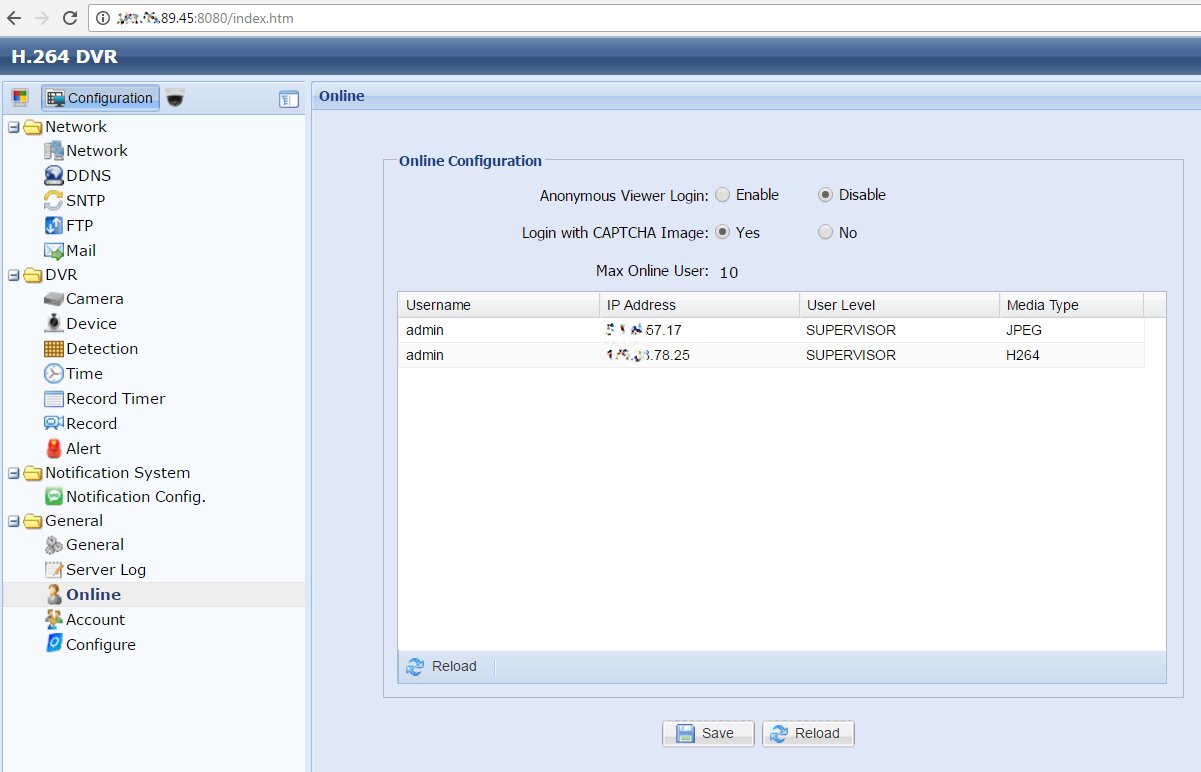

По замыслу, IP-камеру защищают от вторжения два секрета: ее IP-адрес и пароль учетной записи. На практике IP-адреса вряд ли можно назвать секретом. Они легко обнаруживаются по стандартным адресам, к тому же камеры одинаково откликаются на запросы поисковых роботов. Например, на следующем скриншоте видно, что владелец камеры отключил анонимный доступ к ней и добавил ввод CAPTCHA для предотвращения автоматизированных атак. Однако по прямой ссылке /index.htm можно изменить их без авторизации.

Уязвимые камеры наблюдения можно отыскать через Google или другой поисковик с помощью продвинутых запросов. Например:

Inurl:«wvhttp-01»

inurl:«viewerframe?mode=»

inurl:«videostream.cgi»

inurl:«webcapture»

inurl:«snap.jpg»

inurl:«snapshot.jpg»

inurl:«video.mjpg»

![]()

Еще один шикарный поисковик по «интернету вещей» - ZoomEye . Камеры в нем находятся по запросам device:webcam или device:media device .

Можно искать и по старинке, банально сканируя диапазоны IP-адресов в поисках характерного отклика от камеры. Получить список айпишников определенного города можно на этом веб-сервисе . Там же есть сканер портов на случай, если у тебя до сих пор нет собственного.

В первую очередь нас интересуют порты 8000, 8080 и 8888, поскольку они часто заданы по умолчанию. Узнать дефолтный номер порта для конкретной камеры можно в ее руководстве. Номер практически никогда не меняют. Естественно, на любом порте можно обнаружить и другие сервисы, поэтому результаты поиска придется дополнительно фильтровать.

RTFM!

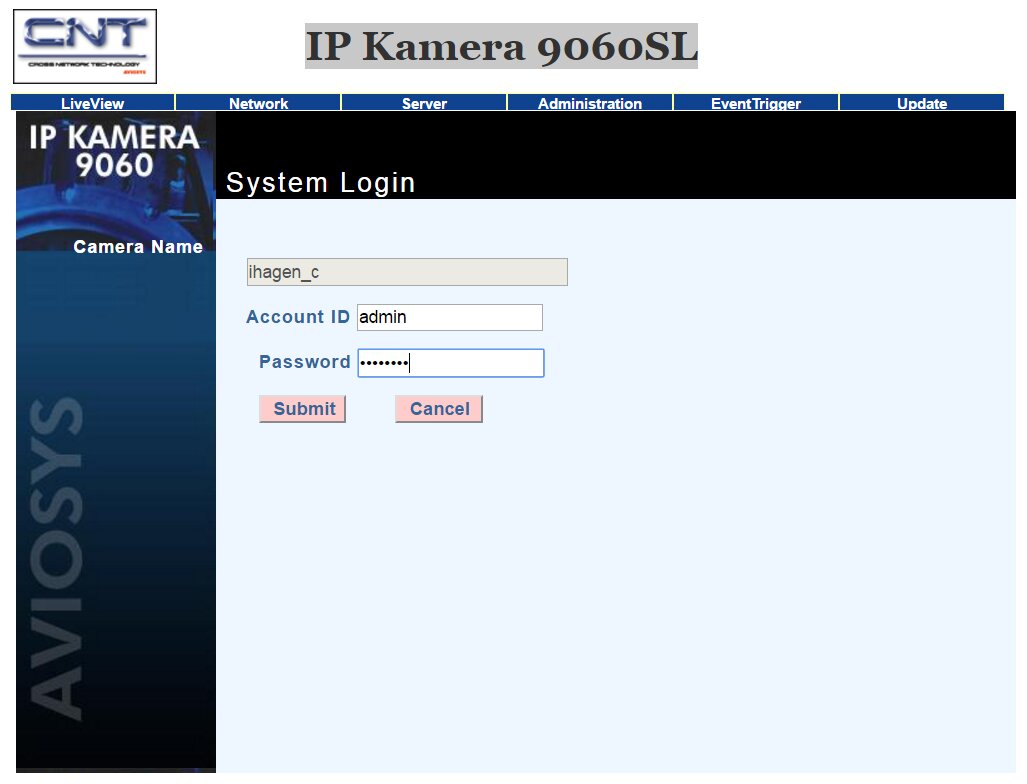

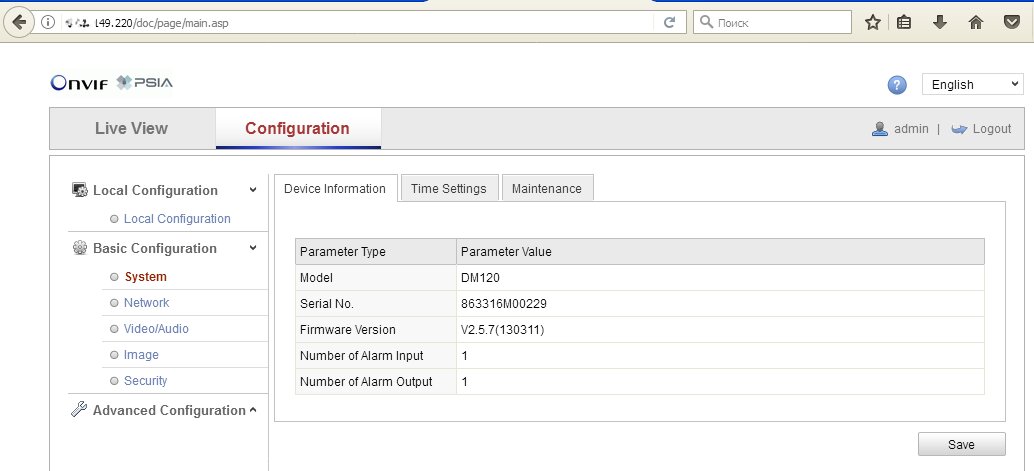

RTFM!Узнать модель обнаруженной камеры просто: обычно она указана на титульной странице веб-интерфейса и в ее настройках.

Когда я говорил в начале статьи об управлении камерами через «фирменное клиентское приложение», то имел в виду программы вроде iVMS 4xxx, которая поставляется с камерами Hikvision. На сайте разработчика можно почитать русскоязычный мануал к программе и самим камерам . Если ты найдешь такую камеру, то с большой вероятностью на ней будет стоять заводской пароль, и программа предоставит к ней полный доступ.

С паролями к камерам наблюдения дела вообще обстоят крайне весело. На некоторых камерах пароля просто нет и авторизация отсутствует напрочь. На других стоит заданный по умолчанию пароль, который легко найти в мануале к камере. На сайте ipvm.com опубликован список самых часто встречающихся логинов и паролей, установленных на разные модели камер.

Часто бывает, что производитель оставил в прошивке камеры служебный вход для сервис-центров. Он остается открытым даже после того, как владелец камеры сменил дефолтный пароль. В мануале его уже не прочтешь, а вот найти на тематических форумах можно.

Огромная проблема состоит в том, что во многих камерах используется один и тот же веб-сервер GoAhead. В нем есть несколько известных уязвимостей , которые производители камер не спешат патчить.

GoAhead, в частности, подвержен переполнению стека, которое можно вызывать простым запросом HTTP GET. Ситуация усложняется еще и тем, что китайские производители модифицируют GoAhead в своих прошивках, добавляя новые дыры.

В коде других прошивок встречаются такие ляпы, как кривые условные переходы. Такая камера открывает доступ, если ввести неправильный пароль или просто нажать кнопку «Отмена» несколько раз. Во время нашего исследования мне попалось более десятка таких камер. Так что, если ты устал перебирать дефолтные пароли, попробуй кликнуть Cancel - есть шанс внезапно получить доступ.

Камеры среднего и высокого класса оснащают поворотными креплениями. Взломав такую, можно сменить ракурс и полноценно осмотреть все вокруг. Особенно занятно бывает играть в перетягивание камеры, когда, помимо тебя, ей одновременно пытается управлять кто-то еще. В общем случае атакующий получает полное управление камерой прямо из своего браузера, просто обратившись по нужному адресу.

Когда говорят о тысячах уязвимых камер, хочется подробнее разобрать хотя бы одну. Предлагаю начать с популярного производителя Foscam. Помнишь, я говорил про служебные входы? Так вот у камер Foscam и многих других они есть. Помимо встроенной учетки admin, пароль к которой рекомендуется задать при первом включении камеры, есть еще один аккаунт - operator . Его пароль по умолчанию пустой, и его редко кто догадывается сменить.

Кроме того, у камер Foscam очень узнаваемые адреса из-за шаблонной регистрации. В общем случае он выглядит как xxxxxx.myfoscam.org:88 , где первые два xx - буквы латиницы, а последующие четыре - порядковый номер в десятичном формате.

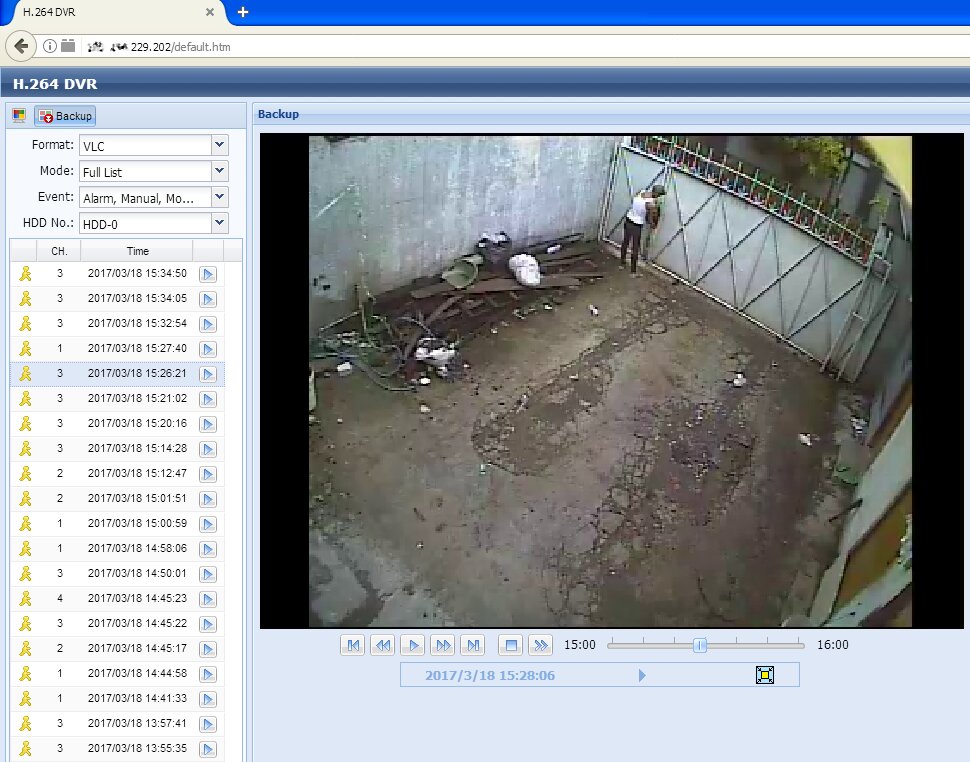

Если камера подключена к IP-видеорегистратору, то можно не только удаленно наблюдать в реальном времени, но и просмотреть прежние записи.

Как устроен детектор движения

Профессиональные камеры наблюдения оснащены дополнительным датчиком - детектором движения, который работает даже в полной темноте благодаря ИК-приемнику. Это интереснее постоянно включенной ИК-подсветки, так как не демаскирует камеру и позволяет ей вести скрытое наблюдение. Люди всегда светятся в ближнем ИК-диапазоне (по крайней мере - живые). Как только сенсор зафиксирует движение, контроллер включает запись. Если фотоэлемент сигнализирует о низкой освещенности, дополнительно включается подсветка. Причем точно в момент записи, когда уже поздно закрываться от объектива.

Дешевые камеры устроены проще. У них нет отдельного датчика движения, а вместо него используется сравнение кадров с самой веб-камеры. Если картинка отличается от предыдущей, значит, в кадре что-то изменилось и надо это записать. Если движение не зафиксировано, то серия кадров просто удаляется. Это экономит место, трафик и время на последующую перемотку видео. Большинство детекторов движения настраиваются. Можно задать порог срабатывания, чтобы не протоколировать любое шевеление перед камерой, и настроить дополнительные оповещения. Например, отправлять СМС и последнюю фотку с камеры сразу на смартфон.

Программный детектор движения сильно уступает аппаратному и часто становится причиной казусов. В ходе своих изысканий я наткнулся на две камеры, которые непрерывно слали алерты и записывали гигабайты «компромата». Все тревоги оказались ложными. Первая камера была установлена снаружи какого-то склада. Она заросла паутиной, которая дрожала на ветру и сводила детектор движения с ума. Вторая камера была расположена в офисе напротив мигающего огоньками роутера. В обоих случаях порог срабатывания был слишком низким.

Взлом веб-камер

Веб-камеры, которые работают через универсальный драйвер, часто называют UVC-совместимыми (от USB Video Class - UVC). Взломать UVC-камеру проще, поскольку она использует стандартный и хорошо задокументированный протокол. Однако в любом случае для доступа к веб-камере атакующему придется сначала получить контроль над компьютером, к которому она подключена.

Технически доступ к веб-камерам на компьютерах с Windows любой версии и разрядности осуществляется через драйвер камеры, фильтры DirectDraw и кодеки VFW. Однако начинающему хакеру не требуется вникать во все эти детали, если он не собирается писать продвинутый бэкдор. Достаточно взять любую «крысу» (RAT - Remote Admin Tool) и слегка модифицировать ее. Средств удаленного администрирования сегодня просто уйма. Кроме отборных бэкдоров с VX Heaven, есть и вполне законные утилиты, вроде Ammyy Admin, LiteManager, LuminosityLink, Team Viewer или Radmin. Все, что опционально требуется изменить в них, - это настроить автоматический прием запросов на удаленное подключение и сворачивание главного окна. Дальше дело за методами социального инжиниринга.

Кодомодифицированная крыса загружается жертвой по фишинговой ссылке или проползает на ее компьютер сама через первую обнаруженную дыру. О том, как автоматизировать этот процесс, смотри в статье « ». Кстати, будь осторожен: большинство ссылок на «программы для взлома камер» сами фишинговые и могут привести тебя к скачиванию малвари.

У рядового пользователя большую часть времени веб-камера неактивна. Обычно о ее включении предупреждает светодиод, но даже с таким оповещением можно выполнять скрытое наблюдение. Как оказалось, индикацию активности веб-камеры можно отключить даже в том случае, если питание светодиода и CMOS-матрицы физически взаимосвязано. Это уже проделывали с веб-камерами iSight, встроенными в MacBook. Исследователи Брокер и Чекоуэй из университета Джона Хопкинса написали утилиту , которая запускается от простого пользователя и, эксплуатируя уязвимость контроллера Cypress, подменяет его прошивку. После запуска жертвой iSeeYou атакующий получает возможность включать камеру, не зажигая ее индикатор активности.

Уязвимости регулярно находят и в других микроконтроллерах. Специалист компании Prevx собрал целую коллекцию таких эксплоитов и показал примеры их использования. Практически все найденные уязвимости относились к 0day, но среди них были и давно известные, которые производители просто не собирались устранять.

Способов доставить эксплоиты становится все больше, а отловить их все труднее. Антивирусы часто пасуют перед модифицированными файлами PDF, имеют предустановленные ограничения на проверку больших файлов и не могут проверить зашифрованные компоненты малвари. Более того, полиморфизм или постоянная перекомпиляция боевой нагрузки стала нормой, поэтому сигнатурный анализ давно отошел на второй план. Внедрить троян, открывающий удаленный доступ к веб-камере, сегодня стало исключительно просто. Это одна из популярных забав среди троллей и script kiddies.

Превращаем вебку в камеру наблюдения

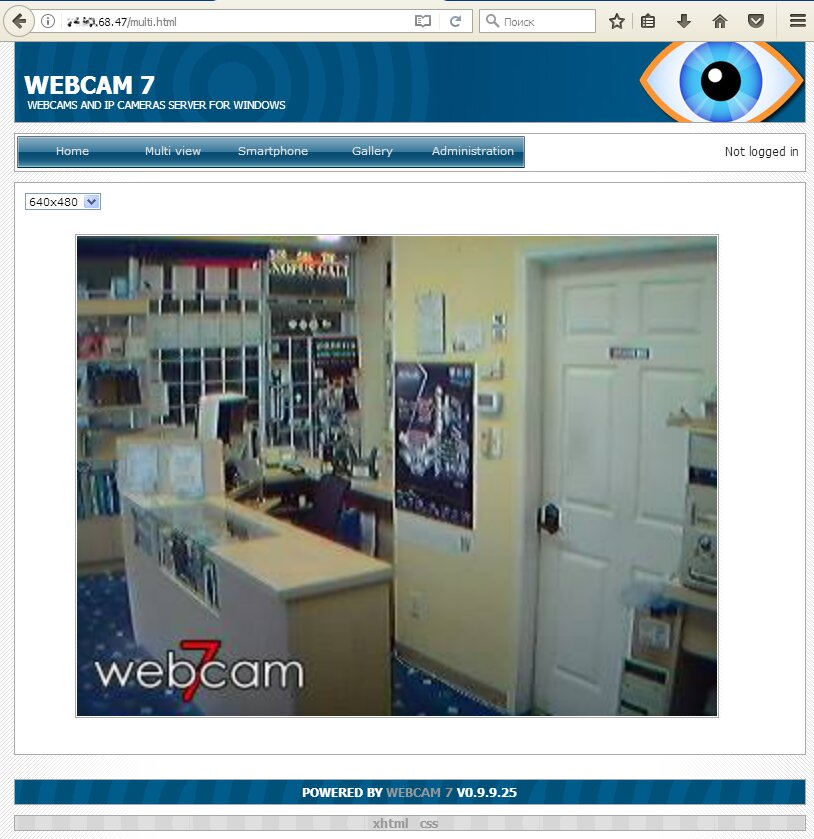

Любую веб-камеру можно превратить в подобие IP-камеры, если установить на подключенном к ней устройстве сервер видеонаблюдения. На компьютерах многие используют для этих целей старый webcamXP, чуть более новый webcam 7 и подобные программы.

Для смартфонов есть аналогичный софт - например, Salient Eye . Эта программа умеет сохранять видео в облачный хостинг, освобождая локальную память смартфона. Однако дыр в таких программах и самих ОС хватает, поэтому взломать управляемые ими веб-камеры часто оказывается не сложнее, чем IP-камеры с дырявой прошивкой.

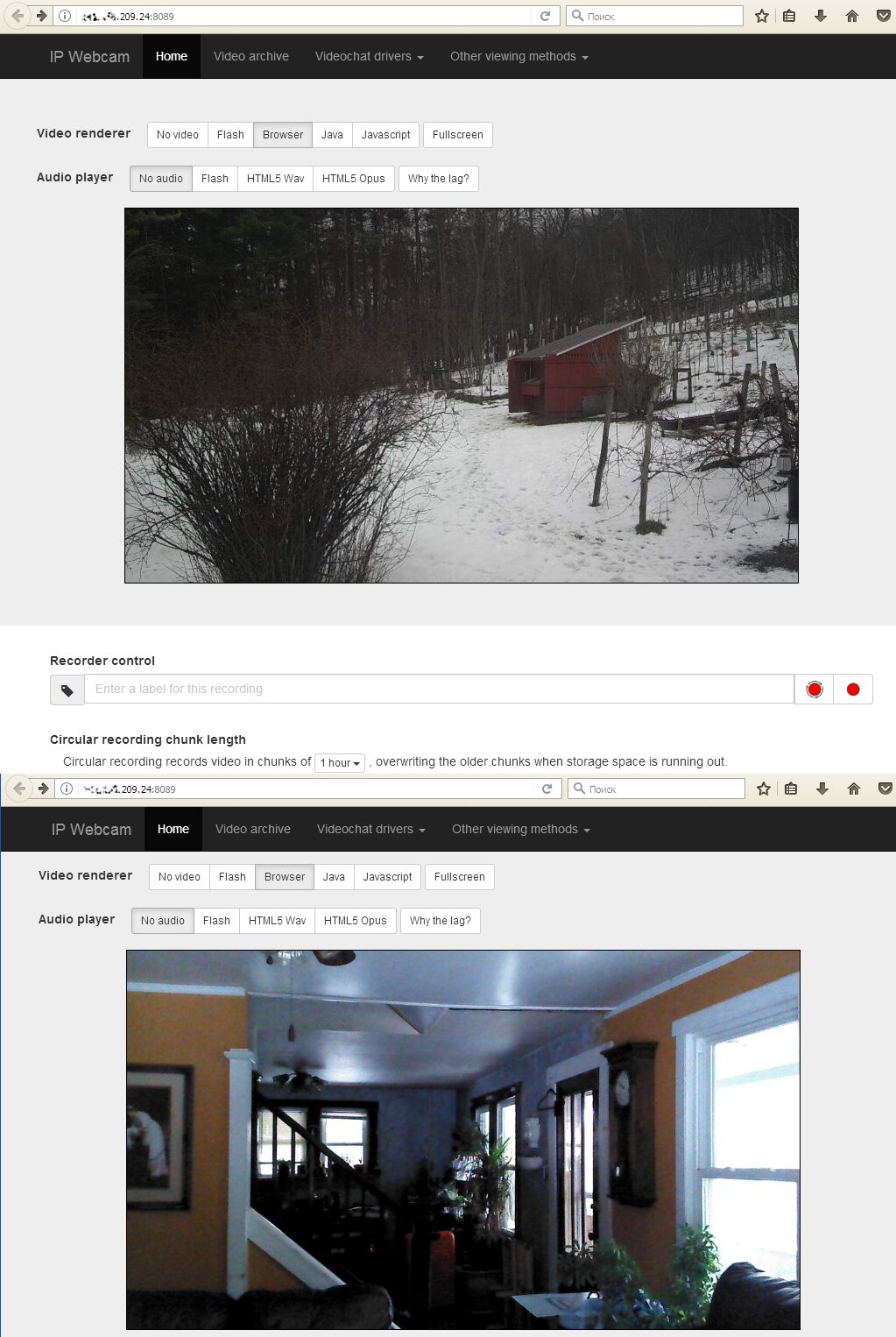

Смартфон как средство наблюдения

В последнее время старые смартфоны и планшеты нередко приспосабливают для домашнего видеонаблюдения. Чаще всего на них ставят Android Webcam Server - простое приложение, которое транслирует видеопоток со встроенной камеры в интернет. Оно принимает запросы на порт 8080 и открывает панель управления на странице с говорящим названием /remote.html . Попав на нее, можно менять настройки камеры и смотреть изображение прямо в окне браузера (со звуком или без).

Обычно такие смартфоны показывают довольно унылые картины. Вряд ли тебе интересно смотреть на спящего пса или на припаркованную возле дома машину. Однако Android Webcam Server и аналогичные приложения можно использовать иначе. Помимо тыловой камеры, у смартфонов есть и фронтальная. Почему бы нам не включить ее? Тогда мы увидим другую сторону жизни владельца смартфона.

Защита от подглядывания

Первое, что приходит на ум большинству людей после демонстрации легкого взлома камер, - это заклеивать их изолентой. Владельцы веб-камер со шторкой считают, что их проблема подглядывания не касается, и зря. Возможно еще и подслушивание, поскольку, кроме объектива, у камер есть микрофон.

Разработчики антивирусов и других комплексов программной защиты используют путаницу в терминологии для продвижения своих продуктов. Они пугают статистикой взлома камер (которая действительно впечатляет, если в нее включить IP-камеры), а сами предлагают решение для контроля доступа к веб-камерам, причем технически ограниченное.

Защиту IP-камер можно повысить простыми средствами: обновив прошивку, сменив пароль, порт и отключив учетные записи по умолчанию, а также включив фильтрацию IP-адресов. Однако этого мало. Многие прошивки имеют неустраненные ошибки, которые позволяют получить доступ безо всякой авторизации - например, по стандартному адресу веб-страницы с LiveView или панели настроек. Когда находишь очередную дырявую прошивку, так и хочется ее обновить удаленно!

Взлом веб-камеры - совсем другое дело. Это всегда верхушка айсберга. Обычно к тому времени, когда атакующий получил к ней доступ, он уже успел порезвиться на локальных дисках, украсть учетки всех аккаунтов или сделать компьютер частью ботнета.

Тот же Kaspersky Internet Security предотвращает несанкционированный доступ только к видеопотоку веб-камеры. Он не помешает хакеру изменить ее настройки или включить микрофон. Список защищаемых им моделей официально ограничивается веб-камерами Microsoft и Logitech. Поэтому функцию «защита веб-камеры» стоит воспринимать лишь как дополнение.

Подглядывающие сайты

Отдельная проблема - атаки, связанные с реализацией управления доступом к камере в браузерах. Многие сайты предлагают сервисы общения с использованием камеры, поэтому запросы доступа к ней и ее встроенному микрофону всплывают в браузере по десять раз на день. Особенность здесь в том, что на сайте может использоваться скрипт, который открывает pop-under (дополнительное окно в фоне). Этому дочернему окну передаются разрешения родительского. Когда ты закрываешь основную страницу, микрофон остается включенным на фоновой. Из-за этого возможен сценарий, при котором пользователь думает, что закончил разговор, а на деле собеседник (или кто-то еще) продолжает его слышать.

Новичков. Причем развлекаются таким образом они уже несколько лет, а обращать внимание на это начали сравнительно недавно.

Например, два года назад выяснилось, что на просторах Интернета можно найти сайт, транслирующий видео с тысяч веб-камер в 250 странах мира. Как оказалось , пользователи из разных уголков Земли совершили одну и ту же ошибку, позволившую хакерам взломать их устройства: они не сменили пароли по умолчанию или выбрали слишком слабые комбинации вроде 12345.

Взломав компьютеры интернет-пользователей с помощью вредоносных бесплатных приложений, хакер установил на них вполне легальную систему LuminosityLink, предназначенную для удаленного администрирования компьютерных сетей. С ее помощью он получил полный доступ к компьютерам жертв, в том числе к веб-камерам и микрофонам.

Внимание! Если на ноутбуке сам по себе засветился индикатор возле веб-камеры, за вами скорей всего подглядывают! http://t.co/nvrpUH08n5

— Kaspersky Lab (@Kaspersky_ru)