إعداد vpn l2tp على العميل. إعداد اتصال L2TP (الخط المباشر). الأخطاء والإخفاقات المحتملة

يبدو لي أحيانًا أن مبدعي Mikrotik يحرمون أنفسهم عمدًا من الأرباح من خلال عدم إنشاء أدلة واضحة خطوة بخطوة لإعداد إبداعاتهم. يحاول ما يقرب من 100% من مستهلكي أجهزة التوجيه هذه إعداد شبكة VPN أو استخدام شبكتي WAN أو أكثر في وقت واحد أو كنسخ احتياطية. هذا هو بالضبط ما يبحث عنه أصحاب هذه الأجهزة الرائعة السعداء عبر الشبكة (وغالبًا خارج RuNet). تخيل مقدار زيادة جيش المالكين إذا كان هناك معالجان أو ثلاثة معالجات في واجهة الويب لتكوين هذه الوظائف. والآن... الآن، وعلى وجه التحديد بسبب تعقيد الإعداد (وبالتالي انخفاض عدد الأشخاص الراغبين في الشراء)، لدينا جهاز غير مكلف ومنخفض السعة للمهام البسيطة التي يلزم إجراؤها للعمل على مدار الساعة طوال أيام الأسبوع. على سبيل المثال، كخادم VPN. يذهب!

بروتوكول L2TPيوفر قناة نقل البيانات، نفق.

IPSecيحمي البيانات من المشاهدة.

سنقوم أيضًا بتكوينه على أجزاء - أولاً النفق، ثم حماية البيانات.

ملاحظة 1:لا أحب حقًا الأوامر النصية التي تحتوي على مجموعة من المفاتيح عند إعداد الأشياء الموصوفة كثيرًا، ولكنها موصوفة في كل مرة بأخطاء إملائية غير ملحوظة، في مكان ما لم يتم نسخ شيء ما عند الكتابة (أو عند النسخ من موقع آخر، وهو ما يحدث غالبًا غالبًا) أو يتم تناولها ببساطة بواسطة محرر نصوص CMS الخاص بالموقع. يعد إعداد VPN بمثابة مثل هذه الحالة. ولهذا السبب قمت بكتابة كل خطوة خصيصًا لـ GUI Mikrotik - Winbox، خاصة أنه ليس هناك الكثير للقيام به هنا.

ملاحظة 2: قبل الإصدار 6.18، كان هناك خطأ في البرنامج الثابت بسبب تطبيق قالب السياسة الافتراضي دائمًا، لذا قم بتحديث البرنامج الثابت إلى أحدث إصدار ثابت. لا تقم بتحديث البرنامج الثابت إلى الإصدار الأحدث ولكن غير المستقر إذا كنت تقوم بإعداد VPN.

لذا، لدينا جهاز توجيه Mikrotik مزود بالبرنامج الثابت 6.30 (يوليو 2015) مع LAN 192.168.88.0/24 (الشبكة الافتراضية). شبكة WAN ليست مهمة، على سبيل المثال 1.2.3.4.

إعداد الأنفاق (L2TP)

1. IP - التجمع / تحديد نطاق عناوين مستخدم VPN

الاسم: vpn_pool

العناوين: 192.168.112.1-192.168.112.10

التجمع التالي: لا شيء

من الأفضل لعملاء VPN استخدام عناوين منفصلة. وهذا يجعل من السهل فصل أحدهما عن الآخر. وبشكل عام، أفضل الممارسات.

2. PPP - الملفات الشخصية / الملفات الشخصية لنفقنا المحدد

عام:

الاسم: l2tp_profile

العنوان المحلي: vpn_pool (أو يمكنك تحديد 192.168.88.1

، انظر بنفسك ما الذي تفضله أكثر)

العنوان البعيد: vpn_pool

تغيير TCP MSS: نعم

البروتوكولات:

كل شيء إلى الافتراضي:

استخدم MPLS: افتراضي

استخدام الضغط: افتراضي

استخدام التشفير: الافتراضي

الحدود:

واحد فقط: الافتراضي

3. PPP - الأسرار / إعداد مستخدم VPN

الاسم: vpn_user1

كلمة المرور: بلا-بلا-بلا

الخدمة: l2tp

الملف الشخصي: l2tp_profile

4. PPP - الواجهة - انقر على L2TP Server / تمكين خادم L2TP

ممكّن - نعم

وحدة MTU/MRU - 1450

مهلة Keepalive - 30

الملف الشخصي الافتراضي - l2tp_profile

المصادقة - mschap2

استخدم IPSec - نعم

سر IPSec: tumba-yumba-setebryaki (هذه ليست كلمة مرور مستخدم، ولكنها مفتاح مشترك مسبقًا يجب تحديده على العملاء بالإضافة إلى تسجيل الدخول/كلمة المرور)

تكوين تشفير البيانات في "النفق" (IPSec)

في الخطوة السابقة، قمنا بإنشاء نفق لنقل البيانات وقمنا بتمكين IPSec. في هذا القسم، سنقوم بتكوين إعدادات IPSec.

5. IP - IPSec - المجموعات

لأن هناك احتمال كبير للظهور، فقط قم بحذفه وإنشائه على الفور. على سبيل المثال، بالاسم "policy_group1". يمكنك أيضًا حذف هذه المجموعة ببساطة، ولكن سيتم عرض الأخطاء من خلال واجهة الويب.

6. IP - IPSec - الأقران

العنوان: 0.0.0.0/0

المنفذ: 500

طريقة المصادقة: المفتاح المشترك مسبقًا

السلبي: نعم (مجموعة)

السر: tumba-yumba-setebryaki (هذه ليست كلمة مرور المستخدم!)

مجموعة قوالب السياسة: Policy_group1

وضع التبادل: l2tp الرئيسي

إرسال جهة الاتصال الأولية: نعم (مجموعة)

اجتياز NAT: نعم (مجموعة)

هويتي: تلقائي

التحقق من الاقتراح: طاعة

خوارزمية التجزئة: sha1

خوارزمية التشفير: 3des aes-128 aes-256

مجموعة DH: modp 1024

توليد السياسة: تجاوز المنفذ

مدى الحياة: 1 د 00:00:00

الفاصل الزمني DPD: 120

DPD الحد الأقصى للفشل: 5

7. IP - IPSec - المقترحات / "المقترحات".

شيء مثل "ماذا يمكننا أن نقدم لك". بمعنى آخر، نقوم بتعيين خيارات الاتصال التي يمكن للعملاء البعيدين محاولة استخدامها.

الاسم: افتراضي

خوارزميات المصادقة: sha1

إنرك. الخوارزميات: 3des، AES-256 CBC، AES-256 CTR

وقت الحياة: 00:30:00

مجموعة PFS: mod 1024

ربما لاحظتم تشابه النقطتين 6 و7، وإذا أضفنا أننا أضفنا نفس السر إلى النقطتين 4 و6، فإن السؤال الذي يطرح نفسه: لماذا يتم إعادة تكوين نفس الخيارات؟ إجابتي هي كما يلي: من خلال الممارسة البحتة، اتضح أن نظام التشغيل Windows 7 يتطلب شيئًا واحدًا، ويتطلب iPhone شيئًا آخر. لا أعرف كيف يعمل. ولكن الحقيقة هي بحتة من الممارسة. على سبيل المثال، قمت بتغيير مجموعة Proposal PFS إلى 2048 - يتصل Windows بشكل طبيعي، ولكن يتوقف iPhone. أفعل العكس (في الاقتراح قمت بتعيين 1024، وفي IP-IPsec-Peers قمت بتعيين 2048) - يتصل iPhone، ولكن Windows لا :) هذا هو. عند توصيل عملاء مختلفين، يتم استخدام أجزاء مختلفة من التكوينات. الهذيان؟ ربما يكون هذا نتيجة للتغيرات التدريجية في تكوين خادم VPN، لا أستطيع أن أقول ذلك، لأن... قد يكون هناك أيضًا تأثير للبرامج الثابتة القديمة والتكوينات وما إلى ذلك. لا أستبعد أن يكون هناك شيء زائد عن الحاجة هنا، لكنني لا أعرف ما هو بالضبط.

جدار الحماية

دعنا نذهب إلى وحدة التحكم، من أجل التغيير:

/ مرشح جدار الحماية IP

إضافة سلسلة=إجراء الإدخال=قبول البروتوكول=منفذ UDP=1701,500,4500

إضافة سلسلة = إجراء الإدخال = قبول البروتوكول = ipsec-esp

إذا تم تعيين سياسة إعادة التوجيه الافتراضية الخاصة بك على الإسقاط (القاعدة الأخيرة لإعادة التوجيه هي "chain=forward action=drop")، فقد تحتاج إلى السماح بإعادة التوجيه من عناوين IP vpn_pool إلى الشبكة المحلية:

إضافة سلسلة=إجراء أمامي=قبول src-address=192.168.112.0/24 in-interface=!ether1 out-interface=bridge-local comment='allow vpn to lan' log=no log-prefix=''

هذا كل شيء مع الخادم الآن.

توصيل عميل بعيد

محاولة الاتصال بنظام التشغيل Windows 7:

لوحة التحكم الشبكة والإنترنت مركز الشبكة والمشاركة:

إعداد اتصال أو شبكة جديدة

الاتصال بمكان العمل

إنشاء اتصال جديد

استخدام اتصال الإنترنت الخاص بي (VPN)

عنوان الإنترنت: IP أو اسم جهاز التوجيه على الشبكة

المستخدم وكلمة المرور من PPP->الأسرار. في حالتنا، هذا هو vpn_user1 وكلمة المرور الخاصة به.

نحن نحاول الاتصال.

إذا لم ينجح الأمر، أو كنت بحاجة فقط إلى تكوين الاتصال الذي تم إنشاؤه:

علامة تبويب الأمان:

نوع VPN: L2TP IPSec VPN

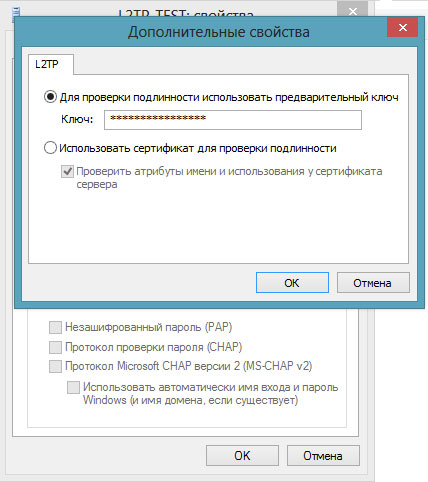

خيارات إضافية: استخدم مفتاحًا مشتركًا مسبقًا للمصادقة. في حالتنا هو "tumba-yumba-setebryaki" (IP - IPSec - Peers):

هنا، في مجموعة "المصادقة"، نترك فقط CHAP v2:

انقر فوق "موافق" وحاول الاتصال. يجب أن تعمل. إذا لم يكن الأمر كذلك، فقم بإلقاء نظرة على صفحة أخطاء إعداد VPN.

التحديث 1:غالبًا ما يهتم الأشخاص بكيفية اتصال العديد من العملاء (أكثر من واحد) من نفس الشبكة المحلية (خلف nat) بخادم Mikrotik VPN بعيد. لا أعرف كيفية التأكد من ذلك في اتصال L2TP/IPSec. يمكنك تسمية هذا خطأ في التنفيذ. ولم أجد تفسيرا أو حلا بسيطا للمشكلة.

18/07/2016 19:29 بتررر

08/09/2016 10:00 الخريطة

19/08/2016 الساعة 17:35 فيرتال

10.09.2016 23:29 نيكبو

02.10.2016 15:28 اناتولي

18/10/2016 12:39 دايموس

19/10/2016 01:02 بومر

19/10/2016 01:05 بومر

19/10/2016 01:16 بومر

19/10/2016 09:34 دايموس

19/10/2016 10:07 دايموس

20.10.2016 12:54 بززز

20.10.2016 13:04 بززز

22.10.2016 13:44 هيبومسك

24/10/2016 00:01 بززز

24/10/2016 00:04 بززز

24/10/2016 00:11 بززز

24/10/2016 10:35 دايموس

24.10.2016 14:41 بززز

24.10.2016 14:46 بززز

25/10/2016 08:41 دايموس

25/10/2016 08:51 دايموس

انظر أسفل الصفحة لبعض الميزات الهامة!

1. افتح مركز إعلامفي الزاوية اليمنى السفلية من الشاشة:

3. في النافذة التي تفتح خياراتفي علامة التبويب VPN، انقر فوق الزر إضافة اتصال VPN:

4. في النافذة أضف اتصال VPNاملأ المعلمات التالية:

مزود خدمة VPN: ويندوز (مضمنة)

اسم الاتصال: VPNki

اسم الاتصال أو العنوان: موقع إلكتروني

نوع VPN: بروتوكول PPTP(أو بروتوكول L2TP/IPSec)

نوع بيانات تسجيل الدخول: اسم المستخدم و كلمة السر

اسم المستخدم وكلمة المرور: تم استلامهما في نظام vpnki (على سبيل المثال userXXX)

7. انقر بزر الماوس الأيمن على محول VPNki وحدد ملكيات:

8. اختر من القائمة إصدار IP 4 (TCP/IPv4)واضغط على الزر ملكيات:

9. ترك الاستلام عناوين الانترنت بروتوكولو عناوين خادم DNS تلقائياواضغط على الزر بالإضافة إلى ذلك:

10. في علامة التبويب معلمات IPقم بإلغاء التحديد استخدم البوابة الافتراضية للشبكات البعيدةواضغط على الزر نعم

السماح بالبروتوكولات التالية وترك فقط بروتوكول مصادقة كلمة المرور (CHAP)

12. (فقط لـ L2TP)انقر فوق الزر المزيد من الخيارات وحدد

استخدم مفتاحًا مشتركًا للمصادقةوأدخل المفتاح: vpnki

13. الآن اكتمل الإعداد، اضغط على الزر الاتصال وإذا تم الاتصال بنجاح

ولاية VPNkiيجب أن تتغير إلى متصل

14. إذا كنت بحاجة إلى الاتصال بشبكة منزلية بعيدة (على سبيل المثال، 192.168.x.x/x)، فأنت بحاجة إلى إخبار Windows بأنه يجب البحث عن عناوين شبكتك البعيدة في نفق VPN.

ويمكن أن يتم ذلك بطريقتين:

عن طريق إضافة الشبكات 192.168.x.x/x (شبكتك البعيدة) و172.16.0.0/16 (شبكة VPNKI) إلى جدول التوجيه باستخدام أمر إضافة المسار

عن طريق استقبال البيانات من الخادم عبر بروتوكول DHCP

قبل الاختيار، يُنصح بشدة بقراءة هذه التعليمات ومتابعتها حتى النهاية.

الميزة 1

لاستخدام اتصال مشفر تحتاجه في إعدادات الاتصال:

- استخدام ترخيص MS-CHAPv2 وتحديده سيتم استخدام هذا التشفير(مبي)

للاتصال بدون تشفير تحتاج إلى:

- استخدم ترخيص CHAP ووضح ذلك لن يتم استخدام التشفير.

احرص،

جميع المجموعات الأخرى من أساليب الترخيص والتشفير ستؤدي إلى عدم عمل الاتصال !!!

الميزة 2

يعمل بروتوكول PPTP باستخدام بروتوكول GRE، والذي يواجه بعض مزودي الإنترنت الروس صعوبات فنية معه. لن تسمح لك هذه الصعوبات باستخدام PPTP لإنشاء أنفاق VPN. يشمل هؤلاء المزودون MGTS (شبكة هاتف مدينة موسكو)، وYota، وMegafon. ومع ذلك، هذا ليس هو الحال في جميع أجزاء شبكاتهم.

بالنسبة للمستخدم، سيبدو الوضع كما لو أنه لن يتم التحقق من اسم المستخدم وكلمة المرور. بتعبير أدق، لن يصل الأمر حتى إلى هذه النقطة... في عنصر القائمة "الأحداث الأمنية"، سترى بداية اتصال ناجح وستكون العبارة الأخيرة عبارة عن عبارة مفادها أننا مستعدون للتحقق من الاسم و كلمة المرور ولكن...

لقد تم منح الوصول. لم يتم تعيين قائمة بيضاء للمستخدم. جاهز للتحقق من اسم المستخدم/كلمة المرور.

يشير عدم وجود اتصال وإدخالات أخرى في السجل (على الرغم من أنك واثق تمامًا من صحة تسجيل الدخول وكلمة المرور) إلى أن GRE غير مسموح به من خلال مزود الخدمة الخاص بك. يمكنك جوجل هذا.

ملاحظة: من أجل مكافحة الجلسات المعلقة، نقوم بفصل أنفاق المستخدم بالقوة باستخدام بروتوكولات PPTP وL2TP وL2TP/IPsec بعد 24 ساعة من إنشاء الاتصال. إذا تم تكوينها بشكل صحيح، فيجب إعادة إنشاء الاتصالات تلقائيًا.

سيعمل نظامنا مع العديد من أنواع أجهزة التوجيه المنزلية والمكتبية. لمزيد من التفاصيل، راجع القسم الخاص بإعداد المعدات، ولكن من الأفضل أن تبدأ الإعداد بهذا المثال.

بالإضافة إلى هذا الموضوع

- يمكنك قراءة المزيد من التفاصيل حول عناوين IP على موقعنا.

- حول الوصول إلى الإنترنت عبر VPN والمكتب المركزي، يمكنك ذلك

- يمكنك أن تقرأ عن الوصول عن بعد إلى جهاز كمبيوتر على موقعنا

- يمكنك أن تقرأ عن شبكات VPN والبروتوكولات

يعد بروتوكول L2TP أكثر تفضيلاً لبناء شبكات VPN من بروتوكول PPTP، وذلك بشكل أساسي للأمان والتوفر الأعلى، نظرًا لاستخدام جلسة UDP واحدة لقنوات البيانات والتحكم. سننظر اليوم في إعداد خادم L2TP VPN على نظام Windows الأساسي.

على الرغم من سهولة النشر والاتصال بمجموعة واسعة من العملاء، فإن بروتوكول PPTP لديه عدد من العيوب الهامة. والأكثر أهمية هو المصادقة ذات العامل الواحد باستخدام زوج تسجيل الدخول/كلمة المرور، وبما أن تسجيل دخول المستخدم معروف في أغلب الأحيان (أو من السهل اكتشافه)، في الواقع يتم استخدام كلمة المرور فقط للمصادقة في حالة اختراقها، فهي تسمح بالثالث الأطراف للحصول على حق الوصول الكامل إلى شبكات الشركات.

العيب الثاني الناشئ عن الأول هو عدم القدرة على التحقق من صحة المضيف المتصل، أي. لا يمكن للمسؤول أن يقول على وجه اليقين أن هذا الاتصال تم إجراؤه بواسطة المستخدم Ivanov من كمبيوتر محمول يعمل، وليس بواسطة مهاجم تمكن من الوصول إلى بيانات الاعتماد.

وأخيرًا، العيب الثالث يتعلق بحقيقة أن PPTP يستخدم اتصالين للعمل: قناة البيانات وقناة التحكم. وهذا يخلق صعوبات في الاتصال، نظرًا لأنه ليس كل مقدمي الخدمة، خاصة مع وصول الهاتف المحمول أو الضيف، يوفرون نقلًا عاديًا لحزم GRE، مما يجعل الاتصال بخادم VPN مستحيلاً.

لا يحتوي L2TP على هذا العيب، لأنه يستخدم جلسة UDP واحدة فقط لنقل البيانات والتحكم فيها، مما يسهل توصيل العملاء وإدارة البنية التحتية للشبكة.

الميزة الثانية لـ L2TP هي المصادقة الثنائية. قبل إنشاء اتصال، تتحقق العقد من هوية بعضها البعض بناءً على شهادة أو مفتاح مشترك مسبقًا وبعد ذلك فقط تتابع الاتصال. تتطلب المصادقة باستخدام الشهادات بنية أساسية لـ PKI منتشرة على الشبكة؛ وفي غيابها، يمكنك استخدام مصادقة المفتاح المشتركة مسبقًا. سننظر في هذا الخيار.

تعد المصادقة باستخدام مفتاح مشترك مسبقًا أقل موثوقية من استخدام الشهادة، ولكنها مع ذلك تسمح لك بتنظيم مستوى أعلى من أمان شبكة VPN مقارنة باستخدام بروتوكول PPTP. يتم تحديد المفتاح المشترك مسبقًا مرة واحدة، عند إنشاء اتصال VPN على العميل، وقد يكون غير معروف للمستخدم (يتم التكوين بواسطة المسؤول، وفي هذه الحالة، يمكنك التأكد من صحة المضيف المتصل). ، ولن يسمح لك اختراق كلمة المرور في هذه الحالة بالاتصال بشبكة المؤسسة، نظرًا لأن المفتاح المشترك مسبقًا غير معروف.

لنشر خادم VPN L2TP، سنستخدم Windows Server 2008 R2 SP1، ومع ذلك، كل ما قيل، مع تعديلات طفيفة، سيكون صحيحًا أيضًا بالنسبة للإصدارات الأخرى من Windows Server.

سنحتاج إلى دور ثابت سياسة الشبكة وخدمات الوصول، والتي ينبغي أن تحتوي على خدمات التوجيه والوصول عن بعد.

يتم إجراء مزيد من التكوين من خلال المعدات المتوفرة في القائمة ابدأ - الإدارة. عند الاتصال لأول مرة، سيتم تشغيل المعالج لمساعدتك في تكوين الخدمات الضرورية بسرعة. إذا كنت تخطط لاستخدام هذا الخادم كموجه لتوفير الوصول إلى الإنترنت لأجهزة الكمبيوتر المتصلة بالشبكة المحلية، فيجب عليك تحديد الوصول إلى الشبكة الافتراضية الخاصة (VPN) وNAT، إذا كنت تحتاج فقط إلى خادم VPN، إذن الوصول عن بعد (VPN أو مودم).

لن نفكر في إعداد خدمات NAT إذا لزم الأمر، راجع. ومن الشائع أيضًا العثور على موقف يتم فيه نشر خدمات NAT بالفعل، وفي هذه الحالة تحتاج إلى تمكين خدمات VPN يدويًا. للقيام بذلك، في المفاجئة التوجيه والوصول عن بعدانقر بزر الماوس الأيمن على اسم الخادم واختر ملكيات. في النافذة التي تفتح، على علامة التبويب شائعةوضع التبديل جهاز التوجيه IPv4إلى موقع الشبكة المحلية والاتصال عند الطلب، وحدد المربع أيضًا خادم الوصول عن بعد IPv4.

على علامة التبويب أمانأدخل المفتاح المشترك مسبقًا.

لن نفكر في المعلمات المتبقية بالتفصيل، حيث ناقشناها بالتفصيل في القسم المخصص لإعداد خادم PPTP. نقوم بتطبيق التغييرات وإعادة تشغيل الخدمة.

ثم انتقل إلى القسم الموانئوفي خصائص L2TP قم بتعيين خانتي الاختيار اتصالات الطلب الهاتفيو اتصالات حسب الطلب، يجب أن يتطابق الحد الأقصى لعدد المنافذ مع العدد المتوقع للعملاء أو يتجاوزه. من الأفضل تعطيل البروتوكولات غير المستخدمة عن طريق إزالة مربعي الاختيار من الخصائص.

ونتيجة لذلك، يجب أن تظل منافذ L2TP فقط بالرقم الذي حددته في قائمة المنافذ.

يتم إعداد اتصال L2TP على العميل باستخدام الطرق القياسية، في علامة التبويب أمانحدد نوع VPN ك L2TP مع IPsecواضغط على الزر خصائص إضافية، في النافذة التي تفتح، حدد استخدام المفتاح المشترك مسبقًا وأدخل المفتاح نفسه.

ولا تنس أيضًا تمكين الاستخدام بروتوكول المصادقة القابل للتوسيع (EAP).

بخلاف ذلك، لا توجد اختلافات عن إنشاء اتصال PPTP؛ حيث يمكن للمستخدمين الاتصال بخادمنا باستخدام بيانات الاعتماد الخاصة بهم.

يوفر b.VPN للمستخدم اتصالين VPN في وقت واحد. لذلك، إذا كنت ترغب في استخدام خدمة b.VPN على جهازين في نفس الوقت، فيمكنك استخدام تطبيق b.VPN على أحد الأجهزة وإعداد اتصال L2TP VPN يدويًا على الجهاز الآخر على ويندوز 10.

مهم:

* ارجع إلى صفحة الملف الشخصي لعرض قائمة خوادم L2TP VPN المتاحة و"المفتاح المشترك" المقابل.

*اسم المستخدم وكلمة المرور، لقد قمت بتسجيل عنوان بريد إلكتروني وكلمة مرور لدى b.VPN.

*يجب عليك أن تدفع وتكون مستخدمًا مدفوعًا لاستخدام اتصال L2TP VPN.

اتبع هذه الخطوات لإعداد L2TP VPN على نظام التشغيل Windows 10:

أدخل في البحث "لوحة التحكم"وانقر على النتيجة الأولى.

انقر على الزر "شبكة تواصل وانترنت".

يضعط “الشبكة والبيئة”.

انقر على الزر "قم بإنشاء شبكة أو إتصال جديد."

انقر على الزر "الاتصال بمكان العمل"وثم "إضافي".

الآن انقر على "استخدم اتصال الإنترنت الخاص بي (VPN)."

في الميدان "عنوان المستقبل"أدخل أي خادم b.VPN يناسبك. (على سبيل المثال، ca.usa.site).

في الميدان "اسم الوجهة"أدخل أي اسم تفضله. ومع ذلك، نوصي باستخدام عنوان الخادم مرة أخرى. ( ca.usa.site )

انقر فوق الزر "يخلق".

انقر على أيقونة الاتصال الموجودة في شريط المهام، ثم انقر على اسم الاتصال الذي قمت بإنشائه للتو.

من القائمة أدناه، حدد "خيارات تعديل المحول."

انقر بزر الماوس الأيمن على اسم الاتصال وحدد "ملكيات".

انقر فوق علامة التبويب "أمان".من القائمة "يكتبVPN» يختار " طبقة 2 بروتوكول الأنفاق مع IPsec (ل2 TP/ IPsec)» .

يضعط « إعدادات متقدمة".

يختار "استخدام المفتاح المشترك للمصادقة"وأدخل المفتاح المقابل. انقر فوق الزر « يال".

بعد أن درسنا بالتفصيل في المقالة السابقة كيفية رفع جزء الخادم من اتصال VPN على نظام التشغيل Windows، ننتقل إلى إعداد اتصال عميل L2TP. في البداية، أود أن أتذكر L2TP هذا فقط في حالة.

L2TP هو بروتوكول نفق من الطبقة الثانية، وهو بروتوكول أكثر تقدمًا مبني على PPTP وL2F (بروتوكول إعادة التوجيه من الطبقة الثانية من Cisco). تشمل مزاياه أمانًا أعلى بكثير بسبب التشفير باستخدام بروتوكول IPSec والجمع بين قناة البيانات وقناة التحكم في جلسة UDP واحدة. لكي يعمل هذا البروتوكول، يجب أن يكون لديك منفذين خارجيين مفتوحين. هذه هي قواعد المنفذ 1701 (TCP) و500 (UDP). يمكنك قراءة كيفية إنشاء مثل هذه القواعد في جدار الحماية القياسي إذا كنت متصلاً بالإنترنت مباشرةً. إذا كنت خلف جهاز التوجيه، يمكنك أن تقرأ هنا.

لكننا قرأنا كل هذا بالفعل، كما نعلم. لذلك، دعونا نبدأ في إعداد اتصال VPN للعميل لـ L2TP.

أولا عليك أن تذهب إلى لوحة التحكم، في Win7 كل ما عليك فعله هو النقر يبدأ. وتذهب إلى لوحة التحكم. بعد ذلك، اعتمادًا على إعدادات العرض، نقوم إما بالنقر فوق شبكة تواصل وانترنت-> -> . أو نذهب مباشرة إلى مركز الشبكة والمشاركة -> إعداد اتصال أو شبكة جديدة.

سوف يظهر المعالج التركيب والتوصيلات والشبكات. يختار الاتصال بمكان العمل

بعد ذلك، أدخل عنوان الإنترنت (عنوان الخادم) واسم الاتصال المراد إنشاؤه، والأفضل من ذلك كله السماح للمستخدمين الآخرين باستخدام هذا الاتصال. أيضًا، في حالة حدوث ذلك، أنصحك بتحديد المربع "عدم الاتصال الآن". لأننا سنقوم بتكوين إعدادات VPN يدويًا.

تم إنشاء اتصالنا بنجاح. الآن تحتاج إلى تكوينه. انتقل إلى القسم تغيير إعدادات المحول من النافذة مركز الشبكة والمشاركة.

هناك نبحث عن اتصال VPN الخاص بنا ونستخدم الرنمينبي (RMB) للانتقال إلى عنصر القائمة ملكيات. على علامة التبويب أمانبالنسبة لنوع VPN، حدد L2TP.

نظرًا لأن تقنية بروتوكول L2TP هي تقنية ذات أمان متزايد بسبب التشفير عبر بروتوكول IPSec، فيمكننا تعيين مفتاح مشترك مسبقًا للمصادقة على الخادم بأنفسنا، أو مواجهة حقيقة أنه تم تعيينه بالفعل هناك. يجب أن يتم إدخاله في القسم أمان -> خيارات إضافية-> أدخل المفتاح في الحقل استخدم مفتاحًا مشتركًا مسبقًا للمصادقةفي الواقع، هذا كل شيء. لا يوجد شيء آخر يمكن تكوينه من جانب العميل باستخدام بروتوكول L2TP. إذا تلقيت فجأة الخطأ 789 عند الاتصال، فلا تنزعج، فهؤلاء هم الأشخاص من المكتب الصغير الذين نسوا مرة أخرى إنهاء ما كانوا يفعلونه. ولكن يمكنك قراءة الحل لخطأ 789 l2tp.