تحويل ملفات العمل إلى .xtbl: ترويض فيروس برامج الفدية. كيفية معرفة الملفات المشفرة ببرامج الفدية؟ حذف الملفات المشفرة

منذ وقت ليس ببعيد، ظهر فيروس جديد (والعديد من تعديلاته) على الإنترنت، يقوم بتشفير الملفات الموجودة على جهاز الكمبيوتر الخاص بك ويعرض عليك طلب برنامج لفك تشفيرها مقابل المال. في هذه الحالة، تتم إعادة تسمية الملفات المشفرة وإعطاؤها أسماء مثل هذا

DSC00122.JPG. [البريد الإلكتروني محمي] _XO101

يتكون الجزء المحدد من البريد الإلكتروني لمؤلف الفيروس (الذي سترسل إليه "ضحية" الفيروس طلب فك التشفير) ومعرف تعديل الفيروس. كل تعديل للفيروس له خوارزمية التشفير الخاصة به، وبالتالي يتطلب فك التشفير الخاص به.

ولحسن الحظ، فقد تناول مطورو Dr.Web هذه المشكلة عن كثب وهم على استعداد لتوفير أداة مساعدة خاصة تعمل على فك تشفير الملفات التي أفسدها الفيروس. للراحة، أقوم بنشر الأداة نفسها أدناه وتعليمات موجزة لاستخدامها.

(كلمة المرور هي اسم موقعي بدون "http://")

وفيما يلي تعليمات موجزة.

قم بتنزيل أداة الاسترداد المساعدة، وقم بفك ضغط الأرشيف في مجلد فارغ باسم بسيط (على سبيل المثال، " ج:\_ديك"). ثم افتح سطر الأوامر (ابدأ - تشغيل - cmd) واكتب ما يلي هناك:

هنا " [البريد الإلكتروني محمي] _XO101" هي البادئة التي يتم من خلالها إعادة تسمية ملفاتك بواسطة الفيروس، انتبه إلى النقطة في البداية. أ ج:\ملفاتي\- هذا هو المجلد الذي توجد به ملفاتك المشفرة. بعد إطلاق البرنامج سيتم فتح نافذة التأكيد

وبعد الضغط على زر "متابعة"، ستبدأ المعالجة التلقائية. عند الانتهاء من البرنامج، ستتلقى تقريرًا، وستكون جميع الملفات التي تم فك تشفيرها موجودة بجوار الملفات المشفرة في المجلد الذي حددته (لا يقوم البرنامج بحذف الإصدارات المشفرة من الملفات).

لا يضمن مؤلفو البرنامج معالجة جميع الملفات بنسبة 100%، ولا تتاح لي الفرصة لاختبار تشغيله على عدد كبير من الملفات، لذا يرجى: من تمكن من معالجة الملفات بهذه الأداة (أو لم ينجح) - اكتب في التعليقات.

هذا كل شئ! كن بصحة جيدة!

ملاحظة. لمنع حدوث إصابة لجهاز الكمبيوتر الخاص بك مرة أخرى، قم بشرائه بالفعل مكافحة الفيروسات العادية. أنا أستخدم Kaspersky Internet Security، ولكن من الواضح أن Dr.Web جيد جدًا أيضًا. صدقوني، ألف ونصف روبل سنويا لراحة البال والثقة في المستقبل هو سعر مثير للسخرية.

استعادة الملفات المشفرة- هذه مشكلة يواجهها عدد كبير من مستخدمي الكمبيوتر الشخصي الذين وقعوا ضحايا لفيروسات التشفير المختلفة. عدد البرامج الضارة في هذه المجموعة كبير جدًا ويتزايد كل يوم. في الآونة الأخيرة فقط، صادفنا العشرات من أنواع برامج الفدية: CryptoLocker، وCrypt0l0cker، وAlpha Crypt، وTeslaCrypt، وCoinVault، وBit Crypt، وCTB-Locker، وTorrentLocker، وHydraCrypt، وbetter_call_saul، وcrittt، وما إلى ذلك.

بالطبع، يمكنك استعادة الملفات المشفرة ببساطة عن طريق اتباع الإرشادات التي يتركها منشئو الفيروس على الكمبيوتر المصاب. ولكن في أغلب الأحيان، تكون تكلفة فك التشفير كبيرة جدًا، وتحتاج أيضًا إلى معرفة أن بعض فيروسات برامج الفدية تقوم بتشفير الملفات بطريقة تجعل من المستحيل فك تشفيرها لاحقًا. وبالطبع، من المزعج أن تدفع مقابل استعادة ملفاتك الخاصة.

طرق استعادة الملفات المشفرة مجانا

هناك عدة طرق لاستعادة الملفات المشفرة باستخدام برامج مجانية تمامًا ومثبتة مثل ShadowExplorer وPhotoRec. قبل وأثناء عملية الاسترداد، حاول استخدام الكمبيوتر المصاب بأقل قدر ممكن، وبهذه الطريقة تزيد فرص نجاح استرداد الملفات.

يجب اتباع التعليمات الموضحة أدناه خطوة بخطوة، إذا لم ينجح أي شيء معك، فتوقف، واطلب المساعدة عن طريق كتابة تعليق على هذه المقالة أو إنشاء موضوع جديد على موقعنا.

1. إزالة فيروس الفدية

يمكن لأداة إزالة الفيروسات Kaspersky وMalwarebytes Anti-malware اكتشاف أنواع مختلفة من فيروسات برامج الفدية النشطة وإزالتها بسهولة من جهاز الكمبيوتر الخاص بك، لكن لا يمكنها استعادة الملفات المشفرة.

1.1. قم بإزالة برامج الفدية باستخدام أداة إزالة الفيروسات Kaspersky

انقر على الزر مسحلإجراء فحص لجهاز الكمبيوتر الخاص بك بحثًا عن فيروس الفدية.

انتظر حتى تكتمل هذه العملية وقم بإزالة أي برامج ضارة تم العثور عليها.

1.2. قم بإزالة برامج الفدية باستخدام Malwarebytes Anti-malware

قم بتنزيل البرنامج. بعد اكتمال التنزيل، قم بتشغيل الملف الذي تم تنزيله.

سيبدأ إجراء تحديث البرنامج تلقائيًا. عندما ينتهي اضغط على الزر تشغيل المسح. سيبدأ برنامج Malwarebytes Anti-malware في فحص جهاز الكمبيوتر الخاص بك.

مباشرة بعد فحص جهاز الكمبيوتر الخاص بك، سيفتح برنامج Malwarebytes Anti-malware قائمة بالمكونات التي تم العثور عليها لفيروس الفدية.

انقر على الزر احذف المختارلتنظيف جهاز الكمبيوتر الخاص بك. أثناء إزالة البرامج الضارة، قد يطلب منك برنامج Malwarebytes Anti-malware إعادة تشغيل جهاز الكمبيوتر الخاص بك لمواصلة العملية. قم بتأكيد ذلك عن طريق تحديد نعم.

بعد بدء تشغيل الكمبيوتر مرة أخرى، سيواصل برنامج Malwarebytes Anti-malware عملية التنظيف تلقائيًا.

2. استعادة الملفات المشفرة باستخدام ShadowExplorer

ShadowExplorer هي أداة مساعدة صغيرة تسمح لك باستعادة النسخ الاحتياطية من الملفات التي تم إنشاؤها تلقائيًا بواسطة نظام التشغيل Windows (7-10). سيسمح لك هذا باستعادة ملفاتك المشفرة إلى حالتها الأصلية.

قم بتنزيل البرنامج. البرنامج موجود في أرشيف مضغوط. لذلك، انقر بزر الماوس الأيمن على الملف الذي تم تنزيله وحدد استخراج الكل. ثم افتح المجلد ShadowExplorerPortable.

قم بتشغيل ShadowExplorer. حدد القرص الذي تحتاجه وتاريخ إنشاء النسخ الاحتياطية، الرقمين 1 و2 في الشكل أدناه، على التوالي.

انقر بزر الماوس الأيمن على الدليل أو الملف الذي تريد استعادة نسخة منه. من القائمة التي تظهر، حدد تصدير.

وأخيرًا، حدد المجلد الذي سيتم نسخ الملف المسترد فيه.

3. استعادة الملفات المشفرة باستخدام PhotoRec

PhotoRec هو برنامج مجاني مصمم لاستعادة الملفات المحذوفة والمفقودة. باستخدامه، يمكنك استعادة الملفات الأصلية التي حذفتها فيروسات برامج الفدية بعد إنشاء نسخها المشفرة.

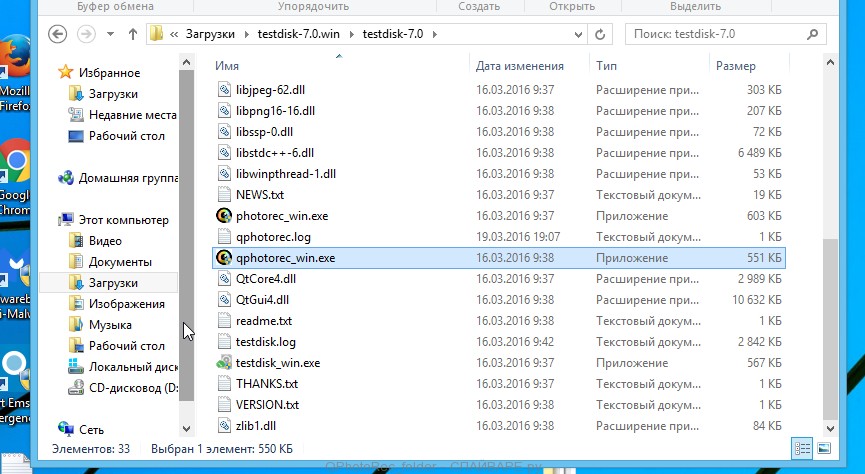

قم بتنزيل البرنامج. البرنامج موجود في الأرشيف. لذلك، انقر بزر الماوس الأيمن على الملف الذي تم تنزيله وحدد استخراج الكل. ثم افتح مجلد testdisk.

ابحث عن QPhotoRec_Win في قائمة الملفات وقم بتشغيله. سيتم فتح نافذة برنامج تعرض كافة أقسام الأقراص المتوفرة.

في قائمة الأقسام، حدد القسم الذي توجد عليه الملفات المشفرة. ثم انقر فوق الزر "تنسيقات الملفات".

بشكل افتراضي، تم تكوين البرنامج لاستعادة جميع أنواع الملفات، ولكن لتسريع العمل، يوصى بترك أنواع الملفات التي تحتاج إلى استردادها فقط. عند الانتهاء من اختيارك، انقر فوق موافق.

في الجزء السفلي من نافذة برنامج QPhotoRec، ابحث عن زر Browse وانقر عليه. تحتاج إلى تحديد الدليل حيث سيتم حفظ الملفات المستردة. يُنصح باستخدام قرص لا يحتوي على ملفات مشفرة تتطلب الاسترداد (يمكنك استخدام محرك أقراص فلاش أو محرك أقراص خارجي).

لبدء إجراء البحث عن النسخ الأصلية من الملفات المشفرة واستعادتها، انقر فوق الزر "بحث". تستغرق هذه العملية وقتًا طويلاً، لذا كن صبورًا.

عند اكتمال البحث، انقر فوق الزر "إنهاء". افتح الآن المجلد الذي اخترته لحفظ الملفات المستردة.

سيحتوي المجلد على أدلة باسم recup_dir.1 وrecup_dir.2 وrecup_dir.3 وما إلى ذلك. كلما زاد عدد الملفات التي يعثر عليها البرنامج، زاد عدد الأدلة. للعثور على الملفات التي تحتاجها، تحقق من كافة الدلائل واحداً تلو الآخر. لتسهيل العثور على الملف الذي تحتاجه من بين عدد كبير من الملفات المستردة، استخدم نظام بحث Windows المدمج (حسب محتويات الملف)، ولا تنس أيضًا وظيفة فرز الملفات في الدلائل. يمكنك تحديد تاريخ تعديل الملف كخيار فرز، حيث يحاول QPhotoRec استعادة هذه الخاصية عند استعادة ملف.

في الآونة الأخيرة، كانت هناك زيادة في نشاط جيل جديد من برامج الكمبيوتر الضارة. لقد ظهرت منذ وقت طويل (منذ 6 إلى 8 سنوات)، لكن وتيرة تنفيذها وصلت إلى الحد الأقصى الآن. على نحو متزايد، قد تواجه حقيقة أن الفيروس يحتوي على ملفات مشفرة.

من المعروف بالفعل أن هذه ليست مجرد برامج ضارة بدائية، على سبيل المثال، (تسبب شاشة زرقاء)، ولكنها برامج خطيرة تهدف عادة إلى إتلاف البيانات المحاسبية. يقومون بتشفير جميع الملفات الموجودة في متناول اليد، بما في ذلك بيانات محاسبة 1C، وdocx، وxlsx، وjpg، وdoc، وxls، وpdf، وzip.

الخطر الخاص للفيروسات المعنية

يكمن في حقيقة أنه يتم استخدام مفتاح RSA، المرتبط بجهاز كمبيوتر مستخدم معين، ولهذا السبب يتم استخدام برنامج فك التشفير العالمي ( فك التشفير) غائب. الفيروسات التي تم تنشيطها على أحد أجهزة الكمبيوتر قد لا تعمل على جهاز آخر.

يكمن الخطر أيضًا في حقيقة أنه تم نشر برامج إنشاء جاهزة على الإنترنت منذ أكثر من عام، مما يسمح حتى للمتسللين (الأشخاص الذين يعتبرون أنفسهم قراصنة، لكنهم لا يدرسون البرمجة) بتطوير هذا النوع من الفيروسات.

حاليا، ظهرت تعديلات أكثر قوة.

طريقة إدخال هذه البرامج الضارة

يتم إرسال الفيروس عمدا، عادة إلى قسم المحاسبة في الشركة. أولاً، يتم جمع رسائل البريد الإلكتروني الخاصة بإدارات الموارد البشرية وإدارات المحاسبة من قواعد بيانات مثل hh.ru على سبيل المثال. بعد ذلك، يتم إرسال الرسائل. غالبًا ما تحتوي على طلب يتعلق بالقبول في منصب معين. لمثل هذه الرسالة التي تحتوي على سيرة ذاتية، يوجد بداخلها مستند حقيقي به كائن OLE مزروع (ملف pdf به فيروس).

في المواقف التي أطلق فيها موظفو المحاسبة هذا المستند على الفور، حدث ما يلي بعد إعادة التشغيل: قام الفيروس بإعادة تسمية الملفات وتشفيرها، ثم قام بتدمير نفسه ذاتيًا.

هذا النوع من الرسائل، كقاعدة عامة، يتم كتابته وإرساله بشكل مناسب من صندوق بريد غير عشوائي (الاسم يطابق التوقيع). يتم دائمًا طلب الوظيفة الشاغرة بناءً على الأنشطة الأساسية للشركة، ولهذا السبب لا تنشأ الشكوك.

لا يمكن لبرنامج Kaspersky (برنامج مكافحة الفيروسات) المرخص ولا Virus Total (خدمة عبر الإنترنت لفحص المرفقات بحثًا عن الفيروسات) تأمين الكمبيوتر في هذه الحالة. في بعض الأحيان، تشير بعض برامج مكافحة الفيروسات، عند إجراء المسح، إلى أن المرفق يحتوي على Gen:Variant.Zusy.71505.

كيف تتجنب الإصابة بهذا الفيروس؟

يجب فحص كل ملف تم استلامه. يتم إيلاء اهتمام خاص لمستندات Word التي تحتوي على ملف pdf.

خيارات لرسائل البريد الإلكتروني "المصابة".

هناك الكثير منهم. يتم عرض الخيارات الأكثر شيوعًا لكيفية تشفير الملفات الفيروسية أدناه. وفي جميع الأحوال يتم إرسال المستندات التالية عبر البريد الإلكتروني:

- إشعار ببدء عملية النظر في دعوى مرفوعة ضد شركة معينة (يطلب منك الخطاب التحقق من البيانات بالضغط على الرابط المحدد).

- رسالة من محكمة التحكيم العليا للاتحاد الروسي بشأن تحصيل الديون.

- رسالة من سبيربنك بخصوص زيادة الديون الحالية.

- إشعار بتسجيل مخالفة مرورية.

- خطاب من وكالة التحصيل يوضح الحد الأقصى الممكن لتأجيل السداد.

إشعار تشفير الملفات

بعد الإصابة، سيظهر في المجلد الجذر لمحرك الأقراص C. في بعض الأحيان، يتم وضع ملفات مثل WHAT_DO_DELA.txt وCONTACT.txt في كافة الدلائل التي تحتوي على نص تالف. هناك يتم إعلام المستخدم بتشفير ملفاته، والذي يتم باستخدام خوارزميات تشفير موثوقة. كما تم تحذيره من عدم ملاءمة استخدام أدوات مساعدة تابعة لجهات خارجية، لأن ذلك قد يؤدي إلى تلف دائم للملفات، والذي بدوره سيجعل من المستحيل فك تشفيرها لاحقًا.

يوصي الإشعار بترك جهاز الكمبيوتر الخاص بك كما هو. يشير إلى وقت تخزين المفتاح المقدم (عادةً يومين). يتم تحديد تاريخ محدد سيتم بعده تجاهل أي نوع من الطلبات.

يتم توفير بريد إلكتروني في النهاية. وينص أيضًا على أنه يجب على المستخدم تقديم هويته وأن أيًا من الإجراءات التالية يمكن أن يؤدي إلى تدمير المفتاح، وهي:

كيفية فك تشفير الملفات المشفرة بواسطة فيروس؟

هذا النوع من التشفير قوي جدًا: يتم تعيين امتداد للملف مثل الكمال أو عدم الفرصة وما إلى ذلك. من المستحيل اختراقه، ولكن يمكنك محاولة استخدام محللي التشفير والعثور على ثغرة (سيساعدك Dr.WEB في بعض المواقف) .

هناك طريقة أخرى لاستعادة الملفات المشفرة بواسطة فيروس، ولكنها لا تعمل مع جميع الفيروسات، وستحتاج أيضًا إلى إزالة ملف exe الأصلي مع هذا البرنامج الضار، وهو أمر يصعب القيام به بعد التدمير الذاتي.

يعد طلب الفيروس بشأن إدخال رمز خاص بمثابة فحص بسيط، نظرًا لأن الملف يحتوي بالفعل على أداة فك التشفير في هذه المرحلة (لن تكون هناك حاجة إلى الرمز من المهاجمين، إذا جاز التعبير). جوهر هذه الطريقة هو إدخال أوامر فارغة في الفيروس المتسلل (في نفس المكان الذي تتم فيه مقارنة الكود الذي تم إدخاله). والنتيجة هي أن البرنامج الضار نفسه يبدأ في فك تشفير الملفات وبالتالي استعادتها بالكامل.

يحتوي كل فيروس فردي على وظيفة تشفير خاصة به، ولهذا السبب لن يكون من الممكن فك تشفيره باستخدام ملف قابل للتنفيذ من جهة خارجية (ملف بتنسيق exe)، أو يمكنك محاولة تحديد الوظيفة المذكورة أعلاه، والتي يجب تنفيذ جميع الإجراءات من أجلها الخروج باستخدام WinAPI.

الملفات: ماذا تفعل؟

لتنفيذ إجراء فك التشفير سوف تحتاج إلى:

كيف تتجنب فقدان البيانات بسبب البرامج الضارة المعنية؟

ومن الجدير بالذكر أنه في حالة قيام الفيروس بتشفير الملفات، فإن عملية فك التشفير ستستغرق وقتًا. هناك نقطة مهمة وهي أنه يوجد في البرامج الضارة المذكورة أعلاه خطأ يسمح لك بحفظ بعض الملفات إذا قمت بإيقاف تشغيل الكمبيوتر بسرعة (اسحب القابس من المقبس، وأوقف تشغيل مرشح الطاقة، وأزل البطارية في العلبة جهاز كمبيوتر محمول)، بمجرد ظهور عدد كبير من الملفات ذات الامتداد المحدد مسبقًا .

مرة أخرى، يجب التأكيد على أن الشيء الرئيسي هو إنشاء نسخ احتياطية باستمرار، ولكن ليس إلى مجلد آخر، وليس إلى الوسائط القابلة للإزالة التي يتم إدخالها في الكمبيوتر، لأن هذا التعديل للفيروس سيصل إلى هذه الأماكن. يجدر حفظ النسخ الاحتياطية على كمبيوتر آخر، وعلى محرك أقراص ثابت غير متصل بشكل دائم بالكمبيوتر، وفي السحابة.

يجب أن تكون متشككًا في جميع المستندات التي تصل عن طريق البريد من أشخاص مجهولين (في شكل سيرة ذاتية أو فاتورة أو قرار من محكمة التحكيم العليا في الاتحاد الروسي أو مكتب الضرائب، وما إلى ذلك). ليست هناك حاجة لتشغيلها على جهاز الكمبيوتر الخاص بك (لهذه الأغراض، يمكنك اختيار كمبيوتر محمول لا يحتوي على بيانات مهمة).

برنامج ضار * [البريد الإلكتروني محمي]: حلول

في الحالة التي يكون فيها الفيروس أعلاه قد قام بتشفير ملفات cbf، doc، jpg، وما إلى ذلك، هناك ثلاثة خيارات فقط لتطوير الحدث:

- أسهل طريقة للتخلص منه هي حذف جميع الملفات المصابة (وهذا مقبول ما لم تكن البيانات ذات أهمية خاصة).

- اذهب إلى مختبر برنامج مكافحة الفيروسات، على سبيل المثال، Dr. الويب. تأكد من إرسال العديد من الملفات المصابة إلى المطورين مع مفتاح فك التشفير الموجود على الكمبيوتر باسم KEY.PRIVATE.

- الطريقة الأكثر تكلفة. أنها تنطوي على دفع المبلغ الذي يطلبه المتسللون لفك تشفير الملفات المصابة. وكقاعدة عامة، تتراوح تكلفة هذه الخدمة بين 200 و500 دولار أمريكي. يعد هذا مقبولا في الحالة التي يقوم فيها الفيروس بتشفير ملفات شركة كبيرة، حيث يحدث تدفق كبير للمعلومات كل يوم، ويمكن لهذا البرنامج الضار أن يسبب ضررا هائلا في غضون ثوان. وفي هذا الصدد، يعد الدفع هو الخيار الأسرع لاستعادة الملفات المصابة.

في بعض الأحيان يكون الخيار الإضافي فعالاً. في حالة وجود فيروس يحتوي على ملفات مشفرة (paycrypt@gmail_com أو برامج ضارة أخرى)، يمكن أن يكون ذلك مفيدًا قبل بضعة أيام.

برنامج فك التشفير RectorDecryptor

إذا قام الفيروس بتشفير ملفات jpg، doc، cbf، وما إلى ذلك، فيمكن أن يساعد برنامج خاص. للقيام بذلك، ستحتاج أولاً إلى الانتقال إلى بدء التشغيل وتعطيل كل شيء باستثناء برنامج مكافحة الفيروسات. بعد ذلك تحتاج إلى إعادة تشغيل جهاز الكمبيوتر الخاص بك. عرض جميع الملفات، وتسليط الضوء على الملفات المشبوهة. يشير الحقل المسمى "الأمر" إلى موقع ملف معين (انتبه للتطبيقات التي ليس لها توقيع: الشركة المصنعة - لا توجد بيانات).

يجب حذف جميع الملفات المشبوهة، وبعد ذلك ستحتاج إلى مسح ذاكرة التخزين المؤقت للمتصفح والمجلدات المؤقتة (CCleaner مناسب لهذا).

لبدء فك التشفير، تحتاج إلى تنزيل البرنامج أعلاه. ثم قم بتشغيله وانقر فوق الزر "بدء الفحص"، مع الإشارة إلى الملفات التي تم تغييرها وامتداداتها. في الإصدارات الحديثة من هذا البرنامج، يمكنك فقط تحديد الملف المصاب نفسه والنقر فوق الزر "فتح". وبعد ذلك سيتم فك تشفير الملفات.

بعد ذلك، تقوم الأداة تلقائيًا بفحص جميع بيانات الكمبيوتر، بما في ذلك الملفات الموجودة على محرك أقراص الشبكة المرفق، وتقوم بفك تشفيرها. قد تستغرق عملية الاسترداد هذه عدة ساعات (حسب حجم العمل وسرعة الكمبيوتر).

ونتيجة لذلك، سيتم فك تشفير كل شيء في نفس الدليل الذي كان موجودًا فيه في الأصل. أخيرًا، كل ما تبقى هو حذف جميع الملفات الموجودة ذات الامتداد المشبوه، والتي يمكنك من خلالها تحديد المربع في طلب "حذف الملفات المشفرة بعد فك التشفير الناجح" من خلال النقر أولاً على الزر "تغيير معلمات الفحص". ومع ذلك، فمن الأفضل عدم تثبيته، لأنه إذا لم ينجح فك تشفير الملفات، فقد يتم حذفها، وسيتعين عليك استعادتها أولاً.

لذلك، إذا كان الفيروس قد قام بتشفير ملفات doc، cbf، jpg، وما إلى ذلك، فلا تتعجل في دفع ثمن الرمز. ربما لن تكون هناك حاجة إليه.

الفروق الدقيقة في حذف الملفات المشفرة

عند محاولة إزالة كافة الملفات التالفة من خلال البحث القياسي والحذف اللاحق، قد يتجمد جهاز الكمبيوتر الخاص بك ويتباطأ. في هذا الصدد، لهذا الإجراء يستحق استخدام خاص. بعد إطلاقه، يجب عليك إدخال ما يلي: ديل "<диск>:\*.<расширение зараженного файла>"/و/س.

من الضروري حذف ملفات مثل "Read-me.txt"، والتي يجب عليك تحديدها في نفس سطر الأوامر: del "<диск>:\*.<имя файла>"/و/س.

وبالتالي، يمكن الإشارة إلى أنه إذا قام الفيروس بإعادة تسمية الملفات وتشفيرها، فلا ينبغي عليك إنفاق الأموال على الفور لشراء مفتاح من المهاجمين، بل يجب عليك أولاً محاولة اكتشاف المشكلة بنفسك. من الأفضل استثمار الأموال في شراء برنامج خاص لفك تشفير الملفات التالفة.

أخيرًا، تجدر الإشارة إلى أن هذه المقالة ناقشت مسألة كيفية فك تشفير الملفات المشفرة بواسطة فيروس.

أواصل القسم سيئ السمعة على موقع الويب الخاص بي بقصة أخرى كنت أنا ضحيتها. سأتحدث عن فيروس الفدية Crusis (Dharma)، الذي قام بتشفير كافة الملفات الموجودة على محرك أقراص الشبكة ومنحها الامتداد .combo. لقد عمل ليس فقط على الملفات المحلية، كما هو الحال في أغلب الأحيان، ولكن أيضًا على ملفات الشبكة.

فك تشفير مضمون للملفات بعد فيروس الفدية - dr-shifro.ru. تفاصيل العمل ومخطط التفاعل مع العميل موجودة أدناه في مقالتي أو على الموقع الإلكتروني في قسم "إجراءات العمل".

مقدمة

ستكون القصة بصيغة المتكلم، حيث أن البيانات والبنية التحتية التي قمت بإدارتها تأثرت ببرنامج التشفير. على الرغم من أنه من المحزن أن أعترف بذلك، إلا أنني أتحمل المسؤولية جزئيًا عما حدث، على الرغم من أنني أعرف خبراء التشفير منذ فترة طويلة جدًا. في دفاعي، سأقول أنه لم يتم فقدان أي بيانات، وتم استعادة كل شيء بسرعة والتحقيق فيه دون تأخير. ولكن أول الأشياء أولا.

بدأ الصباح الممل بحقيقة أنه في الساعة 9:15 اتصل مسؤول النظام من موقع بعيد وقال إن هناك تشفيرًا على الشبكة، وقد تم بالفعل تشفير البيانات الموجودة على محركات أقراص الشبكة. كان هناك قشعريرة في بشرتي :) بدأ في التحقق من مصدر العدوى بنفسه، وبدأت في التحقق من مصدر العدوى بنفسي. بالطبع، ذهبت على الفور إلى الخادم، وقمت بفصل محركات أقراص الشبكة وبدأت في النظر إلى سجل الوصول إلى البيانات. تم تكوين محركات أقراص الشبكة، ويجب تمكينها. ومن السجل، رأيت على الفور مصدر الإصابة، والحساب الذي كان برنامج الفدية يعمل ضمنه، ووقت بدء التشفير.

وصف فيروس الفدية Crusis (Dharma).

ثم بدأ التحقيق. الملفات المشفرة تلقت الامتداد .combo. كان هناك الكثير منهم. بدأ خبير التشفير العمل في وقت متأخر من المساء، حوالي الساعة 11 مساءً. لقد كنا محظوظين - فقد اكتملت عملية النسخ الاحتياطي للأقراص المتأثرة بحلول هذا الوقت. لم يتم فقدان البيانات على الإطلاق، حيث تم نسخها احتياطيًا في نهاية يوم العمل. لقد بدأت على الفور في الاستعادة من النسخة الاحتياطية، الموجودة على خادم منفصل دون وصول الشركات الصغيرة والمتوسطة.

بين عشية وضحاها، تمكن الفيروس من تشفير ما يقرب من 400 جيجابايت من البيانات الموجودة على محركات أقراص الشبكة. استغرق الحذف العادي لجميع الملفات المشفرة بامتداد التحرير والسرد وقتًا طويلاً. في البداية كنت أرغب في حذفها جميعًا مرة واحدة، ولكن عندما استمر عد هذه الملفات لمدة 15 دقيقة فقط، أدركت أنها غير مجدية في هذا الوقت. وبدلاً من ذلك، بدأت بتنزيل أحدث البيانات، وقمت بتنظيف الأقراص من الملفات المشفرة بعد ذلك.

سأخبرك بالحقيقة البسيطة على الفور. وجود نسخ احتياطية محدثة وموثوقة يجعل أي مشكلة قابلة للحل. لا أستطيع حتى أن أتخيل ما يجب فعله إذا لم تكن موجودة أو لم تكن ذات صلة. أنا دائمًا أهتم بشكل خاص بالنسخ الاحتياطية. أنا أعتني بهم، وأعتز بهم، ولا أسمح لأحد بالوصول إليهم.

بعد أن أطلقت عملية استرداد الملفات المشفرة، كان لدي الوقت لفهم الوضع بهدوء وإلقاء نظرة فاحصة على فيروس تشفير Crusis (Dharma). المفاجآت والمفاجآت كانت تنتظرني هنا. كان مصدر العدوى جهازًا افتراضيًا به ويندوز 7مع المهجورة rdpالمنفذ عبر قناة احتياطية. المنفذ لم يكن قياسيًا - 33333. أعتقد أن استخدام مثل هذا المنفذ كان الخطأ الرئيسي. على الرغم من أنها ليست قياسية، إلا أنها تحظى بشعبية كبيرة. بالطبع، من الأفضل عدم إعادة توجيه RDP على الإطلاق، ولكن في هذه الحالة كان ذلك ضروريًا حقًا. بالمناسبة، الآن بدلا من هذا الجهاز الظاهري، يتم استخدام جهاز ظاهري مع CentOS 7 أيضا، يقوم بتشغيل حاوية مع XFCE ومتصفح في Docker. حسنًا، لا يمكن لهذا الجهاز الظاهري الوصول إلى أي مكان، بل فقط عند الحاجة إليه.

ما المخيف في هذه القصة بأكملها؟ تم تحديث الجهاز الظاهري. بدأ خبير التشفير العمل في نهاية أغسطس. من المستحيل تحديد وقت إصابة الجهاز بالضبط. لقد قضى الفيروس على الكثير من الأشياء في الجهاز الظاهري نفسه. تم تثبيت التحديثات لهذا النظام في مايو. أي أنه لا ينبغي أن يكون هناك أي فتحات قديمة مفتوحة. الآن لا أعرف حتى كيفية ترك منفذ RDP يمكن الوصول إليه من الإنترنت. هناك الكثير من الحالات التي يكون فيها هذا مطلوبًا حقًا. على سبيل المثال، خادم طرفي على الأجهزة المستأجرة. لن تقوم أيضًا بتأجير بوابة VPN لكل خادم.

الآن دعونا نقترب من هذه النقطة وبرنامج الفدية نفسه. تم تعطيل واجهة الشبكة الخاصة بالجهاز الظاهري، وبعد ذلك قمت بتشغيلها. لقد تم الترحيب بي بعلامة قياسية كنت قد رأيتها بالفعل عدة مرات من مصممي تشفير آخرين.

لقد تم تشفير كافة الملفات الخاصة بك! لقد تم تشفير جميع ملفاتك بسبب مشكلة أمنية في جهاز الكمبيوتر الخاص بك. إذا كنت ترغب في استعادتها، فاكتب لنا على البريد الإلكتروني [البريد الإلكتروني محمي]اكتب هذا المعرف في عنوان رسالتك 501BED27 في حالة عدم الرد خلال 24 ساعة راسلنا على هذه الرسائل الإلكترونية: [البريد الإلكتروني محمي]عليك أن تدفع مقابل فك التشفير في Bitcoins. السعر يعتمد على مدى سرعة مراسلتنا. بعد الدفع، سنرسل لك أداة فك التشفير التي ستقوم بفك تشفير جميع ملفاتك. فك التشفير مجانًا كضمان قبل الدفع، يمكنك أن ترسل إلينا ما يصل إلى ملف واحد لفك التشفير مجانًا. يجب أن يكون الحجم الإجمالي للملفات أقل من 1 ميجابايت (غير مؤرشفة)، ويجب ألا تحتوي الملفات على معلومات قيمة. (قواعد البيانات، والنسخ الاحتياطية، وأوراق Excel الكبيرة، وما إلى ذلك) كيفية الحصول على عملات البيتكوين أسهل طريقة لشراء عملات البيتكوين هي موقع LocalBitcoins. يجب عليك التسجيل، والنقر على "شراء عملات البيتكوين"، واختيار البائع حسب طريقة الدفع والسعر. https://localbitcoins.com/buy_bitcoins يمكنك أيضًا العثور على أماكن أخرى لشراء Bitcoins ودليل المبتدئين هنا: انتبه! لا تقم بإعادة تسمية الملفات المشفرة. لا تحاول فك تشفير بياناتك باستخدام برامج طرف ثالث، فقد يتسبب ذلك في فقدان دائم للبيانات. قد يؤدي فك تشفير ملفاتك بمساعدة أطراف ثالثة إلى زيادة السعر (يضيفون رسومهم إلى رسومنا) أو قد تصبح ضحية لعملية احتيال.

كان هناك ملفين نصيين على سطح المكتب باسم الملفات المشفرة.TXTالمحتوى التالي:

لقد تم قفل جميع بياناتك لدينا هل تريد العودة؟ اكتب بريدا الكترونيا [البريد الإلكتروني محمي]

ومن المثير للاهتمام أن أذونات الدليل قد تغيرت سطح المكتب. لم يكن لدى المستخدم أذونات الكتابة. ويبدو أن الفيروس فعل ذلك لمنع المستخدم من حذف المعلومات في الملفات النصية من سطح المكتب عن طريق الخطأ. كان هناك دليل هناك على سطح المكتب طروادةالذي يحتوي على الفيروس نفسه - ملف l20VHC_playload.exe.

كيف يقوم فيروس الفدية Crusis (Dharma) بتشفير الملفات

بعد أن فهمت كل شيء بهدوء وقرأت رسائل مماثلة حول موضوع برامج الفدية على الإنترنت، علمت أنني قد اكتشفت نسخة من فيروس الفدية Crusis (Dharma) الشهير. كاسبيرسكي يكتشف ذلك Trojan-Ransom.Win32.Crusis.to. فهو يضع امتدادات مختلفة على الملفات، بما في ذلك and.combo. تبدو قائمة الملفات الخاصة بي كما يلي:

- Vanino.docx.id-24EE2FBC..combo

- بتروبافلوفسك-كامتشاتسكي.docx.id-24EE2FBC..combo

- Khorol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

سأخبرك ببعض التفاصيل الإضافية حول كيفية عمل برامج الفدية. ولم أذكر شيئا مهما. كان هذا الكمبيوتر في المجال. تم تشفير الملفات من مستخدم المجال !!! وهنا يطرح السؤال: من أين جاءه الفيروس؟ لم أر معلومات عن سجلات وحدة تحكم المجال واختيار كلمة المرور للمستخدم. لم يكن هناك الكثير من عمليات تسجيل الدخول الفاشلة. إما أنه تم استغلال نوع ما من الثغرة الأمنية، أو لا أعرف ما الذي أفكر فيه. تم استخدام حساب لم يسبق له تسجيل الدخول إلى هذا النظام. كان هناك إذن عبر RDP من حساب مستخدم المجال، ومن ثم التشفير. ولم تكن هناك أيضًا آثار لهجمات القوة الغاشمة على المستخدمين وكلمات المرور على النظام نفسه. على الفور تقريبًا قمت بتسجيل الدخول باستخدام حساب مجال rdp. كان من الضروري اختيار، على الأقل، ليس فقط كلمة المرور، ولكن أيضًا الاسم.

لسوء الحظ، كان للحساب كلمة مرور هي 123456. وكان هذا هو الحساب الوحيد الذي لديه كلمة المرور هذه والتي فاتها المسؤولون المحليون. العامل البشري. كان هذا هو المدير ولسبب ما كانت سلسلة كاملة من مسؤولي النظام على علم بكلمة المرور هذه، لكنهم لم يغيروها. من الواضح أن هذا هو سبب استخدام هذا الحساب بالذات. ولكن مع ذلك، فإن آلية الحصول حتى على كلمة المرور واسم المستخدم البسيط هذه لا تزال مجهولة.

لقد قمت بإيقاف تشغيل وحذف الجهاز الظاهري المصاب ببرنامج التشفير، بعد أن التقطت صورة القرص أولاً. الفيروس نفسه أخرج الصورة منه لينظر إلى عمله. ستعتمد القصة الإضافية على تشغيل الفيروس في جهاز افتراضي.

مزيد من التفاصيل الصغيرة. قام الفيروس بفحص الشبكة المحلية بأكملها وفي نفس الوقت قام بتشفير المعلومات الموجودة على أجهزة الكمبيوتر تلك حيث توجد بعض المجلدات المشتركة التي يمكن للجميع الوصول إليها. هذه هي المرة الأولى التي أرى فيها مثل هذا التعديل في برنامج التشفير. هذا حقا شيء مخيف. مثل هذا الفيروس يمكن أن يشل ببساطة عمل المنظمة بأكملها. لنفترض أنه لسبب ما، كان لديك إمكانية الوصول إلى الشبكة للوصول إلى النسخ الاحتياطية نفسها. أو أنهم استخدموا نوعًا من كلمة المرور الضعيفة للحساب. قد يحدث أن يتم تشفير كل شيء - البيانات والنسخ المؤرشفة. بشكل عام، أفكر الآن في تخزين النسخ الاحتياطية ليس فقط في بيئة شبكة معزولة، ولكن بشكل عام على أجهزة مغلقة يتم تشغيلها فقط لعمل نسخة احتياطية.

كيفية التعامل مع جهاز الكمبيوتر الخاص بك وإزالة Crusis (Dharma) Ransomware

في حالتي، لم يكن فيروس Crusis (Dharma) Ransomware مخفيًا بشكل خاص ولا ينبغي أن تؤدي إزالته إلى أي مشاكل. كما قلت، كان في مجلد على سطح المكتب. بالإضافة إلى ذلك، قام بتسجيل نفسه ورسالة معلومات في التشغيل التلقائي.

تم نسخ جسم الفيروس نفسه في قسم الإطلاق بدءلجميع المستخدمين و ويندوز/system32. لم أنظر عن كثب لأنني لا أرى المغزى من ذلك. بعد الإصابة بفيروس الفدية، أوصي بشدة بإعادة تثبيت النظام. هذه هي الطريقة الوحيدة للتأكد من إزالة الفيروس. لن تكون متأكدًا تمامًا من إزالة الفيروس، لأنه كان من الممكن أن يستخدم بعض نقاط الضعف غير المنشورة وغير المعروفة حتى الآن لترك إشارة مرجعية على النظام. بعد مرور بعض الوقت، من خلال هذا الرهن العقاري، يمكنك الحصول على بعض الفيروسات الجديدة وسوف يتكرر كل شيء في دائرة.

لذلك أوصي بعدم معالجة جهاز الكمبيوتر الخاص بك فورًا بعد اكتشاف برنامج الفدية، ولكن إعادة تثبيت النظام وحفظ البيانات المتبقية. ربما لم يتمكن الفيروس من تشفير كل شيء. تنطبق هذه التوصيات على أولئك الذين لا ينوون محاولة استرداد الملفات. إذا كان لديك نسخ احتياطية حالية، فما عليك سوى إعادة تثبيت النظام واستعادة البيانات.

إذا لم يكن لديك نسخ احتياطية وكنت على استعداد لاستعادة الملفات بأي ثمن، فإننا نحاول عدم لمس الكمبيوتر على الإطلاق. أولاً، ما عليك سوى فصل كابل الشبكة، وتنزيل ملفين مشفرين وملف نصي يحتوي على معلومات ينظفمحرك أقراص فلاش، ثم قم بإيقاف تشغيل الكمبيوتر. لم يعد من الممكن تشغيل الكمبيوتر. إذا كنت لا تفهم أمور الكمبيوتر على الإطلاق، فلن تتمكن من التعامل مع الفيروس بنفسك، ناهيك عن فك تشفير الملفات أو استعادتها. اتصل بشخص يعرف. إذا كنت تعتقد أنه يمكنك القيام بشيء ما بنفسك، فاقرأ.

مكان تنزيل برنامج فك تشفير Crusis (Dharma).

ما يلي هو نصيحتي العالمية بشأن جميع فيروسات برامج الفدية. يوجد موقع ويب - https://www.nomoreransom.org يمكن أن يحتوي نظريًا على أداة فك تشفير لـ Crusis أو Dharma، أو بعض المعلومات الأخرى حول فك تشفير الملفات. في ممارستي، لم يحدث هذا من قبل، ولكن ربما تكون محظوظًا. الأمر يستحق المحاولة. للقيام بذلك، على الصفحة الرئيسية نتفق عن طريق النقر نعم.

أرفق ملفين والصق محتويات رسالة معلومات برنامج الفدية وانقر يفحص.

إذا كنت محظوظا، فسوف تحصل على بعض المعلومات. في حالتي لم يتم العثور على شيء.

يتم جمع جميع برامج فك التشفير الحالية لبرامج الفدية في صفحة منفصلة - https://www.nomorransom.org/ru/decryption-tools.html يتيح لنا وجود هذه القائمة أن نتوقع أنه لا يزال هناك بعض المعنى في هذا الموقع والخدمة. لدى Kaspersky خدمة مماثلة - https://noransom.kaspersky.com/ru/ يمكنك تجربة حظك هناك.

لا أعتقد أن الأمر يستحق البحث عن برامج فك التشفير في أي مكان آخر من خلال البحث على الإنترنت. ومن غير المرجح أن يتم العثور عليهم. على الأرجح، سيكون إما عملية احتيال عادية باستخدام برامج غير مرغوب فيها في أحسن الأحوال، أو فيروس جديد.

إضافة هامة. إذا كان لديك إصدار مرخص من برنامج مكافحة الفيروسات المثبت، فتأكد من إنشاء طلب إلى برنامج مكافحة الفيروسات TP لفك تشفير الملفات. في بعض الأحيان يكون ذلك مفيدًا حقًا. لقد رأيت مراجعات لفك التشفير الناجح عن طريق دعم مكافحة الفيروسات.

كيفية فك تشفير واستعادة الملفات بعد فيروس Crusis (Dharma).

ماذا تفعل عندما يقوم فيروس Crusis (Dharma) بتشفير ملفاتك، ولم تساعد أي من الطرق الموصوفة مسبقًا، وتحتاج حقًا إلى استعادة الملفات؟ لا يسمح التنفيذ الفني للتشفير بفك تشفير الملفات بدون مفتاح أو أداة فك التشفير، والتي يمتلكها مؤلف التشفير فقط. ربما هناك طريقة أخرى للحصول عليه، لكن ليس لدي هذه المعلومات. يمكننا فقط محاولة استعادة الملفات باستخدام طرق مرتجلة. وتشمل هذه:

- أداة نسخ الظلشبابيك.

- برامج استعادة البيانات المحذوفة

قبل مزيد من التلاعب، أوصي بعمل صورة قرص قطاعية. سيسمح لك هذا بتسجيل الحالة الحالية وإذا لم ينجح أي شيء، فيمكنك على الأقل العودة إلى نقطة البداية وتجربة شيء آخر. بعد ذلك، تحتاج إلى إزالة برنامج الفدية نفسه باستخدام أي برنامج مكافحة فيروسات مزود بأحدث مجموعة من قواعد بيانات مكافحة الفيروسات. سوف تفعل عالجهاأو أداة إزالة فيروسات كاسبيرسكي. يمكنك تثبيت أي برنامج مكافحة فيروسات آخر في الوضع التجريبي. وهذا يكفي لإزالة الفيروس.

بعد ذلك، نقوم بالتمهيد إلى النظام المصاب والتحقق من تمكين النسخ الاحتياطية لدينا. تعمل هذه الأداة بشكل افتراضي في نظام التشغيل Windows 7 والإصدارات الأحدث، إلا إذا قمت بتعطيلها يدويًا. للتحقق، افتح خصائص الكمبيوتر وانتقل إلى قسم حماية النظام.

إذا لم تؤكد أثناء الإصابة طلب UAC لحذف الملفات في النسخ الاحتياطية، فيجب أن تظل بعض البيانات هناك. لاستعادة الملفات من النسخ الاحتياطية بسهولة، أقترح استخدام برنامج مجاني لهذا - ShadowExplorer. قم بتنزيل الأرشيف وفك ضغط البرنامج وتشغيله.

سيتم فتح أحدث نسخة من الملفات وجذر محرك الأقراص C. في الزاوية اليسرى العليا، يمكنك تحديد نسخة احتياطية إذا كان لديك العديد منها. التحقق من النسخ المختلفة للملفات المطلوبة. قارن حسب التاريخ للحصول على أحدث إصدار. في المثال أدناه، وجدت ملفين على سطح المكتب منذ ثلاثة أشهر عندما تم تحريرهما آخر مرة.

لقد تمكنت من استعادة هذه الملفات. للقيام بذلك، قمت بتحديدها، والنقر بزر الماوس الأيمن، وتحديد تصدير وتحديد المجلد الذي تريد استعادتها فيه.

يمكنك استعادة المجلدات على الفور باستخدام نفس المبدأ. إذا كانت لديك نسخ احتياطية تعمل ولم تقم بحذفها، فلديك فرصة جيدة لاستعادة جميع الملفات المشفرة بواسطة الفيروس، أو معظمها تقريبًا. ربما يكون بعضها إصدارًا أقدم مما نود، لكنه مع ذلك أفضل من لا شيء.

إذا لم يكن لديك نسخ احتياطية من ملفاتك لسبب ما، فإن فرصتك الوحيدة للحصول على شيء ما على الأقل من الملفات المشفرة هي استعادتها باستخدام أدوات استرداد الملفات المحذوفة. للقيام بذلك، أقترح استخدام برنامج Photorec المجاني.

قم بتشغيل البرنامج وحدد القرص الذي ستقوم باستعادة الملفات عليه. يؤدي تشغيل الإصدار الرسومي للبرنامج إلى تنفيذ الملف qphotorec_win.exe. يجب عليك تحديد المجلد الذي سيتم وضع الملفات الموجودة فيه. من الأفضل ألا يكون هذا المجلد موجودًا على نفس محرك الأقراص الذي نبحث فيه. قم بتوصيل محرك أقراص فلاش أو محرك أقراص ثابت خارجي للقيام بذلك.

سوف تستغرق عملية البحث وقتا طويلا. في النهاية سترى الإحصائيات. يمكنك الآن الانتقال إلى المجلد المحدد مسبقًا ومعرفة ما هو موجود هناك. من المرجح أن يكون هناك الكثير من الملفات وسيكون معظمها إما تالفًا أو سيكون نوعًا من النظام وملفات عديمة الفائدة. ولكن مع ذلك، يمكن العثور على بعض الملفات المفيدة في هذه القائمة. لا توجد ضمانات هنا، ما تجده هو ما ستجده. عادة ما يتم استعادة الصور بشكل أفضل.

إذا كانت النتيجة لا ترضيك، فهناك أيضًا برامج لاستعادة الملفات المحذوفة. فيما يلي قائمة بالبرامج التي أستخدمها عادةً عندما أحتاج إلى استرداد الحد الأقصى لعدد الملفات:

- ر. التوقف

- استعادة ملفات ستاروس

- JPEG الانتعاش برو

- برنامج استعادة الملفات النشط

هذه البرامج ليست مجانية، لذا لن أقدم روابط لها. إذا كنت تريد حقًا، يمكنك العثور عليها بنفسك على الإنترنت.

يتم عرض العملية الكاملة لاستعادة الملفات باستخدام البرامج المدرجة بالتفصيل في الفيديو الموجود في نهاية المقالة.

Kaspersky وeset nod32 وآخرون في المعركة ضد برنامج الفدية Crusis (Dharma)

كالعادة، قمت بزيارة منتديات برامج مكافحة الفيروسات الشهيرة بحثًا عن معلومات حول برنامج الفدية الذي يقوم بتثبيت ملحق .combo. هناك اتجاه واضح نحو انتشار الفيروس. تبدأ الكثير من الطلبات من منتصف أغسطس. الآن يبدو أنها غير مرئية، ولكن ربما مؤقتًا، أو أن امتداد الملفات المشفرة قد تغير ببساطة.

فيما يلي مثال لطلب نموذجي من منتدى Kaspersky.

هناك أيضا تعليق من المشرف أدناه.

كان منتدى EsetNod32 على دراية بالفيروس الذي يقوم بتثبيت الامتداد .combo منذ فترة طويلة. كما أفهمها، فإن الفيروس ليس فريدًا وليس جديدًا، ولكنه شكل مختلف من سلسلة فيروسات Crusis (Dharma) المعروفة منذ فترة طويلة. فيما يلي طلب نموذجي لفك تشفير البيانات:

لقد لاحظت أن هناك العديد من المراجعات في منتدى Eset تفيد بأن الفيروس اخترق الخادم عبر rdp. يبدو أن هذا يمثل تهديدًا قويًا حقًا ولا يمكنك ترك rdp بدون غطاء. والسؤال الوحيد الذي يطرح نفسه هو كيف يدخل الفيروس عبر rdp؟ فهو يخمن كلمة مرور، أو يتصل بمستخدم معروف وكلمة مرور، أو أي شيء آخر.

إلى أين تذهب لفك التشفير المضمون

لقد صادف أن التقيت بإحدى الشركات التي تقوم بالفعل بفك تشفير البيانات بعد عمل فيروسات التشفير المختلفة، بما في ذلك Crusis (Dharma). عنوانهم هو http://www.dr-shifro.ru. الدفع فقط بعد فك التشفير والتحقق. فيما يلي مخطط تقريبي للعمل:

- يأتي أحد متخصصي الشركة إلى مكتبك أو منزلك ويوقع معك اتفاقية تحدد تكلفة العمل.

- يقوم بتشغيل برنامج فك التشفير على جهاز الكمبيوتر الخاص بك ويقوم بفك تشفير بعض الملفات.

- عليك التأكد من فتح جميع الملفات، والتوقيع على شهادة القبول للعمل المكتمل، والحصول على برنامج فك التشفير.

- يمكنك فك تشفير ملفاتك وإكمال المستندات المتبقية.

أنت لا تخاطر بأي شيء. الدفع فقط بعد عرض تشغيل جهاز فك التشفير. يرجى كتابة مراجعة عن تجربتك مع هذه الشركة.

طرق الحماية من فيروس الفدية

لن أدرج الأشياء الواضحة حول تشغيل برامج غير معروفة من الإنترنت وفتح المرفقات في البريد. الجميع يعرف هذا الآن. بالإضافة إلى ذلك، كتبت عن هذا عدة مرات في مقالاتي في القسم "حول". سأهتم بالنسخ الاحتياطية. ويجب ألا تكون موجودة فحسب، بل يجب ألا يكون من الممكن الوصول إليها من الخارج. إذا كان هذا نوعًا من محرك أقراص الشبكة، فيجب أن يكون لدى حساب منفصل بكلمة مرور قوية حق الوصول إليه.

إذا قمت بعمل نسخة احتياطية من ملفاتك الشخصية على محرك أقراص محمول أو محرك أقراص خارجي، فلا تبقيها متصلة بالنظام باستمرار. بعد إنشاء النسخ الاحتياطية، قم بفصل الأجهزة عن الكمبيوتر. أرى النسخ الاحتياطي المثالي على جهاز منفصل، يتم تشغيله فقط لإجراء نسخة احتياطية، ثم يتم فصله فعليًا عن الشبكة مرة أخرى عن طريق فصل كابل الشبكة أو ببساطة إيقاف العمل.

يجب أن تكون النسخ الاحتياطية تزايدية. يعد ذلك ضروريًا لتجنب الموقف الذي يقوم فيه برنامج التشفير بتشفير جميع البيانات دون أن تلاحظ ذلك. تم إجراء نسخة احتياطية، حيث تم استبدال الملفات القديمة بملفات جديدة ولكنها مشفرة بالفعل. ونتيجة لذلك، لديك أرشيف، لكنه لا فائدة منه. يجب أن يكون لديك عمق أرشيف لعدة أيام على الأقل. أعتقد أنه سيكون هناك في المستقبل، إذا لم تظهر بعد، برامج فدية ستقوم بتشفير جزء من البيانات بهدوء وتنتظر بعض الوقت دون الكشف عن نفسها. سيتم ذلك مع توقع أن الملفات المشفرة ستنتهي في الأرشيفات وهناك، مع مرور الوقت، ستستبدل الملفات الحقيقية.

سيكون هذا وقتًا عصيبًا بالنسبة لقطاع الشركات. لقد قدمت بالفعل مثالاً أعلاه من منتدى eset، حيث تم تشفير محركات أقراص الشبكة التي تحتوي على 20 تيرابايت من البيانات. تخيل الآن أن لديك محرك أقراص الشبكة هذا، ولكن يتم تشفير 500 جيجا فقط من البيانات في أدلة لا يتم الوصول إليها باستمرار. تمر بضعة أسابيع، ولا يلاحظ أحد الملفات المشفرة، لأنها موجودة في أدلة الأرشيف ولا يتم التعامل معها باستمرار. ولكن في نهاية الفترة المشمولة بالتقرير، هناك حاجة إلى البيانات. يذهبون إلى هناك ويرون أن كل شيء مشفر. يذهبون إلى الأرشيف، وهناك عمق التخزين، على سبيل المثال، 7 أيام. وهذا كل شيء، لقد اختفت البيانات.

وهذا يتطلب نهجا منفصلا ودقيقا للأرشيف. أنت بحاجة إلى برامج وموارد لتخزين البيانات على المدى الطويل.

فيديو حول فك تشفير الملفات واستعادتها

فيما يلي مثال لتعديل مماثل للفيروس، لكن الفيديو مناسب تمامًا للتحرير والسرد.

اليوم، يواجه مستخدمو أجهزة الكمبيوتر والكمبيوتر المحمول بشكل متزايد البرامج الضارة التي تستبدل الملفات بنسخ مشفرة منها. في الأساس، هذه فيروسات. يعتبر برنامج الفدية XTBL واحدًا من أخطر البرامج في هذه السلسلة. ما هي هذه الآفة، وكيف تصل إلى جهاز الكمبيوتر الخاص بالمستخدم، وهل من الممكن استعادة المعلومات التالفة؟

ما هو XTBL Ransomware وكيف يصل إلى الكمبيوتر؟

إذا وجدت ملفات على جهاز الكمبيوتر أو الكمبيوتر المحمول الخاص بك ذات اسم طويل وملحق .xtbl، فيمكنك أن تقول بثقة أن فيروسًا خطيرًا قد دخل إلى نظامك - برنامج فدية XTBL. إنه يؤثر على جميع إصدارات نظام التشغيل Windows. يكاد يكون من المستحيل فك تشفير هذه الملفات بنفسك، لأن البرنامج يستخدم وضعًا هجينًا يكون فيه تحديد المفتاح مستحيلًا.

تمتلئ أدلة النظام بالملفات المصابة. تتم إضافة الإدخالات إلى سجل Windows الذي يقوم بتشغيل الفيروس تلقائيًا في كل مرة يبدأ فيها نظام التشغيل.

يتم تشفير جميع أنواع الملفات تقريبًا - الرسومية والنصية والأرشيفية والبريد الإلكتروني والفيديو والموسيقى وما إلى ذلك. ويصبح من المستحيل العمل في نظام التشغيل Windows.

كيف يعمل؟ يقوم برنامج الفدية XTBL الذي يعمل على نظام التشغيل Windows أولاً بفحص جميع محركات الأقراص المنطقية. يتضمن ذلك التخزين السحابي والشبكة الموجود على جهاز الكمبيوتر. ونتيجة لذلك، يتم تجميع الملفات حسب الامتداد ثم تشفيرها. وبالتالي، يصبح من غير الممكن الوصول إلى جميع المعلومات القيمة الموجودة في مجلدات المستخدم.

هذه هي الصورة التي سيراها المستخدم بدلاً من الرموز التي تحمل أسماء الملفات المألوفة

هذه هي الصورة التي سيراها المستخدم بدلاً من الرموز التي تحمل أسماء الملفات المألوفة

تحت تأثير برنامج الفدية XTBL، يتغير امتداد الملف. يرى المستخدم الآن رمز ورقة فارغة وعنوانًا طويلًا ينتهي بـ .xtbl بدلاً من صورة أو نص في Word. بالإضافة إلى ذلك، تظهر رسالة على سطح المكتب، وهي نوع من التعليمات لاستعادة المعلومات المشفرة، والتي تتطلب منك الدفع مقابل إلغاء القفل. وهذا ليس أكثر من ابتزاز يطلب فدية.

تظهر هذه الرسالة في نافذة سطح المكتب لجهاز الكمبيوتر الخاص بك.

تظهر هذه الرسالة في نافذة سطح المكتب لجهاز الكمبيوتر الخاص بك.

عادةً ما يتم توزيع برامج الفدية XTBL عبر البريد الإلكتروني. يحتوي البريد الإلكتروني على ملفات مرفقة أو مستندات مصابة بفيروس. يجذب المحتال المستخدم بعنوان ملون. يتم عمل كل شيء للتأكد من أن الرسالة التي تقول أنك، على سبيل المثال، فزت بمليون، مفتوحة. لا ترد على مثل هذه الرسائل، وإلا فهناك خطر كبير بأن يصل الفيروس إلى نظام التشغيل لديك.

هل من الممكن استعادة المعلومات؟

يمكنك محاولة فك تشفير المعلومات باستخدام أدوات مساعدة خاصة.ومع ذلك، ليس هناك ما يضمن أنك ستتمكن من التخلص من الفيروس واستعادة الملفات التالفة.

حاليًا، يشكل برنامج XTBL Ransomware تهديدًا لا يمكن إنكاره لجميع أجهزة الكمبيوتر التي تعمل بنظام التشغيل Windows. حتى القادة المعترف بهم في مكافحة الفيروسات - Dr.Web وKaspersky Lab - ليس لديهم حل 100% لهذه المشكلة.

إزالة الفيروسات واستعادة الملفات المشفرة

هناك طرق وبرامج مختلفة تسمح لك بالعمل مع تشفير XTBL.يقوم البعض بإزالة الفيروس نفسه، بينما يحاول البعض الآخر فك تشفير الملفات المقفلة أو استعادة نسخها السابقة.

وقف الإصابة بالكمبيوتر

إذا كنت محظوظًا بما يكفي لملاحظة أن الملفات ذات الامتداد .xtbl تبدأ في الظهور على جهاز الكمبيوتر الخاص بك، فمن الممكن تمامًا مقاطعة عملية الإصابة الإضافية.

أداة إزالة الفيروسات Kaspersky لإزالة برامج الفدية XTBL

يجب فتح جميع هذه البرامج في نظام تشغيل تم تشغيله مسبقًا في الوضع الآمن مع خيار تحميل برامج تشغيل الشبكة. في هذه الحالة، يكون إزالة الفيروس أسهل بكثير، حيث أن الحد الأدنى لعدد عمليات النظام المطلوبة لبدء تشغيل Windows متصل.

لتحميل الوضع الآمن في نظام التشغيل Windows XP، 7 أثناء بدء تشغيل النظام، اضغط باستمرار على المفتاح F8 وبعد ظهور نافذة القائمة، حدد العنصر المناسب. عند استخدام نظام التشغيل Windows 8، 10، يجب عليك إعادة تشغيل نظام التشغيل أثناء الضغط على مفتاح Shift. أثناء عملية بدء التشغيل، سيتم فتح نافذة حيث يمكنك تحديد خيار التمهيد الآمن المطلوب.

اختيار الوضع الآمن مع تحميل برامج تشغيل الشبكة

اختيار الوضع الآمن مع تحميل برامج تشغيل الشبكة

يتعرف برنامج Kaspersky Virus Removal Tool على برامج الفدية XTBL بشكل مثالي ويزيل هذا النوع من الفيروسات. قم بإجراء فحص للكمبيوتر بالنقر فوق الزر المناسب بعد تنزيل الأداة المساعدة. بمجرد اكتمال الفحص، احذف أي ملفات ضارة تم العثور عليها.

إجراء فحص للكمبيوتر بحثًا عن وجود برنامج XTBL Ransomware في نظام التشغيل Windows ومن ثم إزالة الفيروس

إجراء فحص للكمبيوتر بحثًا عن وجود برنامج XTBL Ransomware في نظام التشغيل Windows ومن ثم إزالة الفيروس

دكتور ويب كيور إت!

لا تختلف خوارزمية فحص الفيروس وإزالته عمليا عن الإصدار السابق.استخدم الأداة المساعدة لفحص كافة محركات الأقراص المنطقية. للقيام بذلك، ما عليك سوى اتباع أوامر البرنامج بعد تشغيله. وفي نهاية العملية، تخلص من الملفات المصابة بالنقر فوق الزر "إزالة التلوث".

تحييد الملفات الضارة بعد فحص Windows

تحييد الملفات الضارة بعد فحص Windows

التقيم مكافحة البرامج الضارة

سيقوم البرنامج بفحص جهاز الكمبيوتر الخاص بك خطوة بخطوة للتأكد من وجود رموز ضارة وتدميرها.

- تثبيت وتشغيل الأداة المساعدة لمكافحة البرامج الضارة.

- حدد "تشغيل الفحص" في أسفل النافذة التي تفتح.

- انتظر حتى تكتمل العملية وحدد مربعات الاختيار الخاصة بالملفات المصابة.

- حذف التحديد.

إزالة ملفات XTBL Ransomware الضارة التي تم اكتشافها أثناء الفحص

إزالة ملفات XTBL Ransomware الضارة التي تم اكتشافها أثناء الفحص

برنامج فك التشفير عبر الإنترنت من Dr.Web

يوجد على موقع Dr.Web الرسمي في قسم الدعم علامة تبويب تحتوي على برنامج نصي لفك تشفير الملفات عبر الإنترنت. يرجى ملاحظة أن المستخدمين الذين لديهم برنامج مكافحة فيروسات من هذا المطور مثبتًا على أجهزة الكمبيوتر الخاصة بهم هم فقط الذين سيتمكنون من استخدام برنامج فك التشفير عبر الإنترنت.

اقرأ التعليمات، واملأ كل ما هو مطلوب وانقر على زر "إرسال".

اقرأ التعليمات، واملأ كل ما هو مطلوب وانقر على زر "إرسال".

أداة فك التشفير RectorDecryptor من Kaspersky Lab

يقوم Kaspersky Lab أيضًا بفك تشفير الملفات.على الموقع الرسمي، يمكنك تنزيل الأداة المساعدة RectorDecryptor.exe لإصدارات نظام التشغيل Windows Vista و7 و8 من خلال اتباع روابط القائمة "الدعم - تنظيف الملفات وفك التشفير - RectorDecryptor - كيفية فك تشفير الملفات". قم بتشغيل البرنامج وإجراء المسح ثم حذف الملفات المشفرة عن طريق تحديد الخيار المناسب.

فحص وفك تشفير الملفات المصابة ببرنامج الفدية XTBL

فحص وفك تشفير الملفات المصابة ببرنامج الفدية XTBL

استعادة الملفات المشفرة من نسخة احتياطية

بدءًا من نظام التشغيل Windows 7، يمكنك محاولة استعادة الملفات من النسخ الاحتياطية.

ShadowExplorer لاستعادة الملفات المشفرة

البرنامج عبارة عن نسخة محمولة ويمكن تنزيله من أي وسائط.

QPhotoRec

تم إنشاء البرنامج خصيصًا لاستعادة الملفات التالفة والمحذوفة.باستخدام الخوارزميات المضمنة، تقوم الأداة المساعدة بالعثور على جميع المعلومات المفقودة وإعادتها إلى حالتها الأصلية.

QPhotoRec مجاني.

لسوء الحظ، لا يوجد سوى إصدار باللغة الإنجليزية من QPhotoRec، ولكن فهم الإعدادات ليس بالأمر الصعب على الإطلاق، فالواجهة بديهية.

- إطلاق البرنامج.

- قم بتمييز محركات الأقراص المنطقية بالمعلومات المشفرة.

- انقر فوق الزر تنسيقات الملفات ثم موافق.

- باستخدام الزر "استعراض" الموجود أسفل النافذة المفتوحة، حدد الموقع لحفظ الملفات وابدأ إجراء الاسترداد بالنقر فوق "بحث".

يستعيد برنامج QPhotoRec الملفات المحذوفة بواسطة برنامج الفدية XTBL ويستبدلها بنسخه الخاصة

يستعيد برنامج QPhotoRec الملفات المحذوفة بواسطة برنامج الفدية XTBL ويستبدلها بنسخه الخاصة

كيفية فك تشفير الملفات - فيديو

ما الذي عليك عدم فعله

- لا تتخذ أبدًا إجراءات لست متأكدًا منها تمامًا.من الأفضل دعوة متخصص من مركز الخدمة أو اصطحاب الكمبيوتر هناك بنفسك.

- لا تفتح رسائل البريد الإلكتروني من مرسلين غير معروفين.

- لا ينبغي بأي حال من الأحوال أن تتبع خطى المبتزين بالموافقة على تحويل الأموال إليهم. وهذا على الأرجح لن يعطي أي نتائج.

- لا تقم بإعادة تسمية امتدادات الملفات المشفرة يدويًا ولا تتعجل في إعادة تثبيت Windows. وربما يكون من الممكن إيجاد حل يصحح الوضع.

وقاية

حاول تثبيت حماية موثوقة ضد اختراق XTBL Ransomware وفيروسات Ransomware المماثلة على جهاز الكمبيوتر الخاص بك. تشمل هذه البرامج ما يلي:

- برنامج Malwarebytes لمكافحة برامج الفدية؛

- برنامج BitDefender لمكافحة برامج الفدية؛

- com.WinAntiRansom;

- كريبتوبرفينت.

على الرغم من أنها كلها باللغة الإنجليزية، فإن العمل مع هذه المرافق بسيط للغاية. قم بتشغيل البرنامج وحدد مستوى الحماية في الإعدادات.

إطلاق البرنامج واختيار مستوى الحماية

إطلاق البرنامج واختيار مستوى الحماية

إذا واجهت فيروس فدية يقوم بتشفير الملفات الموجودة على جهاز الكمبيوتر الخاص بك، فلا داعي لليأس على الفور بالطبع. حاول استخدام الطرق المقترحة لاستعادة المعلومات التالفة. في كثير من الأحيان هذا يعطي نتيجة إيجابية. لا تستخدم برامج لم يتم التحقق منها من مطورين غير معروفين لإزالة XTBL Ransomware. بعد كل شيء، هذا لا يمكن إلا أن يؤدي إلى تفاقم الوضع. إذا أمكن، قم بتثبيت أحد البرامج على جهاز الكمبيوتر الخاص بك الذي يمنع تشغيل الفيروس، وقم بإجراء عمليات فحص روتينية منتظمة لنظام التشغيل Windows بحثًا عن العمليات الضارة.