فك تشفير حركة مرور WPA2-PSK باستخدام Wireshark. القرصنة WiFi Password - فك تشفير فك التشفير كيفية فك شفرة الملف

سيتم تخصيص هذه المقالة طريقة اعتراض حزم بيانات شبكة WiFi، كما تشير أيضا إلى هذا الاعتراض (الاستيلاء) لحزم الغندل في شبكة WFIC.

هناك الكثير من القبض على حزم بيانات "العلامات" هذه. في المقالة الحالية، ستوفر خدمة استعادة WiFi Password خيار Shell airslax.هذا البرنامج مناسب جدا لاستخدام استرداد كلمة المرور من شبكة WHFI، والاعتراض المنعقل، وكلمة مرور WPS التلقائية وأكثر من ذلك بكثير.

لتبدأ، نحن نستعد الأدوات.

نحتاج إلى أي محرك أقراص فلاش، والشعب المعروف باسم "محرك أقراص فلاش" أكثر من 2 جيجابايت. ثم نقوم بتنزيل الأرشيف مع البرنامج airslax. بواسطة هذا

بعد ذلك تقوم بتنزيل محتويات الأرشيف لجذر محرك الأقراص المحمول (فلاش USB)

نذهب إلى مجلد التمهيد وإطلاق برنامج التثبيت. في نسختنا، سيكون الأمر عبارة عن برنامج porteus-installer-for-windows.exe. ثم تظهر نافذة "الأسود" وفي ذلك. نحن اضغط على الفضاء أو أي مفتاح لحل المزيد من الإجراءات. * .

نحن ننتظر ظهور تثبيت نقش بنجاح.

واضغط على أي مفتاح لإغلاق هذه النافذة.

كل شيء، يتم تحميل صورة Shell بالفعل على محرك أقراص فلاش USB. يبقى فقط لتحميل الكمبيوتر وحدد وضع التمهيد من محرك الأقراص الفلاش.

اختيار الحمل يمكن عادة القيام به من خلال f12 زر في كمبيوتر ثابت أو من خلال FN + F12. على أجهزة الكمبيوتر المحمولة، يمكن أيضا إجراء الاختيار عبر BIOS.

من فلاش حملةبعد تحديد وضع التنزيل بنجاح، تظهر في شاشة قائمة ابدأ، إذا كنت لا تختار العناصر ** سيتم إنتاج الإطلاق تلقائيا.

ننتظر حتى يتم تحميل نظام التشغيل.

في نهاية التنزيل، لدينا سطح مكتب على الشاشة و قم بتشغيل تسمية Airslax Base انقر نقرا مزدوجا. أمامنا، تظهر نافذة اختيار محول لاسلكي:

اختيار والنقر نعملدينا القائمة الرئيسية على الشاشة:

خطة العمل هي الآن، أول نقرة عند هذه النقطة " مسح الأثير"، لدينا مربع حوار جديد:

يظهر الحالة الحالية للشبكات النشطة. نحن ننتظر المظهر في أسفل جدول المستخدمين النشطين نحتاج إلى الشبكة المحتاجة. هنا سيكون العنصر الرئيسي " محطة". نرى ذلك إلى الشبكة المطلوبة مع عناوين الخشخاش هناك اتصالات نشطة. أغلق النافذة. انقر فوق عنصرين "تحديد الشبكة"، حدد عنوان الخشخاش المطلوب:

زميم. نعم

سيتم فتح نافذة جديدة بالهدف الذي تم اختياره بالفعل:

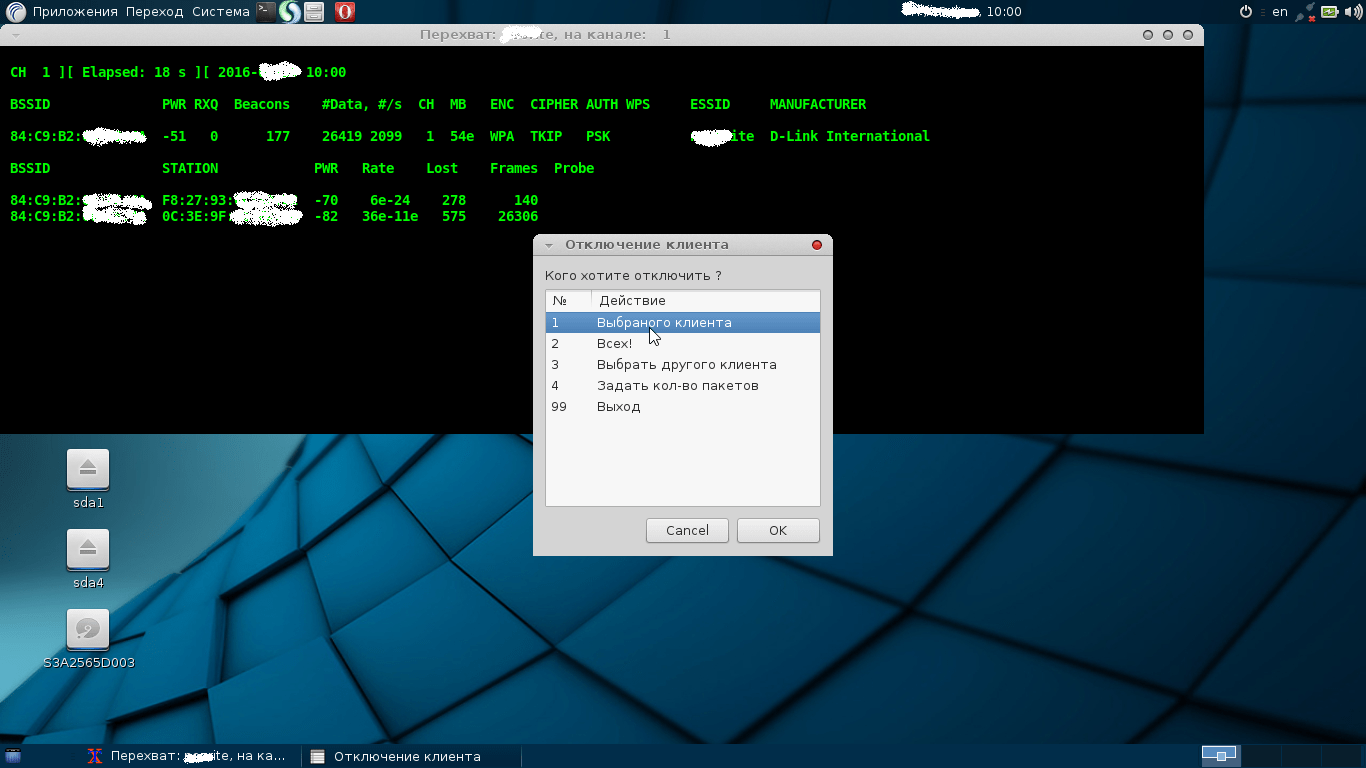

الآن نحن بحاجة للقبض handshcheka للبحث عن كلمة مرور من شبكة WiFi اختر 4 البند " تعطيل العميل"وحدد العميل المحدد. في حالات نادرة، يمكنك أيضا تحديد الكل. الآن نحن ننتظر الجهاز لإعادة الاتصال بشبكة Weife المحددة. في حالة النجاح، سنرى النص أعلى اليمين " WPA Handshake.»

Black Capture Window إغلاق وحدد 6 عنصر في القائمة. حفظ النتيجة". حدد اسم الملف وانقر فوق موافق. الآن سيكون المجلد على محرك أقراص فلاش أحمق.مع مجلد Dump، نأخذ ملفات "شبكة VIFI.CAP" أو "Network-WiFi Network.hccap" وتنزيلها على الطلب على الصفحة.

نتوقع أن ينفذ النظام من الخدمة. النهاية!

* انقر للخروج عاشر

** اختيار الإطلاق عبر وضع الرسومات (ماتي)

تعلم كلمة المرور من WiFi (PART2). فك تشفير ملف CAP وطريقة Linux و Windows.

- في المقالة الأخيرة، تحدثنا عن كيفية التقاط الحزم التي يتم فيها تشفير كلمة المرور. إذا حدث كل شيء، ثم اقرأ كيفية فك تشفير واكتشف كلمة المرور. يمكن القيام بذلك على Linux أو نقل ملف مع تمديد CAP إلى Windows عن طريق تثبيت البرنامج لفك تشفير. سأقول في هذه المقالة حوالي 2 من هذه الطرق.

- ستكون الطريقة هي اختيار كلمة المرور، أولا تحتاج إلى تنزيل الملف مع ملحق TXT مع كلمات المرور، هناك العديد من الإنترنت على الإنترنت.

- في الواقع، كل شيء بسيط، قم بتشغيل المحطة واكتب الأمر:

- إدراج من المثال الماضي عند مسح جهاز توجيه BSSID

- [المسار إلى القاموس أو إلى قائمة الكلمات] يصف المسار إلى القاموس الذي تم تنزيله من TXT Internet TXT.

- هذا المسار إلى الملفات التي أسرناها في المثال الماضي وتحتاج إلى فك تشفير.

- شيء من هذا القبيل يجب أن يكون لديك:

- انقر فوق مفتاح ENTER ويتم تشغيل العملية:

- في أقواس مربعة، كتبت "كلمة مرور هنا" في الواقع لديك وهناك ستكون هناك كلمة مرور فك تشفير من Wi Fi.

- من الممكن أن كلمة المرور لن تلتقط، في ضوء عدم كفاية الملف بكلمات المرور.

- إذا قررت فك كلمة المرور في Windows، فأنت بحاجة إلى تنزيل Aircrack-NG. سأقوم بنشر رابط في أسفل المقال.

- تم إطلاق التنزيلات والمبدأ هو نفسه أعلاه، فقط هناك واجهة رسومية. إذا كان شخص ما لا يعرف كيفية تشغيل وهلم جرا، وكيفية العمل مع aircrack-ng، اقرأ أدناه:

- نذهب إلى المجلد الذي تم تنزيله والعثور على مجلد BIN فيه، اختر رقمية نظام X32 أو X64، أيضا المجلد. إذا كان شخص ما لا يعرف حجم النظام، تحقق من المقالة ""

- في مجلد القليل المقابل من نظامك، نجد ملف Aircrack-Ng Gui.exe وتشغيله بالنقر فوق مرتين على زر الماوس الأيسر.

- اسم الملف: اختر ملف مع امتداد CAP الذي تم التقاطه في الإصدار الأول عند مسح الاتصال.

- ضع علامة على WPA أو WEP، فإنه يعتمد على ما يتم تشغيل التشفير على جهاز التوجيه.

- WordList: حدد الملف بكلمات المرور، سيكون مع TXT التمديد

- تضغط على "إدخال" وذهبت إلى فك وكلمة مرور أكثر دقة مدى قوة لديك جهاز كمبيوتر، لأنها ستذهب من خلال كلمات المرور.

- كما ترون ليس من الصعب فتح نقطة واي فاي، خاصة إذا كانت AES. ليست نصيحة كبيرة، تشفير الشبكة دائما اختيار WPA-2 / PSK.

فك تشفير ملف غطاء في لينكس

aircrack-ng-a2-bo -w [المسار إلى القاموس أو قائمة الكلمات] / الجذر / سطح المكتب / * غطاء

/ الجذر / سطح المكتب / * غطاء

airCrack-NG-NG -A2 -B 00: 20: BF: E6: E4: D2 -W / Rot/Password.txt / الجذر / سطح المكتب / * غطاء

فك شفرة ملف غطاء في ويندوز:

في هذه المقالة سننظر في فك تشفير حركة مرور WPA2-PSK باستخدام Wireshark. سيكون من المفيد عند تعلم بروتوكولات تشفير مختلفة تستخدم في الشبكات اللاسلكية. أدناه هو طوبولوجيا الشبكة.

قبل أن نبدأ في الاستيلاء على الحزم، نحتاج إلى معرفة القناة التي تعمل بها نقطة الوصول لدينا. منذ وجهة نظر WLC 4400، يمكنني الحصول على هذه المعلومات من لوحة التحكم. خلاف ذلك، يمكنك استخدام التطبيق الأساسي ومعرفة القناة التي تستخدم نقطة الوصول الخاصة بك و SSID لها. يمكنني استخدام 5 جيجا هرتز، وبالتالي أعطي معلومات النتيجة 802.11A أدناه (إذا كنت ترغب في تمايل 2.4 جيجا هرتز، فيجب عليك استخدام أوامر بروتوكول 802.11b)

AP NAME Subband Radiomac Status Stature PWLVL Slotid -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64: A0: E7: AF: 47: 40 تمكين 36 1 1 |

علاوة على ذلك، لدينا فقط لالتقاط الحزم في شبكتنا اللاسلكية على CH 36 لأن نقطة وصول الخاصة بي تعمل عليهاوبعد يمكنني استخدام BackTrack مع محول USB لجعل كومة من الحزم، أدناه على الفيديو، سترى التفاصيل.

إنها بسيطة بما فيه الكفاية، تحتاج فقط إلى تغيير عدة خطوط التعليمات البرمجية في تكوين USB المحول وتمكين واجهة الشاشة ل Wireshark.

< strong > الجذر @ BT.< / strong > : ~ # Ifconfig < strong > الجذر @ BT.< / strong > : ~ # ifconfig wlan2 < strong > الجذر @ BT.< / strong > : ~ # Ifconfig eTH0 Link Endap: Ethernet Hwaddr 00: 21: 9B: 62: D0: 4A أعلى البث المتعدد MTU: 1500 متري: 1 حزم RX: 0 أخطاء: 0 انخفض: 0 التجاوزات: 0 الإطار: 0 حزم TX: 0 الأخطاء: 0 انخفض: 0 التجاوزات: 0 الناقل: 0 التصادم: 0 Txqueelen: 1000 RX بايت: 0 (0.0 ب) بايت TX: 0 (0.0 ب) المقاطعة: 21 الذاكرة: FE9E0000 - FEA00000 lO Link Encap: الاسترجاع المحلي inet Addr: 127.0.0.1 قناع: 255.0.0.0 inet6 Addr ::: 1/128 نطاق: المضيف حتى loopback تشغيل mtu: 16436 متري: 1 حزم RX: 66 أخطاء: 0 انخفض: 0 تجاوزات: 0 إطار: 0 حزم TX: 66 أخطاء: 0 انخفض: 0 التجاوزات: 0 الناقل: 0 التصادم: 0 Txqueelen: 0 RX بايت: 4665 (4.6 كيلو بايت) TX BYTES: 4665 (4.6 KB) wLAN2 LINK ELSP: Ethernet Hwaddr 00: 20: A6: CA: 6B: B4 أعلى البث المتعدد MTU: 1500 متري: 1 حزم RX: 0 أخطاء: 0 انخفض: 0 التجاوزات: 0 الإطار: 0 حزم TX: 0 الأخطاء: 0 انخفض: 0 التجاوزات: 0 الناقل: 0 التصادم: 0 Txqueelen: 1000 RX بايت: 0 (0.0 ب) بايت TX: 0 (0.0 ب) < strong > الجذر @ BT.< / strong > : ~ # Iwconfig WLAN2 قناة 36 الجذر @ BT: ~ # iwconfig wLAN2 IEEE 802.11ABGN ESSID: OFF / OEL الوضع: التردد المدار: 5.18 جيجا هرتز نقطة الوصول: غير مرتبط TX - Power \u003d 20 DBM إعادة المحاولة الحد الطويل: 7 RTS TRET: غير جزء مفتاح التشفير: إيقاف إدارة الطاقة: لو لا ملحقات لاسلكية. eTH0 لا ملحقات لاسلكية. < strong > الجذر @ BT.< / strong > : ~ # AIRMON-NG ابدأ WLAN2 وجدت 1 العمليات التي يمكن أن تسبب مزدوجة. إذا Airdump - NG، AirePlay - NG أو Airtun - NG تتوقف عن العمل بعد فترة قصيرة من الزمن، قد ترغب في قتلها (بعضها) لهم! اسم PID. 1158 dhclient3. سائق شرائح الواجهة. wLAN2 Atheros AR9170 CARL9170 - [PHY2] وضع مراقب ممكن على mon0) |

بعد أن قمت بالعمليات المذكورة أعلاه، يمكنك فتح تطبيق Wireshark وحدد واجهة "Mon0" لالتقاط الحزم.

هنا يمكنك العثور على أرشيف الحزم التي جمع محولي ( يمكنك فتح ملف باستخدامwireshark والتحقق من ذلك بنفسك. إذا قمت بتحليل هذا الملف، فيمكنك أن ترى رسائل "مصافحة 4 اتجاهية (رسائل EAPOL 1 إلى 4)" بعد اكتمال مرحلة المصادقة المفتوحة (طلب المصادقة، استجابة المصادقة، طلب الجمعيات، استجابة جمعية). بعد اكتمال Handshake 4 Way، تبدأ كلا العملاء ونقطة الوصول في استخدام ناقل الحركة المشفهر. من هذه النقطة، يتم تشفير جميع المعلومات التي يتم إرسالها إلى الشبكة اللاسلكية الخاصة بك باستخدام خوارزميات CCMP / AES.

كما ترون في الشكل أدناه - يتم تشفير جميع إطارات البيانات ولا يمكنك رؤية حركة المرور مفتوحة. أخذت الإطار رقم 103 على سبيل المثال.

قبل أن ننتقل إلى فك هذه الإطارات، من المهم للغاية أن نفهم أن لديك رسالة مصافحة مدتها 4 اتفاع بشكل صحيح في Snifter الخاص بك والتي سنكشفها باستخدام Wireshark. إذا لم تتمكن من التقاط رسالة M1-M4 بنجاح، فلن تتمكن Wireshark من الحصول على جميع مفاتيح فك بياناتنا. أذكر أدناه مثالا حيث لم يتم التقاط الإطارات بشكل صحيح في عملية المصافحة الأربعة الاتجاهية (حدث ذلك عندما استخدمت نفس محول USB مع محلل Fluke WiFi)

بعد ذلك، نذهب إلى "تحرير -\u003e تفضيلات -\u003e البروتوكول -\u003e IEEE 802.11" يجب عليك تحديد "تمكين فك التشفير". ثم انقر فوق قسم "مفاتيح فك التشفير" وإضافة PSK انقر فوق "جديد". يجب عليك تحديد نوع المفتاح "WPA-PWD" بعد إضافة PSK الخاص بك في شكل نص.

SSIDLength، 4096، 256)هذا هو 256bit PSK والتي تم تقديمها أعلاه:

لقد استخدمت كلمة مرور نصية بسيطة تراها أدناه. يمكنك أيضا استخدام كلمة مرور بسيطة (بدون SSID). في حالة Wireshark دائما في محاولة لاستخدام SSID الأخير، فهي دائما ممارسة جيدة - استخدام

في التكوين الخاص بي، استخدمت PSK "cisco123cisco123" في مواصفات SSID الخاصة بي ك "Test1". في هذه الوثيقة ستجد المزيد من التفاصيل المتعلقة بهذه المنشآت..

بعد ذلك، انقر فوق "تطبيق"

كما ترون أدناه، يمكنك الآن رؤية حركة المرور داخل إطارات التاريخ. هنا هو نفس الإطار (103) الذي رأيته قبل بتنسيق مشفر، ولكن الآن Wireshark قادر على فك تشفيره.

الآن إذا نظرنا إلى أبعد من ذلك، يمكننا أن نرى العميل الذي يتلقى عددا IP من قبل DHCP (Dora-Discover، العرض، الطلب، ACK)، ثم تسجيل CME (SkinnyProtocol) ثم تعيين المكالمة الصوتية (RTP). الآن يمكننا تحليل هذه الحزم بالتفصيل.

يمكن أن تكون هذه الخدعة مفيدة لك عند تحليل سلامة شبكات PSK الخاصة بك.

[مجموع الأصوات: 16 منتصف: 2.9 / 5]

آخر تحديث بواسطة. في 9 أكتوبر 2016.

فك شفرة اليد. - عملية صعبة والقارئ ربما أدركت ذلك اختراق WPA. حتى مع وجود Hendeshka عالية الجودة والأيدي المباشرة للمهاجمة تبدو مثل الروليت. كل هذا يتوقف على التعقيد الأولي لكلمة المرور. لا يمكن لأحد أن يضمن نتيجة مواتية، لكن الإحصاءات يرجى إلينا وتقول أن ما لا يقل عن 20٪ من شبكات WPA تتعرض بنجاح للاختراق، لذلك لا يستحق اليأس، إلى الأمام!

أولا تحتاج إلى إعداد القاموس. قاموس WPA - هذا ملف نصي عادي يحتوي على خيار كلمة مرور واحدة ممكنة في كل سطر. بالنظر إلى متطلبات كلمة مرور WPA، يجب أن تحتوي كلمات المرور المحتملة على 8 وعلى الأقل لا تزيد عن 63 حرفا وقد تتكون فقط من الأرقام، الحروف اللاتينية من السجل العلوي والسفلي وعلامات خاصة مثل [البريد الإلكتروني المحمي]# $٪، إلخ (بالمناسبة، تعتبر مثل هذه الأبجدية واسعة للغاية). مع الحد الأدنى لطول كلمة المرور، كل شيء واضح، ما لا يقل عن 8 أحرف ونقطة.

حسنا، من الأعلى ليس بهذه البساطة. اخترق كلمة المرور من أصل 63 حرفا في القاموس عديم الفائدة، لذلك من المعقول جدا الحد من الحد الأقصى لطول كلمة المرور في القاموس 14-16 حرفا. يزن القاموس النوعي (الذي يتم فيه تقييم نجاح النتيجة بنسبة 20٪) أكثر من 2 جيجابايت وتحتوي على حوالي 250 مليون كلمة مرور ممكنة بطول في النطاق المحدد من 8-16 حرفا. ما ينبغي إدراجه في هذه الحسابات من كلمات المرور المحتملة فك شفرة اليد.مرت دون الكلبة وزادورينكا؟ أولا، بشكل لا لبس فيه، النطاق الرقمي المكون من ثمانية أرقام بالكامل، والذي، وفقا للإحصاءات، يمثل ما يقرب من نصف كل كلمات المرور المكشوفة. بعد كل شيء، في 8 أرقام، تواريخ مختلفة مثالية، على سبيل المثال، 05121988.

وأكثر قليلا عن الكلمات ...

يحتوي النطاق الثامن الرقمي الكامل على 10 ^ 8 \u003d 100 مليون مجموعة موجودة بالفعل في حد ذاتها كثيرا. بالإضافة إلى ذلك، يجب أن يشمل القاموس الأساسي لل Svackers بالضرورة الكلمات الأكثر استخداما ككلمات مرور، مثل الإنترنت وكلمة المرور أو QWERTYUOP والأسماء، وما إلى ذلك، وكذلك طفراتهم مع لاحقات ملحق كلمة المرور الشهيرة (الرائدة الوحيدة في هذا المجال بالطبع لاحقة 123). أولئك. إذا كانت كلمة مرور Diana قصيرة جدا للامتثال لمعيار WPA، فإن المستخدم الحلي في معظم الحالات سوف يكمله إلى Diana123، في نفس الوقت زيادة كلمة المرور (في رأيها ذوي الخبرة) سرية كلمة المرور. هناك أيضا عدة عشرات مثل هذه اللواحق الشعبية.

إذا قمت بجمع قاموس VLL بشكل مستقل (ومعنى؟ يتم جمع كل شيء أمامنا) يمكنك جوجل الكلمات الرئيسية WPA Wordlist وتنزيل القاموس الجاهز. لا تنسى الاستهداف، لأنه سيكون ساذجا جدا أن نأمل ذلك فك شفرة اليد.من الضروري الذهاب بسلاسة إذا كنا نستخدم Hendeshik الصيني في القاموس الروسي والعكس صحيح. لا يزال بإمكانك البحث عن مناسب على الإنترنت، فستفيدها الذي تريده.

استخدام الأزمة لتوليد مجموعات مختلفة من مجموعة الأساس

aircrack-ng.

إعداد أي نوع من النوعية، في مظهرنا غير ذي خبرة للغاية، قاموس (على سبيل المثال، WordList.txt) انتقل إلى اختيار كلمة مرور، أي فك تشفير hendshka.وبعد تشغيل aircrack-ng مع إعدادات إضافية:

[البريد الإلكتروني المحمي]: ~ # aircrack-ng -e

الجذر @ BT: ~ # aircrack-ng -e |

وهنا نتيجة أعمالنا:

تم العثور على كلمة المرور الخاصة بنا في 3 ثوان، هذا هو نعم !!!

على الشاشة فوق aircrack-ng وجدت كلمة مرور (وكان قاموس الكلمة) فقط في 3 ثوان. لهذا، ذهب إلى 3740 كلمة مرور محتملة بسرعة 1039 كلمة مرور في الثانية الواحدة. كل شيء لن يكون سوى هنا اليقظة يجب توتر القارئ بشكل كبير، لأننا تحدثنا سابقا عن القاموس في 250 مليون كلمة مرور ممكنة! وتقسيم 250 * 10 ^ 6 على 1039 واحصل على ... Th حوالي 240 ألف ثانية، وهذا هو 66 ساعة ... ما يقرب من ثلاثة أيام! هذا الوقت سيحتاج إلى الكمبيوتر المحمول الخاص بك من أجل القاموس 2 جيجابايت أساسي (بالكامل، لكن الجميع يتذكر "قانون القانون"). يحدث هذا الفواصل الزمنية الزمنية التي لا تطاق لها معدل البطيء للحسابات، التي تمليها التعقيد المرتفع من الخوارزميات المرتفعة في إجراء مصادقة WPA. ما هو الحديث بالفعل عن القواميس الكبيرة، مثل رقم رقمي كامل 9 أرقام يحتوي بالفعل على 900 مليون مجموعة وسيتطلب من أسابيع الحوسبة بضع أسابيع للتأكد من عدم العثور على كلمة المرور (على الأقل)

مثل هذا الوضع الخاسر لا يمكن أن يزعج العقول الإبداعية لمواطنينا وقريبا تم العثور على الناتج. شاركت GPUS لتدفق الحوسبة، أي بطاقات الفيديو. GPU (وحدة معالجة الرسومات) - قلب مسرع 3D الخاص بك، لديه رقاقة بتدفق المئات (وحتى الآلاف) بتدفق المعالجات، مما يتيح لتوزيع MultiMysylion، ولكن عمليات تجزئة كلمة المرور البسيطة وبالتالي تسريع عملية فك التشفير. من أجل عدم أن تكون بلا أساس، سأقول أن Warn Ati Radeon HD 5870 قادر على الوصول إلى سرعة 100000 كلمة مرور في الثانية! فرق ملموس، أليس كذلك؟

فك تشفير handachem مع GPU

بطبيعة الحال، تتميز هذه الأرقام فقط من قبل أفضل محولات ATI Radeon (NVIDIA بتكنولوجيا CUDA، في حين أن تصدر بصراحة ATI من حيث سرعة سرعة WPA بسبب المزايا المعمارية الصريحة لهذا الأخير). ولكن بالنسبة لكل ما عليك دفعه، فإن كاميرا فيديو جيدة مكلفة، وعادة ما توجد فقط في Avid Gamers، أو غير ذلك - Zadrotov.

في إطار مقال للمبتدئين، لن أفعل ذلك، ربما، من الخوض في التلميحات في تكوين ATI SDK و Pyrit تحت Linux، لن أدفع لفترة طويلة وكفاءة. نعم، وأصحاب كبار المغيرين مع Nvidias، ليس كثيرا، أعتقد أنهم سوف يفهمون بشكل مستقل. حسنا، أو مغادرة)

بغض النظر عن مدى الاستقرار، بالنسبة للاختيار كلمة مرور WPA باستخدام GPU، فإن النوافذ هي الأنسب، نعم نعم، إنه). والحقيقة هي أن مشغلات برنامج تشغيل محول الفيديو يلعب دورا كبيرا في هذه العملية، حيث يدفع المطورون أكثر اهتماما بكثير من السائقين الموجودين في Linux. بعد كل شيء، يركزون على احتياجات اللاعبين، والكثير تعرف عشاق اللعب في الكمبيوتر مع Linux المثبتة؟ يمكن أن يقوم اختيار كلمة مرور WPA تحت Windows بإجراء برنامجين - ALComsoft Wireless Security Auditor و Hashcat-Plus Console Utility. استخدام هذه البرامج سننظر إلى استخدام هذه البرامج أكثر، وفي الوقت نفسه ومقارنة خصائصها، تحدث عن مزايا وفائر كليهما. دعونا نرى ما السرعة التي سيحدث بها فك شفرة اليد. في حالة متساوية، على نظام واحد لكلا البرنامجين.

وجود آخر عاملين للعمال في النظام - شرط أساسي. كيفية وضع الحطب على Vidyuhu لن أقول، لأنك هنا، أنا متأكد من أنك تبصقها مرة واحدة.

فك تشفير Handacheve Elcomsoft اللاسلكي الأمن

يمكن العثور على EWSA (وشراء) على موقع المطورين - www.elcomsoft.com، فقط ضع في اعتبارك أن النسخة المجانية للمحاكمة من الشائعات لا تظهر كلمة المرور التي تم العثور عليها. على الإنترنت، يمكنك العثور على خيارات مكسورة للجودة المختلفة، فقط لا تنس عن النمط في الضمير X الذي سيتم تعذبه). تثبيت EWSA وتكوين EWSA هو أولية، يمكنك تحديد اللغة الروسية على الفور في إعدادات GPU، تأكد من أن GPU مرئي للبرنامج ويتم تحديده بواسطة مربعات الاختيار (إذا لم يكن GPU غير مرئي في القائمة - فمن الواضح أنك المشكلة مع برامج التشغيل)، بالإضافة إلى تحديد برنامج المسار إلى القواميس الخاصة بك في إعدادات القواميس.

انقر فوق "استيراد البيانات -\u003e استيراد ملف Tcpdump" وحدد * ملف .cap مع الأحقاد (سيقوم البرنامج بالتحقق منه وعرضه لإشعار الأشخاص الذين نريد مهاجمة)، وبعد ذلك يمكنك إيذاء بأمان "تشغيل هجوم -\u003e في القاموس":

MDE ... قد لا تزال آخر))

في هذا الاختبار، أظهرت EWSA سرعة 135000 كلمة مرور فقط في الثانية، على الرغم من تكوين الحديد، كنت أتوقع أن أرى الرقم حوالي أربعمائة ألف.

فك التشفير من handacheve ewsa

قارن EWSA مع منافسها المجاني حقا - Hashcat-Plus. تأرجح مجموعة كاملة من Hashcat-gui من موقع المؤلف وإزالة الأرشيف في مكان مريح، وهو محمول. نحن نركض Hashcat-gui32.exe أو Hashcat-gui64.exe، اعتمادا على بطارية النوافذ والإجابة على السؤال الأول الذي سيستخدم GPU - NVIDIA (CODA) أو ATI Radeon (إصدار وحدة المعالجة المركزية فقط، من الواضح أننا غير راضين).

عند تحميل نافذة البرنامج الرئيسية، انتقل إلى علامة التبويب Oclhashcat-Plus (أو Cudahashcat-Plus في حالة NVIDIA). هناك دفقة واحدة هنا - لا يعرف هاشكات كيفية تحليل Eappol-Hendeshi، لا أستطيع على الإطلاق ولا أعرف ما هو عليه. يتطلب منك وضعه "على صحن" WPA Hoechi بتنسيقه * .hccap. تحويل بانتظام * .Cap في * .hccap يمكن أن تستخدم فائدة مجسم Aircrack-ng! قام مطور Hashcat المطور بتحويل مناسب عبر الإنترنت، ما عليك سوى تنزيل ملف * .cap الخاص بك مع الأصل وتحديد ESSID، إذا كان Chandesch في الملف قد تعود إلى هجوم * .hccap. حسنا، إن لم يكن كذلك، لا يوجد محكمة).

التحرك التالي - حدد البرنامج الخاص بملفنا * .hccap كملف لهجوم لهجوم، أضف ملفات القواميس إلى نافذة قوائم الكلمات (يمكن ضبط الأسهم على الترتيب المطلوب من مرورها)، حدد WPA / WPA2 كوعي تجزئة وانقر فوق ابدأ.

يجب أن تظهر نافذة وحدة التحكم مع إطلاق الوزن المحدد من Hashcat-Plus ومجموعة من المعلمات، وإذا كان كل شيء في ترتيب الأداة المساعدة هو الإجراء. في عملية الحساب، يمكنك عرض الوضع الحالي عن طريق الضغط على المفتاح "S". يمكنك تعليق العملية عن طريق الضغط على "P" أو المقاطعة عن طريق الضغط على "Q". إذا وجدت Hashcat-Plus فجأة كلمة المرور، فستظهر لك بالتأكيد ذلك ..

والنتيجة هي 392.000 كلمة مرور في الثانية! وهذا منسق جيدا جدا بالسرعة المقدرة النظرية، بناء على تكوين النظام والحسابات التي يتم تنفيذها بواسطة Pencil.

يشير هذا الاختبار بشكل مقنع إلى أن Hashcat-Plus هو أفضل تقدير أفضل بكثير في حالة استخدام GPUs متعددة في نفس الوقت. الخيار لك.

المصافحة (المصافحة) - التحدث إلى فهم الملف الذي توجد فيه كلمة المرور المشفرة من شبكة Wi-Fi.

وبالتالي فإن قائمة الخدمات التي تم فك تشفيرها من الثريات:

aircloud-ng.me.

- الخدمة شبه الخالية، والتي ستقود قواميس chandesch 58 الخاص بك، مبلغ الدورة التدريبية المذهلة، ولكن تلك التي لا تضعها كلمات المرور في كثير من الأحيان المستخدمين الناطقين باللغة الروسية.

من أجل إرسال الملف، يكفي تحديد البريد، حسنا، واختيار Handshek Cap / PCAP المناسب.

لا تزال فرصة العثور على كلمة مرور تكنولوجيا المعلومات هناك، ولكن بالقرب من الصفر.

wpa-sec.stanev.org.

- الخدمة التي تحتوي على 18 من القواميس الشعبية، في كثير من الأحيان تساعد ل

يحتوي على قواميس جيدة جدا على سبيل المثال، Isider_Pro_wpa، يمكن الاطلاع على قائمة كاملة بالقواميس على الموقع نفسه. غالبا ما تعطل، دون إجراء تدفق المجانية في حالة حدود المشرف الذي يحد من الأعمال فقط مع 2 قواميس، ولكن يحدث مؤقتا عند إصدار الخادم بقية القواميس الأخرى.

wpa-darkicop.org. - أيضا خدمة مجانية، ولكن لسبب ما لا يعمل مؤخرا.

المدى موجود على القواميس التالية: قوس قزح، بقرة (1 متر)، OpenWall (3M)، InsidePro (11M)، أمن مسيء (39 متر)

من نفسها وحدها، أذكر بضع أسماء في المنتديات الأخرى:

antichat. - في كثير من الأحيان خفضت، ولكن ما يقطعون هناك .. كانوا يعيشون تقريبا مع هنديشي هذه، بالمعنى الكامل للكلمة)

ضع المشاركة بدقة وفقا للقواعد والحصول على ذلك سيتم مساعدتك. يحدث ذلك أنهم يقودون بالهاتف والقواميس النادرة، التي ليست علنية، في العديد من الخدمات المدفوعة، ولا تفعل حتى. احتمال اكتشاف تمريرة: 60٪

داخل الموالية. - أيضا منتدى قديم إلى حد ما، هناك موضوع تساعد فيه في العثور على تمريرة، لكنها معكوس ببطء على شبكة الإنترنت.

مدفوع:

onlinehashcrack.com. - بصراحة، استخدم عدة مرات، أولا كان مجاني، الآن فقط مقابل المال، بمتوسط \u200b\u200b3-4 دولار لكلمة المرور الموجودة. ما القواميس غير المعروفة، حاولت معرفة ذلك، اتصل بإدارة الموقع، لكنني لم أستلم الجواب دون جدوى. لا يوجد سوى تواريخ ميلاد العنالة وكلمات المهندس.

xsrc.ru. - سأقول شيئا واحدا عن ذلك، قبل 4 أشهر، قمت بتنزيلها بشكل مفيد من Waffle، الذي لديه كلمة مرور - عددا منتظما للهاتف، لم تجد كلمة مرور الخدمة هذه، وتجد في كثير من الأحيان بسيطة مكونة من 8 أرقام، تواريخ الميلاد ، قائمة القواميس غير معروف لي.

cloudcracker.com.- كما هو مذكور في الإعلان، يتم تشغيل 300،000،000 كلمة لمدة 20 دقيقة، يمكن الوصول إليها إلى اختيار 3 قاموس (الإنجليزية، 2wire، أرقام الهواتف) حيث يمكنك اختيار عدد الكلمات التي سيتم إحضارها. يتم ضبط القواميس أكثر مقابل الدول الأمريكية في الولايات المتحدة، ويمكن أن يصل سعر فك التشفير إلى 136 دولارا اعتمادا على عدد كلمات الكلمات التي ستختارها، ويجب ألا تدفع بغض النظر عما إذا كانت كلمة مرور الخدمة ستجد أم لا.

gpuhash.me. - تحتوي خدمة ذات جودة عالية جدا، على العديد من القواميس المختلفة، كلمات المرور التي غالبا ما يتم تعيينها، الموجهة حول كلمات المرور الأمريكية. هناك تشغيل مجاني على القاموس الأساسي.

airslax.com.- خدمة من مؤلف توزيع Arslax، سعر كلمة مرور واحدة وجد 5USD. الشيكات المعنية إلى القواميس القياسية من الأرقام والهواتف المحمولة لأوكرانيا وروسيا.

pwaudit.com -يبدو جيدا ومريحا جدا، يمكنك مشاهدة إحصائيات دفتر مفصلة، \u200b\u200bبالمناسبة تدعم عدد كبير من أنواع الضباب. حاليا، تتضمن القاعدة 9 تيرابايت من طاولات قوس قزح وأكثر من 15 جيجابايت من كلمات المرور "النظيفة"