Αποκωδικοποίηση της κυκλοφορίας WPA2-PSK χρησιμοποιώντας wireshark. Hacking WiFi Κωδικός πρόσβασης - Κολύμβηση καναλιού Πώς να αποκρυπτογραφήσει το αρχείο Cap

Αυτό το άρθρο θα αφιερωθεί στη μέθοδο παρακολούθησης των πακέτων δεδομένων του δικτύου WiFi, αλλά διαφορετικά ανατρέξτε στην εν λόγω παραλαβή (κατάσχεση) των συσκευασιών chandel του δικτύου WFIC.

Υπάρχει πολλή σύλληψη αυτών των πακέτων δεδομένων "ετικετών". Στο τρέχον άρθρο, η υπηρεσία ανάκτησης κωδικού πρόσβασης WiFi θα σας προσφέρει μια επιλογή Shell Airslax.Αυτό το λογισμικό είναι πολύ βολικό για τη χρήση της ανάκτησης του κωδικού πρόσβασης από το δίκτυο WHFI, παράλληλα παρακολούθηση, αυτόματη εύρεση κωδικού πρόσβασης WPS και πολλά άλλα.

Αρχικά, προετοιμάζουμε τα εργαλεία.

Χρειαζόμαστε οποιαδήποτε μονάδα flash, οι άνθρωποι που είναι γνωστοί ως "μονάδα flash" μεγαλύτερη από 2GB. Στη συνέχεια κατεβάζουμε το αρχείο με το πρόγραμμα Αερόστατος με αυτό

Μετά από αυτό κατεβάστε τα περιεχόμενα του αρχείου στη ρίζα της μονάδας flash (Flash USB)

Πηγαίνουμε στο φάκελο εκκίνησης και ξεκινήσουμε το πρόγραμμα εγκατάστασης. Στην έκδοση μας, θα είναι ένα porteus-installer-for-windows.exe. Στη συνέχεια εμφανίζονται "Μαύρο" παράθυρο και σε αυτό. Πατήστε το διάστημα ή οποιοδήποτε πλήκτρο για την επίλυση περαιτέρω ενεργειών. * .

Περιμένουμε την εμφάνιση μιας εγκατάστασης επιγραφής που ολοκληρώθηκε με επιτυχία.

Και πατήστε οποιοδήποτε πλήκτρο για να κλείσετε αυτό το παράθυρο.

Όλα, η εικόνα του κελύφους έχει ήδη τοποθετηθεί στη μονάδα flash USB. Παραμένει μόνο για υπερφόρτωση του υπολογιστή και επιλέξτε τη λειτουργία εκκίνησης από τη μονάδα flash.

Η επιλογή φορτίου μπορεί συνήθως να γίνει μέσω f12 κουμπί σε ένα σταθερό υπολογιστή ή μέσω Fn + F12. Σε φορητούς υπολογιστές, η επιλογή μπορεί επίσης να γίνει μέσω του BIOS.

από τη μονάδα flashΜετά την επιτυχή επιλογή της λειτουργίας λήψης, εμφανίζονται στην οθόνη μενού Έναρξη, αν δεν επιλέξετε στοιχεία ** Η εκτόξευση θα παραχθεί αυτόματα.

Περιμένουμε μέχρι να φορτωθεί το λειτουργικό σύστημα.

Στο τέλος της λήψης, έχουμε μια επιφάνεια εργασίας στην οθόνη και Εκτελέστε την ετικέτα βάσης Airslax διπλό κλικ. Πριν από εμάς, εμφανίζεται ένα παράθυρο επιλογής ασύρματου προσαρμογέα:

Επιλέξτε και κάντε κλικ στο ΕντάξειΈχουμε το κύριο μενού στην οθόνη:

Το σχέδιο δράσης είναι τώρα, κάντε κλικ στο σημείο " Σάρωση αιθέρα"Έχουμε ένα νέο παράθυρο διαλόγου:

Εμφανίζει την τρέχουσα κατάσταση ενεργών δικτύων. Περιμένουμε την εμφάνιση στο κάτω μέρος του πίνακα ενεργών χρηστών, χρειαζόμαστε το αναγκαστικό δίκτυο. Εδώ θα είναι το βασικό στοιχείο " Σταθμός". Βλέπουμε ότι στο επιθυμητό δίκτυο με τις διευθύνσεις παπαρούνας υπάρχουν ενεργές συνδέσεις. Κλείστε το παράθυρο. Κάντε κλικ σε 2 στοιχεία "Επιλέξτε δίκτυο", καθορίστε την επιθυμητή διεύθυνση παπαρούνας:

zhmem. Εντάξει

Ένα νέο παράθυρο θα ανοίξει με το στόχο που έχει ήδη επιλεγεί:

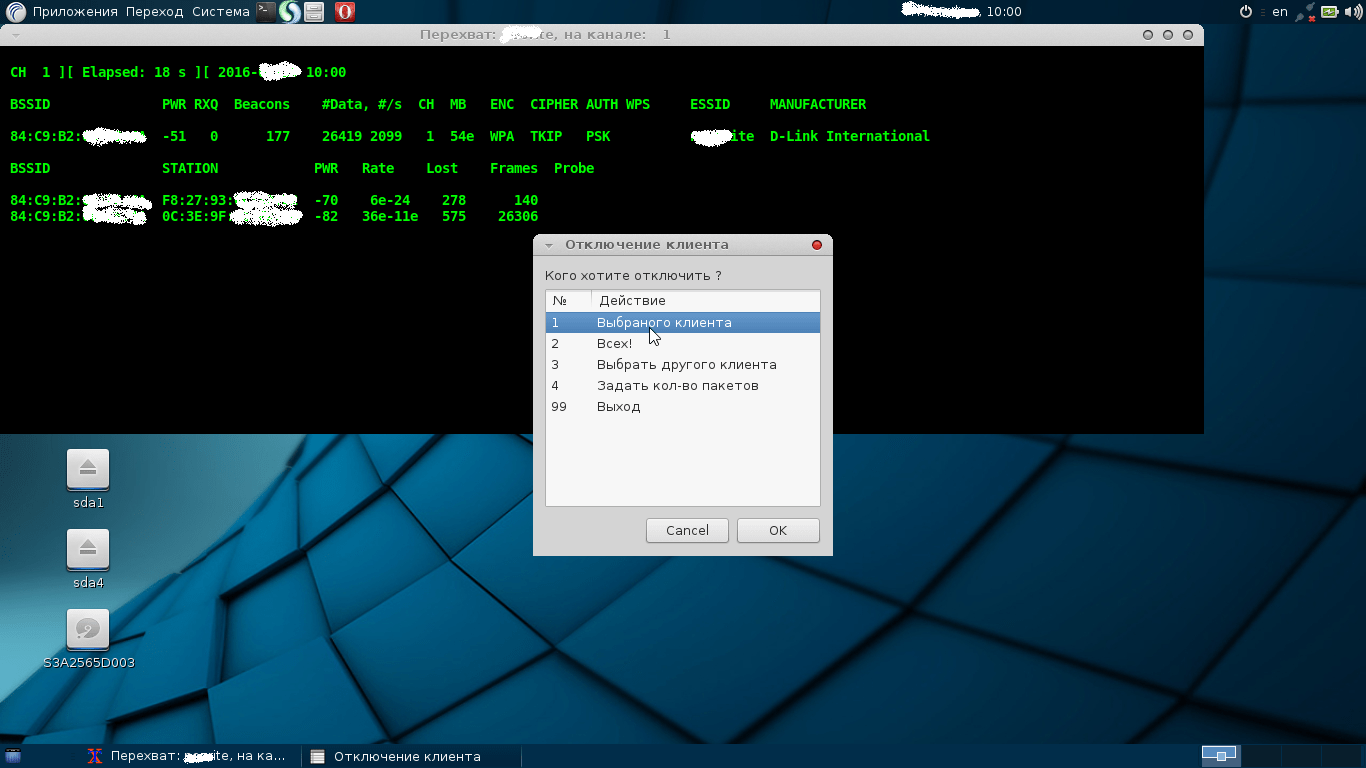

Τώρα πρέπει να πιάσουμε handshcheka για αναζήτηση κωδικού πρόσβασης από το δίκτυο WiFi Επιλέξτε 4 αντικείμενα " Απενεργοποιήστε τον πελάτη"Και ορίστε τον επιλεγμένο πελάτη. Σε σπάνιες περιπτώσεις, μπορείτε επίσης να καθορίσετε όλα. Τώρα περιμένουμε τη συσκευή να συνδεθεί ξανά με το επιλεγμένο δίκτυο Wefify. Σε περίπτωση επιτυχίας, θα δούμε το κείμενο στην κορυφή του δεξιού " Wpa χειραψία»

Μαύρο παράθυρο λήψης Κλείστε και επιλέξτε 6 στοιχείο στο μενού. Αποθήκευση αποτέλεσμα". Καθορίστε το όνομα του αρχείου και κάντε κλικ στο OK. Τώρα ο φάκελος θα βρίσκεται στη μονάδα flash ΕΓΚΑΤΑΛΕΙΠΩ.Με το φάκελο Dump, παίρνουμε τα αρχεία "Network-vifi.cap" ή "Network-WiFi Network.hccap" και κατεβάστε τις στη σειρά στη σελίδα.

Αναμένουμε μια εντολή να εκτελεστεί από την υπηρεσία. Το τέλος!

* Κάντε κλικ για έξοδο Χ.

** επιλογή εκκίνησης μέσω της λειτουργίας γραφικών (mate)

Μάθετε τον κωδικό πρόσβασης από το WiFi (μέρος2). Αποκρρύθμιση του αρχείου Cap, Linux και Windows.

- Στο τελευταίο άρθρο, μιλήσαμε για το πώς να καταγράψουμε τα πακέτα στα οποία ο κωδικός πρόσβασης κρυπτογραφείται. Αν συμβεί όλα, διαβάζετε πώς να αποκρυπτογραφήσετε και να μάθετε τον κωδικό πρόσβασης. Αυτό μπορεί να γίνει περαιτέρω στο Linux ή να μεταφέρει ένα αρχείο με την επέκταση του καπακιού στα Windows εγκαθιστώντας το λογισμικό για αποκρυπτογράφημα. Θα πω σε αυτό το άρθρο περίπου 2 από αυτούς τους τρόπους.

- Η μέθοδος θα είναι η επιλογή του κωδικού πρόσβασης, πρώτα πρέπει να κάνετε λήψη του αρχείου με την επέκταση TXT με κωδικούς πρόσβασης, υπάρχουν πολλοί στο διαδίκτυο στο Internet.

- Στην πραγματικότητα, όλα είναι απλά, εκτελέστε το τερματικό και πληκτρολογήστε την εντολή:

- Εισάγετε από το προηγούμενο παράδειγμα όταν σαρώνετε το δρομολογητή BSSID

- [Η διαδρομή προς το λεξικό ή στο Wordlist] Ορίστε τη διαδρομή προς το λεξικό που κατεβάστηκε από το Διαδίκτυο TXT.

- Αυτή η διαδρομή στα αρχεία που καταγράφηκαν στο παρελθόν παράδειγμα και πρέπει να αποκρυπτογραφήσουμε.

- Κάτι τέτοιο που πρέπει να έχετε:

- Κάντε κλικ στο πλήκτρο Enter και η διαδικασία ξεκινάει:

- Σε αγκύλες, έγραψα έναν "κωδικό πρόσβασης εδώ" στην πραγματικότητα έχετε εκεί και θα υπάρξει ένας αποκρυπτογραφημένος κωδικός από το Wi Fi.

- Είναι πιθανό ο κωδικός πρόσβασης να μην πάρει, ενόψει της επάρκειας του αρχείου με κωδικούς πρόσβασης.

- Εάν αποφασίσετε να αποκρυπτογραφήσετε τον κωδικό πρόσβασης στα Windows, τότε θα πρέπει να κατεβάσετε το aircrack-ng. Θα δημοσιεύσω έναν σύνδεσμο στο κάτω μέρος του άρθρου.

- Οι εκχωρημένες λήψεις και η αρχή είναι η ίδια όπως παραπάνω, μόνο υπάρχει γραφική διασύνδεση. Εάν κάποιος δεν ξέρει πώς να τρέξει και ούτω καθεξής, πώς να συνεργαστείτε με το Aircrack-Ng, να διαβάσετε παρακάτω:

- Πηγαίνουμε στον φάκελο που κατεβάστε και βρείτε το φάκελο του δοχείου σε αυτό, επιλέξτε την ψηφιότητα του συστήματος X32 ή X64, επίσης φάκελο. Εάν κάποιος δεν γνωρίζει το μέγεθος του συστήματος, ελέγξτε το άρθρο ""

- Στο φάκελο του αντίστοιχου bit του συστήματός σας, βρίσκουμε το αρχείο aircrack-ng gui.exe και το τρέχουμε κάνοντας κλικ σε δύο φορές το αριστερό κουμπί του ποντικιού.

- Όνομα αρχείου: Επιλέξτε ένα αρχείο με την επέκταση του καλύμματος που καταγράφηκε στην πρώτη έκδοση όταν η σύνδεση σαρώθηκε.

- Βάλτε ένα τσιμπούρι απέναντι από το WPA ή WEP, εξαρτάται από το τι κρυπτογράφηση είναι ενεργοποιημένη στον δρομολογητή.

- Λίστα λέξεων: Καθορίστε το αρχείο με κωδικούς πρόσβασης, θα είναι με την επέκταση txt

- Πατάτε "Enter" και πήγε να αποκρυπτογραφήσετε και να επιλέξετε με μεγαλύτερη ακρίβεια έναν κωδικό πρόσβασης πόσο ισχυρό έχετε έναν υπολογιστή, γιατί τόσο πολύ θα περάσει από κωδικούς πρόσβασης.

- Όπως μπορείτε να δείτε όχι τόσο δύσκολο να ανοίξετε ένα σημείο WiFi, ειδικά αν είναι AES. Δεν είναι μια μεγάλη συμβουλή, η κρυπτογράφηση δικτύου επιλέγει πάντα το WPA-2 / PSK.

Αποκρρύθμιση του αρχείου καπακιού στο Linux

Aircrack-ng-a2 -b -w [διαδρομή προς λεξικό ή λέξη λίστας] / root / desktop / * καπάκι

/ Root / desktop / * καπάκι

aIRCRACK-NG -A2 -B 00: 20: BF: E6: E4: D2 -W /ROOT/Password.txt / Root / Desktop / * Cap

Αποκωδικοποίηση αρχείου καπακιού στα Windows:

Σε αυτό το άρθρο θα εξετάσουμε την αποκωδικοποίηση της κυκλοφορίας WPA2-PSK χρησιμοποιώντας wireshark. Θα είναι χρήσιμο όταν εκμάθηση διαφορετικών πρωτοκόλλων κρυπτογράφησης που χρησιμοποιούνται σε ασύρματα δίκτυα. Παρακάτω είναι η τοπολογία του δικτύου.

Πριν αρχίσουμε να συλλαμβάνουμε τα πακέτα, πρέπει να γνωρίζουμε το κανάλι στο οποίο λειτουργεί το σημείο πρόσβασης μας. Από το σημείο πρόσβασης WLC 4400, μπορώ να λάβω αυτές τις πληροφορίες από τον πίνακα ελέγχου. Διαφορετικά, μπορείτε να χρησιμοποιήσετε την εφαρμογή Inspider και να δείτε ποιο κανάλι χρησιμοποιεί το σημείο πρόσβασης και το SSID του. Χρησιμοποιώ το 5GHz & επομένως δίνω 802.11a πληροφορίες εξάρτησης παρακάτω (αν θέλετε να αναλύσετε 2.4GHz, τότε πρέπει να χρησιμοποιήσετε εντολές για πρωτόκολλο 802.11B)

AP Όνομα σύνδεσης Κανάλι κατάστασης ραδιοεπικοινωνίας PWLVL SlotiD -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64: A0: E7: AF: 47: 40 Ενεργοποιημένο 36 1 1 |

Επιπλέον, έχουμε μόνο να καταγράψουμε τα πακέτα στο ασύρματο δίκτυό μας στο CH 36 Δεδομένου ότι το σημείο πρόσβασης μου λειτουργεί σε αυτό. Χρησιμοποιώ ένα backtrack με έναν προσαρμογέα USB για να δημιουργήσετε μια στοίβα πακέτων, παρακάτω στο βίντεο, θα δείτε λεπτομέρειες.

Είναι αρκετά απλό, απλά πρέπει να αλλάξετε αρκετές γραμμές κώδικα στη διαμόρφωση USB Adapter και να ενεργοποιήσετε τη διασύνδεση οθόνης για wireshark.

< strong > root @ bt.< / strong > : ~ # ifconfig < strong > root @ bt.< / strong > : ~ # Ifconfig wlan2 up < strong > root @ bt.< / strong > : ~ # ifconfig eTH0 Link Encap: Ethernet Hwaddr 00: 21: 9b: 62: D0: 4Α Up Broadcast Multicast MTU: 1500 Metric: 1 RX Πακέτα: 0 Σφάλματα: 0 Έπεσε: 0 OverRuns: 0 Πλαίσιο: 0 TX Πακέτα: 0 Σφάλματα: 0 έπεσε: 0 overruns: 0 Carrier: 0 Συγκρούσεις: 0 TXQUELEELEN: 1000 RX BYTES: 0 (0,0 β) TX BYTES: 0 (0,0 β) Διακοπή: 21 Μνήμη: FE9E0000 - Fea00000 lo Link Encap: Τοπική Loopback inet Addr: 127.0.0.1 Μάσκα: 255.0.0.0 inet6 Addr ::: 1/128 Πεδίο εφαρμογής: Υποδοχή Up Loopback Running MTU: 16436 Μετρική: 1 RX Πακέτα: 66 Λάθη: 0 Έπεσε: 0 OverRuns: 0 Πλαίσιο: 0 TX Packets: 66 Σφάλματα: 0 Πτώση: 0 OverRuns: 0 Carrier: 0 Συγκρούσεις: 0 TXQUELEELEN: 0 RX BYTES: 4665 (4.6 KB) TX BYTES: 4665 (4.6 KB) wLAN2 Link Encap: Ethernet Hwaddr 00: 20: A6: CA: 6B: B4 Up Broadcast Multicast MTU: 1500 Metric: 1 RX Πακέτα: 0 Σφάλματα: 0 Έπεσε: 0 OverRuns: 0 Πλαίσιο: 0 TX Πακέτα: 0 Σφάλματα: 0 έπεσε: 0 overruns: 0 Carrier: 0 Συγκρούσεις: 0 TXQUELEELEN: 1000 RX BYTES: 0 (0,0 β) TX BYTES: 0 (0,0 β) < strong > root @ bt.< / strong > : ~ # Iwconfig wlan2 κανάλι 36 root @ bt: ~ # iwconfig wLAN2 IEEE 802.11ABGN ESSID: OFF / Οποιαδήποτε Λειτουργία: Διαχείριση Συχνότητας: 5.18 GHz Σημείο πρόσβασης: Δεν σχετίζεται - TX - Power \u003d 20 DBM Επανάληψη μακράς ορίου: 7 rts thr: off fragment thr: off Κλειδί κρυπτογράφησης: Απενεργοποίηση Διαχείριση ισχύος: Απενεργοποίηση Δεν υπάρχουν ασύρματα επεκτάσεις. eth0 Δεν υπάρχουν ασύρματα επεκτάσεις. < strong > root @ bt.< / strong > : ~ # Airmon-ng Έναρξη WLAN2 Βρέθηκαν 1 διαδικασίες που θα μπορούσαν να προκαλέσουν τρελά. Εάν το Airodump - Ng, AirPlay - NG ή AirTun - NG σταματά να λειτουργεί μετά Ένα σύντομο χρονικό διάστημα, ίσως να θέλετε να σκοτώσετε (μερικά από) τα! Όνομα PID. 1158 DHClient3. Οδηγός chipset διασύνδεσης. wLAN2 ATHEROS AR9170 CARL9170 - [PHY2] Η λειτουργία παρακολούθησης ενεργοποιείται στο MON0) |

Αφού κάνετε τις παραπάνω λειτουργίες, μπορείτε να ανοίξετε την εφαρμογή Wireshark και να επιλέξετε τη διεπαφή "Mon0" για να καταγράψετε πακέτα.

Εδώ μπορείτε να βρείτε το αρχείο των πακέτων που συλλέξατε τον προσαρμογέα μου ( Μπορείτε να ανοίξετε ένα αρχείο χρησιμοποιώνταςwireshark και να το ελέγξετε μόνοι σας. Εάν αναλύσετε αυτό το αρχείο, μπορείτε να δείτε "χειραψία 4 κατευθύνσεων (μηνύματα EAVOL 1 έως 4)" Τα μηνύματα αποστέλλονται μετά την ολοκλήρωση της φάσης ελέγχου ταυτότητας (Αίτηση ΑΠΘ, ΑΠΑΝΤΗΣΗ ΣΥΝΔΕΣΗΣ, Αίτηση Σύνδεσης, Απάντηση σύνδεσης). Μετά την ολοκλήρωση της χειραψίας 4 δρόμων, τόσο οι πελάτες όσο και το σημείο πρόσβασης αρχίζουν να χρησιμοποιούν κρυπτογραφημένο κιβώτιο πακέτων. Από αυτό το σημείο, όλες οι πληροφορίες που μεταδίδονται στο ασύρματο δίκτυό σας κρυπτογραφούνται χρησιμοποιώντας αλγόριθμους CCMP / AES.

Όπως μπορείτε να δείτε στο παρακάτω σχήμα - όλα τα πλαίσια δεδομένων είναι κρυπτογραφημένα και δεν μπορείτε να δείτε την κυκλοφορία ανοιχτή. Πήρα το πλαίσιο του πλαισίου 103 για παράδειγμα.

Πριν προχωρήσουμε σε αποκρυπτογραφήστε αυτά τα πλαίσια, είναι πολύ σημαντικό να καταλάβετε ότι έχετε ένα σωστά συλλεγόμενο μήνυμα "4 κατευθύνσεων χειραψίας" στο snifter σας ότι θα αποκρυπτογράφουμε χρησιμοποιώντας wireshark. Εάν δεν μπορούσατε να καταγράψετε με επιτυχία το μήνυμα M1-M4, το Wireshark δεν θα μπορέσει να πάρει όλα τα κλειδιά για να αποκρυπτογραφήσει τα δεδομένα μας. Παρακάτω αναφέρω ένα παράδειγμα όπου τα πλαίσια δεν καταγράφηκαν σωστά στη διαδικασία χειραψίας 4 δρόμων (αυτό συνέβη όταν χρησιμοποίησα τον ίδιο προσαρμογέα USB με αναλυτή WiFi WiFi)

Στη συνέχεια, πηγαίνουμε στο "Edit -\u003e Προτιμήσεις -\u003e Πρωτόκολλο -\u003e IEEE 802.11" Πρέπει να επιλέξετε "Ενεργοποίηση αποκρυπτογράφησης". Στη συνέχεια, κάντε κλικ στην ενότητα "Κλειδιά αποκρυπτογράφησης" και προσθέστε το PSK Κάντε κλικ στο "Νέο". Πρέπει να επιλέξετε τον τύπο πλήκτρου "WPA-PWD" μετά την οποία προσθέτει το PSK σας με τη μορφή κειμένου.

Ssidlength, 4096, 256)Αυτό είναι 256bit PSK το οποίο εισήχθη παραπάνω:

Χρησιμοποίησα έναν απλό κωδικό πρόσβασης κειμένου που βλέπετε παρακάτω. Μπορείτε επίσης να χρησιμοποιήσετε έναν απλό κωδικό πρόσβασης (χωρίς το SSID σας). Στην περίπτωση του Wireshark προσπαθώντας πάντα να χρησιμοποιήσετε το τελευταίο SSID, είναι πάντα μια καλή πρακτική - χρήση

Στη διαμόρφωσή μου, χρησιμοποίησα PSK "cisco123cisco123" στην προδιαγραφή μου SSID ως "test1". Σε αυτό το έγγραφο Θα βρείτε περισσότερες λεπτομέρειες σχετικά με αυτές τις εγκαταστάσεις..

Μετά από αυτό, κάντε κλικ στην επιλογή "Εφαρμογή"

Όπως μπορείτε να δείτε παρακάτω, τώρα μπορείτε να δείτε την κυκλοφορία μέσα στα πλαίσια ημερομηνίας. Εδώ είναι το ίδιο πλαίσιο (103) το οποίο έχετε δει πριν από την κρυπτογραφημένη μορφή, αλλά τώρα Wireshark είναι σε θέση να το αποκρυπτογραφήσει.

Τώρα, αν κοιτάξουμε περαιτέρω, μπορούμε να δούμε τον πελάτη που λαμβάνει τους Aders IP από το DHCP (Dora-Discover, Asket, Attax, ACK), στη συνέχεια να καταχωρήσετε το CME (SkinnyProtocol), στη συνέχεια, ορίζει τη φωνητική κλήση (RTP). Τώρα μπορούμε να αναλύσουμε λεπτομερώς αυτά τα πακέτα.

Αυτό το τέχνασμα μπορεί να είναι χρήσιμο για εσάς όταν αναλύσετε την ασφάλεια των δικτύων PSK σας.

[Συνολικές ψήφοι: 16 Μέση: 2.9 / 5]

Τελευταία ενημέρωση από. Στις 9 Οκτωβρίου 2016.

Αποκωδικοποίηση Handsheka. - μια δύσκολη διαδικασία και ο αναγνώστης πιθανότατα το συνειδητοποίησαν hacking wpa. Ακόμη και με την παρουσία υψηλής ποιότητας hendeshka και τα άμεσα χέρια του εισβολέα μοιάζουν με ρουλέτα. Όλα εξαρτώνται από την αρχική πολυπλοκότητα του κωδικού πρόσβασης. Κανείς δεν μπορεί να εγγυηθεί ένα ευνοϊκό αποτέλεσμα, αλλά τα στατιστικά στοιχεία τηλεφωνικά και λένε ότι τουλάχιστον το 20% των δικτύων WPA είναι επιτυχώς εκτεθειμένα σε hacking, οπότε δεν αξίζει μια απελπισία, προς τα εμπρός!

Πρώτα πρέπει να προετοιμάσετε το λεξικό. Wpa λεξικό - Αυτό είναι ένα συνηθισμένο αρχείο κειμένου που περιέχει μια πιθανή επιλογή κωδικού πρόσβασης σε κάθε γραμμή. Λαμβάνοντας υπόψη τις απαιτήσεις κωδικού πρόσβασης WPA, οι πιθανοί κωδικοί πρόσβασης πρέπει να έχουν τουλάχιστον 8 και όχι περισσότεροι από 63 χαρακτήρες και να αποτελούνται μόνο αριθμοί, λατινικά γράμματα του άνω και κάτω μητρώου και ειδικά πινακίδες όπως [Προστατεύεται μέσω ηλεκτρονικού ταχυδρομείου]# $%, κλπ. (Με την ευκαιρία, ένα τέτοιο αλφάβητο θεωρείται αρκετά εκτεταμένο). Με το κάτω όριο του μήκους κωδικού πρόσβασης, όλα είναι σαφή, τουλάχιστον 8 χαρακτήρες και ένα σημείο.

Λοιπόν, από την κορυφή δεν είναι τόσο απλή. Hack Ο κωδικός πρόσβασης από 63 χαρακτήρες στο λεξικό είναι άχρηστο, οπότε είναι πολύ λογικό να περιορίσετε το μέγιστο μήκος κωδικού πρόσβασης στο λεξικό 14-16 χαρακτήρες. Το ποιοτικό λεξικό (για το οποίο χορηγείται η αξιολόγηση της επιτυχίας του αποτελέσματος του 20%) ζυγίζει περισσότερο από 2GB και περιέχει περίπου 250 εκατομμύρια πιθανούς κωδικούς πρόσβασης με μήκος στο καθορισμένο εύρος 8-16 χαρακτήρων. Τι πρέπει να συμπεριληφθεί σε αυτούς τους υπολογισμούς πιθανών κωδικών πρόσβασης Αποκωδικοποίηση Handsheka.Πέρασε χωρίς σκύλα και Zadorinka; Πρώτον, αναμφισβήτητα, ολόκληρο το οκταψήφιο ψηφιακό εύρος, το οποίο, σύμφωνα με τα στατιστικά στοιχεία, αντιπροσωπεύει σχεδόν το ήμισυ όλων των εκτεθειμένων κωδικών πρόσβασης. Μετά από όλα, σε 8 ψηφία, διαφορετικές ημερομηνίες είναι τέλεια, για παράδειγμα, 05121988.

Και λίγο περισσότερο για τις λέξεις ...

Μια πλήρης ψηφιακή οκτώ σειρά έχει 10 ^ 8 \u003d 100 εκατομμύρια συνδυασμούς που είναι ήδη από μόνη της πολλά. Επιπλέον, το βασικό λεξικό των Svackers πρέπει απαραίτητα να συμπεριλάβει τις λέξεις που χρησιμοποιούνται συχνότερα ως κωδικοί πρόσβασης, όπως το Internet, τον κωδικό πρόσβασης, το qwertyuop, τα ονόματα κλπ., Καθώς και τις μεταλλάξεις τους με δημοφιλή επιθήματα επέκτασης κωδικού πρόσβασης (ο μονασικός ηγέτης στην περιοχή αυτή είναι κατάληξη μαθημάτων 123). Εκείνοι. Εάν ο κωδικός πρόσβασης Diana είναι πολύ σύντομος για τη συμμόρφωση με το πρότυπο WPA, ο επινοητικός χρήστης στις περισσότερες περιπτώσεις θα το συμπληρώσει στο Diana123, ταυτόχρονα αυξάνεται (στην έμπειρη άποψη) κωδικό πρόσβασης κωδικού πρόσβασης. Υπάρχουν επίσης αρκετές δώδεκα τέτοια δημοφιλή επιθήματα.

Εάν συλλέγετε ανεξάρτητα το λεξικό Vll (και το νόημα; Όλα συλλέγονται μπροστά μας) μπορείτε να Google τη Λέξεις-κλειδιά WPA Wordlist και να κατεβάσετε το έτοιμο λεξικό. Μην ξεχάσετε να στοχεύσετε, επειδή θα είναι αρκετά αφελής για να το ελπίζουμε Αποκωδικοποίηση Handsheka.Είναι απαραίτητο να πάτε ομαλά αν χρησιμοποιούμε το κινεζικό hendeshik στο ρωσικό λεξικό και αντίστροφα. Μπορείτε ακόμα να αναζητήσετε κατάλληλα στο διαδίκτυο, το όφελος από αυτά που θέλετε.

Χρησιμοποιήστε την κρίση για να δημιουργήσετε διάφορους συνδυασμούς από το σύνολο βάσεων

aircrack-ng.

Προετοιμασία οποιουδήποτε ποιοτικού, σχετικά με την όχι μια πολύ έμπειρη εμφάνιση, ένα λεξικό (για παράδειγμα, wordlist.txt) πηγαίνετε στην επιλογή ενός κωδικού πρόσβασης, δηλαδή Αποκρυπτογράφηση Hendshka. Εκτελέστε aircrack-ng με πρόσθετες ρυθμίσεις:

[Προστατεύεται μέσω ηλεκτρονικού ταχυδρομείου]: ~ # aircrack-ng -e

root @ bt: ~ # aircrack-ng -e |

Και εδώ είναι το αποτέλεσμα των έργων μας:

Ο κωδικός πρόσβασής μας βρέθηκε σε 3 δευτερόλεπτα, αυτό είναι ναι !!!

Στην οθόνη πάνω από το aircrack-ng βρήκε έναν κωδικό πρόσβασης (και ήταν το λεξικό λέξης) μόνο σε 3 δευτερόλεπτα. Για αυτό, πέρασε 3740 πιθανούς κωδικούς πρόσβασης με ταχύτητα 1039 κωδικών πρόσβασης ανά δευτερόλεπτο. Όλα δεν θα ήταν τίποτα άλλο παρά εδώ προσεκτικός Ο αναγνώστης πρέπει να είναι αρκετά τεταμένος, επειδή προηγουμένως μιλήσαμε για το λεξικό σε 250 εκατομμύρια πιθανούς κωδικούς πρόσβασης! Και 250 * 10 ^ 6 διαιρέστε το 1039 και να πάρει ... Th περίπου 240 χιλιάδες δευτερόλεπτα, και αυτό είναι 66 ώρες ... Σχεδόν τρεις ημέρες! Είναι τόσο πολύ χρόνο θα χρειαστεί το laptop σας για μια βασική 2GB του λεξικού (πλήρως, αλλά ο καθένας θυμάται το «νόμο της ευτέλεια»). Τέτοιες αφόρητη χρονικά διαστήματα που προκαλείται από το χαμηλότατο ποσοστό των υπολογισμών, υπαγορεύεται από την υψηλή υπολογιστική πολυπλοκότητα των αλγορίθμων που προβλέπονται στο πλαίσιο της διαδικασίας ελέγχου ταυτότητας WPA. Αυτό που είναι ήδη μιλάμε για μεγάλα λεξικά, όπως ένα πλήρες ψηφιακό εννέα digitage περιέχει ήδη 900 εκατομμύρια συνδυασμούς και θα απαιτήσει ένα ζευγάρι των υπολογιστών εβδομάδες για να βεβαιωθείτε ότι (τουλάχιστον) τον κωδικό δεν βρέθηκε)

Μια τέτοια κατάσταση ηττημένου δεν μπορούσε να διαταράξει τα εφευρετικά μυαλά των συμπατριωτών μας και σύντομα βρέθηκε η έξοδος. Οι GPU συμμετείχαν για το Streaming Computing, δηλαδή τις κάρτες βίντεο. GPU (μονάδα επεξεργασίας γραφικών) - Η καρδιά του επιταχυντή σας 3D, έχει ένα τσιπ με εκατοντάδες (και ακόμη και χιλιάδες) επεξεργαστές ροής, επιτρέποντας τη διανομή πολυτροπιών, αλλά απλών εργασιών κατακερματισμού κωδικού πρόσβασης και έτσι επιταχύνει τη διαδικασία αποκρυπτογράφησης. Για να μην είναι αβάσιμη, θα πω ότι η προειδοποιούν ATI Radeon HD 5870 είναι σε θέση να φτάσει την ταχύτητα των 100.000 κωδικούς το δευτερόλεπτο! Απτή διαφορά, σωστά;

Αποκρυπτογραφήστε χειροποίητο με GPU

Φυσικά, αυτοί οι αριθμοί που χαρακτηρίζεται μόνο από τα κορυφαία προσαρμογείς του ΑΤΙ Radeon (NVIDIA με την τεχνολογία του CUDA, ενώ ειλικρινά relieges ΑΤΙ από την άποψη της ταχύτητας Ταχύτητα του WPA λόγω των ρητή αρχιτεκτονικά πλεονεκτήματα του τελευταίου). Αλλά για όλα όσα πρέπει να πληρώσετε, μια καλή βιντεοκάμερα είναι δαπανηρή, και συνήθως βρίσκεται μόνο σε άπληστους παίκτες, ή με άλλο τρόπο - Zadrotov.

Στο πλαίσιο του άρθρου για αρχάριους, δεν θα, ίσως, να σκαλίζω τις Debresions της διαμόρφωσης ATI SDK και Pyrit στο Linux, δεν θα πληρώσει για μεγάλο χρονικό διάστημα και αποτελεσματικά. Ναι, και οι ιδιοκτήτες κορυφαίων επιδρομείς με τον Νβιδιά, όχι τόσο πολύ, νομίζω ότι θα καταλάβουν αρκετά ανεξάρτητα. Καλά ή να φύγει)

Ανεξάρτητα από το πόσο παράδοξα, για την επιλογή κωδικού πρόσβασης WPA χρησιμοποιώντας το GPU, τα Windows είναι καλύτερα κατάλληλα, ναι ναι, είναι αυτός). Το γεγονός είναι ότι οι παίκτες του οδηγού προσαρμογέα βίντεο διαδραματίζουν σημαντικό ρόλο σε αυτή τη διαδικασία, οι προγραμματιστές τους δίνουν πολύ περισσότερη προσοχή από τους οδηγούς κάτω από το Linux. Μετά από όλα, επικεντρώνονται στις ανάγκες των παικτών, πολλά γνωρίζετε τους λάτρεις να παίξουν στον υπολογιστή με το εγκατεστημένο Linux; Η επιλογή του κωδικού πρόσβασης WPA κάτω από τα Windows μπορεί να κάνει δύο προγράμματα - Εμπορικός Ελεγκτής Ασφαλείας Elcomsoft Wireless Security και Conshcat-Plus Console. Η χρήση αυτών των προγραμμάτων θα εξετάσουμε τη χρήση αυτών των προγραμμάτων περαιτέρω, και την ίδια στιγμή και να συγκρίνουν τα χαρακτηριστικά τους, μιλούν για τα πλεονεκτήματα και τα πλην των δύο. Ας δούμε ποια ταχύτητα θα συμβεί Αποκωδικοποίηση Handsheka. Με ίσους όρους, σε ένα σύστημα και για τα δύο προγράμματα.

Η παρουσία των τελευταίων εργαζομένων Drysvideos στο σύστημα - προϋπόθεση. Πώς να βάλετε καυσόξυλα στο Vidyuhu δεν θα πω, αφού είσαι εδώ, είμαι βέβαιος ότι το φτύνεις μία φορά.

Αποκωδικοποίηση χειροτεχνίας Elcomsoft ασύρματο ελεγκτή ασφάλειας

Το EWSA μπορεί να βρεθεί (και να αγοράσει) στην ιστοσελίδα των προγραμματιστών - www.elcomsoft.com, απλά να έχετε κατά νου ότι η δοκιμαστική έκδοση των φήμες δεν εμφανίζει τον κωδικό πρόσβασης που βρέθηκε. Στο Διαδίκτυο, μπορείτε να βρείτε διακεκομμένες επιλογές για διαφορετική ποιότητα, απλά μην ξεχάσετε την τύψη της συνείδησης x που θα είστε βασανισμένοι). Εγκατάσταση και ρύθμιση EWSA είναι στοιχειώδες, μπορείτε να επιλέξετε άμεσα τη ρωσική γλώσσα στις ρυθμίσεις GPU, βεβαιωθείτε ότι GPU σας είναι ορατό στο πρόγραμμα και επιλέγονται από πλαίσια ελέγχου (εάν η GPU δεν είναι ορατό στη λίστα - που είναι σαφώς το πρόβλημα με τους οδηγούς), καθώς και καθορίστε το πρόγραμμα διαδρομή προς λεξικά σας στις ρυθμίσεις των λεξικών.

Κάντε κλικ στο κουμπί "Εισαγωγή δεδομένων -\u003e Εισαγωγή αρχείου tcpdump" και επιλέξτε * .Cap Αρχείο με ένα hatchet (το πρόγραμμα θα τα ελέγξει και θα προσφέρει να παρατηρήσει αυτά που θέλουμε να επιτεθεί), μετά από την οποία μπορείτε να βλάψετε με ασφάλεια " το λεξικό":

MDE ... μπορεί να είναι ακόμα ταχυδρομική))

Σε αυτή τη δοκιμή, EWSA έχει δείξει την ταχύτητα του μόνο 135.000 κωδικούς ανά δευτερόλεπτο, αν και με βάση τη διαμόρφωση σιδήρου, περίμενα να δω το ποσό των περίπου τετρακόσιες χιλιάδες.

Αποκρρύθμιση της Χαλεγκάτα EWSA

Συγκρίνετε την EWSA με τον πραγματικά ελεύθερο ανταγωνιστή του - Hashcat-Plus. Κουνώντας ένα πλήρες σύνολο Hashcat-Gui από την ιστοσελίδα του συγγραφέα και αφαιρέστε το αρχείο σε ένα άνετο μέρος, είναι φορητό. Τρέχουμε hashcat-gui32.exe ή hashcat-gui64.exe, ανάλογα με την μπαταρία των Windows και να απαντήσει στο πρώτο ερώτημα που θα χρησιμοποιήσει GPU - NVIDIA (CUDA) ή ATI Radeon (έκδοση της CPU Μόνο Είμαστε προφανώς δεν ικανοποιούνται).

Όταν φορτωθεί το κύριο παράθυρο του προγράμματος, μεταβείτε στην καρτέλα OCLHASHCAT-PLUS (ή CudahashCat-Plus στην περίπτωση της NVIDIA). Υπάρχει μια λεπτότητα εδώ - Hashcat δεν ξέρει πώς να αναλύσει Eapol-Hendeshi, δεν μπορώ καθόλου και δεν ξέρω τι είναι. Απαιτεί να το βάλετε "σε ένα πιατάκι" wpa hoechi στη δική του μορφή * .hccap. Μετατρέποντας ένα κανονικό * .Cap στο * .hccap μπορεί να χρησιμοποιήσει το βοηθητικό πρόγραμμα Aircrack-NG! Ο κύριος του έργου HashCat έκανε ένα βολικό σε απευθείας σύνδεση μετατροπέα, απλά κατεβάστε το αρχείο * .cap σας με το handish και να καθορίσετε ESSID, αν η chandesch στο αρχείο έχει θα επιστρέψει στην * επίθεση .hccap. Λοιπόν, αν όχι, δεν υπάρχει δικαστήριο).

Μετακίνηση Επόμενο - καθορίσετε το αρχείο του προγράμματος μας * .hccap ως κλειδί κατακερματισμού του αρχείου για την επίθεση, προσθέστε τα λεξικά αρχεία στο παράθυρο λίστες λέξεων (βέλη μπορεί να ρυθμιστεί στην επιθυμητή σειρά του το πέρασμά τους), επιλέξτε WPA / WPA2 ως Τύπος Hash και κάντε κλικ στην αρχή.

Ένα παράθυρο της κονσόλας θα πρέπει να εμφανιστεί με την έναρξη του επιλεγμένου βάρος του hashcat-plus και ένα σωρό παραμέτρους, και αν όλα με τη σειρά της χρησιμότητας προχωρά. Στη διαδικασία υπολογισμού, μπορείτε να εμφανίσετε την τρέχουσα κατάσταση πατώντας το πλήκτρο 'S'. Μπορείτε να υποβάλετε τη διαδικασία πιέζοντας το 'P' ή διακόψτε πιέζοντας το 'Q'. Εάν το Hashcat-Plus βρίσκεται ξαφνικά τον κωδικό πρόσβασης, σίγουρα θα σας δείξει ..

Το αποτέλεσμα είναι 392.000 κωδικοί πρόσβασης ανά δευτερόλεπτο! Και αυτό είναι πολύ καλά συντονισμένο με τη θεωρητική εκτιμώμενη ταχύτητα, με βάση τη διαμόρφωση του συστήματος και τους υπολογισμούς που διεξάγονται με μολύβι.

Αυτή η δοκιμή δείχνει πειστικά ότι το Hashcat-Plus είναι πολύ καλύτερη κλιμάκωση στην περίπτωση χρήσης πολλαπλών GPU ταυτόχρονα. Η επιλογή είναι δική σου.

Χειραψία (χειραψία) - Μιλώντας για να κατανοήσετε το αρχείο στο οποίο ο κρυπτογραφημένος κωδικός πρόσβασης από το δίκτυο Wi-Fi είναι.

Και έτσι ο κατάλογος των υπηρεσιών που έχουν αποκρυπτογραφηθεί χωρίς πολυελαίους:

Aircloud-ng.me.

- Ημι-δωρεάν υπηρεσία, η οποία θα ανεβάσει το chandesch 58 λεξικά, το ποσό βέβαια εντυπωσιακό, αλλά εκείνοι ότι οι κωδικοί πρόσβασης δεν τίθεται συχνά ρωσόφωνοι χρήστες.

Για να στείλετε το αρχείο, αρκεί να καθορίσετε το ταχυδρομείο, καλά και να επιλέξετε το κατάλληλο καπάκι / PCAP Handshek.

Η ευκαιρία να βρεθεί σε αυτόν τον κωδικό πρόσβασης είναι ακόμα εκεί, αλλά κοντά στο μηδέν.

wpa-sec.stanev.org.

- Υπηρεσία που περιέχει 18 δημοφιλή λεξικά, πολύ συχνά βοηθάει και επειδή

Περιέχει αρκετά καλά λεξικά για παράδειγμα, Isider_pro_wpa, μια πλήρης λίστα λεξικών μπορεί να προβληθεί στον ίδιο τον ιστότοπο. Συχνά κρεμάει, χωρίς να κρατάει τη ροή των freebies στην περίπτωση που ο διαχειριστής περιορίζει τα έργα μόνο με 2 λεξικά, αλλά συμβαίνει προσωρινά όταν ο διακομιστής απελευθερώνεται από τα υπόλοιπα άλλα λεξικά.

wpa-darkicop.org. - Επίσης, μια δωρεάν υπηρεσία, αλλά για κάποιο λόγο δεν λειτουργεί πρόσφατα.

Το τρέξιμο είναι στα ακόλουθα λεξικά: Rainbow, Cow (1M), OpenWall (3M), Intospro (11m), προσβλητική ασφάλεια (39m)

Από το ίδιο μόνο, σημειώνω μερικά από τα ίδια ονόματα σε άλλα φόρουμ:

Αντιχάτ - Πολύ συχνά κομμένα, αλλά τι κόβουν εκεί .. Ζουν σχεδόν με αυτά τα hendeshi, με την πλήρη αίσθηση της λέξης)

Τοποθετήστε τη θέση αυστηρά σύμφωνα με τους κανόνες και να το κάνετε αυτό θα σας βοηθήσει. Αυτό συμβαίνει ότι οδηγούνται από το τηλέφωνο και τα σπάνια λεξικά, τα οποία δεν είναι δημόσια, σε πολλές πληρωμένες υπηρεσίες και δεν κάνουν καν. Πιθανότητα Βρείτε το Pass: 60%

Μέσα pro. - Επίσης ένα αρκετά παλιό φόρουμ, υπάρχει ένα θέμα όπου βοηθάτε να βρείτε ένα πέρασμα, αλλά σιγά-σιγά περιποίηση ενός ιστού.

Επί πληρωμή:

onlineHashcrack.com. - Ειλικρινά, χρησιμοποίησε αρκετές φορές, πρώτα ήταν ελεύθερος, τώρα μόνο για τα χρήματα, κατά μέσο όρο $ 3-4 για τον κωδικό πρόσβασης που βρέθηκε. Ποια λεξικά είναι άγνωστη, προσπάθησα να μάθω, να επικοινωνήσω με τη διοίκηση του ιστότοπου, αλλά δεν έλαβε ανεπιτυχώς την απάντηση. Υπάρχουν μόνο βολικές ημερομηνίες γέννησης και λέξεις ENG.

xsrc.ru. - Θα πω ένα πράγμα σχετικά με αυτό, πριν 4 μήνες θα κατεβάσει Handish από την βάφλα, ο οποίος έχει έναν κωδικό πρόσβασης - έναν κανονικό αριθμό ΕΣ του τηλεφώνου, αυτός ο κωδικός πρόσβασης υπηρεσία δεν βρήκε αυτό, βρίσκει συχνά απλές 8-ψήφιο περάσματα, ημερομηνίες γέννησης , ο κατάλογος των λεξικών δεν είναι γνωστός σε μένα.

cloudcracker.com.- Όπως αναφέρεται στη διαφήμιση, 300.000.000 λέξεις οδηγούνται για 20 λεπτά, προσβάσιμα στην επιλογή του 3 λεξικού (Αγγλικά, 2Wire, Τηλεφωνικών Αριθμών) όπου μπορείτε να επιλέξετε τον αριθμό των λέξεων που θα φέρονται. Τα λεξικά προσαρμόζονται περισσότερο στις ΗΠΑ-en χώρες, η τιμή για αποκρυπτογράφηση μπορεί να φτάσει σε 136 δολάρια ανάλογα με το πόσες λέξεις των λέξεων θα επιλέξετε και δεν πρέπει να πληρώσετε ανεξάρτητα από το αν ο κωδικός πρόσβασης υπηρεσίας θα βρει ή όχι.

gpuhash.me. - Όμορφη υπηρεσία υψηλής ποιότητας, περιέχει πολλά διαφορετικά λεξικά, κωδικούς πρόσβασης που πραγματικά συχνά τοποθετούνται, προσανατολισμένα σε κωδικούς RU και US. Υπάρχει δωρεάν εκτέλεση στο βασικό λεξικό.

airslax.com.- Υπηρεσία από τον συγγραφέα της διανομής Arslax, η τιμή για 1 κωδικό πρόσβασης που βρέθηκε 5USD. Ελέγχει το χέρι σε τυποποιημένα λεξικά από αριθμούς, κινητά τηλέφωνα της Ουκρανίας και της Ρωσίας.

pwaudit.com -Φαίνεται αρκετά καλά και πολύ βολικό, μπορείτε να παρακολουθήσετε λεπτομερείς στατιστικές βιβλίων, με την ευκαιρία να υποστηρίζει μεγάλο αριθμό ποικιλιών ομίχλης. Επί του παρόντος, η βάση περιλαμβάνει 9TB τραπέζια ουράνιου τόξου και πάνω από 15GB "Clean" Passwords