Patch d'un nouveau virus. Quel est le virus de l'onkrypt0r Wannacry et comment se protéger contre l'utilisateur habituel

Le vendredi soir, le 12 mai, il est devenu connu sur l'attaque virale de Wannacry sur plusieurs grandes agences gouvernementales et entreprises privées. Pour les dernières données, plus de 230 000 ordinateurs dans plus de 100 pays du monde ont été soumis. Et alors quelle est la raison de ce virus dangereux?

Quel est le virus?

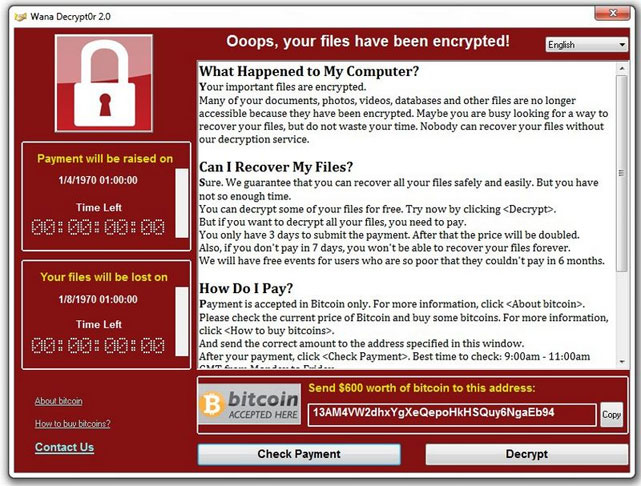

Par la nature de la distribution de la vagabonde (c'est WanaCrypt0R 2.0) est un ver, c'est-à-dire que, à savoir une vulnérabilité de la protection pénie à l'ordinateur, constitue son boîtier sale, puis envoie vos copies à d'autres ordinateurs. Trouver sur un ordinateur virus de Wannacry Crypte des fichiers importants et affiche une notification qui indique que les fichiers sont cryptés et que leur déchiffrement doit être versé de 300 à 600 dollars dans CryptoCourcy Bitcoin. Ce virus utilise une vulnérabilité dans le système d'exploitation Windows appelé EternalBleue. Microsoft a clôturé cette vulnérabilité en mars en publiant le patch MS17-010, mais comme l'a connu l'attaque, tout le monde n'avait pas le temps d'installer cette mise à jour ou de ne pas vouloir le faire. Largement a parlé de cette vulnérabilité après la publication du groupe Hacker Shadowbrokers codes source Programmes de surveillance de l'Agence nationale de sécurité américaine. Ces programmes ont utilisé EternalBlue pour pénétrer les citoyens américains et d'autres pays derrière des ordinateurs suivis de la NSB.

Qui a créé le virus et dans quel but?

Malheureusement, personne ne peut donner une réponse précise à cette question. Il n'y a que des versions et des hypothèses.

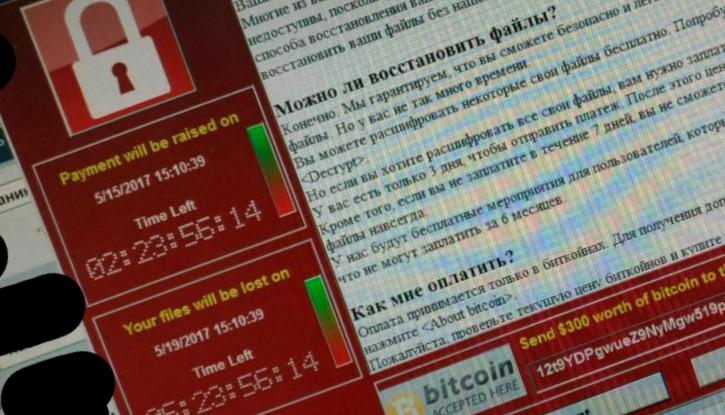

Version 1. Quelques heures après le début de l'attaque dans les médias occidentaux, ils se sont immédiatement dépêchés de blâmer dans tous les "hackers russes" mythiques, dans lesquels ils signifient des pirates informatiques travaillant pour le gouvernement russe et les services spéciaux russes. Maintenant, lorsqu'il est connu que la plupart des ordinateurs contaminés sont en Russie et de l'action du virus subit notamment le ministère des Affaires intérieures, des chemins de fer russes, des opérateurs de télécommunications et d'autres sociétés et institutions importantes à tous clairement que cette version est absolument intenable. En outre, l'existence même de ces "pirates russes" jusqu'à ce que personne ne réussisse à prouver. La seule trace russe de cette entreprise est que le message est donné par le virus dans différentes langues, est le plus correctement établi en russe. Donc, la probabilité que les auteurs du virus soient des personnes russophones très élevées.

Version 2. La version la plus évidente est que les auteurs du virus sont des cybercriminels ordinaires qui souhaitent gagner de l'argent léger. Ils ont utilisé les sources des outils espions de la NSA, qui peuvent être trouvés sur le réseau et ajoutés à son virus de crypter, et la cible a été choisie. grandes entreprises Et les institutions ne sont que parce que de telles entreprises sont des informations très importantes qu'ils ne voudront pas perdre et seront forcées de payer à des intrus.

Version 3. Selon cette version, les auteurs du virus ne sont aussi que des cybercriminels, mais ils ne leur intéressaient pas du tout, ce qu'ils peuvent tirer des victimes, mais qu'ils sont des bases de données qu'ils enlèvent d'ordinateurs infectieux. Ils peuvent ensuite vendre cette information beaucoup. C'est pourquoi de nombreuses structures d'État et institutions budgétaires sont tombées sous le coup.

Version 4. Une personne avec l'aide du virus prouve simplement la situation et veut savoir à quel point les différents systèmes informatiques importants sont atteints, à quelle vitesse répondra administrateurs système et les services de sécurité des entreprises, jusqu'où le virus peut pénétrer et quelles informations importantes pourront en kidnapper. Qui peut être intéressé à cela? Peut-être que des terroristes ou des services spéciaux de tout État ou même des grandes entreprises internationales?

Déjà après la publication de cet article, il est devenu connu que les experts anti-virus Symantec ont examiné le code de WannaCry ont trouvé une similitude avec des outils de piratage, qui ont précédé celui-ci utilisé des pirates sur le groupe Lazarus. Ce groupe Hacker a gagné la gloire après le piratage en 2014 Sony Pictures. De nombreux experts associent ce groupe avec la direction de la Corée du Nord. Cependant, prouve que Lazare est encore les créateurs de Wannacry.

Que faire pour ne pas prendre le virus?

L'infection à l'eau -chante se produit principalement dans les réseaux de grandes organisations et institutions, mais compte tenu de la chaotique de la propagation du virus, des petits bureaux et des utilisateurs de domicile ordinaires peuvent frapper. Afin de vous protéger:

- Mettre à jour le système d'exploitation:

- Si vous avez installé OS: Windows 7, Windows 8.1, Windows 10 met simplement à jour le système en mode normal à travers mise à jour automatique (Si cela n'est pas possible pour une raison quelconque, allumez-vous le lien et téléchargez le patch pour votre version du système d'exploitation manuellement).

- Si vous utilisez plus ancienne version (Par exemple: Windows XP), suivez ce lien et téléchargez le correctif pour votre version du système d'exploitation.

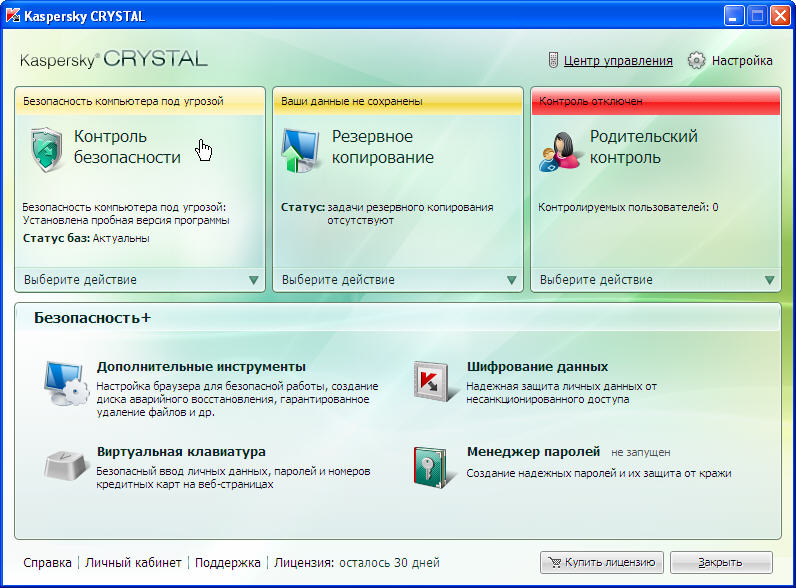

- Assurez-vous d'installer la dernière version de l'antivirus (vous pouvez et libérer, par exemple: Avast Gratuit) ou s'il est déjà installé, mettez-la à la mise à jour. dernière version Et ne déconnectez pas la mise à jour automatique, car les fabricants d'antivirus suivent également la situation et tentent de répondre à de nouvelles menaces dans les meilleurs délais.

- Observez des précautions simples:

- Ne téléchargez pas de fichiers des sites et sites suspects que vous êtes pour la première fois.

- Ne pas ouvrir les liens et les fichiers dans courriels Si vous ne connaissez pas l'expéditeur ou si le message vous semble suspect. Souvent, de telles lettres contiennent des informations effrayantes, telles que ce que vous avez fait quelque chose et que vous attendez maintenant une punition. Ne cédez pas et ne vous précipitez pas pour cliquer sur l'endroit où elle est tombée, c'est une réception psychologique standard de divers escrocs.

- N'insérez pas les lecteurs flash des autres personnes dans l'ordinateur et les disques, et encore plus encore quelque part dans la rue.

Que faire si votre ordinateur est infecté par Wannacry?

À bien des égards de ce que vous faites immédiatement après l'infection et la rapidité avec laquelle vous le ferez, devrez-vous dépendre de vos fichiers. Nous ne vous conseillons pas de payer des attaquants, personne ne donnera des garanties que vos fichiers seront vraiment déchiffrés et n'encouragons tout simplement pas les cybercriminels. Si vous décidez de payer et que les fichiers seront vraiment déchiffrés, nous vous conseillons toujours de nettoyer votre ordinateur à partir de virus jusqu'à ce que le système d'exploitation soit complètement réinstallé, car il n'est pas connu ce que les porte-gouttes («Black Moves») quitteront le virus après eux-mêmes. La probabilité que l'infection puisse répéter très haut.

Attention! Au moment de cette rédaction, il n'ya pas eu de façons de déchiffrer les fichiers de WannaCry cryptés, mais il est maintenant possible d'obtenir la clé de déchiffrer les versions 32 bits de l'exploitation. systèmes Windows (détails à la fin de l'article). Une caractéristique de cette méthode est que l'ordinateur ne peut pas être éteint et exécuter des programmes afin de ne pas attirer cette clé. Par conséquent, l'instruction ci-dessous est obsolète et ne sera pertinente que si vous devez de toute urgence le fonctionnement normal de l'ordinateur et que les données cryptées ne sont pas nécessaires.

Et donc ce que vous devez faire:

- Vous pouvez éteindre Internet dès que possible et éteindre l'ordinateur. Le virus ne peut pas chiffrer tous les fichiers instantanément que avant de répondre, le plus de fichiers Sera sauvé.

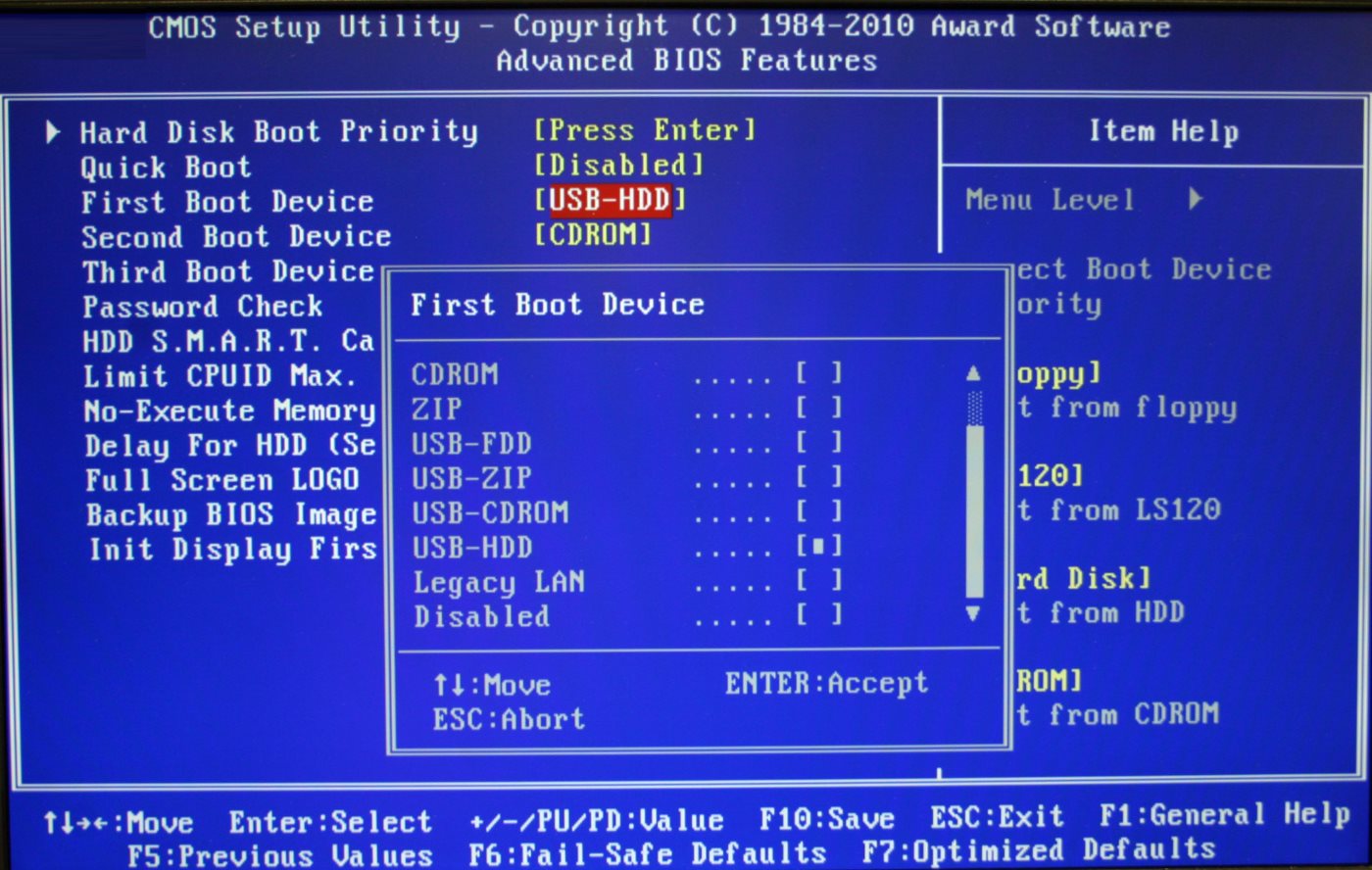

- Téléchargez PC avec CD / DVD / USB en direct (si vous ne savez pas ce que vous vous ferez mieux de contacter votre centre de maître ou de votre centre de service) et numérisez tous les disques avec différents utilitaires antivirus (par exemple, le Dr.Web Cureit ou Kaspersky Virus Tool de suppression)

- Si le virus est détecté et supprimé, copiez quelque part ces fichiers qui restent non cryptés.

- Vous pouvez activer l'ordinateur comme d'habitude. Si le système fonctionne normalement et que le virus ne montre rien, installez le patch pour votre version WindowsFermer la vulnérabilité (ou réinstaller complètement le système d'exploitation). Installez l'antivirus frais. Encore une fois, numérisez des PC pour les virus.

- Si le virus n'avait pas le temps de supprimer la copie de l'ombre système de fichiers Vous pouvez essayer de restaurer des fichiers à l'aide du programme ShadowExplorer.

Le 13 mai, un message est apparu dans la presse que le spécialiste de la sécurité informatique britannique est connu dans le réseau comme

Aujourd'hui, le 12 mai 2017, la société et les organisations de divers pays du monde (y compris la Russie) ont commencé à rendre des rapports massives sur les attaques de cryptage Wana Decrypt0r, également appelées Wry, Wannacry, Wannacrypt0r et Wannacrypt.

Wannacry / Wanacrypt2R 2.0 est en effet déclenchant et règle: 2024218 "ET EXPLOIT POSSIBLE EternalBlue MS17-010 ECHO RÉPONSE" PIC.TWITTER.COM/YNAHJWXTIA

Actuellement, il est connu que pendant plusieurs heures, Wana Decrypt0r infecté des dizaines de milliers de voitures. Donc, selon les spécialistes d'Avast, leur nombre dépasse déjà 57 000 et les objectifs principaux des opérateurs de Malvari sont la Russie, l'Ukraine et Taiwan.

Carte de l'infection

Carte de l'infection Parmi les victimes des attaques d'extorsion, la grande entreprise de télécommunications Telefonica, la Société de gaz naturel de gaz, le fournisseur d'électricité Iberdrola, Santander Bank, la société de conseil KPMG, ainsi que de nombreux établissements médicaux au Royaume-Uni, ce qui est pourquoi le service de santé national a même publié un avertissement pertinent.

En outre, les journalistes "Medusa" rapportent qu'en Russie Crypter attaqua Megafon Company. La publication citations Peter Lidova, directrice de la société de relations publiques:

«Il y a un problème, il est localisé. Nous ressemblons tous à l'Angleterre. Les ordinateurs chiffrent et ont demandé à la rédemption. L'inscription est la même.

Il y a des dysfonctionnements aux données, mais les bureaux sont maintenant fermés, il n'y a donc pas de gros problèmes. Notre connexion fonctionne bien, cela n'affecte pas les abonnés. Cela a influencé le travail dans la maintenance: c'est-à-dire que si l'abonné appelle l'opérateur, il sera en mesure de connecter certains services à l'aide de commandes vocales, mais ne pourra pas entrer votre compte, car son ordinateur est désactivé pour des raisons de sécurité.

Nous avons des ordinateurs infectés par le virus. Il y en a beaucoup d'entre eux. La quantité est difficile à évaluer, nous avons une immense entreprise. Nous avons désactivé des réseaux de sorte que tout ne soit pas appliqué.

Je ne peux pas dire quand l'attaque on nous a commencé. Dans environ l'après-midi. Je trouve difficile de dire dans quelles régions. "

En outre, la publication rapporte que WanaCrypt0r a attaqué le ministère des Affaires intérieures et de la RF IC, cependant, les représentants officiels des ministères refusent ces informations et affirment que "les travaux prévus sur le contour intérieur".

Il convient de noter qu'en mars 2017, Microsoft pour le problème EternalBlue dans le Bulletin MS17-010, cependant, comme il arrive toujours, de nombreuses entreprises et utilisateurs ne sont pas pressés d'installer des mises à jour. En substance, nous constatons maintenant les conséquences d'un logement répandu pour la sécurité.

Actuellement, une carte a déjà été créée sur laquelle vous pouvez observer la distribution de Wana Decrypt0R en temps réel.

UPD. 22:45.

Interfax rapporte que les représentants officiels du ministère des Affaires intérieures ont toujours confirmé le fait d'attaques sur leurs serveurs.

"Département du 12 mai technologies de l'information, la communication et la protection de l'information (Ditsisi) du ministère des Affaires intérieures de la Russie ont été enregistrées d'attaque virale sur ordinateur personnel Bureaux gérés par le système d'exploitation Windows. DANS actuellement Virus localisé. Les travaux techniques sont effectués sur sa destruction et la mise à jour des outils anti-virus de protection », déclare Irina Wolf, représentant officiel du ministère des Affaires intérieures.

Aussi "Interfax" écrit que les spécialistes de Kaspersky Lab ont déjà enregistré environ 45 000 attaques Wana Decrypt0r, qui représentaient 74 pays du monde entier et la Russie était la plus importante pour l'infection.

Le 12 mai, il est devenu connu sur le virus de cryptage, qui s'étend à une vitesse record: pendant un week-end, il infectait plus de 200 mille ordinateurs dans 150 pays du monde. Après cela, la propagation du virus a été arrêtée, mais après une journée, quelques versions du virus sont apparues et sa distribution se poursuit. Par conséquent, nous publions les réponses à certaines questions qui en général parleront de quel type de virus viendra et vous aidera à protéger votre ordinateur.

Kuzmich Pavel Alekeseevich, Directeur du laboratoire de familles informatiques à l'Université d'ITMO.Le virus infecte-t-il les ordinateurs et d'autres utilisateurs individuels?

Oui, le virus peut infecter les ordinateurs utilisateur. Très probablement, les employés de ces organisations où l'infection a été enregistrée, les ordinateurs ont utilisé des ordinateurs pour recevoir du courrier et de la navigation sur Internet et, sans s'assurer de la sécurité des lettres reçues et des sites ouverts, chargés des logiciels malveillants. Cette méthode de fraude ne peut être appelée nouvelle: le problème des prétendus virus de cryptage est pertinent depuis plusieurs années, tandis que le prix de 300 dollars peut être considéré comme assez "humain". Ainsi, une organisation nous a adressée au laboratoire il y a un an et demi, qui ne décrivant qu'un seul dossier avec des clients avec des clients, les attaquants ont exigé 700 $ dans les mêmes bitcoins.

Que faire est de ne pas subir le virus?

Tout d'abord, reportez-vous soigneusement à l'endroit où vous allez sur Internet. Deuxièmement, regardez soigneusement le courrier et, avant d'ouvrir des fichiers en lettres, assurez-vous que ce n'est pas une lettre frauduleuse. Très souvent, les virus s'appliquent aux fichiers attachés à des lettres au sein de Rostelecom, où un employé aurait envisagé un compte de paiement. On a souvent commencé à venir les mêmes lettres frauduleuses au nom de Sberbank, ainsi que des huissiers de justice. Afin de ne pas devenir victime d'intrus, il vaut la peine d'être examiné attentivement le lien de la lettre, ainsi que de la prolongation d'un fichier attaché à la lettre. Eh bien, il est important au moins parfois de faire sauvegardes Documents importants pour les supports amovibles individuels.

Cela signifie-t-il que toutes les bases des organisations attaquées sont maintenant bloquées? Les attaquants seront-ils capables de tirer parti de leurs propres fins? Les données personnelles de ces bases souffriront-elles?

Je pense que parler de bloquer le travail, bien sûr, ne vaut pas la peine: il s'agit probablement du problème des emplois individuels. Cependant, le fait que les employés de différents départements utilisent des ordinateurs de travail non seulement pour travailler sur Internet, des alarmes quelque peu. Il est possible que des informations confidentielles de leurs clients puissent être compromises dans le cas d'organisations commerciales, ainsi que de grands volumes de données à caractère personnel - dans le cas des ministères. Il convient de penser que ces informations n'étaient pas traitées sur ces ordinateurs.

La situation sur les abonnés de Megafon sera-t-elle? Est-ce dangereux d'utiliser maintenant internet mobile?

Très probablement, non, car les éléments d'infrastructure du réseau sont définitivement protégés de ce type d'attaques. De plus, avec une probabilité élevée, on peut dire que ce virus Conçu pour les vulnérabilités dans le système de production de production microsoft., mais matériel réseau dans la majorité écrasante est contrôlée soit par son propre système d'exploitation, soit systèmes d'exploitation Famille Linux.

Que se passe-t-il lorsque le virus pénètre dans le système? Comment comprendre que l'ordinateur est infecté?

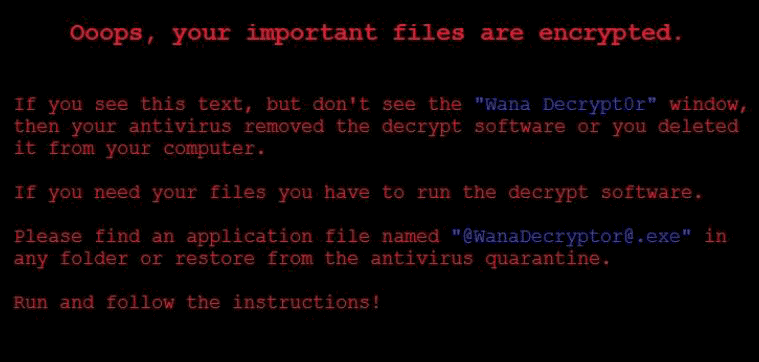

La plupart des infections et la phase active du virus - le cryptage des données - se manifeste sous la forme d'une réduction significative de la performance de l'ordinateur. C'est la conséquence du fait que le cryptage est un processus extrêmement intensif des ressources. On peut également voir que des fichiers avec une extension incompréhensible apparaissent, mais généralement à ce stade, il est déjà en retard de prendre des mesures.

Puis-je restaurer des données bloquées?

Souvent, il est impossible de restaurer. Auparavant, la clé était unie sur toutes infectées, mais après que le virus a été capturé et déchiffré, et que les codes de type sont devenus largement connus (ils se trouvent sur les forums des fabricants antivirus logiciel) Les attaquants ont commencé à crypter chaque fois les nouvelles informations clés. À propos, les virus sont utilisés d'option de chiffrement complexe: le plus souvent, c'est un cryptage asymétrique et il est très difficile de pirater un tel chiffre, un temps et des ressources extrêmement considérables, qui deviennent impossibles.

Combien de temps le virus sera-t-il réparti sur Internet?

Je pense qu'avant le moment où les auteurs l'étendront. Et cela se produira pendant que les distributeurs ne captatent pas d'agences de la force publique ou tandis que les utilisateurs n'arrêtent pas d'ouvrir des lettres de virus et ne commenceront pas attentivement leurs actions sur Internet.

Grigory Sablin, Analyste viral, expert sur le terrain sécurité de l'information ITMO University, gagnant du concours international de protection des informations sur l'informatique (attentivement: vocabulaire de programmeur!).

Les malfaiteurs utilisent une vulnérabilité dans le protocole SMB MS17_010 - Le patch est déjà sur serveurs Microsoft. Ceux qui n'ont pas été mis à jour peuvent tomber sous la distribution. Mais vous pouvez dire que ces utilisateurs eux-mêmes sont à blâmer - ils ont utilisé un logiciel de pirate ou non des fenêtres à jour. Je me demande comment la situation sera très intéressée par: une histoire similaire était avec un bogue MS08_67, puis j'ai utilisé Kido Worm, puis beaucoup d'entre eux sont devenus infectés. Ce qui peut être conseillé maintenant: vous devez éteindre l'ordinateur ou mettre à jour les fenêtres. On peut s'attendre à ce que de nombreuses entreprises antivirus se disputent le droit de libérer l'utilitaire de déchiffrement. S'ils le font pour faire cela, ce sera un ARC brillant, ainsi que la possibilité de gagner de l'argent. Ce n'est pas un fait qu'il sera possible de restaurer tous les fichiers bloqués. Ce virus peut pénétrer n'importe où en raison du fait que de nombreux ordinateurs n'ont pas encore été mis à jour. En passant, cet exploit a été tiré de l'archive, qui a été «fusionné» de l'Agence nationale de la sécurité (ANB) des États-Unis, c'est-à-dire qu'il s'agit d'un exemple de la manière dont les services spéciaux peuvent agir dans une situation d'urgence.

Selon le service de presse de l'Université d'ITMO

Mouillez un nouveau virus de cryptage de Wannacry (autres noms Wana Decrypt0r, roulés dans le monde entier. Wana Decryptor, Wanacrypt0r), qui crypte des documents sur l'ordinateur et extorque 300 à 600 USD pour les décoder. Comment savoir si l'ordinateur est infecté? Qu'est-ce qui doit être fait de ne pas devenir une victime? Et que faire pour guérir?

L'ordinateur est-il infecté par un virus-crypter Wana Decryptor?

Après avoir installé les mises à jour, l'ordinateur devra surcharger - maintenant, le gestionnaire de cryptage ne vous pénétre pas.

Comment soigner de Wana Decrypt0R Crypter Virus?

Lorsque utilitaire antivirus Détecter le virus, elle le supprimera immédiatement ou vous demandera: être traitée ou non? La réponse est de traiter.

Comment restaurer les fichiers cryptés Wana Decryptor?

Nous ne pouvons rien dire de réconforter pour le moment. Tandis que l'outil de déchiffrement de fichiers a été créé. Il reste seulement d'attendre lorsque le Decrypeter sera conçu.

Selon Brian Krebs, des experts en sécurité informatique, à l'heure actuelle, les criminels n'ont reçu que 26'000 USD, c'est-à-dire environ 58 personnes ont accepté de payer le rachat d'extomptions. Qu'ils ont rétabli leurs documents en même temps, personne ne le sait.

Le nouveau virus-crypter 2017 Wanna Cry continue sa procession déprimante sur le réseau, infectant des ordinateurs et crypter des données importantes. Comment vous protéger du crypter, protéger les fenêtres de l'extorqueur - sont des correctifs, des correctifs sont libérés pour déchiffrer et cuiller des fichiers?

Le nouveau virus-crypter 2017 Wanna Cry continue d'infecter l'entreprise et le PC privé. Les dommages causés par une attaque virale comptent 1 milliard de dollars. Dans 2 semaines, le virus de cryptage infecta au moins 300 000 ordinateurs, malgré les avertissements et les mesures de sécurité.

Virus-Crypter 2017, qui est généralement que vous pouvez "ramasser", il semblerait, sur les sites les plus inoffensifs, tels que les serveurs bancaires avec accès utilisateur. Sauter par disque dur victimes, crypter "règle" dans dossier système System32. De là, le programme éteint immédiatement l'antivirus et entrave dans le "Autorun". Après chaque redémarrage, le programme de cryptage se lance dans le registre, en commençant son entreprise noire. Le crypter commence à télécharger de telles copies de programmes tels que Ransom et Trojan. Se produit également souvent l'auto-évaporation du crypter. Ce processus peut être raccourci et peut survenir des semaines - jusqu'à ce que la victime puisse enlève non longe.

Crypter souvent masqué sous des images ordinaires, fichiers texte, mais l'essence est toujours seule - c'est un fichier exécutable avec extension.exe, .drv, .xvd; Parfois - bibliothèques.dll. Le plus souvent, le fichier porte un nom complètement inoffensif, par exemple "document. Doc ", ou" image.jpg.", Où l'extension est écrite manuellement et que le vrai type de fichier est caché.

Après avoir terminé le cryptage, l'utilisateur voit au lieu de fichiers familiers un ensemble de caractères "aléatoires" dans le titre et à l'intérieur, et l'extension change au plus inattendu - .no_more_ransom, .xdata et autres.

Virus-Crypter 2017 Voulez-vous pleurer - Comment vous protéger vous-même. Je voudrais noter immédiatement que Wanna Cry est plutôt un terme collectif de tous les virus des crypters et des extorqueurs, comme pour dernièrement Les ordinateurs infectés le plus souvent. Donc, il s'agira d'une protection contre les crypters de Ransom Ware, qui sont un excellent ensemble: briser.dad, no_more_ransom, XData, XTBL, Wanna Cry.

Comment protéger les fenêtres du crypter. Comme déjà publié précédemment, le cryptage Wanna Cry est pénétré dans le système, en utilisant déjà la vulnérabilité "tapotée" est EternalLue via des ports SMB.

Protection Windows Depuis le crypter 2017 - les principales règles:

windows Update, Transition rapide vers le système d'exploitation sous licence (Remarque: la version XP n'est pas mise à jour)

mise à jour des bases de données antivirus et des pare-feu sur demande

limiter les soins Lorsque vous téléchargez des fichiers ("chats" mignons peut transformer en perte de toutes les données)

sauvegarde une information important sur un support remplaçable.

Virus-Crypter 2017: Comment guérir et décrypter les fichiers.

En espérant que le logiciel antivirus, vous pouvez oublier le décodeur pendant un moment. À Kaspersky Labs, Dr. Web, Avast! Et d'autres antivirus n'ont pas encore trouvé de décision sur le traitement des fichiers infectés. Pour le moment, il est possible de retirer le virus à l'aide de l'antivirus, mais les algorithmes retournent tout ce qui est "en cercles".

Certains essaient d'appliquer les décodeurs utilitaires de Recordecryptor, mais cela ne vous aidera pas: l'algorithme de déchiffrement des nouveaux virus n'a pas encore été compilé. Il est également absolument inconnu de la manière dont le virus se comporte s'il n'est pas supprimé, après avoir appliqué de tels programmes. Souvent, il peut se transformer en effacement de tous les fichiers - dans l'édification de ceux qui ne veulent pas payer pour les attaquants, les auteurs du virus.

Pour le moment, le moyen le plus efficace de retourner les données perdues est un appel à ceux-ci. Fournisseur de soutien programme antivirusque vous utilisez. Pour ce faire, envoyez une lettre ou utilisez le formulaire pour obtenir des commentaires sur le site Web du fabricant. Dans la pièce jointe, assurez-vous d'ajouter un fichier crypté et, s'il y a une copie de l'original. Cela aidera les programmeurs à la compilation de l'algorithme. Malheureusement, pour beaucoup, l'attaque virale devient une surprise complète et les copies ne sont pas parfois compliquées la situation.

Méthodes cardiales pour traiter les fenêtres de crypter. Malheureusement, parfois, vous devez recourir au formatage complet du disque dur, ce qui implique le changement complet du système d'exploitation. Beaucoup de gens seront restaurés par le système, mais il ne s'agit pas d'une sortie - même s'il existe un "retourne" se débarrasser du virus, les fichiers resteront toujours croisés.