Décodage du trafic WPA2-PSK à l'aide de WireShark. Package WiFi Mot de passe - Décryption de canal Comment déchiffrer le fichier de capuchon

Cet article sera consacré à la méthode d'interception de paquets de données du réseau WiFi, également renvoyer à cette interception (saisie) des packages de landel du réseau WFIC.

Il y a beaucoup de capture de ces paquets de données "marquage". Dans l'article actuel, le service de récupération du mot de passe WIFI vous proposera une option Shell Airslax.Ce logiciel est très pratique pour utiliser la récupération du mot de passe à partir du réseau WHFI, interception de la main, à la recherche automatique du mot de passe WPS et bien plus encore.

Pour commencer, nous préparons les outils.

Nous avons besoin de tout lecteur flash, les personnes connues sous le nom de "lecteur flash" de plus de 2 Go. Ensuite, nous téléchargeons les archives avec le programme Airslax par ça

Après cela, vous téléchargez le contenu de l'archive sur la racine du lecteur flash (USB Flash)

Nous allons dans le dossier de démarrage et nous lancons le programme d'installation. Dans notre version, ce sera un Porteus-installateur-for-windows.exe. Ensuite, apparaissez la fenêtre "Black" et en elle. Nous appuyons sur l'espace ou n'importe quelle touche pour résoudre d'autres actions. * .

Nous attendons que l'apparition d'une installation d'inscription soit terminée avec succès.

Et appuyez sur n'importe quelle touche pour fermer cette fenêtre.

Tout, l'image de la coquille est déjà chargée sur le lecteur flash USB. Il reste seulement de surcharger l'ordinateur et de sélectionner le mode de démarrage à partir du lecteur flash.

La sélection de la charge peut généralement être faite à travers bouton F12 dans un PC stationnaire ou à travers Fn + f12. Sur les ordinateurs portables, le choix peut également être fait via le BIOS.

de lecteur flashAprès avoir sélectionné avec succès le mode de téléchargement, vous apparaissez sur l'écran du menu Démarrer, si vous ne choisissez pas d'éléments ** Le lancement sera automatiquement produit.

Nous attendons que le système d'exploitation soit chargé.

À la fin du téléchargement, nous avons un bureau à l'écran et exécutez le double clic d'étiquette de base AirSlax. Avant de nous, une fenêtre de sélection d'un adaptateur sans fil apparaît:

Choisissez et cliquez sur d'accordNous avons le menu principal à l'écran:

Le plan d'action est maintenant, cliquez d'abord sur le point " Éther de balayer", Nous avons une nouvelle boîte de dialogue:

Affiche l'état actuel des réseaux actifs. Nous attendons l'apparence au bas de la table des utilisateurs actifs dont nous avons besoin du réseau nécessiteux. Ici sera l'élément clé " Gare". Nous voyons que sur le réseau souhaité avec des adresses de pavot il y a des connexions actives. Ferme la fenêtre. Cliquez sur 2 éléments "Sélectionner le réseau", spécifiez l'adresse de pavot souhaitée:

zhmem. d'accord

Une nouvelle fenêtre s'ouvrira avec l'objectif déjà choisi:

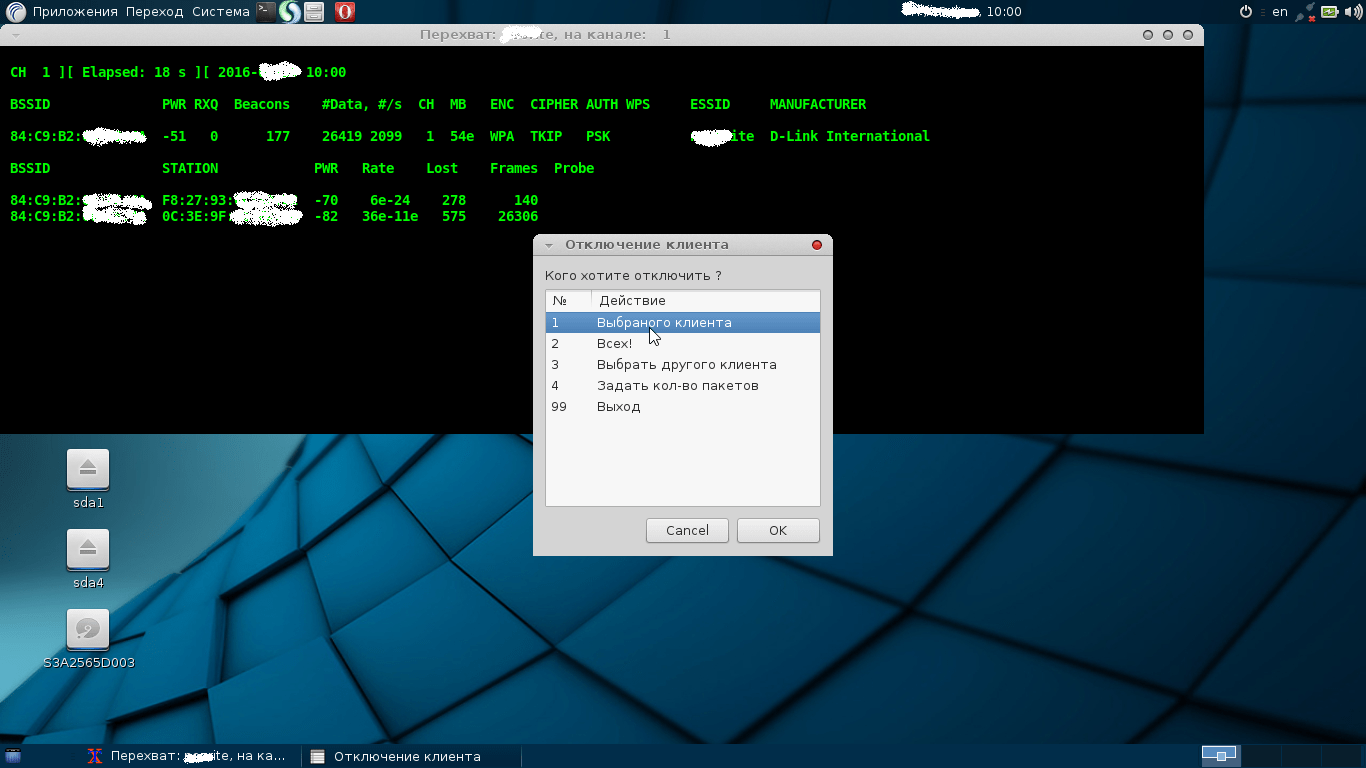

Maintenant nous devons attraper handshcheka pour rechercher un mot de passe du réseau WiFi Choisissez 4 article " Désactiver le client"Et spécifiez le client sélectionné. Dans de rares cas, vous pouvez également spécifier tout. Maintenant, nous attendons que le périphérique se connecte à nouveau au réseau Weify sélectionné. En cas de succès, nous verrons le texte en haut de la droite " WPA Handshake»

Fenêtre de capture noire Fermer et sélectionnez 6 éléments dans le menu. Enregistrer le résultat". Spécifiez le nom du fichier et cliquez sur OK. Maintenant, le dossier sera sur le lecteur flash dÉCHARGER.Avec le dossier de députage, nous prenons les fichiers "Network-Vifi.cap" ou "Network-Wifi Network.hccap" et téléchargez-les à la commande de la page.

Nous prévoyons une commande d'exécution du service. La fin!

* Cliquez pour quitter X.

** Sélection de lancement via le mode graphique (mate)

Apprendre le mot de passe de wifi (partie2). Décryptage du fichier CAP, la méthode Linux et Windows.

- Dans le dernier article, nous avons parlé de la manière de capturer des paquets dans lesquels le mot de passe est crypté. Si tout s'est passé, lisez comment décrypter et découvrir le mot de passe. Cela peut être fait plus loin sur Linux ou transférer un fichier avec l'extension de capuchon vers Windows en installant le logiciel pour déchiffrer. Je dirai dans cet article à propos de 2 de ces manières.

- La méthode sera la sélection du mot de passe, vous devez d'abord télécharger le fichier avec l'extension TXT avec des mots de passe, il y en a beaucoup en ligne sur Internet.

- En fait, tout est simple, exécutez le terminal et tapez la commande:

- insérez de l'exemple passé lorsque vous numérisez le routeur BSSID

- [Le chemin du dictionnaire ou à WordList] prescrit le chemin du dictionnaire téléchargé à partir de l'Internet TXT.

- Ce chemin d'accès aux fichiers que nous avons capturés dans l'exemple passé et que nous devons déchiffrer.

- Quelque chose comme ça que tu devrais avoir:

- Cliquez sur la touche Entrée et le processus est lancé:

- Dans les crochets, j'ai écrit un "mot de passe ici" en fait, vous y avez et il y aura un mot de passe déchiffré de Wi fi.

- Il est possible que le mot de passe ne capte pas, en affichage de la suffisance du fichier avec des mots de passe.

- Si vous décidez de déchiffrer le mot de passe sous Windows, vous devez télécharger Aircrack-NG. Je posterai un lien au bas de l'article.

- Téléchargements lancés et le principe est identique que ci-dessus, seule il existe une interface graphique. Si quelqu'un ne sait pas courir et ainsi de suite, comment travailler avec AirCrack-NG, lire ci-dessous:

- Nous entrons dans le dossier téléchargé et trouvons le dossier BIN, choisissez la numérisation du système X32 ou X64, également du dossier. Si quelqu'un ne connaît pas la taille du système, consultez l'article "" "

- Dans le dossier du bit correspondant de votre système, nous trouvons le fichier Aircrack-ng gui.exe et l'exécuter en cliquant sur deux fois le bouton de la souris gauche.

- Nom de fichier: choisissez un fichier avec l'extension de capuchon capturé dans la première version lorsque la connexion a été numérisée.

- Mettez une tick en face de la WPA ou du WEP, cela dépend du chiffrement sur le routeur.

- WordList: Spécifiez le fichier avec des mots de passe, il sera avec le txt d'extension

- Vous appuyez sur "Entrée" et est allé à déchiffrer et sélectionnez plus précisément un mot de passe à quel point vous disposez d'un ordinateur, pour tant de mots de passe.

- Comme vous pouvez le voir, ce n'est pas si difficile d'ouvrir un point WiFi, surtout si c'est AES. Pas un gros conseil, le cryptage réseau choisit toujours WPA-2 / PSK.

Décryptage du fichier de capuchon à Linux

Aircrack-ng-a2 -b -w [voie de chemin vers le dictionnaire ou wordlist] / root / bureau / * casquette

/ Root / bureau / * casquette

aircrack-NG -A2 -B 00: 20: BF: E6: E4: D2 -W /root/password.txt / root / de bureau / * CAP

Déchiffrer un fichier de capuchon dans Windows:

Dans cet article, nous envisagerons de décoder le trafic WPA2-PSK à l'aide de Wireshark. Il sera utile lors de l'apprentissage de différents protocoles de cryptage utilisés dans les réseaux sans fil. Vous trouverez ci-dessous la topologie du réseau.

Avant de commencer à capturer des packages, nous devons connaître la chaîne sur laquelle fonctionne notre point d'accès. Depuis mon point d'accès WLC 4400, je peux obtenir ces informations à partir du panneau de configuration. Sinon, vous pouvez utiliser l'application INSSIDER et voir quel canal utilise votre point d'accès et son SSID. J'utilise 5ghz & donc je donne des informations de résultat 802.11a ci-dessous (si vous souhaitez analyser 2,4 GHz, vous devez utiliser des commandes du protocole 802.11B)

Nom AP Nom Sous-bande Radiomac Statut Channel PWLVL Slotid -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64: A0: E7: AF: 47: 40 Activé 36 1 1 |

En outre, nous venons de capturer des forfaits dans notre réseau sans fil sur le CH 36 Depuis mon point d'accès fonctionne dessus. J'utilise une backtrack avec un adaptateur USB pour créer une pile de packages, ci-dessous sur la vidéo, vous verrez des détails.

Il est assez simple, il vous suffit de modifier plusieurs lignes de code dans la configuration USB de l'adaptateur et d'activer l'interface de surveillance pour WireShark.

< strong > root @ bt.< / strong > : ~ # ifconfig < strong > root @ bt.< / strong > : ~ # Ifconfig wlan2 up < strong > root @ bt.< / strong > : ~ # ifconfig eth0 Link Encap: Ethernet Hwaddr 00: 21: 9b: 62: D0: 4A MultiCast MultiCast MTU: 1500 métrique: 1 RX Paquets: 0 Erreurs: 0 Dressé: 0 Dépasses: 0 Cadre: 0 TX Paysets: 0 Erreurs: 0 Dressé: 0 Demandes de dépassement: 0 Carrier: 0 collisions: 0 TXQuuelen: 1000 RX octets: 0 (0,0 b) octets TX: 0 (0,0 b) Interruption: 21 mémoire: Fe9E0000 - FEA00000 lo link entap: boucle locale inet Addr: 127.0.0.1 Masque: 255.0.0.0 inet6 addr ::: 1/128 Scope: hôte Up bouclack exécutant MTU: 16436 métrique: 1 RX Paquets: 66 Erreurs: 0 DROPPED: 0 Demandages: 0 Cadre: 0 Paquet TX: 66 Erreurs: 0 Dressé: 0 Dépasses: 0 Carrier: 0 collisions: 0 TXQuuelen: 0 Rx octets: 4665 (4,6 KB) TX octets: 4665 (4,6 KB) wLAN2 LINK ENCAP: Ethernet Hwaddr 00: 20: A6: CA: 6B: B4 MultiCast MultiCast MTU: 1500 métrique: 1 RX Paquets: 0 Erreurs: 0 Dressé: 0 Dépasses: 0 Cadre: 0 TX Paysets: 0 Erreurs: 0 Dressé: 0 Demandes de dépassement: 0 Carrier: 0 collisions: 0 TXQuuelen: 1000 RX octets: 0 (0,0 b) octets TX: 0 (0,0 b) < strong > root @ bt.< / strong > : ~ # Iwconfig wlan2 canal 36 root @ bt: ~ # iwconfig wLAN2 IEEE 802.11ABGN ESSID: OFF / TOUT Mode: Fréquence gérée: 5,18 GHz Point d'accès: Non associé TX - POWER \u003d 20 DBM Réessayer Limite longue: 7 RTS THR: Off Fragment THR: OFF Clé de chiffrement: éteint Gestion de l'alimentation: éteint lo pas d'extensions sans fil. eth0 pas d'extensions sans fil. < strong > root @ bt.< / strong > : ~ # Airmon-ng start wlan2 Trouvé 1 processus pouvant provoquer une truble. Si Airodump - NG, AirePlay - NG ou AIRTUN - NG cesse de fonctionner après une courte période, vous voudrez peut-être tuer (certains les)! Nom pid. 1158 DhClient3. Pilote de chipset d'interface. wLAN2 ATHEROS AR9170 CARL9170 - [PHY2] Mode moniteur activé sur MON0) |

Une fois que vous avez effectué les opérations ci-dessus, vous pouvez ouvrir l'application Wireshark et sélectionner l'interface "MON0" pour capturer des packages.

Ici, vous pouvez trouver les archives des colis qui ont collecté mon adaptateur ( Vous pouvez ouvrir un fichier en utilisantwireshark et vérifiez-le vous-même. Si vous analysez ce fichier, vous pouvez voir «Handshake à 4 voies (EAPOL-Messages 1 à 4)» Des messages ont été envoyés après la fin de la phase d'authentification ouverte (demande d'authentification, réponse automatique, demande d'association, réponse de l'association). Après 4 voies, les clients et le point d'accès commencent à utiliser la transmission de paquets cryptés. À partir de ce point, toutes les informations transmises à votre réseau sans fil sont cryptées à l'aide d'algorithmes CCMP / AES.

Comme vous pouvez le constater dans la figure ci-dessous - toutes les cadres de données sont cryptés et vous ne pouvez pas voir la circulation ouverte. J'ai pris le numéro de trame 103 par exemple.

Avant de commencer à déchiffrer ces cadres, il est très important de comprendre que vous disposez d'un "message de la poignée de main à la ligne 4 voies" correctement capturé dans votre snifter que nous allons déchiffrer avec Wireshark. Si vous ne pouviez pas capturer le message M1-M4 avec succès, Wireshark ne pourra pas obtenir toutes les clés de déchiffrer nos données. Ci-dessous, je cite un exemple où les cadres n'ont pas été capturés correctement dans le processus de la poignée de main à 4 voies (cela s'est produit lorsque j'ai utilisé le même adaptateur USB avec Fluke WiFi Analyzer)

Ensuite, nous allons à "Modifier -\u003e Préférences -\u003e Protocole -\u003e IEEE 802.11" Vous devez sélectionner "Activer le décryptage". Cliquez ensuite sur la section "Touches de déchiffrement" et ajoutez votre PSK Cliquez sur "Nouveau". Vous devez sélectionner le type de clé "WPA-PWD" après lequel ajoutez votre PSK sous forme de texte.

SsidLength, 4096, 256)C'est 256 bits PSK qui a été introduit ci-dessus:

J'ai utilisé un mot de passe texte simple que vous voyez ci-dessous. Vous pouvez également utiliser un mot de passe simple (sans votre SSID). Dans le cas de Wireshark essayant toujours d'utiliser le dernier SSID, c'est toujours une bonne pratique - utilisez

Dans ma configuration, j'ai utilisé PSK "Cisco123Cisco123" dans ma spécification SSID comme "Test1". Dans ce document Vous trouverez plus de détails sur ces installations..

Après cela, cliquez sur "Appliquer"

Comme vous pouvez le voir ci-dessous, vous pouvez maintenant voir le trafic à l'intérieur des cadres de date. Voici le même cadre (103) que vous avez vu auparavant au format crypté, mais maintenant Wireshark est capable de le déchiffrer.

Maintenant, si nous examinons plus loin, nous pouvons voir le client qui reçoit les adolestières IP par DHCP (Dora-découverte, offre, demande, ack), puis enregistrez CME (SkinnyProtocol) puis définit l'appel vocal (RTP). Maintenant, nous pouvons analyser ces packages en détail.

Cette astuce peut vous être utile lorsque vous analysez la sécurité de vos réseaux PSK.

[Total des votes: 16 Milemel: 2.9 / 5]

Dernière mise à jour par. Au 9 octobre 2016.

Décodage mainsekaeka. - un processus difficile et le lecteur a probablement compris que piratage WPA. Même avec la présence de Hendeshka de haute qualité et les mains directes de l'attaquant ressemblent à une roulette. Tout dépend de la complexité initiale du mot de passe. Personne ne peut garantir un résultat favorable, mais les statistiques nous veuillez nous plaire et indiquent qu'au moins 20% des réseaux WPA sont exposés avec succès au piratage. Cela ne vaut donc pas la peine de désespoir!

Vous devez d'abord préparer le dictionnaire. Dictionnaire WPA - Ceci est un fichier texte ordinaire contenant une option de mot de passe possible dans chaque ligne. Considérant les exigences de mot de passe WPA, les mots de passe possibles doivent avoir au moins 8 et pas plus de 63 caractères et ne constituent que des nombres, des lettres latines du registre supérieur et inférieur et des signes spéciaux comme [Email protégé]# $%, etc. (Au fait, un tel alphabet est considéré comme assez étendu). Avec la limite inférieure de la longueur du mot de passe, tout est clair, au moins 8 caractères et un point.

Eh bien, du haut pas si simple. Hack Le mot de passe sur 63 caractères dans le dictionnaire est inutile, il est donc tout à fait raisonnable de limiter la longueur maximale du mot de passe dans le dictionnaire 14-16 caractères. Le dictionnaire qualitatif (pour lequel l'évaluation du succès du résultat de 20% est donnée) pèse plus de 2 Go et contient environ 250 millions de mots de passe possibles avec une longueur de 8 à 16 caractères spécifiée. Ce qui devrait être inclus dans ces calculs de mots de passe possibles décodage mainsekaeka.passé sans chienne et zadorinka? Premièrement, sans ambiguïté, toute la gamme numérique à huit chiffres, qui, selon les statistiques, représente près de la moitié des mots de passe exposés. Après tout, en 8 chiffres, différentes dates sont parfaites, par exemple, 05121988.

Et un peu plus sur les mots ...

Une gamme numérique complète a 10 ^ 8 \u003d 100 millions de combinaisons qui sont déjà en soi. En outre, le dictionnaire de base de Svackers doit nécessairement inclure les mots les plus fréquemment utilisés comme mot de passe, tels que Internet, mot de passe, qwertyuiop, noms, etc., ainsi que leurs mutations avec des suffixes d'extension de mot de passe populaires (seul leader dans cette zone est de Cours suffixe 123). Ceux. Si le mot de passe de Diana est trop court pour la conformité avec la norme WPA, l'utilisateur débrouillard dans la plupart des cas le complétera à Diana123 tout en augmentant (à son avis expérimenté) Secrecy. Il y a aussi plusieurs douzaines de suffixes populaires.

Si vous collectez de manière indépendante le dictionnaire VLL (et le sens? Tout est collecté avant nous) Vous pouvez télécharger Google The Mots-clés WordList et télécharger le dictionnaire prêt à l'emploi. N'oubliez pas de cibler, car il sera plutôt naïf d'espérer que décodage mainsekaeka.il est nécessaire d'aller en douceur si nous utilisons le Chinois Hendeshik dans le dictionnaire russe et inversement. Vous pouvez toujours rechercher des informations appropriées sur Internet, le bénéfice d'entre eux que vous souhaitez.

utilisez la crunch pour générer diverses combinaisons à partir du jeu de base

aircrack-ng.

Préparer n'importe quel qualitatif, sur notre pas d'un look très expérimenté, un dictionnaire (par exemple, wordlist.txt) accéder à la sélection d'un mot de passe, c'est-à-dire déchiffrer hendshka. Exécutez Aircrack-NG avec des paramètres supplémentaires:

[Email protégé]: ~ # aircrack-ng -e

root @ bt: ~ # aircrack-ng -e |

Et voici le résultat de nos travaux:

Notre mot de passe a été trouvé dans 3 secondes, c'est oui !!!

Sur l'écran au-dessus de l'AirCrack-NG a trouvé un mot de passe (et c'était le dictionnaire de mot) seulement en 3 secondes. Pour cela, il a traversé 3740 mots de passe possibles à une vitesse de 1039 mots de passe par seconde. Tout ne serait que rien mais ici attentif Le lecteur doit être assez contraint, car nous avons déjà parlé du dictionnaire dans 250 millions de mots de passe possibles! Et 250 * 10 ^ 6 Divisez-vous sur 1039 et obtenez-vous, environ 240 000 secondes, et c'est 66 heures ... presque trois jours! C'est tellement de temps aura besoin de votre ordinateur portable pour une 2 Go de base de dictionnaire (pleinement, mais tout le monde se souvient de la "loi de méchanceté"). De tels intervalles de temps insupportables sont causés par le taux de calcul lent, dicté par la complexité de calcul élevée des algorithmes énoncés dans la procédure d'authentification WPA. Ce qui parle déjà de grands dictionnaires, comme un numérique complet neuf numéros contenant déjà 900 millions de combinaisons et nécessiteront quelques semaines de calcul pour s'assurer que (au moins) mot de passe n'est pas trouvé)

Une telle situation de perdant ne pouvait pas déranger les esprits inventifs de nos compatriotes et que de la sortie a été trouvée. Les GPU ont été impliqués pour la diffusion en continu, c'est-à-dire des cartes vidéo. GPU (unité de traitement graphique) - Le cœur de votre accélérateur 3D a une puce avec des centaines de transformateurs de streaming (et même des milliers), permettant de répartir les opérations de hachage de mots de passe multimylonie, mais de manière à accélérer ainsi le processus de décryptage. Pour ne pas être non fondé, je dirai que l'avertissement ATI Radeon HD 5870 est capable d'atteindre une vitesse de 100 000 mots de passe par seconde! Différence tangible, non?

decrypt Handachem avec GPU

Bien entendu, ces chiffres ne sont caractérisés que par les meilleurs adaptateurs d'Ati Radeon (NVIDIA avec sa technologie CUDA, tandis que sur le point ATI en termes de vitesse de vitesse de la WPA en raison des avantages architecturaux explicites de ce dernier). Mais pour tout ce que vous devez payer, une bonne caméra vidéo coûte cher et ne se trouve généralement que chez Avid Gamers ou autrement - ZADROTOV.

Dans le cadre de l'article pour débutants, je ne vais pas, peut-être de plonger dans les déchets de la configuration ATI SDK et Pyrit sous Linux, je ne paierai pas depuis longtemps et efficacement. Oui, et propriétaires de meilleurs raiders avec Nvididias, pas tellement, je pense qu'ils comprendront très indépendamment. Bien, ou de départ)

Peu importe comment paradoxalement, pour la sélection d'un mot de passe WPA à l'aide du GPU, Windows est le mieux adapté, oui oui, c'est-à-dire qu'il). Le fait est que les joueurs de pilotes d'adaptateur vidéo jouent un rôle considérable dans ce processus, quels développeurs paient beaucoup plus d'attention que les pilotes sous Linux. Après tout, ils sont concentrés sur les besoins des joueurs, avez-vous beaucoup connu des amants à jouer dans l'ordinateur avec le Linux installé? La sélection du mot de passe WPA sous Windows peut effectuer deux programmes - Commercial Elcomsoft Security Security sans fil et utilitaire de console HASHCAT-Plus. L'utilisation de ces programmes nous examinerons davantage l'utilisation de ces programmes, et de comparer leurs caractéristiques, parlons des avantages et des minus des deux. Voyons quelle vitesse va arriver décodage mainsekaeka. En termes égaux, sur un système pour les deux programmes.

La présence des derniers travailleurs driversvideos dans le système - une condition préalable. Comment mettre du bois de chauffage sur Vidyuhu Je ne le dirai pas, puisque vous êtes ici, je suis sûr que vous le crachez une fois.

Décodage Auditeur de sécurité sans fil de hancheve ElComsoft

EWSA peut être trouvé (et acheter) sur le site Web des développeurs - www.elcomsoft.com, il suffit de garder à l'esprit que la version gratuite des rumeurs ne montre pas le mot de passe trouvé. Sur Internet, vous pouvez trouver des options brisées pour une qualité différente, n'oubliez pas le remords de la conscience X que vous serez tourmenté). L'installation et la configuration de l'EWSA sont élémentaires, vous pouvez sélectionner immédiatement la langue russe dans les paramètres GPU, assurez-vous que votre GPU est visible pour le programme et sont sélectionnés par des cases à cocher (si le GPU n'est pas visible dans la liste - vous êtes clairement le problème. Avec les pilotes), ainsi que spécifier le programme de chemin sur vos dictionnaires dans les paramètres des dictionnaires.

Cliquez sur "Importer des données -\u003e Importer le fichier TCPDummp" et sélectionnez le fichier * .cap avec une hachette (le programme les vérifiera et proposera de noter ceux que nous voulons attaquer), après quoi vous pouvez nuire en toute sécurité "Exécuter une attaque -\u003e le dictionnaire":

Mde ... ça pourrait être toujours post))

Dans ce test, EWSA a montré la vitesse de 135 000 mots de passe par seconde, bien que sur la base de la configuration de fer, je m'attendais à voir le chiffre d'environ quatre cent mille.

Décryptage du hancheve EWSA

Comparez EWSA avec son concurrent vraiment gratuit - HASHCAT-PLUS. Sangez un ensemble complet de HASHCAT-GUI depuis le site Web de l'auteur et retirez les archives à un endroit confortable, il est portable. Nous courons hashcat-gui32.exe ou hashcat-gui64.exe, selon la batterie de Windows et répondez à la première question que GPU utilisera - Nvidia (Cuda) ou ATI Radeon (version de CPU uniquement nous ne sommes évidemment pas satisfaits).

Lorsque la fenêtre principale du programme est chargée, allez à l'onglet OCLHashCat-Plus (ou CudahashCat-Plus dans le cas de NVIDIA). Il y a une subtilité ici - Hashcat ne sait pas comment analyser Eabol-hendeshi, je ne peux pas du tout et ne sais pas ce que c'est. Cela nécessite que vous soyez «sur une soucoupe» WPA HOECHI dans son propre format * .HCCAP. Conversion d'un * .cap régulier en * .HCCAP peut utiliser l'utilitaire Aircrack-NG acaché! Le développeur Hashcat a créé un convertisseur en ligne pratique, téléchargez simplement votre fichier * .cap avec la main et spécifiez ESSID, si les chandresch dans le fichier vous seront revenus à l'attaque * .HCCAP. Eh bien, sinon, il n'y a pas de cour).

Déplacement suivant - Spécifiez le programme Notre fichier * .hccap sous forme de fichier de hash pour une attaque, ajoutez les fichiers de dictionnaires dans la fenêtre des listes de mots (les flèches peuvent être réglées sur l'ordre souhaité de leur passage), sélectionnez WPA / WPA2 en tant que type de hachage. et cliquez sur Démarrer.

Une fenêtre de console doit apparaître avec le lancement du poids sélectionné de HASHCAT-PLUS et un tas de paramètres, et si tout dans l'ordre de l'utilité est en cours. Dans le processus de calcul, vous pouvez afficher l'état actuel en appuyant sur la touche 'S'. Vous pouvez suspendre le processus en appuyant sur "P" ou en interruption en appuyant sur "Q". Si Hashcat-Plus trouve soudainement le mot de passe, elle vous le montrera sûrement ..

Le résultat est de 392 000 mots de passe par seconde! Et cela est très bien coordonné avec la vitesse estimée théorique, basée sur la configuration du système et les calculs effectués par un crayon.

Ce test indique de manière convaincante que Hashcat-Plus est beaucoup mieux à l'échelle dans le cas de l'utilisation de plusieurs GPU à la fois. Le choix t'appartient.

Poignée de main (Handshake) - Parlant pour comprendre le fichier dans lequel le mot de passe crypté du réseau Wi-Fi est.

Et ainsi la liste des services déchiffrés exempts de lustres:

Aircloud-ng.me.

- service semi-libre, qui chassera vos 58 dictionnaires de chandresch, le montant impressionnant, mais ceux que les mots de passe ne mettent pas souvent des utilisateurs russophones.

Afin d'envoyer le fichier, il suffit de spécifier le courrier, de bien choisir la machine à main CAP / PCAP appropriée.

La chance de trouver le mot de passe informatique est toujours là, mais proche de zéro.

wpa-sec.stanev.org.

- service qui contient 18 dictionnaires populaires, aide très souvent parce que

Contient de très bons dictionnaires, par exemple, Isider_pro_wpa, une liste complète des dictionnaires peut être visionnée sur le site lui-même. Souvent, il se bloque, sans tenir le flux de cadeaux dans le cas où l'administrateur limite la fonction que 2 dictionnaires, mais cela se produit temporairement lorsque le serveur est libéré par le reste des autres dictionnaires.

wpa-darkicop.org. - aussi un service gratuit, mais pour une raison quelconque, cela ne fonctionne pas ces derniers temps.

La course est sur les dictionnaires suivants: Rainbow, vache (1m), OpenWall (3M), InsidePro (11m), Sécurité offensive (39m)

Du même seul, je remarque quelques noms de même noms dans d'autres forums:

antichaire - très souvent coupé, mais que sont-ils coupés là-bas .. ils vivent presque avec ces hendeshi, dans le sens intégral du mot)

Placez le poteau strictement en fonction des règles et obtenez-vous de vous aider. Il arrive qu'elles soient conduites par téléphone et par des dictionnaires rares, qui ne sont pas en public, dans de nombreux services payants et ne font même pas. Probabilités Trouver Pass: 60%

À l'intérieur de - aussi un forum assez ancien, il y a un sujet où vous vous aiderez à trouver un laissez-passer, mais il couvre lentement un Web.

Payé:

en ligneHashCrack.com. - honnêtement, il utilisait plusieurs fois, il était d'abord libre, mais seulement pour de l'argent, une moyenne de 3-4 $ pour le mot de passe trouvé. Quels dictionnaires est inconnu, j'ai essayé de le savoir, contactez l'administration du site, mais n'a pas reçu de réponse non récidive. Il n'y a que des dates de naissance banales et des mots d'engourdis.

xSRC.RU. - je dirai une chose à ce sujet, il y a 4 mois, j'ai téléchargé la main de la waffle, qui a un mot de passe - un numéro de RU régulier du téléphone, ce mot de passe de service n'a pas trouvé cela, trouve souvent des passes à 8 chiffres simples, des dates de naissance. , la liste des dictionnaires ne me connaît pas.

cloudCracker.com.- comme indiqué dans la publicité, 300 000 000 mots sont conduits pendant 20 minutes, accessibles au choix de 3 dictionnaires (anglais, 2Wire, numéros de téléphone) où vous pouvez choisir le nombre de mots qui seront apportés. Les dictionnaires sont davantage ajustés à des pays d'US-en, le prix du déchiffrement peut atteindre 136 dollars en fonction du nombre de mots de mots choisirez-vous et vous ne devez pas payer si le mot de passe de service trouvera ou non.

gpuhash.me. - un service assez de haute qualité contient de nombreux dictionnaires différents, mots de passe qui sont très souvent définis, orientés sur les mots de passe RU et US. Il y a une course gratuite sur le dictionnaire de base.

airSlax.com.- service de l'auteur de la Distribution Arslax, le prix pour 1 mot de passe a été trouvé 5USD. Vérifie la main aux dictionnaires standard des nombres, des téléphones mobiles de l'Ukraine et de la Russie.

pwaudit.com -il semble très bien et très pratique, vous pouvez regarder des statistiques de livres détaillés, à la manière, prend en charge un grand nombre de variétés de brume. Actuellement, la base comprend 9 To de tables arc-en-ciel et plus de 15 Go de mots de passe "propres"