Što je virus WannaCry decrypt0r i kako se od njega zaštititi za običnog korisnika

U večernjim satima 12. svibnja 2017. godine 74 zemlje zahvatio je novi virus ransomware koji je pogodio računalne mreže ne samo i ne toliko privatni korisnici koliko tvrtke, o čijem informacijskom životu ovise milijuni ljudi. Najviše pogođena strana hakera bila je Rusija.

U čemu je zaraza baza podataka Ministarstva unutarnjih poslova, Ruskih željeznica, Megafona i drugih velikih organizacija. Pročitajte o novom virusu ransomwarea od 12. do 13. svibnja 2017. na web mjestu materijala

Novi ransomware virus svibanj 2017. - što je bit virusa?

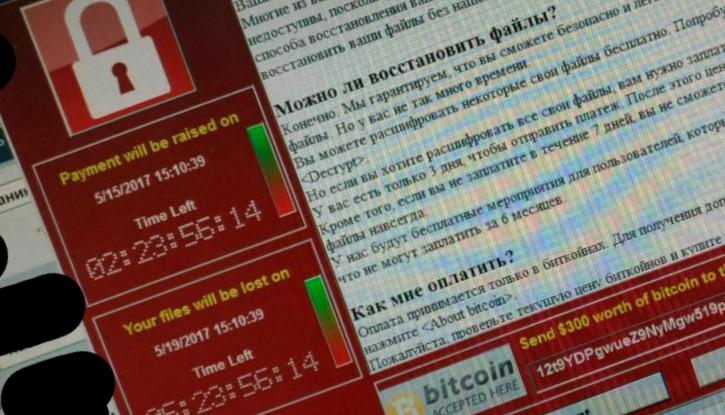

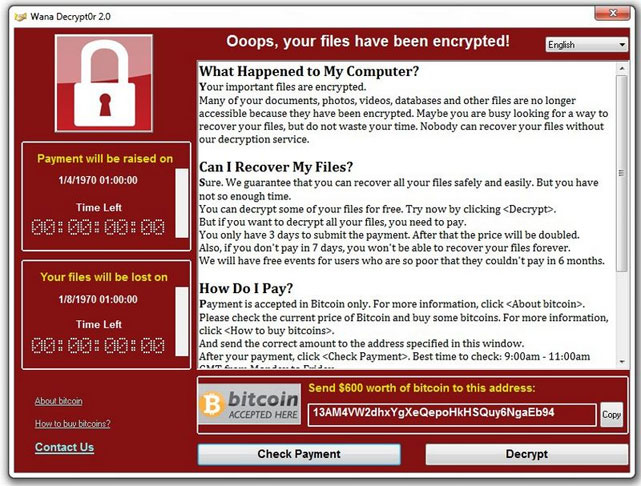

Ransomware virus koji ulazi u računalo šifrira datoteke pohranjene na njemu (dokumente, fotografije, video zapise itd.). Nakon toga, korisnik, pokušavajući otvoriti određenu datoteku, umjesto dokumenta dobiva prozor u kojem mu se nudi da prenese uredan iznos u bitcoinima (od 300 do 600 dolara u bitcoinima) na račun napadača. Kao odgovor, navodni korisnički podaci bit će dešifrirani.

Ni pod kojim okolnostima nemojte biti pod vodstvom prevaranata i nemojte im plaćati potreban iznos. Prvo, daleko je od činjenice da ćete dobiti ključ za dešifriranje, a drugo, vodeći programeri sada su zauzeti proučavanjem ovog virusa. Čim se pronađe rješenje, bit će objavljeno na web stranicama vodećih antivirusnih tvrtki.

Novi ransomware virus svibanj 2017.: tko stoji iza stvaranja virusa?

Prvo su se na webu pojavile informacije da je u Za sve su krivi ruski hakeri... Međutim, ova se verzija nije proširila čak ni među zapadnim obavještajnim službama, budući da su upravo računala Rusije primila najveći udio zaraze kao posljedica opsežnog cyber napada.

Bivši američki obavještajac Edward Snowden imenovao korijene ovog problema u razvoju špijunskog softvera Agencije za nacionalnu sigurnost (NSA)

“Odluka NSA -e o stvaranju alata za napad na Amerikanca softver sada ugrožava živote pacijenata u bolnicama. Unatoč upozorenjima, NSA je razvila takve alate. Danas vidimo koliko to košta. "

Međutim, vrijedi napomenuti da su programeri iz Velike Britanije sasvim slučajno uspjeli zaustaviti širenje virusa. MalvareTech programer i njegov kolega Darian Hass otkrio da se novi virus ransomware adresira na nerazumljivu internetsku adresu koja se sastoji od skupa nesuvislih slova. Programeri su ovu kombinaciju registrirali kao naziv domene. I odmah je kibernetski napad prestao.

Vrijedi napomenuti da ova mjera može biti privremena ako hakeri promijene adresu u virusu. No, za programere se ova stanka pokazala vrlo korisnom.

Kako se zaštititi od ransomware virusa i kako ne postati njegova žrtva?

Kako biste se zaštitili od novog virusa ransomwarea (ili, kako je već nazvano, virusa ransomwarea), potrebno je pravodobno ažurirati operativni sustav i koristiti sigurnosne kopije.

Vrlo je važno ažurirati zastarjele operacijske sustave. Uostalom, već su uklonjeni sa zaštite i najranjiviji su sustav za napad virusa.

Ne otvarajte privitke e -pošte od stranaca. Uz vaše računalo virus može ući i u vaše računalo otvorena datoteka... Stoga uvijek filtrirajte e -poštu, pa čak i ako vam je palo na pamet ući u pismo, u svakom slučaju nemojte biti zainteresirani za privitak nepoznatog pošiljatelja.

Da biste otkrili potencijalno zlonamjerne datoteke, trebate omogućiti opciju "Prikaži proširenja datoteka" u Postavke sustava Windows... Stručnjaci kažu da se morate kloniti datoteka poput .exe, .scr. i .vbs.

WannaCry decrypt0r šifrira korisničke podatke. Jednostavno rečeno, nakon što virus djeluje, nećete moći otvoriti svoje fotografije, dokumente itd.

Ako je vaše računalo zaraženo ovim virusom, vidjet ćete natpis koji zahtijeva plaćanje određenog iznosa kao otkupninu. Virus zahtijeva novac u kriptovaluti, iznos je oko 600 dolara.

Važno je naglasiti da su virusom zahvaćena samo Windows računala.

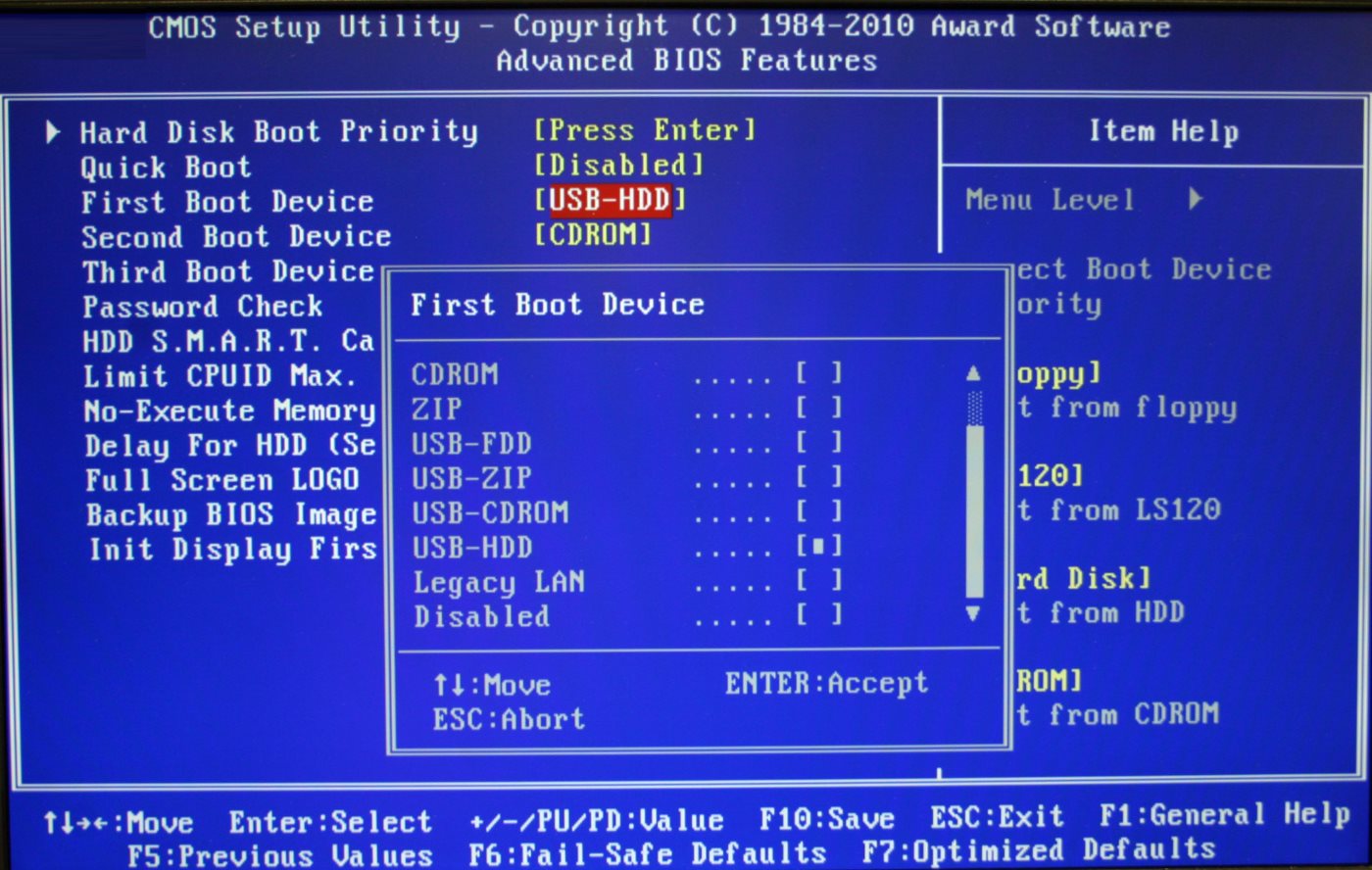

Kako zaštititi svoje računalo od napada WannaCry decrypt0r

1. S službene web stranice Microsofta (samo sa službene!) Preuzmite posebnu "zakrpu" za svoju verziju OS -a. Instalirajte zakrpu (pokrenite i slijedite upute programa).

Budući da mnogi ljudi u svijetu i dalje koriste Windows XP, unatoč činjenici da se njegova podrška više ne provodi, tvrtka za razvoj izdala je zakrpu za ovu verziju OS -a.

2. Ne zaboravite da biste sada trebali biti posebno oprezni u vezi sa svim vezama i prilozima koji vam dolaze e -mail... Čak i ako vam je vezu ili datoteku poslao netko koga dobro poznajete, nemojte ništa preuzimati na svoje računalo!

3. Barem privremeno ne biste trebali posjećivati sumnjive web stranice i, sukladno tome, s njih preuzimati bilo kakav sadržaj.

4. Ako još niste uhvatili virus, ali se toga bojite, napravite sigurnosnu kopiju važnih podataka na neovisnom mediju (USB flash pogon, vanjski HDD, CD ili DVD disk).

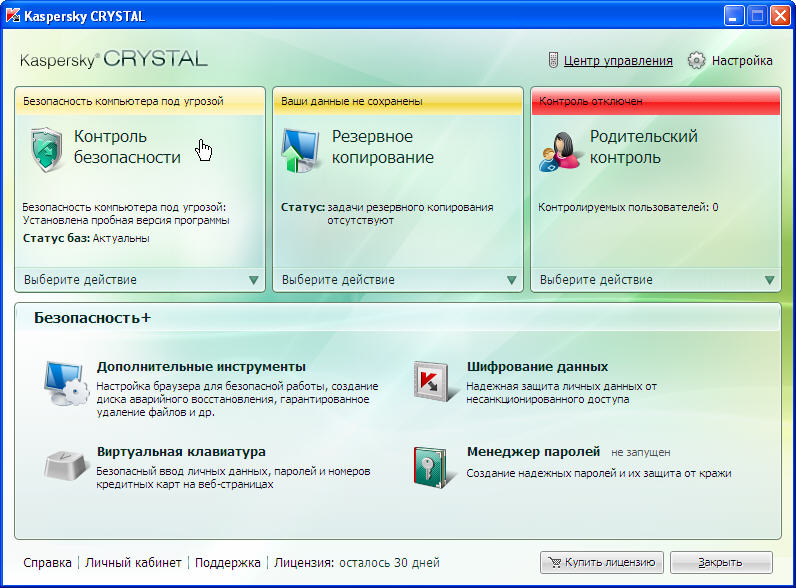

Upamtite da sama prisutnost antivirusa na računalu (čak i najpoznatijem i najskupljem) neće spasiti vaše podatke od ovog virusa ransomwarea ako sami niste oprezni i pažljivi! Unatoč optimističnim izvješćima nekih medija, ovaj se virus još uvijek aktivno širi svijetom.

Novi virus ransomware 2017 Želiš plakati nastavlja svoj depresivni marš po webu, inficirajući računala i šifrirajući važne podatke. Kako se zaštititi od ransomwarea, zaštititi Windows od ransomwarea - jesu li objavljene neke zakrpe ili zakrpe za dešifriranje i dezinfekciju datoteka?

Novi virus ransomware Wanna Cry iz 2017. nastavlja zaražavati korporativna i privatna računala. Šteta od napada virusa iznosi milijardu dolara. U dva tjedna virus ransomware inficirao je najmanje 300.000 računala, unatoč upozorenjima i sigurnosnim mjerama.

Virus ransomware 2017, što je to - u pravilu možete "pokupiti", čini se, na najbezazlenijim web mjestima, na primjer, poslužitelje banaka s korisničkim pristupom. Jednom na žrtvinom tvrdom disku, program za otkupninu se "namješta" mapa sustava Sustav32. Odatle program odmah onemogućuje antivirus i odlazi na "Autostart". Nakon svakog ponovnog pokretanja, ransomware se pokreće u registru, započinjući svoje prljavo djelo. Ransomware počinje preuzimati slične kopije programa poput Ransom i Trojan. Također, često se događa samoreplikacija ransomwarea. Taj proces može biti trenutačan, ili može potrajati tjednima - sve dok žrtva ne primijeti da nešto nije u redu.

Ransomware je često prerušen u obične slike, tekstualne datoteke, ali suština je uvijek ista - radi se o izvršnoj datoteci s nastavcima .exe, .drv, .xvd; ponekad - libraries.dll. Najčešće datoteka nosi potpuno bezopasan naziv, na primjer „dokument. doc ", ili" slika.jpg", Gdje je proširenje ručno napisano, a prava vrsta datoteke skrivena.

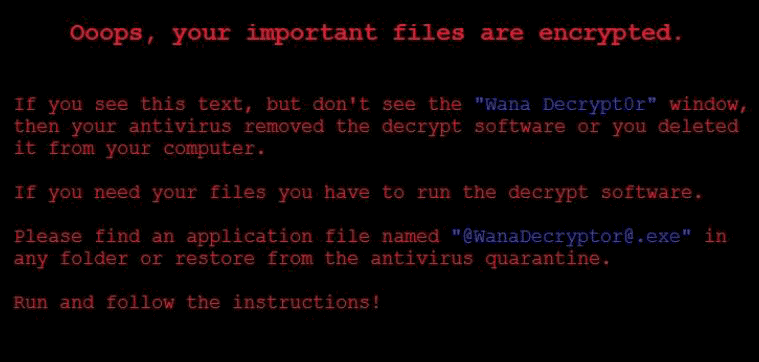

Nakon što je šifriranje dovršeno, korisnik umjesto poznatih datoteka vidi skup "nasumičnih" znakova u imenu i iznutra, a proširenje se mijenja u dosad nepoznato - .NO_MORE_RANSOM, .xdata i druge.

Wanna Cry virus ransomware 2017 - kako se zaštititi. Želio bih odmah primijetiti da je Wanna Cry skupni izraz za sve ransomware i ransomware viruse, budući da novije vrijeme najčešće zaražena računala. Dakle, govorit ćemo o zaštiti od Ransom Ware ransomwarea, kojih ima jako puno: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Kako zaštititi Windows od ransomwarea. Kao što je ranije objavljeno, enkriptori poput Wanna Cry -a prodiru u sustav koristeći već zakrpljenu ranjivost - EternalBlue putem protokola SMB portova.

Zaštita sustava Windows od ransomwarea 2017 - osnovna pravila:

Windows Update, pravovremeni prijelaz na licencirani OS (napomena: verzija XP -a nije ažurirana)

ažuriranje antivirusnih baza podataka i vatrozida na zahtjev

najveća pažnja pri preuzimanju datoteka (slatke "mačke" mogu rezultirati gubitkom svih podataka)

sigurnosna kopija važna informacija na prijenosnim medijima.

Ransomware virus 2017: kako izliječiti i dešifrirati datoteke.

Nadajući se antivirusnom softveru, neko vrijeme možete zaboraviti na dekoder. U laboratoriju Kaspersky Dr. Web, Avast! i drugi antivirusi još nisu pronašli rješenje za liječenje zaraženih datoteka. Na ovaj trenutak virus je moguće ukloniti pomoću antivirusa, ali još nema algoritama za vraćanje svega na početak.

Neki ljudi pokušavaju koristiti dekriptore poput uslužnog programa RectorDecryptor, ali to neće pomoći: algoritam za dešifriranje novih virusa još nije izrađen. Također je apsolutno nepoznato kako će se virus ponašati ako se ne ukloni nakon korištenja takvih programa. Često to može rezultirati brisanjem svih datoteka - kao pouka onima koji ne žele platiti kibernetičkim kriminalcima, autorima virusa.

U ovom trenutku najviše učinkovit način vratiti izgubljene podatke apel je onima. podrška dobavljača antivirusni softver koju koristite. Da biste to učinili, trebate poslati pismo ili upotrijebiti obrazac za povratne informacije na web mjestu proizvođača. Privitak mora sadržavati šifriranu datoteku i, ako postoji, kopiju izvornika. To će programerima pomoći u sastavljanju algoritma. Nažalost, za mnoge je napad virusa potpuno iznenađenje, a ne nalaze se kopije, što uvelike komplicira situaciju.

Kardinalne metode liječenja sustava Windows od ransomwarea. Nažalost, ponekad morate pribjeći potpunom formatiranju tvrdog diska, što podrazumijeva potpunu promjenu OS -a. Mnogi će ljudi pomisliti na vraćanje sustava, ali to nije opcija - čak i ako dođe do "vraćanja", riješit ćete se virusa, datoteke će i dalje ostati kriptirane.

Danas, 12. svibnja 2017., tvrtke i organizacije iz cijelog svijeta (uključujući Rusiju) počele su masovno prijavljivati napade Wana Decrypt0r ransomwarea, poznatog i kao WCry, WannaCry, WannaCrypt0r i WannaCrypt.

WannaCry / WanaCrypt0r 2.0 doista pokreće pravilo ET: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

Sada je poznato da je Wana Decrypt0r u samo nekoliko sati inficirao desetke tisuća automobila. Tako, prema stručnjacima Avasta, njihov broj već premašuje 57.000, a glavne mete operatora zlonamjernog softvera su Rusija, Ukrajina i Tajvan.

Karta zaraze

Karta zaraze Među žrtvama napada ransomwarea već se pojavljuju velika telekomunikacijska tvrtka Telefonica, plinska tvrtka Gas Natural, dobavljač električne energije Iberdrola, banka Santander, konzultantska tvrtka KPMG, kao i mnoge medicinske ustanove u Velikoj Britaniji, zbog čega je Nacionalna Zdravstvena služba zemlje čak je izdala upozorenje.

Osim toga, novinari Meduze izvještavaju da je ransomware napao tvrtku Megafon u Rusiji. Publikacija citira Petra Lidova, direktora tvrtke za odnose s javnošću:

“Postoji problem, on se lokalizira. Svi izgledamo kao Engleska. Računala su šifrirana i zatražena je otkupnina. Dizajn je isti.

Dolazi do prekida pristupa podacima, ali uredi su sada zatvoreni, tako da nema velikih problema. Naša komunikacija radi normalno, to ni na koji način ne utječe na pretplatnike. To je utjecalo na rad u usluzi: to jest, ako pretplatnik nazove operatora, moći će povezati neke usluge pomoću glasovnih naredbi, ali se neće moći prijaviti na vaš račun jer mu je računalo isključeno radi sigurnosti razloga.

Imamo računala zaražena virusom. Ima ih poprilično. Teško je procijeniti količinu, imamo ogromnu tvrtku. Isključili smo mreže kako se to ne bi širilo.

Ne mogu točno reći kada je napad na nas počeo. Otprilike u popodnevnim satima. Teško mi je reći u kojim regijama. "

Publikacija također izvještava da je Wana Decrypt0r napao Ministarstvo unutarnjih poslova i Istražni odbor Ruske Federacije, međutim, službeni predstavnici odjela poriču ova informacija i tvrde da su "u tijeku planirani radovi na unutarnjem krugu".

Valja napomenuti da je još u ožujku 2017 Microsoft za problem ETERNALBLUE u MS17-010, međutim, kao što se uvijek događa, mnoge tvrtke i korisnici ne žure s instaliranjem ažuriranja. Zapravo, sada vidimo posljedice raširenog zanemarivanja sigurnosti.

Trenutno je već stvorena karta na kojoj možete gledati distribuciju Wana Decrypt0r u stvarnom vremenu.

UPD. 22:45

Interfax javlja da su dužnosnici Ministarstva unutarnjih poslova ipak potvrdili činjenicu napada na njihove poslužitelje.

"Odjel od 12. svibnja informacijske tehnologije, komunikacija i zaštita informacija (DITSiZI) Ministarstva unutarnjih poslova Rusije, zabilježen je virusni napad osobna računala odjela pod kontrolom operacijski sustav Windows. V. trenutno virus je lokaliziran. U tijeku je tehnički rad na njegovom uništavanju i ažuriranju sredstava antivirusna zaštita“- kaže Irina Volk, službena glasnogovornica Ministarstva unutarnjih poslova.

Također, Interfax piše da su stručnjaci Kaspersky Laba već zabilježili oko 45.000 napada Wana Decrypt0r, koji su pogodili 74 zemlje svijeta, a Rusija je bila najviše zaražena.

Talas novog ransomware virusa WannaCry (drugi nazivi Wana Decrypt0r, Wana dekriptor, WanaCrypt0r), koji šifrira dokumente na računalu i iznuđuje 300-600 USD za njihovo dekodiranje. Kako mogu znati je li moje računalo zaraženo? Što treba učiniti kako ne biste postali žrtva? I što učiniti za oporavak?

Je li vaše računalo zaraženo Wana Decryptor ransomwareom?

Nakon instaliranja ažuriranja, računalo će se morati ponovno pokrenuti - sada virus ransomware neće prodrijeti u vas.

Kako se oporaviti od Wana Decrypt0r ransomware virusa?

Kada antivirusni program otkrije virus, ili će ga odmah ukloniti, ili će vas pitati: izliječiti ili ne? Odgovor je ozdraviti.

Kako oporaviti datoteke šifrirane Wana Decryptorom?

Trenutno ne možemo prijaviti ništa utješno. Do sada nije izrađen alat za dešifriranje datoteka. Ostaje samo pričekati razvoj dekriptora.

Prema riječima Briana Krebsa, stručnjaka za računalna sigurnost, u ovom trenutku kriminalci su primili samo 26'000 USD, odnosno, samo je oko 58 ljudi pristalo platiti otkupninu iznuđivačima. Jesu li istodobno obnovili svoje dokumente, nitko ne zna.