Actualizare pentru Windows 7 de la noul virus. Ce este virusul WannaCry decrypt0r și cum se protejează împotriva acestuia pentru un utilizator obișnuit

Noul virus ransomware 2017 Wanna Cry își continuă marșul deprimant pe web, infectând computerele și criptând date importante. Cum să vă protejați împotriva ransomwareului, să protejați Windows de ransomware - au fost lansate patch-uri sau patch-uri pentru a decripta și dezinfecta fișierele?

Noul virus ransomware Wanna Cry 2017 continuă să infecteze computerele corporative și private. Daunele cauzate de atacul virusului totalizează 1 miliard de dolari. În 2 săptămâni, virusul ransomware a infectat cel puțin 300.000 de computere, în ciuda avertismentelor și măsurilor de securitate.

Virusul ransomware 2017, ce este - de regulă, puteți „ridica”, s-ar părea, pe cele mai inofensive site-uri, de exemplu, servere bancare cu acces utilizator. Odată pornit HDD victime, ransomware-ul „se instalează” în dosar de sistem System32. De acolo, programul dezactivează imediat antivirusul și merge la „Autostart”. După fiecare repornire, ransomware-ul este lansat în registru, începând fapta sa murdară. Ransomware începe să descarce copii similare ale programelor precum Ransom și Trojan. De asemenea, apare adesea auto-replicarea ransomware-ului. Acest proces poate fi momentan sau poate dura săptămâni - până când victima observă ceva greșit.

Criptorul este adesea deghizat în imagini obișnuite, fișiere text, dar esența este întotdeauna aceeași - este un fișier executabil cu extensia .exe, .drv, .xvd; uneori - libraries.dll. Cel mai adesea, fișierul poartă un nume complet inofensiv, de exemplu „document. doc ", sau" picture.jpg", Unde extensia este explicată manual și tipul de fișier adevărat este ascuns.

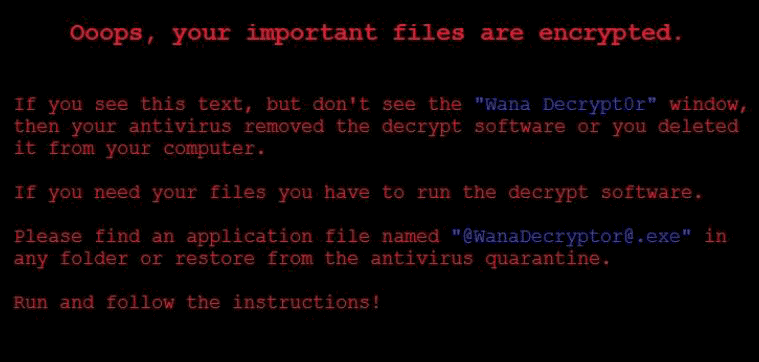

După finalizarea criptării, utilizatorul vede în loc de fișiere familiare un set de caractere „aleatorii” în nume și în interior, iar extensia se transformă într-un necunoscut până acum - .NO_MORE_RANSOM, .xdata și altele.

Virusul ransomware Wanna Cry 2017 - cum să vă protejați. Aș dori să observ imediat că Wanna Cry este mai degrabă un termen colectiv pentru toate virusurile ransomware și ransomware, deoarece pentru În ultima vreme computerele infectate cel mai des. Deci, vom vorbi despre protecția împotriva ransomware-ului Ransom Ware, dintre care există foarte multe: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Cum să protejați Windows de ransomware. Așa cum a fost publicat anterior, criptori precum Wanna Cry pătrund în sistem utilizând vulnerabilitatea deja reparată - EternalBlue prin protocolul de porturi SMB.

Protecția Windows din ransomware 2017 - reguli de bază:

Windows Update, tranziție în timp util la un sistem de operare licențiat (notă: versiunea XP nu este actualizată)

actualizarea bazelor de date antivirus și firewall-uri la cerere

grijă maximă la descărcarea fișierelor („pisicile” drăguțe pot duce la pierderea tuturor datelor)

backupul informațiilor importante pe suporturi amovibile.

Ransomware virus 2017: cum să vindecați și să decriptați fișierele.

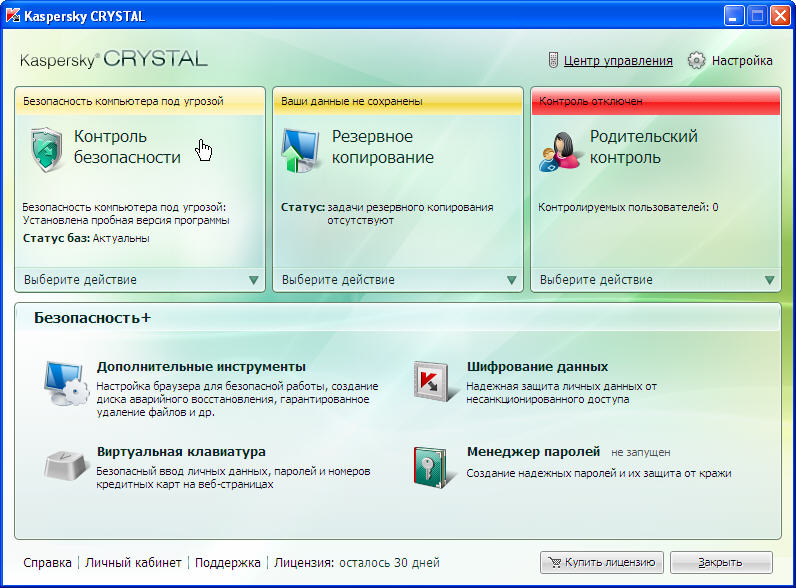

În speranța unui software antivirus, puteți uita de decodor pentru o vreme. În Kaspersky Labs, Dr. Web, Avast! și alte antivirusuri nu au găsit încă o soluție pentru a vindeca fișierele infectate. Pe acest moment este posibil să eliminați virusul utilizând un antivirus, dar nu există algoritmi care să readucă totul în pătrat încă.

Unii oameni încearcă să utilizeze decriptori precum utilitarul RectorDecryptor, dar acest lucru nu va ajuta: încă nu a fost elaborat un algoritm pentru decriptarea noilor viruși. De asemenea, nu se știe absolut cum se va comporta virusul dacă nu este eliminat după utilizarea unor astfel de programe. Adesea, acest lucru poate duce la ștergerea tuturor fișierelor - ca o edificare pentru cei care nu doresc să plătească infractorii cibernetici, autorii virusului.

În acest moment, cel mai mult mod eficient returnarea datelor pierdute este un apel pentru aceștia. sprijin furnizor program antivirus pe care îl folosiți. Pentru a face acest lucru, trebuie să trimiteți o scrisoare sau să utilizați formularul de feedback de pe site-ul producătorului. Atașamentul trebuie să includă un fișier criptat și, dacă există, o copie a originalului. Acest lucru îi va ajuta pe programatori să compună algoritmul. Din păcate, pentru mulți, un atac de virus este o surpriză completă și nu se găsesc copii, ceea ce complică foarte mult situația.

Metode cardinale de vindecare a Windows de ransomware. Din păcate, uneori trebuie să recurgeți la formatarea completă a hard diskului, ceea ce implică o schimbare completă a sistemului de operare. Mulți oameni se vor gândi la o restaurare a sistemului, dar aceasta nu este o opțiune - chiar dacă există o „revenire” va scăpa de virus, fișierele vor rămâne în continuare criptate.

În seara de 12 mai 2017, 74 de țări au fost confiscate de un nou virus ransomware care a lovit retele de calculatoare nu numai și nu atât utilizatorii privați, cât și companiile, de viața informațională de care depind milioane de oameni. Partea cea mai afectată de hackeri a fost Rusia.

Care este infecția bazelor de date ale Ministerului Afacerilor Interne, Căilor Ferate Ruse, Megafon și ale altor organizații mari. Citiți despre noul virus ransomware în perioada 12-13 mai 2017 pe site-ul materialului

Noul virus ransomware mai 2017 - care este esența virusului?

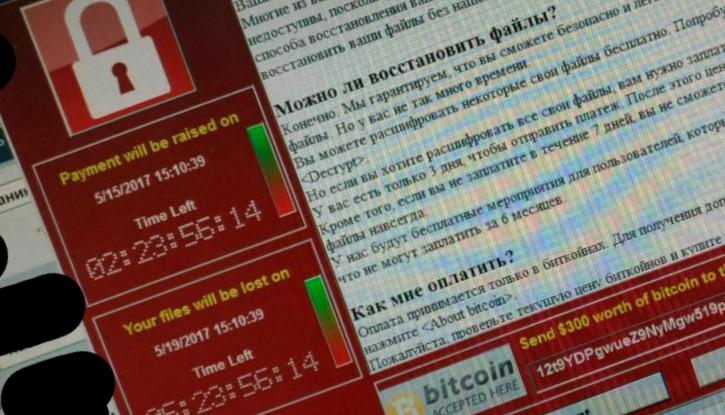

Un virus ransomware care intră într-un computer criptează fișierele stocate pe acesta (documente, fotografii, videoclipuri etc.). După aceea, utilizatorul, încercând să deschidă acest fișier sau altul, în loc de un document primește o fereastră în care i se oferă să transfere o sumă ordonată în bitcoin (de la 300 la 600 de dolari în bitcoin) în contul atacatorilor. Ca răspuns, presupusele date ale utilizatorului vor fi decriptate.

Nu vă lăsați în niciun caz conduși de escroci și nu le plătiți suma necesară.În primul rând, este departe de faptul că veți primi o cheie de decriptare și, în al doilea rând, principalii programatori sunt acum ocupați să studieze acest virus. De îndată ce se găsește o soluție, aceasta va fi publicată pe site-urile web ale companiilor antivirus de top.

Noul virus ransomware mai 2017: cine se află în spatele creării virusului?

În primul rând, pe Web au apărut informații care în Hackerii ruși sunt de vină pentru tot... Cu toate acestea, această versiune nu s-a răspândit nici măcar printre serviciile de informații occidentale, deoarece computerele din Rusia au primit cea mai mare parte a infecției ca urmare a unui atac cibernetic la scară largă.

Fostul ofițer american de informații Edward Snowden a numit rădăcinile acestei probleme în dezvoltarea programelor spyware ale Agenției Naționale de Securitate (NSA)

„Decizia NSA de a crea instrumente pentru a-l ataca pe american software acum amenință viața pacienților din spitale. În ciuda avertismentelor, ANS a dezvoltat astfel de instrumente. Astăzi vedem ce costă ".

Cu toate acestea, este demn de remarcat faptul că programatorii din Marea Britanie au reușit destul de accidental să oprească răspândirea virusului. Programator MalvareTech și colegul său Darian Hass am aflat că un nou virus ransomware se adresează unei adrese de internet de neînțeles care constă dintr-un set de litere incoerente. Programatorii au înregistrat această combinație ca nume de domeniu. Și instant atacul cibernetic s-a oprit.

Este demn de remarcat faptul că această măsură poate fi temporară dacă hackerii schimbă adresa din virus. Dar pentru programatori, această pauză sa dovedit a fi foarte utilă.

Cum să vă protejați de un virus ransomware și cum să nu fiți victima acestuia?

Pentru a vă proteja de un nou virus ransomware (sau, așa cum a fost deja numit, un virus ransomware), este necesar să actualizați sistemul de operare în timp util, utilizați backup-uri.

Este foarte important să actualizați sistemele de operare învechite. La urma urmei, acestea au fost deja eliminate de protecție și sunt cele mai vulnerabile sisteme pentru un atac de virus.

Nu deschideți atașamente de e-mail de la străini. Un virus poate intra în computerul dvs. împreună cu deschide fișierul... Prin urmare, filtrați întotdeauna e-mailurile și chiar dacă vi s-a întâmplat să intrați în scrisoare, în orice caz nu vă interesați un atașament de la un expeditor necunoscut.

Pentru a detecta fișierele potențial dăunătoare, ar trebui să activați opțiunea „Afișați extensiile de fișiere” în Setări Windows... Experții spun că trebuie să stați departe de fișiere precum .exe, .scr. și .vbs.

Vineri seara, 12 mai, a devenit cunoscut despre atacul virusului WannaCry asupra unui număr mare de agenții guvernamentale și companii private. Conform celor mai recente date, peste 230 de mii de computere din peste 100 de țări ale lumii au fost infectate. Și ce se știe în acest moment despre acest virus periculos?

Ce este un virus?

Prin natura distribuției sale, WannaCry (alias Wana Decrypt0r 2.0) este un vierme, adică, utilizând o vulnerabilitate de securitate, pătrunde în computer, își face treaba murdară și apoi își trimite copiile către alte PC-uri. Intrarea pe computer Virusul WannaCry criptează fișierele importante și afișează o notificare care informează că fișierele sunt criptate și că trebuie să plătiți de la 300 la 600 de dolari în Bitcoin pentru a le decripta. Acest virus exploatează o vulnerabilitate din sistemul de operare Windows cunoscut sub numele de ETERNALBLUE. Microsoft a închis această vulnerabilitate în martie, lansând patch-ul MS17-010, dar după cum a arătat atacul, nu toată lumea a reușit să instaleze această actualizare sau pur și simplu nu a vrut să o facă. Vulnerabilitatea a fost discutată pe larg după publicarea grupului de hackeri ShadowBrokers coduri sursă programe pentru supravegherea Agenției Naționale de Securitate a SUA. Aceste programe au fost utilizate de ETERNALBLUE pentru a se infiltra în computerele cetățenilor Statelor Unite și ale altor țări, care au fost monitorizate de ANS.

Cine a creat virusul și în ce scop?

Din păcate, nimeni nu poate da încă un răspuns exact la această întrebare. Există doar versiuni și ipoteze.

Versiunea 1. La câteva ore după începerea atacului, mass-media occidentală s-a grăbit imediat să dea vina pe miticul „hackerilor ruși” prin care se referă la hackerii care lucrează pentru guvernul rus și serviciile speciale rusești. Acum, când se știe că majoritatea computerelor infectate se află în Rusia și, în special, Ministerul Afacerilor Interne, Căile Ferate Ruse, operatorii de telecomunicații și alte companii și instituții importante, este clar pentru toată lumea că această versiune este absolut de nesuportat. În plus, însăși existența acestor „hackeri ruși” nu a fost încă dovedită nimănui. Singura urmă rusă în acest caz este că mesajul afișat de virus în diferite limbi este cel mai competent compus în limba rusă. Așadar, probabilitatea ca autorii virusului să fie persoane vorbitoare de limbă rusă este foarte mare.

Versiunea 2. Cea mai evidentă versiune este că autorii virusului sunt criminali cibernetici obișnuiți care doresc să câștige bani ușor. Au folosit codul sursă al instrumentelor spyware NSA care pot fi găsite pe Internet și adăugate la virusul lor ransomware, iar ținta a ales companii mariși instituții doar pentru că aceste companii au informații foarte importante pe care nu vor să le piardă și vor fi obligați să plătească infractorii cibernetici.

Versiunea 3. Conform acestei versiuni, autorii virusului sunt, de asemenea, doar criminali cibernetici, dar nu erau deloc interesați de banii pe care îi pot obține de la victime, ci de bazele de date pe care le fură de pe computerele infectate. Vor putea apoi să vândă aceste informații foarte profitabil. De aceea, multe agenții guvernamentale și instituții bugetare au fost atacate.

Versiunea 4. Cineva, cu ajutorul unui virus, pur și simplu cercetează situația și dorește să știe cât de protejate sunt importante sisteme informatice cât de repede reacționează administratori de sistemși serviciile de securitate ale companiei, cât de mult poate pătrunde virusul și cât de departe Informații importante poate răpi. Cine ar putea fi interesat de asta? Poate teroriști sau servicii speciale ale unor state sau chiar mari corporații internaționale?

După publicarea acestui articol, a devenit cunoscut faptul că experții companiei antivirus Symantec, după ce au examinat codul WannaCry, au găsit similitudini cu instrumentele de hacking utilizate anterior de hackerii din grupul Lazarus. Acest grup de hackeri a ajuns la proeminență după ce a piratat Sony Pictures în 2014. Mulți experți asociază acest grup cu conducerea Coreei de Nord. Cu toate acestea, nu a fost încă posibil să se demonstreze că Lazarus sunt creatorii WannaCry.

Ce trebuie să faceți pentru a evita prinderea unui virus?

Cazuri Infecții cu WannaCry apar în principal în rețelele organizațiilor și instituțiilor mari, dar având în vedere natura haotică a răspândirii virusului, birourile mici și utilizatorii obișnuiți de casă pot fi atacați. Pentru a vă proteja, trebuie:

- Actualizați sistemul de operare:

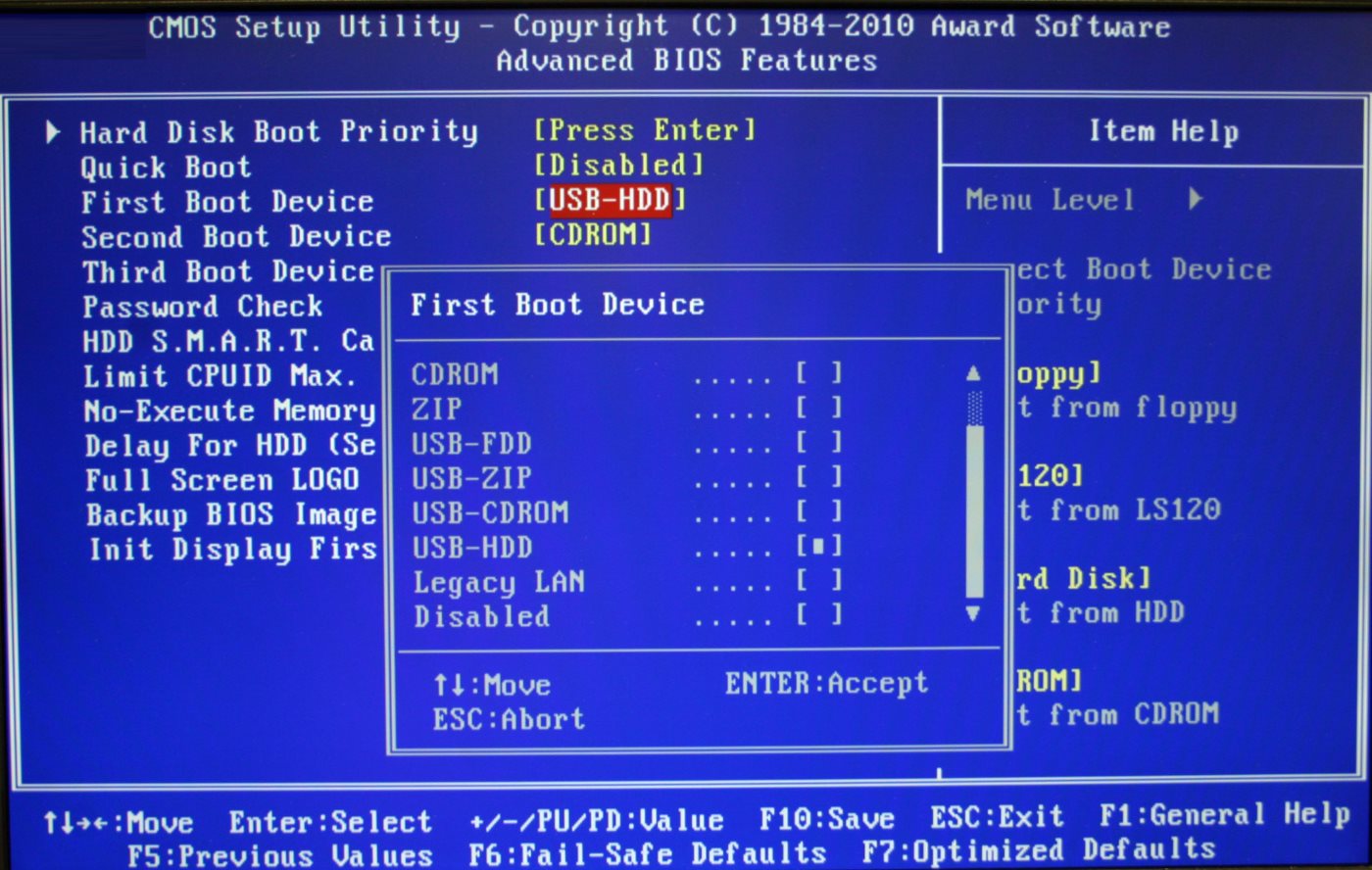

- Dacă aveți instalat un sistem de operare: Windows 7, Windows 8.1, Windows 10, actualizați sistemul în mod normal actualizare automata(dacă acest lucru nu se poate face din orice motiv, urmați linkul și descărcați manual patch-ul pentru versiunea sistemului dvs. de operare).

- Dacă folosești mai mult versiune veche(de exemplu: Windows XP) urmați acest link și descărcați patch-ul pentru versiunea dvs. de sistem de operare.

- Asigurați-vă că instalați cea mai recentă versiune a antivirusului (o puteți elibera, de exemplu: Avast Free) sau dacă este deja instalată, actualizați-o la ultima versiuneși nu dezactivați actualizările automate, deoarece furnizorii de antivirus monitorizează de asemenea situația și încearcă să răspundă la noile amenințări în timp util.

- Luați măsuri de precauție simple:

- Nu descărcați fișiere de pe site-uri suspecte și pe site-urile pe care le vizitați pentru prima dată.

- Nu deschideți linkuri și fișiere în e-mailuri dacă nu îl cunoașteți pe expeditor sau dacă mesajul vi se pare suspect. Adesea, astfel de scrisori conțin unele informații înfricoșătoare, de exemplu, că ai făcut ceva și acum vei fi pedepsit pentru asta. Nu cedați și nu vă grăbiți să faceți clic oriunde, acesta este un truc psihologic standard al diferiților escroci.

- Nu introduceți unități flash și discuri ale altor persoane în computer și cu atât mai mult pe cele găsite undeva pe stradă.

Ce trebuie să faceți dacă computerul dvs. este infectat cu WannaCry?

În mare măsură, ceea ce faceți imediat după infecție și cât de repede faceți acest lucru va depinde de faptul dacă veți putea salva fișierele. Nu vă sfătuim să plătiți infractorii cibernetici, nimeni nu va oferi garanții că fișierele dvs. vor fi de fapt decriptate și pur și simplu nu merită să încurajați infractorii cibernetici. Dacă decideți să plătiți și fișierele vor fi într-adevăr decriptate, vă sfătuim totuși să vă curățați computerul de viruși până la o reinstalare completă a sistemului de operare, deoarece nu se știe ce backdoors („backdoors”) va lăsa în urmă virusul . Probabilitatea ca infecția să reapară este foarte mare.

Atenţie! La momentul scrierii acestui articol, nu existau modalități de decriptare a fișierelor criptate de WannaCry, dar acum există o modalitate de a obține o cheie de decriptare pe versiunile pe 32 de biți ale sistemului de operare. Sisteme Windows(detalii la sfârșitul articolului). O caracteristică a acestei metode este că nu puteți opri computerul și nu puteți rula niciun program pentru a nu suprascrie această cheie. Prin urmare, instrucțiunile de mai jos sunt învechite și vor fi relevante numai dacă aveți nevoie urgentă de a restabili funcționarea normală a computerului dvs. și datele criptate nu sunt necesare.

Și deci ce trebuie făcut:

- Deconectați Internetul și opriți computerul cât mai curând posibil. Virusul nu poate cripta toate fișierele instantaneu, cu cât reacționați mai repede, mai multe fișiere va putea salva.

- Porniți computerul de pe Live CD / DVD / USB (dacă nu știți ce este, mai bine contactați un master sau un centru de service familiar) și scanați toate discurile cu diverse utilitare antivirus(de exemplu Dr.Web CureIT sau Instrumentul de eliminare a virusului Kaspersky)

- Dacă un virus este găsit și eliminat, copiați undeva acele fișiere care rămân necriptate.

- Puteți porni computerul în mod normal. Dacă sistemul funcționează bine și virusul nu se manifestă în niciun fel, instalați un patch pentru dvs. Versiuni Windows pentru a închide vulnerabilitatea (sau reinstala complet sistemul de operare). Instalați un antivirus nou. Scanați din nou computerul pentru viruși.

- Dacă virusul nu a reușit să șteargă copia în umbră Sistemul de fișiere puteți încerca să recuperați fișiere folosind programul ShadowExplorer.

La 13 mai, presa a raportat că un specialist britanic în Securitatea calculatorului cunoscut online ca

WannaCry decrypt0r criptează datele utilizatorului. Mai simplu spus, după ce virusul a funcționat, nu vă veți putea deschide fotografiile, documentele etc.

Dacă computerul dvs. a fost infectat cu acest virus, veți vedea un banner care solicită plata unei anumite sume ca răscumpărare. Virusul necesită bani în criptomonedă, suma este de aproximativ 600 USD.

Este important să subliniem faptul că numai computerele Windows sunt afectate de virus.

Cum să vă protejați computerul de atacul WannaCry decrypt0r

1. De pe site-ul oficial Microsoft(numai din cea oficială!) descărcați un „patch” special pentru versiunea dvs. de sistem de operare. Instalați patch-ul (rulați și urmați instrucțiunile programului).

Întrucât mulți din lume încă folosesc Windows XP, în ciuda faptului că suportul său nu mai este realizat, compania dezvoltatoare a lansat un patch pentru această versiune a sistemului de operare.

2. Nu uitați că acum ar trebui să fiți deosebit de atenți la toate linkurile și atașamentele care vin la dvs. e-mail... Chiar dacă link-ul sau fișierul v-a fost trimis de cineva pe care îl cunoașteți bine, nu descărcați NIMIC pe computer!

3. Cel puțin temporar, nu ar trebui să vizitați site-uri discutabile și, în consecință, să descărcați orice conținut de pe acestea.

4. Dacă nu ați prins încă virusul, dar vă este teamă de el, faceți o copie de siguranță a datelor importante pe un mediu independent (unitate flash USB, hard disk extern, unitate CD sau DVD).

Amintiți-vă că simpla prezență a unui antivirus pe un computer (chiar și cel mai faimos și mai scump) nu vă va salva datele din acest virus ransomware dacă nu sunteți atent și atent! În ciuda rapoartelor optimiste ale unor mass-media, acest virus se răspândește în continuare în mod activ în lume.

Pe 12 mai, a devenit cunoscut despre un virus ransomware care se răspândește la o viteză record: într-un weekend, a infectat peste 200 de mii de computere în 150 de țări ale lumii. După aceea, răspândirea virusului a fost oprită, dar o zi mai târziu au apărut mai multe versiuni ale virusului și răspândirea acestuia continuă. Prin urmare, publicăm răspunsuri la câteva întrebări care vă vor spune în termeni generali ce fel de virus este, de unde provine și vă vor ajuta să vă protejați computerul.

Kuzmich Pavel Alekseevich, Director al Laboratorului de criminalistică computerizată la Universitatea ITMO.Virusul infectează computerele și alte dispozitive ale utilizatorilor individuali?

Da, un virus poate infecta și computerele utilizatorilor. Cel mai probabil, angajații organizațiilor în care a fost detectată infecția au folosit computere pentru a primi e-mailuri și pentru a „naviga” pe internet și, nefiind convinși de siguranța scrisorilor primite și a site-urilor web deschise, le-au descărcat software rău intenționat. Această metodă de fraudă nu poate fi numită nouă: problema așa-numitelor virusuri ransomware este relevantă de câțiva ani, iar prețul de 300 USD poate fi considerat destul de „uman”. De exemplu, acum un an și jumătate, o organizație a contactat laboratorul nostru, de la care atacatorii au cerut 700 de dolari în aceleași bitcoini pentru decriptarea unui singur fișier cu clienții.

Ce se poate face pentru a nu intra sub influența virusului?

În primul rând, aveți grijă unde mergeți pe Internet. În al doilea rând, uitați-vă cu atenție la poștă și, înainte de a deschide orice fișier în litere, asigurați-vă în continuare că nu este o scrisoare frauduloasă. De foarte multe ori, virușii se răspândesc în fișiere atașate la scrisori presupuse de la Rostelecom, unde un angajat ar fi trimis o factură pentru plată. În mod frecvent, aceleași scrisori frauduloase au început să sosească în numele Sberbank, precum și al executorilor judecătorești. Pentru a nu deveni victima criminalilor cibernetici, ar trebui să căutați cu atenție unde duce link-ul din scrisoare, precum și ce extensie are fișierul atașat la scrisoare. Ei bine, este important, de asemenea, cel puțin uneori să faceți copii de rezervă ale documentelor importante pentru a separa suporturile amovibile.

Asta înseamnă că toate bazele de date ale organizațiilor atacate sunt acum blocate? Criminalii cibernetici vor putea să-i folosească în scopuri proprii? Vor fi afectate datele personale din aceste baze de date?

Cred că a vorbi despre blocarea muncii, desigur, nu merită: cel mai probabil, aceasta este o problemă a locurilor de muncă individuale. Cu toate acestea, faptul că angajații diferitelor departamente folosesc calculatoare de lucru nu numai pentru a lucra pe internet este oarecum alarmant. Este posibil ca în acest fel informațiile confidențiale ale clienților lor să fie compromise - în cazul organizațiilor comerciale, precum și cantități mari de date cu caracter personal - în cazul departamentelor guvernamentale. Este de sperat că astfel de informații nu au fost procesate pe aceste computere.

Va afecta situația abonații MegaFon? Este periculos să îl folosiți acum internet mobil?

Cel mai probabil nu, deoarece elementele de infrastructură ale rețelei sunt cu siguranță protejate de acest tip de atacuri. Mai mult, cu un grad ridicat de probabilitate putem spune asta virus dat este conceput pentru vulnerabilitățile sistemului de operare fabricat de Microsoft și hardware de rețeaîn majoritatea covârșitoare este controlat fie de propriul sistem de operare, fie sisteme de operare din familia Linux.

Ce se întâmplă atunci când un virus intră în sistem? De unde știi dacă computerul tău este infectat?

Cel mai adesea, infecția și faza activă a virusului - criptarea datelor - se manifestă sub forma unei scăderi semnificative a performanței computerului. Acest lucru se datorează faptului că criptarea este un proces extrem de intensiv în resurse. Puteți observa acest lucru și atunci când apar fișiere cu o extensie de neînțeles, dar de obicei în această etapă este prea târziu pentru a lua măsuri.

Va fi posibil să recuperați datele blocate?

De multe ori este imposibil să vă recuperați. Anterior, cheia era aceeași pentru toți cei infectați, dar după ce virusul a fost prins și decriptat și codurile tipice au devenit cunoscute pe scară largă (pot fi găsite pe forumurile producătorilor de software antivirus), atacatorii au început să cripteze informațiile cu o nouă cheie de fiecare dată. Apropo, virușii folosesc o versiune complexă a cifrului: cel mai adesea este o criptare asimetrică și este foarte dificil să spargi un astfel de cifru, este extrem de consumator de timp și de resurse, ceea ce de fapt devine imposibil.

Cât timp va dura virusul să se răspândească pe internet?

Cred că până în momentul în care autorii săi îl vor distribui. Și acest lucru se va întâmpla până când distribuitorii vor fi prinși de agențiile de aplicare a legii sau până când utilizatorii nu vor mai deschide e-mailuri cu viruși și vor începe să acorde o atenție sporită acțiunilor lor pe internet.

Grigory Sablin, analist de viruși, expert în domeniu securitatea informațiilor Universitatea ITMO, câștigătoare a competiției internaționale de apărare informatii despre computer(atent: programarea vocabularului!).

Atacatorii exploatează o vulnerabilitate în protocolul SMB MS17_010 - patch-ul este deja activ Serverele Microsoft... Cei care nu au actualizat pot intra sub distribuție. Dar putem spune că acești utilizatori sunt de vină - au folosit software piratat sau nu au actualizat Windows. Mă întreb eu cum se va dezvolta situația: o poveste similară s-a întâmplat cu bug-ul MS08_67, a fost apoi folosit de viermele Kido și apoi mulți s-au infectat. Ce se poate sfătui acum: trebuie să opriți computerul sau să actualizați Windows. Se poate aștepta ca multe companii antivirus să concureze pentru dreptul de a lansa un utilitar de decriptare. Dacă vor reuși să facă acest lucru, va fi o mișcare strălucitoare de PR, precum și o oportunitate de a câștiga bani buni. Nu este un fapt faptul că va fi posibil să recuperați toate fișierele blocate. Acest virus poate pătrunde oriunde datorită faptului că multe computere nu sunt încă actualizate. Apropo, acest exploit a fost preluat dintr-o arhivă scursă de la Agenția Națională de Securitate (NSA) a SUA, adică este un exemplu al modului în care serviciile speciale pot acționa în caz de urgență.

Potrivit serviciului de presă al Universității ITMO