Petya Virus: حماية، علاج، إزالة، فك التشفير

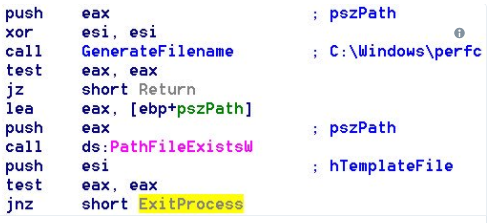

نشر مطور مكافحة الفيروسات الأمريكي Symantec توصيات حول مكافحة فيروس Petya، والتي في 27 يونيو ضرب أجهزة الكمبيوتر من العديد من الشركات والمؤسسات. التعليمة بسيطة جدا: يجب على المستخدم إنشاء ملف يسمى Perfc في "المفكرة"، ضعه في مجلد ويندوز على محرك الأقراص C، يمكنك محاكاة عدوى الكمبيوتر: عندما يدخل الفيروس النظام، فإنه يبحث عن هذا الملف، وعندما يجدها، يتوقف عن العمل.

خبراء تكنولوجيا المعلومات: سوف تساعد الوجه من فيروس Petya على تقليد العدوى

قدمت الشركة المصنعة لبرنامج مكافحة الفيروسات Symantec (USA) توصيات لمكافحة فيروس فيروس بيتيا، وتضرب الآلاف من أجهزة الكمبيوتر في جميع أنحاء العالم. أوصى موظفو الشركة بالمستخدمين تقليد العدوى عن طريق إنشاء ملف PERFC في برنامج "المفكرة" ووضعه في مجلد Windows على محرك الأقراص C. عندما يدخل الفيروس النظام، فإنه يبحث عن هذا الملف، والعثور عليه توقف عن العمل، يكتب kommersant.

تحدث سيمانتيك عن آلية حماية فيروس Petya

تحدث المزود العالمي الرائد لحلول الأمن السيبراني ومنع تسرب بيانات سيمانتيك عن آلية الحماية من فيروس Petya، والتي هاجمت شركة 27 يونيو الشركة في جميع أنحاء العالم. أثر الفيروس على روسيا وأوكرانيا.

إكسب الفيروس الطارد يهاجم أجهزة الكمبيوتر في جميع أنحاء العالم

نشر المطور الأمريكي لبرنامج Symantec لمكافحة الفيروسات توصيات كيفية تجنب الإصابة بفيروس Petya-Virus-Virus، الذي هاجم يوم الثلاثاء في الشركات الروسية والأوكرانية والوكالات الحكومية، ثم انتشر في بلدان أخرى. يعمل البرنامج الضار على مبدأ Wannacry الإرشادي المثلي، واللباء الواسع النطاق الذي حدث في شهر مايو، ويتطلب أيضا استرداد قدره 300 دولار في مكافئ بيتكوين.

تعليمة حماية الكمبيوتر من Petya.a Virus

من الجدير بالذكر أنه يمكنك إنشاء ملف في "المفكرة" المعتاد، ولكن من المستحسن أن يجعله فقط لقراءة أن الفيروس لا يمكنه إجراء تغييرات عليه.

قدم سيمانتيك طريقة سهلة للحماية ضد فيروس بيتيا

أصدرت الشركة الأمريكية Symantec، المتخصصة في برنامج مضاد للفيروسات، توصيات بسيطة لمكافحة فيروس فيروس Petya، والذي هاجم نظام الشركات في عدد من البلدان في العالم في 27 يونيو. نظرا لأن الشركة تكتب على سقسقةها للحماية من الفيروس، فأنت بحاجة إلى إنشاء ملف يسمى PERFC ووضعه في مجلد Windows على مجلد C. Publication، يتحقق الفيروس النظام من أجل العدوى، ومثل هذا الملف يحاكيه.

وجدت وسيلة لحماية جهاز الكمبيوتر الخاص بك من فيروس خطير جديد

صرح المتحدث باسم مايكروسوفت في روسيا كريستينا دافيدوفا ل Ria Novosti بأن المنشط يستخدم عدة طرق لتوزيعها، بما في ذلك الشخص الذي استخدم فيروس Wannacry في مايو.

عرضت سيمانتيك قرارا لمكافحة الفيروسات - الابتزاز Petya.a

شركة أمريكية سيمانتيك، التي تتخصص في أمن المعلومات، عرضت قرارا لمكافحة الفيروسات - الابتزاز Petya.a، الذي ضرب أمس عددا من الشركات الأوكرانية والروسية.

يقول خدمة الصحافة: "تحقق Petya من وجود العدوى السابقة من خلال البحث عن اسم ملفها، عادة ما يكون C: \\ Windows \\ Perfc".

وقال المتخصصون كيفية حماية ضد فيروس بيتيا

وقال سيمانتيك، المتخصص في تطوير البرمجيات في مجال الأمن السيبراني، كيف لحماية من الكمبيوتر فيروس بيتياوبعد من أجل حماية جهاز الكمبيوتر الخاص بك من الفيروس، مما أدى إلى ضرب الآلاف من أجهزة الكمبيوتر في روسيا وأوكرانيا ودول أخرى، من الضروري إنشاء مظهر أن جهاز الكمبيوتر مندهش بالفعل، كما يقول المتخصصون.

أصدرت الشركة المصنعة الأمريكية لبرنامج مكافحة الفيروسات التوصية Symantec توصيات لمكافحة فيروسات Petya-Virus، الذي ضرب عشية نظام العديد من الشركات والوكالات الحكومية في جميع أنحاء العالم. وفقا للتعليمات، يحتاج المستخدمون إلى محاكاة عدوى الكمبيوتر من خلال إنشاء ملف PERFC في برنامج "المفكرة" ووضعه في مجلد Windows على محرك الأقراص C. عندما يدخل الفيروس النظام، فإنه يبحث عن هذا الملف و بعد أن وجدت ذلك، توقف العمل.

نشرت سيمانتيك طريقة لتدمير فيروس بيتيا

الشركة الأمريكية Symantec متخصصة في إصدار برنامج مكافحة الفيروسات المنشورة توصيات حول مكافحة فيروس Petya. وفقا للتعليمات، باستخدام برنامج المفكرة، يجب عليك إنشاء ملف Perfc ووضعه في مجلد Windows على القرص مع التشغيل تثبيت النظام. عندما يدخل الفيروس النظام، فسيجد تلقائيا الملف المحدد وتوقف العمل.

[تحديث 28 يونيو، 2017]

Petya و Misha هي أفضل الأصدقاء. عادة ما يفعلون كل شيء معا. ونعم - أنت لا تقرأ قصة خرافية للأطفال الصغار، ولكن مدونة Kaspersky Lab's Blog. لذلك، Petya و Misha هو Troyans - الابتزاز الذين يعملون في زوج ويتم توفيرهم في حزمة تثبيت واحدة.

إذا قرأت باستمرار مدونتنا واتبع الأمن السيبراني في العالم، فأنت تعرف بالفعل عن بيتي. في هذا الربيع، نشرنا وظيفتين - في أحدهم أوضحنا أن هذا هو للتشفير وكيف يعمل، وفي حالة أخرى أخبروا عن المقهوج للحصول على مصادقة مستخدم Twitter LeoStone. مما يسمح لك بفك تشفير الملفات التي حصلت عليها petya.

"Petya" من البداية كانت خلق غير عادي: على عكس أحصنة طروادة أخرى، يقوم بتشفير عدم وجود ملفات ذات امتدادات محددة، والجدول الرئيسي للملفات، وبالتالي صنع الكل hDD غير مناسب تماما للاستخدام. لذلك، لدفع الفداء، يحتاج الضحايا "Petit" إلى كمبيوتر آخر.

تلبية هذه بيتيا. Petya هو تشفير النياج الجدول الرئيسي للملفات على القرص. لا تكون بيتيا! https://t.co/hks24hclko.

لإحباطه القذرة، يحتاج "الحيوانات الأليفة" بحقوق المسؤول. إذا كان المستخدم لا يمنحها لأحصنة طروادة، فانقر فوق الزر المقابل، تصبح Petya عاجزة. من الواضح أن مبتدئ طروادة لم يناسبها، وتوصلوا إلى "الحيوانات الأليفة" من شريك - ميشا.

Petit و Misha لها اختلافات رئيسية. "Petya" يمكن أن تحرم الضحية القرص الصلب وشملت، في حين تشفم Misha فقط بعض الملفات. من ناحية أخرى، يحتاج بيتيا إلى حقوق المسؤول، لكن "ميش" - لا. قرر أبناء الأشرار أنه من هذا الزوجين سيخرج شركاء ممتازين، يكمل بعضهم البعض.

ميشا تشبه Trojan التقليدي من الابتزاز. يستخدم المعيار AES لتشفير البيانات على كمبيوتر الضحية. تنص مدونة بلوق Bleping على أن Trojan يضيف امتدادا من أربعة أحرف إلى اسم الملف المشفهر. وبالتالي، على سبيل المثال، يصبح الملف "test.txt" "test.txt.7gp3".

الآن، إذا لم تتمكن Petya على امتيازات المسؤولين، فسيتم تثبيت Misha على السيارة المصابة. مثل هذه الحالات: https://t.co/vhxu63qasb

ميشا لديه شهية لا يمكن تعويضها - إنه يشفير كمية هائلة ملفات مختلفة، بما في ذلك i.exe. وبالتالي، فإن Trojan الجديد لا يسمح للمستخدمين بتشغيل أي برنامج على الكمبيوتر. استثناء واحد: أثناء عملية تشفير "Misha" يتجاهل مجلد ومواد Windows التي تحتوي على ملفات المستعرض. بعد الانتهاء من الحبوب، يخلق Misha ملفين يحتويان على تعليمات الدفع الفدية. يتم استدعاؤهم مثل هذا: Your_Files_are_Encrypted.html و Uk_files_are_Encrypted.txt.

تدخل Petya و Misha أجهزة الكمبيوتر الخاصة بالضحايا الذين يستخدمون البريد الإلكتروني المزخرف على رسائل من المرشحين مع "ملخص" في الاستثمار. على سبيل المثال، تم اكتشاف طروادة في الملف باستخدام اسم Pdfbewerbungsmappe.exe (من الألمانية، يمكن ترجمة هذا "تطبيق PDF للعمل"). باستخدام اللغة الألمانية باسم الملف وكيف يتم توزيع البرامج الضارة، اقترح: الغرض من المجرمين هم شركات وشركات الناطقة باللغة الألمانية.

بعد أن تحاول الضحية فتح ملف .EXE الذي يحتوي على زوجين غير قابل للشفافين، ستظهر نافذة التحكم في خدمة التحكم في حساب المستخدم على الشاشة وتسأل عما إذا كان المستخدم يريد تقديم برنامج امتياز البرنامج هذا.

مهما كان المستخدم الذي يختاره، فقد فقد بالفعل: إذا كان يرد "نعم،"، فإن القرص الثابت الخاص به سيستغرق "بيتر"، إذا "لا"، إذا "لا"، فستقوم ملفاته بسرقة ميشا.

كما قلنا، الأخ الأصغر "petit" - نوع الجشع: كهدية، فإنه يتطلب ما يقرب من 2 بيتكوين (1.93) ذلك هذه اللحظة أي ما يعادل حوالي 875 دولار.

تجدر الإشارة إلى أن منشئو ديو سيئ من غير المرجح أن تأتي من البلدان الناطقة باللغة الروسية: على الرغم من أن كل من أحصنة طروادة هي أسماء روسية، في اسم "ميشا" الأصلي ميسشا، وليس ميشا. تشير الرسالة "C" في الوسط إلى أن مؤلفي الكاتب ليسوا على دراية بقواعد سرطان الأسماء الروسية.

لسوء الحظ، لم يأت أحد بأداة من شأنها أن تساعد ضحايا ميشا. هناك طريقة لاستعادة الملفات المعالجة باستخدام Petya، ولكن هذا سيتطلب جهاز كمبيوتر احتياطي وجرب كمبيوتر.

حتى لا تصبح ضحية "بيتيت" أو ميشا أو بعض "Vasi" الجديد، نوصي أن تتبع:

1. يفعل النسخ الاحتياطي, وغالبا ما تكون ممكنة وأكثر بعناية. إذا كنت تأخذ ملفاتك في الوقت المناسب، يمكنك إرسال CyberWordshots ... حيث تريد.

2. لا تصدق أي شخص وتذكر دائما التهديدات المحتملة. ملخص هذا المرشح لديه Extension.exe؟ ط ط ط، تبدو مشبوهة جدا ... لا تفتحها. من الأفضل أن تكون حذرا من فقدان جميع ملفات العمل.

الأشرار التي أنشأتها Enterler Enterprise Petya Parner Mischa # البرامج

GROUP-IB 06/28/2017 17:18

2648

في 27 يونيو في أوكرانيا، في روسيا وفي العديد من البلدان الأخرى في العالم، تم تسجيل هجوم إلكتروني واسع النطاق باستخدام تعديل جديد لتشييك Petya.

ينتشر انتشار الفيروس بمساعدة البريد المزخرف عناوين البريد الإلكتروني موظفين شركه. بعد فتح مرفق ضار، يحدث جهاز كمبيوتر مستهدف مع تشفير الملفات.

أي مرفقات - .doc، .docx، .xls، .xlsx، .RTF وغيرها من الملفات في تنسيق Microsoft قد يحتوي المكتب على محتوى ضار. عند فتح مرفق بفيروس "Petya"، سيتم تعيين البرامج الضارة باستخدام نقاط الضعف المعروفة CVE-2017-0199.

ينتظر الفيروس 30-40 دقيقة بعد الإصابة (للتوزيع)، وبعد ذلك تشفير Petya الملفات المحلية.

للحصول على فك التشفير يتطلب الابتزاز استرداد قدره 300 دولار في البيتكوين على محفظة الإنترنت.

ضحايا

في أول ساعتين، تعرضت الطاقة والاتصالات والاتصالات والشركات المالية - نتيجة لذلك، أصيبت أكثر من 100 شركة حول العالم:- في روسيا: روزنف، باشنة، بنك الائتمان المنزلي، EVRAZ وغيرها؛

- في أوكرانيا: "Zaporozhelenergo"، "Dneproenergo"، "نظام الكهرباء Dneprovskaya"، Mondelez International، Oschadbank، Mars، "New Mail"، NIVEA، TESA، Kiev، أجهزة الكمبيوتر الحكومية في أوكرانيا، محلات أوكرانية، مشغلي الأوكرانيين ("Kyivstar ، LifeCell، Ukrtelecom، Privatbank، مطار بوريسبول وغيرها؛

- في العالم: Merck Merck، Maersk، الهند وأستراليا وإستونيا وغيرها.

ما الذي يجب القيام به للحماية؟

1. اتخاذ تدابير لمكافحة Mimikatz وتقنيات زيادة الامتيازات في شبكات Windows.2. تثبيت التصحيح KB2871997.

3. مفتاح التسجيل: HKEY_LOCAL_MACHINE / SYSTEM / CurrentControlset / Control / SecurityProviders / WDigest / USELogonCredential Install في 0.

4. تأكد من أن كلمات مرور المسؤولين المحليين على جميع محطات العمل والخوادم مختلفة.

5. تغيير معدل كلمات كلمات المرور للمستخدمين المميزين (مسؤولي النظام) في المجالات.

6. تصحيحات بقع من CVE-2017-0199 و ETERNALBLUE (MS17-010).

7. حدد أساسا حقوق المسؤول لجميع الذين لا يلزمون.

8. لا تسمح للمستخدمين بربط أجهزة الكمبيوتر المحمولة على شبكة LAN حتى يتم تثبيت التصحيحات على جميع أجهزة الكمبيوتر على الشبكة.

9. هل النسخ الاحتياطي العادي جميع الأنظمة الحرجة. بشكل مثالي استخدم كلا الخيارين - النسخ الاحتياطي في السحابة وسائط القابلة للإزالة.

10. تنفيذ سياسة "الثقة الصفرية" وإجراء تدريب السلامة لموظفيها.

11. افصل SMBV1 على الشبكة.

12. اشترك في إعلامات الأمن الفنية ل Microsoft. 1. ترعى المجرمين.

2. ليس لدينا دليل على أن بيانات أولئك الذين دفعوا الفدية تم استعادة.

لم يكن لدينا وقت للبقاء على قيد الحياة من الهجوم الأخير Wannacry، مثل 27 يونيو، شبكات الكمبيوتر في جميع أنحاء العالم مرة أخرى من الفيروسات الأخرى الابتزاز، يشار إليها باسم Petya.a. ظهرت المعلومات الأولى حول الهجوم الفيروسي على موارد الإنترنت الأوكرانية، والتي أبلغت عن التهابات. أنظمة الكمبيوتر بعض الشركات المملوكة للدولة في أوكرانيا. كان مبدأ عمل الفيروس مشابه - منعت بشكل ضار تشغيل أجهزة الكمبيوتر ومطالبة 300 دولار في البيتكوين لتفكيك البيانات. في وقت لاحق اتضح أن ضابط التشفير أصاب حوالي مئات الشركات العامة والخاصة في أوكرانيا وروسيا وحول العالم.

أي نوع من الوحش؟

يعتقد معظم المتخصصين أن فيروس Petya.a يشارك في الهجوم، الذي تم اكتشافه في أبريل 2016. على الرغم من مخطط العمل مماثلة للعدوى الخاصة، فإنه لا يرتبط بانكر.أشار رئيس المركز العالمي للبحث وتحليل تهديدات Kaspersky Lab Kostin Raiu (Costin Raiu) إلى أن الفيروس يستخدم توقيع Microsoft رقمي ومثقفي تحت الأصل تطبيق ويندوزوبعد يفترض أن نسخة جديدة galfish petya.a جمعت في 18 يونيو من هذا العام.

بدوره، أعرب مختبر كاسبيرسكي عن شكوك حول حقيقة أن الهجوم ناتج عن فيروس Petya.a أو Petya.c.

"Kaspersky Lab Products تكتشف هذه البرامج الضارة مثل UDS: DangerOundObject.multi.generic. وفقا للبيانات المتاحة حاليا، فإن هذا التشفير لا ينتمي إلى العائلات المعروفة سابقا من البرامج الضارة، "Vyacheslav Zakorzhevsky، رئيس قسم أبحاث مكافحة الفيروسات" Kaspersky Lab.المتخصصون الأجانب المعدلين من الفيروس الملقب Notpetya. مثل Wannacry، فإنه يستخدم الضعف Eternalblue (CVE 2017-0144)، من خلال إدارة أدوات نظام WMI و PSExec. ليس لديه مفتاح بعيد، مثل سلفه في مايو، وهو متطور بكثير، لديه العديد من أساليب التوزيع الآلي.

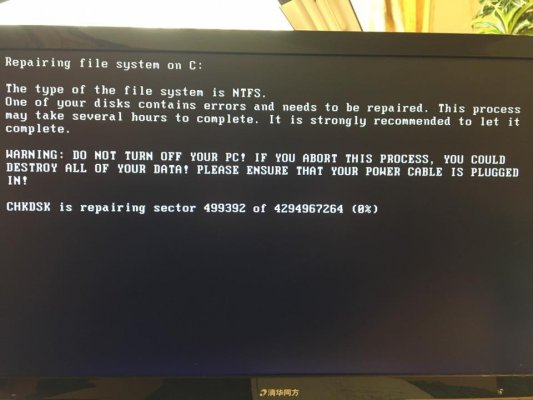

بمجرد إصابة جهاز كمبيوتر واحد في الشبكة، ينتظر الفيروس بعض الوقت قبل القيام بهجوم، على الأرجح لمزيد من أجهزة الكمبيوتر المتصلة. بعد ذلك، يقوم بتشفير جدول الملف الرئيسي (MFT) بأقراص NTFS المرتبطة محليا، وتغيير سجل التمهيد الرئيسي (MBR) محطة العمل أو يقوم الخادم بإعادة تشغيل الكمبيوتر، وبعد ذلك تعرض الشاشة، فإن الأداة المساعدة Chkdsk تعرض إجراء الأداة المساعدة Chkdsk. خلال هذا الوقت، يستغل إدارة التشفير، مما يبدأ في تشفير محتويات القرص الثابت بأكمله. نتيجة لذلك، يرى المستخدم شاشة القفل بمتطلبات الفداء.

حجم العدوى

الأول مع المشكلة في عمل أنظمة الكمبيوتر، تم اصطدام شركات الطاقة الأوكرانية في العاصمة وفي المناطق. تمكن الفيروس من منع أجهزة الكمبيوتر من بعض البنوك، بما في ذلك "Oschadbank" و "Privatbank"، وبعد ذلك نشر بنك أوكرانيا الوطني تحذيرا رسميا من الانقطاعات الممكنة في عمل النظام المصرفي الأوكراني."نتيجة لذلك، لدى بنوك Kiberatak صعوبات في خدمة العملاء والعمليات المصرفية. الآن في القطاع المالي، يتم تعزيز التدابير الأمنية ومكافحة هجمات القراصنة لجميع المشاركين في السوق المالية. يراقب NBU الوضع وسيقوم بالإبلاغ عن الحالة الحالية للحماية عبر الإنترنت للنظام المصرفي، "من رسالة NBU.

في وقت لاحق أفيد أن الفيروس تم لمسه مشغلو المحمول Kyivstar، LifeCell و Ukrtelecom، خدمة توصيل صريحة جديدة، مصنع Antonov، مطار بوريسبول، Ukrzaliznytsyu، الوزارات، القنوات التلفزيونية، وحتى وصلت إلى مترو كييف، حيث أصيب محطات تجديد السفر. في الوقت نفسه، لم تكن مواقع العديد من الشركات والمؤسسات المملوكة للدولة غير متوفرة. كما تطرق الهجوم إلى Chernobyl NPP، الذي تم تعطيل موقعه أيضا.

![]()

هناك افتراض أن أحد الأسباب العدوى الجماعية هو الأوكرانية البرمجيات M.E.Doc للحصول على البيانات المالية، التي تم تأسيسها في كل منظمة دولة. زعم أن الفيروس لتوزيعه استخدم ضعف البرنامج عند تحديث قاعدته. هذا قد يفسر لماذا عانت أوكرانيا أكثر من أي بلد آخر.

في روسيا، لم يكن حجم الهجوم من قبل فيروس Petya.a / Petya.c كبيرا جدا. أول ضحايا للشركة Rosneft و Bashneft، ولكن ممثلو روزنفوا في وقت لاحق نفوا هذه المعلومات. وذكر البنك المركزي الروسي أن الإخفاقات في عمل النظام المصرفي لم يلاحظ، هناك حالات عزلة فقط من العدوى بفيروس من المؤسسات المالية. كتبت وسائل الإعلام عن الهجوم على البنك "الائتمان المنزلي" وهزم شبكة الكمبيوتر شركة المعدنية EVRAZ. ولوحظ أيضا أن ضحايا هجمات الفيروس هم المريخون، نيفيا، الشركة المصنعة ل Alpen Gold Chocolate - Mondelez International وغيرها من الشركات.

بعد أوكرانيا وروسيا، بدأ الهجوم الفيروسي في الإبلاغ عن وسائل الإعلام الأجنبية، بما في ذلك من بولندا وإيطاليا وألمانيا وإسبانيا وفرنسا والدنمارك وهولندا والهند ودول أخرى. وفقا للخبراء، ضرب الفيروس حوالي مئات الشركات من أوكرانيا وروسيا. لا يزال حجم الآفة باقي الفيروس العالمي محدد.

كيفية الحماية من فيروس petya.a / petya.c / notpetya

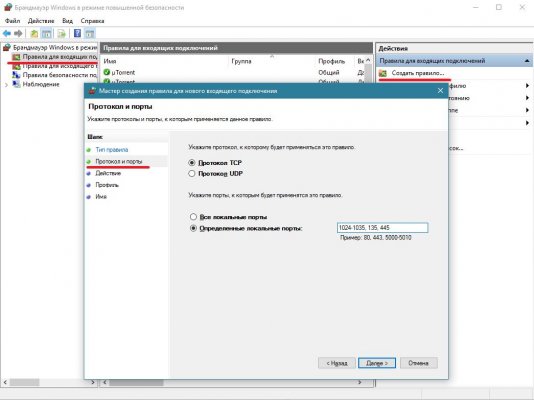

يعتقد الخبراء أن الفيروس وموزع يتم توزيعه بشكل رئيسي بريد إلكتروني كحرف مع مرفق مرفق. عند فتحه، يقوم الفيروس باستخدام ثغرة أمنية في النظام بتنزيل الملفات الضرورية، وتغيير سجل التمهيد الرئيسي، وتحميل نظام التشغيل وتشفير البيانات على القرص الثابت.لمنع انتشار الفيروس، يجب عليك تعطيل بروتوكول SMB V1 / V2 / V3 الخاص بمحطات العمل والخوادم وفقا للتعليمات، أغلق منافذ TCP 1024-1035 و 135 و 445 من خلال إنشاء القواعد المناسبة للمركبات الواردة والصادرة في جدار الحماية نظام التشغيل أو جهاز التوجيه. بالإضافة إلى ذلك، من الضروري التأكد من أن الكمبيوتر لديه أحدث حرج تحديثات Windows. و مايكروسوفت أوفيس. - من الممكن أنه في المستقبل القريب المعلومات التفصيلية حول نقاط الضعف سيظهر وسيتم إصدار تصحيحات جديدة لجميع إصدارات نظام التشغيل من Microsoft.

على الأنظمة المصابة بالفعل، يمكن للفيروس أن يخلق الملفات التالية:

- ج: \\ windows \\ perfc.dat

- ج: \\ myguy.xls.hta

- ٪ appdata٪ \\ 10807.exe

المستخدمون الذين لديهم مكافحة فيروسات Kaspersky، توصي الشركة بالاتصال بنظام Cloud KSN وتفعيل نظام مراقبة النظام (Watcher System). بالإضافة إلى ذلك، يمكنك استخدام وظيفة Applocker لحظر تنفيذ الملف مع العنوان perfc.dat. حظر أيضا إطلاق الأداة المساعدة PSExec من حزمة SYSINTERNALS.

في 27 يونيو، عشية يوم الدستور، كانت جميع أوكرانيا تحت ضربة المتسللين غير المعروفين. فيروس يدعى بيتيا هاجمت شبكات الشركات البنوك، وسائل الإعلام، العديد من الشركات، السلطات، أندية كرة القدم، مشغلي الهواتف المحمولة.

28 يونيو في مجلس الوزراء قال ذلك على نطاق واسع هجوم القراصنة تم إيقاف شبكات الشركة وشبكات السلطات.

لا يوجد الكثير حول الإزاحة الفيروسية معروفة، لكن في الليلة الأصابع في الليلة أعربوا عن عدة طرق فعالة للحماية من الفيروس. جمعت "البلد" الثلاثة الأكثر فاعلية لهم.

في الوقت نفسه، ذكر الخبراء أن إزالة الفيروس مع جهاز متأثر بالفعل لن يعمل. يتم تشغيل الكمبيوتر بشكل أساسي ببساطة في قطعة من البلاستيك المعوقين. أيضا الخبراء لا ينصحونك بإرسال "فدية" لحساب المتسللين، لأنه لا معنى له.

مضاد للفيروسات

وفقا لمتخصصي تكنولوجيا المعلومات، فمن الضروري استخدام مكافحة الفيروسات. في الوقت نفسه، كتل فيروس Petya أفاست، في حين أن Kaspersky Anti-Virus لا يرى ذلك.

ينصح الناس عدم التنزيل برامج الجهات الخارجية والملفات. لا تتحرك على روابط مشبوهة، بما في ذلك من الشبكات الاجتماعية. خاصة إذا جاءوا من مستخدمين غير معروفين.

في الوقت نفسه، يمكن لمؤلفي الحروف المصابة للفيروس قناع، على سبيل المثال. تحت الرسالة من الخدمة المالية.

نشر وزير الإبلاغ عن التهاب القطرية ديمتري Zolotukhin مثالا على هذه الرسالة. إذا قمت بفتح هذه الرسالة - ستبدأ البرنامج الضارالتي تشفير جميع البيانات على الكمبيوتر. يذهب مبشرو فيروس Petya إلى الخدعة، مما يدرك أن خطاب التصيد يجب أن يشجع المستخدم على فتحه.

على سبيل المثال، في لقطة شاشة، التي نشرت نائبا الوزير، يمكن ملاحظة أن المتسللين استخدموا عدم دفع الضرائب التي زعم أنها جاءت من الخدمة المالية. تم إرفاق الرسالة بالاستثمار المصاب تحت ستار رسالة لرئيس المؤسسة.

الصورة: facebook.com/dzolotukhin.

"مصنع الجعة"

ينصح أخصائيي سيمانتيك

في وقت مهاجمة Petya يبحث عن ملف C: \\ Windows \\ Perfc. إذا كان مثل هذا الملف موجود بالفعل على الكمبيوتر، فإن الفيروس ينتهي العمل دون عدوى.

لإنشاء مثل هذا الملف للحماية من Petya، يمكنك استخدام "Notebook" المعتاد. علاوة على ذلك، تنصح مصادر مختلفة بإنشاء ملف PERFC (بدون توسيع) أو Perfc.dll. ينصح الخبراء أيضا بإنشاء ملف يمكن الوصول إليه فقط لقراءة الفيروس لإجراء تغييرات عليه.

أذكر أن "البلد" يؤدي