ما هو اسم برنامج طروادة. تدابير الوقاية الأساسية. الأنواع الرئيسية لبرامج طروادة

Informatics مجردة

حول الموضوع: "فيروس طروادة"

أداء: الطالب 9 "A"

المدرسة رقم 50.

ryzhkov maxim

حصان طروادة، أدوات إدارة مخفية، الفيروسات المقصودة ومصممي الفيروسات والمولدات متعددة الأعمدة.

تاريخ اسم "حصان طروادة".

ومن المعروف باسم قطعة أثرية Horsepie وصنع من الخشب المستخدمة من قبل اليونانيين اليونانيين لدخول مدينة تروي المحصنة. وقعت نهاية الحرب بين الإغريق وأحصنة طروادة من واحدة من أكثر الغزانات الشهيرة في أراضي العدو التي يرأسها أوليسيس، وأمرت فنانة Epeo ببناء حصان خشبي ضخم، والتي عرضت على أثينا و بوسيدون، وقد تم قبولها من قبل تروي كرمز للعالم، مقتنعا من قبل Syno، ابن عم أوديسي.

إلى مفاجأة كبيرة من طروجانوف، احتوى الحصان على جنود يوناني في هيكلها. في وقت متأخر من الليل، افتتح سينون الحصان، واليونانيين استولت على المدينة، وكان الحراس، والنساء، والرجال، والشيوخ، واغتصب النساء غير الرمز. وهكذا، سقطت المدينة في حوزة قوات إلين، مما يضع حدا للنزاعات لمدة عشر سنوات.

في القرن الثاني عشر قبل الميلاد. أعلنت اليونان أن ثلاث حرب. بدأ الإغريق حربا مدتها 10 سنوات ضد هذه المدينة، لكنهم لم يستطعوا أن يأخذوه. ثم ذهبوا إلى الخدعة. بناء على نصيحة أوديسي، تم بناء حصان خشبي ضخم. اختبأ العديد من الأبطال داخل هذا الحصان، والجيش الأححيري، ويغرق في السفن، أبحر إلى جزيرة أوستوس. قرر أحصنة طروادة أن الحصار قد تمت إزالته، وبعد أن يعتقد أن كلمات كعكة سينون حول حقيقة أن الحصان قد ترك من قبل الأهميون من أجل فرحة آلهة أثينا، وحصلت عليه سيجعله الثلاثة منحة، نقله إلى المدينة، وتدمير جدار القلعة. عند جدوى، أقنع الكاهن Laocoon بأحصنة طروادة بأنه لا ينبغي القيام بذلك. في الليل، خرج ووريورز آييس من قرية الحصان وفتح بوابة المدينة إلى القوات التي عادت تحت الغطاء. تم أخذ تروي ودمرت.

مع الأخذ في الاعتبار ما ورد أعلاه، أصبح مصطلح "حصان طروادة" شعبية، تعتبر محاكاة ساخرة تحدد استخدام الحيل أو الخداع ضد خصمه من خلال مدخل مخفي وسيلة لإنتاج الأرباح أو لتلبية الهدف. على سبيل المثال: "قالت كارلوك أنها كانت صديقتي، وتبت إلى حصان طروادة.

نشأت حرب تروي في العصر البرونزي، بين الإغريق وأحصنة طروادة، بدءا من 300 عام. وفقا للحفريات الأثرية، فإن إقليم تروي هي المكان الذي يعرف فيه حاليا باسم تركيا الغربية. كان الأساس لبداية هذا العقد الطويل اختطاف أو طيران الملكة إيلينا سبارتا مع الأمير تروي باريس. وقبل الوضع أن سبارتان الملك مينيل، الذي أعلن حرب تروي.

هذا هو السبب في أن هذه البرامج تدعو "Troyan Horses" - أنها تعمل دون أن يلاحظها أحد من قبل مستخدم الكمبيوتر، والاختباء من أفعال التطبيقات الأخرى.

ما هو حصان طروادة؟

Trojan Horse هو برنامج يوفر إمكانية الوصول غير المصرح به إلى الكمبيوتر لإجراء أي إجراءات في الوجهة دون تحذير معظم مالك الكمبيوتر أو يرسل المعلومات التي تم جمعها عن عنوان محدد. في الوقت نفسه، عادة ما يصنع نفسه لشيء سلمي ومفيد للغاية. يقتصر جزء من برامج طروادة بحقيقة أنه يرسل كلمات المرور الخاصة بك عن طريق البريد إلى منشئهم أو شخص تكوين هذا البرنامج (ترويقان بالبريد الإلكتروني). ومع ذلك، بالنسبة لمستخدمي الإنترنت، فإن أخطر البرامج التي تسمح لك بالحصول عليها الوصول عن بعد لسيارتهم من الجانب (الخلفية). في كثير من الأحيان، تقع أحصنة طروادة على الكمبيوتر مع برامج مفيدة أو مرافق شعبية، مخفية تحتها.

Achille هي شخصية رائدة في ILIAD، وفي الأسطورة اليونانية تعتبر Demigod، تم اختيارها لموت الشباب في المعركة. بعد فترة وجيزة من وفاة هيكتور، تم إلقاء وفاة Achille من قبل سهم ألقيت على كعب باريس، وبالتالي، فإن مصطلح "كعب أتشيلا" معروف. تمت إزالة Wolfgang Petersen من قبل Wolfgang و Printring: Brad Pitt و Eric Ban و Diana Kruger و Orlando Bloom و Rose Birn و Sean Bean و Schaffron Cox و Beter Otul. يعتمد على القصيدة "Iliad" من هوميروس ويشمل مواد من Odyssey و Enievis Vergil.

هذا عمل يتكون من عشرة كتب، وهو نوع سيرة ذاتية كتبه الصحفي الإسباني والكاتب خوان خوسيه بينيتيز. بعد وفاة Benitez يلعب العمل الشاق على البحث عن يوميات أمريكية، في مسرحية سلسلة الألغاز، والتي تحتوي على شهادة ذات طبيعة غامضة في المهمة تسمى حصان طروادة، والتي تتألف من قفزة مرة أخرى في الوقت المناسب، خاصة في لحظات مهمة في حياة يسوع من الناصرة، مثل العاطفة وموت يسوع.

من سمات هذه البرامج التي تجبرها على تصنيفها بأنها ضارة هي عدم وجود تحذير بشأن تركيبها وإطلاقها. عند بدء تشغيل Trojan نفسه في النظام، ثم يراقبها، في حين أن المستخدم لا يصدر أي رسائل حول تصرفاتها. علاوة على ذلك، قد يكون رابط طروادة غائبا في قائمة التطبيقات النشطة أو الاندماج معهم. نتيجة لذلك، قد لا يعرف مستخدم الكمبيوتر عن وجوده في النظام، في حين أن الكمبيوتر مفتوح جهاز التحكموبعد في كثير من الأحيان تحت مفهوم "Troyan" تعني الفيروس. في الواقع، هذا ليس كذلك. على عكس الفيروسات، يهدف Troyans إلى الحصول على معلومات سرية والوصول إلى بعض موارد الكمبيوتر.

فيروس الكمبيوتر طروادة الحصان

وهكذا، يسعى إلى إثارة شهادة علمية في تعاليم ورسائل يسوع من الناصرة، مما يخلق تباينا على أن المعتقدات الدينية التي أبلغت عنها معتقداتها. حصان طروادة هو برنامج ضار يعمل كبرنامج شرعي وغير ضار ومفيد للمستخدم، ولكن بمجرد أن يشير إلى سيارة المستخدم، يبدأ في التدمير تثبيت البرنامج والحصول على الوصول إلى جميع المعلومات الواردة في الكمبيوتر.

هناك العديد من المظاهر التي يمكن أن تحذر من فيروس طروادة محتمل، يمكننا أن نؤدي إلى ما يلي. ومع ذلك، لمنع هذا الموقف، من الضروري اتخاذ بعض التوقعات، مثل.

- لا تقم بتحميل التطبيقات أو تشغيل البرامج من مواقع غير معروفة.

- الحفاظ على أنظمة محدثة، وكذلك تطبيقاتها.

- لديك برامج مكافحة الفيروسات أو برامج مكافحة الفيروسات.

طرق مختلفة من اختراق طروادة في نظامك ممكنة. غالبا ما يحدث عند بدء أي برنامج مفيد يتم فيه تطبيق خادم طروادة. في وقت التشغيل الأول، يقوم الخادم بنسخ نفسه بأي دليل، يصف نفسه للبدء في سجل النظام، وحتى إذا كان برنامج الناقل يبدأ أبدا، فإن نظامك مصاب بالفعل بأحصنة طروادة. يمكنك إصابة السيارة بنفسك عن طريق تشغيل البرنامج المصاب. يحدث هذا عادة ما إذا لم يتم تنزيل البرامج من الخوادم الرسمية، ولكن من الصفحات الشخصية. حقن طروادة يمكن أيضا الغرباء إذا كان لديك حق الوصول إلى جهازك، فقط قم بتشغيله من قرص مرن.

هل الفيروس هو نفسه البرامج الضارة؟ وما هو الفداء وكيف يختلف عن التهديدات الأخرى؟ عادة ما نسميها دائما فيروس كمبيوتر، وهذا كل شيء. لكن اليوم سنذهب إلى أبعد من ذلك، ونحن سنشرح ما معنى مثل هذه المصطلحات مثل البرامج الضارة والفيروسات والديدان وبرامج التجسس أو أحصنة طروادة والابتزاز، إلخ.

كلمة تأتي من من اللغة الإنجليزيةوهذا هو المصطلح الناشئ عن توحيد الكلمات "الضارة البرمجيات"أو البرامج الضارة. البرامج الضارة هي نوع البرنامج الذي هدفه هو اختراق الكمبيوتر أو تلفه نظام معلومات دون موافقة صاحبها.

Typs Trojanov.

في الوقت الحالي، تم الحصول على أحدث مشاحين الأنواع التالية:

1. الأدوات المساعدة من الإدارة المخفية (البعيدة) (backdoor - من الإنجليزية. "الخلفية 2").

حصان طروادة لهذه الفئة هي أساسا ما يكفي من الأدوات المساعدة القوية للإدارة عن بعد لأجهزة الكمبيوتر على الشبكة. من حيث وظائفها، تشبه إلى حد كبير أنظمة الإدارة المختلفة التي طورتها الشركات المعروفة - الشركات المصنعة لمنتجات البرمجيات.

لذلك، البرامج الضارة هي المصطلح الرئيسي المستخدم لمناقشة جميع تهديدات الكمبيوتر. ومع ذلك، فهي ليست برامج ضارة من جميع البرامج التي يمكن أن توفر بياناتك. يجب علينا التمييز بين البرامج المعيبة، والتي تعد البرامج التي لا يتم تطويرها بنوايا سيئة، ولكنها لها أخطاء معينة في التعليمات البرمجية الخاصة بك، نظرا لأن معلوماتك يمكن الكشف عنها أو نظامك عرضة لخطأ معين.

فيروس الكمبيوتر هو نوع من البرامج الضارة، والغرض منه هو تغيير الأداء المناسب للجهاز. يفعل هذا، يصيب ملفات الكمبيوتر بواسطة رمز الشر، و الميزة الأساسية إنه يتطلب تدخل المستخدم لتنفيذها. اللحظة التي يقبل فيها المكتب لإصلاح الكمبيوتر وتوزيعه.

الميزة الوحيدة لهذه البرامج تجعلها تصنفها كبرامج طروادة ضارة: لا تحذير من التثبيت والإطلاق.

عند البدء، يقوم Trojan بتثبيت نفسه في النظام ثم يراقبه، في حين أن المستخدم لا يصدر أي رسائل حول تصرفات طروادة في النظام. علاوة على ذلك، قد يكون رابط طروادة غائبا في قائمة التطبيقات النشطة. نتيجة لذلك، قد لا يعرف "مستخدم" برنامج Trojan هذا عن وجوده في النظام، في حين أن جهاز الكمبيوتر الخاص به مفتوح للتحكم عن بعد.

زادت مخاطر استخدامها أيضا مع تطوير وتوسيع الإنترنت. واحدة من التهديدات الرئيسية عند المشاهدة البرامج الضارة أو "البرامج الضارة". يشير المصطلح إلى أي برنامج كمبيوتر مصمم لأداء إجراءات غير مرغوب فيها أو ضارة للمستخدمين من أجهزة الكمبيوتر والأجهزة اللوحية وحتى الهواتف المحمولة.

الأكثر شيوعا "البرمجيات الخبيثة" وأحد الأقدم هو فيروس، ولكن في الواقع هناك المزيد من الأصناف. يهدف إنشاء برامج ضارة إلى الفوائد الاقتصادية ومعظم النوايا السياسية.

أدوات الإدارة المخفية الحديثة (Backdoor) سهلة الاستخدام إلى حد ما. عادة ما تتكون أساسا من الجزءين الرئيسيين: الخادم (المنفذ) والعميل (مدير الخادم).

الخادم هو ملف تنفيذي.والتي يتم تضمينها بالتأكيد على سيارتك، محملة بالذاكرة في نفس الوقت إطلاق ويندوز وأداء الأوامر المستلمة من العميل البعيد. يتم إرسال الخادم إلى الضحية، وبعد ذلك يتم إجراء جميع الأعمال في وقت لاحق من خلال العميل على كمبيوتر القراصنة، I.E. يتم إرسال الأوامر من خلال العميل، ويقوم الخادم بإجراءها. خارجيا، لم يتم الكشف عن وجودها. بعد بدء تشغيل جزء الخادم من طروادة على كمبيوتر المستخدم، يتم حجز منفذ معين للاتصال مع الإنترنت.

الأيام التي تم فيها إنشاء غالبية البرامج الضارة من قبل المراهقين، في الماضي. يقول كاسبيرسكي، شركة متخصصة في منتجات أمن الكمبيوتر: "من المقصود حاليا من قبل مجرمي محترفين لأغراضهم الخاصة التي يمكن أن تستخدم التكتيكات المختلفة والمعقدة".

تعريف الديدان: البرامج التي تجعل نسخ نفسها عن طريق وضعها في أماكن مختلفة من الكمبيوتر. الغرض من هذا البرنامج الضار هو عادة تحطم أجهزة الكمبيوتر و شبكات الحاسبما يمنع المستخدمين من العمل. الضرر: الهدف الرئيسي هو توزيع وتأثير أكبر عدد ممكن من أجهزة الكمبيوتر. لتوسيعها، يستخدم المبدئون عناوين الأصفر.

بعد هذه الإجراءات، يطلق المهاجم جزء العميل من البرنامج، يتصل بهذا الكمبيوتر من خلال المنفذ مفتوح عبر الإنترنت ويمكنه إجراء أي إجراءات تقريبا على جهازك (هذا محدود فقط من خلال إمكانات البرنامج المستخدمة). بعد الاتصال بالخادم، يمكنك قيادة جهاز كمبيوتر بعيد إلى الخادم تقريبا مثل: إعادة التشغيل، وإيقاف تشغيل القرص المضغوط، وحذف، والكتابة، وتغيير الملفات، وعرض الرسائل، إلخ. في بعض أحصنة طروادة، يمكنك تغيير المنفذ المفتوح في عملية العمل وحتى تعيين كلمة مرور الوصول ل "المضيف" لهذا طروادة. يوجد أيضا أحصنة طروادة تسمح لك باستخدام الجهاز "المجدي" كخادم وكيل (بروتوكولات HTTP أو الجوارب) لإخفاء عنوان IP الحقيقي للقراصنة.

المواضيع الأكثر شيوعا هي الجنس، الشهير، الذي يوقظ برنامج الإصابة أو القراصنة. الضرر: غالبا ما تسرق برامج التجسس بيانات المستخدم، مثل البريد الإلكتروني، بطاقة إئتمان إلخ. للاستفادة اقتصاديا أو ببساطة استخدامها في أغراض التسويق. يمكنهم أيضا جمع عادات لمشاهدة الشخصية كصفحات غالبا ما يزورها، إلى حقيقة أنه يضغط، على سبيل المثال. غالبا ما يتم إرسال هذه البرامج بواسطة Crybercriminals، والتي، بعد تطويرها، تبيعها في السوق السوداء للاستخدام في الاحتيال عبر الإنترنت والجرائم الإلكترونية.

في أرشيف هذه طروادة عادة ما يكون 5 بعد الملفات: العميل، محرر الخادم (التكوين)، خادم طروادة، ملفات التعبئة (slileger)، ملفات الوثائق. لديه وظائف كافية، من بينها يمكنك تحديد ما يلي:

1) جمع معلومات حول نظام التشغيل؛

2) تحديد كلمات مرور التخزين المؤقت والاتصال الهاتفي، وكذلك كلمات مرور برامج الاتصال الشعبية؛

برامج طروادة التعريف: برامج الحاسوبالتي تنتج إجراءات ضارة دون معرفة المستخدم. اسم "Troyan" يأتي من الأسطورة، أخبره الإغريق في "Iliad" عن الحصار من مدينة تروي. الضرر: لديهم القدرة على حذف الملفات أو تدمير المعلومات على القرص الثابت. يمكنهم أيضا التقاط جميع النصوص التي تم إدخالها من لوحة المفاتيح أو تسجيل كلمات مرور المستخدم. هم من أكثر البرامج الضارة الخطرة والخطيرة. في السنوات الأخيرة، تم إنشاء فئة "بنك طروادة".

تحديد الفيروس: برامج الكمبيوتر المصممة لإصابة الملفات. هذه هي البرامج الخبيثة الأكثر شهرة والقديمة التي تم إنشاؤها للأضرار التي لحقت بجهاز الكمبيوتر الخاص بك. على مر السنين، أصبحوا أكثر تعقيدا ويصعب اكتشافها. الضرر: كقاعدة عامة، فإنها تصيب ملفات النظام لغرض تعديلها للتدمير المتعمد للبيانات المخزنة على جهاز الكمبيوتر الخاص بك. وإن لم يكن كل شيء ضار جدا. هناك بعض غير ضارة، والتي تتميز فقط عن طريق تهيج، على سبيل المثال، جعل سيارتك تبطئ.

3) العثور على كلمات مرور جديدة وإرسال معلومات أخرى إلى البريد الإلكتروني؛

4) قم بتنزيل وتشغيل الملفات على المسار المحدد؛

5) إغلاق نوافذ مكافحة الفيروسات الشهيرة وجدران الحماية عند الكشف؛

6) تنفيذ الملفات القياسية للعمل مع الملفات: المشاهدة والنسخ والحذف والتغيير والتنزيل والتنزيل والبدء والتشغيل؛

هذه هي برامج أو أجهزة أجهزة خاصة تقوم بتسجيل ضغطات المفاتيح التي يتم تصنيعها على لوحة المفاتيح، في وقت لاحق تسجيلها في الملف أو إرسالها عبر الإنترنت. تتمثل طريقة تثبيت أخرى في تنزيل تطبيق شرعي أو مهاجمة القناة أو إدراج برامج ضارة لهذا التطبيق.

من ناحية أخرى، تحتاج Kaspersky Lab إلى مختبر Kaspersky: "من ناحية أخرى، تحتاج Keyloggers مع الأجهزة إلى المهاجم إلى الوصول الجسدي إلى الكمبيوتر". لا شيء من الثلاثة جيدة، ولكن لن يضر الآخر ولا الآخر جهاز الكمبيوتر الخاص بنا. لماذا من المهم التمييز بينهم؟ بسيطة للغاية: نظرا لأن مناشير الصدى تستخدم تختلف عن بعضها البعض، فيمكنهم الدخول إلى جهاز الكمبيوتر الخاص بنا بشكل مختلف ولا يمثل نفس المستوى من الخطر، على الرغم من أنهم جميعا ضارة وقد يتطلب إصلاح الكمبيوتر.

7) الإزالة التلقائية لخادم طروادة من النظام من خلال العدد المحدد من الأيام؛

8) التحكم في القرص المضغوط، تشغيل / إيقاف تشغيل / إيقاف تشغيل / إيقاف تشغيل Ctrl + Alt + Del، عرض وتغيير محتوى الحافظة، مختبئ وعرض TASQUBAR، TRA، Clock، Desktop و Windows؛

9) إنشاء دردشة مع الضحية، بما في ذلك. لجميع المستخدمين المتصلين بهذا الخادم؛

على الرغم من أن هذه الكلمة تستخدم في الحالة العامة للبرامج الضارة، فإن فيروس الكمبيوتر هو رمز محدد للغاية. يمكنهم أيضا التأثير على ملفات النظام. يجب أن تكون محمية الفيروسات الجيدة.وجدار الحماية وبعض قواعد السلوك. لقد قمت بتنزيل البرنامج، بشكل طبيعي على ما يبدو، ولكن بعد ذلك، اتضح "وظيفة مزدوجة" التي نتجاهلها. هذا البرنامج هو "Backdoor"، مما يجعل جهاز الكمبيوتر الخاص بنا عرضة لهجمات أخرى.

هذا ليس بالضرورة برنامجا مدمرا بمفرده، ولكن إذا قمت بتقسيمه، فذلك لأنك ليس لديك نية جيدة. هناك العديد من الأصناف، ولكن الفرق الأساسي من فيروس الكمبيوتر هو أن Troyan ليس مستبعدا ذاتيا. وهذا هو، فإنه يؤدي بعض الإجراءات للتحكم في أمن جهاز الكمبيوتر الخاص بنا. لكن الخطر أعلى: عادة ما يكونون أكثر صعوبة اكتشافها، لأنهم، على ما يبدو، ليسوا فيروس.

10) عرض على شاشة العميل لجميع الأزرار المضغوطة، أي هناك وظيفة من جاسوس لوحة المفاتيح؛

11) أداء صور الشاشة من جودة وحجم مختلفة، وشاهد منطقة معينة من شاشة الكمبيوتر البعيد، وتغيير دقة الشاشة الحالية.

طروادة الإدارة الخفية وهي الآن الأكثر شعبية. يريد الجميع أن يصبحوا مالك Trojan، لأنه يمكن أن يوفر فرصا استثنائية لإدارة وتنفيذ إجراءات مختلفة حاسب يستخدم عن بعدوالتي يمكن أن تخيف معظم المستخدمين وتسليم الكثير من المرح لمالك طروادة. كثير من الناس يستخدمون طروادة من أجل مزاج فقط لشخص ما، انظروا إلى عيون "Superchaker" المحيطة، وكذلك للحصول على معلومات سرية.

2. البريدية (البريد الإلكتروني عبر البريد الإلكتروني).

Troyans التي تسمح لك ب "سحب كلمة المرور" وغيرها من المعلومات من ملفات الكمبيوتر وإرسالها إلى البريد الإلكتروني المضيف. قد تكون هذه عمليات تسجيل الدخول وكلمات مرور موفر الإنترنت صندوق بريدوكلمات المرور ICQ و IRC، إلخ.

لإرسال رسالة إلى المالك حسب البريد، يرتبط ترويان خادم البريد الموقع عبر SMTP (على سبيل المثال، على SMTP.Mail.ru). بعد جمع البيانات اللازمة، سيقوم Troyan بتحقق مما إذا تم إرسال هذه البيانات. إذا لم يكن الأمر كذلك، يتم إرسال البيانات وحفظها في السجل. إذا تم إرسالك، يتم استخراج الرسالة السابقة من Regis، ومقارنتها بالآخر. إذا حدثت أي تغييرات في المعلومات (ظهرت بيانات جديدة)، فسيتم إرسال الرسالة، وسجل التسجيل بيانات كلمة المرور الطازجة. في كلمة واحدة، يشارك هذا النوع من Trojanov ببساطة في جمع المعلومات، وقد لا يخمن الضحية حتى أن كلمات المرور معروفة بالفعل لشخص ما.

في أرشيف مثل هذا طروادة، توجد 4 ملفات عادة: محرر الخادم (Configurator)، خادم Trojan، ملفات Packer (Shleshchik)، دليل للاستخدام.

نتيجة للعمل، قد يتم تحديد البيانات التالية:

1) عنوان IP للكمبيوتر التضحية؛

2) معلومات النظام مفصلة (اسم الكمبيوتر والمستخدم، نسخة ويندوزالمودم، إلخ)؛

3) جميع كلمات المرور المخزنة مؤقتا؛

4) جميع إعدادات الاتصالات الهاتفية بما في ذلك أرقام الهواتفوتسجيلات وكلمات المرور؛

5) كلمات المرور من ICQ؛

6) ن آخر المواقع التي تمت زيارتها.

3. لوحة المفاتيح (keylog-gers).

يكتب هذه Troyans كل ما تم الاتصال به على لوحة المفاتيح (بما في ذلك كلمات المرور) إلى الملف، الذي يتم إرساله لاحقا إلى بريد إلكتروني محدد أو بروتوكول نقل الملفات تقريبا. نقل الملف. بروتوكول). عادة ما تشغل Keylogger مساحة صغيرة ويمكن ملثمين ببرامج مفيدة أخرى، نظرا لسبب اكتشافه. هناك سبب آخر للكشف عن هذه طروادة هو أن ملفاتها تسمى كما هو نظامي. يمكن أن تسليط الضوء على بعض Troyans من هذا النوع وفك تشفير كلمات المرور. تأسست في حقول إدخال كلمة المرور الخاصة.

هذه البرامج تتطلب الإعداد اليدوي وإخفاء. Keylogger "يمكنك استخدام ليس فقط في أغراض Hooligan. على سبيل المثال، من المريح للغاية وضعه في مكان عملك أو المنزل لوقت المغادرة.

4. برامج نكتة (برامج نكتة).

هذه البرامج غير ضارة في جوهرها. إنهم لا يسببون أي ضرر مباشر للكمبيوتر، لكنهم أفادوا أن يكون سبب هذا الضرر قد يحدث بالفعل، ويمكن أن يحدث تحت أي شروط أو يحذر المستخدم عن الخطر غير الموجود. برامج النكتة فوضى رسالة المستخدم حول التنسيق القرص الصلب، حدد الفيروسات في ملفات غير مرضية، قم بإزالة الرسائل التي تشبه الفيروسات الغريبة، إلخ. - ذلك يعتمد على روح الدعابة من خالق هذا البرنامج. بالطبع، لا توجد أسباب للإثارة، إذا لم يعمل هذا الكمبيوتر المستخدمين الآخرين الذين يمكنهم تخويف هذه الرسائل.

5. إلى "Trojan Horses" يمكن أن تشمل أيضا الملفات المصابة، ويتم تصحيح الشفرة بالتأكيد أو تغييرها بواسطة طريقة التشفير. على سبيل المثال، يتم تشفير الملف بواسطة برنامج خاص و (أو) تعبئته بواسطة أرشيف غير معروف. في النهاية، حتى أحدث الإصدارات لا يمكن تحديد مكافحة الفيروسات أن تحدد الوجود في ملف طروادة، نظرا لأن حامل الكود غائب في قاعدة بيانات مكافحة الفيروسات.

حماية طروادة (منصة ويندوز)

الكشف عن عمل برنامج طروادة الحديث على جهاز الكمبيوتر الخاص به أمر صعب للغاية. ومع ذلك، يمكنك تحديد التوصيات التالية للكشف عن برامج طروادة وإزالتها

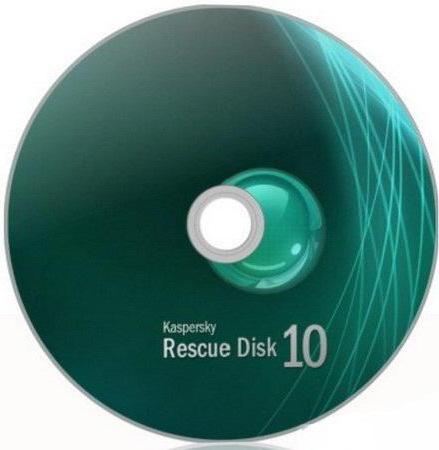

1. استخدم برنامج مكافحة الفيروسات.

تأكد من استخدام برنامج مكافحة الفيروسات لفحص الملفات والأقراص، وتحديث قاعدة بيانات مكافحة الفيروسات بانتظام عبر الإنترنت. إذا لم يتم تحديث الأساس، فسيتم تقليل نتيجة مكافحة الفيروسات إلى الصفر، نظرا لأن أحصنة طروادة جديدة تظهر بدون انتظام أقل من تحديثات قواعد بيانات مكافحة الفيروسات.

لذلك، لا يمكن التعرف على هذه الطريقة على أنها موثوقة تماما. في بعض الأحيان، كما يظهر الممارسة إذا كان خادم طروادة مضمن في الملف القابل للتنفيذ، لا يمكن مكافحة الفيروسات في كثير من الحالات اكتشافها. في الوقت الحالي، أثبتت مكافحة الفيروسات في كاسبرسكي مكافحة الفيروس والدكتور من أفضل حفلات في هذا الصدد. ويب.

جنبا إلى جنب مع وجود مكافحة الفيروسات البرامج المتخصصة (مستضدات)، والتي يمكن أن تجد، تحديد وتدمير معظم أحصنة طروادة، ولكن أصبح من الصعب التعامل معها وأكثر صعوبة. مثل هذا البرنامج المصمم للبحث وتدمير أحصنة طروادة على جهاز الكمبيوتر الخاص بك، يمكن أن ينصح هنتر طروادة.

2. تثبيت جدار الحماية الشخصي (جدار الحماية) وتفريق بعناية في إعداداته. الميزة الرئيسية لعمل طروادة هي منافذ مفتوحة غير ضرورية. عند بدء تشغيل خادم برنامج Trojan، سيحظر جدار الحماية منفذه من الداخل، وبالتالي استمعت إلى الإنترنت. ومع ذلك، يعطي جدار الحماية حماية إضافية، من ناحية أخرى، يقوم المستخدم ببساطة بإزعاج استجابة باستمرار لطلبات البرنامج حول تشغيل خدمة معينة ومرور البيانات من خلال منفذ معين. في بعض الأحيان توجد حالات شديدة عندما تكون جدار الحماية ومكافحة الفيروسات عاجزة عن شيء، حيث يتم إغلاقه بواسطة Troyan. كما أنها إشارة للمستخدم أن ترويان موجود في النظام.

للتحكم في المنافذ المفتوحة، يمكنك أيضا استخدام ماسحات المفرط أو البرامج التي تظهر مفتوحة في حاليا المنافذ والاتصال المحتمل للمستخدمين غير المصرح لهم.

من جدران الحماية المنتج بجودة إلى حد ما هو برنامج جدار حماية Agnitum Outpost Pro، والذي يسمح لك بتكوين عملية التطبيق ومستخدم المستخدم المطلوب.

3. الحد من عدد الغرباء الذين لديهم الوصول إلى جهاز الكمبيوتر الخاص بك، لأن كافية رقم ضخم يتم نقل أحصنة طروادة والفيروسات إلى وسائل الإعلام الخارجية (الأقراص والأقراص). يوصى أيضا بتغيير كلمات المرور بشكل دوري على الحسابات الهامة بشكل خاص.

4. لا تقم بتنزيل الملفات والصور من مواقع مشكوك فيها (الصفحات المنزلية مع الصور، إلخ). في كثير من الأحيان، يتم تثبيت الصورة وخادم طروادة ("لصق") معا لفظي النوم، وهذا العامل لا يسبب الشكوك. هنا Troyan متنكر كصورة. في هذه الحالة، ستكون الأيقونة حقا من الصورة، ولكن سيبقى التمديد *. بعد الضغط من مرور الوقت، يبدأ ترويان ويجعل أعماله السوداء.

5. لا تستخدم برامج مشكوك فيها، يزعم أن يسرع الكمبيوتر على الإنترنت في أوقات N (تسريع عمل القرص المضغوط والماوس وسادة الماوس، إلخ). في الوقت نفسه، يجب إيلاء الاهتمام على أيقونة البرنامج، خاصة إذا لم يتم التفاوض بشأن أي شخص مقدما. في هذه الحالة، يمكنك طرح سؤال المرسل، وإذا لم يكن هناك استجابة إيجابية، حذف هذا البرنامج.

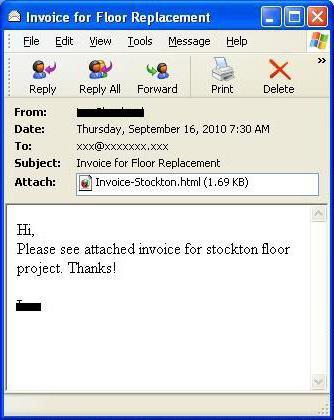

6. عند تلقي رسالة من مرسلدي غير معروف، إيلاء اهتمام خاص لتوسيع الملف المتداخل. اخفاء اسم التمديد المشتمل للملف * .exe، * .jpg، * .bat، * .com، * .scr، * .vbs double (* .doc .exe)، والحرف .exe يمكن أن يكون مقسمة على عدد كبير من المساحات أو نقلها إلى السطر التالي.

عند تلقي خطاب مع أرشيف مرفق (ملف مع * .rar، * .zip، * .arj) يجب ألا يفتح ذلك على الفور وعرض الملفات. إذا كان ذلك ممكنا، يجب حفظها على القرص، وبعد ذلك تحقق برنامج مضاد للفيروسات وفقط بعد ذلك مفتوح. إذا تم العثور على الفيروس في الأرشيف، فيجب عليك حذف الأرشيف بأكمله على الفور، دون محاولة حفظه أو، أكثر من ذلك، فتح الملفات.

7. إذا كنت تستخدم نظام نظام التشغيل Windows XP، في خطر، افتح ملف مصاب إنشاء نقطة استرداد. بالنسبة لنظام التشغيل Windows 98، يوصى بإنشاء برنامج مشابه يسمح لك بتراجع نظام الخلف (على سبيل المثال، فرصة ثانية أو نوع آخر مماثل).

8. عند استخدام البريد القياسي عميل ويندوز (مايكروسوفت أوتلوك. التعبير) يجب تعطيلها الاستلام التلقائي البريد، والتي يمكن تشغيل طروادة المشفرة الموجودة في الجسم (داخل) من الرسالة. بدلا من البرنامج تعبير خارجى. يمكنك أيضا استخدام أكثر أمانا وسريعة بريد البريد الخفافيش!، كونها واحدة من الأفضل.

9. السيطرة على المهام والخدمات التي تعمل في النظام. توضح الممارسة أن 99٪ من أحص أحص أحصنة أحصنة أحصنة أحصنة أحصنة أحصنة طروادة يتم وصفها لإطلاقها في سجل النظام. لإزالة طروادة بفعالية من النظام، يجب أولا حذف الإدخال في السجل أو سلسلة، والتي تعمل بها، ثم أعد تشغيل الكمبيوتر، ثم احذف هذا الملف بهدوء.

10. إذا كان الكمبيوتر الشخصي يتصرف بشكل مثير للريبة، وتحتاج إلى مواصلة العمل، فأدخل اسم المستخدم وكلمة المرور في Windows، متجاوزاها في المستعرض أو في عميل البريد.

11. من المستحسن إجراء نسخ من الملفات المهمة عن طريق حفظها على قرص مرن أو محرك أقراص مضغوطة. سيساعد ذلك بسرعة استعادة البيانات المفقودة بانهيار ممكن للنظام والتنسيق اللاحق للمحركات الصلبة.

الفيروسات المقصودة

تشمل هذه الفيروسات البرامج التي تعد النظرة الأولى من الفيروسات مائة في المائة، ولكنها غير قادرة على مضاعفة بسبب الأخطاء.

على سبيل المثال، قام فيروس بأنه، عند المصابين "،" ينسى "، وضع أمر نقل الأوامر في رمز الفيروسات، أو يسجل العنوان الخاطئ لرمزه، أو تعيين عنوان المقاطعة المعتمدة بشكل غير صحيح (الذي في الغالبية الساحقة من الحالات يضرب الكمبيوتر)، إلخ.

تشمل الفئة "المقصودة" أيضا الفيروسات التي، وفقا للأسباب المذكورة أعلاه، مضاعفة مرة واحدة فقط - من نسخ "المؤلف". عن طريق إصابة أي ملف، يفقدون القدرة على مزيد من الاستنساخ.

تظهر الفيروسات المقصودة في أغلب الأحيان مع إعادة إصدار أي فيروسات حالي، أو نظرا لعدم كفاية معرفة لغة البرمجة، أو بسبب جهل الدقيقة التقنية لنظام التشغيل.

مصممي الفيروسات

مصمم الفيروسات هو أداة مخصصة لصناعة جديدة فيروسات الكمبيوتروبعد مصممي الفيروس المعروفين ل DOS و Windows و Viruses الماكرو. أنها تسمح لك بإنشاء نصوص المصدر من الفيروسات (ملفات ASM)، وحدات الكائنات، و / أو الملفات المصابة مباشرة.

تم تجهيز بعض التصميم (VLC، NRLG) بواجهة نافذة قياسية، حيث يمكنك تحديد نوع الفيروس باستخدام نظام القائمة، مما يؤثر على الكائنات (COM و / أو EXE)، وجود أو عدم وجود مصحح الأخطاء المواجه للجهاز، سلاسل النص الداخلية، حدد التأثيرات المصاحبة للفيروس الخ لا تحتوي المنشورات الأخرى (PS-MPC، G2) على واجهة وقراءة المعلومات حول نوع الفيروسات من ملف التكوين.

مولدات متعددة الأشكال

مولدات متعددة الأشكال، وكذلك مصممي الفيروسات، ليست فيروسات في المعنى الحرفي للكلمة، لأن خوارزميةها لا تحتوي على وظائف التكاثر، أي. فتح وإغلاق والكتابة إلى القطاعات والقراءة والكتابة، إلخ. الوظيفة الرئيسية هذا النوع من البرنامج هو تشفير جسم الفيروس وتوليد وحدة فك الترميز المناسبة.

عادة ما يتم توزيع مولدات متعددة الجنس من قبل مؤلفوها دون قيود في شكل ملف أرشيف. الملف الرئيسي في أرشيف أي مولد هو وحدة الكائن التي تحتوي على هذا المولد. في جميع المولدات المصادفة، تحتوي هذه الوحدة على وظيفة خارجية (خارجية) - اتصل ببرنامج المولدات.

وبالتالي، فإن مؤلف الفيروس، إذا كان يريد إنشاء فيروس متعدد الألوان حقيقي، لا يتعين عليه الفاسد فوق رموز خاصة به لكل قانوني. إذا رغبت في ذلك، فيمكنه الاتصال بفيروسه أي مولد متعدد الأشكال المعروفة واتصل به من رموز الفيروسات. جسديا، يتم تحقيق ذلك على النحو التالي: يرتبط ملف كائن الكائن بملف كائن المولدات، ويتم إدراج استدعاء مولد متعدد الأشكال في التعليمات البرمجية المصدر إلى الملف، مما يخلق رموز Decrypter وتشفير جسم الفيروسات.

اليوم، في World Wide Web، يمكنك العثور على العديد من الشعاب المرجانية تحت الماء في شكل فيروسات، والتي لا تعتمد. بطبيعة الحال، يتم تصنيف جميع التهديدات وفقا لطريقة الاختراق في أساليب الضرر والإزالة. لسوء الحظ، واحدة من أخطر هو فيروس طروادة (أو ترويان). ما هذا التهديد، سنحاول التفكير فيه. في النهاية، سنكتشف ذلك أيضا كيفية إزالته بأمان هذه سيئة من جهاز كمبيوتر أو جهاز محمول.

"ترويان" - ما هو؟

فيروسات طروادة هي نوع نسخ ذاتي بتلك الخاصة بهم أو جزءا لا يتجزأ من التطبيقات الأخرى. الرموز القابلة للتنفيذالذين يحملون تهديدا خطيرا بما فيه الكفاية لأي نظام كمبيوتر أو نظام متنقل.

معظم الدقة أعظم تخضع ل أنظمة ويندوز والروبوت. حتى وقت قريب، كان يعتقد أن هذه الفيروسات على "OSERS" مثل UNIX لا تعمل. ومع ذلك، حرفيا قبل بضعة أسابيع، تعرض الفيروس هاجمنا و "أبل" الأدوات المحمولوبعد ويعتقد أن التهديد يمثل ترويان. ما هو هذا الفيروس، ونحن نرى الآن.

تشبيه مع التاريخ

المقارنة مع الأحداث التاريخية ليست صدفة. وقبل أن تفهم، ارجع إلى العمل الخالد من هوميروس "Iliad"، والذي يصف التقاط تروي إعادة القبول. كما تعلمون، اخترق المدينة بالطريقة المعتادة أو أن أعتبر العاصفة، لذلك كان من المستحيل، لذلك تقرر إعطاء سكان حصان ضخم كدليل على المصالحة.

كما اتضح، كان المحاربون داخلها، الذين فتحوا بوابة المدينة، وبعد ذلك سقطت تروي. يتصرف برنامج ترويان أيضا بنفس الطريقة. ما هو الحزن، يتم تطبيق هذه الفيروسات تلقائيا على أنها بعض التهديدات الأخرى، ولكنها عمدة.

كيف يخترق التهديد النظام

الطريقة الأكثر شيوعا تستخدم لاختراق الكمبيوتر أو نظام المحموليخفي تحت بعض المستخدم الجذاب أو حتى برنامج قياسي. في بعض الحالات، قد يكون هناك تضمين لفيروس الرموز الخاصة به إلى تطبيقات موجودة بالفعل (معظم خدمات النظام أو برامج المستخدم هذه).

أخيرا، يمكن أن تخترق الرموز الخبيثة أجهزة الكمبيوتر والشبكات الصور الرسومية أو حتى مستندات HTML - إما في الاستثمارات بريد إلكترونيأو نسخ مع وسائل الإعلام القابلة للإزالة.

مع كل هذا، إذا كان الرمز مضمن في تطبيق قياسيلا يزال أداء وظائفه جزئيا جزئيا، يتم تنشيط الفيروس نفسه عند بدء الخدمة المناسبة. والأسوأ من ذلك عندما تكون الخدمة في التحميل التلقائي ويبدأ في النظام.

تأثيرات التأثير

أما بالنسبة لآثار الفيروس، فيمكنه جزئيا استدعاء فشل النظام أو تعطل الوصول إلى الإنترنت. لكن هذا ليس هدفه الرئيسي. المهمة الرئيسية لأحصنة طروادة هي سرقة البيانات السرية لاستخدامها من قبل أطراف ثالثة.

هنا أنت ورموز دبوس بطاقات البنك، وتسجيلات كلمات المرور للوصول إلى موارد الإنترنت معينة، وبيانات تسجيل الحكومة (الأرقام وأرقام الهوية الشخصية، وما إلى ذلك)، بشكل عام، كل شيء لا يخضع للإفصاح، وفقا لمالك جهاز كمبيوتر أو جهاز محمول (بشكل طبيعي، شريطة تخزين هذه البيانات هناك).

Alas، مع سرقة هذه المعلومات للتنبؤ بكيفية استخدامها في المستقبل، فمن المستحيل. من ناحية أخرى، لا يمكنك فوجئك إذا اتصلت بك بطريقة أو بأخرى من بعض البنوك ويقول إن لديك ديون قرض، أو من بطاقة مصرفية سوف تختفي كل الأموال. وهذه ليست سوى الزهور.

في ويندوز.

ننتقل الآن إلى أهم شيء: كيفية القيام بذلك ليس بالأمر البسيط مثل بعض المستخدمين الساذجين الذين يعتقدون. بالطبع، في بعض الحالات، يمكنك العثور على جسم الفيروس وحيد وتحييده، ولكن نظرا لذلك، كما هو مذكور أعلاه، فإنه قادر على إنشاء نسخه الخاصة، وليس واحدا أو سنتين، يمكن أن يصبح بحثهم وإزالته صداعا حقيقيا. في الوقت نفسه، لا جدار حماية، ولا حماية منتظمة لمكافحة الفيروسات، إذا تم تفويت الفيروس بالفعل وتنفيذها في النظام، فلن تساعد.

في هذه الحالة، يوصى بإزالة Troyan باستخدام المحمولة أدوات مكافحة الفيروساتوفي حالة القبض ذاكرة الوصول العشوائي - برامج خاصةتم تحميلها قبل بدء "Ourser" من الوسائط البصرية (القرص) أو جهاز USB.

بين التطبيقات المحمولة يجب أن تم وضع علامة على المنتجات مثل الدكتور واجهة الويب علاجها وأداة إزالة فيروسات Kaspersky. من برامج القرص كعمالة قدر الإمكان هو قرص إنقاذ Kaspersky. وغني عن القول أن استخدامهم ليس كذلك. اليوم، يمكن العثور على هذا البرنامج بقدر ما تريد.

كيفية إزالة طروادة مع الروبوت

بالنسبة لأنظمة أندرويد، كل شيء غير بسيط للغاية. لا يتم إنشاء التطبيقات المحمولة لهم. من حيث المبدأ، كخيار، يمكنك محاولة توصيل الجهاز بالكمبيوتر ومسح داخلي و ذاكرة خارجية إنها أداة كمبيوتر. ولكن إذا نظرت في الجانب المعاكس الميداليات، حيث الضمان أنه عند الاتصال، لن يخترق الفيروس وإلى الكمبيوتر؟

في مثل هذه الحالة، تم حل المشكلة، وكيفية إزالة طروادة من Android، باستخدام تثبيت البرنامج المناسب، مثل سوق جوجل.وبعد بالطبع، هنا الكثير الذي يتم فقده فقط في تخمين، ما تختار بالضبط.

ولكن غالبية الخبراء والمتخصصين في مجال حماية البيانات يميلون إلى فكرة أن الأفضل هو تطبيق الأمن 360، وهو قادر ليس فقط على اكتشاف تهديدات جميع الأنواع المعروفة تقريبا، ولكن أيضا لضمان شامل حماية الجهاز المحمول في المستقبل. وغني عن القول إنه سيكون معلقا باستمرار في ذاكرة الوصول العشوائي، مما يخلق حمولة إضافية، ولكن، أوافق، والأمن هو أكثر أهمية.

ما يستحق الاهتمام

لذلك اكتشفنا الموضوع "Troyan - ما هو هذا النوع فايروس؟ ". بشكل منفصل، أود أن أسترعي انتباه مستخدمي جميع الأنظمة دون استثناء لحظات أخرى قليلة. بادئ ذي بدء، قبل فتح مرفقات البريد، تحقق منها دائما مع مكافحة الفيروسات. عند تثبيت البرامج، تقوم بقراءة المقترحات بعناية على تثبيت مكونات إضافية لنوع الوظائف الإضافية أو الألواح للمتصفح (يمكن إخفاء الفيروس على حد سواء هناك). لا تحضر مواقع مشكوك فيها إذا رأيت تحذيرا لنظام مكافحة الفيروسات. لا تستخدم أبسط مكافحة الفيروسات المجانية (من الأفضل إنشاء حزمة الأمان الذكية ESET نفسها وجعل التنشيط باستخدام مفاتيح مجانية كل 30 يوما). أخيرا، تخزين كلمات المرور ورموز الدبوس وأرقام بطاقات البنك وعامة الكل في شكل مشفر حصريا على الوسائط القابلة للإزالة. في هذه الحالة فقط، يمكن أن يكون في هذه الحالة جزئيا على الأقل من عدم سرقها أو غير أسوأ، واستخدامها في الأغراض الخبيثة.