IP διευθύνσεις hacked βιντεοκάμερες. Κοιτάξτε όλα τα μάτια. Πώς να πιάσετε IP και κάμερες και πώς να προστατεύσετε τον εαυτό σας

Στα τέλη Απριλίου 2016, ένας εισβολέας εμφανίστηκε στο δίκτυο του δικτύου, ο οποίος γύρισε την κατανομή των webcams στην εμφάνιση του Διαδικτύου στο "DVul" pintage. Αργότερα στον συντάκτη του "Renta.ru" μετατράπηκε άλλος χρήστης "DVCHA", ο οποίος Ανώνυμος επιστολή Είπε ότι τα περισσότερα προηγμένα προγράμματα είχαν αναπτυχθεί στην εικόνα, επιτρέποντάς σας να χαράξετε σχεδόν κάθε κάμερα στον κόσμο. Το "Lenta.ru" δημοσιεύει τα πιο περίεργα θραύσματα του μονόλογου του χάκερ.

Σχετικά με τον συγγραφέα της εντυπωσιακής εμφάνισης του Διαδικτύου και άλλους χάκερ με το DVCHA.

Ο χάκερ διάσημος για την εκπομπή του είναι το μόνο άτομο στην "δύο φορές" χρησιμοποιώντας τη φωτεινότηταLinklink. Εάν κάποιος δεν ξέρει - αυτό αγαπάει από πολλούς διαχειριστές δικτύου ένα σύστημα διαχείρισης δικτύων υπολογιστών σε απόσταση. Η μαζική δημοφιλής χρησιμοποιεί ένα εντελώς διαφορετικό πρόγραμμα.

Πρόκειται για ένα ειδικά γραπτό Brutfier (από την Αγγλία Brute Force, μια ακατέργαστη δύναμη - περίπου. "Tape.ru") για την επιλογή κωδικών πρόσβασης σε συστήματα webcams και συστήματα παρακολούθησης βίντεο που ονομάζονται "Hikka".

Οι κάμερες συνδέονται και μέσω της δημοφιλούς εφαρμογής Youosee. Το ίδιο δίνει μια τέτοια ευκαιρία επειδή δημιουργείται για να δείτε το βίντεο από τις συσκευές Smart Home System και τις κάμερες παρακολούθησης στο σπίτι. Και ακόμη και στην αγάπη "Twiak" για να μελετήσετε τα δεδομένα χρηστών μέσω πειρατεγών Wi-Fi-δρομολογητές. Συνήθως εκεί μπορείτε να βρείτε μόνο ταινίες και μουσική, αλλά μερικές φορές τα έγγραφα εργασίας και τα προσωπικά δεδομένα συναντούν.

Στην ιστορία του αγαπημένου μέσου των κονδύλων - "Hikki".

Περίπου ένα χρόνο πριν, το νήμα εμφανίστηκε στο "Twiets" (ένα υποκατάστημα με συζήτηση - περίπου. "Renta.ru"), όπου εξήγησε σύντομα πώς ήταν εύκολο να hack τους θαλάμους. Ο συγγραφέας έριξε τους συνδέσμους με τις webcams του σαρωτή διευθύνσεων IP και τα συστήματα παρακολούθησης βίντεο.

Δεδομένου ότι ήταν πολύ απλή η εγκατάστασή του, τότε μετά από λίγες ώρες, οι σωρούς των οθόνης και του βίντεο έπεσαν αφιερωμένοι στις κάμερες. Εκτός από την αναζήτηση τυχαίων φωτογραφικών μηχανών, τα αρχεία από τη λέσχη ταινιών, η οποία δημοσίευσε τον συντάκτη του αρχικού νήματος χρειάστηκε μεγάλη προσοχή. Το γεγονός ότι αναβλήθηκε μόνο τα αρχεία και δεν έδωσε σε κανέναν μια διεύθυνση IP του οργάνου, οδήγησε σε αύξηση της δημοτικότητας της Treda με κάμερες. Όλοι προσπάθησαν να βρουν κάτι ενδιαφέρον.

Οι κύλινδροι από το στριπτάειρο-μπαρ συνέβαλαν στη δημοτικότητα των πέλματος με κάμερες.

Αρκετά σύντομα οι άνθρωποι συνειδητοποίησαν ότι ήταν δύσκολο να πάρει τον κωδικό πρόσβασης με το χέρι και τα μη παραγωγικά. Έτσι, η πρώτη έκδοση των brutfors για κωδικούς πρόσβασης hacking - "Yoba" εμφανίστηκε. Το πρόγραμμα συνδέεται αυτόματα με τις κάμερες της καθορισμένης λίστας των διευθύνσεων IP, προσπάθησε να παραλάβει τον κωδικό πρόσβασης και στην περίπτωση της hacking έκανε μια οθόνη από την κάμερα. Είναι αλήθεια ότι εργάστηκε μόνο σε ένα ρεύμα, πήρε μια φωτογραφία μόνο από την πρώτη κάμερα κάθε διεύθυνσης IP (και μετά από όλα, θα μπορούσαν να υπάρχουν λίγοι) και ο συγγραφέας της δεν δημοσιεύτηκε ανοιχτή πρόσβαση πηγή Τη δημιουργία του. Επιπλέον, μία από τις εκδόσεις του "Yoba", όπως αποδείχθηκε, περιείχε το Troyan, το οποίο προκάλεσε Battherth (προφανής δυσαρέσκεια - περίπου. "Renta.ru") σπορά στους "Δύο" μαθητές.

Ως εκ τούτου, σύντομα εμφανίστηκε "Hikka", η οποία χρησιμοποιείται παντού τώρα. Σε σύγκριση με το Yoca, είχε πολλά πλεονεκτήματα: Θα μπορούσε να εργαστεί αμέσως σε διάφορα νήματα, έκανε στιγμιότυπα οθόνης όλων των φωτογραφικών μηχανών από μία διεύθυνση IP και ο πηγαίος κώδικας του δημοσιεύτηκε στο φόρουμ του GitHub Developer. Από αυτό το σημείο, το περιεχόμενο στα νήματα χύθηκε από τον ποταμό.

Επιπλέον, η hacking πολλές κάμερες δεν έκανε δυσκολία. Προσωπικά, ήρθα επανειλημμένα σε κάμερες με κωδικό πρόσβασης "κωδικό πρόσβασης". Δεν γνωρίζω καν τι είναι χειρότερο - αφήστε τον κωδικό του εργοστασίου ή να το αλλάξετε εδώ. Και στη συνέχεια παραπονιέστε για κακούς χάκερ.

Στην ανωνυμία και την αστυνομία.

Το "TWIETS" περιοδικά προέκυψε περιοδικά την ερώτηση: δεν ταιριάζουν στις αρμόδιες αρχές. Ως αποτέλεσμα, όλοι συμφώνησαν ότι, από το εξωτερικό, κανείς δεν θα μπορούσε να ασχοληθεί με τους κακούς ρώσους χάκερ. Και αυτός που δεν ενδιαφέρεται για την ανωνυμία του και συνδέεται με τις κάμερες στη χώρα του, - ο ίδιος είναι ένας κακός Pinocchio.

Είναι αλήθεια ότι υπήρχε μια ιστορία, όπου σε κάποιο διαμέρισμα βρήκε μια γυμνή γυναίκα, προφανώς ένα ψυχικά άρρωστο, το οδήγησε εκεί. Οι άνθρωποι που προωθούνται, ο ψυχός θα πρέπει να βρίσκεται στο νοσοκομείο, και εδώ κρατιέται στο σπίτι. Ίσως το διαμέρισμα θέλει να πιέσει. Ανακάλυψαν στη διεύθυνση IP, όπου όλα βρίσκονται όλα, και ένα Tuber αποφάσισε να πει τα πάντα για να πει στην αστυνομία. Ως αποτέλεσμα, η κάμερα από το διαμέρισμα εξαφανίστηκε, αλλά ο ίδιος ο τύπος δεν εμφανίστηκε περισσότερο στο νήμα. Κάποιος έγραψε ότι αναμενόταν να ρωτηθεί πού είχε πρόσβαση στην κάμερα. Αλλά είναι σαφές ότι αυτές είναι μόνο φήμες.

Σχετικά με τις πρώτες παρατηρήσεις.

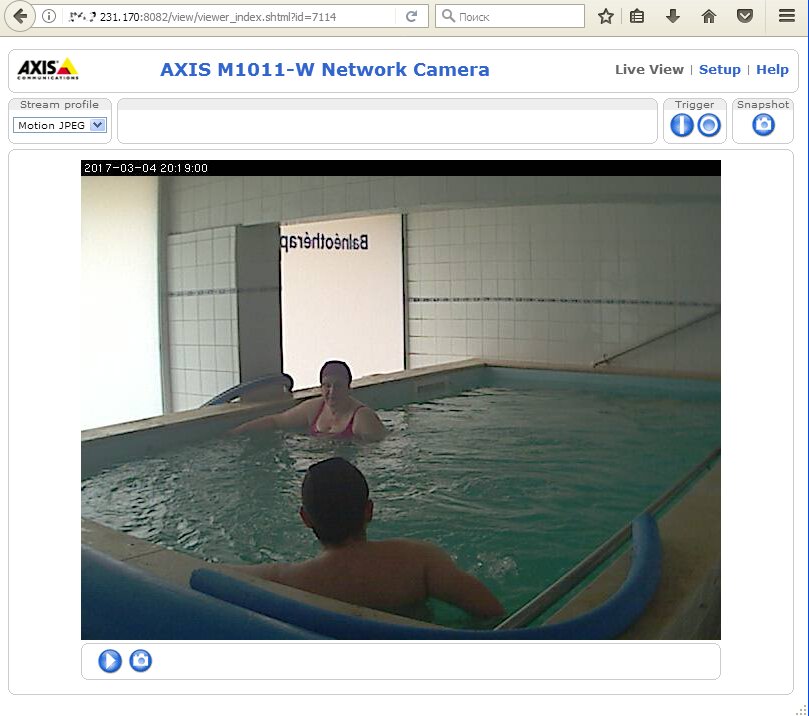

Μια δέσμη οθόνης και βίντεο από τα πιο ασυνήθιστα μέρη εμφανίστηκε γρήγορα στο νήμα. Πιο συχνά twaceted συνδεδεμένο με θαλάμους καταστημάτων, πάρκινγκ, γραφεία και φυτά. Συχνά κατάφεραν να δουν τι συνέβαινε σε διαμερίσματα και ιδιωτικά σπίτια. Με την ευκαιρία, είναι παράξενο ότι μερικές φορές εγκαταστάθηκαν οι κάμερες εκεί σε εξαιρετικά ασυνήθιστα μέρη - για παράδειγμα, σε υπνοδωμάτια, μπάνια και τουαλέτες. Twaches Πάρτε πρόσβαση σε χιλιάδες κάμερες και στη συνέχεια τοποθετήστε τους κυλίνδρους από καταστήματα, γραφεία, νοσοκομεία και φυλακές.

Πολλά σχολεία και νηπιαγωγεία συναντήθηκαν. Οι κάμερες νοσοκομείων παρακολούθησαν, ήταν δυνατή η παρακολούθηση χειρουργικών επιχειρήσεων ζουν. Μερικές φορές στα πέλματα, ακόμη και τα αρχεία από τα κελιά των φυλακών στην Αμερική και την Ταϊλάνδη, καθώς και στιγμιότυπα οθόνης από την αίθουσα του δικαστηρίου στη Ρωσία. Υπάρχει ένα κλουβί για τον κατηγορούμενο και τον τόπο του δικαστή.

Στην πραγματικότητα, η κλίμακα των cameras hacking απλά εκπληκτικό. Στην ουσία, η σάρωση και στη συνέχεια η επιλογή των κωδικών πρόσβασης πραγματοποιείται από ολόκληρες χώρες και από χιλιάδες κάμερες, τότε επιλέγουν το πιο ενδιαφέρον. Σε φρέσκα νήματα, οι λίστες των 10 χιλιάδων φωτογραφικών μηχανών ρίχνονται στη Ρωσία και μερικοί καναλώνουν το γεγονός ότι έχουν πρόσβαση σε 70 χιλιάδες κάμερες στη Μόσχα μόνο.

Με την ευκαιρία, πριν από την έναρξη της μαζικής πειρατείας, το "Twiets" ήταν η σειρά των σπειρών με την παρατήρηση ενός καφετέρου στο Podolsk. Υπήρξε εγκατεστημένη μια κάμερα, η εικόνα με την οποία μεταδόθηκε στην υπηρεσία χορδής. Ως αποτέλεσμα, η ζωή του θεσμικού οργάνου μετατράπηκε σε μια πραγματική σειρά ιστού, όλοι οι εργαζόμενοι και οι πελάτες έδωσαν τα δικά τους ονόματα και οι τοπικοί ανώνυμοι (χρήστες DVCHA - περίπου. Διπλασιάζεται. Πολλοί από εκείνους που ανέλαβαν τις κάμερες hacking αρχικά ήθελαν να βρουν ακριβώς αυτό το καφενείο, επειδή εκεί σταμάτησαν να εκπέμπουν με την πάροδο του χρόνου.

Στις πιο απροσδόκητες και υψηλού επιπέδου περιπτώσεις.

Πιθανώς η πιο δυνατή ιστορία με τις κάμερες συνέβη στο Tolyatti. Μια annon αποσυναρμολογεί τα αποτελέσματα της έκδοσης από το "Hikki" και σκόνταψε σε ένα θάλαμο από ένα πορτοφόλι. Από μόνη της, αυτό δεν είναι καινούργιο, τέτοιες κάμερες συναντώνται πολύ, αλλά στη συνέχεια βρισκόταν ακριβώς πάνω από το κρεβάτι, και το βίντεο ήταν με ήχο. Ως αποτέλεσμα, ο τύπος αποφάσισε να οργανώσει την εκπομπή, δημιούργησε ένα νήμα σε "δύο φορές" και οργανωμένο ρεύμα αμέσως από διάφορες υπηρεσίες. Δεδομένου ότι το πορνό παντού απαγορεύεται, η ροή συνεχώς μετακινήθηκε.

Ένα ποτήρι οδήγησε μια εκπομπή απευθείας από την κάμερα και ένα άλλο ζευγάρι-τριπλό αναμεταδότη βίντεο - ακριβώς από το πορνείο! Το κοινό λερωμένο σε διάφορες υπηρεσίες και βοήθησε λίγο χρόνο να μην αυξήσει την προσοχή της διοίκησης. Στην κορυφή της επίδειξης έβλεπα περίπου εννέα χιλιάδες ανθρώπους.

Τα κορίτσια με βίντεο σχεδόν αμέσως υπολογίζονται, βρήκαν τα προφίλ και τα τηλέφωνά τους στο χώρο των υπηρεσιών σεξ. Οι άντοι άρχισαν αμέσως να τους αποκαλούν και ο διάσημος peranker Evgeny Volnov κάλεσε. Τα περισσότερα από όλα χτύπησαν την πλήρη αδιαφορία των κοριτσιών: δεν ενδιαφέρονται απολύτως για την κάμερα και το γεγονός της ίδιας της μετάδοσης, δεν ανησυχούσε καν ότι οι πελάτες τους εμφανίζονται σε όλο το Διαδίκτυο. Η εκπομπή πήγε για αρκετές ώρες, αλλά τελικά το Pimp ήρθε και απενεργοποίησε την κάμερα.

Και υπήρχε επίσης μια αστεία περίπτωση όταν οι Ουκρανοί στρατιώτες περιλάμβαναν μια δημοφιλή σύνθεση παγίδευσης από την κάμερα "στην εξαφανιστή μου λωρίδα DPR" και παρατήρησε την αντίδρασή τους. Σε μια στιγμή, υπήρχε ένα πολύ δημοφιλές βίντεο στο "Δύο φορές".

Πώς να προστατεύσετε τον εαυτό σας από την πειρατεία.

Προστατευτική, κατ 'αρχήν, πολύ απλή: Απλά πρέπει να βάλετε έναν αξιόπιστο κωδικό πρόσβασης. Δεν είναι απολύτως απαραίτητο να εφεύρουν κάτι εξαιρετικό. Το όνομα και το επώνυμο που αποκτήθηκε από τη ρωσική γλώσσα με την συμπεριλαμβανόμενη αγγλική διάταξη που ήδη εγγυώνται προστασία από τέτοιους αμυντικούς.

Το "Hikka" παίρνει τους κωδικούς πρόσβασης σε ένα ειδικό λεξικό, και σχεδόν όλοι όσοι το χρησιμοποιούν, δοκιμάστε πρώτα να οδηγήσετε τις διευθύνσεις IP μέσω μιας μικρής λίστας των πιο κοινών κωδικών πρόσβασης. Συνήθως σε αυτό και σταματήστε. Πολύ λίγοι μετά την πρώτη διαδρομή Πάρτε IP, στην οποία οι κωδικοί πρόσβασης δεν ταιριάζουν και ελέγξτε τα στο μεγαλύτερο λεξικό.

PS και πώς είστε με την πολυπλοκότητα των κωδικών πρόσβασης;

Η απομακρυσμένη πρόσβαση σε κάμερες webcam και παρακολούθησης είναι η πιο οπτική πρακτική hacking. Δεν απαιτεί ειδικά, επιτρέποντάς σας με ένα πρόγραμμα περιήγησης και μη καλούς χειρισμούς. Χιλιάδες ψηφιακές μάτι παγκοσμίως θα είναι διαθέσιμες αν γνωρίζετε πώς να βρείτε τις διευθύνσεις IP και τις ευπάθειες σας.

Προειδοποίηση

Το άρθρο αποτελεί ερευνητικό χαρακτήρα. Απευθύνεται σε ειδικούς ασφαλείας και όσοι πρόκειται να γίνουν. Με τη γραφή της, χρησιμοποιήθηκαν δημόσιες βάσεις δεδομένων. Ούτε οι συντάκτες ούτε ο συγγραφέας είναι υπεύθυνες για την ανήθικη χρήση οποιωνδήποτε πληροφοριών που αναφέρονται εδώ.

Με ευρέως διαδεδομένα μάτια

Η παρακολούθηση βίντεο χρησιμοποιείται κυρίως για προστασία και επομένως δεν περιμένει χαρούμενες εικόνες από το πρώτο θάλαμο σακάκι. Ίσως θα είστε τυχεροί να βρείτε γρήγορα HD-εκπομπή από ένα ελίτ Brothel, αλλά θα είναι πιο συχνά βαρετή θέα στις ερημωμένες αποθήκες και το πάρκινγκ με ανάλυση VGA. Εάν υπάρχουν άνθρωποι στο πλαίσιο, περιμένουν κυρίως στο λόμπι και τα φρούτα σε ένα καφενείο. Πιο ενδιαφέρον να παρακολουθήσετε τους φορείς εκμετάλλευσης και να εργαστείτε για τα ίδια τα ρομπότ.

Οι κάμερες IP και κάμερες συχνά συγχέονται, αν και είναι θεμελιωδώς Διαφορετικές συσκευές. Επιμελητήριο δικτύου ή κάμερα IP, - αυτοδύναμη παρατήρηση. Διαχειρίζεται μέσω της διεπαφής ιστού και μεταφέρει ανεξάρτητα τη ροή βίντεο μέσω του δικτύου. Στην ουσία, αυτός είναι ένας μικροϋπολογιστής με το OS με βάση το Linux. Διεπαφή δικτύου Ethernet (RJ-45) ή Wi-Fi σας επιτρέπει να εκτελέσετε Απευθείας σύνδεση στην κάμερα IP. Προηγουμένως, επώνυμες εφαρμογές πελάτη χρησιμοποιήθηκαν για αυτό, αλλά οι περισσότερες σύγχρονες κάμερες διαχειρίζονται μέσω ενός προγράμματος περιήγησης από οποιαδήποτε συσκευή - τουλάχιστον από έναν υπολογιστή, ακόμη και από ένα smartphone. Κατά κανόνα, οι κάμερες IP είναι μόνιμα και εξ αποστάσεως. Αυτό χρησιμοποιούν οι χάκερ.

Webcam - Παθητική συσκευήπου διαχειρίζονται τοπικά από έναν υπολογιστή (USB) ή φορητό υπολογιστή (αν είναι χτισμένο) μέσω του οδηγού λειτουργικό σύστημα. Αυτός ο οδηγός μπορεί να είναι δύο διαφορετικοί τύποι: Universal (προεγκατεστημένοι στο λειτουργικό σύστημα και κατάλληλο για πολλές κάμερες διαφορετικών κατασκευαστών) και γράφονται για να παραγγείλετε ένα συγκεκριμένο μοντέλο. Το έργο του Hacker εδώ είναι ήδη διαφορετικό: Μην συνδέετε με την κάμερα Web, αλλά να παρεμποδίσετε τη ροή βίντεο που μεταδίδει μέσω του οδηγού. Η κάμερα Web δεν έχει ξεχωριστή διεύθυνση IP και ενσωματωμένο διακομιστή ιστού. Ως εκ τούτου, hacking μια κάμερα πάντα συνέπεια ενός υπολογιστή hacking στον οποίο συνδέεται. Ας αναβάλουμε τη θεωρία και θα ασκούμε λίγο.

Κάμερες παρακολούθησης hacking

Hacking Η κάμερες IP δεν σημαίνει ότι κάποιος φιλοξενεί τον υπολογιστή από τον οποίο ο ιδιοκτήτης εξετάζει τη ροή βίντεο τους. Ακριβώς τώρα δεν φαίνεται μόνος. Αυτά είναι ατομικά και αρκετά ελαφρά γκολ, ωστόσο, υποβρύχια πέτρες στο δρόμο είναι αρκετό.

Προειδοποίηση

Το Peeping μέσω των κάμερας μπορεί να συνεπάγεται διοικητική και ποινική τιμωρία. Συνήθως προδιαγράφεται ένα πρόστιμο, αλλά δεν μπορούν εύκολα να απαλλαγούν εύκολα. Ο Ματθαίος Άντερσον εξυπηρετούσε ένα χρόνο και μισή ανά κάμερες hacking χρησιμοποιώντας Trojan. Η επανάληψη του κατόχου του απονεμήθηκε για τέσσερα χρόνια.

Πρώτα, απομακρυσμένη πρόσβαση Η επιλεγμένη κάμερα μπορεί να υποστηριχθεί μόνο μέσω συγκεκριμένου προγράμματος περιήγησης. Κάποιος δώσε φρέσκο \u200b\u200bχρώμιο ή τον Firefox, ενώ άλλοι λειτουργούν μόνο με παλιά IE. Δεύτερον, η ροή βίντεο μεταδίδεται στο διαδίκτυο σε διαφορετικές μορφές. Κάπου για να δείτε ότι θα χρειαστεί να εγκαταστήσετε το plugin VLC, άλλες κάμερες θα απαιτήσουν Flash Player.Και το τρίτο δεν θα δείξει τίποτα χωρίς την παλιά έκδοση της Java ή το δικό σας plugin.

Μερικές φορές υπάρχουν μη ρυθμιστικές λύσεις. Για παράδειγμα, το Raspberry PI μετατρέπεται σε διακομιστή παρακολούθησης βίντεο με το βίντεο Nginx και Broadcast μέσω RTMP.

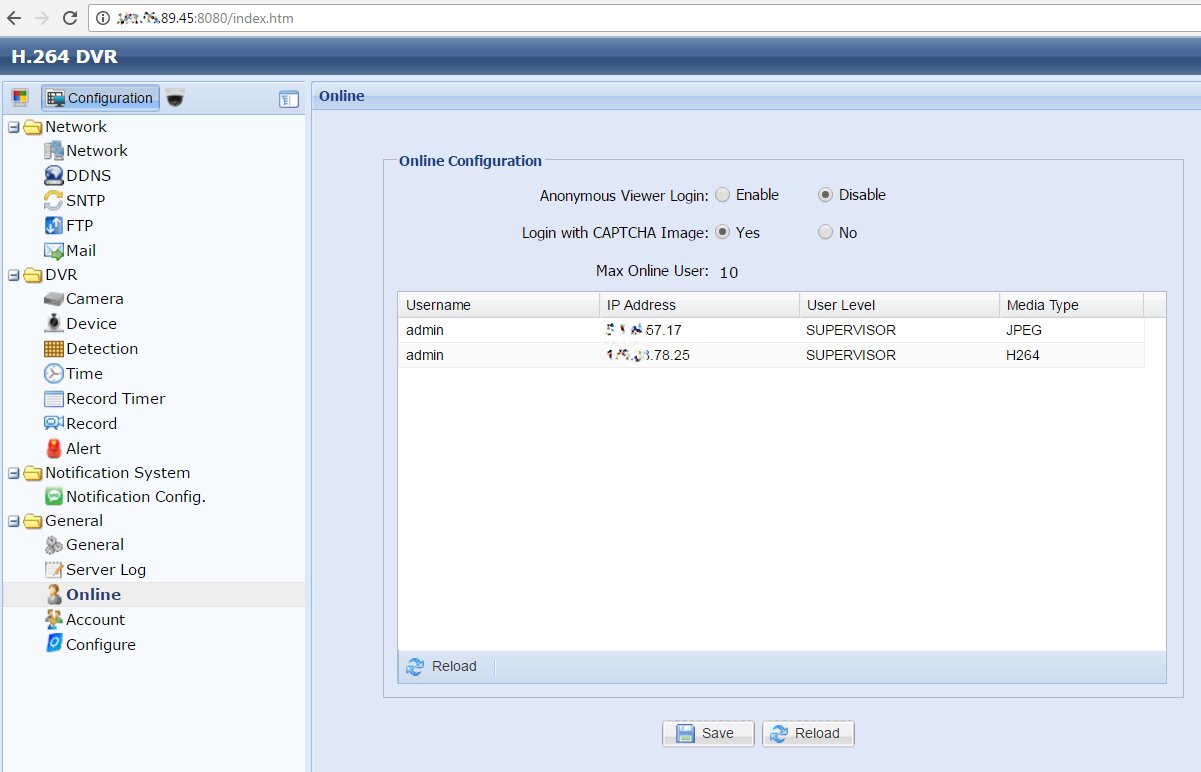

Σύμφωνα με το σχέδιο, ο θάλαμος IP προστατεύεται από την εισβολή δύο μυστικών: τη διεύθυνση IP και τον κωδικό πρόσβασης του λογαριασμού. Στην πράξη, οι διευθύνσεις IP δύσκολα δεν καλούνται μυστικό. Εμφανίζονται εύκολα με τυποποιημένες διευθύνσεις, εκτός από τα επιμελητήρια εξαιρούνται εξίσου για να αναζητήσουν αιτήματα ρομπότ. Για παράδειγμα, στο ακόλουθο στιγμιότυπο οθόνης, μπορεί να φανεί ότι ο ιδιοκτήτης του θαλάμου απενεργοποιήθηκε ανώνυμος πρόσβαση σε αυτήν και πρόσθεσε το CAPTCHA για την πρόληψη αυτοματοποιημένων επιθέσεων. Ωστόσο, με άμεσο σύνδεσμο / index.htm, μπορείτε να τα αλλάξετε χωρίς εξουσιοδότηση.

Οι ευάλωτες κάμερες παρακολούθησης μπορούν να βρεθούν μέσω της Google ή άλλης μηχανής αναζήτησης χρησιμοποιώντας προηγμένα αιτήματα. Για παράδειγμα:

Inurl: "wvhttp-01" inurl: "viewerframe? Mode \u003d" inurl: "videostream.cgi" inurl: "webcapture" inurl: "snap.jpg" inurl: "snapshot.jpg" inurl: "video.mjpg" ![]()

Μια άλλη κομψή μηχανή αναζήτησης στο "Διαδίκτυο των πραγμάτων" - ZOOMEYE. Οι κάμερες σε αυτό είναι σε αιτήματα συσκευών: κάμερα ή συσκευή: συσκευή μέσων.

Μπορείτε επίσης να αναζητήσετε με τον παλιό τρόπο, να σαρώσετε τις διευθύνσεις IP σε αναζήτηση μιας χαρακτηριστικής απόκρισης από την κάμερα. Μπορείτε να πάρετε μια λίστα με την Aypishniki μια συγκεκριμένη πόλη σε αυτή την υπηρεσία Web. Υπάρχει επίσης ένας σωλήνας σαρωτής σε περίπτωση που εξακολουθείτε να μην έχετε δικό σας.

Πρώτα απ 'όλα, μας ενδιαφέρει οι λιμένες 8000, 8080 και 8888, καθώς είναι συχνά ως προεπιλογή. Μάθετε τον προεπιλεγμένο αριθμό θύρας για μια συγκεκριμένη κάμερα στο εγχειρίδιό του. Ο αριθμός σχεδόν ποτέ δεν αλλάζει. Φυσικά, σε οποιοδήποτε λιμάνι μπορείτε να ανιχνεύσετε άλλες υπηρεσίες, έτσι ώστε τα αποτελέσματα αναζήτησης να χρειαστεί να φιλτράρετε επιπλέον.

Rtfm!

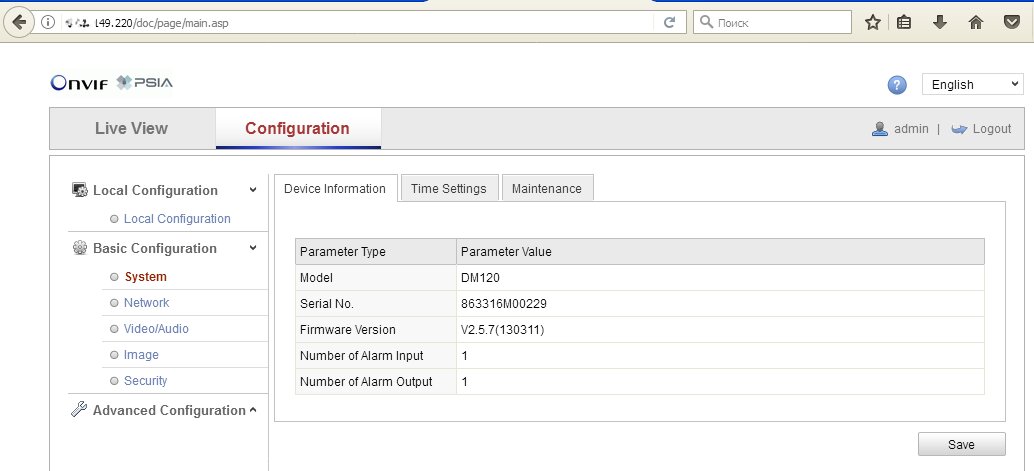

Rtfm! Μάθετε το μοντέλο του μοντέλου απλά: Συνήθως αναφέρεται στη σελίδα τίτλου της διεπαφής ιστού και στις ρυθμίσεις του.

Όταν μίλησα στην αρχή του άρθρου σχετικά με τη διαχείριση των φωτογραφικών μηχανών μέσω της "επώνυμης εφαρμογής πελάτη", εννοούσα το πρόγραμμα όπως το IVMS 4xxx, το οποίο έρχεται με κάμερες Hikvision. Στην ιστοσελίδα του προγραμματιστή μπορείτε να διαβάσετε το Εγχειρίδιο Ρωσικής ομιλίας στο πρόγραμμα και τις κάμερες. Εάν βρείτε μια τέτοια κάμερα, θα είναι πιθανό να σταθεί ο εργοστασιακός κωδικός πρόσβασης και το πρόγραμμα θα το παράσχει πλήρης πρόσβαση.

Με κωδικούς πρόσβασης σε κάμερες παρακολούθησης, είναι ακόμα διασκεδαστικό. Σε ορισμένες κάμερες κωδικού πρόσβασης απλά δεν υπάρχει εξής και η εξουσιοδότηση λείπουν εντελώς. Σε άλλους αξίζει τον προεπιλεγμένο κωδικό πρόσβασης, το οποίο είναι εύκολο να βρεθεί στο εγχειρίδιο προς το θάλαμο. Ο ιστότοπος IPVM.com δημοσίευσε μια λίστα με τις πιο κοινές συνδέσεις και τους κωδικούς πρόσβασης που έχουν εγκατασταθεί Διαφορετικά μοντέλα Κάμερες.

Συχνά συμβαίνει ότι ο κατασκευαστής έχει αφήσει μια είσοδο υπηρεσίας για κέντρα εξυπηρέτησης στο υλικολογισμικό της κάμερας. Παραμένει ανοιχτό ακόμη και μετά τον ιδιοκτήτη του θαλάμου έχει αλλάξει τον προεπιλεγμένο κωδικό πρόσβασης. Στο εγχειρίδιο, δεν μπορείτε πλέον να το διαβάσετε, αλλά μπορείτε να βρείτε σε θεματικά φόρουμ.

Ένα τεράστιο πρόβλημα είναι ότι σε πολλές κάμερες, ο ίδιος διακομιστής Web Goaead χρησιμοποιείται. Έχει αρκετές διάσημες ευπάθειες που οι κατασκευαστές κάμερας δεν βιάζονται στο έμπλαστρο.

Goaead, ειδικότερα, υπόκειται σε υπερχείλιση στοίβας, το οποίο μπορεί να ονομαστεί ένα απλό αίτημα http get. Η κατάσταση γίνεται πιο περίπλοκη από το γεγονός ότι Κινέζοι κατασκευαστές Το WeadeD τροποποιεί στο υλικολογισμικό τους προσθέτοντας νέες οπές.

Στον κώδικα άλλου υλικολογισμικού υπάρχουν τέτοιοι λαμπτήρες ως καμπύλες μετάβασης υπό όρους. Μια τέτοια κάμερα ανοίγει την πρόσβαση εάν εισάγετε λάθος κωδικό πρόσβασης ή απλά πατήστε το κουμπί "Ακύρωση" αρκετές φορές. Κατά τη διάρκεια της μελέτης μας πιάστηκαν περισσότερο από μια δωδεκάδα τέτοιες κάμερες. Έτσι, αν έχετε κουραστεί να διαχωρίσετε τους προεπιλεγμένους κωδικούς πρόσβασης, προσπαθήστε να κάνετε κλικ στην επιλογή Ακύρωση - υπάρχει μια πιθανότητα να έχει ξαφνικά πρόσβαση.

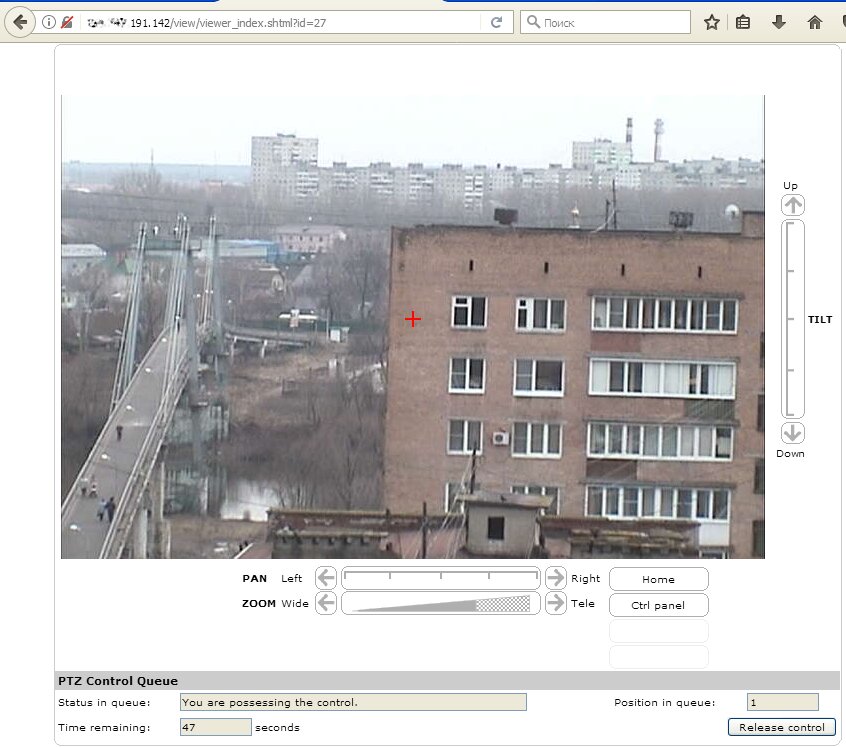

Οι μεσαίοι και οι ψηλές θαλάμους είναι εξοπλισμένοι με περιστρεφόμενους συνδετήρες. Hacking Τέτοιες, μπορείτε να αλλάξετε τη γωνία και να επιθεωρήσετε πλήρως τα πάντα. Είναι ιδιαίτερα ενδιαφέρον να παίξετε το θάλαμο τραβώντας πότε, εκτός από εσάς, προσπαθεί να διαχειριστεί κάποιον άλλο. Γενικά, ο εισβολέας παίρνει Πλήρης έλεγχος Η κάμερα είναι απευθείας από το πρόγραμμα περιήγησής σας, επικοινωνώντας με την επιθυμητή διεύθυνση.

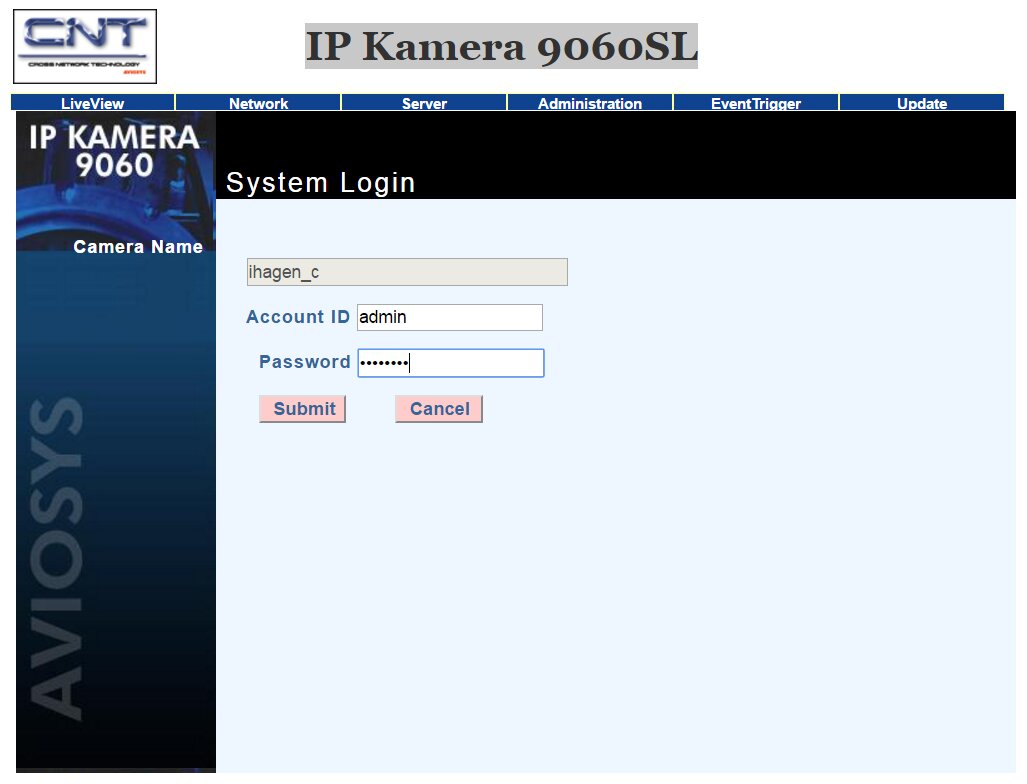

Όταν μιλάνε για χιλιάδες ευάλωτες κάμερες, θέλω να αποσυναρμολογήσω τουλάχιστον ένα. Προτείνω να ξεκινήσω με τον δημοφιλή κατασκευαστή Foscam. Θυμάσαι, μίλησα για τις εισόδους υπηρεσίας; Έτσι εδώ οι κάμερες foscam και πολλά άλλα είναι. Εκτός από τον ενσωματωμένο λογαριασμό διαχειριστή, ο κωδικός πρόσβασης στο οποίο συνιστάται να ρυθμίσετε πότε ενεργοποιείται η κάμερα, υπάρχει ένας άλλος λογαριασμός - χειριστής. Ο προεπιλεγμένος κωδικός του είναι άδειος και σπάνια κάποιος μπορεί να το αλλάξει.

Επιπλέον, οι κάμερες Foscam είναι πολύ αναγνωρίσιμες διευθύνσεις λόγω εγγραφής προτύπου. Γενικά, μοιάζει με xxxxxx.myfoscam.org:88, όπου τα πρώτα δύο xx είναι τα γράμματα των λατινικών, και τα επόμενα τέσσερα είναι ο αριθμός ακολουθίας σε δεκαδική μορφή.

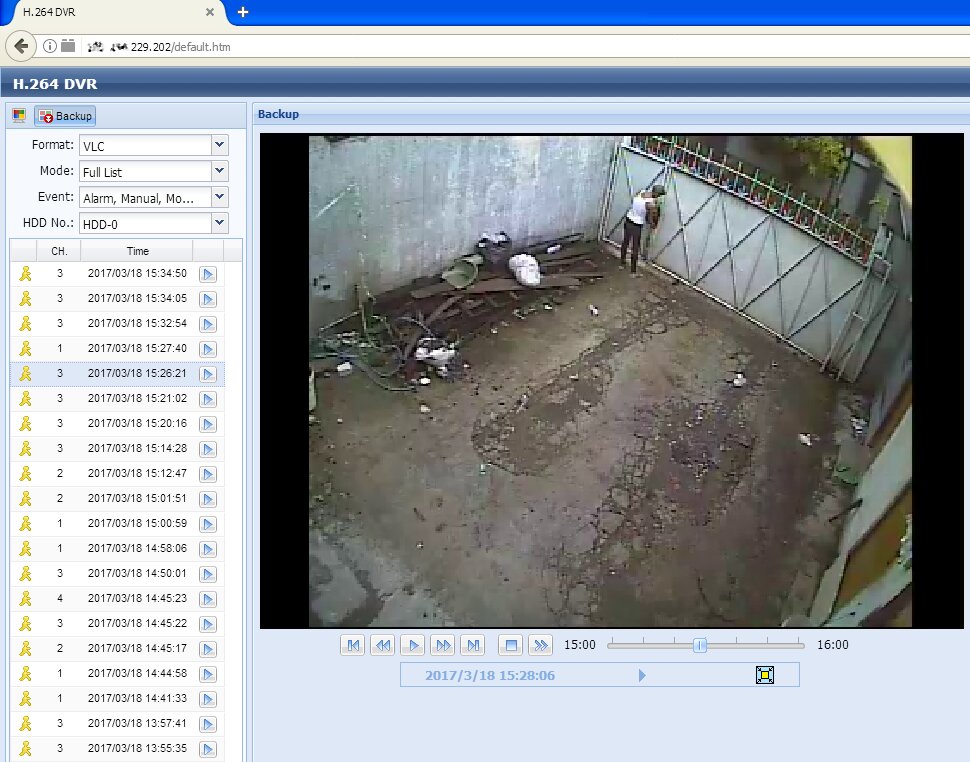

Εάν η κάμερα είναι συνδεδεμένη στη συσκευή εγγραφής IP, δεν μπορείτε να παρατηρήσετε μόνο εξ αποστάσεως σε πραγματικό χρόνο, αλλά και να δείτε τα προηγούμενα αρχεία.

Πώς ο ανιχνευτής κίνησης

Οι επαγγελματικές κάμερες παρακολούθησης είναι εξοπλισμένες με έναν πρόσθετο ανιχνευτή ανιχνευτών αισθητήρων, το οποίο λειτουργεί ακόμη και σε πλήρη σκοτάδι χάρη στον δέκτη IR. Είναι πιο ενδιαφέρον για τον μόνιμο φωτισμό που ενεργοποιείται συνεχώς, αφού δεν απομακρύνει την κάμερα και το επιτρέπει να οδηγήσει μια κρυφή παρατήρηση. Οι άνθρωποι είναι πάντα λαμπεροί στην κοντινή περιοχή IR (τουλάχιστον ζωντανά). Μόλις ο αισθητήρας καθορίζει την κίνηση, ο ελεγκτής περιλαμβάνει την εγγραφή. Εάν το φωτοκύτταρο σηματοδοτεί ένα χαμηλό φως, ο οπίσθιος φωτισμός ενεργοποιείται επιπλέον. Και ακριβώς κατά τη στιγμή της εγγραφής, όταν είναι πολύ αργά για να κλείσει από το φακό.

Οι φτηνές κάμερες είναι απλούστερες. Δεν διαθέτουν ξεχωριστό αισθητήρα κίνησης και αντ 'αυτού χρησιμοποιεί μια σύγκριση των πλαισίων από την ίδια την κάμερα. Εάν η εικόνα είναι διαφορετική από την προηγούμενη, σημαίνει ότι κάτι έχει αλλάξει στο πλαίσιο και είναι απαραίτητο να το γράψετε. Εάν η κίνηση δεν είναι σταθερή, τότε η σειρά πλαισίων διαγράφεται απλά. Εξοικονομεί χώρο, κυκλοφορία και χρόνο στο επόμενο βίντεο επανατύλιξης. Οι περισσότεροι ανιχνευτές κίνησης διαμορφώνονται. Μπορείτε να ορίσετε το όριο σκανδάλης έτσι ώστε να μην καταγράψετε καμία κίνηση μπροστά από την κάμερα και να διαμορφώσετε πρόσθετες ειδοποιήσεις. Για παράδειγμα, στείλτε SMS και την τελευταία φωτογραφία από την κάμερα αμέσως στο smartphone.

Ο ανιχνευτής κίνησης του προγράμματος είναι πολύ κατώτερος από το υλικό και συχνά γίνεται η αιτία του περιστατικού. Κατά τη διάρκεια της έρευνάς του, βρήκα δύο κάμερες που στάλθηκαν συνεχώς με ειδοποιήσεις και κατέγραψαν gigabytes του "συμβιβαστικού". Όλοι οι συναγερμοί αποδείχθηκαν ψευδείς. Ο πρώτος θάλαμος εγκαταστάθηκε έξω από κάποια αποθήκη. Έριξε πάνω σε έναν ιστό, ο οποίος τρόμος στον άνεμο και μείωσε τον ανιχνευτή κίνησης. Η δεύτερη κάμερα βρισκόταν στο γραφείο απέναντι από την πτήση αναβοσβήνει. Και στις δύο περιπτώσεις, το κατώφλι σκανδάλης ήταν πολύ χαμηλό.

Σπάζοντας κάμερα

Οι κάμερες που λειτουργούν μέσω ενός καθολικού οδηγού ονομάζονται συχνά συμβατά με UVC (από την Κλάση Βίντεο USB - UVC). Hack Η κάμερα UVC είναι απλούστερη επειδή χρησιμοποιεί ένα τυποποιημένο και καλά τεκμηριωμένο πρωτόκολλο. Ωστόσο, σε κάθε περίπτωση, για να αποκτήσετε πρόσβαση σε μια κάμερα web, ο εισβολέας θα πρέπει πρώτα να πάρει τον έλεγχο στον υπολογιστή στον οποίο συνδέεται.

Τεχνικά πρόσβαση σε webcams σε υπολογιστές Windows οποιασδήποτε έκδοσης και απόρριψης μέσω του οδηγού κάμερας, φίλτρων DirectDraw και κωδικοποιητές VFW. Ωστόσο, ο αρχάριος χάκερ δεν απαιτείται να βγει σε όλες αυτές τις λεπτομέρειες αν δεν πρόκειται να γράψει ένα προηγμένο backdoor. Αρκεί να πάρετε οποιοδήποτε "αρουραίο" (απομακρυσμένο εργαλείο διαχειριστή αρουραίου) και να το τροποποιήσει ελαφρά. Τα εργαλεία απομακρυσμένης διαχείρισης σήμερα είναι πολύ πολύ. Εκτός από τους επιλεγμένους backdors με τον VX Heaven, υπάρχουν επίσης εντελώς νομικά βοηθητικά προγράμματα, όπως Ammyy admin, Litemanager, LuminnifornLink, Team Viewer ή Radmin. Το μόνο που προαιρετικά πρέπει να αλλάξει σε αυτά είναι να διαμορφώσετε τις αυτόματες αιτήσεις λήψης για Απομακρυσμένη σύνδεση και αναδίπλωση του κύριου παραθύρου. Περαιτέρω περίπτωση για τις μεθόδους κοινωνικής μηχανικής.

Ο αρουραίος τύπου κώδικα φορτώνεται από ένα θύμα κατά μήκος ενός συνδέσμου ηλεκτρονικού "ψαρέματος" ή σέρνεται στον ίδιο τον υπολογιστή του μέσω της πρώτης ανιχνευμένης οπής. Σχετικά με τον τρόπο αυτοματοποίησης αυτής της διαδικασίας, δείτε το άρθρο "". Παρεμπιπτόντως, προσέξτε: Οι περισσότερες αναφορές σε "προγράμματα για κάμερες hacking" και μπορούν να σας οδηγήσουν στη λήψη του Malvari.

Ο ιδιώτης χρήστης έχει τις περισσότερες φορές η κάμερα Web είναι ανενεργή. Συνήθως, η ένταξή του προειδοποιεί το LED, αλλά ακόμα και με μια τέτοια ειδοποίηση μπορείτε να εκτελέσετε κρυφή παρατήρηση. Όπως αποδείχθηκε, μια ένδειξη δραστηριότητας κάμερας μπορεί να απενεργοποιηθεί, ακόμη και αν η ισχύς της μήτρας LED και CMOS είναι φυσικά διασυνδεδεμένη. Έχει ήδη γίνει με webcams Isight ενσωματωμένο στο MacBook. Οι μεσίτες και οι ερευνητές του Chekoui από το Πανεπιστήμιο John Hopkins έγραψαν ένα βοηθητικό πρόγραμμα που τρέχει από Απλός χρήστης Και, αξιοποιώντας την ευπάθεια του ελεγκτή κυπαρίσσι, αντικαθιστά το υλικολογισμικό του. Μετά την εκκίνηση του θύματος του Iseyou, ο επιτιθέμενος παίρνει τη δυνατότητα να ενεργοποιήσει τη φωτογραφική μηχανή χωρίς να καεί τη δραστηριότητά του δείκτη.

Τα τρωτά σημεία βρίσκονται τακτικά σε άλλους μικροελεγκτές. Prevx ειδικός που συλλέχθηκε μια ολόκληρη συλλογή τέτοιων εκμεταλλεύσεων και έδειξε παραδείγματα χρήσης τους. Σχεδόν όλη η ευπάθεια που διαπιστώθηκε ότι υποβλήθηκε σε θεραπεία 0η ημέρα, αλλά μεταξύ τους ήταν γνωστές, οι κατασκευαστές απλά δεν πρόκειται να εξαλείψουν.

Οι τρόποι να παραδώσουν τα εκμεταλλεύματα γίνεται όλο και περισσότερο και είναι όλο και πιο δύσκολο να τα πιάσουν. Antivirus συχνά κόκκοι μπροστά από τροποποιημένες Αρχεία pdfέχουν προεγκατεστημένους ελέγχους στον έλεγχο μεγάλα αρχεία Και δεν μπορούν να ελέγξουν τα κρυπτογραφημένα συστατικά του Malvari. Επιπλέον, ο πολυμορφισμός ή η συνεχής ανάκτηση φορτίου μάχης έχει γίνει ο κανόνας, επομένως η ανάλυση υπογραφής έχει αναχωρήσει από καιρό στο παρασκήνιο. Εφαρμογή ενός Trojan, η οποία ανοίγει απομακρυσμένη πρόσβαση στην κάμερα web, σήμερα έχει γίνει εξαιρετικά απλή. Αυτή είναι μια από τις δημοφιλείς διασκέδαση μεταξύ των Trolls και του Script Kiddies.

Γυρίστε μια κάμερα web στο θάλαμο παρατήρησης

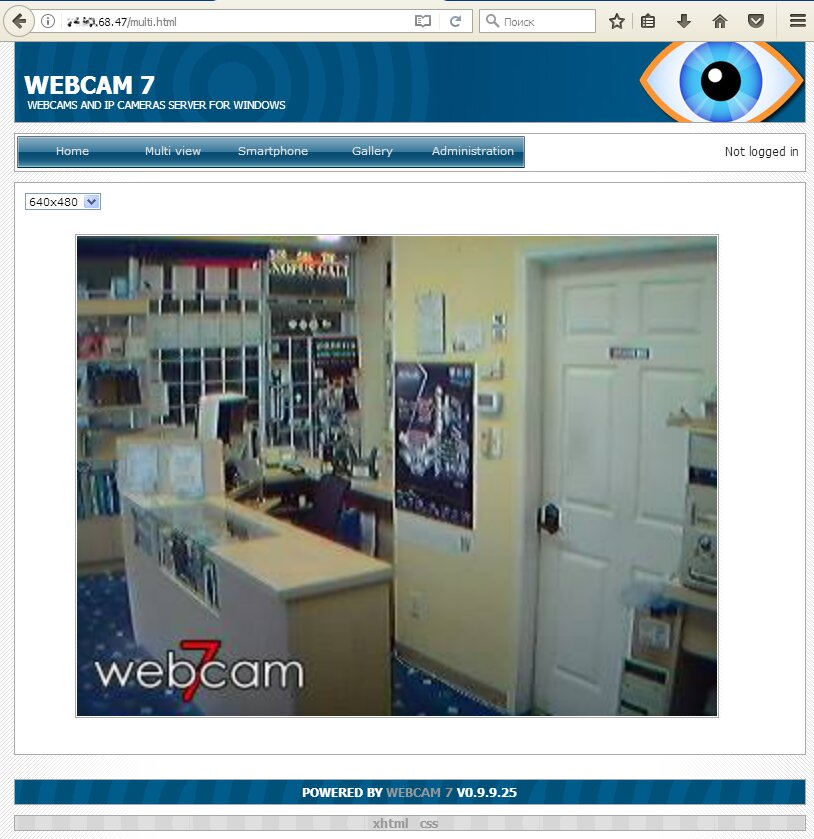

Οποιαδήποτε κάμερα Web μπορεί να μετατραπεί σε ομοιότητα μιας κάμερας IP εάν εγκαταστήσετε έναν διακομιστή παρακολούθησης βίντεο στη συσκευή που είναι συνδεδεμένη σε αυτό. Σε υπολογιστές, πολλοί χρησιμοποιούν παλιό webcamxp για τους σκοπούς αυτούς, μια μικρή πιο νέα προγράμματα Web 7 και παρόμοια προγράμματα.

Για τα smartphones υπάρχει ένα παρόμοιο λογισμικό - για παράδειγμα, προαιρετικό μάτι. Αυτό το πρόγραμμα μπορεί να αποθηκεύσει βίντεο σε cloud hosting, απελευθερώνοντας την τοπική μνήμη του smartphone. Ωστόσο, υπάρχουν αρκετές τρύπες σε τέτοια προγράμματα και οι ίδιοι οι ίδιοι, οπότε η κάμερα που κατείχε να σπάσει ο ίδιος δεν είναι συχνά πιο δύσκολος από τις κάμερες IP με ένα υλικολογισμικό οπών.

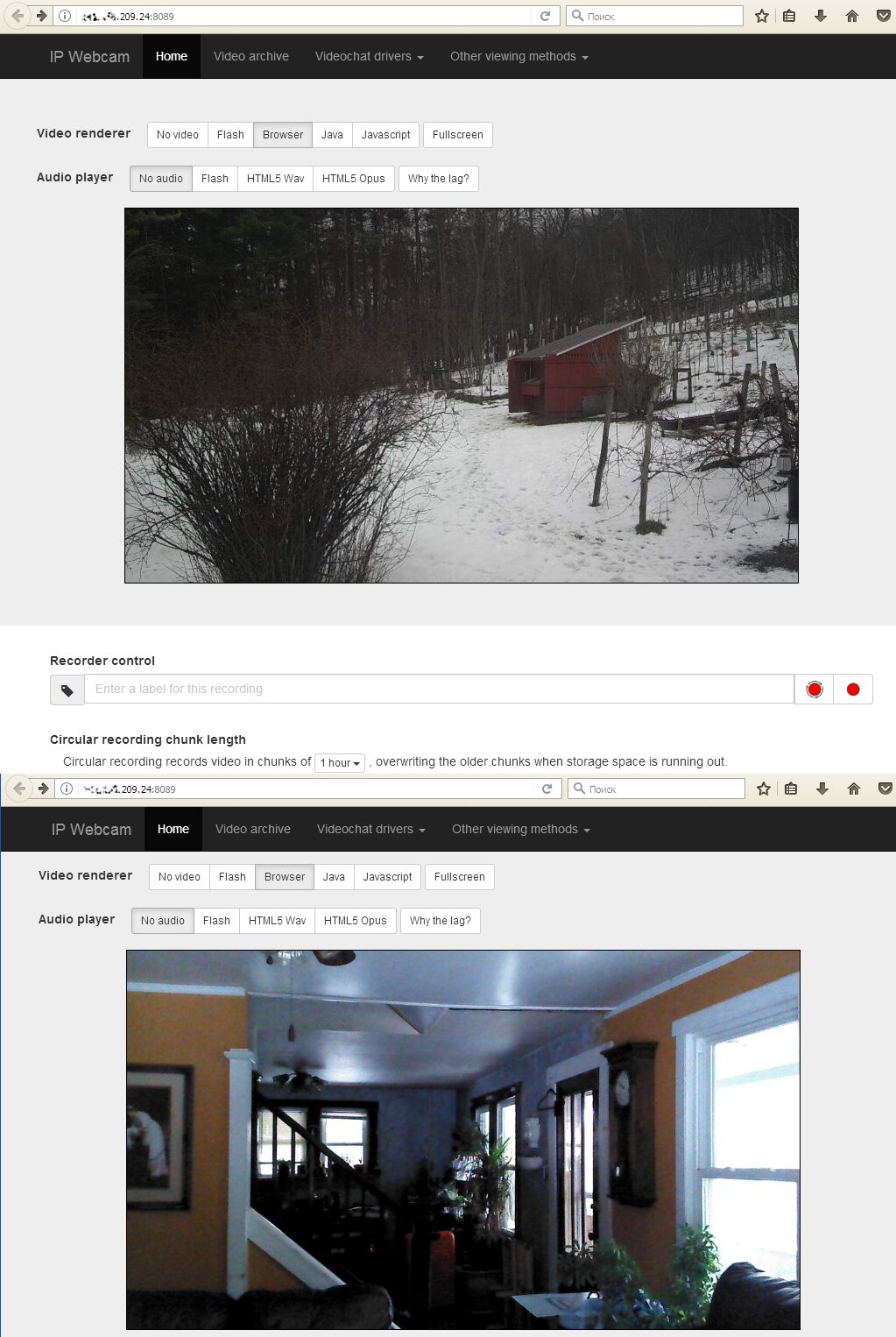

Smartphone ως μέσο παρατήρησης

ΣΕ Πρόσφατα Τα παλιά smartphones και τα δισκία συχνά προσαρμόζονται για οικιακή παρακολούθηση βίντεο. Τις περισσότερες φορές βάζουν το διακομιστή webcam Android - μια απλή εφαρμογή που μεταδίδει τη ροή βίντεο με την ενσωματωμένη κάμερα στο Internet. Αποδέχεται αιτήματα στη θύρα 8080 και ανοίγει το Πίνακα Ελέγχου στη σελίδα με το όνομα του ηχείου /Remote.html. Αφού το χτυπήσετε, μπορείτε να αλλάξετε τις ρυθμίσεις της κάμερας και να παρακολουθήσετε την εικόνα δεξιά στο παράθυρο του προγράμματος περιήγησης (με ή χωρίς ήχο).

Συνήθως τέτοια smartphones δείχνουν μάλλον θαμπό πίνακες ζωγραφικής. Είναι δύσκολο ενδιαφέρον να κοιτάξετε τον ύπνο σκυλί ή στο αυτοκίνητο σταθμευμένο κοντά στο σπίτι. Ωστόσο, ο διακομιστής Webcam Android και Παρόμοιες εφαρμογές Μπορείτε να χρησιμοποιήσετε διαφορετικά. Εκτός από τις πίσω κάμερες, τα smartphones έχουν και τα δύο μετωπιαία. Γιατί δεν το συμπεριλάβουμε; Τότε θα δούμε την άλλη πλευρά του ιδιοκτήτη του smartphone.

Προστασία από το Peeping

Το πρώτο πράγμα που έρχεται στο μυαλό είναι οι περισσότεροι άνθρωποι μετά από μια επίδειξη ελαφρών κάμερες hacking είναι να τους κολλήσει με μια ταινία. Οι ιδιοκτήτες κάμερας με μια κουρτίνα πιστεύουν ότι το πρόβλημα του peeping δεν αφορά, και μάταια. Εγκαθίσταται επίσης, επειδή, εκτός από τον φακό, οι κάμερες έχουν μικρόφωνο.

Antivirus και άλλα συγκροτήματα Προστασία λογισμικού Χρησιμοποιήστε σύγχυση στην ορολογία για να προωθήσετε τα προϊόντα τους. Φοβίζουν τα στατιστικά στοιχεία της κάμερας (που είναι πραγματικά εντυπωσιακή αν ενεργοποιήσετε τις κάμερες IP) και οι ίδιοι οι ίδιοι προσφέρουν μια λύση για τον έλεγχο της πρόσβασης σε κάμερες και τεχνικά περιορισμένη.

Η προστασία κάμερας IP μπορεί να ενισχυθεί Απλά κεφάλαια: Με την ενημέρωση του υλικολογισμικού, αλλάζοντας τον κωδικό πρόσβασης, τη θύρα και την απενεργοποίηση Λογαριασμοί Από προεπιλογή, καθώς και ενεργοποίηση του φιλτραρίσματος των διευθύνσεων IP. Ωστόσο, αυτό δεν αρκεί. Πολλά υλικολογισμικά έχουν μπερδεμένα σφάλματα που σας επιτρέπουν να έχετε πρόσβαση χωρίς εξουσιοδότηση - για παράδειγμα, από την τυπική διεύθυνση της ιστοσελίδας με το LiveView ή τον πίνακα ρυθμίσεων. Όταν βρείτε ένα άλλο υλικολογισμικό τρύπα, θέλω να το ενημερώσω εξ αποστάσεως!

Hacking μια κάμερα web - ένα άλλο πράγμα. Είναι πάντα η κορυφή του παγόβουνου. Συνήθως από τη στιγμή που ο εισβολέας έλαβε πρόσβαση σε αυτήν, έχει ήδη καταφέρει να μειώσει τους τοπικούς δίσκους, να κλέψει τους λογαριασμούς για όλους τους λογαριασμούς ή να κάνει ένα τμήμα υπολογιστή του botnet.

Το ίδιο kaspersky διαδικτυακή ασφάλεια Αποτρέπει τη μη εξουσιοδοτημένη πρόσβαση μόνο στη ροή βίντεο της κάμερας web. Δεν εμποδίζει το hakwar για να αλλάξει τις ρυθμίσεις του ή να γυρίσει το μικρόφωνο. Ο κατάλογος των μοντέλων που προστατεύονται από αυτά είναι επίσημα περιορισμένοι στην κάμερα της Microsoft και Logitech. Επομένως, η λειτουργία "Προστασία κάμερας" γίνεται αντιληπτή μόνο ως προσθήκη.

Ιστοσελίδες

Ένα ξεχωριστό πρόβλημα είναι οι επιθέσεις που σχετίζονται με την εφαρμογή ελέγχου πρόσβασης στην κάμερα σε προγράμματα περιήγησης. Πολλές τοποθεσίες προσφέρουν υπηρεσίες επικοινωνίας χρησιμοποιώντας την κάμερα, οπότε η πρόσβαση σε αυτό και το ενσωματωμένο μικρόφωνο αναδύεται στο πρόγραμμα περιήγησης δέκα φορές την ημέρα. Το χαρακτηριστικό είναι ότι ο ιστότοπος μπορεί να χρησιμοποιήσει το σενάριο που ανοίγει pop-κάτω (ένα επιπλέον παράθυρο στο παρασκήνιο). Αυτό το παράθυρο της κόρης δίνεται από τις γονικές άδειες. Όταν κλείνετε την κύρια σελίδα, το μικρόφωνο παραμένει στο παρασκήνιο. Εξαιτίας αυτού, είναι δυνατή ένα σενάριο, στο οποίο ο χρήστης πιστεύει ότι τελείωσε τη συζήτηση, και στην πραγματικότητα ο συνομιλητής (ή κάποιος άλλος) συνεχίζει να το ακούει.

Αρχάριοι. Επιπλέον, διασκεδάζουν με αυτόν τον τρόπο για αρκετά χρόνια, αλλά για να δώσουν προσοχή σε αυτό άρχισε σχετικά πρόσφατα.

Για παράδειγμα, πριν από δύο χρόνια αποδείχθηκε ότι στο Διαδίκτυο, μπορείτε να βρείτε μια ιστοσελίδα που μεταδίδει βίντεο από χιλιάδες κάμερες σε 250 χώρες σε όλο τον κόσμο. Όπως αποδείχθηκε, οι χρήστες από διαφορετικά μέρη της γης έκαναν το ίδιο σφάλμα που επέτρεψε στους χάκερ να χτυπήσουν τις συσκευές τους: Δεν άλλαξαν τους προεπιλεγμένους κωδικούς πρόσβασης ή επέλεξαν πολύ αδύναμους συνδυασμούς όπως το 12345.

Hacking υπολογιστές υπολογιστών με κακόβουλη Δωρεάν εφαρμογέςΟ χάκερ εγκατέστησε αρκετά ένα νόμιμο σύστημαLinklink σύστημα σχεδιασμένο στην απομακρυσμένη διαχείριση Δίκτυα υπολογιστών. Με τη βοήθειά του, έλαβε πλήρη πρόσβαση στους υπολογιστές των θυμάτων, συμπεριλαμβανομένης της κάμερας και των μικροφώνων.

Προσοχή! Εάν ο ίδιος ο φορητός υπολογιστής ανάβει την ένδειξη κοντά στην κάμερα, είστε πιθανότατα peeping! http://t.co/nvrpuh08n5

- Kaspersky Lab (@ kaspersky_ru)