Ποιο είναι το όνομα του προγράμματος Trojan. Βασικά μέτρα πρόληψης. Κύριοι τύποι προγραμμάτων Trojan

Περίληψη πληροφορικής

Σχετικά με το θέμα: "Trojan Virus"

Εκτελείται: Φοιτητής 9 "Α" τάξη

Σχολή αριθ. 50.

Ryzhkov maxim

Trojan άλογα, κρυφή βοηθητικά προγράμματα διαχείρισης, Προβλεπόμενοι ιούς, σχεδιαστές ιών και πολυμορφικές γεννήτριες.

Η ιστορία του ονόματος "Trojan Horse".

Είναι γνωστό ως Artifact Horsepie και από ξύλο που χρησιμοποιούνται από τους Έλληνες Έλληνες για να εισέλθουν στην οχυρωμένη πόλη της Τροίας. Το τέλος του πολέμου μεταξύ των Ελλήνων και των Τρωών συνέβη από μια από τις πιο γνωστές εισβολές στο εχθρικό έδαφος με επικεφαλής τον Οδυσσέα, ο οποίος διέταξε τον καλλιτέχνη της ΕΠΕΟ να χτίσει ένα τεράστιο ξύλινο άλογο, το οποίο προσφέρθηκε στην Αθήνα και τον Ποσειδώνα και έγινε δεκτό από την Τροία ως σύμβολο του κόσμου, πεπεισμένο από την Σύννο, Οδύσσεια ξάδερσης.

Για την μεγάλη έκπληξη του Trojanov, το άλογο περιείχε Έλληνες στρατιώτες στη δομή του. Αργά τη νύχτα, ο Σιντόν άνοιξε το άλογο, και οι Έλληνες κατέλαβαν την πόλη, οι φρουρούς, οι γυναίκες, οι άνδρες, οι πρεσβύτεροι και οι βίαιες γυναίκες ασκούν ασυμβίβαστες. Έτσι, η πόλη έπεσε στην κατοχή των στρατευμάτων της Ellen, θέτοντας τέλος σε δεκαετές συγκρούσεις.

Στον XII αιώνα π.Χ. Η Ελλάδα δήλωσε τρεις πόλεμο. Οι Έλληνες άρχισαν 10ετές πόλεμο εναντίον αυτής της πόλης, αλλά δεν μπορούσαν να το πάρουν. Τότε πήγαν στο τέχνασμα. Με τη συμβουλή της Οδύσσειας, χτίστηκε ένα τεράστιο ξύλινο άλογο. Αρκετοί ήρωες έκρυψαν μέσα σε αυτό το άλογο, και ο στρατός του Αχάασε, βυθίζοντας στα πλοία, έπεσε στο νησί των τενόντων. Οι Trojans αποφάσισαν ότι η πολιορκία αφαιρέθηκε και, έχοντας πίστευε τα λόγια της κέικ του Σιντόν για το γεγονός ότι το άλογο έμεινε από τους Αχαΐους για να απολαύσει τη θεά Αθηνά και η κατοχή τους θα κάνει τα τρία ουλές, τον μετακόμισε στην πόλη, καταστρέφοντας το τείχος του φρουρίου. Σε μάταιο, ο ιερέας Laocoon έπεισε τους Trojans ότι αυτό δεν πρέπει να γίνει. Τη νύχτα, οι πολεμιστές-Αϊτέης βγήκαν από το χωριό άλογο και άνοιξε την πύλη της πόλης στα στρατεύματα που επέστρεψαν κάτω από το κάλυμμα. Η Τροία ελήφθη και καταστράφηκε.

Λαμβάνοντας υπόψη τα παραπάνω, ο όρος "Trojan Horse" έγινε δημοφιλής, θεωρείται ως παρωδία που προσδιορίζει τη χρήση κόλπων ή εξαπάτησης εναντίον του αντιπάλου του μέσα από μια κρυμμένη είσοδο σε ένα μέσο παραγωγής κέρδους ή να συναντήσει το στόχο. Για παράδειγμα: "Το Carlock δήλωσε ότι ήταν η φίλη μου, και αποδείχθηκε για να είμαι το Trojan άλογο μου".

Ο πόλεμος της Τροίας προέκυψε στη χάλκινη εποχή, μεταξύ Ελλήνων και Τρωών, ξεκινώντας από 300 χρόνια. Σύμφωνα με τις αρχαιολογικές ανασκαφές, το έδαφος της Τροίας είναι όπου είναι σήμερα γνωστή ως Δυτική Τουρκία. Η βάση για την έναρξη αυτής της μεγάλης δεκαετίας ήταν η απαγωγή ή η πτήση της Βασίλισσας Έλενας Σπάρτης με τον Πρίγκιπα Τροία, το Παρίσι. Η κατάσταση δέχτηκε το Spartan King Menel, ο οποίος ανακοίνωσε τον πόλεμο της Τροίας.

Αυτός είναι ο λόγος για τον οποίο τα προγράμματα αυτά καλούν τα "άλογα Troyan" - λειτουργούν απαρατήρητες από τον χρήστη PC, κρύβονται πίσω από τις ενέργειες άλλων εφαρμογών.

Τι είναι ένα Trojan άλογο;

Το Trojan Horse είναι ένα πρόγραμμα που παρέχει μη εξουσιοδοτημένη πρόσβαση στον υπολογιστή για να προβεί σε οποιεσδήποτε ενέργειες στον προορισμό χωρίς να προειδοποιεί το μεγαλύτερο μέρος του ιδιοκτήτη του υπολογιστή ή να στείλει τις συλλεγόμενες πληροφορίες σε μια συγκεκριμένη διεύθυνση. Ταυτόχρονα, συνήθως εκδίδει για κάτι ειρηνικό και εξαιρετικά χρήσιμο. Μέρος των προγραμμάτων Trojan περιορίζεται από το γεγονός ότι στέλνει τους κωδικούς σας ταχυδρομικώς στον δημιουργό τους ή ένα άτομο που διαμορφώνει αυτό το πρόγραμμα (e-mail trojan). Ωστόσο, για χρήστες του Διαδικτύου, τα πιο επικίνδυνα προγράμματα που σας επιτρέπουν να πάρετε απομακρυσμένη πρόσβαση Στο αυτοκίνητό τους από την πλευρά (backdoor). Πολύ συχνά, οι Trojans πέφτουν στον υπολογιστή μαζί με χρήσιμα προγράμματα ή δημοφιλή βοηθητικά προγράμματα, κρυμμένα κάτω από αυτά.

Ο Achille είναι ένας ηγετικός χαρακτήρας στην Ιλιάδα και στον ελληνικό μύθο θεωρείται δηματιζόμενος, που επιλέγεται να πεθάνει νέος στη μάχη. Σύντομα μετά το θάνατο του Hector, ο θάνατος του Achille έγινε από ένα βέλος που ρίχτηκε στο τακούνι του Παρίσι και, ως εκ τούτου, ο όρος "φτέρνα του αχλάλλου" είναι γνωστή. Ο Wolfgang Petersen αφαιρέθηκε από τον Wolfgang και με πρωταγωνιστή: Brad Pitt, Eric Ban, Diana Kruger, Orlando Bloom, Rose Birn, Sean Bean, Schaor Berrows, Brian Cox και Peter Otul. Βασίζεται στο ποίημα "Ιλιάδα" του Όμηρου και περιλαμβάνει υλικά από την Οδύσσεια και την Enievis Vergil.

Πρόκειται για ένα έργο που αποτελείται από δέκα βιβλία, ένα βιογραφικό είδος που γράφτηκε από τον ισπανικό δημοσιογράφο και τον συγγραφέα Juan José Benitez. Αφού ο θάνατος του Benitez παίζει σκληρή δουλειά στην αναζήτηση του αμερικανικού ημερολογίου, στο παιχνίδι της σειράς παζλ, η οποία περιέχει ένα πιστοποιητικό μυστηριώδους φύσης στην αποστολή που ονομάζεται Trojan Horse, το οποίο αποτελείται από ένα άλμα πίσω στο χρόνο, ειδικά στο Σημαντικές στιγμές Στη ζωή του Ιησού από τη Ναζαρέτ, όπως το πάθος και το θάνατο του Ιησού.

Ένα χαρακτηριστικό αυτών των προγραμμάτων που τους αναγκάζουν να τα ταξινομούν ως επιβλαβείς είναι η έλλειψη προειδοποίησης σχετικά με την εγκατάσταση και την έναρξη τους. Όταν ξεκινάτε το Trojan τοποθετείται στο σύστημα και στη συνέχεια το παρακολουθεί, ενώ ο χρήστης δεν εκδίδει μηνύματα σχετικά με τις ενέργειές του. Επιπλέον, ο σύνδεσμος προς τον Trojan μπορεί να απουσιάζει στον κατάλογο ενεργών εφαρμογών ή συγχώνευσης μαζί τους. Ως αποτέλεσμα, ο χρήστης του υπολογιστή μπορεί να μην ξέρει για την παρουσία του στο σύστημα, ενώ ο υπολογιστής είναι ανοιχτός σε Τηλεχειριστήριο. Πολύ συχνά κάτω από την έννοια του "Troyan": ένας ιός. Στην πραγματικότητα, αυτό δεν είναι έτσι. Σε αντίθεση με τους ιούς, οι Troyans αποσκοπούν στην απόκτηση εμπιστευτικών πληροφοριών και πρόσβασης σε ορισμένους πόρους υπολογιστών.

Υπολογιστής ιού Trojan άλογο

Έτσι, επιδιώκει να θέσει μια επιστημονική μαρτυρία στις διδασκαλίες και τα μηνύματα του Ιησού από τη Ναζαρέτ, δημιουργώντας μια διαφορά που αναφέρουν οι θρησκευτικές πεποιθήσεις από τις πιστεύές τους. Το Trojan Horse είναι ένα κακόβουλο λογισμικό που λειτουργεί ως νόμιμο, αβλαβές και χρήσιμο πρόγραμμα για τον χρήστη, αλλά μόλις αναφέρεται στο αυτοκίνητο του χρήστη, αρχίζει να καταστρέφει Εγκατεστημένο λογισμικό Και έχει πρόσβαση σε όλες τις πληροφορίες που περιέχονται στον υπολογιστή.

Υπάρχουν διάφορες εκδηλώσεις που μπορούν να προειδοποιήσουν για έναν πιθανό ιό του Trojan, μπορούμε να οδηγήσουμε τα εξής. Ωστόσο, για την πρόληψη αυτής της κατάστασης, είναι απαραίτητο να ληφθούν ορισμένες προβλέψεις, όπως.

- Μην μεταφορτώνετε εφαρμογές ή προγράμματα εκτέλεσης από άγνωστες τοποθεσίες.

- Διατηρήστε ενημερωμένα συστήματα, καθώς και τις εφαρμογές τους.

- Έχουν προγράμματα προστασίας από ιούς ή antivirus.

Διαφορετικοί τρόποι διείσδυσης Trojan στο σύστημά σας είναι δυνατές. Πιο συχνά συμβαίνει όταν ξεκινάτε οποιοδήποτε χρήσιμο πρόγραμμα στο οποίο εφαρμόζεται ο διακομιστής Trojan. Τη στιγμή της πρώτης εκκίνησης, ο διακομιστής αντιγράφει τον εαυτό του σε οποιονδήποτε κατάλογο, συνταγογραφείται για να ξεκινήσει στο μητρώο του συστήματος, και ακόμη και αν το πρόγραμμα μεταφορέα δεν ξεκινήσει ποτέ, το σύστημά σας έχει ήδη μολυνθεί με Trojan. Μπορείτε να μολύνετε τον εαυτό σας τον εαυτό σας τρέχοντας το μολυσμένο πρόγραμμα. Αυτό συμβαίνει συνήθως εάν τα προγράμματα δεν έχουν ληφθεί από επίσημους διακομιστές, αλλά από τις προσωπικές σελίδες. Η ένεση του Trojan μπορεί επίσης αγνώστους Εάν έχετε πρόσβαση στο μηχάνημά σας, απλά το τρέχετε από μια δισκέτα.

Είναι ο ιός το ίδιο με κακόβουλο λογισμικό; Και τι είναι μια λύτρωση και πώς διαφέρουν από άλλες απειλές; Συνήθως, ονομάζουμε πάντα έναν ιό υπολογιστή, και αυτό είναι. Αλλά σήμερα πρόκειται να προχωρήσουμε λίγο και θα εξηγήσουμε τι σημαίνει τέτοιους όρους όπως κακόβουλο λογισμικό, ιούς, σκουλήκια, spyware, trojans, εκβιασμός κ.λπ.

Η λέξη προέρχεται από της αγγλικής γλώσσας, και αυτός είναι ο όρος που προκύπτει από την ενοποίηση των λέξεων "κακόβουλα λογισμικό"Ή κακόβουλο λογισμικό. Το κακόβουλο λογισμικό είναι ο τύπος του λογισμικού του οποίου ο στόχος είναι να διεισδύσει ή να βλάψει τον υπολογιστή ή σύστημα πληροφορίων Χωρίς τη συγκατάθεση του ιδιοκτήτη της.

Τύποι Trojanov

Προς το παρόν, ελήφθησαν οι πιο συνηθισμένοι Troyans των ακόλουθων τύπων:

1. Βοηθητικά προγράμματα κρυφής (απομακρυσμένης) χορήγησης (backdoor - από τα αγγλικά. "Πίσω 2").

Τα Trojan άλογα αυτής της τάξης είναι ουσιαστικά αρκετά ισχυρά βοηθητικά προγράμματα απομακρυσμένης διαχείρισης υπολογιστών στο δίκτυο. Όσον αφορά τη λειτουργικότητά του, μοιάζουν σε μεγάλο βαθμό από διάφορα συστήματα διαχείρισης που αναπτύχθηκαν από γνωστές επιχειρήσεις - κατασκευαστές προϊόντων λογισμικού.

Ως εκ τούτου, το κακόβουλο λογισμικό είναι ο κύριος όρος που χρησιμοποιείται για να συζητήσει όλες τις απειλές του υπολογιστή. Ωστόσο, δεν είναι κακόβουλα προγράμματα όλων των προγραμμάτων που μπορούν να παρέχουν τα δεδομένα σας. Πρέπει να το διακρίνουμε από το ελαττωματικό λογισμικό, το οποίο είναι προγράμματα που δεν αναπτύσσονται με κακές προθέσεις, αλλά τα οποία έχουν ορισμένα σφάλματα στον κώδικα σας, λόγω των οποίων οι πληροφορίες σας μπορούν να αποκαλυφθούν ή το σύστημά σας είναι ευάλωτο σε ορισμένους κινδύνους.

Ένας ιός υπολογιστών είναι ένας τύπος κακόβουλου λογισμικού, ο σκοπός του οποίου είναι η αλλαγή της σωστής λειτουργίας της συσκευής. Το κάνει αυτό, μολύνει τα αρχεία του υπολογιστή από τον κακό κώδικα και του κύριο χαρακτηριστικό Είναι ότι απαιτεί παρέμβαση από το χρήστη για την εφαρμογή του. Τη στιγμή που δέχεται το γραφείο για να μολύνει τον υπολογιστή και να το διανείμει.

Το μόνο χαρακτηριστικό των προγραμμάτων αυτών καθιστά να τις ταξινομεί ως επιβλαβή προγράμματα Trojan: καμία προειδοποίηση για την εγκατάσταση και την έναρξη.

Κατά την έναρξη, ο Trojan εγκαθίσταται στο σύστημα και στη συνέχεια ορίζει το, ενώ ο χρήστης δεν έχει εκδοθεί μηνύματα σχετικά με τις ενέργειες του Trojan στο σύστημα. Επιπλέον, ο σύνδεσμος προς τον Trojan μπορεί να απουσιάζει στον κατάλογο ενεργών εφαρμογών. Ως αποτέλεσμα, ο "χρήστης" αυτού του προγράμματος Trojan μπορεί να μην γνωρίζει την παρουσία του στο σύστημα, ενώ ο υπολογιστής του είναι ανοιχτός για τηλεχειριστήριο.

Οι κίνδυνοι της χρήσης του αυξήθηκαν επίσης με την ανάπτυξη και την επέκταση του Διαδικτύου. Μια από τις κύριες απειλές κατά την προβολή Κακόβουλα προγράμματα ή "κακόβουλο λογισμικό". Ο όρος αναφέρεται σε οποιοδήποτε πρόγραμμα υπολογιστή που έχει σχεδιαστεί για να εκτελεί ανεπιθύμητες ή επιβλαβείς ενέργειες για χρήστες υπολογιστών, δισκίων και ακόμη και κινητά τηλέφωνα.

Το πιο συνηθισμένο "κακόβουλο λογισμικό" και ένας από τους παλαιότερους είναι ένας ιός, αλλά στην πραγματικότητα υπάρχουν πολύ περισσότερες ποικιλίες. Η δημιουργία κακόβουλων προγραμμάτων απευθύνεται σε οικονομικά οφέλη και τις περισσότερες πολιτικές προθέσεις.

Σύγχρονα κρυμμένα βοηθητικά βοηθήματα διαχείρισης (backdoor) είναι αρκετά εύκολο στη χρήση. Συνέχονται συνήθως κυρίως από τα δύο κύρια μέρη: ο διακομιστής (εκτελεστής) και ο πελάτης (διαχειριστής διακομιστή).

Ο διακομιστής είναι εκτελέσιμο αρχείο.που είναι σίγουρα ενσωματωμένο στο αυτοκίνητό σας, φορτωμένο στη μνήμη ταυτόχρονα Ξεκινώντας τα Windows Και εκτελεί εντολές που λαμβάνονται από το απομακρυσμένο πελάτη. Ο διακομιστής αποστέλλεται στο θύμα, και αργότερα κάθε εργασία διεξάγεται μέσω του πελάτη στον υπολογιστή του χάκερ, δηλ. Οι εντολές αποστέλλονται μέσω του πελάτη και ο διακομιστής τους εκτελεί. Εξωτερικά, η παρουσία της δεν ανιχνεύεται. Μετά την εκκίνηση του τμήματος διακομιστή του Trojan στον υπολογιστή του χρήστη, μια συγκεκριμένη θύρα προορίζεται για επικοινωνία με το Internet.

Οι ημέρες που δημιουργήθηκαν η πλειοψηφία των κακόβουλων προγραμμάτων από εφηβικά teasers, ήταν στο παρελθόν. Επί του παρόντος, προορίζονται πρωτίστως από επαγγελματίες εγκληματίες για δικούς τους σκοπούς που μπορούν να χρησιμοποιήσουν διάφορες και πολύπλοκες τακτικές », λέει ο Kaspersky, μια εταιρεία που ειδικεύεται στα προϊόντα ασφάλειας υπολογιστών.

Ορισμός σκουληκιών: Προγράμματα που δημιουργούν τα ίδια τα αντίγραφα τοποθετώντας τα σε διαφορετικά μέρη του υπολογιστή. Ο σκοπός αυτού του κακόβουλου λογισμικού είναι συνήθως μια συντριβή υπολογιστών και Δίκτυα υπολογιστώνΤι εμποδίζει τους χρήστες από την εργασία. Βλάβη: Ο κύριος στόχος είναι να διανείμετε και να επηρεάζετε τον μέγιστο δυνατό αριθμό υπολογιστών. Για να τα επεκταθούν, οι δημιουργοί χρησιμοποιούν κίτρινους τίτλους.

Μετά από αυτές τις ενέργειες, ο επιτιθέμενος εγκαινιάζει το μέρος του προγράμματος πελάτη, συνδέεται με αυτόν τον υπολογιστή μέσω της θύρας που ανοίγει online και μπορεί να εκτελέσει σχεδόν οποιεσδήποτε ενέργειες στο μηχάνημά σας (αυτό περιορίζεται μόνο από τις δυνατότητες του χρησιμοποιούμενου προγράμματος). Μετά τη σύνδεση με το διακομιστή, μπορείτε να οδηγήσετε έναν απομακρυσμένο υπολογιστή στον διακομιστή σχεδόν όπως: Επανεκκίνηση, απενεργοποίηση, Ανοίξτε το CD-ROM, διαγράψτε, γράψτε, αλλάξτε αρχεία, εμφανίστε μηνύματα, κλπ. Σε μερικούς Trojans, μπορείτε να αλλάξετε την ανοιχτή θύρα στη διαδικασία εργασίας και να ρυθμίσετε ακόμα τον κωδικό πρόσβασης πρόσβασης για τον "κεντρικό υπολογιστή" αυτού του trojan. Υπάρχουν επίσης trojans που σας επιτρέπουν να χρησιμοποιήσετε το "δοκιμασμένο" μηχάνημα ως διακομιστή μεσολάβησης (πρωτόκολλα HTTP ή κάλτσες) για να αποκρύψετε την πραγματική διεύθυνση IP του χάκερ.

Τα πιο συχνά θέματα είναι το σεξ, το διάσημο, το οποίο ξυπνά το λογισμικό επίπτωσης ή πειρατών. Βλάβη: Αυτά τα spyware συχνά κλέβουν δεδομένα χρήστη, όπως το ηλεκτρονικό ταχυδρομείο, πιστωτική κάρτα και τα λοιπά. Σε οικονομικά ευεργετικά ή απλά να τα χρησιμοποιήσετε σε σκοπούς μάρκετινγκ. Μπορούν επίσης να συλλέξουν συνήθειες για να παρακολουθήσουν τον χαρακτήρα ως τις σελίδες που επισκέπτεται συχνά, στο γεγονός ότι πιέζει, για παράδειγμα. Αυτά τα προγράμματα αποστέλλονται συχνότερα από τον κυβερνοχώρο, τα οποία, μετά την ανάπτυξή τους, τα πωλούν στη μαύρη αγορά χρήσης σε ηλεκτρονική απάτη και στον κυβερνοχώρο.

Στο αρχείο αυτού του trojan είναι συνήθως 5 Μετά τα αρχεία: Client, Editor Server (Configurator), Trojan Server, αρχεία Packager (Slileger (Slileger), αρχεία τεκμηρίωσης. Έχει αρκετές λειτουργίες, μεταξύ των οποίων μπορείτε να επιλέξετε τα εξής:

1) Συλλογή πληροφοριών σχετικά με το λειτουργικό σύστημα.

2) Ορισμός κωδικών πρόσβασης με προσωρινά και μέσω τηλεφώνου, καθώς και κωδικούς πρόσβασης προγραμμάτων δημοφιλούς κλήσης.

Trojan προγράμματα Ορισμός: προγράμματα υπολογιστήπου παράγουν κακόβουλες ενέργειες χωρίς γνώση των χρηστών. Το όνομα "Troyan" προέρχεται από το μύθο, δήλωσε ο Έλληνες στην "Ιλιάδα" για τον αποκλεισμό της πόλης της Τροίας. Βλάβη: έχουν τη δυνατότητα να διαγράψουν αρχεία ή να καταστρέψουν τις πληροφορίες στον σκληρό δίσκο. Μπορούν επίσης να καταγράψουν όλα τα κείμενα που έχουν εισαχθεί από το πληκτρολόγιο ή να καταχωρήσουν τους κωδικούς πρόσβασης χρηστών. Είναι ανάμεσα στο πιο επικίνδυνο και επικίνδυνο κακόβουλο λογισμικό. Τα τελευταία χρόνια δημιουργήθηκε η κατηγορία "τράπεζα Trojan".

Ορισμός ενός ιού: προγράμματα υπολογιστών που έχουν σχεδιαστεί για να μολύνουν τα αρχεία. Αυτά είναι τα πιο διάσημα και παλιά κακόβουλα προγράμματα που δημιουργήθηκαν για ζημιές στον υπολογιστή σας. Με τα χρόνια, έχουν γίνει πιο περίπλοκες και δύσκολο να εντοπιστούν. Βλάβες: Κατά κανόνα, μολύνουν τα αρχεία συστήματος για τους σκοπούς της τροποποίησης τους για την εκ προθέσεως καταστροφή δεδομένων που είναι αποθηκευμένα στον υπολογιστή σας. Αν και δεν είναι τόσο επιβλαβές. Υπάρχουν κάποιες πιο αβλαβές, οι οποίες χαρακτηρίζονται μόνο από ερεθισμό, για παράδειγμα, κάνουν το αυτοκίνητό σας να επιβραδύνει.

3) Βρίσκοντας νέους κωδικούς πρόσβασης και αποστολή άλλων πληροφοριών στο e-mail.

4) Λήψη και εκκίνηση αρχείων στην καθορισμένη διαδρομή.

5) κλείνοντας παράθυρα των διάσημων ιών και των τείχους προστασίας κατά την ανίχνευση.

6) Εκτέλεση τυποποιημένων αρχείων για εργασία με αρχεία: Προβολή, αντιγραφή, διαγραφή, αλλαγή, λήψη, λήψη, εκκίνηση και αναπαραγωγή.

Αυτά είναι λογισμικά ή ειδικές συσκευές υλικού που καταγράφουν τα πλήκτρα που κατασκευάζονται στο πληκτρολόγιο, μεταφέρετε αργότερα τους στο αρχείο ή στείλτε τα μέσω του Διαδικτύου. Μια άλλη μέθοδος εγκατάστασης είναι να κάνετε λήψη μιας νόμιμης εφαρμογής, να επιτεθεί στο κανάλι ή να εισάγετε ένα κακόβουλο λογισμικό σε αυτήν την εφαρμογή.

Από την άλλη πλευρά, οι keyloggers με υλικό χρειάζονται τον επιτιθέμενο να προσβληθεί φυσικά στον υπολογιστή », εξηγεί το εργαστήριο Kaspersky. Κανένα από τα τρία δεν είναι καλό, αλλά ούτε ένας ούτε ο άλλος θα βλάψει τον υπολογιστή μας. Γιατί είναι σημαντικό να τους διακρίνεις; Πολύ απλό: Δεδομένου ότι οι χρησιμοποιούμενες αλυσοπρίονες ECHO διαφέρουν μεταξύ τους, μπορούν να εισέλθουν διαφορετικά στον υπολογιστή μας και να μην αντιπροσωπεύουν το ίδιο επίπεδο κινδύνου, αν και είναι όλα επιβλαβείς και μπορεί να απαιτούν επισκευή υπολογιστών.

7) Αυτόματη απομάκρυνση του διακομιστή Trojan από το σύστημα μέσω του καθορισμένου αριθμού ημερών.

8) Έλεγχος CD-ROM, ενεργοποίηση / απενεργοποίηση του συνδυασμού πλήκτρων Ctrl + Alt + Del, προβάλετε και αλλάξτε το περιεχόμενο του Clipboard, την απόκρυψη και την εμφάνιση του TasqueBar, Tra, Clock, Desktop και Windows.

9) Δημιουργία συνομιλίας με το θύμα, συμπεριλαμβανομένων. Για όλους τους χρήστες που συνδέονται με αυτόν τον διακομιστή.

Αν και αυτή η λέξη χρησιμοποιείται στη γενική περίπτωση για κακόβουλο λογισμικό, ένας ιός υπολογιστών είναι ένας πολύ συγκεκριμένος κώδικας. Μπορούν επίσης να επηρεάσουν τα αρχεία συστήματος. Θα πρέπει να προστατεύεται Καλό antivirus, τείχος προστασίας και ορισμένους κανόνες συμπεριφοράς. Μεταφορτώσαμε το πρόγραμμα, προφανώς φυσιολογικό, αλλά τότε αποδεικνύεται μια "διπλή λειτουργία" που αγνοούμε. Αυτό το πρόγραμμα είναι ένα "backdoor", το οποίο καθιστά τον υπολογιστή μας ευάλωτο σε άλλες επιθέσεις.

Αυτό δεν είναι απαραίτητα ένα καταστροφικό πρόγραμμα από μόνο του, αλλά αν το χωρίσατε, είναι επειδή δεν έχετε καμία καλή πρόθεση. Υπάρχουν πολλές ποικιλίες, αλλά η θεμελιώδης διαφορά από τον ιό του υπολογιστή είναι ότι το Troyan δεν είναι αυτοτελές. Δηλαδή, εκτελεί ορισμένες ενέργειες για τον έλεγχο της ασφάλειας του υπολογιστή μας. Αλλά ο κίνδυνος είναι υψηλότερος: είναι συνήθως πιο δύσκολο να εντοπιστούν, επειδή, προφανώς, δεν είναι ιός.

10) Εμφάνιση στην οθόνη πελάτη όλων των συμπιεσμένων κουμπιών, δηλ. Υπάρχει λειτουργία της κατάσκοπος του πληκτρολογίου.

11) Εκτέλεση εικόνων οθόνης διαφορετικής ποιότητας και μεγέθους, βλέποντας μια συγκεκριμένη περιοχή της οθόνης απομακρυσμένου υπολογιστή, αλλάζοντας την τρέχουσα ανάλυση οθόνης.

Trojans κρυφής διοίκησης και είναι πλέον πιο δημοφιλή. Όλοι θέλουν να γίνουν ο ιδιοκτήτης ενός τέτοιου Τρωικού, επειδή μπορεί να προσφέρει εξαιρετικές ευκαιρίες διαχείρισης και εφαρμογής διαφόρων δράσεων Απομακρυσμένος υπολογιστήςπου μπορεί να τρομάξει τους περισσότερους χρήστες και να προσφέρει πολλή διασκέδαση στον ιδιοκτήτη του Trojan. Πολλοί άνθρωποι χρησιμοποιούν Trojans για να κάνουν τη διάθεση πάνω από κάποιον, κοιτάξτε στα μάτια του περιβάλλοντος "superchaker", καθώς και να αποκτήσετε εμπιστευτικές πληροφορίες.

2. Ταχυδρομική (e-mail Trojan).

Troyans που σας επιτρέπουν να "τραβήξετε τους κωδικούς πρόσβασης" και τις άλλες πληροφορίες από τα αρχεία του υπολογιστή σας και να τα στείλετε στο email του κεντρικού υπολογιστή. Αυτά μπορεί να είναι σύνδεσμοι και κωδικούς πρόσβασης παροχής Internet, κωδικός πρόσβασης από γραμματοκιβώτιο, Κωδικούς πρόσβασης ICQ και IRC κ.λπ.

Για να στείλετε μια επιστολή στον ιδιοκτήτη μέσω ταχυδρομείου, η Troyan συνδέεται με ταχυδρομικός διακομιστής Ιστοσελίδα μέσω SMTP (για παράδειγμα, στο smtp.mail.ru). Μετά τη συλλογή των απαραίτητων δεδομένων, η Troyan θα ελέγξει αν τα δεδομένα αυτά αποστέλλονται. Εάν όχι, τα δεδομένα αποστέλλονται και αποθηκεύονται στο μητρώο. Εάν έχετε σταλεί, το προηγούμενο γράμμα εξάγεται από το REGIS και συγκρίνεται με το τρέχον. Εάν σημειώθηκαν αλλαγές στις πληροφορίες (εμφανίστηκαν νέα δεδομένα), τότε το γράμμα αποστέλλεται και το μητρώο καταγράφει δεδομένα φρέσκου κωδικού πρόσβασης. Με μια λέξη, αυτό το είδος του Trojanov απλώς ασχολείται με τη συλλογή πληροφοριών και το θύμα μπορεί να μην μαντέψει ότι οι κωδικοί πρόσβασης είναι ήδη γνωστοί σε κάποιον.

Στο αρχείο μιας τέτοιας Trojan, 4 αρχεία βρίσκονται συνήθως: Επεξεργαστής διακομιστή (διαμόρφωση), Trojan Server, αρχεία συσκευασίας (Shleshchik), εγχειρίδιο για χρήση.

Ως αποτέλεσμα της εργασίας, μπορούν να καθοριστούν τα ακόλουθα δεδομένα:

1) τη διεύθυνση IP του υπολογιστή θυσίας.

2) Λεπτομερείς πληροφορίες συστήματος (όνομα υπολογιστή και χρήστης, Έκδοση των Windows, μόντεμ, κλπ.).

3) όλους τους αποθηκευμένους κωδικούς πρόσβασης.

4) Όλες οι ρυθμίσεις των τηλεφωνικών συνδέσεων, συμπεριλαμβανομένων τηλεφωνικοί αριθμοί, συνδέσεις και κωδικούς πρόσβασης.

5) Κωδικοί πρόσβασης από την ICQ;

6) N Πρόσφατες τοποθεσίες που επισκέφθηκαν.

3. Πληκτρολόγιο (keylog-gers).

Αυτοί οι Troyans γράφουν τα πάντα που καλέθηκαν στο πληκτρολόγιο (συμπεριλαμβανομένων των κωδικών πρόσβασης) στο αρχείο, το οποίο αποστέλλεται στη συνέχεια σε ένα συγκεκριμένο ηλεκτρονικό ταχυδρομείο ή σχεδόν FTP. Μεταφορά αρχείων. Πρωτόκολλο). Το Keylogger συνήθως καταλαμβάνει λίγο χώρο και μπορεί να καλυφθεί για άλλα χρήσιμα προγράμματα, εξαιτίας των οποίων είναι δύσκολο να εντοπιστεί. Ένας άλλος λόγος για την ανίχνευση ενός τέτοιου τρόφωνου είναι ότι τα αρχεία του ονομάζονται ως συστηματικά. Μερικοί troyans αυτού του τύπου μπορούν να επισημάνουν και αποκρυπτογράφημα κωδικών πρόσβασης. Ιδρύθηκε σε ειδικά πεδία εισαγωγής κωδικού πρόσβασης.

Αυτά τα προγράμματα απαιτούν Χειροκίνητη ρύθμιση και κάλυψη. KeyLogger "Μπορείτε να χρησιμοποιήσετε όχι μόνο σε σκοπούς Hooligan. Για παράδειγμα, είναι πολύ βολικό να τοποθετήσετε στο χώρο εργασίας σας ή στο σπίτι σας για την ώρα αναχώρησης.

4. Προγράμματα Joke (προγράμματα Jack).

Αυτά τα προγράμματα είναι αβλαβή στην ουσία τους. Δεν προκαλούν καμία άμεση βλάβη στον υπολογιστή, αλλά αναφέρονται ότι αυτή η βλάβη προκαλείται ήδη, μπορεί να προκληθεί υπό οποιεσδήποτε συνθήκες ή ένας χρήστης προειδοποιεί σχετικά με τον ανύπαρκτο κίνδυνο. Τα προγράμματα αστεία βάζουν το μήνυμα χρήστη σχετικά με τη μορφοποίηση Σκληρός δίσκος, Προσδιορίστε τους ιούς σε μη κυκλοφορούν αρχεία, αφαιρέστε παράξενα μηνύματα που μοιάζουν με ιούς, κλπ. - Εξαρτάται από την αίσθηση του χιούμορ του δημιουργού ενός τέτοιου προγράμματος. Φυσικά, δεν υπάρχουν λόγοι για τον ενθουσιασμό, εάν αυτός ο υπολογιστής δεν λειτουργεί άλλους άπειρους χρήστες που μπορούν να τρομάξουν τέτοια μηνύματα.

5. Για να "Trojan άλογα" μπορούν επίσης να περιλαμβάνουν μολυσμένα αρχεία, ο κώδικας του οποίου είναι σίγουρα διορθωθεί ή αλλάζει με την κρυπτογραφική μέθοδο. Για παράδειγμα, το αρχείο κρυπτογραφείται από ένα ειδικό πρόγραμμα και (ή) συσκευάζεται από έναν άγνωστο Archiver. Στο τέλος, ακόμη και Τελευταίες εκδόσεις Οι antiviruss δεν μπορούν να προσδιορίσουν την παρουσία στο αρχείο Trojan, καθώς ο φορέας κώδικα απουσιάζει στη βάση δεδομένων κατά των ιών τους.

Trojan Προστασία (Πλατφόρμα Windows)

Εντοπίστε το έργο του σύγχρονου προγράμματος Trojan στον υπολογιστή του είναι αρκετά δύσκολη. Ωστόσο, μπορείτε να επιλέξετε τις ακόλουθες συστάσεις για την ανίχνευση και την αφαίρεση προγραμμάτων Trojan:

1. Χρησιμοποιήστε το πρόγραμμα προστασίας από ιούς.

Βεβαιωθείτε ότι χρησιμοποιείτε το πρόγραμμα προστασίας από ιούς για να ελέγξετε αρχεία και δίσκους, ενημερώνοντας τακτικά τη βάση δεδομένων κατά του ιού μέσω του Διαδικτύου. Εάν η βάση δεν ενημερώνεται, το αποτέλεσμα του antivirus μειώνεται στο μηδέν, αφού οι νέοι trojans εμφανίζονται χωρίς λιγότερη κανονικότητα από τις ενημερώσεις των βάσεων δεδομένων προστασίας από ιούς.

Επομένως, αυτή η μέθοδος δεν μπορεί να αναγνωριστεί ως απολύτως αξιόπιστη. Μερικές φορές, καθώς η πρακτική δείχνει εάν ο διακομιστής Trojan είναι ενσωματωμένος στο εκτελέσιμο αρχείο, τα αντιιικά σε πολλές περιπτώσεις δεν μπορούν να το ανιχνεύσουν. Προς το παρόν, οι αντιιβοίες του Kaspersky Anti-Virus και Dr. έχουν αποδειχθεί από τα καλύτερα μέρη σε αυτό το θέμα. Ιστός.

Μαζί με το Antivirus υπάρχουν Εξειδικευμένα προγράμματα (Αντιγόνα), τα οποία μπορούν να βρουν, να καθορίσουν και να καταστρέψουν τους περισσότερους από τους trojans, αλλά γίνεται όλο και πιο δύσκολο να τα αντιμετωπίσετε και πιο δύσκολο. Ως ένα τέτοιο πρόγραμμα που έχει σχεδιαστεί για να αναζητήσει και να καταστρέψει τους Trojans στον υπολογιστή σας, ο Trojan Hunter μπορεί να συνιστάται.

2. Εγκαταστήστε το προσωπικό τείχος προστασίας (τείχος προστασίας) και διασκορπίστε προσεκτικά τις ρυθμίσεις του. Το κύριο χαρακτηριστικό του έργου του Trojan είναι περιττές ανοικτές θύρες. Όταν ξεκινάτε το διακομιστή του προγράμματος Trojan, το τείχος προστασίας θα εμποδίσει τη θύρα του από το εσωτερικό, με αυτόν τον τρόπο ακούγεται με το Διαδίκτυο. Ωστόσο, το τείχος προστασίας παρέχει πρόσθετη προστασία, από την άλλη πλευρά, ο χρήστης είναι απλώς ενοχλητικός να ανταποκρίνεται συνεχώς στα αιτήματα του προγράμματος σχετικά με τη λειτουργία μιας συγκεκριμένης υπηρεσίας και τη διέλευση δεδομένων μέσω συγκεκριμένου λιμένα. Μερικές φορές υπάρχουν ακραίες περιπτώσεις, όταν ακόμη και το τείχος προστασίας και το antivirus είναι ανίσχυρο να πάρουν κάτι, καθώς είναι κλειστό από την Troyan. Είναι επίσης ένα σήμα στον χρήστη ότι η Troyan είναι παρούσα στο σύστημα.

Για να ελέγξετε τις ανοιχτές θύρες, μπορείτε επίσης να χρησιμοποιήσετε σαρωτές ή προγράμματα λιμένων που εμφανίζονται ανοιχτά μέσα επί του παρόντος Θύρες και πιθανή σύνδεση με μη εξουσιοδοτημένους χρήστες.

Από τα τείχη προστασίας ένα αρκετά ποιοτικό προϊόν είναι το Agnitum Outpost Firewall Pro, το οποίο σας επιτρέπει να ρυθμίσετε τη λειτουργία εφαρμογής και το απαιτούμενο επίπεδο χρήστη.

3. Περιορίστε τον αριθμό των ξένων που έχουν πρόσβαση στον υπολογιστή σας, αφού αρκετά μεγάλος αριθμός Οι Trojans και οι ιοί μεταφέρονται σε εξωτερικά μέσα (δισκέτες και δίσκοι). Συνιστάται επίσης να αλλάζετε περιοδικά κωδικούς πρόσβασης σε ιδιαίτερα σημαντικούς λογαριασμούς.

4. Μην κατεβάζετε αρχεία και φωτογραφίες από αμφίβολες τοποθεσίες (αρχικές σελίδες με φωτογραφίες κ.λπ.). Συχνά, η φωτογραφία και ο διακομιστής Trojan είναι στερεωμένοι ("κολλημένοι") μαζί για να κοιμηθούν επαγρύπνηση και αυτός ο παράγοντας δεν προκαλεί αμφιβολίες. Εδώ η Troyan μεταμφιέζεται ως εικόνα. Σε αυτή την περίπτωση, η εικόνα θα είναι πραγματικά από την εικόνα, αλλά η επέκταση θα παραμείνει *. Μετά από δύο φορές πιέζοντας, ο Troyan ξεκινά και κάνει τη μαύρη επιχείρησή του.

5. Μην χρησιμοποιείτε αμφίβολα προγράμματα, που φέρεται να επιταχύνουμε τον υπολογιστή στο Internet στο n φορές (επιταχύνοντας το έργο του CD-ROM, του ποντικιού, του μαξιλαριού του ποντικιού κ.λπ.). Ταυτόχρονα, πρέπει να δοθεί προσοχή στο εικονίδιο του προγράμματος, ειδικά αν δεν έχετε διαπραγματευτεί κανέναν εκ των προτέρων. Σε αυτή την περίπτωση, μπορείτε να ζητήσετε μια ερώτηση στον αποστολέα και, αν δεν υπάρχει θετική απάντηση, διαγράψτε ένα τέτοιο πρόγραμμα.

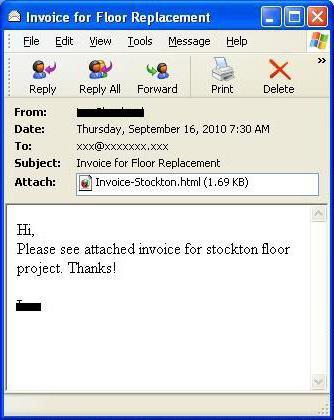

6. Κατά τη λήψη επιστολής από έναν άγνωστο παραλήπτη, δώστε ιδιαίτερη προσοχή στην επέκταση του φωλιασμένου αρχείου. Κάλυψη του ονόματος της εμπλεκόμενης επέκτασης του αρχείου * .exe, * .jpg, * .bat, * .com, * .scr, * .vbs διπλό άκρο (* .doc .exe), και το γράμμα .exe μπορεί να είναι διαιρούμενο με μεγάλο αριθμό χώρων ή μεταφέρεται στην επόμενη γραμμή.

Όταν λαμβάνετε μια επιστολή με ένα συνημμένο αρχείο (ένα αρχείο με * .rar, * .zip επεκτάσεις, * .Arj) δεν θα πρέπει να το ανοίξει αμέσως και να προβάλει αρχεία. Εάν είναι δυνατόν, πρέπει να αποθηκευτεί στο δίσκο, μετά από το οποίο ελέγχει Πρόγραμμα προστασίας από ιούς Και μόνο μετά από αυτό είναι ανοιχτό. Εάν ο ιός βρίσκεται στο αρχείο, πρέπει να διαγράψετε αμέσως ολόκληρο το αρχείο, χωρίς να προσπαθείτε να το αποθηκεύσετε ή, ακόμα περισσότερα, ανοίξτε τα αρχεία.

7. Εάν χρησιμοποιείτε το σύστημα Windows XP, τότε σε κίνδυνο, ανοίξτε ένα μολυσμένο αρχείο Δημιουργήστε ένα σημείο ανάκτησης. Για τα Windows 98, συνιστάται η δημιουργία ενός παρόμοιου προγράμματος που σας επιτρέπει να μετακινήσετε το πίσω σύστημα (για παράδειγμα, δεύτερη πιθανότητα ή άλλο παρόμοιο τύπο).

8. Όταν χρησιμοποιείτε το πρότυπο ταχυδρομικό windows Client (Microsoft Outlook. Express) πρέπει να είναι απενεργοποιημένη Αυτόματη απόδειξη Mail, η οποία μπορεί να τρέξει το κωδικοποιημένο trojan που βρίσκεται στο σώμα (μέσα) της επιστολής. Αντί του προγράμματος Outlook Express. Μπορείτε επίσης να χρησιμοποιήσετε ασφαλέστερα και γρήγορα mail Client Το ρόπαλο!, Είναι ένα από τα καλύτερα.

9. Κάντε τον έλεγχο των εργασιών και των υπηρεσιών που λειτουργούν στο σύστημα. Η πρακτική δείχνει ότι το 99% των Trojans συνταγογραφείται για έναρξη στο μητρώο του συστήματος. Για να καταργήσετε αποτελεσματικά ένα Trojan από το σύστημα, πρέπει πρώτα να διαγράψετε την καταχώρηση στο μητρώο ή μια συμβολοσειρά, η οποία το τρέχει και, στη συνέχεια, επανεκκινήστε τον υπολογιστή και στη συνέχεια θα διαγράψετε ήρεμα αυτό το αρχείο.

10. Εάν ο υπολογιστής συμπεριφέρεται ύποπτα και πρέπει να συνεχίσετε να εργάζεστε, εισαγάγετε το όνομα χρήστη και τον κωδικό πρόσβασής σας στα παράθυρα, παρακάμπτοντας τα στο πρόγραμμα περιήγησης ή στον πελάτη αλληλογραφίας.

11. Συνιστάται να δημιουργήσετε αντίγραφα σημαντικών αρχείων, εξοικονομώντας τα σε μια δισκέτα ή μονάδα δίσκου CD. Αυτό θα σας βοηθήσει να αποκαταστήσετε γρήγορα τα χαμένα δεδομένα με πιθανή κατάρρευση του συστήματος και την επακόλουθη μορφοποίηση των σκληρών δίσκων.

Προβλεπόμενοι ιούς

Τέτοιοι ιοί περιλαμβάνουν προγράμματα που με την πρώτη ματιά είναι εκατό τοις εκατό ιούς, αλλά δεν είναι σε θέση να πολλαπλασιάσουν λόγω σφαλμάτων.

Για παράδειγμα, ένας ιός ο οποίος, όταν μολυνθεί, "ξεχάσει", έβαλε την εντολή μεταφοράς εντολών στον κωδικό του ιού ή καταγράφει την λανθασμένη διεύθυνση του κώδικα του ή εσφαλμένα ορίζει τη διεύθυνση της διακόπτωσης των περιπτώσεων (η οποία στη συντριπτική πλειοψηφία των περιπτώσεων Ο υπολογιστής χτυπά), κλπ.

Η κατηγορία "Προοριζόμενη" περιλαμβάνει επίσης ιούς που, σύμφωνα με τους παραπάνω λόγους, πολλαπλασιάζονται μόνο μία φορά - από το αντίγραφο "συγγραφέα". Μολύνοντας οποιοδήποτε αρχείο, χάνουν την ικανότητα περαιτέρω αναπαραγωγής.

Οι προβλεπόμενοι ιοί εμφανίζονται συχνότερα με μια απρόσμενη ανασυγκρότηση οποιουδήποτε υπάρχοντος ιού ή λόγω ανεπαρκούς γνώσης της γλώσσας προγραμματισμού ή λόγω της άγνοιας των τεχνικών λεπτών λεπτών του λειτουργικού συστήματος.

Σχεδιαστές ιών

Ο σχεδιαστής των ιών είναι μια χρησιμότητα που προορίζεται για την κατασκευή νέων Ιούς υπολογιστών. Γνωστούς σχεδιαστές ιών για ιοί DOS, Windows και Macro. Σας επιτρέπουν να δημιουργήσετε τα κείμενα πηγής των ιών (αρχεία ASM), τις ενότητες αντικειμένων και / ή απευθείας μολυσμένα αρχεία.

Ορισμένοι σχεδιαστές (VLC, NRLG) είναι εξοπλισμένοι με ένα τυποποιημένο περιβάλλον παραθύρου, όπου μπορείτε να επιλέξετε τον τύπο του ιού χρησιμοποιώντας το σύστημα μενού, επηρεάζοντας τα αντικείμενα (COM και / ή EXE), την παρουσία ή την απουσία αυτοεξυπηρέτησης του εντοπισμού σφαλμάτων, Εσωτερικές χορδές κειμένου, επιλέξτε τα αποτελέσματα που συνοδεύουν τον ιό κ.λπ. Άλλοι κατασκευαστές (PS-MPC, G2) δεν έχουν διεπαφή και διαβάζουν πληροφορίες σχετικά με τον τύπο του ιού από το αρχείο διαμόρφωσης.

Πολυμορφικές γεννήτριες

Οι πολυμορφικοί γεννήτριες, καθώς και οι σχεδιαστές ιών, δεν είναι ιούς με την κυριολεκτική έννοια της λέξης, δεδομένου ότι ο αλγόριθμος τους δεν περιέχει λειτουργίες αναπαραγωγής, δηλ. Άνοιγμα, κλείσιμο και γραφή σε αρχεία, τομείς ανάγνωσης και γραφής κ.λπ. Η κύρια λειτουργία Αυτό το είδος προγράμματος είναι η κρυπτογράφηση του σώματος του ιού και της δημιουργίας του κατάλληλου αποκωδικοποιητή.

Συνήθως οι πολυμορφικές γεννήτριες διανέμονται από τους συγγραφείς τους χωρίς περιορισμούς με τη μορφή αρχείου αρχειοθέτησης. Το κύριο αρχείο στο αρχείο οποιασδήποτε γεννήτριας είναι η μονάδα αντικειμένου που περιέχει αυτή τη γεννήτρια. Σε όλες τις γεννήτριες που συναντώνται, αυτή η ενότητα περιέχει εξωτερική (εξωτερική) λειτουργία - καλέστε το πρόγραμμα γεννήτριας.

Έτσι, ο συγγραφέας του ιού, αν θέλει να δημιουργήσει έναν πραγματικό πολυμορφικό ιό, δεν χρειάζεται να καταστρέψει τους κώδικες του δικού του / decanter. Εάν είναι επιθυμητό, \u200b\u200bμπορεί να συνδεθεί με τον ιό του οποιαδήποτε γνωστή πολυμορφική γεννήτρια και να το καλέσει από τους κωδικούς του ιού. Φυσικά, αυτό επιτυγχάνεται ως εξής: Το αρχείο αντικειμένου του αντικειμένου συνδέεται με το αρχείο αντικειμένου γεννήτριας και μια κλήση μιας πολυμορφικής γεννήτριας εισάγεται στον πηγαίο κώδικα αρχείου στο αρχείο, το οποίο δημιουργεί τους κωδικούς αποκρυπτογράφησης και κρυπτογραφεί το σώμα του ιού.

Σήμερα, στον World Wide Web, μπορείτε να βρείτε τόσους πολλούς υποβρύχιους ύφαλους με τη μορφή ιών, που δεν μετράει. Φυσικά, όλες οι απειλές ταξινομούνται σύμφωνα με τη μέθοδο διείσδυσης στις μεθόδους βλάβης και απομάκρυνσης. Δυστυχώς, ένας από τους πιο επικίνδυνους είναι ο ιός Trojan (ή Troyan). Ποια είναι αυτή η απειλή, θα προσπαθήσουμε να εξετάσουμε. Στο τέλος, θα το καταλάβουμε και πώς να αφαιρέσουμε με ασφάλεια αυτό το δυσάρεστο από έναν υπολογιστή ή μια κινητή συσκευή.

"Troyan" - Τι είναι;

Οι ιοί Trojan είναι τύποι αυτο-αντιγραφής με δική τους ή ενσωματωμένα σε άλλες εφαρμογές. εκτελέσιμους κωδικούςπου φέρουν επαρκώς σοβαρή απειλή για οποιοδήποτε ηλεκτρονικό ή κινητό σύστημα.

Το μεγαλύτερο μέρος της μεγαλύτερης ακρίβειας υπόκειται Συστήματα Windows Και το Android. Μέχρι πρόσφατα, πίστευε ότι τέτοιοι ιοί σε unix-όπως "Osers" δεν ενεργούν. Ωστόσο, κυριολεκτικά πριν από λίγες εβδομάδες, ο ιός δέχτηκε επίθεση και "μήλο" Κινητά gadgets. Πιστεύεται ότι η απειλή αντιπροσωπεύει το troyan. Τι είναι αυτός ο ιός, βλέπουμε τώρα.

Αναλογία με την ιστορία

Η σύγκριση με τα ιστορικά γεγονότα δεν είναι σύμπτωση. Και προτού καταλάβετε, ανατρέξτε στο αθάνατο έργο του Ομήρου "Ιλιάδας", η οποία περιγράφει τη σύλληψη της εκτάθειας Troy. Όπως γνωρίζετε, διεισδύστε στην πόλη με τον συνήθη τρόπο ή για να το πάρετε καταιγίδα, ήταν αδύνατο, επομένως αποφασίστηκε να δώσει στους κατοίκους ενός τεράστιου αλόγου ως σημάδι συμφιλίωσης.

Όπως αποδείχθηκε, οι πολεμιστές ήταν μέσα σε αυτό, ο οποίος άνοιξε την πύλη της πόλης, μετά την οποία έπεσε η Τροία. Το πρόγραμμα Troyan συμπεριφέρεται επίσης με τον ίδιο τρόπο. Ποιες είναι οι θλιβερές, τέτοιοι ιοί εφαρμόζονται αυθόρμητα ως κάποιες άλλες απειλές, αλλά σκόπιμα.

Πώς η απειλή διεισδύει στο σύστημα

Τον πιο συνηθισμένο τρόπο που χρησιμοποιείται για τη διείσδυση υπολογιστή ή Κινητό σύστημαΚαλύπτει κάτω από κάποιο ελκυστικό χρήστη ή ακόμα και ένα τυποποιημένο πρόγραμμα. Σε ορισμένες περιπτώσεις, μπορεί να υπάρχει ενσωμάτωση του ιού των δικών του κωδίκων σε ήδη υπάρχουσες εφαρμογές (πιο συχνά αυτές οι υπηρεσίες συστήματος ή τα προγράμματα χρηστών).

Τέλος, οι κακόβουλοι κώδικες μπορούν να διεισδύσουν στους υπολογιστές και τα δίκτυα όπως Γραφικές εικόνες ή ακόμη και έγγραφα HTML - είτε σε επενδύσεις ΗΛΕΚΤΡΟΝΙΚΗ ΔΙΕΥΘΥΝΣΗή αντιγραφεί με αφαιρούμενα μέσα.

Με όλα αυτά, εάν ο κώδικας είναι ενσωματωμένος Τυπική εφαρμογήΕξακολουθεί να εκτελεί εν μέρει τις λειτουργίες του για εν μέρει, ο ίδιος ο ιός ενεργοποιείται όταν ξεκινήσει η κατάλληλη υπηρεσία. Χειρότερη όταν η υπηρεσία βρίσκεται σε autoload και ξεκινά με το σύστημα.

Επιπτώσεις των επιπτώσεων

Όσον αφορά τις επιπτώσεις του ιού, μπορεί να καλέσει μερικώς τις αποτυχίες του συστήματος ή τη διακοπή της πρόσβασης στο Διαδίκτυο. Αλλά αυτό δεν είναι ο κύριος στόχος του. Το κύριο καθήκον του Trojan είναι κλοπή εμπιστευτικών δεδομένων για να τα χρησιμοποιήσει από τρίτους.

Εδώ και οι κωδικοί PIN τραπεζικές κάρτες, και συνδέσεις με κωδικούς πρόσβασης για πρόσβαση σε ορισμένους πόρους του Διαδικτύου και τα δεδομένα της κυβέρνησης (αριθμοί και προσωπικοί αριθμοί αναγνώρισης κ.λπ.), γενικά, όλα όσα δεν υπόκεινται σε αποκάλυψη, σύμφωνα με τον ιδιοκτήτη ενός υπολογιστή ή μιας κινητής συσκευής (φυσικά, υπό την προϋπόθεση ότι τα δεδομένα αυτά αποθηκεύονται εκεί).

Δυστυχώς, με την κλοπή τέτοιων πληροφοριών για να προβλέψουμε πώς θα χρησιμοποιηθεί στο μέλλον, είναι αδύνατο. Από την άλλη πλευρά, δεν μπορείτε να εκπλαγείτε αν σας καλέσετε με κάποιο τρόπο από κάποια τράπεζα και να πείτε ότι έχετε ένα δάνειο χρέος, ή από μια τραπεζική κάρτα θα εξαφανιστεί όλα τα χρήματα. Και αυτά είναι μόνο λουλούδια.

Στα παράθυρα.

Τώρα στρίβουμε στο πιο σημαντικό πράγμα: πώς να το κάνετε δεν είναι τόσο απλό όσο οι αφελείς χρήστες πίστευαν. Φυσικά, σε ορισμένες περιπτώσεις, μπορείτε να βρείτε και να εξουδετερώσετε το σώμα του ιού, αλλά, όπως αναφέρθηκε παραπάνω, είναι σε θέση να δημιουργήσει τα δικά της αντίγραφα και όχι ένα ή δύο, η αναζήτηση και η απομάκρυνσή τους μπορεί να γίνει πραγματικός πονοκέφαλος. Ταυτόχρονα, ούτε το τείχος προστασίας ούτε η τακτική προστασία των ιών, εάν ο ιός έχει ήδη χαθεί και εφαρμοστεί στο σύστημα, δεν θα βοηθήσει.

Σε αυτή την περίπτωση, η απομάκρυνση της Troyan συνιστάται χρησιμοποιώντας φορητή uti-Virus Utilities, αλλά στην περίπτωση της σύλληψης μνήμη τυχαίας προσπέλασης - Ειδικά προγράμματαΠριν από την έναρξη του "Ourser" από το οπτικό μέσο (δίσκο) ή συσκευή USB.

Μεταξύ των φορητών εφαρμογών θα πρέπει να επισημαίνουν προϊόντα όπως ο Δρ. Το Web Cure και το εργαλείο αφαίρεσης του ιού Kaspersky. Από τα προγράμματα δίσκου όσο το δυνατόν πιο λειτουργικά είναι ο δίσκος διάσωσης Kaspersky. Είναι αυτονόητο ότι η χρήση τους δεν είναι. Σήμερα, αυτό το λογισμικό μπορεί να βρεθεί όσο θέλετε.

Πώς να αφαιρέσετε τον Trojan με το Android

Όπως και για τα συστήματα Android, όλα δεν είναι τόσο απλά. Δεν δημιουργούνται φορητές εφαρμογές για αυτούς. Κατ 'αρχήν, ως επιλογή, μπορείτε να προσπαθήσετε να συνδέσετε τη συσκευή στον υπολογιστή και να σαρώσετε εσωτερική και εξωτερική μνήμη Είναι ένα βοηθητικό πρόγραμμα υπολογιστή. Αλλά αν κοιτάξετε αντιθετη πλευρα Μετάλλια, πού είναι η εγγύηση ότι όταν συνδέεται, ο ιός δεν θα διεισδύσει και στον υπολογιστή;

Σε μια τέτοια κατάσταση, το πρόβλημα, πώς να αφαιρέσετε τον Trojan από το Android, επιλύεται χρησιμοποιώντας την εγκατάσταση του κατάλληλου λογισμικού, όπως Αγορά της Google.. Φυσικά, εδώ τόσο πολύ που μόλις χαθεί σε εικασία, τι ακριβώς επιλέγει.

Αλλά η πλειοψηφία των εμπειρογνωμόνων και των ειδικών στον τομέα της προστασίας των δεδομένων είναι διατεθειμένοι στην ιδέα ότι η καλύτερη είναι η εφαρμογή 360 ασφαλείας, η οποία είναι ικανή όχι μόνο να ανιχνεύσει τις απειλές σχεδόν όλων των γνωστών τύπων, αλλά και να εξασφαλίσει ολοκληρωμένη Προστασία της κινητής συσκευής στο μέλλον. Είναι αυτονόητο ότι θα κρεμάσει συνεχώς στο RAM, δημιουργώντας ένα επιπλέον φορτίο, αλλά, συμφωνώ, η ασφάλεια είναι πιο σημαντική.

Τι αξίζει να δώσουμε προσοχή

Έτσι καταλάβαμε το θέμα "Troyan - τι είναι Αυτός ο τύπος Ιός? ". Ξεχωριστά, θα ήθελα να επιστήσω την προσοχή των χρηστών όλων των συστημάτων χωρίς εξαίρεση για άλλες λίγες στιγμές. Πρώτα απ 'όλα, προτού ανοίξετε τα συνημμένα μηνύματα, ελέγξτε πάντα τα με antivirus. Κατά την εγκατάσταση προγραμμάτων, διαβάσατε προσεκτικά τις προτάσεις σχετικά με την εγκατάσταση πρόσθετων συστατικών του τύπου πρόσθετου ή πλαισίων για το πρόγραμμα περιήγησης (ο ιός μπορεί να μεταμφιεστεί τόσο εκεί). Μην παρακολουθείτε αμφίβολες τοποθεσίες εάν δείτε την προειδοποίηση του συστήματος προστασίας από ιούς. Μην χρησιμοποιείτε το απλούστερο Δωρεάν antivirus (Είναι καλύτερο να δημιουργήσετε το ίδιο πακέτο Smart Security Eset και να κάνετε ενεργοποίηση χρησιμοποιώντας δωρεάν πλήκτρα κάθε 30 ημέρες). Τέλος, αποθηκεύστε τους κωδικούς πρόσβασης, τους κωδικούς PIN, τους αριθμούς τραπεζών και γενικά όλα σε μια κρυπτογραφημένη μορφή αποκλειστικά σε αφαιρούμενα μέσα. Μόνο στην περίπτωση αυτή μπορεί να είναι τουλάχιστον εν μέρει σίγουρη ότι δεν θα κλαπεί ή, ακόμη χειρότερα, χρήση σε κακόβουλους σκοπούς.