به روز رسانی برای ویندوز 7 از ویروس جدید. ویروس Decrypt0r Wannacry و نحوه محافظت در برابر کاربر معمولی چیست؟

ویروس جدید Encrypter 2017 می خواهد گریه پردازان افسرده خود را از طریق شبکه ادامه دهد، کامپیوتر را آلوده و رمزگذاری داده های مهم را آلوده کند. چگونه از خود محافظت از خود را از Encrypter، محافظت از پنجره ها از Extetieter - پچ ها، تکه ها برای رمزگشایی و درمان فایل ها آزاد می شوند؟

ویروس جدید Encrypter 2017 می خواهد گریه کند تا کامپیوتر شرکت و خصوصی را آلوده کند. آسیب از حمله ویروسی دارای 1 میلیارد دلار است. در 2 هفته، ویروس رمزگذاری حداقل 300 هزار کامپیوتر را آلوده کرد، علی رغم هشدارها و اقدامات امنیتی.

ویروس Encrypter 2017، که معمولا شما می توانید "انتخاب کنید"، به نظر می رسد، در سایت های بی ضرر، مانند سرورهای بانکی با دسترسی کاربر به نظر می رسد. هپ هارد قربانیان، رمزگذاری "حل و فصل" در پوشه سیستم System32. از آنجا برنامه بلافاصله آنتی ویروس را خاموش می کند و به "Autorun" می رسد. پس از هر راه اندازی مجدد، برنامه رمزگذاری در رجیستری راه اندازی می شود، شروع به کسب و کار سیاه خود را. Encrypter شروع به دانلود چنین کپی هایی از برنامه هایی مانند Ransom و Trojan می کند. همچنین اغلب خود تبخیر خود را از رمزنگاری رخ می دهد. این فرآیند ممکن است کوتاه شود و ممکن است هفته ها رخ دهد - تا زمانی که قربانی نابود شود.

Encrypter اغلب تحت تصاویر معمولی پوشیده شده است فایل های متنی، اما ماهیت همیشه تنها است - این فایل اجرایی با extension.exe، .drv، .xvd؛ گاهی اوقات - کتابخانه ها. اغلب، فایل یک نام کاملا بی ضرر، به عنوان مثال "سند را حمل می کند. DOC "یا" picture.jpg"، جایی که فرمت به صورت دستی نوشته شده است، و نوع واقعی فایل پنهان است.

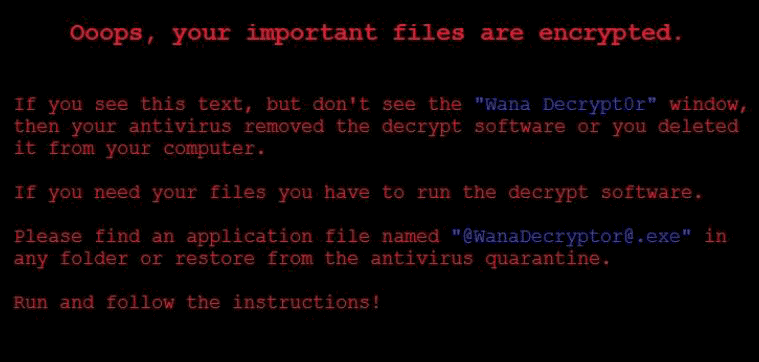

پس از تکمیل رمزگذاری، کاربر به جای فایل های آشنا مجموعه ای از شخصیت های "تصادفی" در عنوان و داخل را می بیند، و پسوند تغییرات در غیر منتظره - .no_more_ransom، .xdata و دیگران تغییر می کند.

ویروس Encrypter 2017 می خواهید گریه کنید - چگونه از خودتان محافظت کنید. من می خواهم بلافاصله توجه داشته باشم که می خواهم گریه کنم، نه یک اصطلاح جمعی از تمام ویروس های رمزنگاری و Extortioners، به عنوان در این اواخر اغلب کامپیوترهای آلوده بنابراین، آن را در مورد حفاظت در برابر رمزگذاری Ransom Ware، که مجموعه خوبی است: Breaking.dad، NO_MORE_RANSOM، XDATA، XTBL، می خواهید گریه کنید.

نحوه محافظت از ویندوز از Encrypter. همانطور که قبلا منتشر شده است، رمزنگاری گریه می خواهد به سیستم نفوذ کند، با این حال، با این حال، آسیب پذیری "patted" از طریق پورت های SMB ابدی است.

حفاظت از ویندوز از رمزنگاری 2017 - قوانین اصلی:

به روز رسانی ویندوز، انتقال به موقع به سیستم عامل مجاز (توجه: نسخه XP به روز نمی شود)

به روز رسانی پایگاه های ضد ویروس و فایروال بر روی تقاضا

محدود کردن مراقبت در هنگام دانلود هر فایل (گربه های زیبا "گربه ها" می توانند به از دست دادن تمام داده ها تبدیل شوند)

پشتیبان گیری از اطلاعات مهم در مورد حامل قابل تعویض.

ویروس Encrypter 2017: نحوه درمان و رمزگشایی فایل ها.

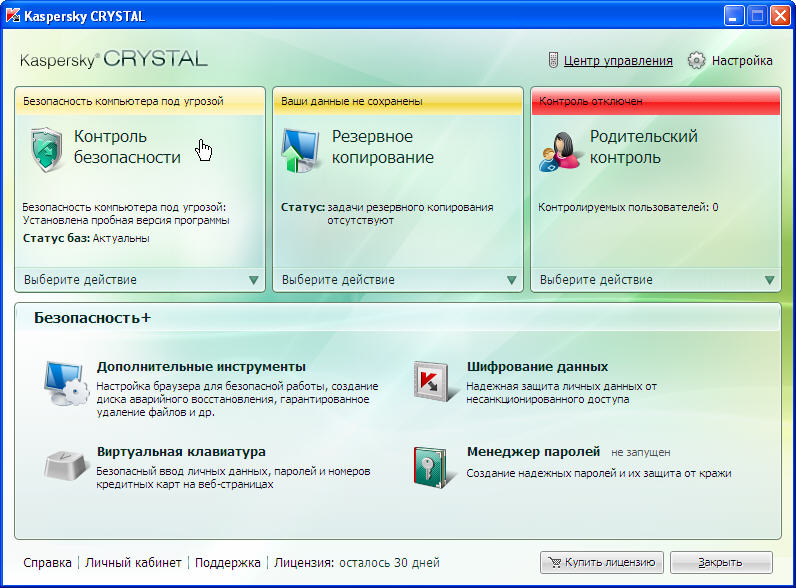

امیدوار به نرم افزار ضد ویروس، شما می توانید در مورد رمزگشایی برای مدتی فراموش کنید. در آزمایشگاه های کسپرسکی، دکتر وب، avast! و دیگر آنتی ویروس ها هنوز تصمیمی در مورد درمان فایل های آلوده پیدا نکرده اند. در این لحظه ممکن است ویروس را با کمک آنتی ویروس حذف کنید، اما الگوریتم ها همه چیز را "در محافل" باز می گرداند.

برخی از آنها در حال تلاش برای اعمال رمزگشای ابزار Rectordecryptor هستند، اما این کمک نمی کند: الگوریتم رمزگشایی ویروس های جدید هنوز وارد نشده است. همچنین کاملا ناشناخته است که چگونه ویروس پس از اعمال چنین برنامه هایی از آن حذف نمی شود. اغلب این می تواند به پاک کردن تمام فایل ها تبدیل شود - در اصلاح کسانی که نمی خواهند برای مهاجمان، نویسندگان ویروس پرداخت کنند.

در حال حاضر بیشترین راه موثر بازگشت داده های از دست رفته یک درخواست تجدید نظر به کسانی است. تامین کننده پشتیبانی برنامه ضد ویروسکه شما استفاده می کنید برای انجام این کار، یک نامه ارسال کنید یا از فرم برای بازخورد در وب سایت سازنده استفاده کنید. در ضمیمه، مطمئن شوید که یک فایل رمزگذاری شده اضافه کنید و اگر یک نسخه از اصل وجود داشته باشد. این به برنامه نویسان در کامپایلر از الگوریتم کمک می کند. متأسفانه، برای بسیاری، حمله ویروسی به یک شگفتی کامل تبدیل می شود و نسخه ها در بعضی موارد این وضعیت را پیچیده نمی کند.

روش های قلبی برای درمان ویندوز از رمزگذاری. متأسفانه، گاهی اوقات شما باید به قالب بندی کامل دیسک سخت استفاده کنید، که شامل تغییر کامل سیستم عامل است. بسیاری از مردم توسط سیستم بازسازی خواهند شد، اما این یک خروجی نیست - حتی "Rollack" وجود دارد که ویروس را از بین می برد، فایل ها هنوز هم باقی خواهند ماند.

در شب، در 12 مه 2017، 74 کشور یک رمزنگاری جدید ویروس را پوشش دادند که به آن حمله کردند شبکه های کامپیوتر نه تنها و نه تنها کاربران خصوصی، چند شرکت، از اطلاعات حیاتی که میلیون ها نفر از آنها بستگی دارد. روسیه حزب آسیب دیده ترین از اقدام هکرها بود.

تنها ارزش عفونت پایگاه داده وزارت امور داخلی، راه آهن روسیه، Megafon و سایر سازمان های بزرگ است. درباره ویروس جدید Encrypter 12-13، 2017 سایت را بخوانید

جدید ویروس Encrypter May 2017 - ماهیت ویروس چیست؟

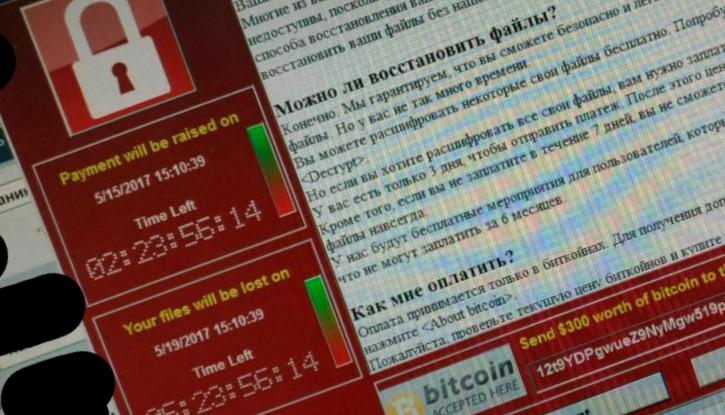

ویروس Encrypter، ورود به کامپیوتر، رمزگذاری فایل های ذخیره شده بر روی آن (اسناد، عکس ها، فیلم ها، و غیره). پس از آن، کاربر، تلاش برای باز کردن یک یا یک فایل دیگر، به جای سند، یک پنجره را دریافت می کند که در آن او دعوت شده است تا در بیت کوین ها به مبلغ گرد (از 300 تا 600 دلار در بیت کوین ها) به هزینه مهاجم ترجمه شود. در پاسخ، داده های کاربر رمزگشایی خواهد شد.

در هیچ موردی به سرپرستان نمی روید و مبلغ مورد نیاز را پرداخت نمی کنید. اول، این واقعیتی نیست که شما یک کلید برای رمزگشایی دریافت خواهید کرد، و در مرحله دوم، برنامه نویسان پیشرو در حال حاضر در مطالعه این ویروس مشغول به کار هستند. به محض این که راه حل پیدا شود، در سایت های شرکت های پیشرو آنتی ویروس منتشر خواهد شد.

ویروس جدید ویروس مه 2017: چه کسی پشت سر ایجاد ویروس است؟

اول، شبکه دارای اطلاعاتی است هکرهای روسی جدید سرزنش می کنند. با این حال، این نسخه حتی در میان خدمات ویژه های غربی گسترش یافت، زیرا رایانه های روسیه بود که بیشترین سهم عفونت را به عنوان یک نتیجه از سایبر در مقیاس بزرگ دریافت کرد.

کارمند سابق آژانس اطلاعاتی آمریکا ادوارد اسنودنریشه های این مشکل را در توسعه نرم افزارهای جاسوسی آژانس امنیت ملی (ANB) نامگذاری کرد

"تصمیم گیری برای ایجاد ابزار برای یک حمله آمریکایی نرم افزار در حال حاضر زندگی بیماران در بیمارستان ها را تهدید می کند. با وجود هشدارها، NSA چنین ابزارهایی را توسعه داده است. امروز ما می بینیم که هزینه آن چیست. "

درست است، لازم به ذکر است که برنامه نویسان از بریتانیا به طور کامل به طور تصادفی موفق به جلوگیری از گسترش ویروس شدند. برنامه نویس Malvaretech و همکارانش Darian Hass مشخص شد که افسر رمزنگاری جدید ویروس به یک آدرس غیر قابل درک در یک شبکه متشکل از مجموعه ای از نامه های ناسازگار اشاره دارد. این برنامه نویسان ترکیبی به عنوان نام دامنه ثبت نام کرده اند. و فورا Kiberatka متوقف شد.

شایان ذکر است که این معیار ممکن است موقت باشد، اگر هکرها آدرس را در ویروس تغییر دهند. اما برای برنامه نویسان، چنین مکث به طوری که کاملا به دست آمده است.

چگونه از خود محافظت از ویروس رمزگذاری و چگونگی تبدیل شدن به قربانی او؟

به منظور محافظت از خود از یک ویروس جدید رمزگشایی (یا اینکه چگونه آن را قبلا دوبله شده است، یک ویروس جادوگر)، شما باید سیستم عامل را به موقع به روز کنید، استفاده کنید پشتیبان گیری.

سیستم عامل های قدیمی برای به روز رسانی بسیار مهم هستند. پس از همه، آنها قبلا از تحت حفاظت مشتق شده اند و سیستم های آسیب پذیر ترین برای حمله به ویروس ها هستند.

سرمایه گذاری ها را در نامه های غریبه ها کشف نکنید. ویروس می تواند به کامپیوتر شما نفوذ کند پرونده باز. بنابراین، همیشه حروف را فیلتر کنید و حتی اگر به ذهن خود وارد شوید تا وارد داخل نامه شوید، در هیچ موردی آیا شما به پیوست از فرستنده ناآشنا علاقه مند نیستید.

به منظور شناسایی فایل های بالقوه مخرب، شما باید گزینه "نمایش فایل های نمایش نمایش" را فعال کنید تنظیمات ویندوز. کارشناسان می گویند شما باید از type.exe، .scr دور شوید. i.vbs

در روز جمعه، در 12 مه، در مورد حمله ویروسی Wannacry به تعدادی از آژانس های دولتی بزرگ و شرکت های خصوصی شناخته شد. برای آخرین داده ها، بیش از 230 هزار کامپیوتر در بیش از 100 کشور جهان تحت تأثیر قرار گرفتند. و بنابراین دلیل این ویروس خطرناک چیست؟

ویروس چیست؟

با ماهیت توزیع Wannacry (WANA DECRYPT0R 2.0) یک کرم است، یعنی، استفاده از آسیب پذیری در حفاظت نفوذ به کامپیوتر، پرونده کثیف خود را می سازد و سپس نسخه های خود را به رایانه های دیگر ارسال می کند. پیدا کردن کامپیوتر ویروس Wannacry رمزگذاری فایل های مهم و یک اعلان را نشان می دهد که گزارش می دهد که فایل ها رمزگذاری شده اند و برای رمزگشایی آنها باید از 300 تا 600 دلار در Cryptocurrency Bitcoin پرداخت شود. این ویروس از آسیب پذیری در سیستم عامل ویندوز شناخته شده به نام ervertalblue استفاده می کند. مایکروسافت این آسیب پذیری را در ماه مارس بسته شد، با انتشار پچ MS17-010، اما همانطور که حمله نشان داد، هیچ وقت برای نصب این به روز رسانی یا به سادگی نمی خواست این کار را انجام دهد. به طور گسترده ای در مورد این آسیب پذیری صحبت کرد پس از گروه هکرها Shadowbrokers منتشر شد کد های منبع برنامه های نظارت آژانس امنیت ملی ایالات متحده. این برنامه ها از ابدیان استفاده می کردند تا شهروندان ایالات متحده و سایر کشورها را پشت سر گذاشت و به دنبال آن NSB بودند.

چه کسی ویروس را ایجاد کرد و برای چه هدف؟

متأسفانه هیچکس نمیتواند پاسخ دقیق به این سوال بدهد. فقط نسخه ها و مفروضات وجود دارد.

نسخه 1. چند ساعت پس از شروع حمله به رسانه های غربی، آنها بلافاصله عجله کردند تا در تمام "هکرهای روسی" افسانه ای سرزنش کنند، که به این معنی که هکرها برای دولت روسیه و خدمات ویژه روسیه کار می کنند. در حال حاضر، زمانی که شناخته شده است که اکثر رایانه های آلوده در روسیه هستند و از عمل ویروس به ویژه وزارت امور داخلی، راه آهن روسیه، اپراتورهای مخابراتی و سایر شرکت ها و نهادهای مهم، به وضوح که این نسخه کاملا است، رنج می برد غیر قابل قبول علاوه بر این، وجود این "هکرهای روسی" تا زمانی که هیچ کس موفق به اثبات نشد. تنها ردیابی روسیه در این کسب و کار این است که پیام توسط ویروس در زبان های مختلف داده شده است، به درستی در روسیه به درستی گرفته شده است. بنابراین احتمال این که نویسندگان ویروس مردم روسی زبان بسیار بالا هستند.

نسخه 2 واضح ترین نسخه این است که نویسندگان ویروس سایبری عادی هستند که می خواهند پول نور را کسب کنند. آنها از منابع ابزار نرم افزارهای جاسوسی NSA استفاده کردند که می توان در شبکه یافت و به ویروس رمزگذاری آن اضافه شد و هدف انتخاب شد شرکت های بزرگ و نهادها تنها به این دلیل هستند که از این شرکت هایی است که اطلاعات بسیار مهمی وجود دارد که نمی خواهند از دست بدهند و مجبور به پرداخت به مزاحمان خواهند شد.

نسخه 3. با توجه به این نسخه، نویسندگان ویروس نیز فقط مجرمان سایبری هستند، اما آنها به آنها علاقه مند نبودند، که آنها می توانند از قربانیان دریافت کنند، اما پایگاه های داده ای که از رایانه های عفونی ربوده شده اند. آنها می توانند این اطلاعات را بسیار به فروش برسانند. به همین دلیل است که بسیاری از سازه های دولتی و نهادهای بودجه تحت تاثیر قرار گرفته اند.

نسخه 4. کسی که با کمک ویروس به سادگی وضعیت را ثابت می کند و می خواهد بداند چقدر مهم است سیستم های کامپیوتریبه سرعت واکنش نشان می دهد مدیران سیستم و خدمات امنیتی شرکت ها، تا چه حد یک ویروس می تواند نفوذ کند و چه چیزی اطلاعات مهم می تواند ربوده شود چه کسی می تواند در این مورد علاقه مند باشد؟ شاید تروریست ها یا خدمات ویژه ای از هر دولتی یا حتی شرکت های بزرگ بین المللی؟

در حال حاضر پس از انتشار این مقاله، شناخته شده است که کارشناسان ضد ویروس Symantec کد Wannacry را مورد بررسی قرار دادند، شباهت را با ابزار هک کردن، که قبل از استفاده از هکرها از گروه لازاروس مورد استفاده قرار گرفت، مورد بررسی قرار داد. این گروه هکرها پس از هک شدن در سال 2014، شهرت را به دست آورد. بسیاری از کارشناسان این گروه را با رهبری کره شمالی مرتبط می کنند. با این حال، ثابت کنید که لازاروس سازندگان Wannacry است هنوز.

چه باید بکنید تا ویروس را انتخاب نکنید؟

مواظب عفونت Wannacry این عمدتا در شبکه های سازمان های بزرگ و نهادها است، اما با توجه به هرج و مرج گسترش ویروس، و دفاتر خفیف و کاربران خانگی معمولی می تواند ضربه ضربه بزند. به منظور محافظت از خود:

- به روز رسانی سیستم عامل:

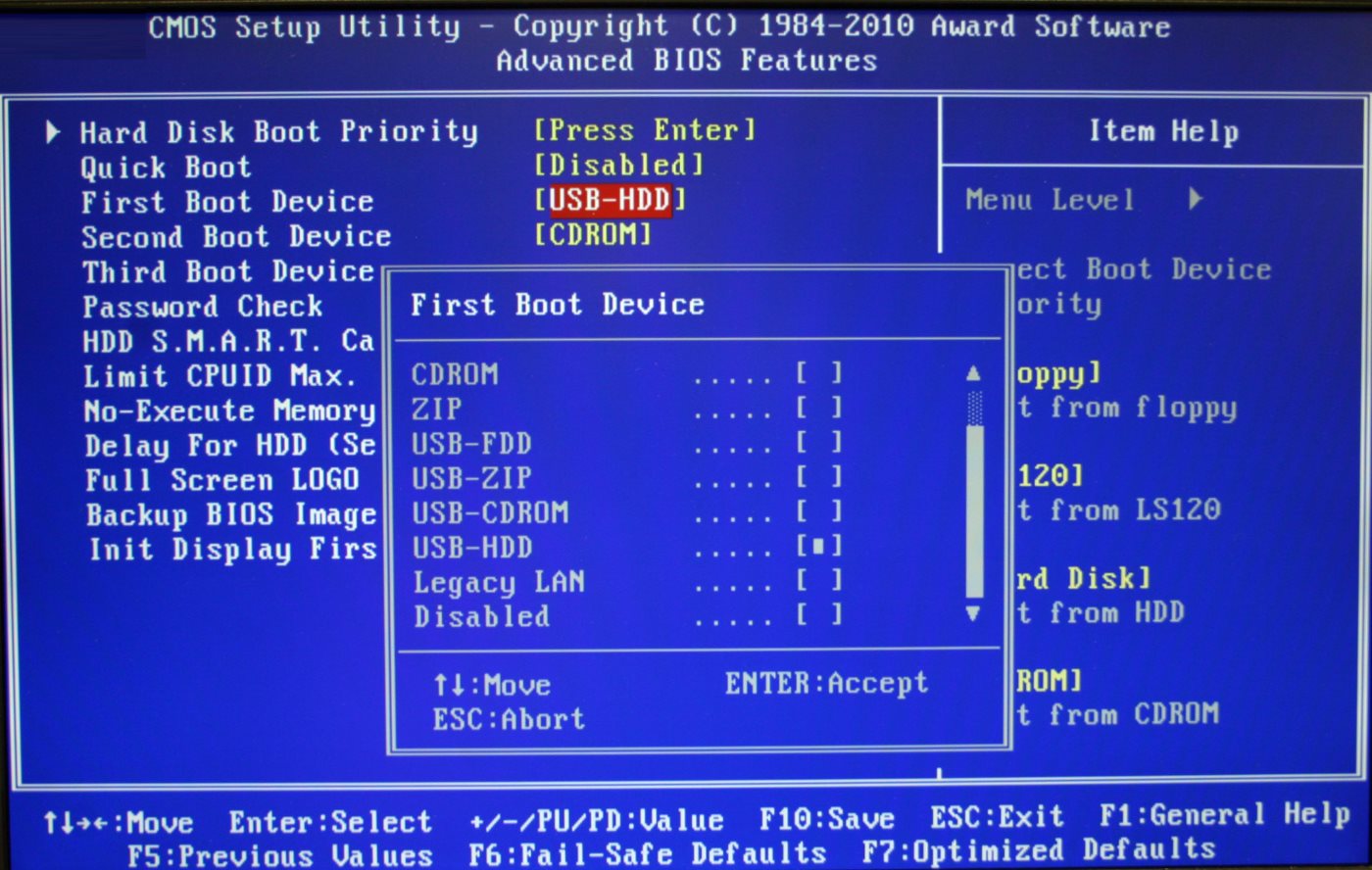

- اگر سیستم عامل را نصب کرده اید: ویندوز 7، ویندوز 8.1، ویندوز 10 به سادگی سیستم را در حالت عادی به روز رسانی کنید به روز رسانی خودکار (اگر این به هر دلیلی امکان پذیر نیست، اجازه دهید لینک را روشن کنیم و پچ را برای نسخه خود از سیستم عامل به صورت دستی دانلود کنیم).

- اگر از بیشتر استفاده می کنید نسخه قدیمی (به عنوان مثال: ویندوز XP)، این لینک را دنبال کنید و پچ را برای نسخه خود از سیستم عامل دانلود کنید.

- اطمینان حاصل کنید که آخرین نسخه آنتی ویروس را نصب کنید (شما می توانید و رایگان، به عنوان مثال: Avast Free) یا اگر قبلا نصب شده است به روز رسانی آن را به آخرین نسخه و به روز رسانی خودکار را قطع نکنید، زیرا تولید کنندگان آنتی ویروس ها نیز از وضعیت پیروی می کنند و سعی می کنند به موقع به تهدیدهای جدید پاسخ دهند.

- مشاهده اقدامات احتیاطی ساده:

- فایل ها را از سایت های مشکوک و سایت هایی که برای اولین بار استفاده می کنید دانلود نکنید.

- لینک ها و فایل ها را باز نکنید ایمیل ها اگر فرستنده را نمی دانید یا اگر پیام به شما مشکوک به شما مشکوک شود. اغلب این نامه ها حاوی اطلاعات ترسناک هستند، مانند آنچه شما چیزی را انجام داده اید و اکنون منتظر مجازات هستید. در آن نترسید و عجله نکنید که روی آن سقوط کنید، آن را دریافت روانشناسی استاندارد از scammers های مختلف است.

- درایوهای فلش دیگران را به کامپیوتر و دیسک ها وارد نکنید و حتی بیشتر در جایی در خیابان پیدا کنید.

چه کاری باید انجام دهید اگر کامپیوتر شما با Wannacry آلوده شود؟

در بسیاری از موارد از آنچه شما بلافاصله پس از عفونت انجام می دهید و به سرعت این کار را انجام می دهید، آیا آن را وابسته خواهید کرد که آیا شما فایل های خود را ذخیره خواهید کرد. ما به شما توصیه نمی کنیم که مهاجمان را پرداخت کنید، هیچکس تضمین نمی کند که فایل های شما واقعا رمزگشایی شوند و فقط مجرمان را تشویق نکنید. اگر تصمیم به پرداخت و فایل ها واقعا رمزگشایی کنید، ما هنوز هم به شما توصیه می کنیم که کامپیوتر خود را از ویروس ها پاک کنید تا سیستم عامل کاملا مجددا نصب شود، زیرا شناخته شده نیست که پشتبورهای ("Black Moves") پس از خود، ویروس را ترک خواهد کرد. احتمال این که عفونت می تواند بسیار بالا باشد.

توجه! در زمان این نوشتار، هیچ راهی برای رمزگشایی فایل های Wannacry رمزگذاری شده وجود نداشت، اما در حال حاضر راهی برای به دست آوردن کلید برای رمزگشایی در نسخه های 32 بیتی عامل وجود دارد سیستم های ویندوز (جزئیات در پایان مقاله). یکی از ویژگی های این روش این است که کامپیوتر را نمی توان خاموش کرد و هر برنامه را اجرا کرد تا این کلید را نادیده بگیرد. بنابراین، دستورالعمل زیر منسوخ شده است و تنها اگر به طور فوری نیاز به بازگرداندن عملکرد نرمال کامپیوتر داشته باشید، مناسب خواهد بود و داده های رمزگذاری شده مورد نیاز نیست.

و بنابراین آنچه شما باید انجام دهید:

- شما می توانید اینترنت را در اسرع وقت خاموش کنید و کامپیوتر را خاموش کنید. ویروس نمی تواند فورا تمام فایل ها را بلافاصله رمزگذاری کند تا قبل از پاسخ دادن، فایل های بیشتر ذخیره خواهد شد

- دانلود PC با CD / DVD / USB زنده (اگر شما نمی دانید که بهتر است با مرکز اصلی یا خدمات خود تماس بگیرید) و تمام دیسک های مختلف را اسکن کنید نرم افزار آنتی ویروس (به عنوان مثال Dr.Web Cureit یا Kaspersky Virus Removal Tool)

- اگر ویروس شناسایی و حذف شود، جایی آن فایل هایی را که باقی مانده اند، کپی کنید.

- شما می توانید کامپیوتر را به طور معمول فعال کنید. اگر سیستم به طور معمول کار کند و ویروس چیزی را نشان نمی دهد، پچ را برای شما نصب کنید نسخه ویندوزبرای بستن آسیب پذیری (یا به طور کامل سیستم عامل را دوباره نصب کنید). آنتی ویروس تازه را نصب کنید. یک بار دیگر، رایانه های شخصی را برای ویروس ها اسکن کنید.

- اگر ویروس زمان برای حذف کپی سایه داشته باشد سیستم فایل شما می توانید سعی کنید فایل ها را با استفاده از برنامه Shadowexplorer بازگردانید.

در 13 ماه مه، یک پیام در مطبوعات ظاهر شد که متخصص بریتانیا در امنیت رایانه شناخته شده در شبکه به عنوان

Wannacry Decrypt0r رمزگشایی کاربران مالی را رمزگذاری می کند. آسان تر است - پس از اینکه ویروس کار کرده است، شما قادر به باز کردن عکس ها، اسناد و غیره نخواهید بود

اگر کامپیوتر شما با این ویروس آلوده شده باشد، یک بنر را با نیاز به پرداخت یک مقدار مشخص به عنوان جبران خسارت مشاهده خواهید کرد. ویروس پول نیاز به Cryptocurrency، مقدار حدود 600 دلار است.

مهم است که تاکید کنیم که تنها کامپیوترها با سیستم عامل ویندوز در معرض ویروس قرار دارند.

نحوه محافظت از کامپیوتر شما از حمله Wannacry Decrypt0r

1. از سایت رسمی مایکروسافت (فقط از رسمی!) دانلود یک پچ خاص برای نسخه خود را از سیستم عامل. پچ را نصب کنید (اجرا کنید و دستورالعمل های برنامه را دنبال کنید).

از آنجا که بسیاری از آنها هنوز از ویندوز XP در جهان استفاده می کنند، علیرغم این واقعیت که پشتیبانی آن دیگر اجرا نمی شود، شرکت توسعهدهنده یک پچ و برای این نسخه از سیستم عامل منتشر کرده است.

2. فراموش نکنید که در حال حاضر باید به طور دقیق به همه پیوندها و سرمایه گذاری هایی که به شما می آیند، به دقت نزدیک باشند پست الکترونیک. حتی اگر لینک یا فایل به شما یک آشنای خوبی ارسال کند، چیزی را به کامپیوتر خود دانلود نکنید!

3. حداقل به طور موقت در سایت های مشکوک شرکت نکنید و به همین ترتیب، هر محتوایی را از آنها دانلود کنید.

4. اگر هنوز ویروس را ندیده اید، اما ما از این می ترسیم، پشتیبان گیری از داده های مهم در یک محیط مستقل (درایو فلش USB، هارد دیسک خارجی، دیسک CD یا DVD) را تهیه کنید.

به یاد داشته باشید که حضور معمول آنتی ویروس بر روی یک کامپیوتر (حتی معروف ترین و گران ترین) اطلاعات شما را از این ویروس رمزگذاری نجات نخواهد داد اگر خودتان مراقب باشید و توجه نکنید! با وجود پیام های خوش بینانه برخی از رسانه ها، هنوز توزیع فعال این ویروس در جهان وجود دارد.

در 12 مه، آن را در مورد ویروس رمزگذاری شناخته شد، که به سرعت رکورد گسترش می یابد: برای برخی از آخر هفته او بیش از 200 هزار کامپیوتر را در 150 کشور جهان آلوده کرده است. پس از آن، گسترش ویروس متوقف شد، اما پس از یک روز چند نسخه دیگر از ویروس ظاهر شد و توزیع آن ادامه دارد. بنابراین، ما پاسخ به برخی از سوالات را منتشر می کنیم که به طور کلی در مورد نوع ویروس از آن می گوید و به شما کمک می کند که از رایانه خود محافظت کنید.

Kuzmich Pavel Alekseevich، مدیر آزمایشگاه خانواده های کامپیوتری در دانشگاه ITMO.آیا ویروس کامپیوترها و سایر کاربران فردی را آلوده می کند؟

بله، ویروس می تواند رایانه های کاربر را آلوده کند. به احتمال زیاد، کارکنان این سازمان هایی که عفونت ثبت شده بودند، رایانه ها از رایانه ها برای دریافت ایمیل و گشت و گذار در اینترنت استفاده می کردند و بدون اطمینان از امنیت نامه های دریافت شده و سایت های باز، نرم افزار مخرب را بارگیری کردند. این روش تقلب نمی تواند به نام جدید باشد: مشکل ویروس های رمزگذاری به اصطلاح برای چندین سال مرتبط است، در حالی که قیمت 300 دلار می تواند کاملا "انسان" باشد. بنابراین، یک سازمان به ما در آزمایشگاه یک سال و نیم پیش، که برای رمزگشایی تنها یک فایل با مشتریان با مشتریان، به 700 دلار در همان بیت کوین ها نیاز داشت.

چه کاری باید انجام شود نه تحت ویروس؟

اول، به دقت به جایی که در اینترنت بروید مراجعه کنید. ثانیا، ایمیل را به دقت تماشا کنید و قبل از باز کردن هر فایل در حروف، هنوز مطمئن شوید که این یک نامه جعلی نیست. اغلب، ویروس ها به فایل های متصل به نامه هایی که گفته می شود از Rostelecom می شوند، اعمال می شود، جایی که یک کارمند ادعا می کند یک حساب کاربری برای پرداخت ارسال می کند. اغلب نامه های جعلی را از طرف Sberbank، و همچنین ناظران آغاز کرد. به منظور تبدیل شدن به یک قربانی مزاحمان، ارزش آن را به طور دقیق به لینک در نامه، و همچنین آنچه پسوند فایل متصل به نامه است، ارزش دارد. خوب، حداقل گاهی اوقات برای تهیه نسخه پشتیبان از اسناد مهم برای رسانه های قابل جابجایی فردی مهم است.

آیا این بدان معنی است که تمام پایگاه های سازمان های مورد حمله در حال حاضر مسدود شده اند؟ آیا مهاجمان قادر خواهند بود از اهداف خود استفاده کنند؟ داده های شخصی از این پایگاه ها رنج می برند؟

من فکر می کنم که صحبت کردن در مورد مسدود کردن کار، البته، ارزش آن را ندارد: به احتمال زیاد، این مسئله مشاغل فردی است. با این حال، این واقعیت که کارکنان بخش های مختلف از رایانه های کاری استفاده می کنند نه تنها برای کار در اینترنت، تا حدودی هشدار دهنده. ممکن است اطلاعات محرمانه مشتریان خود را می توان در مورد سازمان های تجاری، و همچنین حجم زیادی از داده های شخصی - در مورد ادارات دولتی به خطر بیافتد. لازم به امید است که این اطلاعات در این رایانه ها درمان نشود.

آیا وضعیت در مشترکین Megafon خواهد بود؟ اکنون خطرناک است اینترنت تلفن همراه?

به احتمال زیاد، نه، از آنجا که عناصر زیرساخت شبکه قطعا از این نوع حملات محافظت می شود. علاوه بر این، با احتمال بالا، می توانیم بگوییم این ویروس طراحی شده برای آسیب پذیری ها در سیستم عامل مایکروسافت و سخت افزار شبکه در اکثریت قریب به اتفاق توسط سیستم عامل خود کنترل می شود سیستم های عامل لینوکس خانواده

چه اتفاقی می افتد زمانی که ویروس وارد سیستم می شود؟ چگونه می توان درک کرد که کامپیوتر آلوده است؟

اغلب عفونت و فاز فعال رمزگذاری داده های ویروس - خود را به شکل کاهش قابل توجهی در عملکرد کامپیوتر نشان می دهد. این نتیجه این واقعیت است که رمزگذاری یک فرآیند بسیار منابع بسیار کاربردی است. همچنین می توان آن را دیده می شود زمانی که فایل ها با فرمت غیر قابل درک ظاهر می شوند، اما معمولا در این مرحله در حال حاضر دیر شده است تا هر گونه اقدام را انجام دهد.

آیا می توانم داده های مسدود شده را بازگردانم؟

اغلب بازسازی غیرممکن است. پیش از این، کلید در همه آلوده ها متحد شد، اما پس از آنکه ویروس گرفتار شد و رمزگشایی شد، و کدهای معمولی به طور گسترده ای شناخته شدند (آنها را می توان در انجمن های تولید کنندگان نرم افزار ضد ویروس یافت)، مهاجمان شروع به رمزگذاری هر بار جدید کلید هر بار به هر حال، ویروس ها از گزینه رمزنگاری پیچیده استفاده می شوند: اغلب رمزنگاری نامتقارن است، و این بسیار دشوار است که چنین رمزنگاری، زمان و منابع بسیار قابل توجهی را هک کنید، که در واقع غیر ممکن می شود.

چه مدت ویروس بیش از اینترنت گسترش می یابد؟

من فکر می کنم قبل از اینکه نویسندگان آن را گسترش دهند. و این اتفاق خواهد افتاد در حالی که توزیع کنندگان آژانس های اجرای قانون را نمی گیرند و یا در حالی که کاربران از باز کردن حروف با ویروس ها متوقف نخواهند شد و شروع به کار نمی کنند به اقدامات خود در اینترنت مراجعه کنند.

Grigory Sablin، تحلیلگر ویروسی، متخصص در زمینه امنیت اطلاعات دانشگاه ITMO، برنده رقابت های حفاظت بین المللی اطلاعات کامپیوتر (احتیاط: واژگان برنامه نویس!).

Malefactors از آسیب پذیری در پروتکل SMB MS17_010 استفاده می کند - پچ در حال حاضر است سرورهای مایکروسافت. کسانی که به روز نشده اند ممکن است تحت توزیع قرار گیرند. اما شما می توانید بگویید، این کاربران خود را سرزنش می کنند - آنها از نرم افزار دزدان دریایی استفاده می کنند یا ویندوز را به روز نمی کنند. من تعجب می کنم که چگونه وضعیت بسیار علاقه مند خواهد شد: یک داستان مشابه با یک مشکل MS08_67 بود، سپس از کرم Kido استفاده کردم، و سپس، بسیاری از آنها آلوده شده اند. چه چیزی می تواند توصیه شود: شما باید کامپیوتر را خاموش کنید یا ویندوز را به روز کنید. می توان انتظار داشت که بسیاری از شرکت های آنتی ویروس برای حق انتشار ابزار رمزگشایی رقابت کنند. اگر آنها این کار را انجام دهند، این یک پراکنده Pr-Stroke، و همچنین فرصتی برای کسب درآمد خوب خواهد بود. این یک واقعیت نیست که تمام فایل های مسدود شده را بازگرداند. این ویروس می تواند به دلیل این واقعیت که بسیاری از رایانه ها هنوز به روز نشده اند، نفوذ کنند. به هر حال، این سوء استفاده از آرشیو گرفته شد، که "ادغام شد" از آژانس امنیت ملی (ANB) ایالات متحده، یعنی این نمونه ای از این است که چگونه خدمات ویژه می تواند در هر وضعیت اضطراری عمل کند.

با توجه به خدمات مطبوعاتی دانشگاه ITMO