حفاظت در برابر ویروس رمزگذاری ویندوز 7. رمزگذاری چیست؟

ویروس جدید Petya.A تبدیل به یک اخاذی، شاید، رویداد اصلی هفته گذشته است. حمله ویروسی منجر به عفونت صدها هزار کامپیوتر نه تنها در روسیه و کشورهای مستقل مشترک المنافع، بلکه در سراسر جهان نیز شد. هیچ توافقی وجود ندارد که بتواند (به عنوان مثال، مربوط به آن مربوط باشد نسخه ویندوز) و چه کسی در منطقه خطر است: تنها موسسات، بانک ها، سازه های دولتی و یا تمام رایانه های موجود در حال اجرا ویندوز، لازم است که سیستم خود را پیش از آن محافظت کنیم. چگونه از خود محافظت از ویروس Petya Encipher؟

اصلی ویروس پتیا برای اولین بار در سال 2016 فعالیت خود را نشان داد. توسعه دهنده از نام مستعار راه حل Janus Cybercrime استفاده می کند. همچنین یک حساب توییتر وجود دارد - مهاجمان استفاده می شود حساب JanussEcretary پس از هک کردن یک حساب مهاجم، ایجاد ویروس Chimera. به یاد بیاورید، سپس در دسترسی آزاد کلید های منتشر شد که به شما اجازه می دهد تا به آن بازگردید حالت اولیه فایل های تحت تاثیر رمزگذاری.

پس از اپیدمی ویروس Notpetya، که در ماه ژوئن آغاز شد، نویسندگان اخاذی اصلی، بیانیه دیگری را انجام دادند. معلوم شد که آنها در یادگیری Notpetya مشغول به کار بودند و همچنین تلاش برای استفاده از Petya Keys برای رمزگشایی فایل ها. با این حال، بسیاری از متخصصان بلافاصله پیشنهاد کردند که کار نمی کند. ویروس جدید در غیر این صورت کار می کند - به طور عمدی تغییرات جدی را در ساختار دیسک (از جمله رمزگذاری ضبط MFT) ایجاد می کند و همچنین کلید را کاملا حذف می کند. به احتمال زیاد، فایل های مجروح شده از لحاظ فیزیکی غیرممکن است که به طور کامل رمزگشایی شود.

Petya.A روش پخش ویروس

گسترش یک ویروس جدید با کمک یک حمله فیشینگ معمولی (ایجاد یک کد مخرب به شکل پیوست ها در آدرس ایمیل) هر نامه مشکوک که حاوی پیوست است، یک منبع بالقوه تهدید است.

به عنوان یک قاعده، سرمایه گذاری به عنوان اسناد توزیع می شود مایکروسافت ورداما ممکن است فایل های دیگر وجود داشته باشد. این در اینجا اضافی نخواهد بود، یک بار دیگر به شما یادآوری می کند.

پس از باز کردن یک پیوست مشکوک، عفونت کامپیوتری رخ می دهد و ویروس رکورد اصلی بوت را رمزگذاری می کند.

خطر ابتلا به ویروس پتیا چیست؟

رمزگشایی سیستم در ازای پول بازپرداخت پول یک روش نسبتا رایج و معمول برای فاضلاب معمولی سایبری است. با این حال، به عنوان یک کد مخرب خود، با توجه به منابع معتبر، آن را dilettanic نیست.

این فقط یک ویروس اخراج کننده نیست. شرایط فنی و تجهیزات برای کمیسیون این Kiberatka نسخه از تقلب شبکه معمول را از بین می برد. با توجه به تعدادی از تحلیلگران، این ویروس دارای ریشه های سیاسی است.

با این حال، ما بیشتر در مورد عواقب آن نگران هستیم. ویروس جدید پتزا رمزگذاری می شود هارد و پاک کردن رکورد بوت، که بسیار پیچیده بهبود اطلاعات در مورد عفونت سیستم است. چگونه از خود دفاع کنی؟

چگونه از خود محافظت از خود را از petya.a ویروس

پس از تجزیه و تحلیل کار Encrypter، Symantec یک راه آسان برای محافظت منتشر کرد. ماهیت این روش ایجاد است دیسک سیستم یک فایل خاص که باید پتیا را متقاعد کند. او به سیستم پیش از آن آلوده شده است.

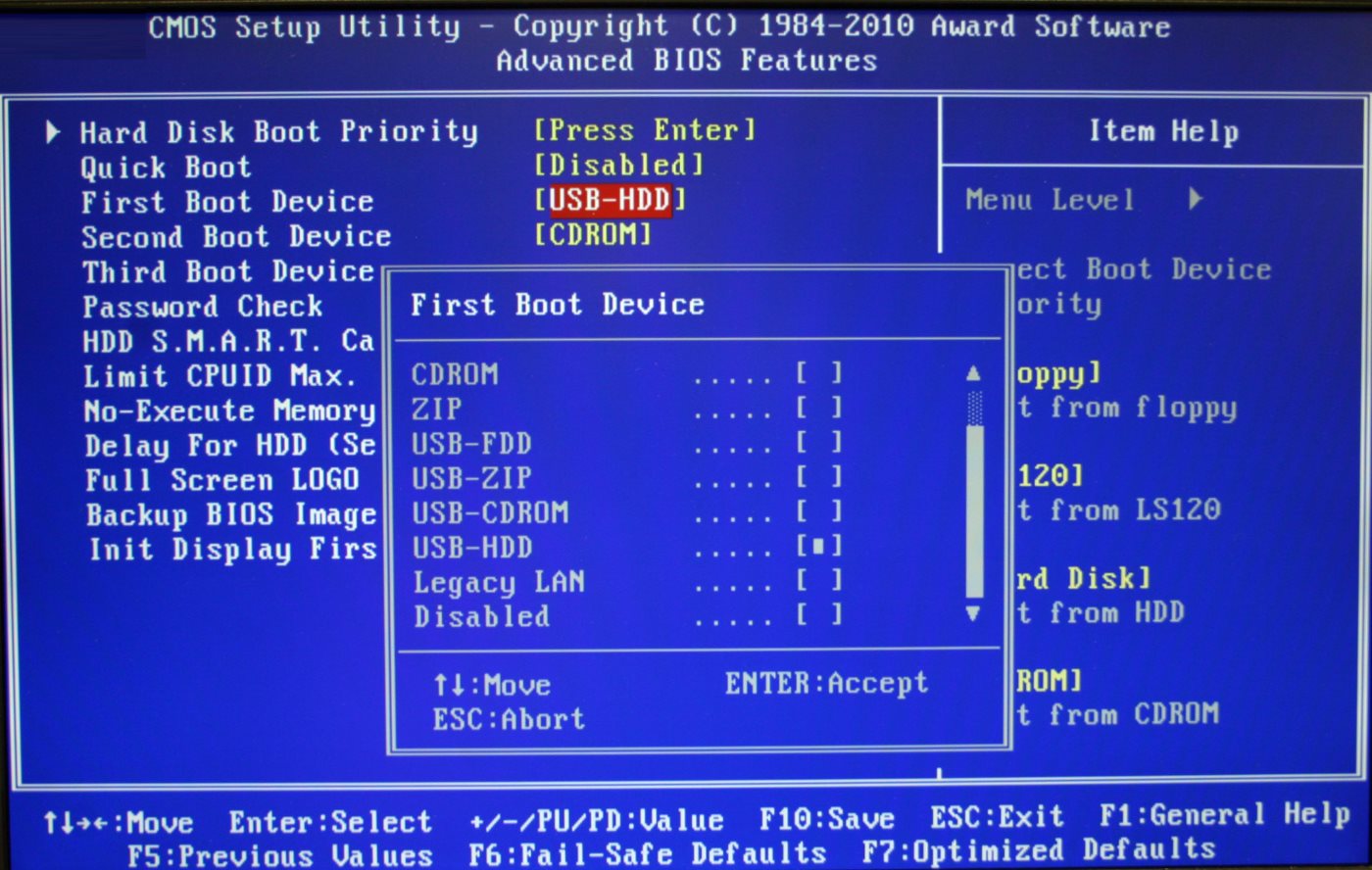

1. دفترچه یادداشت معمولی را باز کنید

2. برگه را انتخاب کنید فایلو روی نقطه کلیک کنید ذخیره به عنوان

4. نام فایل PERFC را تنظیم کنید و فرمت را تنظیم کنید .dll (نوع فایل - ارزش - تمام فایل ها)

3. آن را به C: \\ Windows منتقل کنید.

5. بر روی فایل با دکمه راست ماوس کلیک کنید و مورد را انتخاب کنید. خواص. ویژگی را تنظیم کنید - "فقط خواندن".

یافته این فایلاین ویروس بدون عواقب برای سیستم متوقف خواهد شد.

قطعا این روش شما نمی توانید به عنوان یک راه حل نهایی برای مشکل نسبت داده شود، بلکه به عنوان یک اقدام احتیاطی که به شما اجازه می دهد تا از ویروس Petya Encrypter محافظت کنید، توصیه می شود برای اجرای تمام سیستم های در حال اجرا ویندوز.

اخیرا، راه حل های سایبری Janus دوباره فعالیت را نشان داد. در پورتال Mega.nz، آرشیو با یک کلید اصلی منتشر شد، که می تواند برای تمام نسخه های پتیا مورد استفاده قرار گیرد: اولین نسخه 2016، اصلاح دوم (یکپارچه با اخاذی Mischa)، و همچنین نسخه جدیدکه به عنوان Goldeneye شناخته می شود. تعدادی از متخصصان قبلا اصالت کلید را بررسی کرده اند و تایید کرده اند که می توان آن را برای دسترسی به بایگانی استفاده کرد.

ما قبلا یادآوری خواهیم کرد، کارشناسان موفق به دور زدن رمزگذاری نسخه اول پتیا، با این حال، انتشار کلید اصلی به شما این امکان را می دهد که این روند را سریع تر و احتمال موفقیت را افزایش دهید.

در حال حاضر شناخته شده است که این کلید به قربانیان کمک نمی کند بد افزار Notpetya - ویروس به طور قابل توجهی متفاوت است (ویروس ها تنها بخشی از کد را قرض گرفتند).

فن آوری های مدرن اجازه می دهد هکرها به طور مداوم روش های تقلب را در رابطه با کاربران عادی. به عنوان یک قاعده، برای این اهداف، نرم افزار ویروسی استفاده می شود، نفوذ به کامپیوتر. رمزگذاری ویروس ها به ویژه خطرناک هستند. تهدید این است که ویروس بسیار سریع گسترش می یابد، فایل های رمزگذاری شده (کاربر به سادگی قادر به باز کردن یک سند تنها نیست). و اگر کاملا ساده باشد، داده ها را رمزگشایی کرده است.

چه باید بکنید اگر ویروس فایل ها را بر روی کامپیوتر رمزگذاری کرد

هر یک از کاربرانی که دارای یک نرم افزار آنتی ویروس قدرتمند هستند، با حمله به یک رمزنگاری بیمه می شوند. رمزگذاری فایل های Troyans توسط کد های مختلف نشان داده شده است، که ممکن است تحت آنتی ویروس باشد. هکرها حتی موفق به حمله به یک شرکت بزرگ که از حفاظت لازم از اطلاعات خود مراقبت نمی کنند. بنابراین، "Picing" در برنامه آنلاین Encrypter، لازم است تعدادی از اقدامات را انجام دهید.

نشانه های اصلی عفونت - کار آهسته کامپیوتر و تغییر نام اسناد (شما می توانید بر روی دسکتاپ متوجه شوید).

- کامپیوتر را مجددا راه اندازی کنید تا رمزگذاری را قطع کنید. هنگامی که شما روشن می کنید، راه اندازی برنامه های ناشناخته را تایید نمی کنید.

- آنتی ویروس را اجرا کنید اگر آن را به یک رمزگذاری حمله نکرده است.

- کپی ها در برخی موارد به اطلاعات بازگردانده می شود. برای پیدا کردن آنها، "خواص" سند رمزگذاری شده را باز کنید. این روش با داده های انبساط رمزگذاری شده، که اطلاعات مربوط به پورتال است، کار می کند.

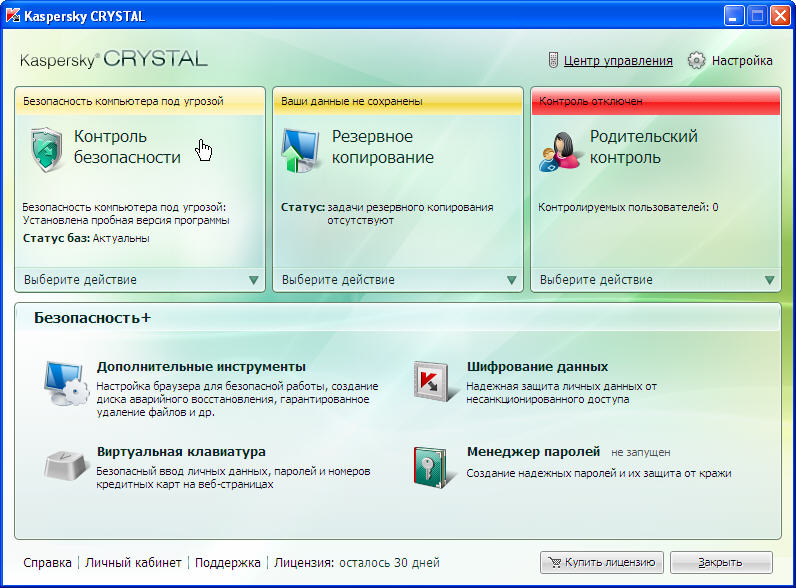

- دانلود نرم افزار آخرین نسخه برای مبارزه با ویروس ها-رمزنگاری. موثرترین پیشنهادات آزمایشی Kaspersky.

ویروس ها را در سال 2016 رمزگذاری می کند: مثالها

هنگام برخورد با هر حمله ویروسی، مهم است بدانیم که کد اغلب در حال تغییر است، با حفاظت جدید در برابر آنتی ویروس ها تکمیل می شود. البته، برنامه های حفاظت نیاز به برخی از زمان به عنوان توسعه دهنده به روز رسانی پایه را به روز رسانی نمی کند. ما خطرناک ترین ویروس های رمزنگاری از زمان های اخیر را انتخاب کرده ایم.

Ishtar Ransomware

Isthar - رمزگذاری پول را از کاربر خارج می کند. این ویروس در پاییز سال 2016 دیده شد، با تعداد زیادی از کاربران کاربران از روسیه و تعدادی از کشورهای دیگر آلوده شده است. آن را با کمک توزیع ایمیل اعمال می شود، که در آن اسناد توزیع شده در حال آمدن است (نصب کننده ها، اسناد و غیره). Isthtar آلوده به رمزگذاری شده به نام کنسول "Isthtar" به دست می آید. این فرایند یک سند آزمایشی ایجاد می کند که در آن مشخص می شود که در آن به دنبال رمز عبور هستید. مهاجمان از 3000 تا 15000 روبل برای آن نیاز دارند.

خطر ویروس Isthtar این است که امروز هیچ دگرگون کننده ای وجود ندارد که به کاربران کمک کند. شرکت ها در ایجاد نرم افزار ضد ویروس مشغول به کار هستند، لازم است کل کد را رمزگشایی کنید. در حال حاضر شما فقط می توانید اطلاعات مهم را جدا کنید (اگر آنها اهمیت خاصی دارند) به یک محیط جداگانه، منتظر خروجی ابزار قادر به رمزگشایی اسناد است. توصیه می شود سیستم عامل را دوباره نصب کنید.

Neitrino

Encrypter Neitrino در فضاهای عمومی در سال 2015 ظاهر شد. در اصل حملات مشابه ویروس های دیگر این دسته. نام پوشه ها و فایل ها را با اضافه کردن "Neitrino" یا "Neutrino" تغییر می دهد. Decifractions ویروس با مشکل است - نه همه نمایندگان شرکت های آنتی ویروس برای این مورد گرفته شده، با اشاره به یک کد بسیار پیچیده است. برخی از کاربران می توانند به بازگرداندن کپی سایه کمک کنند. برای انجام این کار، راست کلیک بر روی سند رمزگذاری شده، به خواص، برگه نسخه قبلی، روی Restore کلیک کنید. برای استفاده از ابزار رایگان از آزمایشگاه کسپرسکی غیر ضروری نخواهد بود.

کیف پول یا .wallet.

ویروس کیف پول در پایان سال 2016 ظاهر شد. در فرآیند عفونت، نام داده ها را به "نام، نام" یا مشابه تغییر می دهد. مانند بسیاری از ویروس های Encrypter، از طریق پیوست ها در ایمیل هایی که توسط مزاحمان ارسال می شوند، وارد سیستم می شوند. از آنجا که تهدید به تازگی ظاهر شد، برنامه های آنتی ویروس آن را متوجه نمی شوند. پس از رمزگذاری یک سند را ایجاد می کند که در آن تقلب کننده نشانگر ایمیل برای برقراری ارتباط است. در حال حاضر، توسعه دهندگان نرم افزار ضد ویروس در حال کار بر روی رمزگشایی کد ویروس رمزگذاری هستند [ایمیل محافظت شده] کاربران حمله تنها می توانند صبر کنند اگر داده ها مهم باشند، توصیه می شود آنها را نگه دارید ذخیره سازی خارجیتمیز کردن سیستم

معما.

رمزگذاری ویروس Enigma در پایان آوریل 2016، کامپیوترهای کاربران روسی را آلوده کرد. مدل رمزنگاری AES-RSA استفاده می شود که در اکثر ویروس های شدید یافت می شود. ویروس با کمک یک اسکریپت به کامپیوتر وارد می شود که کاربر خود را با باز کردن فایل ها از یک ایمیل مشکوک شروع می کند. هنوز هیچ ابزار جهانی برای مبارزه با Enigma Enigma وجود ندارد. کاربران مجاز به آنتی ویروس می توانند برای کمک به وب سایت رسمی توسعه دهنده کمک کنند. همچنین یک "Loophole" کوچک پیدا کرد - ویندوز UAC. اگر کاربر کلیک می کند "نه" در پنجره، که در فرآیند عفونت با ویروس ظاهر می شود، می تواند بعدا اطلاعات را با استفاده از کپی های سایه بازگرداند.

گرانیت

گرانیت جدید ویروس-رمزگذاری شده در پاییز سال 2016 ظاهر شد. عفونت بر روی اسکریپت زیر اتفاق می افتد: کاربر یک نصب کننده را شروع می کند که تمام داده ها را بر روی کامپیوتر و همچنین درایوهای متصل می کند. مبارزه با ویروس دشوار است برای حذف، شما می توانید از نرم افزارهای ویژه از Kaspersky استفاده کنید، اما قادر به رمزگشایی کد نیست. شاید به ترمیم نسخه های داده قبلی کمک کند. علاوه بر این، یک متخصص که تجربه زیادی دارد می تواند رمزگشایی کند، اما این سرویس گران است.

تیسون

اخیرا دیده شد این یک فرمت از رمزگذاری شده در حال حاضر شناخته شده No_more_ransom است، که شما می توانید در مورد سایت ما یاد بگیرند. وارد رایانه های شخصی از ایمیل می شود. بسیاری از شرکت های رایانه ای مورد حمله قرار گرفته اند. ویروس ایجاد شده است سند متن با دستورالعمل باز کردن قفل، پیشنهاد پرداخت "Ransom". Tyson Encrypter به تازگی ظاهر شد، بنابراین هیچ کلید برای باز کردن قفل وجود ندارد. تنها راه بازگرداندن اطلاعات، بازگشت است نسخه های قبلیاگر آنها توسط ویروس حذف نشوند. شما می توانید، البته، فرصتی را به دست آورید، انتقال پول به نمره تعیین شده توسط مهاجمان، اما هیچ تضمینی وجود ندارد که شما یک رمز عبور دریافت خواهید کرد.

اسپورا

در اوایل سال 2017، تعدادی از کاربران قربانی رمزنگاری جدید Spora شد. با توجه به اصل عملیات، آن را بسیار متفاوت از همکارش نیست، اما دارای عملکرد حرفه ای تر است: دستورالعمل گرفتن رمز عبور بهتر کامپایل شده است، وب سایت به نظر می رسد زیبا تر است. صفحه نمایش رمزنگاری ویروس اسپورا در C، از ترکیبی از RSA و AES برای رمزگذاری داده های قربانی استفاده می کند. این حمله معمولا کامپیوتری بود که برنامه حسابداری 1C به طور فعال استفاده می شود. ویروس، پنهان کردن تحت پوشش یک حساب کاربری ساده در format.pdf، کارکنان شرکت ها را مجبور به اجرای آن می کند. درمان هنوز یافت نشده است.

1c.drop.1.

این رمزگذاری ویروس برای 1C در تابستان 2016 ظاهر می شود، و با نقض کار بسیاری از حسابداری. طراحی شده به طور خاص برای رایانه های موجود بود نرم افزار 1c پیدا کردن از طریق فایل در یک ایمیل به کامپیوتر، مالک را برای به روز رسانی برنامه ارائه می دهد. هر چه کاربر ویروس را کلیک کرد، ویروس رمزگذاری را آغاز خواهد کرد. کارشناسان "Dr.Web" در ابزار رمزگشایی کار می کنند، اما هنوز پیدا نشده اند. شبیه به آن کد پیچیده است که می تواند در چندین اصلاح باشد. حفاظت از 1C.Drop.1 تنها هوشیاری از کاربران و آرشیو منظم اسناد مهم است.

da_vinci_code.

رمزگذاری جدید با نام غیر معمول. یک ویروس در بهار سال 2016 ظاهر شد. پیشینیان با کد بهبود یافته و حالت رمزگذاری مقاومتی مشخص می شوند. da_vinci_code به لطف برنامه اجرایی (به عنوان یک قانون، به عنوان یک قانون متصل می شود پست الکترونیک) کاربر مستقل شروع می شود. Da Vinci Code Encrypter (Da Vinci Code) بدن را به دایرکتوری سیستم و رجیستری کپی می کند، زمانی که ویندوز روشن می شود، شروع خودکار را ارائه می دهد. یک شناسه منحصر به فرد به کامپیوتر هر قربانی اختصاص داده شده است (کمک می کند تا رمز عبور را دریافت کنید). تقریبا غیرممکن است که داده ها را رمزگشایی کنید. شما می توانید پول را به مزاحمان پرداخت، اما هیچ کس رمز عبور را تضمین نمی کند.

[ایمیل محافظت شده] / [ایمیل محافظت شده]

دو آدرس ایمیل، که اغلب همراه با رمزگذاری ویروس ها در سال 2016 همراه بود. این آنها هستند که برای برقراری ارتباط قربانی با مهاجم خدمت می کنند. آدرس ها به انواع مختلفی از ویروس ها متصل می شوند: da_vinci_code، no_more_ransom و غیره. این بسیار توصیه می شود برای برقراری ارتباط، و همچنین انتقال پول به کلاهبرداران. کاربران در اکثر موارد بدون کلمه عبور باقی می مانند. بنابراین، نشان می دهد که رمزگذاری کنندگان مزاحمان کار می کنند، درآمد کسب می کنند.

شکستن بد

این در اوایل سال 2015 ظاهر شد، اما به طور فعال تنها در یک سال گسترش یافت. اصل عفونت یکسان است با دیگر رمزنگارها: نصب یک فایل از یک ایمیل، رمزگذاری داده ها. آنتی ویروس های معمولی، به عنوان یک قاعده، ویروس بدبختی را متوجه نمی شوند. برخی از کد ها نمی توانند ویندوز UAC را از بین ببرند، بنابراین کاربر فرصتی برای بازگرداندن نسخه های قبلی اسناد دارد. Decryptor هنوز یک شرکت واحد توسعه نرم افزار آنتی ویروس را معرفی نکرده است.

xtbl

رمزگذاری بسیار رایج، که به بسیاری از کاربران مشکل را تحویل داد. پیدا کردن بر روی کامپیوتر، ویروس در عرض چند دقیقه، گسترش فایل های NTBL را تغییر می دهد. یک سند ایجاد شده است که در آن مهاجم پول را گسترش می دهد. برخی از انواع ویروس XTBL نمی توانید فایل ها را برای بازگرداندن سیستم نابود کنید، که به شما اجازه می دهد اسناد مهم را بازگردانید. ویروس خود را می توان با بسیاری از برنامه ها حذف کرد، اما اسناد را بسیار دشوار می داند. اگر صاحب یک آنتی ویروس مجاز باشد، از پشتیبانی فنی با استفاده از نمونه های داده های آلوده استفاده کنید.

Kukaracha

CaCaracha Encrypter در دسامبر 2016 دیده شد. ویروس با یک نام جالب پنهان است فایل های سفارشی با استفاده از الگوریتم RSA-2048، که با مقاومت بالا مشخص می شود. آنتی ویروس کسپرسکی آن را به عنوان trojan-ransom.win32.scatter.lb تعیین کرد. Kukaracha را می توان از کامپیوتر حذف کرد، به طوری که عفونت به سایر اسناد مربوط نمی شود. با این حال، امروز آلوده به رمزنگاری تقریبا غیرممکن است (یک الگوریتم بسیار قدرتمند).

چگونه یک ویروس رمزگذاری کار می کند

تعداد زیادی از رمزگذاری ها وجود دارد، اما همه آنها با توجه به یک اصل مشابه کار می کنند.

- ضربه کامپیوتر شخصی. به عنوان یک قانون، به لطف فایل پیوست شده به ایمیل. نصب شامل کاربر خود را با باز کردن سند.

- عفونت فایل از لحاظ حامیان همه انواع انواع فایل ها به رمزگذاری می شوند (بسته به ویروس). یک سند متنی ایجاد شده است که در آن مخاطبین نشان داده شده اند که با مزاحمان ارتباط برقرار کنند.

- همه چيز. کاربر نمی تواند به هر سند دسترسی پیدا کند

مبارزه با استفاده از آزمایشگاه های محبوب

صاحبان رمزنگاری گسترده که به عنوان خطرناک ترین تهدیدات برای داده های کاربر شناخته شده اند، به انگیزه ای برای بسیاری از آزمایشگاه های آنتی ویروس تبدیل شده اند. هر شرکت محبوب کاربران خود را با برنامه های خود برای کمک به مبارزه با رمزنگارها فراهم می کند. علاوه بر این، بسیاری از آنها به رمزنگاری اسناد حفاظت از سند کمک می کنند.

Kaspersky و Encryuss ویروس ها

یکی از معروف ترین آزمایشگاه های ضد ویروس روسیه و جهان امروز، موثرترین ابزار را برای مبارزه با ویروس های ناپایدار ارائه می دهد. اولین مانع برای ویروس رمزگذاری، Kaspersky Endpoint Security 10 با به روز رسانی های اخیر. آنتی ویروس به سادگی تهدیدی برای کامپیوتر را از دست نخواهد داد (هرچند، نسخه های جدید ممکن است متوقف نشود). برای رمزگشایی اطلاعات، توسعه دهنده به طور مستقیم ارائه چند نرم افزار رایگان :، Xoristdecryptor، Rakhnidecryptor و Ransomware Decryporpor. آنها به پیدا کردن یک ویروس کمک می کنند و رمز عبور را انتخاب می کنند.

دکتر. وب و رمزگذاری

این آزمایشگاه توصیه می کند با استفاده از برنامه آنتی ویروس خود، ویژگی اصلی که فایل های رزرو شده است. ذخیره سازی با کپی اسناد، علاوه بر این، از دسترسی غیر مجاز مهاجمان محافظت می شود. صاحبان محصول مجوز دکتر وب برای کمک به کمک در دسترس است پشتیبانی فنی. درست است که متخصصان با تجربه نمی توانند همیشه این نوع تهدید را تحمل کنند.

ESET NOD 32 و رمزگذاریگران

در عین حال، این شرکت باقی نمانده بود، کاربران خود را با حفاظت خوب در برابر نفوذ ویروس ها به کامپیوتر ارائه می داد. علاوه بر این، آزمایشگاه به تازگی یک ابزار رایگان را با پایگاه داده های مربوطه منتشر کرد - ESET Crysis Decryptor. توسعه دهندگان اعلام می کنند که حتی در مبارزه، حتی با جدیدترین رمزنگارها کمک خواهد کرد.

تاریخ انتشار: 03/06/2016

که در در این اواخر Encryptors تبدیل به ویروس ترین "POP" شده اند. چنین ویروس تمام فایل های شما را رمزگذاری می کند و نیاز به رستگاری برای آنها دارد. کل جذابیت ویروس در سادگی آن. خوب رمزگذاری این "سقوط" با آنتی ویروس ها نیست، و فایل های رمزگذاری شده تقریبا نمی توانند رمزگشایی شوند. اما، مانند هر گونه ویروس، شما می توانید از عفونت با چنین مخرب محافظت کنید.

او چگونه کار می کند

من درک می کنم که خسته کننده است، اما بدون دانستن این نظریه نمی تواند انجام دهد :)

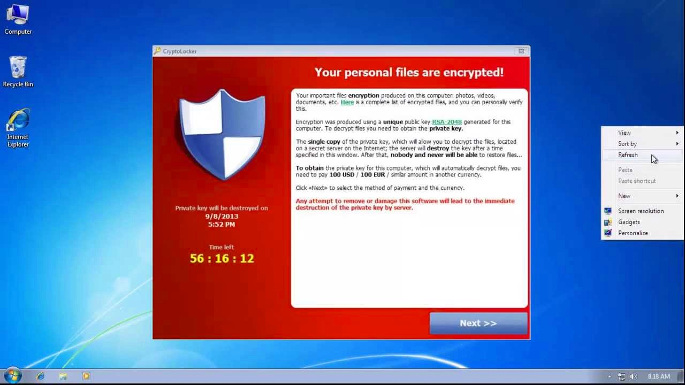

ویروس استاندارد رمزگذاری داده های شما با توجه به طرح زیر کار می کند. شما یک فایل مشکوک دریافت می کنید پست الکترونیک. نقض تمام قوانین دفاع از خود اطلاعات، شما این فایل را راه اندازی می کنید. این ویروس یک درخواست را به سرور مزاحم ارسال می کند. نسل یک کلید منحصر به فرد تولید می شود که تمام فایل ها بر روی کامپیوتر شما رمزگذاری می شوند. کلید به سرور ارسال می شود و در آنجا ذخیره می شود.

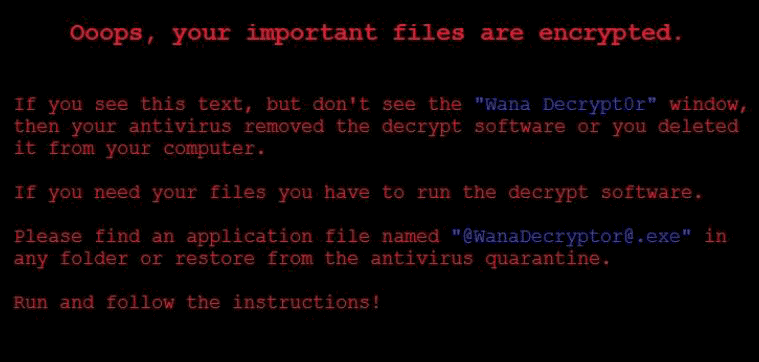

این ویروس پنجره را نشان می دهد (یا دسکتاپ را تغییر می دهد) با هشدار و تقاضای رستگاری. برای رمزگشایی فایل ها با شما نیاز به تعداد مشخصی از bitcoins (cryptocurrency استفاده شده در اینترنت). در عین حال، فایل های رمزگذاری شده را نمی توان باز کرد، ذخیره، ویرایش، زیرا آنها با یک الگوریتم مقاوم به شدت رمزگذاری می شوند.

در عین حال برخی از ظرافت وجود دارد. برخی از رمزنگارها به طور کلی کلید را از بین می برند و به همین دلیل پرداخت جبران خسارت، شما هنوز عکس ها، فیلم ها و سایر فایل های خود را رمزگشایی نکنید.

اکثر رمزنگارها پس از دریافت پاسخ از سرور مهاجم شروع به کار می کنند. بنابراین، یک شانس ضعیف وجود دارد که ما وقت داریم که اینترنت را کاهش دهیم، شما کار ویروس را قطع می کنید (اما این غیر واقعی است که آن را به عمل تبدیل کند).

منحنی های رمزگذاری نیز وجود دارد که کلید کامپیوتر قربانی را ذخیره می کنند یا از یک کلید برای همه استفاده می کنند. برای رمزگشایی در چنین مواردی وجود دارد خدمات ویژه و خدمات از شرکت های آنتی ویروس.

چگونه از خود محافظت از خود را از رمزگذاری

1) نصب آنتی ویروس

اگر هنوز آنتی ویروس را نصب نکرده اید، باید آن را انجام دهید. زوج آنتی ویروس رایگان Avast یا Avira شما را در 80٪ موارد محافظت می کند.

مانند منبع محبوب ترین رمزگذاری ها به مدت طولانی برای آزمایشگاه های آنتی ویروس شناخته شده اند و بنابراین می توانند آنها را محاسبه کنند و کار خود را مسدود کنند.

2) استفاده کنید آخرین نسخه مرورگر

ویروس ها اغلب از آسیب پذیری ها در مرورگر استفاده می کنند تا کامپیوتر شما را آلوده کنند. بنابراین، مهم است که به طور مداوم مرورگر را به روزرسانی کنید، زیرا به روز رسانی آسیب پذیری های بحرانی و 0 روزه را در مرورگرها درست می کند. به طور طبیعی، به روز رسانی ها فقط برای مرورگرهای محبوب می آیند. بنابراین، استفاده از یک مرورگر عجیب و غریب (نوع آروورا یا، خدا ممنوع، TheWorld) شما را به قویترین ریسک نشان می دهد.

3) فایل های مشکوک را اجرا نکنید.

در 90٪ موارد، رمزگذاریگران به صورت اسپم توسط ایمیل به قربانیان ارسال می شوند. بنابراین، نامه ها را از آدرس های ناآشنا و با محتوای مشکوک باز نکنید. معمولا رمزنگارها به صورت شبه PDF به اینترنت رفتند. کسانی که ..pdf.exe. به طور طبیعی، به معنای دوم است فایل اجرایی. تحت آن ویروس پنهان می شود. لازم است آن را اجرا کنید، و شما می توانید در مورد عکس های ارزشمند از تعطیلات و اسناد کار را فراموش کنید.

4) خطر شرکت

اگر شما کار می کنید شرکت بزرگ، سپس مراقب باشید. شما می توانید به یک قربانی هدف حمله شوید. در چنین مواردی، مهاجمان اطلاعات مهم در مورد این شرکت را پیدا می کنند. در نتیجه، مهاجمان یک حمله پنهانی را برگزار خواهند کرد. به عنوان مثال، شما می توانید گزارش خود را در کار با شرکت های بزرگ (در پیشبرد هک) دریافت کنید، که به عنوان یک مکاتبات عادی به نظر می رسد، اما شما را با یک رمزگذاری را آلوده می کند.

بنابراین، مراقب باشید، آنتی ویروس و مرورگر را به طور مرتب به روز کنید. و همچنین فایل ها را با گسترش مشکوک شروع نمی کنید.

5) اطلاعات مهم را به طور منظم نگه دارید (پشتیبان گیری)

تمام فایل های مهم باید پشتیبان داشته باشند. این شما را نه تنها از رمزنگارها محافظت می کند، بلکه از ساده ترین نیروی Force Majeure (برق خاموش، لپ تاپ شکسته). انجام دادن پشتیبان گیری شما می توانید متفاوت باشید شما می توانید تمام اطلاعات مهم را در فلش درایو USB ذخیره کنید. شما می توانید همه چیز را در "ابر" یا در یک ذخیره سازی فایل محبوب (Dropbox، و غیره) ذخیره کنید. و شما می توانید بایگانی های گاز را بسازید و آنها را از طریق ایمیل به خودتان بفرستید.

چه کاری انجام نمی دهم

1) تماس با computists

شما می توانید وعده دهید که از ویروس خلاص شوید و دسترسی به فایل ها را بازگردانید. اما بعید است که کسی بتواند آن را داشته باشد. لازم به ذکر است که الگوریتم های رمزگذاری در ابتدا اختراع شده اند، به طوری که هیچ کس آنها را بدون یک کلید رمزگشایی نکرده است. بنابراین، برای رفتن به "کمک به کامپیوتر"، من اهمیتی نمی دهم که پول را به باد بپردازم.

2) امیدوارم فقط برای آنتی ویروس

Malefactors از طرح های صرف شده استفاده می کند. بنابراین، آنتی ویروس ها همیشه ویروس رمزگذاری را نشان نمی دهند. این به خاطر یک چیز بزرگ است، زیرا صرفا از لحاظ فنی از لحاظ فنی یک ویروس نیست، زیرا خطر آن را صادر نمی کند، و بنابراین او آنالیز آنتی ویروس کار این ویروس را نشان نمی دهد.

3) یک سیستم ساده لوح بر اساس لینوکس باشید

شما اغلب می توانید بشنوید که هیچ ویروس تحت لینوکس وجود ندارد و این سیستم کاملا ایمن و غیر قابل انکار است. فقط در اینجا توزیع در لینوکس از ویروس ها محافظت نمی شود، و به سادگی به شما اجازه نمی دهد که "خود را در پای خود بکشید"، به عنوان مثال دسترسی کاربر به تغییر فایل ها و تنظیمات سیستم را ندهید. بنابراین، رمزگذاری برای لینوکس تنها زمانی آغاز می شود که دسترسی ریشه دریافت شود. من امیدوارم که شما لازم نیست به کاربران لینوکس بگویید که برای راه اندازی برنامه های مشکوک از زیر ریشه - حماقت باور نکردنی :)

نتیجه گیری

همانطور که از رمزنگاری پاندمی مدرن دیده می شود، همه روش های قدیمی قدیمی خود دفاع از خود و کنترل ذخیره می شوند. دانش ویژه مورد نیاز نیست، لازم نیست برنامه های ویژه. برای کار امن شما فقط آنتی ویروس، یک مرورگر به روز شده و سر روی شانه دارید.

آخرین نکات برای بخش "کامپیوترها و اینترنت":

ویروس Encrypter یک نرم افزار مخرب است که به طور تقلبی در رایانه کاربر، بر روی فایل ها تاثیر می گذارد هارد دیسک و برای رمزگشایی داده ها نیاز به پرداخت پول دارد. فایل های اصلی قربانی فایل های format.mp3، .doc، .docx، .pdf، .jpg، .rar. دیگر.

چگونه برای محافظت از کامپیوتر خود را از ویروس های رمزگذاری؟ با استفاده از مثال ویندوز 7 در نظر بگیرید.

تنظیم امنیت کامپیوتر از ویروس های رمزگذاری

برای محافظت از کامپیوتر از ویروس های رمزگذاری، باید دستورالعمل ها را دنبال کنید.

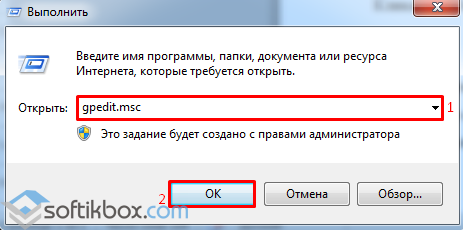

روی "Win + R" کلیک کنید و "gpedit.msc" را وارد کنید.

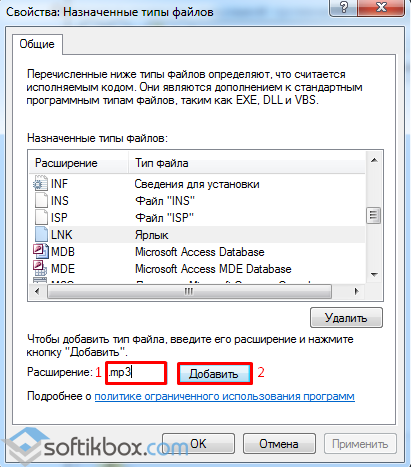

ویرایشگر سیاست گروه محلی باز می شود. برو به آدرس: "پیکربندی کامپیوتر"، "پیکربندی ویندوز"، "تنظیمات امنیتی"، "سیاست استفاده محدود". فایل "فایل های اختصاصی" را باز کنید.

![]()

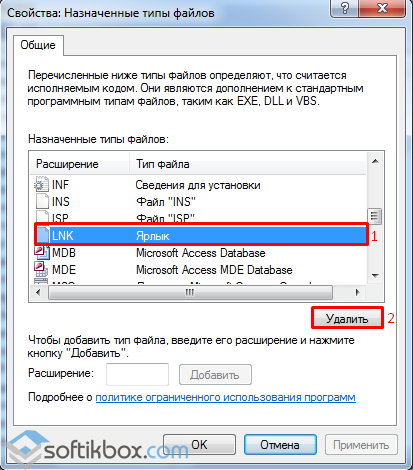

ما LNK Label را حذف می کنیم.

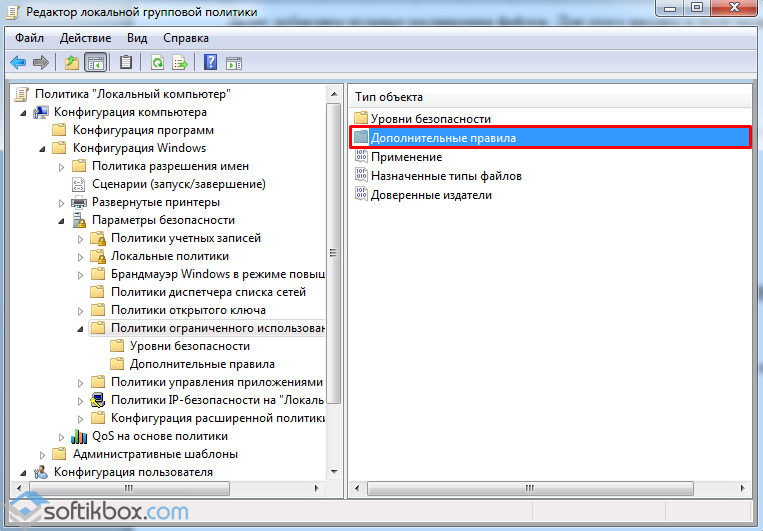

پس از اضافه کردن پسوندها، به پوشه "خط مشی محدود" و سپس در "قوانین اضافی" بروید.

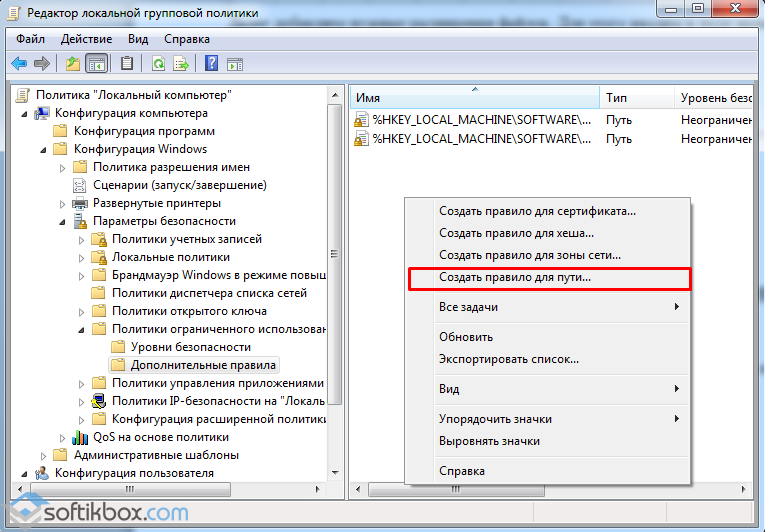

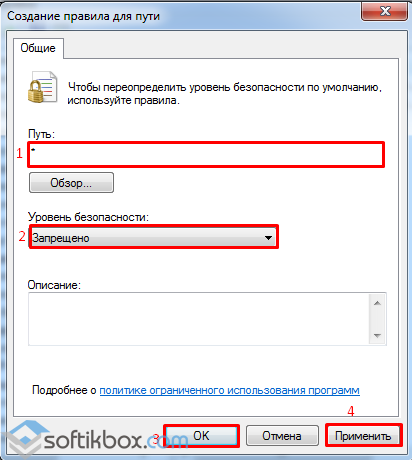

در پوشه "قوانین اضافی"، روی یک مکان خالی راست کلیک کنید و "ایجاد یک قانون برای مسیر" را انتخاب کنید.

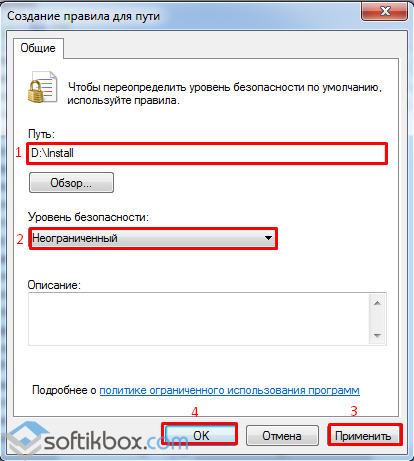

در دیسک "D"، پوشه "نصب" را ایجاد کنید. در کادر محاوره ای "ایجاد قانون برای مسیر"، آدرس «D: \\ Install» را وارد کنید. ما سطح نامحدود امنیت را قرار داده ایم، روی «اعمال» و "OK" کلیک کنید.

حالا دوباره یک قانون جدید برای راه ایجاد کنید. فقط به جای نام نام * و سطح امنیت، "ممنوع" تجویز می شود. روی "درخواست" و "OK" کلیک کنید.

راه اندازی مجدد کامپیوتر

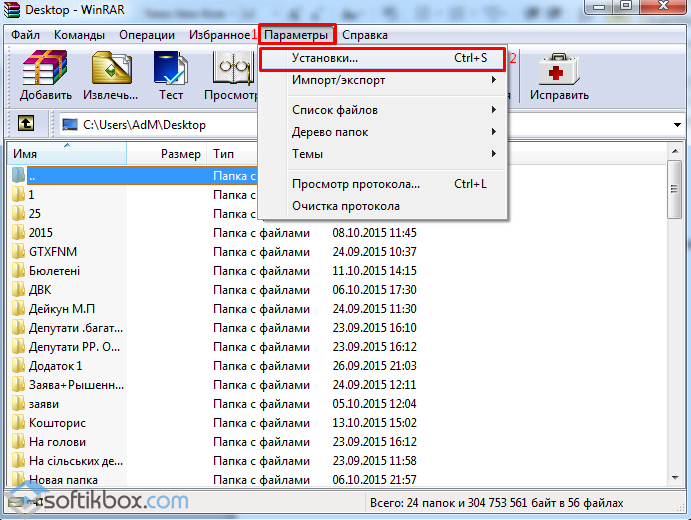

اکنون WinRAR را اجرا نمی کنیم نه پایین تر از نسخه سوم. روی "پارامترها" و "نصب" کلیک کنید.

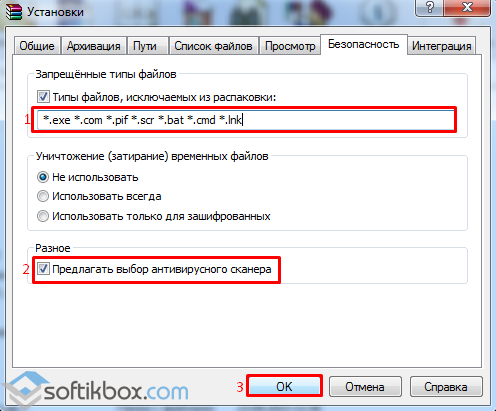

به برگه "امنیت" بروید. ما کل لیست پسوندهای ما را قرار داده ایم و علامت "ارائه یک اسکنر ضد ویروس" را ارائه می دهیم.

راه اندازی مجدد کامپیوتر در حال حاضر کامپیوتر شما به طور کامل از ویروس های رمزگذاری محافظت می شود.

ادامه روند افسردگی خود را از طریق شبکه، آلوده به کامپیوتر و رمزگذاری اطلاعات مهم. چگونه از خود محافظت از خود را از Encrypter، محافظت از پنجره ها از Extetieter - پچ ها، تکه ها برای رمزگشایی و درمان فایل ها آزاد می شوند؟

جدید ویروس-رمزگذاری 2017 می خواهم گریه کنم همچنان به آلوده کردن کامپیوتر شرکت و خصوصی می شود. W. scherb از حمله ویروسی دارای 1 میلیارد دلار است. برای 2 هفته، ویروس رمزگذاری حداقل آلوده است 300 هزار کامپیوتربا وجود هشدارها و اقدامات امنیتی.

رمزگذاری ویروس سال 2017 است - به عنوان یک قانون، شما می توانید "انتخاب کنید"، به نظر می رسد، در سایت های بی ضرر، مانند سرورهای بانکی با دسترسی کاربر به نظر می رسد. ضربه زدن به هارد دیسک قربانی، رمزگذاری "حل و فصل" پوشه سیستم System32.. از آنجا برنامه بلافاصله آنتی ویروس را خاموش می کند سقوط به "Autorun"" پس از هر راه اندازی مجدد، برنامه رمزگذاری اجرا می شود در رجیستری، شروع کسب و کار سیاه خود را. Encrypter شروع به دانلود نسخه های مشابه برنامه هایی مانند Ransom و Trojan می کند. همچنین اغلب اتفاق می افتد خودآموزی تبخیر. این فرآیند ممکن است کوتاه شود و ممکن است هفته ها رخ دهد - تا زمانی که قربانی نابود شود.

Encrypter اغلب تحت تصاویر معمولی پوشیده شده است فایل های متنی ، اما ماهیت همیشه تنها است - این فایل اجرایی با extension.exe، .drv، .xvd است؛ گاهی - کتابخانه ها.. اغلب فایل کاملا بی ضرر است، به عنوان مثال " سند اسناد"، یا " picture.jpg"، جایی که فرمت به صورت دستی نوشته شده است، و نوع واقعی فایل پنهان است.

پس از تکمیل رمزگذاری، کاربر به جای فایل های آشنا، مجموعه ای از شخصیت های "تصادفی" در عنوان و داخل را می بیند و گسترش آن در ناشناخته ترین تغییر می کند - .no_more_ransom، .xdata. دیگر.

ویروس Encrypter 2017 می خواهید گریه کنید - چگونه از خودتان محافظت کنید. من می خواهم بلافاصله توجه داشته باشم که می خواهم گریه کنم، نه یک اصطلاح جمعی از تمامی ویروس های رمزنگاری و Extetters، از آنجا که اغلب کامپیوترهای اخیرا آلوده هستند. بنابراین، در مورد S خواهد بود از رمزنگاری Ransom Ware، که مجموعه ای عالی هستند، بپرسید: breaking.dad، no_more_ransom، xdata، xtbl، می خواهم گریه کنم.

نحوه محافظت از ویندوز از Encrypter. – Eternalblue از طریق پروتکل پورت SMB.

حفاظت از ویندوز از Encrypter 2017 - قوانین اساسی:

- به روز رسانی ویندوز، انتقال به موقع به سیستم عامل مجوز (توجه: نسخه XP به روز نمی شود)

- به روز رسانی پایگاه های ضد ویروس و فایروال بر روی تقاضا

- محدود کردن مراقبت در هنگام دانلود هر فایل (گربه های زیبا "گربه ها" می توانند به از دست دادن تمام داده ها تبدیل شوند)

- پشتیبان گیری اطلاعات مهم در یک حامل قابل تعویض.

ویروس Encrypter 2017: نحوه درمان و رمزگشایی فایل ها.

امیدوار به نرم افزار ضد ویروس، شما می توانید در مورد رمزگشایی برای مدتی فراموش کنید. در آزمایشگاه ها کسپرسکی، دکتر وب، avast! و دیگر آنتی ویروس ها در حالی که هیچ راه حل برای درمان فایل های آلوده وجود ندارد. در حال حاضر، این امکان وجود دارد که ویروس را با کمک آنتی ویروس حذف کنید، اما الگوریتم ها هنوز همه چیز را به محافل بازگردانده اند.

برخی از آنها تلاش می کنند تا ابزار Rectordecryptor را اعمال کننداما این کمک نخواهد کرد: الگوریتم برای رمزگشایی ویروس های جدید هنوز کامپایل نشده است. همچنین کاملا ناشناخته است که چگونه ویروس پس از اعمال چنین برنامه هایی از آن حذف نمی شود. اغلب این می تواند به پاک کردن تمام فایل ها تبدیل شود - در اصلاح کسانی که نمی خواهند برای مهاجمان، نویسندگان ویروس پرداخت کنند.

در حال حاضر، کارآمدترین راه برای بازگشت اطلاعات از دست رفته، تجدید نظر به آن ها است. تامین کننده پشتیبانی برنامه ضد ویروسکه شما استفاده می کنید برای انجام این کار، یک نامه ارسال کنید یا از فرم برای بازخورد در وب سایت سازنده استفاده کنید. در ضمیمه، مطمئن شوید که یک فایل رمزگذاری شده اضافه کنید و اگر یک نسخه از اصل وجود داشته باشد. این به برنامه نویسان در کامپایلر از الگوریتم کمک می کند. متأسفانه، برای بسیاری، حمله ویروسی به یک شگفتی کامل تبدیل می شود و نسخه ها در بعضی موارد این وضعیت را پیچیده نمی کند.

روش های قلب درمان ویندوز از رمزگذاری. متأسفانه، گاهی اوقات شما باید به قالب بندی کامل دیسک سخت استفاده کنید، که شامل تغییر کامل سیستم عامل است. بسیاری از مردم توسط سیستم بازسازی خواهند شد، اما این یک خروجی نیست - حتی "Rollack" وجود دارد که ویروس را از بین می برد، فایل ها هنوز هم باقی خواهند ماند.