Flaster za novi virus. Što je virus WannaCry decrypt0r i kako ga zaštititi za običnog korisnika

U petak navečer, 12. svibnja, postalo je poznato o napadu virusa WannaCry na brojne velike državne agencije i privatne tvrtke. Prema najnovijim podacima, zaraženo je više od 230 tisuća računala u više od 100 zemalja svijeta. I što je trenutno poznato o ovom opasnom virusu?

Što je virus?

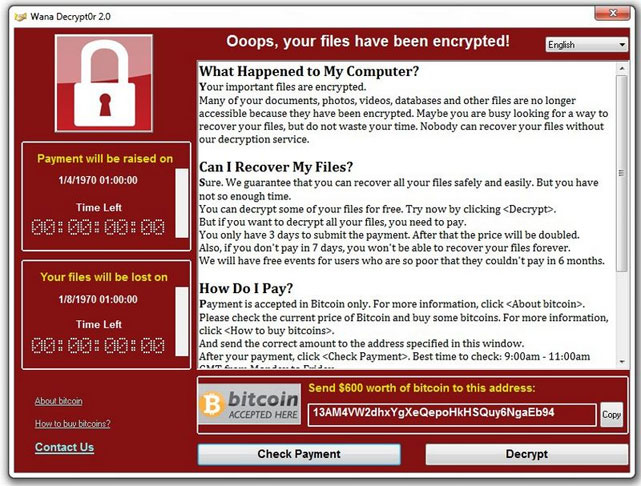

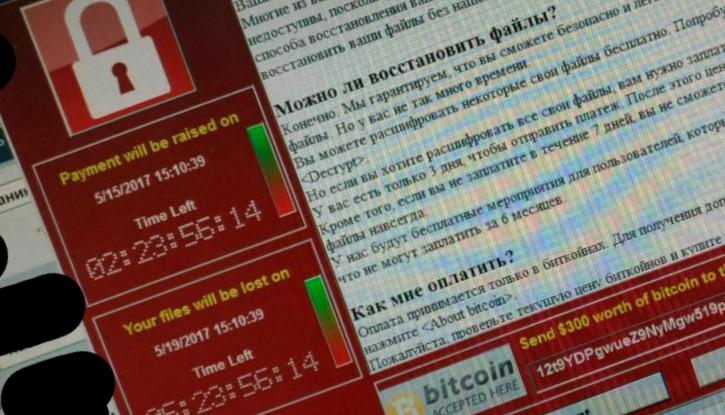

Po prirodi svoje distribucije, WannaCry (aka Wana Decrypt0r 2.0) je crv, odnosno, koristeći sigurnosnu ranjivost, prodire u računalo, obavlja svoj prljavi posao i zatim šalje svoje kopije na druga računala. Ulazak u računalo WannaCry virusšifrira važne datoteke i prikazuje obavijest da su datoteke šifrirane i da biste ih dešifrirali trebate platiti od 300 do 600 dolara u Bitcoin-u. Ovaj virus iskorištava ranjivost u operacijskom sustavu Windows poznatu kao ETERNALBLUE. Microsoft je ovu ranjivost zatvorio još u ožujku puštanjem zakrpe MS17-010, ali kao što je napad pokazao, nisu svi uspjeli instalirati ovo ažuriranje ili jednostavno nisu željeli to učiniti. O ranjivosti se široko raspravljalo nakon objavljivanja hakerske grupe ShadowBrokers izvorni kodovi programi za nadzor američke Agencije za nacionalnu sigurnost. ETERNALBLUE je te programe koristio za infiltriranje u računala građana Sjedinjenih Država i drugih zemalja, koje je nadzirala NSA.

Tko je stvorio virus i u koju svrhu?

Nažalost, još nitko ne može dati točan odgovor na ovo pitanje. Postoje samo verzije i pretpostavke.

Verzija 1. Nekoliko sati nakon početka napada, zapadni su mediji odmah požurili optužiti mitske "ruske hakere" pod kojima podrazumijevaju hakere koji rade za rusku vladu i ruske specijalne službe. Sada, kad se zna da se većina zaraženih računala nalazi u Rusiji, a posebno Ministarstvo unutarnjih poslova, Ruske željeznice, telekomunikacijski operateri i druge važne tvrtke i institucije, svima je jasno da je ova verzija apsolutno neodrživa. Uz to, samo postojanje tih "ruskih hakera" još nikome nije dokazano. Jedini ruski trag u ovom slučaju je da je poruka koju virus prikazuje na različitim jezicima najkompetentnije sastavljena na ruskom jeziku. Dakle, vjerojatnost da su autori virusa ljudi koji govore ruski je vrlo velika.

Verzija 2. Najočitija je verzija da su autori virusa obični cyber kriminalci koji žele lako zaraditi. Koristili su izvorni kod NSA-inih špijunskih alata koji se mogu naći na Internetu i dodali su njihovom ransomware virusu, a cilj je odabrao velike tvrtke i institucije samo zato što upravo te tvrtke imaju vrlo važne informacije koje ne žele izgubiti, a morat će platiti cyber kriminalcima.

Verzija 3. Prema ovoj verziji, autori virusa također su samo cyber kriminalci, ali njih uopće nije zanimao novac koji mogu dobiti od žrtava, već baze podataka koje kradu sa zaraženih računala. Tada će te podatke moći prodati vrlo profitabilno. Zbog toga su se mnoge vladine agencije i proračunske institucije našle na udaru.

Verzija 4. Netko uz pomoć virusa jednostavno istražuje situaciju i želi znati koliko su zaštićeni različiti važni računalni sustavi, koliko brzo će reagirati sistemski administratori i sigurnosne službe tvrtke, dokle virus može prodrijeti i koje važne podatke može ukrasti. Koga bi ovo moglo zanimati? Možda teroristi ili specijalne službe neke države, ili čak velike međunarodne korporacije?

Nakon objave ovog članka postalo je poznato da su stručnjaci antivirusne tvrtke Symantec, ispitavši WannaCry kod, pronašli sličnosti s alatima za hakiranje koje su prije koristili hakeri iz skupine Lazarus. Ova hakerska grupa stekla je reputaciju nakon prodora u Sony Pictures 2014. godine. Mnogi stručnjaci povezuju ovu skupinu s vodstvom Sjeverne Koreje. Međutim, još uvijek nije bilo moguće dokazati da su Lazarus tvorci WannaCrya.

Što učiniti da se ne uhvati virus?

WannaCry infekcije javljaju se uglavnom u mrežama velikih organizacija i institucija, ali s obzirom na kaotičnu prirodu širenja virusa, mali uredi i obični kućni korisnici mogu biti napadnuti. Da biste se zaštitili, morate:

- Ažuriranje operativnog sustava:

- Ako imate instaliran OS: Windows 7, Windows 8.1, Windows 10, samo normalno ažurirajte sustav automatsko ažuriranje(ako se to iz bilo kojeg razloga ne može učiniti, slijedite vezu i ručno preuzmite zakrpu za verziju vašeg OS-a).

- Ako koristite više stara verzija(na primjer: Windows XP) slijedite ovu vezu i preuzmite zakrpu za svoju verziju operativnog sustava.

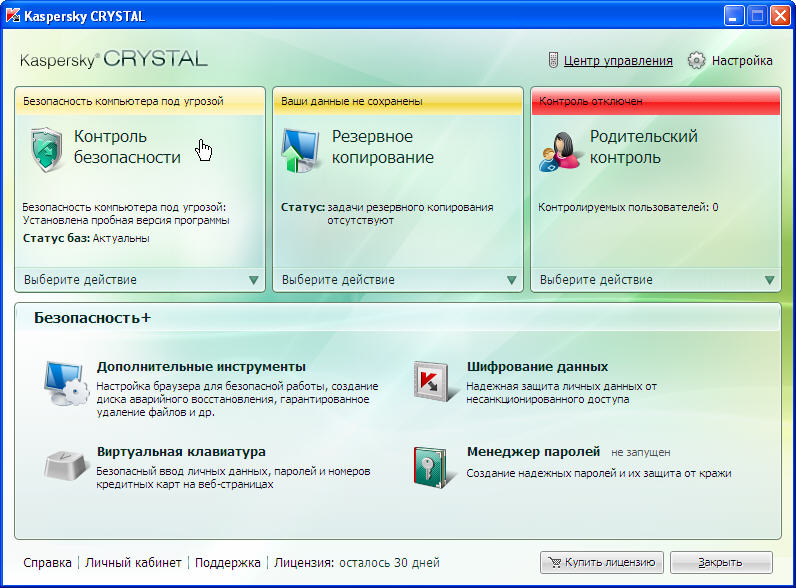

- Obavezno instalirajte najnoviju verziju antivirusa (možete ga i osloboditi, na primjer: Avast Free) ili ako je već instaliran, ažurirajte ga na Najnovija verzija i nemojte onemogućiti automatsko ažuriranje, jer dobavljači antivirusnih programa također prate situaciju i pokušavaju pravovremeno odgovoriti na nove prijetnje.

- Poduzmite jednostavne mjere predostrožnosti:

- Ne preuzimajte datoteke sa sumnjivih web mjesta i web mjesta koja posjećujete prvi put.

- Ne otvarajte veze i datoteke u e-mailova ako ne znate pošiljatelja ili ako vam se poruka čini sumnjivom. Često takva pisma sadrže neke zastrašujuće informacije, na primjer da ste nešto učinili i sada ćete za to biti kažnjeni. Ne popuštajte i ne žurite kliknuti bilo gdje, ovo je standardni psihološki trik raznih prevaranata.

- Ne umetajte tuđe flash pogone i diskove u računalo, a još više one koji se nalaze negdje na ulici.

Što učiniti ako je vaše računalo zaraženo WannaCryem?

U velikoj mjeri ono što učinite odmah nakon zaraze i koliko brzo to ovisi ovisi o tome hoćete li moći spremiti datoteke. Ne savjetujemo vam da plaćate internetske kriminalce, nitko neće dati jamstva da će vaše datoteke stvarno biti dešifrirane, a cyber kriminalce jednostavno ne vrijedi poticati. Ako odlučite platiti i datoteke će doista biti dešifrirane, još uvijek vam savjetujemo da očistite računalo od virusa do potpune ponovne instalacije operativnog sustava, jer nije poznato koje će backdoor ("backdoor") viruse ostaviti iza sebe . Vjerojatnost da se infekcija može ponoviti vrlo je velika.

Pažnja! U vrijeme pisanja ovog članka nije bilo načina za dešifriranje datoteka šifriranih WannaCryjem, ali sada postoji način za dobivanje ključa za dešifriranje na 32-bitnim verzijama operativnog sustava. Windows sustavi(detalji na kraju članka). Značajka ove metode je da ne možete isključiti računalo i pokrenuti bilo koji program kako ne biste prepisali ovaj ključ. Stoga su donje upute zastarjele i bit će relevantne samo ako hitno trebate vratiti normalan rad računala, a šifrirani podaci nisu potrebni.

I što treba učiniti:

- Isključite Internet i isključite računalo što je prije moguće. Virus ne može odmah šifrirati sve datoteke, što prije reagirate, više datoteka moći uštedjeti.

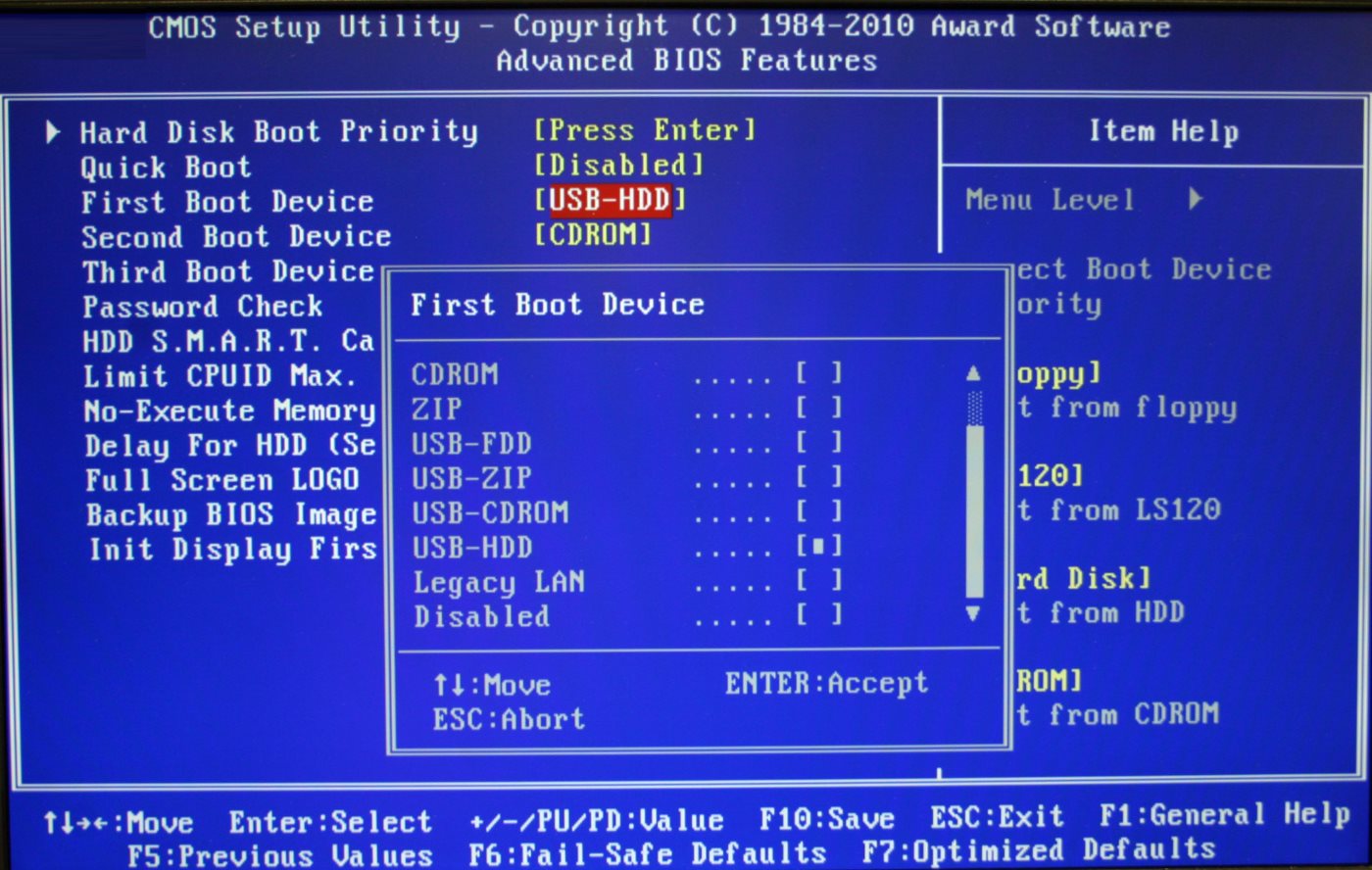

- Pokrenite računalo s CD-a / DVD-a / USB-a uživo (ako ne znate što je to, radije se obratite poznatom čarobnjaku ili servisnom centru) i skenirajte sve diskove raznim antivirusnim programima (na primjer, Dr. Web CureIT ili Kaspersky Alat za uklanjanje virusa)

- Ako je virus pronađen i uklonjen, kopirajte negdje one datoteke koje ostaju nešifrirane.

- Možete normalno uključiti računalo. Ako sustav dobro funkcionira, a virus se ne manifestira ni na koji način, instalirajte zakrpu za svoj Verzije sustava Windows da biste zatvorili ranjivost (ili u potpunosti ponovno instalirali operativni sustav). Instalirajte novi antivirus. Ponovno skenirajte svoje računalo na viruse.

- Ako virus nije uspio izbrisati sjenu kopiju sustav datoteka datoteke možete pokušati oporaviti pomoću programa ShadowExplorer.

13. svibnja tisak je izvijestio da je britanski stručnjak za računalnu sigurnost poznat na mreži kao

Danas, 12. svibnja 2017., tvrtke i organizacije iz cijelog svijeta (uključujući Rusiju) počele su masovno prijavljivati napade ransomwarea Wana Decrypt0r, također poznatih kao WCry, WannaCry, WannaCrypt0r i WannaCrypt.

WannaCry / WanaCrypt0r 2.0 doista pokreće pravilo ET: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

Sada je poznato da je Wana Decrypt0r u samo nekoliko sati zarazio desetke tisuća automobila. Tako, prema procjenama stručnjaka Avasta, njihov broj već premašuje 57 000, a glavne su meta operatora zlonamjernog softvera Rusija, Ukrajina i Tajvan.

Karta zaraze

Karta zaraze Među žrtvama napada ransomware već se pojavljuju velika telekomunikacijska tvrtka Telefonica, plinska tvrtka Gas Natural, dobavljač električne energije Iberdrola, banka Santander, konzultantska tvrtka KPMG, kao i mnoge medicinske ustanove u Velikoj Britaniji, zbog kojih National Zdravstvena služba zemlje čak je izdala upozorenje.

Uz to, novinari Meduze izvještavaju da je ransomware napao tvrtku Megafon u Rusiji. Publikacija citira Petra Lidova, direktora tvrtke za odnose s javnošću:

“Postoji problem, on je lokaliziran. Svi izgledamo poput Engleske. Računala su šifrirana i tražena je otkupnina. Dizajn je isti.

Postoje prekidi u pristupu podacima, ali uredi su sada zatvoreni, tako da nema velikih problema. Naša komunikacija funkcionira normalno, to ni na koji način ne utječe na pretplatnike. To je utjecalo na rad u usluzi: to jest, ako pretplatnik nazove operatora, moći će povezati neke usluge pomoću glasovnih naredbi, ali se neće moći prijaviti na vaš račun, jer je njegovo računalo isključeno zbog sigurnosti razlozi.

Imamo računala zaražena virusom. Ima ih podosta. Teško je procijeniti količinu, imamo ogromnu tvrtku. Isključili smo mreže kako se ne bi širili.

Ne mogu reći kada je točno počeo napad na nas. Otprilike popodne. Teško mi je reći u kojim regijama. "

Publikacija također izvještava da je Wana Decrypt0r napao Ministarstvo unutarnjih poslova i Istražni odbor Ruske Federacije, međutim, službeni predstavnici odjela opovrgavaju tu informaciju i tvrde da su "u tijeku planirani radovi na unutarnjem krugu".

Vrijedno je napomenuti da je još u ožujku 2017. Microsoft za problem ETERNALBLUE u biltenu MS17-010, međutim, kao i uvijek, mnoge tvrtke i korisnici ne žure s instaliranjem ažuriranja. Zapravo, sada vidimo posljedice raširenog zanemarivanja sigurnosti.

Trenutno je već stvorena karta na kojoj možete gledati distribuciju Wana Decrypt0r u stvarnom vremenu.

UPD. 22:45

Interfax izvještava da su službenici Ministarstva unutarnjih poslova ipak potvrdili činjenicu napada na svoje poslužitelje.

"Odjel 12. svibnja informacijske tehnologije, komunikacije i zaštite podataka (DITSIS) Ministarstva unutarnjih poslova Rusije, zabilježen je virusni napad osobna računala odjela s operativnim sustavom Windows. U trenutno virus je lokaliziran. U tijeku su tehnički radovi na njegovom uništavanju i ažuriranju antivirusne zaštite ”, kaže Irina Volk, službena predstavnica Ministarstva unutarnjih poslova.

Također, Interfax piše da su stručnjaci tvrtke Kaspersky Lab već zabilježili oko 45 000 napada Wana Decrypt0r, koji su pogodili 74 zemlje širom svijeta, a Rusija je bila najviše zaražena.

12. svibnja postalo je poznato za virus ransomware koji se širi rekordnom brzinom: u jednom vikendu zarazio je više od 200 tisuća računala u 150 zemalja svijeta. Nakon toga je širenje virusa zaustavljeno, ali dan kasnije pojavilo se još nekoliko verzija virusa i njegovo se širenje nastavlja. Stoga objavljujemo odgovore na neka pitanja koja će vam općenito reći o kakvom se virusu radi, odakle je potekao i pomoći vam u zaštiti računala.

Kuzmich Pavel Alekseevich, Direktor Laboratorija za računalnu forenziku na Sveučilištu ITMO.Da li virus zaražava računala i druge uređaje pojedinačnih korisnika?

Da, virus može zaraziti i računala korisnika. Najvjerojatnije su zaposlenici organizacija u kojima je otkrivena zaraza koristili računala za primanje pošte i "surfanje" Internetom i, nisu bili uvjereni u sigurnost primljenih pisama i otvaranja web stranica, preuzimali su im zlonamjerni softver. Ovu metodu prijevare ne možemo nazvati novom: problem takozvanih ransomware virusa relevantan je već nekoliko godina, a cijenu od 300 dolara možemo smatrati sasvim "humanom". Primjerice, prije godinu i pol dana naša je organizacija kontaktirala naš laboratorij, od kojeg su napadači tražili 700 dolara u istim bitcoinima za dešifriranje samo jedne datoteke s klijentima.

Što učiniti kako bi se izbjeglo padanje pod utjecaj virusa?

Prvo, pripazite kamo idete na Internet. Kao drugo, pažljivo pogledajte poštu i, prije nego što otvorite datoteke u pismima, još uvijek provjerite nije li riječ o prijevarnom pismu. Vrlo često se virusi šire u datotekama priloženim uz pisma navodno od Rostelecoma, gdje zaposlenik navodno šalje račun na plaćanje. Često su ista lažna pisma počela stizati u ime Sberbanke, kao i ovrhovoditelja. Da ne biste postali žrtvom internetskih kriminalaca, trebali biste pažljivo pogledati kamo vodi veza u pismu, kao i koje produženje ima datoteka priložena uz pismo. Pa, također je važno to učiniti barem ponekad sigurnosne kopije važni dokumenti na zasebnim prijenosnim medijima.

Znači li to da su sve baze podataka napadnutih organizacija sada blokirane? Hoće li ih cyber kriminalci moći koristiti u svoje svrhe? Hoće li to utjecati na osobne podatke iz tih baza podataka?

Mislim da se razgovor o blokiranju posla, naravno, ne isplati: najvjerojatnije je to problem pojedinačnih poslova. Međutim, činjenica da zaposlenici različitih odjela koriste radna računala ne samo za rad na Internetu donekle je alarmantna. Moguće je da bi na taj način povjerljivi podaci njihovih klijenata mogli biti ugroženi - u slučaju komercijalnih organizacija, kao i velike količine osobnih podataka - u slučaju državnih odjela. Nadamo se da takve informacije nisu obrađivane na tim računalima.

Hoće li situacija utjecati na pretplatnike Megafona? Je li opasno koristiti sada mobilni internet?

Najvjerojatnije ne, jer su infrastrukturni elementi mreže sigurno zaštićeni od ove vrste napada. Štoviše, s velikim stupnjem vjerojatnosti to možemo reći dani virus dizajniran za ranjivosti u proizvodnom operativnom sustavu Microsoft, ali mrežni hardver u ogromnoj većini kontrolira ili vlastiti operativni sustav, ili operativni sustavi Obitelj Linux.

Što se događa kada virus uđe u sustav? Kako znati je li vaše računalo zaraženo?

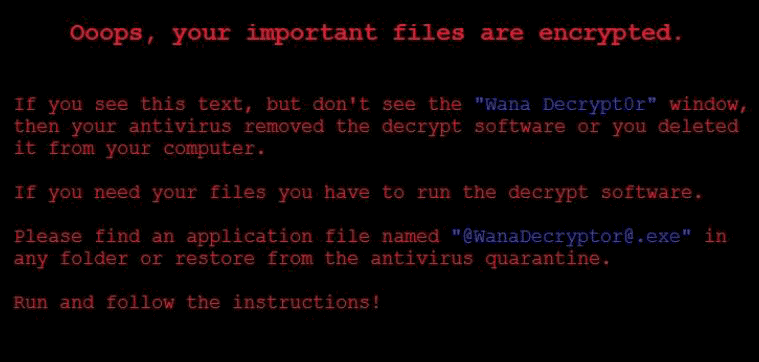

Najčešće se infekcija i aktivna faza virusa - šifriranje podataka - manifestira u obliku značajnog smanjenja performansi računala. To je zbog činjenice da je šifriranje izuzetno resursno intenzivan postupak. To možete primijetiti i kada se pojave datoteke s nerazumljivim nastavkom, ali obično je u ovoj fazi prekasno za poduzimanje bilo kakvih radnji.

Hoće li biti moguće oporaviti zaključane podatke?

Često je nemoguće oporaviti se. Prije je ključ bio isti za sve zaražene, ali nakon što je virus uhvaćen i dešifriran, a tipični kodovi postali su široko poznati (mogu se naći na forumima antivirusnih programa) softver), napadači su svaki put počeli šifrirati informacije novim ključem. Inače, virusi koriste složenu verziju šifre: najčešće je to asimetrična enkripcija, a vrlo je teško razbiti takvu šifru, izuzetno je dugotrajna i dugotrajna, što zapravo postaje nemoguće.

Koliko će vremena trebati virusu da se proširi Internetom?

Mislim da do trenutka kada će ga distribuirati njegovi autori. I to će se događati sve dok distributere ne uhvate agencije za provođenje zakona ili dok korisnici ne prestanu otvarati e-poštu s virusima i ne počnu više obraćati pažnju na svoje postupke na Internetu.

Grigory Sablin, virusni analitičar, stručnjak u tom području sigurnost informacija Sveučilište ITMO, pobjednik međunarodnog natjecanja za zaštitu računalnih podataka (budite oprezni: programiranje rječnika!).

Napadači iskorištavaju ranjivost u SMB protokolu MS17_010 - zakrpa je već uključena Microsoftovi poslužitelji... Oni koji nisu ažurirali, mogu pasti pod distribuciju. Ali možemo reći da su krivi ti korisnici - oni su koristili piratski softver ili nisu ažurirali Windows. I sam se pitam kako će se situacija razvijati: slična se priča dogodila s greškom MS08_67, nju je zatim upotrijebio crv Kido, a zatim su se mnogi i zarazili. Što se sada može savjetovati: morate isključiti računalo ili ažurirati Windows. Od mnogih se antivirusnih tvrtki može natjecati za pravo na puštanje uslužnog programa za dešifriranje. Ako to uspiju, bit će to sjajan PR potez, kao i prilika za dobar novac. Nije činjenica da će biti moguće oporaviti sve zaključane datoteke. Ovaj virus može prodrijeti bilo gdje zbog činjenice da mnoga računala još nisu ažurirana. Inače, ovo je iskorištavanje preuzeto iz arhive procurile iz američke Agencije za nacionalnu sigurnost (NSA), odnosno ovo je primjer kako specijalne službe mogu djelovati u hitnim slučajevima.

Prema pres-službi Sveučilišta ITMO

Val novog ransomware virusa WannaCry (druga imena Wana Decrypt0r, Wana dekriptor, WanaCrypt0r), koji šifrira dokumente na računalu i iznuđuje 300-600 USD za njihovo dekodiranje. Kako mogu znati je li moje računalo zaraženo? Što učiniti kako ne bi postali žrtvom? A što učiniti za oporavak?

Je li vaše računalo zaraženo ransomwareom Wana Decryptor?

Nakon instaliranja ažuriranja, računalo će se trebati ponovno pokrenuti - sada virus ransomware neće prodrijeti u vas.

Kako se oporaviti od virusa ransomwarea Wana Decrypt0r?

Kada antivirusni program otkrije virus, odmah će ga ukloniti ili će vas zamoliti: izliječiti ili ne? Odgovor je izliječiti.

Kako oporaviti datoteke šifrirane Wana Decryptor-om?

Trenutno ne možemo prijaviti ništa utješno. Do sada nije stvoren nijedan alat za dešifriranje datoteka. Ostaje samo pričekati da se razvije dekriptor.

Prema Brianu Krebsu, stručnjaku za računalnu sigurnost, u ovom su trenutku kriminalci dobili samo 26 000 USD, odnosno samo oko 58 ljudi pristalo je platiti otkupninu za ransomware. Jesu li istovremeno obnovili svoje dokumente, nitko ne zna.

Novi virus ransomware 2017 Wanna Cry nastavlja svoj depresivni marš širom weba, zaražavajući računala i šifrirajući važne podatke. Kako se zaštititi od ransomwarea, zaštititi Windows od ransomwarea - jesu li objavljene zakrpe ili zakrpe za dešifriranje i dezinfekciju datoteka?

Novi virus ransomware Wanna Cry iz 2017. godine nastavlja zaražavati korporativna i privatna računala. Šteta od napada virusa iznosi milijardu dolara. U 2 tjedna virus ransomware zarazio je najmanje 300 000 računala, unatoč upozorenjima i sigurnosnim mjerama.

Ransomware virus 2017., što je to - u pravilu ga možete "pokupiti", činilo bi se, na najnezlobljivijim web mjestima, na primjer, na bankovnim poslužiteljima s korisničkim pristupom. Jednom HDDžrtve, ransomware se "smjesti" u sistemska mapa Sustav32. Odatle program odmah onemogućuje antivirus i prelazi na "Autostart". Nakon svakog ponovnog pokretanja, ransomware se pokreće u registar, započinjući svoje prljavo djelo. Otkupljivač počinje preuzimati slične kopije programa poput Ransom i Trojan. Također, često se događa samo-replikacija ransomware-a. Taj postupak može biti trenutni ili može potrajati tjednima - dok žrtva ne primijeti nešto loše.

Otkupljivači se često maskiraju kao obične slike, tekstualne datoteke, ali suština je uvijek ista - to je izvršna datoteka s nastavkom .exe, .drv, .xvd; ponekad - knjižnice.dll. Datoteka najčešće nosi potpuno bezazleno ime, na primjer „dokument. doc "ili" slika.jpg", Gdje je ekstenzija ručno napisana, a prava vrsta datoteke skrivena.

Nakon završetka šifriranja, korisnik umjesto poznatih datoteka vidi skup "slučajnih" znakova u imenu i iznutra, a proširenje se mijenja u dosad nepoznate - .NO_MORE_RANSOM, .xdata i druge.

Ransomware virus Wanna Cry iz 2017. - kako se zaštititi. Odmah bih primijetio da je Wanna Cry prilično skupni pojam za sve ransomware i ransomware viruse, jer za novije vrijeme zaražena računala najčešće. Dakle, razgovarat ćemo o zaštiti od Ransom Ware ransomwarea, kojih ima jako puno: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Kako zaštititi Windows od ransomwarea. Kao što je prethodno objavljeno, enkriptori poput Wanna Cry prodiru u sustav koristeći već zakrpanu ranjivost - EternalBlue putem protokola SMB portova.

Zaštita sustava Windows iz ransomwarea 2017 - osnovna pravila:

Windows Update, pravodobni prijelaz na licencirani OS (napomena: inačica XP nije ažurirana)

ažuriranje antivirusnih baza podataka i vatrozida na zahtjev

maksimalna pažnja prilikom preuzimanja bilo kakvih datoteka (slatke "mačke" mogu dovesti do gubitka svih podataka)

sigurnosna kopija važna informacija na prijenosnim medijima.

Ransomware virus 2017: kako izliječiti i dešifrirati datoteke.

Nadajući se antivirusnom softveru, na neko vrijeme možete zaboraviti na dekoder. U laboratoriju Kaspersky Dr. Web, Avast! i drugi antivirusi još nisu pronašli rješenje za liječenje zaraženih datoteka. Trenutno je moguće virus ukloniti pomoću antivirusa, ali još ne postoje algoritmi za vraćanje svega na kvadrat.

Neki ljudi pokušavaju koristiti dekriptore poput uslužnog programa RectorDecryptor, ali to neće pomoći: algoritam za dešifriranje novih virusa još nije izrađen. Također je apsolutno nepoznato kako će se virus ponašati ako se ne ukloni nakon korištenja takvih programa. To često može rezultirati brisanjem svih datoteka - kao izgradnjom onih koji ne žele platiti cyber kriminalcima, autorima virusa.

Trenutno je najučinkovitiji način oporavka izgubljenih podataka kontaktiranje takvih. podrška dobavljača antivirusni softver koju upotrebljavate. Da biste to učinili, trebali biste poslati pismo ili upotrijebiti obrazac za povratne informacije na web mjestu proizvođača. Privitak mora sadržavati šifriranu datoteku i, ako postoji, kopiju izvornika. To će programerima pomoći da sastave algoritam. Nažalost, za mnoge napad virusa predstavlja potpuno iznenađenje i ne nalaze se kopije, što uvelike komplicira situaciju.

Kardinalne metode liječenja Windowsa od ransomwarea. Nažalost, ponekad morate pribjeći potpunom formatiranju tvrdog diska, što podrazumijeva potpunu promjenu OS-a. Mnogi bi ljudi pomislili na vraćanje sustava, ali to nije opcija - čak i ako dođe do "vraćanja", virus će se riješiti, datoteke će i dalje ostati šifrirane.