Cum să piratați o cameră CCTV de pe un telefon. Cât de ușor este să piratezi o cameră web și cum să te protejezi de ea. Medialeaks te urmărește. Încercăm să spargem reciproc camera web

Hacking-ul camerelor de supraveghere exterioare și interioare astăzi poate fi efectuat de aproape fiecare utilizator de web, pentru aceasta trebuie să cunoașteți ip-ul dispozitivului conectat la rețea sau puteți face fără el. De exemplu, va trebui să luați în considerare câteva metode de bază care funcționează efectiv (și pentru unele dintre ele, potențialii hackeri au reușit deja să obțină un termen limită). Este posibil ca un potențial atacator al sistemului să nu aibă nevoie să cunoască ip-ul pentru a pirata camera folosind alte metode în acest scop.

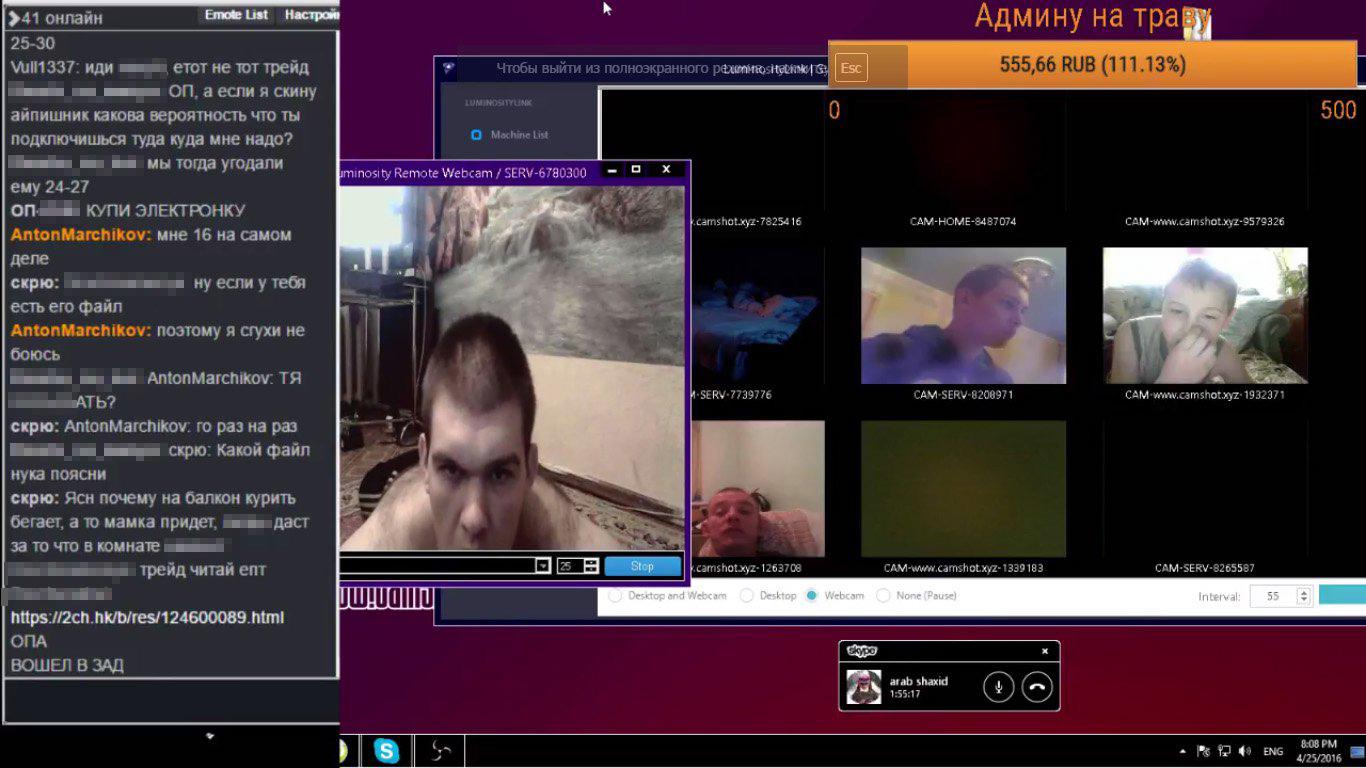

Un utilizator anonim a transformat aceste sesiuni în reality show-uri. De exemplu, a descoperit când unii utilizatori se apropie de computerele lor, chiar în acest moment, un videoclip pornografic în browser. Distrugerea camerelor web este o activitate populară pentru tinerii hackeri. În timp ce publicul larg a devenit recent conștient de acest hobby înfiorător, acesta a fost un hobby pentru hackeri de ani de zile.

Ea a difuzat videoclipuri de la mii de camere web din 250 de țări din întreaga lume. După cum se dovedește, utilizatorii din întreaga lume au făcut aceeași greșeală simplă care a permis hackerilor să obțină acces. Cu toate acestea, problema persistă. Anul trecut, utilizatorii site-ului rusesc de umor Pikabu au început să exploreze lumea prin camerele web ale altora. Un utilizator a postat un ghid pentru piratarea camerelor CCTV și, în curând, Cititorii au fost interesați de un curs de nivel de intrare pentru hackeri și au căutat camere cu parole slabe care au fost instalate în toalete, apartamente și bordeluri suspecte.

Tehnica de injectare SQL

Un mod destul de original de injectare SQL, care a fost introdus în practică de un rezident al Poloniei. Esența tehnicii constă în formarea unui anumit set de date primite, prin care o anumită comandă a limbajului folosit astăzi este folosită pentru a lucra cu un set de parametri relaționali pe web. Pentru aceasta, adresa ip poate să nu fie necesară, este suficient doar să cunoașteți caracteristicile formării sistemelor de date prin limbaj.

Din când în când există atacuri masive de hackeri. Cu toate acestea, în acest din urmă caz, scenariul este complet diferit. Hackerul a folosit mai multe trucuri pentru a distra telespectatorii în timp ce transmite. Acest lucru i-a permis să creeze fluxuri în mod creativ.

Ulterior, trolii anonimi fac echipă pentru a pirata utilizatorul piratat pe rețeaua de socializare.

În primul rând, dacă cei care au fost piratați nu și-ar fi abandonat soluția de securitate, hackerul - în acest caz particular - nu ar fi putut pătrunde în computer. În acest articol, vorbim despre un neobișnuit atac al hackerilor: Criminalii nu au spart camere web cu parole slabe pentru a le transmite în flux.

Condițiile de muncă sunt importante și anume:

- Capacitate destul de incorectă de a gestiona parametrii de conectare.

- Un set amănunțit de cunoștințe despre structura în sine și specificul bazei de date a crackerului.

- Prezența anumitor drepturi care sunt relevante pentru munca ulterioară cu comenzi SQL de pe web.

Această abordare vă va permite să efectuați multe sarcini în baza web țintă, în special să piratați o cameră (de exemplu, poate fi aceeași cameră web instalată ca element al unui sistem de supraveghere). Metodologie injecție SQL poate fi folosit excelent în caz de viteză excesivă de către șoferul vehiculului. Secretul principal constă în numărul original al vehiculului, care, de fapt, atunci când este transmis către cameră, va arăta ca date introduse incorect, iar programul pentru introducerea acestuia în baza de date a infractorilor nu va putea să-l recunoască și să îl repare.

Într-un thread, el a explicat că victimele descarcă fisuri pentru jocuri pe calculator și alte programe discutabile. Hackerul le-a spus utilizatorilor 2h că 90% dintre aceste programe aduc malware cu ei. Măcinarea acestor dispozitive este dificilă, dar posibilă; succesul depinde de modelul de laptop. Dacă nu vrei să devii vedeta unui alt reality show underground, cel mai mult într-un mod simplu Pentru a te ascunde de troli este o husă pentru cameră pentru laptop. Problema este că această măsură nu te protejează de o amenințare reală: sistemul tău compromis va fi în continuare piratat și nici măcar nu vei observa acest lucru.

Folosind software-ul

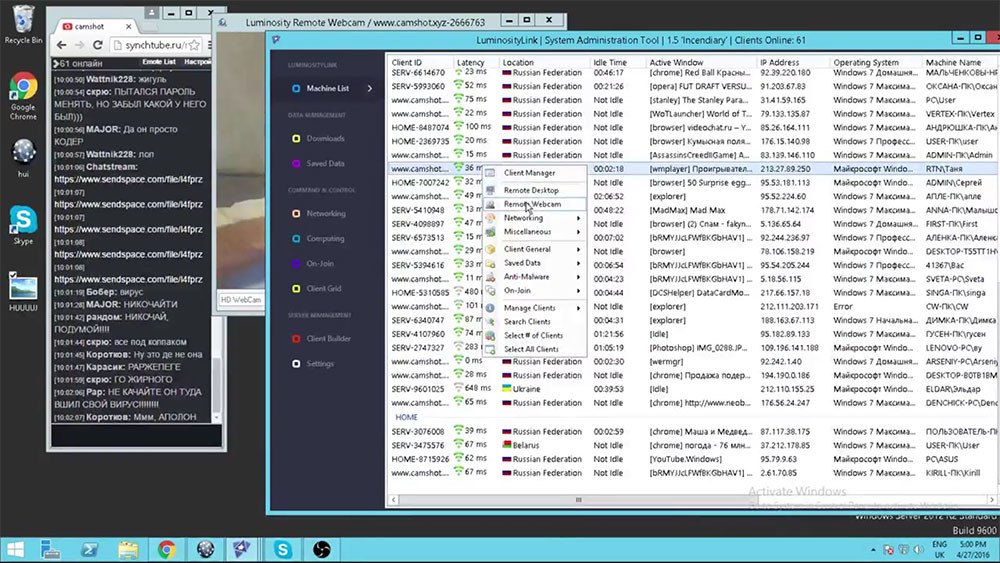

Hackerea unei camere web poate fi efectuată cu ușurință folosind o aplicație specială software... Adevăr, caracteristica cheie poti apela nevoia de a afla ip-ul utilizatorului, in orice regiune ar fi acesta. Este destul de simplu să verificați ip-ul utilizatorului, trebuie doar să primiți un mesaj de la acesta, orice altă informație, în datele de sistem ale cărora va fi indicată adresa corespunzătoare. Este de remarcat faptul că ip poate fi definit atât pentru parametrii dinamici, cât și pentru cei flotanți, indiferent de locația obiectului potențial. Singura excepție va fi utilizarea unui proxy, caz în care ip-ul va fi ascuns, dar cu camerele acest lucru este rar, piratarea unui laptop web ar trebui să treacă fără probleme.

Prin urmare, nu există suficientă acoperire pentru camera dvs. Deci, ce fel de comportament online ar trebui să schimbăm? Prin urmare, dacă doriți să instalați software-ul, ar trebui să faceți acest lucru doar prin intermediul paginilor oficiale ale producătorului. Dacă soluția de securitate ar fi activă tot timpul și utilizatorii ar urma recomandările software-ului, ar fi puțin probabil ca malware să intre în sistemul lor. Acesta este motivul pentru care software-ul dumneavoastră antivirus trebuie să fie activ în orice moment.

- Descărcare fără riscuri a software-ului gratuit de la terți.

- Nu poți deosebi un site fals de unul legal.

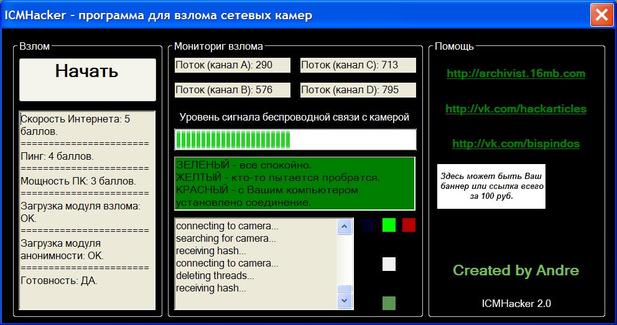

Programul este una dintre metodele de spargere a camerelor CCTV

După ce ip-ul a fost identificat, este necesar să începeți să lucrați cu software-ul care este oferit astăzi pe web într-o mare varietate de opțiuni. Eficacitatea programului depinde de alegere, deoarece nu toate programele prezentate pe web vă vor permite să spargeți rapid și fiabil sistemul. De exemplu, se poate evidenția destul de popular în toate privințele în program web numit ICMHacker, convenabil și accesibil oricărui utilizator.

Darren Cauthon

Odată cu tehnologia avansată, crește și riscul de a fi spart în camera de zi. Puteți afla ce este important aici. Prin urmare, instantaneul TV trebuie eliberat din nou după plata escrocilor. În acest caz, malware-ul poate fi eliminat prin resetarea software-ului sistemului.

De exemplu, hackerii pot manipula un fișier video și îl pot oferi cu un virus pentru descărcare. Astfel, există aproape unul din camera de zi dacă nu știi despre el. De exemplu, pentru a vizualiza date din conturi sau pentru a cumpăra aplicații în nume propriu.

Unul dintre sistemele de protejare a camerelor de posibilă hacking este un sistem de parole proiectat optim. De exemplu, produsele Samsung vor solicita proprietarului să schimbe parolele din fabrică cu propriile lor parole. O întrebare deschisă este parola de administrator, care poate fi accesată de oricine utilizatorii web, dar producătorii lucrează activ pentru a elimina problema, exclude posibilitatea de hacking.

Faptul că mărunțirea televizorului inteligent este destul de posibilă este ilustrat de exemplul cuplului britanic. Cuplul a raportat când și-au găsit din nou propriul videoclip pe un site porno. Dar nu existau hackeri. Folosind punctul slab din FIG. În plus, datele trebuie actualizate în mod regulat. Dacă se cunoaște o lacună de securitate, aceasta este de obicei închisă de producători cu o actualizare viitoare.

Deoarece toate camerele folosesc porturi similare în această rețea, putem scana eventualele camere conectate la care retea locala... Odată înăuntru, hackerul poate face ce vrei, cu camera chiar schimbă parola pentru a-ți refuza accesul. Iată o listă scurtă de parole de referință ale celor mai utilizate etichete, astfel încât să puteți vedea cât de vulnerabile sunt acestea în mod implicit.

Peste o mie de modele de camere IP sunt susceptibile la vulnerabilitățile root. Ca rezultat al studiului firmware-ului camerei Cameră IP fără fir (P2P) WIFICAM era o oportunitate acces de la distanță la aparatul cu ca rădăcină folosind o parolă codificată în firmware. O analiză mai detaliată a arătat că firmware-ul conține și alte vulnerabilități care vă permit să vă executați codul ca root, inclusiv o vulnerabilitate în serverul http GoAhead, care este folosit de mulți alți producători de camere IP.

Sper că l-ai găsit interesant, îl vei vedea în curând și nu uita să îl distribui cu butoanele de mai jos. Hackerea camerelor web este o joacă de copii. Nu este nevoie de cunoștințe tehnice cu computer simpluși browser, poți spiona oamenii din liniștea casei tale, totul datorită producătorilor care îmbunătățesc neglijent siguranța produselor lor. Să vedem cum să piratați camerele web.

Pasul 1: eroare de securitate care vă permite să urmăriți camerele web private și publice

Și în ciuda anilor trecuți, oamenii încă folosesc aceste camere și pot deveni victime ale acestui spionaj.

Ce nu ar trebui să faci dacă nu vrei să fii o victimă

Dacă sunteți în căutarea unui vizualizator de webcam, ar trebui să știți că este ilegal. Profitând de acest lucru, mulți programatori rău intenționați au profitat de cererea acestor programe pentru a crea un software care intră online susținând că este folosit pentru camere web spion, când tot ce fac ei este să ne instaleze cu troieni și alte programe spion.Deoarece Camera IP fără fir (P2P) WIFICAM este construită pe platforma comună pe care se bazează multe alte modele de camere IP, unele vulnerabilități apar în modelele de la alți producători. În total, aproximativ 1.250 de modele diferite de camere au fost afectate. Scanarea rețelei prin serviciul Shodan pentru peste 185 de mii de dispozitive vulnerabile. Milioane de camere de pe subrețele interne sunt potențial vulnerabile la atacuri prin infrastructura cloud.

Pasul 4: Un exemplu de ceea ce s-ar putea întâmpla

După ce am făcut cercetări online, am găsit un program de spionaj pentru webcam. Cu grijă cum funcționează, astfel încât să nu vi se întâmple nimic. În acest videoclip, putem vedea o mostră printr-un program umoristic care folosește serviciile unui hacker.

Pasul 5: Software legal de hacking pentru camere web

Deși arată ca un film, software-ul este vândut legal pentru a pirata camerele web utilizate în principal de magazinele care își închiriază echipamentele în Statele Unite, care, odată instalate pe un computer și fiind imposibil de îndepărtat, pot urmări toate activitățile computerului clienților lor. . pe măsură ce piratau camera web urmărind camera web.Printre cei vulnerabili se numără unele modele de camere 3com, 7Links, A4Tech, APKLINK, AQUILA, AVACOM, Acromedia, Agasio, Airsight, Alecto, Allnet, Apexis, Atheros, Bionics, Chinavasion, D-Link, Dericam, EST, EasyCam, EasyN, Elro , EyeCam, Foscam, GoAhead, Heden, iView, ICam, Kogan, LifeTech, Logitech, Maginon, Mediatech, Netcam, Pixpo, Polariod, Provision, Pyle, Scricam, skylink, Skytronic, SmartEye, Sricam, Sricctv, StarCam, Sumpple, Suneyes , Supra + Space, Swann, Techview, Tenvis, Vantech, Vstarcam, Wanscam, Wansview, X10 etc.

Vulnerabilitati identificate:

În plus, acest software vine cu capacitatea de a activa modul de detectare astfel încât camera web să fie conectată fără știrea utilizatorului, deci pentru tot ce se întâmplă în fața camerei web. În unele cazuri, activările ascunse ale camerei au surprins copii, persoane pe jumătate goale și goale și cupluri care fac sex.

Știri despre software-ul de piratare a camerelor web de la distanță

Șapte companii de leasing de computere și un dezvoltator de software au acuzații federale de spionaj asupra clienților, inclusiv de sex. Scopul său a fost să urmărească computerele aparținând clienților cu restanțe. Pachetul includea un „kill switch” conceput pentru a opri computerul în caz de furt sau dacă nu s-au făcut plăți.

- Firmware-ul are o parolă de root fixă ("root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh") și serviciul telnetd este pornit implicit. Pentru a vă autentifica ca root, este suficient să ghiciți parola după hash și să vă conectați folosind telnet;

- Firmware-ul a salvat cheia RSA privată pentru Apple Production iOS Push Services (/system/www/pem/ck.pem);

- Scurgere de informații în serverul http GoAhead, permițând obținerea de informații despre conturi. Parametrii de acces sunt salvați în fișierele system.ini și system-b.ini, care sunt legate simbolic din directorul pentru trimiterea datelor pe Web. Din cauza unei erori, spre deosebire de scripturile cgi care necesită autentificare, fișierele pot fi accesate fără autentificare prin specificarea unui nume de utilizator și a unei parole goale. De exemplu, pentru a obține parametrii de autentificare, este suficient să solicitați fișierul „http://192.168.1.1/system.ini?loginuse&loginpas”;

- Prin manipularea scriptului set_ftp.cgi, conceput pentru a configura accesul FTP, puteți executa o comandă arbitrară cu privilegii de rădăcină prin înlocuirea construcției shell „$ (...)”. De exemplu, pentru a începe procesul telnetd pentru o conectare fără parolă, puteți rula:

- Combinând această vulnerabilitate cu scurgerea parametrilor de autentificare, este posibilă furnizarea de conectare de la distanță la cameră ca root. Pentru a simplifica atacul și a organiza un canal de comunicare inversă pentru ocolirea firewall-ului, a fost pregătit unul universal.

- Posibilitatea de a vizualiza videoclipurile transmise de cameră fără autentificare. Pentru a-l vizualiza, trebuie doar să accesați portul TCP 10554 prin RTSP, de exemplu, „vlc rstp: //192.168.1.1: 10554 / tcp / av0_1” sau „vlc rstp: //192.168.1.1: 10554 / av0_0p”;

- În mod implicit, camera funcționează cu servicii cloud, care vă permite să utilizați aplicatii mobile pentru a controla o cameră situată în spatele unui traducător de adrese sau firewall... În mod implicit, camera trimite periodic pachete UDP către serviciile www.baidu.com, openapi.xg.qq.com și un număr de adrese IP codificate. Protocolul de interacțiune cu serviciile cloud este destul de simplu și nu utilizează criptare. Numărul de serie este folosit ca identificator pentru conectarea la cameră prin intermediul rețelei cloud, ceea ce permite cunoașterea sau preluarea numărului de serie pentru a vă conecta la camera într-o subrețea internă care nu este direct accesibilă de pe Internet.

În plus, poate fi remarcat de alți cercetători în CCTV și camere IP de la Dahua Techology. Vulnerabilitatea permite unui atacator extern neautentificat să descarce conținutul bazei de date cu numele și parolele utilizatorilor de dispozitive, inclusiv contul de administrator. Atacul se rezumă la descărcarea unui fișier din conturiși conectarea la dispozitiv cu parametrii de administrator obținuți. Un exploit de lucru este programat să fie publicat pe 5 aprilie, oferind utilizatorilor timp să instaleze.

De asemenea, are un program de înregistrare fals care păcălește utilizatorii să-și furnizeze informațiile personale de contact. Sperăm că aceste exemple vă vor ajuta să înțelegeți cât de vulnerabile sunt camerele noastre web și să luați măsuri de securitate.

Nerespectarea standardelor de bază de siguranță umană este alarmantă. Cu răbdare, poți găsi lucruri destul de uimitoare. Pentru a vă proteja de acest lucru, atunci când instalați camera, trebuie să o protejați de accesarea rețelei private prin introducerea unei parole. De multe ori nici acest lucru nu este suficient, deoarece dacă infiltratul recunoaște modelul camerei, poți să mergi pe pagina producătorului, să descarci informațiile și să obții codurile de acces care vin implicit, așa că trebuie să-ți pui propriile chei.