Patch dintr-un nou virus. Care este virusul Decrypt0r Wannacry și cum să protejați împotriva utilizatorului obișnuit

Vineri seara, la 12 mai, a devenit cunoscut despre atacul viral de la Wannacry asupra unui număr de agenții guvernamentale mari și companii private. Pentru cele mai recente date, au fost supuse mai mult de 230 de mii de computere în mai mult de 100 de țări ale lumii. Și deci, care este motivul pentru acest virus periculos?

Care este virusul?

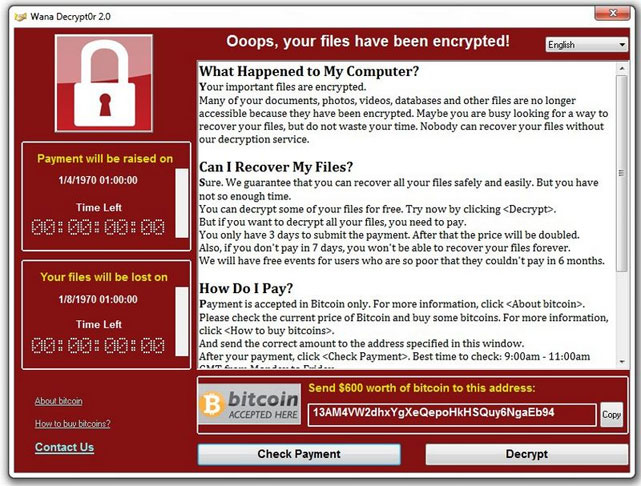

Prin natura distribuției Wannacry (este WANA DECRYPT0R 2.0) este un vierme, care este, folosind o vulnerabilitate în protecție penetrează computerul, face ca carcasa să fie murdară și apoi trimite-ți copiile la alte PC-uri. Găsirea pe un computer virusul Wannacry. Criptează fișiere importante și afișează o notificare care raportează că fișierele sunt criptate și pentru decriptarea lor trebuie plătită de la 300 la 600 de dolari în cripocurrency bitcoin. Acest virus utilizează o vulnerabilitate în sistemul de operare Windows cunoscut sub numele de Eternalblue. Microsoft a închis această vulnerabilitate în martie, eliberând plasturele MS17-010, dar, după cum a arătat atacul, nu toată lumea a avut timp să instaleze această actualizare sau pur și simplu nu a vrut să facă acest lucru. A vorbit pe scară largă despre această vulnerabilitate după Grupul Hacker Shadowbrokers publicat codurile sursă Programe de supraveghere a Agenției Naționale de Securitate a SUA. Aceste programe au folosit Eternalblue pentru a pătrunde cetățenii americani și alte țări din spatele computerelor urmate de NSB.

Cine a creat virusul și în ce scop?

Din păcate, nimeni nu poate da un răspuns precis la această întrebare. Există doar versiuni și ipoteze.

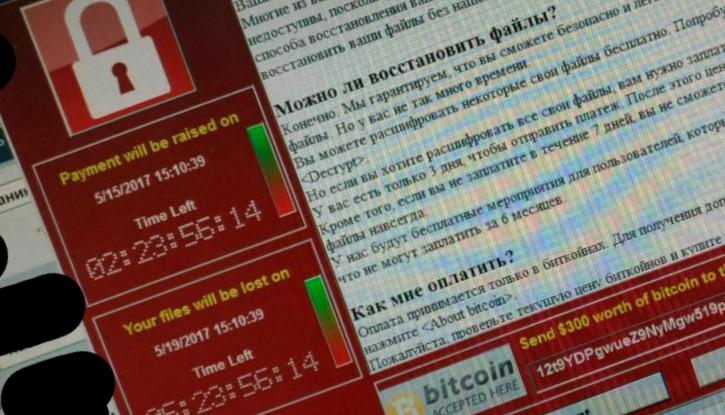

Versiunea 1. La câteva ore după începerea atacului în mass-media occidentală, s-au grăbit imediat să vină în toți "hackerii ruși" mitici, sub care spun că hackerii care lucrează pentru guvernul rus și serviciile speciale rusești. Acum, când se știe că majoritatea computerelor contaminate sunt în Rusia și de acțiunea virusului a suferit, în special, Ministerul Afacerilor Interne, Căile Ferate Rusii, operatorilor de telecomunicații și alte companii și instituții importante tuturor că această versiune este absolut incontestabil. În plus, însăși existența acestor "hackeri ruși" până când nimeni nu a reușit să dovedească. Singura urmă rusă din această afacere este că mesajul este dat de virus în diferite limbi, este cel mai corect întocmit în limba rusă. Deci, probabilitatea ca autorii virusului să fie foarte ridicați persoane vorbitoare de limbă rusă.

Versiunea 2. Versiunea cea mai evidentă este că autorii virusului sunt ciberneticali obișnuiți care doresc să câștige bani de lumină. Au folosit sursele instrumentelor spyware ale NSA, care pot fi găsite în rețea și adăugate la virusul de criptare și ținta a fost aleasă companii mari Iar instituțiile sunt doar pentru că este de la astfel de companii că există informații foarte importante pe care nu vor dori să le piardă și vor fi obligați să plătească intrușilor.

Versiunea 3. Potrivit acestei versiuni, autorii virusului sunt, de asemenea, doar cibernetice, dar nu au fost interesați de ele, pe care le pot obține de la victime, dar bazele de date pe care le rămânau din computerele infecțioase. Ei pot vinde aceste informații foarte mult. De aceea multe structuri de stat și instituții bugetare au scăzut sub lovitura.

Versiunea 4. Cineva cu ajutorul virusului dovedește situația și dorește să știe cât de mult sunt atinse diferitele sisteme informatice importante, cât de repede va răspunde administratorii de sistem și serviciile de securitate ale companiilor, cât de departe poate pătrunde virusul și ce informații importante vor putea să răpi. Cine poate fi interesat de acest lucru? Poate teroriștii sau serviciile speciale ale oricărui stat sau chiar mai mari corporații internaționale?

Deja după eliberarea acestui articol, a devenit cunoscut faptul că experții anti-virus Symantec au examinat codul de la Wannacry a găsit similitudine cu instrumentele de hacking, care înainte de a folosi hackerii din grupul Lazăr. Acest grup de hacker a câștigat faima după hacking în 2014 poze Sony. Mulți experți asociază acest grup cu conducerea Coreei de Nord. Cu toate acestea, dovedi că Lazăr este încă creatorii lui Wannacry.

Ce să faci pentru a nu ridica virusul?

Infecția cu privire la Wannacry apare în principal în rețelele unor organizații și instituții mari, dar având în vedere haoticitatea răspândirii virusului, iar birourile mici și utilizatorii obișnuiți de acasă pot lovi. Pentru a vă proteja:

- Actualizați sistemul de operare:

- Dacă ați instalat OS: Windows 7, Windows 8.1, Windows 10 Pur și simplu actualizați sistemul în modul normal prin actualizare automata (Dacă acest lucru nu este posibil pentru niciun motiv, haideți să pornim legătura și să descărcați patch-ul pentru versiunea dvs. de operare manual).

- Dacă utilizați mai mult versiune veche (De exemplu: Windows XP), urmați acest link și descărcați patch-ul pentru versiunea dvs. a sistemului de operare.

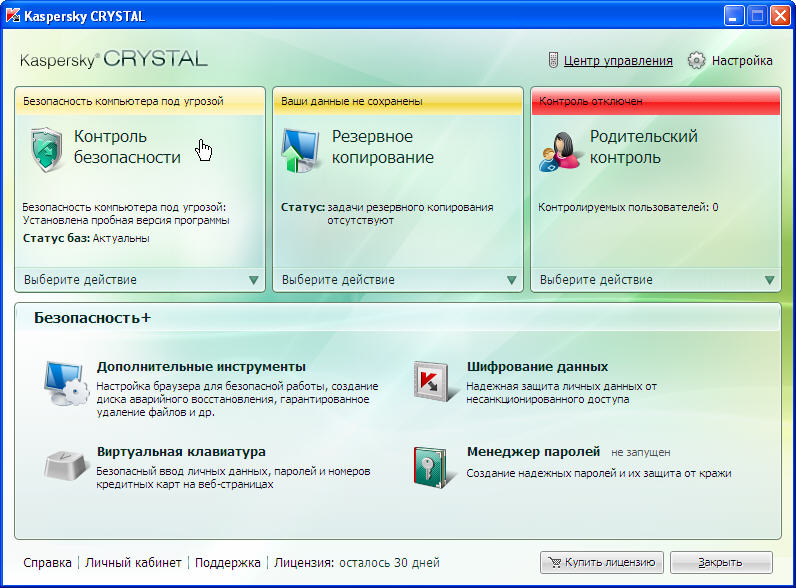

- Asigurați-vă că instalați cea mai recentă versiune a antivirusului (puteți și gratuit, de exemplu: Avast Free) sau dacă este deja instalat să îl actualizați ultima versiune Și nu deconectați actualizarea automată, deoarece producătorii de antivirusuri urmează, de asemenea, situația și încearcă să răspundă la noi amenințări în timp util.

- Respectați precauții simple:

- Nu descărcați fișiere de pe site-uri suspecte și site-uri pe care le aveți pentru prima dată.

- Nu deschideți link-uri și fișiere în e-mailuri Dacă nu cunoașteți expeditorul sau dacă mesajul va părea suspect. Adesea, astfel de scrisori conțin orice informații înfricoșătoare, cum ar fi ceea ce ați făcut ceva și acum așteptați o pedeapsă. Nu dați și nu vă grăbiți să faceți clic pe unde a căzut, este o primire psihologică standard a diferiților escroci.

- Nu introduceți flash-ul altor persoane în computer și pe discuri și chiar mai mult găsit undeva pe stradă.

Ce trebuie să faceți dacă computerul dvs. este infectat cu Wannacry?

În multe privințe din ceea ce faceți imediat după infecție și cât de repede veți face acest lucru, va fi dependent dacă vă veți salva fișierele. Nu vă sfătuim să plătiți atacatorilor, nimeni nu va oferi garanții că fișierele dvs. vor fi cu adevărat decriptate și doar nu încurajează ciberneticilele cibernetice. Dacă vă decideți să plătiți și că fișierele vor fi cu adevărat decriptate, vă sfătuim încă să vă curățați computerul de viruși până când sistemul de operare este complet reinstalat, deoarece nu se știe ce backdoors ("mișcări negre") vor lăsa virusul după ei înșiși. Probabilitatea ca infecția să poată repeta foarte mare.

Atenţie! La momentul acestei scrieri, nu au existat modalități de descifrare a fișierelor criptate pe Wannacry, dar acum există o modalitate de a obține cheia pentru a decripta pe versiunile pe 32 de biți ale operației sisteme Windows. (detalii la sfârșitul articolului). O caracteristică a acestei metode este că computerul nu poate fi oprit și rulați orice programe pentru a nu atrage această tastă. Prin urmare, instrucțiunea de mai jos este depășită și va fi relevantă numai dacă trebuie să restaurați urgent funcționarea normală a computerului, iar datele criptate nu sunt necesare.

Și deci ce trebuie să faceți:

- Puteți dezactiva internetul cât mai curând posibil și opriți computerul. Virusul nu poate cripta instantaneu toate fișierele decât înainte de a răspunde, mai multe fișiere Vor fi salvate.

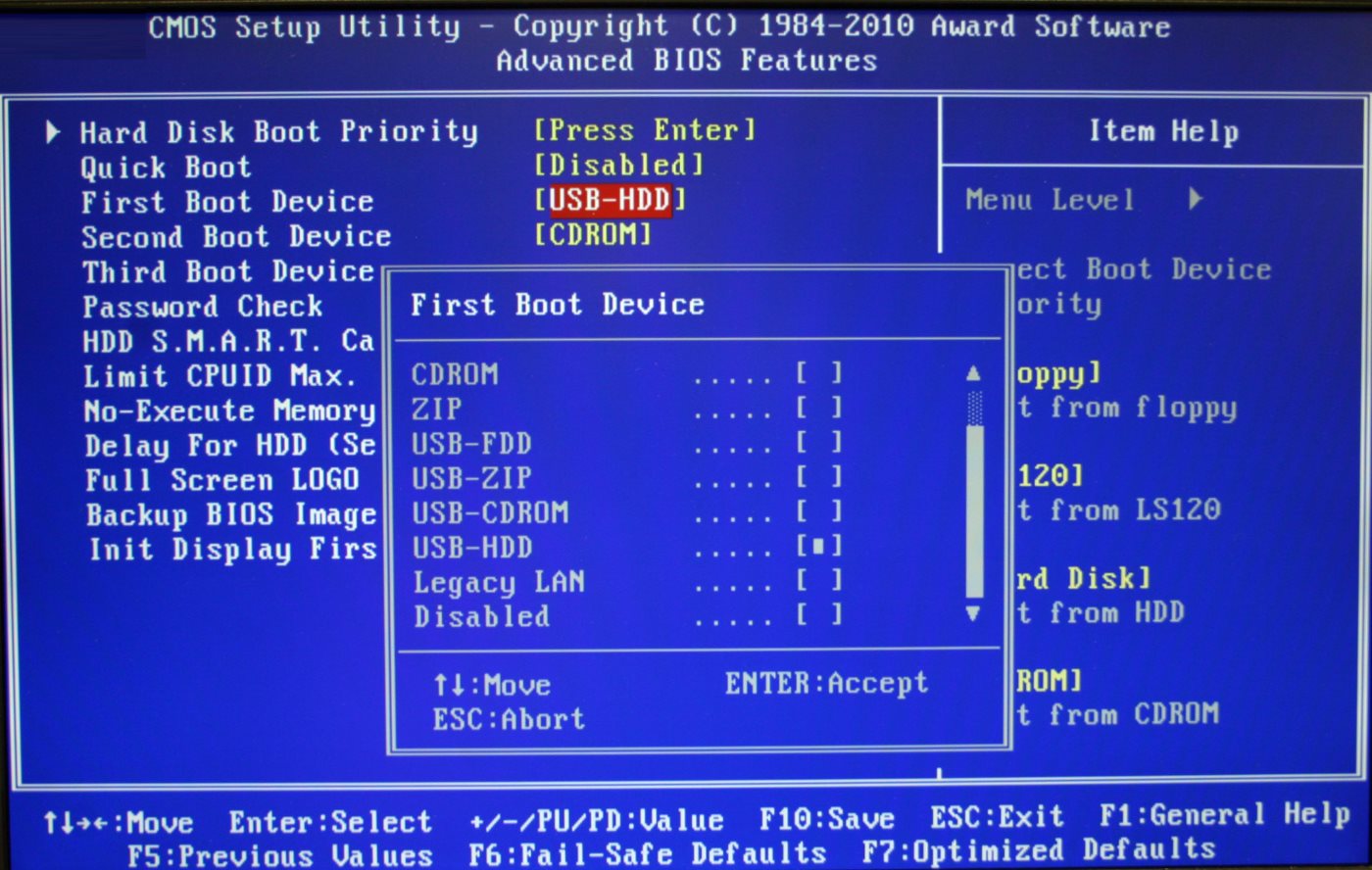

- Descărcați PC cu CD / DVD / USB live (dacă nu știți ce vă contactați mai bine centrul de service sau de service) și scanați toate discurile cu diverse utilitare antivirus (de exemplu Dr.Web Cureit sau Instrumentul de îndepărtare a virusului Kaspersky)

- Dacă virusul este detectat și șters, copiați undeva acele fișiere care rămân necriptate.

- Puteți activa computerul ca de obicei. Dacă sistemul funcționează normal și virusul nu arată nimic, instalați plasturele pentru dvs. versiunea Windows.Pentru a închide vulnerabilitatea (sau reinstalați complet sistemul de operare). Instalați antivirusul proaspăt. Încă o dată, scanați PC-urile pentru viruși.

- Dacă virusul nu a avut timp să elimine copia umbrei sistemul de fișiere Puteți încerca să restaurați fișierele utilizând programul ShadowExplorer.

La 13 mai, în presă a apărut un mesaj că specialistul britanic de securitate al calculatorului este cunoscut în rețea ca

Astăzi, la data de 12 mai 2017, compania și organizațiile din diferite țări ale lumii (inclusiv Rusia) au început să raporteze masiv cu privire la atacurile de criptare WAN DECRYPT0R, care sunt, de asemenea, cunoscute sub numele de WCRY, WANNACRY, WANNACRYPT0R și WANNACRYPT.

Wannacry / Wanacrypt0r 2.0 este într-adevăr declanșator et regula: 2024218 "ET Exploat posibil Eternul Eternals MS17-010 ECHO RĂSPUNS" PIC.TWITTERT.COM/YNAHJWXTIA

În prezent, se știe că, pentru câteva ore, Wana Decrypt0r infectați zeci de mii de mașini. Deci, potrivit specialiștilor Avass, numărul lor depășește deja 57.000, iar obiectivele principale ale operatorilor Malvari sunt Rusia, Ucraina și Taiwan.

Harta infecției

Harta infecției Printre victimele atacurilor de extorcare, compania mare de telecomunicații Telefonica, Compania de gaze naturale de gaze, furnizorul de electricitate Iberdrola, Santander Bank, firma KPMG Consulting, precum și multe facilități medicale din Marea Britanie, motiv pentru care Serviciul Național de Sănătate chiar a lansat un avertisment relevant.

În plus, jurnaliștii "Medusa" raportează că în Rusia criptare a atacat compania Megafon. Publicația citate Peter Lidova, directorul Companiei de Relații Publice:

"Există o problemă, este localizată. Toți arata ca Anglia. Computerele criptează și au cerut răscumpărarea. Înregistrarea este aceeași.

Există defecțiuni la date, dar birourile sunt acum închise, deci nu există probleme mari. Conexiunea noastră funcționează bine, nu afectează abonații. Acest lucru a influențat lucrările în întreținere: adică dacă abonatul solicită operatorului, va putea să conecteze anumite servicii utilizând comenzi vocale, dar nu va putea introduce contul dvs., deoarece computerul său este dezactivat din motive de securitate.

Avem computere infectate cu virusul. Sunt destul de multe dintre ele. Cantitatea este dificil de evaluat, avem o companie uriașă. Am oprit rețelele astfel încât să nu se aplice.

Nu pot spune când a început atacul asupra noastră. În după-amiaza. Mi se pare dificil să spun în ce regiuni. "

A acum

Este demn de remarcat faptul că în martie 2017, Microsoft pentru problema Eternalblue în buletinul MS17-010, cu toate acestea, așa cum se întâmplă întotdeauna, multe companii și utilizatori nu se grăbesc să instaleze actualizări. În esență, acum vedem consecințele unei cazare pe scară largă pentru securitate.

În prezent, a fost deja creată o cartelă pe care puteți observa distribuția Wana decrypt0r în timp real.

Actualizare. 22:45.

Interfax raportează că reprezentanții oficiali ai Ministerului Afacerilor Interne au confirmat încă faptul că atacurile asupra serverelor lor.

"Departamentul de 12 mai tehnologia Informatiei, comunicațiile și protecția informațiilor (DITSISI) ale Ministerului Afacerilor Interne ale Rusiei au fost înregistrate atacuri virale calculatoare personale Birouri gestionate de sistemul de operare Windows. ÎN în prezent Virusul localizat. Lucrările tehnice se desfășoară la distrugerea și actualizarea instrumentelor de protecție împotriva virusului ", spune Irina Wolf, reprezentantul oficial al Ministerului Afacerilor Interne.

De asemenea, "Interfax" scrie că specialiștii Kaspersky Lab au înregistrat deja aproximativ 45.000 de atacuri de decrypt0r, care au reprezentat 74 de țări din întreaga lume, iar Rusia a fost cea mai importantă pentru infecție.

La 12 mai, a devenit cunoscut despre virusul de criptare, care se extinde la o viteză record: pentru un weekend, a infectat mai mult de 200 de mii de computere în 150 de țări ale lumii. După aceea, răspândirea virusului a fost oprită, dar după o zi au apărut câteva versiuni ale virusului, iar distribuția sa continuă. Prin urmare, publicăm răspunsurile la câteva întrebări care, în general, vor spune despre ce fel de virus vine și vă va ajuta să vă protejați computerul.

Kuzmich Pavel Alekseevich, Director al laboratorului familiilor informatice de la Universitatea din ITMO.Virusul infectează computerele și alți utilizatori individuali?

Da, virusul poate infecta computerele utilizatorilor. Cel mai probabil, angajații acestor organizații în care au fost înregistrate infecții, computerele au folosit computere pentru a primi poștă și navigarea pe Internet și, fără a vă asigura că securitatea scrisorilor primite și a site-urilor deschise, software-ul rău intenționat încărcat. Această metodă de fraudă nu poate fi numită nouă: problema așa-numitelor virusuri de criptare este relevantă de mai mulți ani, în timp ce prețul de 300 de dolari poate fi considerat destul de "uman". Astfel, o organizație adresată SUA în laborator pe an și jumătate în urmă, care pentru a descifra un singur dosar cu clienții cu clienți, atacatorii au cerut 700 de dolari în aceleași bitcoine.

Ce trebuie să faceți este să nu ajungeți sub virus?

În primul rând, consultați cu atenție unde mergeți pe Internet. În al doilea rând, urmăriți cu atenție e-mailul și, înainte de a deschide orice fișiere în scrisori, asigurați-vă că aceasta nu este o scrisoare frauduloasă. Foarte adesea, virușii se aplică dosarelor atașate la literele invocate de la Rostelecom, în care un angajat se presupune că trimite un cont de plată. Adesea a început să vină aceleași scrisori frauduloase în numele lui Sberbank, precum și a executorilor executivi. Pentru a nu deveni victimă a intrușilor, merită să se uite cu atenție legăturii din scrisoare, precum și ce extensie are un dosar atașat scrisorii. Ei bine, este important cel puțin uneori de făcut backups. Documente importante pentru medii detașabile individuale.

Aceasta înseamnă că toate bazele organizațiilor atacate sunt acum blocate? Atacatorii vor putea profita de propriile lor scopuri? Datele personale vor suferi din aceste baze?

Cred că vorbind despre blocarea muncii, desigur, nu merită: cel mai probabil, aceasta este problema locurilor de muncă individuale. Cu toate acestea, faptul că angajații diferitelor departamente utilizează computerele de lucru nu numai pentru a lucra pe Internet, oarecum alarme. Este posibil ca informațiile confidențiale ale clienților săi să poată fi compromise în cazul organizațiilor comerciale, precum și volume mari de date cu caracter personal - în cazul departamentelor guvernamentale. Merită sperăm că aceste informații nu au fost tratate pe aceste computere.

Va situația pe abonații Megafon? Este periculos să folosiți acum internet mobil?

Cel mai probabil, nu, deoarece elementele de infrastructură ale rețelei sunt protejate cu siguranță de astfel de atacuri. În plus, cu o mare probabilitate, putem spune asta acest virus Proiectat pentru vulnerabilități în sistemul de producție de producție microsoft., dar hardware de rețea în majoritatea covârșitoare este controlată fie prin propriul sistem de operare, fie sisteme de operare Familie Linux.

Ce se întâmplă când virusul intră în sistem? Cum să înțelegeți că computerul este infectat?

Cel mai adesea infecția și faza activă a criptării virusului - date - se manifestă sub forma unei reduceri semnificative a performanței calculatorului. Aceasta este o consecință a faptului că criptarea este un proces extrem de intensiv de resurse. De asemenea, se poate observa când apar fișiere cu extensie incomprehensibilă, dar de obicei în această etapă este deja întârziată să ia orice acțiune.

Pot restabili datele blocate?

Adesea este imposibil să se restabilească. Anterior, cheia a fost unită pe toți infectați, dar după ce virusul a fost prins și descifrat, iar codurile de tip au devenit cunoscute pe scară largă (pot fi găsite pe forumurile producătorilor anti-viruși software.) Atacatorii au început să cripteze de fiecare dată când noile informații cheie. Apropo, virușii sunt utilizați opțiunea de cifru complexă: cel mai adesea este criptarea asimetrică și este foarte dificil să hackați un astfel de cifru, un timp și resurse extrem de considerabile, care de fapt devine imposibil.

Cât timp va fi răspândit virusul pe Internet?

Cred că înainte de momentul în care autorii o vor răspândi. Și acest lucru se va întâmpla în timp ce distribuitorii nu prinsează agențiile de aplicare a legii sau în timp ce utilizatorii nu vor opri deschiderea scrisorilor cu viruși și nu vor începe cu atenție la acțiunile lor pe Internet.

Grigory Sablin, Analist viral, expert în domeniu securitatea informațiilor Universitatea Itmo, câștigătorul concurenței internaționale de protecție a informațiilor (cu atenție: vocabularul programatorului!).

Malefacorii folosesc o vulnerabilitate în protocolul SMB MS17_010 - plasturele este deja activat servers Microsoft. Cei care nu au fost actualizați pot cădea în distribuție. Dar, puteți spune că acești utilizatori sunt în vina - au folosit software-ul pirat sau nu au fost actualizate Windows. Mă întreb cum va fi foarte interesată situația: o poveste similară a fost cu un bug MS08_67, apoi am folosit Kido Worm, și apoi, mulți au devenit infectați. Ce poate fi sfătuit acum: aveți nevoie fie să opriți computerul sau să actualizați Windows. Se poate aștepta ca multe companii antivirus să concureze pentru dreptul de a elibera utilitatea de decriptare. Dacă o fac să facă acest lucru, va fi un accident vascular cerebral luminos, precum și posibilitatea de a câștiga bani buni. Nu este un fapt că va fi posibil să restaurați toate fișierele blocate. Acest virus poate pătrunde oriunde datorită faptului că multe computere nu au fost încă actualizate. Apropo, acest exploatat a fost luat de la arhivă, care a fost "fuzionat" de la Agenția Națională de Securitate (ANB) a Statelor Unite, adică, acesta este un exemplu în ceea ce privește modul în care serviciile speciale pot acționa în orice situație de urgență.

Potrivit serviciului de presă al Universității din ITMO

Umeziți un nou virus de criptare a Wannacry (alte nume Wana decrypt0r, laminate în întreaga lume. WANA decryptor, Wanacrypt0r), care criptează documentele pe computer și exortă 300-600 USD pentru decodarea acestora. Cum să aflați dacă computerul este infectat? Ce trebuie făcut să nu devii victimă? Și ce să fac pentru a vindeca?

Este computerul infectat cu un decryptor de criptare a virusului?

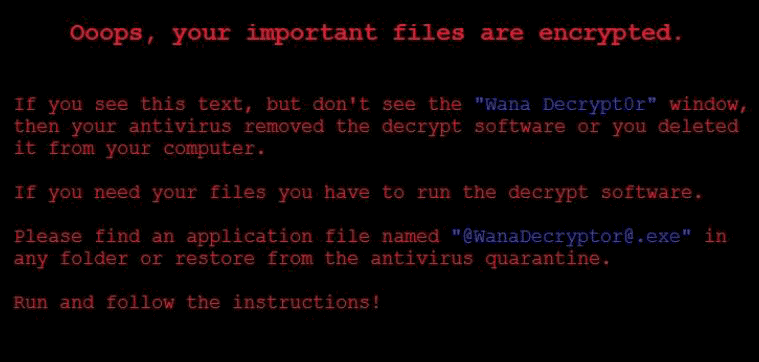

După instalarea actualizărilor, computerul va trebui să supraîncărcați - acum Managerul de criptare nu vă pătrunde.

Cum de a vindeca de la Virusul de criptare Wana decrypt0r?

Cand utilitate antivirus Detectați virusul, o va șterge imediat, fie vă va întreba: să fiți tratați sau nu? Răspunsul este de a trata.

Cum de a restabili fișierele criptate WANA Decryptor?

Nu putem spune nimic confortabil în acest moment. În timp ce instrumentul de decriptare a fișierelor a fost creat. Rămâne doar să așteptați când decriptarea va fi proiectată.

Potrivit lui Brian Krebs, experții în domeniul securității informaticii, în prezent, criminali au primit doar 26'000 USD, adică doar aproximativ 58 de persoane au fost de acord să plătească răscumpărarea extorsiilor. Indiferent dacă și-au restabilit documentele în același timp, nimeni nu știe.

Noul virus-criptare 2017 Wanna Wanna își continuă procesiunea deprimantă asupra rețelei, infectează computerele și criptarea datelor importante. Cum de a vă proteja de criptare, protejați ferestrele de la extortor - sunt patch-uri, patch-uri sunt lansate pentru a descifra și vindecă fișierele?

Noul virus-criptare 2017 Wanna Wanna continuă să infecteze PC-ul corporativ și privat. Daunele provocate de atacul viral are 1 miliard de dolari. În 2 săptămâni, virusul de criptare a infectat cel puțin 300 de mii de computere, în ciuda avertismentelor și măsurilor de securitate.

Virus-criptare 2017, care este, de obicei, puteți "ridica", ar părea, pe cele mai inofensive site-uri, cum ar fi serverele bancare cu accesul utilizatorilor. Hop de hDD. victimele, criptarea "se stabilește" în folder de sistem. System32. De acolo, programul se oprește imediat antivirusul și intră în "Autorun". După fiecare repornire, programul de criptare lansează în registru, începând cu afacerea sa neagră. Criptarea începe să descărcați astfel de copii ale programelor cum ar fi răscumpărarea și troianul. De asemenea, apare adesea auto-evaporarea criptării. Acest proces poate fi scurtat și poate apărea săptămâni - până când victima elimină nonlide.

Criptarea adesea mascată sub imagini obișnuite, fișiere text, dar esența este întotdeauna singură - acest fișier executabil cu extensie.exe, .drv, .xvd; Uneori - Libraries.dll. Cel mai adesea, fișierul poartă un nume complet inofensiv, de exemplu "document. DOC "sau" imagine.jpg.", Unde prelungirea este scrisă manual și adevăratul tip de fișier este ascuns.

După terminarea criptării, utilizatorul vede în loc de fișiere familiare un set de caractere "aleatoriu" în titlu și în interior, iar extensia se schimbă la cel mai neașteptat - .no_more_ransom, .xdata și altele.

Virus-criptare 2017 Vrei să plângi - cum să te protejezi. Aș dori să menționez imediat că Wanna Plânge este mai degrabă un termen colectiv de viruși de criptare și extorsionatori, ca și pentru În ultima vreme Calculatoarele infectate cel mai adesea. Deci, va fi despre protecția împotriva criptarelor de la Ransom Ware, care sunt un set excelent: Breaking.Dad, No_more_ransom, XData, XTBL, Wanna plânge.

Cum să protejați ferestrele de la criptare. După cum este publicat deja mai devreme, criptarea Wanna Cry este pătrunsă în sistem, folosind deja, cu toate acestea, vulnerabilitatea "pattată" este EternalBlue prin porturile SMB.

Protecția Windows. De la criptare 2017 - principalele reguli:

windows Update, trecerea la timp la sistemul de operare licențiat (Notă: Versiunea XP nu este actualizată)

actualizarea bazelor de date anti-virus și firewall-uri la cerere

limitați îngrijirea atunci când descărcați orice fișiere (drăguț "pisici" se poate transforma în pierderea tuturor datelor)

backup. informații importante pe un transportator înlocuibil.

Virus-criptare 2017: Cum de a vindeca și decripta fișierele.

În speranța software-ului anti-virus, puteți uita de decodorul pentru o vreme. În Labs Kaspersky, Dr. Web, avast! Și alte antivirusuri nu au găsit încă o decizie cu privire la tratamentul dosarelor infectate. În prezent, este posibil să eliminați virusul cu ajutorul antivirusului, dar algoritmii returnează totuși totul "în cercuri".

Unii încearcă să aplice decodoarele de utilitate Rectorcryptor, dar acest lucru nu va ajuta: algoritmul de decriptare a noilor virusuri nu a fost încă compilat. De asemenea, este absolut necunoscut modul în care virusul se comportă dacă nu este șters, după aplicarea unor astfel de programe. Adesea se poate transforma în ștergerea tuturor fișierelor - în edificarea celor care nu doresc să plătească pentru atacatori, autorii virusului.

În prezent, cea mai eficientă modalitate de a returna datele pierdute este un apel la acestea. Suport furnizor. programul antivirus.pe care îl utilizați. Pentru a face acest lucru, trimiteți o scrisoare sau utilizați formularul pentru feedback de pe site-ul producătorului. În atașament, asigurați-vă că adăugați un fișier criptat și, dacă există o copie a originalului. Acest lucru va ajuta programatorii în compilarea algoritmului. Din păcate, pentru mulți, atacul viral devine o surpriză completă, iar copiile nu sunt uneori care complică situația.

Metode cardiace pentru tratarea ferestrelor de la criptare. Din păcate, uneori trebuie să recurgeți la formatarea completă a hard diskului, ceea ce implică schimbarea completă a sistemului de operare. Mulți oameni vor restabili sistemul, dar acest lucru nu este o ieșire - chiar și există o "Rollback" va scăpa de virus, atunci fișierele vor rămâne în continuare încrucișate.