Fișierele de lucru transformate în .xtbl: îmblânzirea virusului ransomware. Cum să aflați ce fișiere ransomware au criptat? Ștergerea fișierelor criptate

Nu cu mult timp în urmă, un nou virus (și multe dintre modificările acestuia) a apărut pe Internet, criptând fișierele de pe computerul tău și oferindu-se să comanzi un program pentru a le decripta pentru bani. În acest caz, fișierele criptate sunt redenumite și denumite astfel

DSC00122.JPG. [email protected] _XO101

Partea selectată constă din e-mailul autorului virusului (căreia „victima” virusului va trimite o cerere de decriptare) și identificatorul de modificare a virusului. Fiecare modificare a virusului are propriul algoritm de criptare și, în consecință, necesită propriul decriptor.

Din fericire, dezvoltatorii de la Dr.Web au abordat îndeaproape această problemă și sunt gata să ofere un utilitar special care decriptează fișierele corupte de virus. Pentru comoditate, mai jos postez utilitarul în sine și scurte instrucțiuni de utilizare.

(parola este numele site-ului meu fără „http://”)

Mai jos sunt instrucțiuni scurte.

Descărcați utilitarul de recuperare, despachetați arhiva într-un folder gol cu un nume simplu (de exemplu, „ C:\_dec"). Apoi deschideți linia de comandă (Start - Run - cmd) și tastați următoarele acolo:

Aici " [email protected] _XO101" este prefixul cu care fișierele dumneavoastră sunt redenumite de virus, fiți atenți la punctul de la început. A c:\fișierele mele\- acesta este folderul în care se află fișierele dvs. codificate. După lansarea programului se va deschide o fereastră de confirmare

Și după ce faceți clic pe butonul „Continuați”, tratamentul automat va începe. La finalizarea programului, veți primi un raport, iar toate fișierele decodate vor fi localizate lângă cele codificate în folderul pe care l-ați specificat (programul nu șterge versiunile codificate ale fișierelor).

Autorii programului nu garantează tratarea 100% a tuturor fișierelor și nu am ocazia să testez funcționarea acestuia pe un număr mare de fișiere, așa că vă rog: cine a reușit să vindece fișierele cu acest utilitar (sau nu a reușit) - scrieți în comentarii.

Asta e tot! Fii sănătos!

P.S. Pentru a preveni infectarea computerului să nu se repete, cumpărați-l deja antivirus normal. Folosesc Kaspersky Internet Security, dar se pare că și Dr.Web este destul de bun. Crede-mă, o mie și jumătate de ruble pe an pentru liniște sufletească și încredere în viitor este un preț ridicol.

Recuperarea fișierelor criptate- aceasta este o problemă cu care se confruntă un număr mare de utilizatori de computere personale care au devenit victime ale diverșilor viruși de criptare. Numărul de programe malware din acest grup este foarte mare și crește în fiecare zi. Doar recent am întâlnit zeci de variante de ransomware: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt etc.

Desigur, puteți restaura fișierele criptate pur și simplu urmând instrucțiunile pe care creatorii virusului le lasă pe computerul infectat. Dar cel mai adesea, costul decriptării este foarte semnificativ și, de asemenea, trebuie să știți că unii viruși ransomware criptează fișierele în așa fel încât este pur și simplu imposibil să le decriptați mai târziu. Și, desigur, este doar enervant să plătești pentru a-ți restaura propriile fișiere.

Modalități de a recupera fișiere criptate gratuit

Există mai multe modalități de a recupera fișiere criptate folosind programe absolut gratuite și dovedite, cum ar fi ShadowExplorer și PhotoRec. Înainte și în timpul recuperării, încercați să utilizați cât mai puțin computerul infectat, astfel vă creșteți șansele de recuperare a fișierelor cu succes.

Instrucțiunile descrise mai jos trebuie urmate pas cu pas, dacă ceva nu îți merge, atunci STOP, cere ajutor scriind un comentariu la acest articol sau creând un subiect nou pe al nostru.

1. Eliminați virusul ransomware

Instrumentul Kaspersky Virus Removal și Malwarebytes Anti-malware pot detecta diferite tipuri de viruși ransomware activi și îi vor elimina cu ușurință de pe computer, DAR nu pot recupera fișierele criptate.

1.1. Eliminați ransomware folosind Instrumentul de eliminare a virusurilor Kaspersky

Faceți clic pe butonul Scanează pentru a rula o scanare a computerului pentru prezența unui virus ransomware.

Așteptați finalizarea acestui proces și eliminați orice malware găsit.

1.2. Eliminați ransomware folosind Malwarebytes Anti-malware

Descărcați programul. După ce descărcarea este completă, rulați fișierul descărcat.

Procedura de actualizare a programului va începe automat. Când se termină apăsați butonul Rulați scanarea. Malwarebytes Anti-malware va începe să scaneze computerul.

Imediat după scanarea computerului, Malwarebytes Anti-malware va deschide o listă cu componentele găsite ale virusului ransomware.

Faceți clic pe butonul Sterge selectia pentru a vă curăța computerul. În timp ce programul malware este eliminat, Malwarebytes Anti-malware vă poate solicita să reporniți computerul pentru a continua procesul. Confirmați acest lucru selectând Da.

După ce computerul pornește din nou, Malwarebytes Anti-malware va continua automat procesul de curățare.

2. Recuperați fișierele criptate folosind ShadowExplorer

ShadowExplorer este un mic utilitar care vă permite să restaurați copii umbră ale fișierelor care sunt create automat de sistemul de operare Windows (7-10). Acest lucru vă va permite să restaurați fișierele criptate la starea lor inițială.

Descărcați programul. Programul se află într-o arhivă zip. Prin urmare, faceți clic dreapta pe fișierul descărcat și selectați Extract all. Apoi deschideți folderul ShadowExplorerPortable.

Lansați ShadowExplorer. Selectați discul de care aveți nevoie și data la care au fost create copiile umbră, numerele 1 și, respectiv, 2 din figura de mai jos.

Faceți clic dreapta pe directorul sau fișierul din care doriți să restaurați o copie. Din meniul care apare, selectați Export.

Și, în sfârșit, selectați folderul în care va fi copiat fișierul recuperat.

3. Recuperați fișierele criptate folosind PhotoRec

PhotoRec este un program gratuit conceput pentru a recupera fișierele șterse și pierdute. Folosind-o, puteți restaura fișierele originale pe care virușii ransomware le-au șters după ce le-ați creat copiile criptate.

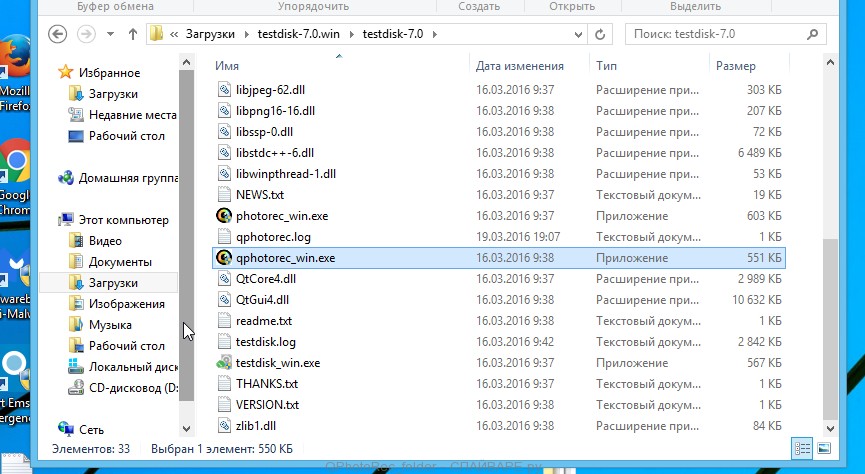

Descărcați programul. Programul este în arhivă. Prin urmare, faceți clic dreapta pe fișierul descărcat și selectați Extract all. Apoi deschideți folderul testdisk.

Găsiți QPhotoRec_Win în lista de fișiere și rulați-l. Se va deschide o fereastră de program care arată toate partițiile discurilor disponibile.

În lista de partiții, selectați cea pe care se află fișierele criptate. Apoi faceți clic pe butonul Formate de fișiere.

În mod implicit, programul este configurat să recupereze toate tipurile de fișiere, dar pentru a accelera munca, se recomandă să lăsați doar tipurile de fișiere pe care trebuie să le recuperați. După ce ați finalizat selecția, faceți clic pe OK.

În partea de jos a ferestrei programului QPhotoRec, găsiți butonul Răsfoire și faceți clic pe el. Trebuie să selectați directorul în care vor fi salvate fișierele recuperate. Este recomandabil să folosiți un disc care nu conține fișiere criptate care necesită recuperare (puteți folosi o unitate flash sau o unitate externă).

Pentru a începe procedura de căutare și restaurare a copiilor originale ale fișierelor criptate, faceți clic pe butonul Căutare. Acest proces durează destul de mult, așa că aveți răbdare.

Când căutarea este completă, faceți clic pe butonul Ieșire. Acum deschideți folderul pe care l-ați ales pentru a salva fișierele recuperate.

Dosarul va conține directoare numite recup_dir.1, recup_dir.2, recup_dir.3 etc. Cu cât programul găsește mai multe fișiere, cu atât vor fi mai multe directoare. Pentru a găsi fișierele de care aveți nevoie, verificați toate directoarele unul câte unul. Pentru a facilita găsirea fișierului de care aveți nevoie într-un număr mare de fișiere recuperate, utilizați sistemul de căutare Windows încorporat (după conținutul fișierului) și, de asemenea, nu uitați de funcția de sortare a fișierelor în directoare. Puteți selecta data la care fișierul a fost modificat ca opțiune de sortare, deoarece QPhotoRec încearcă să restabilească această proprietate la restaurarea unui fișier.

Recent, a avut loc o creștere a activității unei noi generații de programe de calculator rău intenționate. Au apărut cu destul de mult timp în urmă (cu 6 - 8 ani), dar ritmul implementării lor a atins maximul chiar acum. Din ce în ce mai mult, puteți întâlni faptul că un virus are fișiere criptate.

Se știe deja că acestea nu sunt doar malware primitive, de exemplu, (care provoacă un ecran albastru), ci programe serioase care vizează deteriorarea, de regulă, a datelor contabile. Ele criptează toate fișierele existente la îndemână, inclusiv datele contabile 1C, docx, xlsx, jpg, doc, xls, pdf, zip.

Pericolul deosebit al virușilor în cauză

Constă în faptul că se folosește o cheie RSA, care este legată de computerul unui anumit utilizator, motiv pentru care se folosește un decriptor universal ( decriptor) absent. Virușii activați pe un computer pot să nu funcționeze pe altul.

Pericolul constă și în faptul că de mai bine de un an sunt postate pe internet programe de constructor gata făcute, permițând chiar și hackerilor (persoane care se consideră hackeri, dar nu studiază programarea) să dezvolte acest tip de virus.

În prezent, au apărut modificări mai puternice.

Metoda de introducere a acestor programe malware

Virusul este trimis intenționat, de obicei către departamentul de contabilitate al companiei. În primul rând, e-mailurile departamentelor de resurse umane și ale departamentelor de contabilitate sunt colectate din baze de date precum, de exemplu, hh.ru. În continuare, sunt trimise scrisorile. Ele conțin cel mai adesea o cerere privind acceptarea într-o anumită poziție. La o astfel de scrisoare cu CV, în interiorul căreia se află un document real cu un obiect OLE implantat (fișier pdf cu un virus).

În situațiile în care angajații contabili au lansat imediat acest document, după o repornire s-au întâmplat următoarele: virusul a redenumit și a criptat fișierele, iar apoi s-a autodistrus.

Acest tip de scrisoare, de regulă, este scris și trimis în mod adecvat dintr-o căsuță poștală non-spam (numele se potrivește cu semnătura). Un post vacant este întotdeauna solicitat pe baza activităților de bază ale companiei, motiv pentru care nu apar suspiciuni.

Nici Kaspersky licențiat (program antivirus) și nici Virus Total (un serviciu online pentru verificarea atașamentelor pentru viruși) nu pot securiza computerul în acest caz. Ocazional, unele programe antivirus, la scanare, raportează că atașamentul conține Gen:Variant.Zusy.71505.

Cum să evitați infectarea cu acest virus?

Fiecare fișier primit ar trebui verificat. O atenție deosebită este acordată documentelor Word care au pdf încorporat.

Opțiuni pentru e-mailurile „infectate”.

Sunt destul de multe. Cele mai comune opțiuni pentru modul în care fișierele criptate de viruși sunt prezentate mai jos. În toate cazurile, următoarele documente sunt trimise prin e-mail:

- Notificare privind începerea procesului de revizuire a unui proces intentat unei anumite companii (scrisoarea vă cere să verificați datele făcând clic pe linkul specificat).

- Scrisoare din partea Curții Supreme de Arbitraj a Federației Ruse privind colectarea datoriilor.

- Mesaj de la Sberbank cu privire la creșterea datoriei existente.

- Notificarea înregistrării unei încălcări rutiere.

- O scrisoare de la Agenția de Colectare care indică amânarea maximă posibilă a plății.

Notă de criptare a fișierelor

După infectare, va apărea în folderul rădăcină al unității C. Uneori fișiere precum WHAT_DO_DELA.txt, CONTACT.txt sunt plasate în toate directoarele cu text deteriorat. Acolo, utilizatorul este informat despre criptarea fișierelor sale, care se realizează folosind algoritmi criptografici fiabili. De asemenea, este avertizat despre inadecvarea utilizării utilităților terțe, deoarece acest lucru poate duce la deteriorarea permanentă a fișierelor, ceea ce, la rândul său, va face imposibilă decriptarea lor ulterioară.

Notificarea recomandă să lăsați computerul așa cum este. Indică timpul de stocare pentru cheia furnizată (de obicei 2 zile). Este specificată o dată exactă după care orice fel de solicitări vor fi ignorate.

Un e-mail este furnizat la sfârșit. De asemenea, se precizează că utilizatorul trebuie să-și furnizeze ID-ul și că oricare dintre următoarele acțiuni poate duce la distrugerea cheii, și anume:

Cum să decriptezi fișierele criptate de un virus?

Acest tip de criptare este foarte puternic: fișierului i se atribuie o extensie precum perfect, nochance etc. Este pur și simplu imposibil de spart, dar puteți încerca să utilizați criptoanalisti și să găsiți o lacună (Dr. WEB vă va ajuta în unele situații) .

Există o altă modalitate de a recupera fișierele criptate de un virus, dar nu funcționează pentru toți virușii și va trebui, de asemenea, să eliminați exe-ul original împreună cu acest program rău intenționat, care este destul de dificil de făcut după autodistrugere.

Solicitarea virusului cu privire la introducerea unui cod special este o verificare minoră, deoarece fișierul are deja un decriptor în acest moment (codul de la atacatori, ca să spunem așa, nu va fi necesar). Esența acestei metode este de a introduce comenzi goale în virusul infiltrat (în locul în care este comparat codul introdus). Rezultatul este că programul rău intenționat în sine începe decriptarea fișierelor și, prin urmare, le restaurează complet.

Fiecare virus individual are propria sa funcție de criptare specială, motiv pentru care nu va fi posibil să-l decriptați cu un executabil terță parte (fișier în format exe), sau puteți încerca să selectați funcția de mai sus, pentru care trebuie efectuate toate acțiunile. folosind WinAPI.

fisiere: ce sa fac?

Pentru a efectua procedura de decriptare veți avea nevoie de:

Cum să evitați pierderea de date din cauza malware-ului în cauză?

Merită să știți că într-o situație în care un virus are fișiere criptate, procesul de decriptare va dura timp. Un punct important este că în malware-ul menționat mai sus există o eroare care vă permite să salvați unele fișiere dacă opriți rapid computerul (scoateți ștecherul din priză, opriți filtrul de alimentare, scoateți bateria din carcasă a unui laptop), de îndată ce apare un număr mare de fișiere cu extensia specificată anterior .

Încă o dată, trebuie subliniat faptul că principalul lucru este să creați în mod constant copii de siguranță, dar nu în alt folder, nu în mediile amovibile introduse în computer, deoarece această modificare a virusului va ajunge în aceste locuri. Merită să salvați copii de siguranță pe alt computer, pe un hard disk care nu este conectat permanent la computer și în cloud.

Ar trebui să fiți suspicios față de toate documentele care ajung prin poștă de la persoane necunoscute (sub formă de CV, factură, rezoluție a Curții Supreme de Arbitraj a Federației Ruse sau a biroului fiscal etc.). Nu este nevoie să le rulați pe computer (în aceste scopuri, puteți selecta un netbook care nu conține date importante).

Program rău intenționat * [email protected]: solutii

Într-o situație în care virusul de mai sus are fișiere criptate cbf, doc, jpg etc., există doar trei opțiuni pentru dezvoltarea evenimentului:

- Cel mai simplu mod de a scăpa de el este să ștergeți toate fișierele infectate (acest lucru este acceptabil, cu excepția cazului în care datele sunt deosebit de importante).

- Mergeți la laboratorul unui program antivirus, de exemplu, Dr. WEB. Asigurați-vă că trimiteți mai multe fișiere infectate dezvoltatorilor împreună cu cheia de decriptare, aflată pe computer ca KEY.PRIVATE.

- Cel mai scump mod. Implică plata sumei solicitate de hackeri pentru decriptarea fișierelor infectate. De regulă, costul acestui serviciu este între 200 și 500 de dolari SUA. Acest lucru este acceptabil într-o situație în care un virus a criptat fișierele unei companii mari în care are loc un flux de informații semnificativ în fiecare zi, iar acest program rău intenționat poate provoca daune colosale în câteva secunde. În acest sens, plata este cea mai rapidă opțiune pentru recuperarea fișierelor infectate.

Uneori, o opțiune suplimentară se dovedește a fi eficientă. În cazul în care un virus are fișiere criptate (paycrypt@gmail_com sau alt malware), acesta poate ajuta acum câteva zile.

Program de decriptare RectorDecryptor

Dacă virusul are fișiere criptate jpg, doc, cbf etc., atunci un program special poate ajuta. Pentru a face acest lucru, va trebui mai întâi să mergeți la pornire și să dezactivați totul, cu excepția antivirusului. Apoi, trebuie să reporniți computerul. Vizualizați toate fișierele, evidențiați-le pe cele suspecte. Câmpul numit „Comandă” indică locația unui anumit fișier (atenție la aplicațiile care nu au semnătură: producător - fără date).

Toate fișierele suspecte trebuie șterse, după care va trebui să ștergeți cache-urile browserului și folderele temporare (CCleaner este potrivit pentru aceasta).

Pentru a începe decriptarea, trebuie să descărcați programul de mai sus. Apoi rulați-l și faceți clic pe butonul „Începe scanarea”, indicând fișierele modificate și extensia acestora. În versiunile moderne ale acestui program, puteți specifica doar fișierul infectat și faceți clic pe butonul „Deschidere”. După aceasta, fișierele vor fi decriptate.

Ulterior, utilitarul scanează automat toate datele computerului, inclusiv fișierele aflate pe unitatea de rețea atașată și le decriptează. Acest proces de recuperare poate dura câteva ore (în funcție de volumul de muncă și de viteza computerului).

Ca rezultat, totul va fi decriptat în același director în care au fost localizate inițial. În cele din urmă, tot ce rămâne este să ștergeți toate fișierele existente cu o extensie suspectă, pentru care puteți bifa caseta din solicitarea „Ștergeți fișierele criptate după decriptarea reușită”, făcând mai întâi clic pe butonul „Modificați parametrii de scanare”. Cu toate acestea, este mai bine să nu-l instalați, deoarece dacă decriptarea fișierelor nu reușește, acestea pot fi șterse și, ulterior, va trebui să le restaurați mai întâi.

Deci, dacă un virus are fișiere criptate doc, cbf, jpg etc., nu ar trebui să vă grăbiți să plătiți pentru cod. Poate nu va fi nevoie de el.

Nuanțe de ștergere a fișierelor criptate

Când încercați să eliminați toate fișierele deteriorate printr-o căutare standard și ștergerea ulterioară, computerul se poate îngheța și încetini. În acest sens, pentru această procedură merită să utilizați una specială. După lansare, trebuie să introduceți următoarele: del "<диск>:\*.<расширение зараженного файла>„/f/s.

Este imperativ să ștergeți fișiere precum „Read-me.txt”, pentru care în aceeași linie de comandă trebuie să specificați: del “<диск>:\*.<имя файла>„/f/s.

Astfel, se poate remarca faptul că, dacă virusul a redenumit și criptat fișiere, nu ar trebui să cheltuiți imediat bani pentru achiziționarea unei chei de la atacatori; mai întâi ar trebui să încercați să vă dați seama singur problema. Este mai bine să investiți bani în achiziționarea unui program special pentru decriptarea fișierelor deteriorate.

În cele din urmă, merită să ne amintim că acest articol a discutat despre cum să decriptați fișierele criptate de un virus.

Continui secțiunea notorie de pe site-ul meu cu o altă poveste în care eu însumi am fost o victimă. Voi vorbi despre virusul ransomware Crusis (Dharma), care a criptat toate fișierele de pe o unitate de rețea și le-a dat extensia .combo. A lucrat nu numai la fișierele locale, așa cum se întâmplă cel mai adesea, ci și la fișierele de rețea.

Decriptare garantată a fișierelor după un virus ransomware - dr-shifro.ru. Detalii despre lucru și schema de interacțiune cu clientul sunt mai jos în articolul meu sau pe site-ul web în secțiunea „Procedura de lucru”.

Introducere

Povestea va fi la persoana întâi, deoarece datele și infrastructura pe care le gestionam au fost afectate de criptor. Oricât de trist este să recunosc acest lucru, sunt parțial vinovat pentru ceea ce s-a întâmplat, deși cunosc criptografii de foarte mult timp. În apărarea mea, voi spune că nu s-au pierdut date, totul a fost restaurat rapid și investigat fără întârziere. Dar mai întâi lucrurile.

Dimineața plictisitoare a început cu faptul că la 9:15 administratorul de sistem de la un site la distanță a sunat și a spus că există un criptator în rețea, datele de pe unitățile de rețea au fost deja criptate. Un fior mi-a trecut prin piele :) El a început să verifice singur sursa de infecție, iar eu am început să verific cu a mea. Desigur, m-am dus imediat la server, am deconectat unitățile de rețea și am început să mă uit la jurnalul de acces la date. Unitățile de rețea sunt configurate pentru, trebuie să fie activate. Din jurnal, am văzut imediat sursa infecției, contul în care rula ransomware și ora de începere a criptării.

Descrierea virusului ransomware Crusis (Dharma).

Apoi a început ancheta. Fișierele criptate au primit extensia .combo. Au fost o mulțime. Criptograful a început să lucreze seara târziu, aproximativ la ora 23:00. Am fost norocoși - backup-ul discurilor afectate tocmai fusese finalizat până la acest moment. Datele nu s-au pierdut deloc, deoarece au fost făcute copii de rezervă la sfârșitul zilei de lucru. Am început imediat restaurarea din backup, care se află pe un server separat fără acces SMB.

Peste noapte, virusul a reușit să cripteze aproximativ 400 GB de date de pe unitățile de rețea. Ștergerea banală a tuturor fișierelor criptate cu extensia combo a durat mult. La început am vrut să le șterg pe toate odată, dar când doar numărarea acestor fișiere a durat 15 minute, mi-am dat seama că este inutil în acest moment. În schimb, am început să descarc cele mai recente date și apoi am curățat discurile de fișiere criptate.

Îți voi spune adevărul simplu imediat. Având backup-uri actualizate și fiabile, orice problemă poate fi rezolvată. Nici nu-mi pot imagina ce să fac dacă nu sunt acolo sau nu sunt relevante. Întotdeauna acord o atenție deosebită copiilor de rezervă. Am grijă de ei, îi prețuiesc și nu dau nimănui acces la ele.

După ce am lansat recuperarea fișierelor criptate, am avut timp să înțeleg cu calm situația și să arunc o privire mai atentă asupra virusului de criptare Crusis (Dharma). Surprize și surprize mă așteptau aici. Sursa de infecție a fost o mașină virtuală cu Windows 7 cu abandonat rdp port printr-un canal de rezervă. Portul nu era standard - 33333. Cred că a fost principala greșeală să folosești un astfel de port. Deși nu este standard, este foarte popular. Desigur, este mai bine să nu redirecționați deloc rdp, dar în acest caz a fost cu adevărat necesar. Apropo, acum, în locul acestei mașini virtuale, se folosește și o mașină virtuală cu CentOS 7; rulează un container cu xfce și un browser în Docker. Ei bine, această mașină virtuală nu are acces nicăieri, doar acolo unde este nevoie.

Ce este înfricoșător în toată povestea asta? Mașina virtuală a fost actualizată. Criptograful a început să lucreze la sfârșitul lunii august. Este imposibil să se determine exact când a fost infectat mașina. Virusul a șters o mulțime de lucruri din mașina virtuală în sine. Actualizările acestui sistem au fost instalate în mai. Adică, nu ar trebui să existe găuri vechi deschise pe el. Acum nici măcar nu știu cum să las portul rdp accesibil de pe Internet. Sunt prea multe cazuri în care acest lucru este cu adevărat necesar. De exemplu, un server terminal pe hardware închiriat. De asemenea, nu veți închiria un gateway VPN pentru fiecare server.

Acum să ne apropiem de subiect și de ransomware-ul în sine. Interfața de rețea a mașinii virtuale a fost dezactivată, după care am pornit-o. Am fost întâmpinat de un semn standard, pe care îl văzusem deja de multe ori de la alți criptografi.

Toate fișierele dvs. au fost criptate! Toate fișierele dvs. au fost criptate din cauza unei probleme de securitate cu computerul dvs. Dacă doriți să le restaurați, scrieți-ne pe e-mail [email protected] Scrieți acest ID în titlul mesajului dvs. 501BED27 În cazul în care nu răspundeți în 24 de ore, scrieți-ne la aceste e-mail-uri: [email protected] Trebuie să plătiți pentru decriptare în Bitcoins. Pretul depinde de cat de repede ne scrieti. După plată, vă vom trimite instrumentul de decriptare care vă va decripta toate fișierele. Decriptare gratuită ca garanție Înainte de a plăti ne puteți trimite până la 1 fișier pentru decriptare gratuită. Dimensiunea totală a fișierelor trebuie să fie mai mică de 1 Mb (nearhivate), iar fișierele nu trebuie să conțină informații valoroase. (baze de date, copii de rezervă, foi Excel mari etc.) Cum să obțineți Bitcoins Cel mai simplu mod de a cumpăra bitcoins este site-ul LocalBitcoins. Trebuie să vă înregistrați, să faceți clic pe „Cumpărați bitcoins” și să selectați vânzătorul după metoda de plată și preț. https://localbitcoins.com/buy_bitcoins De asemenea, puteți găsi și alte locuri pentru a cumpăra Bitcoin și ghid pentru începători aici: Atenție! Nu redenumiți fișierele criptate. Nu încercați să vă decriptați datele utilizând software terță parte, poate cauza pierderea permanentă a datelor. Decriptarea fișierelor dvs. cu ajutorul unor terțe părți poate determina creșterea prețului (aceștia își adaugă taxa la noi) sau puteți deveni victima unei escrocherii.

Au fost 2 fișiere text pe desktop numit FIȘIERE CRIPTATE.TXT urmatorul continut:

Toate datele tale ne-au fost blocate. Doriți să vă întoarceți? scrie email [email protected]

Este interesant că permisiunile directorului s-au schimbat Desktop. Utilizatorul nu avea permisiuni de scriere. Aparent, virusul a făcut acest lucru pentru a împiedica utilizatorul să șteargă accidental informațiile din fișierele text de pe desktop. Era un director acolo pe desktop troia, care conținea virusul în sine - un fișier l20VHC_playload.exe.

Cum virusul ransomware Crusis (Dharma) criptează fișierele

După ce mi-am dat seama calm totul și am citit mesaje similare pe internet pe tema ransomware-ului, am aflat că am prins o versiune a celebrului virus ransomware Crusis (Dharma). Kaspersky îl detectează ca Trojan-Ransom.Win32.Crusis.to. Pune diferite extensii pe fișiere, inclusiv and.combo. Lista mea de fișiere arăta cam așa:

- Vanino.docx.id-24EE2FBC..combo

- Petropavlovsk-Kamchatsky.docx.id-24EE2FBC..combo

- Khorol.docx.id-24EE2FBC..combo

- Yakutsk.docx.id-24EE2FBC..combo

Vă voi spune mai multe detalii despre cum a funcționat ransomware-ul. Nu am menționat un lucru important. Acest computer era într-un domeniu. Fișierele au fost criptate de la un utilizator de domeniu!!! De aici se pune întrebarea: de unde l-a luat virusul? Nu am văzut informații despre jurnalele controlerului de domeniu și despre selectarea parolei utilizatorului. Nu au existat o mulțime de conectări eșuate. Fie s-a exploatat un fel de vulnerabilitate, fie nu știu ce să cred. A fost folosit un cont care nu s-a conectat niciodată la acest sistem. A existat autorizare prin rdp de la un cont de utilizator de domeniu și apoi criptare. De asemenea, nu au existat urme de atacuri cu forță brută asupra utilizatorilor și parole pe sistemul însuși. Aproape imediat am avut o logare folosind un cont de domeniu rdp. A fost necesar să se aleagă, cel puțin, nu doar o parolă, ci și un nume.

Din păcate, contul avea o parolă de 123456. Acesta a fost singurul cont cu acea parolă care a fost omis de administratorii locali. Factorul uman. Acesta era managerul și dintr-un anumit motiv o serie întreagă de administratori de sistem știau despre această parolă, dar nu o schimbau. Evident, acesta este motivul utilizării acestui cont special. Dar, cu toate acestea, mecanismul pentru obținerea chiar și a unei parole și nume de utilizator atât de simple rămâne necunoscut.

Am oprit și am șters mașina virtuală infectată cu encryptor, după ce am luat mai întâi imaginea discului. Virusul însuși a scos imaginea din ea pentru a-și privi activitatea. Povestea ulterioară se va baza pe rularea virusului într-o mașină virtuală.

Încă un mic detaliu. Virusul a scanat întreaga rețea locală și, în același timp, a criptat informații de pe acele computere unde existau niște foldere partajate cu acces pentru toată lumea. Este prima dată când văd o astfel de modificare a criptorului. Acesta este cu adevărat un lucru înfricoșător. Un astfel de virus poate paraliza pur și simplu activitatea întregii organizații. Să presupunem că, dintr-un motiv oarecare, ați avut acces la rețea la copiile de rezervă în sine. Sau au folosit un fel de parolă slabă pentru cont. Se poate întâmpla ca totul să fie criptat - atât datele, cât și copiile arhivate. În general, acum mă gândesc la stocarea copiilor de rezervă nu numai într-un mediu de rețea izolat, ci, în general, pe echipamente oprite care sunt pornite doar pentru a face o copie de rezervă.

Cum să vă tratați computerul și să eliminați ransomware-ul Crusis (Dharma).

În cazul meu, virusul ransomware Crusis (Dharma) nu a fost ascuns în mod deosebit și eliminarea acestuia nu ar trebui să pună probleme. După cum am spus, era într-un folder de pe desktop. În plus, el și-a înregistrat un mesaj de informare în autorun.

Corpul virusului în sine a fost duplicat în secțiunea de lansare Lansare pentru toți utilizatorii și windows/system32. Nu m-am uitat mai atent pentru că nu văd rostul în asta. După ce am fost infectat cu ransomware, recomand cu tărie reinstalarea sistemului. Acesta este singurul mod de a fi sigur că eliminați virusul. Nu veți fi niciodată complet sigur că virusul a fost eliminat, deoarece ar fi putut folosi unele vulnerabilități încă nepublicate și necunoscute pentru a lăsa un marcaj pe sistem. După ceva timp, prin această ipotecă poți obține niște virusuri noi și totul se va repeta în cerc.

Așa că vă recomand ca imediat după detectarea ransomware-ului să nu vă tratați computerul, ci să reinstalați sistemul, salvând datele rămase. Poate că virusul nu a reușit să cripteze totul. Aceste recomandări se aplică celor care nu intenționează să recupereze fișiere. Dacă aveți copii de rezervă curente, atunci pur și simplu reinstalați sistemul și restaurați datele.

Dacă nu aveți copii de rezervă și sunteți gata să restaurați fișierele cu orice preț, atunci încercăm să nu atingem deloc computerul. În primul rând, pur și simplu deconectați cablul de rețea, descărcați câteva fișiere criptate și un fișier text cu informații activate curat unitate flash, apoi închideți computerul. Computerul nu mai poate fi pornit. Dacă nu înțelegeți deloc chestiunile legate de computer, atunci nu veți putea să vă ocupați singur de virus, cu atât mai puțin să decriptați sau să restaurați fișierele. Contactați pe cineva care știe. Dacă crezi că poți face ceva singur, citește mai departe.

De unde să descărcați decriptorul Crusis (Dharma).

Ceea ce urmează este sfatul meu universal cu privire la toți virușii ransomware. Există un site web - https://www.nomoreransom.org, teoretic, ar putea conține un decriptor pentru Crusis sau Dharma sau alte informații despre decriptarea fișierelor. În practica mea, acest lucru nu s-a întâmplat niciodată înainte, dar poate vei avea noroc. Merită încercat. Pentru a face acest lucru, pe pagina principală suntem de acord făcând clic DA.

Atașați 2 fișiere și inserați conținutul mesajului informativ al ransomware-ului și faceți clic Verifica.

Dacă ai noroc, vei primi câteva informații. In cazul meu nu s-a gasit nimic.

Toate decriptoarele existente pentru ransomware sunt colectate pe o pagină separată - https://www.nomoreransom.org/ru/decryption-tools.html Existența acestei liste ne permite să ne așteptăm că mai există un sens în acest site și serviciu. Kaspersky are un serviciu similar - https://noransom.kaspersky.com/ru/ Vă puteți încerca norocul acolo.

Nu cred că merită să cauți decriptoare în altă parte printr-o căutare pe internet. Este puțin probabil să fie găsite. Cel mai probabil va fi fie o înșelătorie obișnuită cu software nedorit în cel mai bun caz, fie un virus nou.

Supliment important. Dacă aveți instalată o versiune cu licență a unui antivirus, asigurați-vă că ați creat o solicitare către TP antivirus pentru decriptarea fișierelor. Uneori chiar ajută. Am văzut recenzii despre decriptarea reușită de către suportul antivirus.

Cum să decriptați și să recuperați fișierele după virusul Crusis (Dharma).

Ce să faceți când virusul Crusis (Dharma) v-a criptat fișierele, niciuna dintre metodele descrise anterior nu a ajutat și chiar trebuie să restaurați fișierele? Implementarea tehnică a criptării nu permite decriptarea fișierelor fără o cheie sau un decriptor, pe care le are doar autorul criptatorului. Poate că există o altă modalitate de a obține, dar nu am aceste informații. Putem încerca doar să recuperăm fișierele folosind metode improvizate. Acestea includ:

- Instrument copii umbră ferestre.

- Programe de recuperare a datelor șterse

Înainte de alte manipulări, vă recomand să faceți o imagine de disc sector cu sector. Acest lucru vă va permite să înregistrați starea curentă și dacă nimic nu funcționează, atunci măcar vă puteți întoarce la punctul de plecare și puteți încerca altceva. Apoi, trebuie să eliminați ransomware-ul în sine folosind orice antivirus cu cel mai recent set de baze de date antivirus. Se va face Vindecă-l sau Instrumentul de eliminare a virusurilor Kaspersky. Puteți instala orice alt antivirus în modul de probă. Acest lucru este suficient pentru a elimina virusul.

După aceea, pornim în sistemul infectat și verificăm dacă avem copii shadow activate. Acest instrument funcționează implicit în Windows 7 și versiuni ulterioare, cu excepția cazului în care îl dezactivați manual. Pentru a verifica, deschideți proprietățile computerului și accesați secțiunea de protecție a sistemului.

Dacă în timpul infecției nu ați confirmat solicitarea UAC de ștergere a fișierelor în copii umbră, atunci unele date ar trebui să rămână acolo. Pentru a restaura cu ușurință fișierele din copii umbră, vă sugerez să utilizați un program gratuit pentru aceasta - ShadowExplorer. Descărcați arhiva, despachetați programul și rulați-l.

Se va deschide cea mai recentă copie a fișierelor și rădăcina unității C. În colțul din stânga sus, puteți selecta o copie de rezervă dacă aveți mai multe dintre ele. Verificați diferite copii pentru fișierele necesare. Comparați după dată pentru cea mai recentă versiune. În exemplul meu de mai jos, am găsit 2 fișiere pe desktop de acum trei luni, când au fost editate ultima dată.

Am reușit să recuperez aceste fișiere. Pentru a face acest lucru, le-am selectat, am făcut clic dreapta, am selectat Export și am specificat folderul în care să le restabilesc.

Puteți restaura imediat folderele folosind același principiu. Dacă ați avut copii shadow funcționale și nu le-ați șters, aveți șanse mari să recuperați toate, sau aproape toate, fișierele criptate de virus. Poate că unele dintre ele vor fi o versiune mai veche decât ne-am dori, dar cu toate acestea, este mai bine decât nimic.

Dacă dintr-un motiv oarecare nu aveți copii umbră ale fișierelor dvs., singura dvs. șansă de a obține măcar ceva din fișierele criptate este să le restaurați folosind instrumente de recuperare a fișierelor șterse. Pentru a face acest lucru, vă sugerez să utilizați programul gratuit Photorec.

Lansați programul și selectați discul pe care veți restaura fișierele. Lansarea versiunii grafice a programului execută fișierul qphotorec_win.exe. Trebuie să selectați un folder în care vor fi plasate fișierele găsite. Este mai bine dacă acest folder nu se află pe aceeași unitate în care căutăm. Conectați o unitate flash sau un hard disk extern pentru a face acest lucru.

Procesul de căutare va dura mult timp. La final vei vedea statistici. Acum puteți merge la folderul specificat anterior și puteți vedea ce se găsește acolo. Cel mai probabil vor fi o mulțime de fișiere și cele mai multe dintre ele fie vor fi deteriorate, fie vor fi un fel de sistem și fișiere inutile. Dar, cu toate acestea, câteva fișiere utile pot fi găsite în această listă. Nu există garanții aici; ceea ce vei găsi este ceea ce vei găsi. Imaginile sunt de obicei restaurate cel mai bine.

Dacă rezultatul nu vă mulțumește, atunci există și programe pentru recuperarea fișierelor șterse. Mai jos este o listă de programe pe care le folosesc de obicei când trebuie să recuperez numărul maxim de fișiere:

- R.saver

- Recuperare fișier Starus

- JPEG Recovery Pro

- Active File Recovery Professional

Aceste programe nu sunt gratuite, așa că nu voi oferi link-uri. Dacă vrei cu adevărat, le poți găsi chiar tu pe internet.

Întregul proces de recuperare a fișierelor folosind programele enumerate este prezentat în detaliu în videoclipul de la sfârșitul articolului.

Kaspersky, eset nod32 și alții în lupta împotriva ransomware-ului Crusis (Dharma)

Ca de obicei, am trecut prin forumurile antivirusurilor populare în căutarea informațiilor despre ransomware-ul care instalează extensia .combo. Există o tendință clară de răspândire a virusului. O mulțime de cereri încep de la jumătatea lunii august. Acum se pare că nu sunt vizibile, dar poate temporar, sau pur și simplu s-a schimbat extensia fișierelor criptate.

Iată un exemplu de solicitare tipică de pe forumul Kaspersky.

Există și un comentariu de la moderator mai jos.

Forumul EsetNod32 este de mult familiarizat cu virusul care instalează extensia .combo. După cum am înțeles, virusul nu este unic și nu este nou, ci o variație a seriei de viruși Crusis (Dharma) de mult cunoscută. Iată o solicitare tipică de decriptare a datelor:

Am observat că sunt multe recenzii pe forumul Eset că virusul a pătruns în server prin rdp. Se pare că aceasta este o amenințare foarte puternică și nu puteți lăsa rdp fără acoperire. Singura întrebare care apare este cum intră virusul prin rdp? Ghicește o parolă, se conectează cu un utilizator și o parolă cunoscute sau cu altceva.

Unde să mergi pentru decriptare garantată

S-a întâmplat să întâlnesc o companie care decriptează de fapt datele după munca diverșilor viruși de criptare, inclusiv Crusis (Dharma). Adresa lor este http://www.dr-shifro.ru. Plata numai dupa decriptare si verificarea dvs. Iată o schemă aproximativă de lucru:

- Un specialist al companiei vine la birou sau acasă și semnează un acord cu tine, care stabilește costul lucrării.

- Lansează decriptorul pe computer și decriptează unele fișiere.

- Vă asigurați că toate fișierele sunt deschise, semnați certificatul de acceptare pentru munca finalizată și primiți un decriptor.

- Vă decriptați fișierele și completați documentele rămase.

Nu riști nimic. Plata numai dupa demonstrarea functionarii decodorului. Vă rugăm să scrieți o recenzie despre experiența dumneavoastră cu această companie.

Metode de protecție împotriva virusului ransomware

Nu voi enumera lucrurile evidente despre lansarea de programe necunoscute de pe Internet și deschiderea atașamentelor prin e-mail. Toată lumea știe asta acum. În plus, am scris despre asta de multe ori în articolele mele din secțiunea despre. Voi fi atent la copii de rezervă. Ele nu trebuie doar să existe, ci să fie inaccesibile din exterior. Dacă acesta este un fel de unitate de rețea, atunci un cont separat cu o parolă puternică trebuie să aibă acces la ea.

Dacă faceți copii de rezervă ale fișierelor personale pe o unitate flash sau pe o unitate externă, nu le păstrați în mod constant conectate la sistem. După crearea copiilor de rezervă, deconectați dispozitivele de la computer. Văd backup-ul ideal pe un dispozitiv separat, care este pornit doar pentru a face o copie de rezervă și apoi deconectat fizic din nou de la rețea prin deconectarea cablului de rețea sau pur și simplu închiderea lucrării.

Backup-urile trebuie să fie incrementale. Acest lucru este necesar pentru a evita situația în care criptatorul a criptat toate datele fără ca tu să observi. A fost efectuată o copie de rezervă, care a înlocuit fișierele vechi cu altele noi, dar deja criptate. Ca urmare, aveți o arhivă, dar nu este de niciun folos. Trebuie să aveți o adâncime de arhivă de cel puțin câteva zile. Cred că în viitor vor exista, dacă nu au apărut încă, ransomware care va cripta în liniște o parte din date și va aștepta ceva timp fără să se dezvăluie. Acest lucru se va face în așteptarea ca fișierele criptate să ajungă în arhive și acolo, în timp, să înlocuiască fișierele reale.

Va fi o perioadă grea pentru sectorul corporativ. Am dat deja un exemplu mai sus de pe forumul eset, unde au fost criptate unități de rețea cu 20 TB de date. Acum imaginați-vă că aveți o astfel de unitate de rețea, dar doar 500 G de date sunt criptate în directoare care nu sunt accesate constant. Trec câteva săptămâni, nimeni nu observă fișierele criptate, deoarece acestea se află în directoare de arhivă și nu se lucrează constant cu acestea. Dar la sfârșitul perioadei de raportare, sunt necesare date. Ei merg acolo și văd că totul este criptat. Se duc la arhivă, iar acolo adâncimea de stocare este, să zicem, de 7 zile. Și asta e tot, datele au dispărut.

Acest lucru necesită o abordare separată și atentă a arhivelor. Aveți nevoie de software și resurse pentru stocarea datelor pe termen lung.

Video despre decriptarea și recuperarea fișierelor

Iată un exemplu de modificare similară a virusului, dar videoclipul este complet relevant pentru combo.

Astăzi, utilizatorii de computere și laptopuri se confruntă din ce în ce mai mult cu programe malware care înlocuiesc fișierele cu copii criptate ale acestora. În esență, aceștia sunt viruși. Ransomware-ul XTBL este considerat unul dintre cele mai periculoase din această serie. Ce este acest dăunător, cum intră în computerul utilizatorului și este posibil să se restabilească informațiile deteriorate?

Ce este ransomware-ul XTBL și cum intră acesta în computer?

Dacă găsiți fișiere pe computer sau laptop cu un nume lung și extensia .xtbl, atunci puteți spune cu încredere că un virus periculos a intrat în sistemul dvs. - un ransomware XTBL. Afectează toate versiunile de sistem de operare Windows. Este aproape imposibil să decriptați astfel de fișiere pe cont propriu, deoarece programul folosește un mod hibrid în care selectarea unei chei este pur și simplu imposibilă.

Directoarele de sistem sunt pline cu fișiere infectate. În registrul Windows sunt adăugate intrări care lansează automat virusul de fiecare dată când sistemul de operare pornește.

Aproape toate tipurile de fișiere sunt criptate - grafice, text, arhivă, e-mail, video, muzică etc. Devine imposibil să lucrezi în Windows.

Cum functioneazã? Un ransomware XTBL care rulează pe Windows scanează mai întâi toate unitățile logice. Aceasta include stocarea în cloud și în rețea situată pe un computer. Ca rezultat, fișierele sunt grupate după extensie și apoi criptate. Astfel, toate informațiile valoroase aflate în folderele utilizatorului devin inaccesibile.

Aceasta este imaginea pe care o va vedea utilizatorul în loc de pictograme cu numele fișierelor familiare

Aceasta este imaginea pe care o va vedea utilizatorul în loc de pictograme cu numele fișierelor familiare

Sub influența ransomware-ului XTBL, extensia fișierului se modifică. Acum utilizatorul vede o pictogramă foaie goală și un titlu lung care se termină în .xtbl în loc de o imagine sau text în Word. În plus, pe desktop apare un mesaj, un fel de instrucțiune pentru restaurarea informațiilor criptate, prin care îți cere să plătești pentru deblocare. Acesta nu este altceva decât șantaj pentru a cere răscumpărare.

Acest mesaj apare în fereastra de desktop a computerului dvs.

Acest mesaj apare în fereastra de desktop a computerului dvs.

Ransomware-ul XTBL este de obicei distribuit prin e-mail. E-mailul conține fișiere atașate sau documente infectate cu un virus. Escrocul atrage utilizatorul cu un titlu colorat. Totul este făcut pentru a se asigura că mesajul, care spune că tu, de exemplu, ai câștigat un milion, este deschis. Nu răspunde la astfel de mesaje, altfel există un risc mare ca virusul să ajungă în sistemul de operare.

Este posibil să recuperați informații?

Puteți încerca să decriptați informațiile folosind utilitare speciale. Cu toate acestea, nu există nicio garanție că veți putea scăpa de virus și veți putea restaura fișierele deteriorate.

În prezent, ransomware-ul XTBL reprezintă o amenințare incontestabilă pentru toate computerele care rulează sistemul de operare Windows. Nici măcar liderii recunoscuți în lupta împotriva virușilor - Dr.Web și Kaspersky Lab - nu au o soluție 100% la această problemă.

Eliminarea unui virus și restaurarea fișierelor criptate

Există diferite metode și programe care vă permit să lucrați cu criptarea XTBL. Unii elimină virusul în sine, alții încearcă să decripteze fișierele blocate sau să restaureze copiile lor anterioare.

Oprirea unei infecții la computer

Dacă aveți norocul să observați că fișierele cu extensia .xtbl încep să apară pe computer, atunci este foarte posibil să întrerupeți procesul de infecție ulterioară.

Instrumentul Kaspersky Virus Removal pentru a elimina XTBL ransomware

Toate aceste programe ar trebui să fie deschise într-un sistem de operare care a fost lansat anterior în modul sigur, cu opțiunea de a încărca drivere de rețea. În acest caz, este mult mai ușor să eliminați virusul, deoarece numărul minim de procese de sistem necesare pentru a porni Windows este conectat.

Pentru a încărca modul sigur în Window XP, 7 în timpul pornirii sistemului, apăsați constant tasta F8 și după ce apare fereastra de meniu, selectați elementul corespunzător. Când utilizați Windows 8, 10, ar trebui să reporniți sistemul de operare în timp ce apăsați tasta Shift. În timpul procesului de pornire, se va deschide o fereastră în care puteți selecta opțiunea de pornire securizată necesară.

Selectarea modului sigur cu încărcarea driverelor de rețea

Selectarea modului sigur cu încărcarea driverelor de rețea

Programul Kaspersky Virus Removal Tool recunoaște perfect ransomware-ul XTBL și elimină acest tip de virus. Rulați o scanare a computerului făcând clic pe butonul corespunzător după descărcarea utilitarului. Odată ce scanarea este finalizată, ștergeți toate fișierele rău intenționate găsite.

Rularea unei scanări a computerului pentru prezența ransomware-ului XTBL în sistemul de operare Windows și apoi eliminarea virusului

Rularea unei scanări a computerului pentru prezența ransomware-ului XTBL în sistemul de operare Windows și apoi eliminarea virusului

Dr.Web CureIt!

Algoritmul pentru verificarea și eliminarea unui virus nu este practic diferit de versiunea anterioară. Utilizați utilitarul pentru a scana toate unitățile logice. Pentru a face acest lucru, trebuie doar să urmați comenzile programului după lansarea acestuia. La sfârșitul procesului, scăpați de fișierele infectate făcând clic pe butonul „Decontaminare”.

Neutralizați fișierele rău intenționate după scanarea Windows

Neutralizați fișierele rău intenționate după scanarea Windows

Malwarebytes Anti-malware

Programul va efectua o verificare pas cu pas a computerului pentru prezența codurilor rău intenționate și le va distruge.

- Instalați și rulați utilitarul Anti-malware.

- Selectați „Run scan” în partea de jos a ferestrei care se deschide.

- Așteptați finalizarea procesului și bifați casetele cu fișiere infectate.

- Ștergeți selecția.

Eliminarea fișierelor ransomware XTBL rău intenționate detectate în timpul scanării

Eliminarea fișierelor ransomware XTBL rău intenționate detectate în timpul scanării

Script de decriptare online de la Dr.Web

Pe site-ul oficial Dr.Web în secțiunea de asistență există o filă cu un script pentru decriptarea fișierelor online. Vă rugăm să rețineți că numai acei utilizatori care au un antivirus de la acest dezvoltator instalat pe computerele lor vor putea folosi decriptorul online.

Citiți instrucțiunile, completați tot ce este necesar și faceți clic pe butonul „Trimite”.

Citiți instrucțiunile, completați tot ce este necesar și faceți clic pe butonul „Trimite”.

Utilitar de decriptare RectorDecryptor de la Kaspersky Lab

Kaspersky Lab decriptează și fișierele. Pe site-ul oficial puteți descărca utilitarul RectorDecryptor.exe pentru versiunile de Windows Vista, 7, 8 urmând linkurile de meniu „Suport - Dezinfectare și decriptare fișiere - RectorDecryptor - Cum să decriptați fișierele”. Rulați programul, efectuați o scanare și apoi ștergeți fișierele criptate selectând opțiunea corespunzătoare.

Scanarea și decriptarea fișierelor infectate cu ransomware XTBL

Scanarea și decriptarea fișierelor infectate cu ransomware XTBL

Restaurarea fișierelor criptate dintr-o copie de rezervă

Începând cu Windows 7, puteți încerca să restaurați fișierele din copii de rezervă.

ShadowExplorer pentru a recupera fișiere criptate

Programul este o versiune portabilă, poate fi descărcat de pe orice media.

QPhotoRec

Programul este creat special pentru a recupera fișierele deteriorate și șterse. Folosind algoritmi încorporați, utilitarul găsește și readuce toate informațiile pierdute la starea inițială.

QPhotoRec este gratuit.

Din păcate, există doar o versiune în limba engleză a QPhotoRec, dar înțelegerea setărilor nu este deloc dificilă, interfața este intuitivă.

- Lansa programul.

- Marcați unitățile logice cu informații criptate.

- Faceți clic pe butonul Formate de fișiere și OK.

- Folosind butonul Răsfoire situat în partea de jos a ferestrei deschise, selectați locația pentru a salva fișierele și începeți procedura de recuperare făcând clic pe Căutare.

QPhotoRec recuperează fișierele șterse de XTBL ransomware și înlocuite cu propriile copii

QPhotoRec recuperează fișierele șterse de XTBL ransomware și înlocuite cu propriile copii

Cum să decriptați fișierele - video

Ce sa nu faci

- Nu faceți niciodată acțiuni de care nu sunteți complet sigur. Este mai bine să invitați un specialist de la centrul de service sau să duceți singur computerul acolo.

- Nu deschideți mesaje de e-mail de la expeditori necunoscuți.

- În niciun caz nu trebuie să urmați exemplul șantajatorilor acceptând să le transferați bani. Cel mai probabil, acest lucru nu va da niciun rezultat.

- Nu redenumiți manual extensiile fișierelor criptate și nu vă grăbiți să reinstalați Windows. Este posibil să găsiți o soluție care să corecteze situația.

Prevenirea

Încercați să instalați o protecție fiabilă împotriva pătrunderii ransomware-ului XTBL și a virușilor ransomware similari pe computer. Astfel de programe includ:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

În ciuda faptului că toate sunt în limba engleză, lucrul cu astfel de utilități este destul de simplu. Lansați programul și selectați nivelul de protecție din setări.

Lansarea programului și selectarea nivelului de protecție

Lansarea programului și selectarea nivelului de protecție

Dacă ați întâlnit un virus ransomware care criptează fișierele de pe computer, atunci, desigur, nu ar trebui să disperați imediat. Încercați să utilizați metodele sugerate pentru restaurarea informațiilor deteriorate. Adesea, acest lucru dă un rezultat pozitiv. Nu utilizați programe neverificate de la dezvoltatori necunoscuți pentru a elimina XTBL ransomware. La urma urmei, acest lucru nu poate decât să înrăutățească situația. Dacă este posibil, instalați pe computer unul dintre programele care împiedică rularea virusului și efectuați scanări regulate de rutină ale Windows pentru procese rău intenționate.