Decodarea traficului WPA2-PSK folosind Wireshark. Hacking Wi-Fi Parolă - Decriptare canal Cum de a descifra fișierul cap

Acest articol va fi dedicat metodei de interceptare a pachetelor de date. rețele Wi-Fi.De asemenea, se numește și această interceptare (captură) a candelabilor rețelei WiFi.

Există o mulțime de captură a acestor pachete de date "etichetare". În articolul curent, serviciul de recuperare a parolei WiFi vă va oferi o opțiune shell Airslax.Acest software. Foarte convenabil pentru utilizarea recuperării parolei din rețeaua WHFE, interceptarea candelabruului asistat, găsirea automată a parolei WPS și multe altele.

Pentru a începe, pregătim instrumentele.

Avem nevoie de orice unitate flash, persoanele cunoscute sub numele de "unitate flash" de mai mult de 2 GB. Apoi descoperim arhiva cu programul Airslax. de aceasta

După aceea, descărcați conținutul arhivei la rădăcina unității flash (flash USB)

Mergem la dosarul de boot și lansați programul de instalare. În versiunea noastră va fi un Porteus-Installer-For-Windows.exe. Apoi apare fereastra "Black" și în ea. Apăsăm spațiul sau orice cheie pentru a rezolva acțiunile ulterioare. * .

Așteptăm apariția unei instalații de inscripție finalizată cu succes.

Și apăsați orice tastă pentru a închide această fereastră.

Totul, imaginea cochiliei este deja încărcată pe unitatea flash USB. Rămâne doar pentru a supraîncărca computerul și pentru a selecta modul de încărcare de pe unitatea flash.

Selecția încărcăturii se poate face de obicei prin butonul F12. într-un PC staționar sau prin Fn + F12. Pe laptopuri, alegerea poate fi făcută și prin BIOS.

de la unitatea flashDupă selectarea cu succes a modului de descărcare, apar pe ecranul meniului Start, dacă nu alegeți elemente ** Lansarea va fi produsă automat.

Așteptăm până când sistemul de operare este încărcat.

La sfârșitul descărcării, avem un desktop pe ecran și rulați dublul etichetei de bază AirSlax. Înainte de noi, apare o fereastră de selectare a unui adaptor wireless:

Alegeți și faceți clic pe O.KAvem meniul principal pe ecran:

Planul de acțiune este acum, primul clic pe punctul " Scanați eterul", Avem o casetă de dialog nou:

Afișează starea actuală a rețelelor active. Așteptăm aspectul în partea de jos a mesei de utilizatori activi avem nevoie de rețeaua necesară. Aici va fi elementul cheie " Statie". Vedem că în rețeaua dorită cu adrese de mac există conexiuni active. Inchide geamul. Faceți clic pe 2 elemente "Selectați rețea", specificați adresa de mac dorită:

zhmem. O.K

O nouă fereastră se va deschide cu obiectivul care este deja ales:

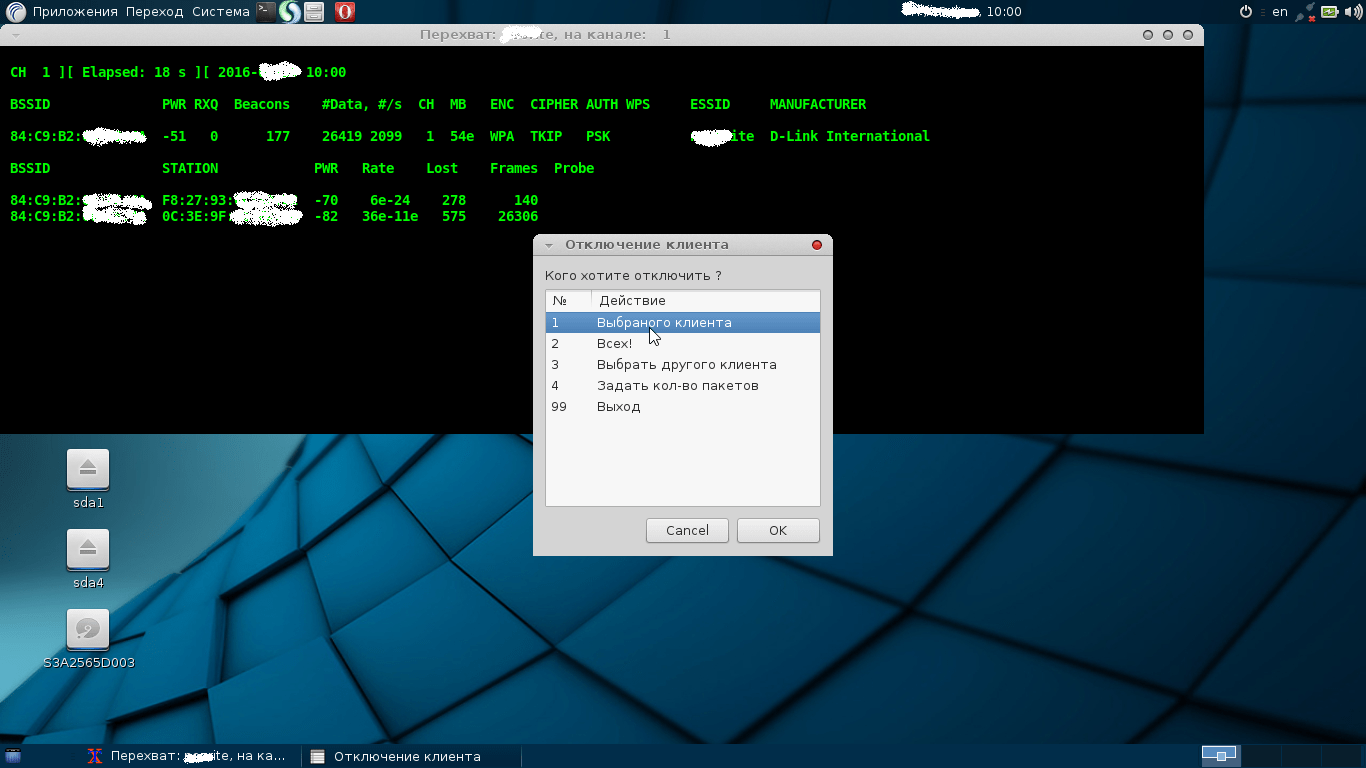

Acum trebuie să prindem handshcheka pentru a căuta o parolă din rețeaua WiFi Alegeți 4 elemente " Dezactivați clientul"Și specificați clientul selectat. În cazuri rare, puteți specifica și toate. Acum așteptăm ca dispozitivul să se re-conecteze la rețeaua de alimentare selectată. În caz de succes, vom vedea textul deasupra dreptului " WPA Handshake.»

Black Capture Fereastră Închideți și selectați 6 element din meniu. Salvați rezultatul". Specificați numele fișierului și faceți clic pe OK. Acum, dosarul va fi pe unitatea flash dump.Cu dosarul de depozitare, luăm fișierele "Network-Vifi.cap" sau "Network-WiFi Network.HCCAP" și le descărcați la comanda de pe pagină.

Ne așteptăm la o comandă de a executa din serviciu. Sfarsit!

* Faceți clic pentru a ieși X.

** Lansați selecția prin modul grafic (mate)

Aflați parola din WiFi (partea2). Decriptarea fișierului cap, linux și metoda Windows.

- În ultimul articol, am vorbit despre modul de capturare a pachetelor în care parola este criptată. Dacă sa întâmplat totul, citiți cum să decriptați și să aflați parola. Acest lucru se poate face mai departe pe Linux sau să transferați un fișier cu extensia capului la Windows prin instalarea software-ului pentru a decripta. Voi spune în acest articol despre 2 din aceste moduri.

- Metoda va fi selecția parolei, mai întâi trebuie să descărcați fișierul cu extensia TXT cu parole, există multe online pe Internet.

- De fapt, totul este simplu, rulați terminalul și introduceți comanda:

- introduceți din exemplul trecut când scanați routerul BSSID

- [Calea spre dicționar sau la WordList] Prescrieți calea către dicționar descărcată de pe Internet Txt.

- Această cale către fișierele pe care le-am capturat în exemplul trecut și trebuie să descifreze.

- Ceva de genul asta ar trebui să aveți:

- Faceți clic pe tasta Enter și procesul este lansat:

- ÎN paranteza patrata Am scris o "parolă aici", de fapt, aveți acolo și va fi o parolă decriptată de la Wi Fi.

- Este posibil ca parola să nu se ridice, în vederea faptului că nu este suficiența fișierului cu parole.

- Dacă decideți să descifrați parola în Windows, atunci trebuie să descărcați AirCrack-Ng. Voi posta o legătură în partea de jos a articolului.

- Descărcările lansate și principiul este același ca mai sus, doar prezent interfață grafică. Dacă cineva nu știe cum să fugă și așa mai departe, cum să lucrați cu AirCrack-NG, citiți mai jos:

- Inducem în folderul descărcat și găsim folderul BIN în acesta, alegeți digititatea sistemului X32 sau X64, de asemenea, folderul. Dacă cineva nu cunoaște dimensiunea sistemului, verificați articolul ""

- În dosarul bit-ului corespunzător al sistemului dvs., găsim fișierul AirCrack-NG Gui.exe și o rulați făcând clic pe butonul de două ori pe butonul stâng al mouse-ului.

- Numele fișierului: Alegeți un fișier cu extensia Capului capturată în prima versiune atunci când conexiunea a fost scanată.

- Puneți o bifă opusă WPA sau WEP, depinde de ce criptare este pornită pe router.

- WordList: Specificați fișierul cu parole, acesta va fi cu extensia txt

- Apăsați pe "ENTER" și ați continuat să descifrați și să selectați mai precis o parolă cât de puternic aveți un computer, pentru atât de mult va trece prin parole.

- După cum puteți vedea că nu este atât de greu să se deschidă wiFi Point., mai ales dacă este AES. Nu este un sfat mare, criptarea de rețea alegeți întotdeauna WPA-2 / PSK.

Decriptarea fișierului cap în Linux

AIRCRACK-NG-A2 -B -W [calea spre dicționar sau WordList] / Root / Desktop / * Cap

/ Rădăcină / desktop / * capac

aIRCRACK-NG -A2 -B 00: 20: BF: E6: E4: D2 -W /Rroot/password.txt / Root / Desktop / * Cap

Decuparea unui fișier de cap în Windows:

În acest articol vom lua în considerare decodarea traficului WPA2-PSK folosind Wireshark. Acesta va fi util la învățarea diferitelor protocoale de criptare care sunt utilizate în rețelele fără fir. Mai jos este topologia rețelei.

Înainte de a începe să capturam pachetele, trebuie să cunoaștem canalul pe care funcționează punctul de acces. De la punctul meu de acces WLC 4400, pot obține aceste informații de pe panoul de control. În caz contrar, puteți utiliza aplicația Inssideder și vedeți ce canal utilizează punctul dvs. de acces și SSID-ul său. Eu folosesc 5GHz &, prin urmare, dau 802.11A informații despre rezultate mai jos (dacă doriți să analizați 2.4GHz, atunci trebuie să utilizați comenzi pentru protocolul 802.11b)

AP Nume Sub-bandă RADIOMAC Canal de stare PWLVL SLOTID -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- -- - -- -- -- -- -- -- LAP1 - 64: A0: E7: AF: 47: 40 Activat 36 1 1 |

Mai departe, putem să luăm pachetele în noi retea fara fir Pe canalul CH 36 Deoarece punctul meu de acces funcționează pe ea. Folosesc o backtrack cu un adaptor USB pentru a face un teanc de pachete, de mai jos pe videoclip veți vedea detalii.

Este suficient de simplu, trebuie doar să modificați mai multe linii de cod în configurația USB Adaptor și să activați interfața de monitor pentru Wireshark.

< strong > rădăcină @ bt.< / strong > : ~ # ifconfig < strong > rădăcină @ bt.< / strong > : ~ # Ifconfig wlan2 sus < strong > rădăcină @ bt.< / strong > : ~ # ifconfig eTH0 LINK ENCAP: Ethernet HWADDR 00: 21: 9b: 62: D0: 4A Up difuzare multicast MTU: 1500 metric: 1 Packeturi Rx: 0 Erori: 0 Dropped: 0 Overrens: 0 Cadru: 0 Pachete TX: 0 Erori: 0 Dropped: 0 Overrens: 0 Carrier: 0 coliziuni: 0 TxQueelen: 1000 Bytes RX: 0 (0,0 b) Bytes TX: 0 (0,0 B) Întrerupe: 21 Memorie: Fe9E0000 - FEA00000 lo Link Encap: Loopback local inet AddR: 127.0.0.1 Masca: 255.0.0.0 inet6 Addr :: 1/128 Domeniul de aplicare: gazdă Up Loopback Running MTU: 16436 Metric: 1 Packeturi RX: 66 Erori: 0 Dropped: 0 Overrens: 0 Cadru: 0 Pachete TX: 66 erori: 0 Dropped: 0 Overrens: 0 Carrier: 0 coliziuni: 0 TxQueelen: 0 Bytes RX: 4665 (4,6 Kb) TX Bytes: 4665 (4,6 Kb) wLAN2 LINK ENCAP: Ethernet HWADR 00: 20: A6: CA: 6B: B4 Up difuzare multicast MTU: 1500 metric: 1 Packeturi Rx: 0 Erori: 0 Dropped: 0 Overrens: 0 Cadru: 0 Pachete TX: 0 Erori: 0 Dropped: 0 Overrens: 0 Carrier: 0 coliziuni: 0 TxQueelen: 1000 Bytes RX: 0 (0,0 b) Bytes TX: 0 (0,0 B) < strong > rădăcină @ bt.< / strong > : ~ # Iwconfig WLAN2 canal 36 rădăcină @ BT: ~ # Iwconfig wLAN2 IEEE 802.11ABGN ESSID: OFF / ORICE Mod: Frecvență gestionată: 5.18 GHz Punct de acces: Nu - asociat TX - POWER \u003d 20 DBM Reîncercați limita lungă: 7 RTS THR: Fragmentul Thr: Off Cheie de criptare: OFF Gestionarea puterii: OFF nu există extensii fără fir. nu există extensii fără fir. < strong > rădăcină @ bt.< / strong > : ~ # Avion-ng Start WLAN2 Au găsit 1 procese care ar putea provoca. Dacă Airodump - NG, Aireplay - NG sau AirTun - NG nu mai funcționează după ce o scurtă perioadă de timp, poate doriți să ucizi (unele dintre ei) ei! Numele PID. 1158 dhclient3. Interfață șofer Chipset. wLAN2 ATHEROS AR9170 CARL9170 - [PHY2] Modul de monitorizare activat pe MON0) |

După ce ați făcut operațiunile de mai sus, puteți deschide aplicația Wireshark și puteți selecta interfața "MON0" pentru a captura pachetele.

Aici puteți găsi arhiva pachetelor care mi-au colectat adaptorul ( Puteți deschide un fișier folosindwireshark și verificați-vă singur. Dacă analizați acest fișier puteți vedea mesajele "Mesaje de mână cu 4 sensuri (mesaje 13 până la 4)" au fost trimise după finalizarea fazei de autentificare deschise (solicitare de autoritate, răspuns de autor, solicitare de asociere, răspunsul asociației). După finalizarea mâinilor de 4 căi, atât clienții, cât și punctul de acces încep să utilizeze transmisia de pachete criptate. Din acest punct, toate informațiile transmise în rețeaua dvs. wireless sunt criptate utilizând algoritmi CCMP / AES.

După cum puteți vedea în figura de mai jos - toate cadrele de date sunt criptate și nu puteți vedea traficul deschis. Am luat numărul cadru 103 de exemplu.

Înainte de a proceda la descifrarea acestor cadre, este foarte important să înțelegeți că aveți un mesaj de mână cu 4 căi în 4 direcții "în sniderul dvs. pe care îl vom descifra cu Wireshark. Dacă nu ați putut captura mesajul M1-M4 cu succes, Wireshark nu va putea obține toate cheile pentru a descifra datele noastre. Mai jos citează un exemplu în care cadrele nu au fost capturate corect în procesul de strângere de mână cu 4 căi (acest lucru sa întâmplat când am folosit același adaptor USB cu analizor WiFi Fluke)

Apoi, mergem la "Editare -\u003e Preferințe -\u003e Protocol -\u003e IEEE 802.11" Trebuie să selectați "Activați decriptarea". Apoi faceți clic pe secțiunea "Cheile de decriptare" și adăugați PSK faceți clic pe "Nou". Trebuie să selectați tipul de tastă "WPA-PWD" după care adăugați PSK sub formă de text.

Sidlength, 4096, 256)Acesta este PSK 256bit, care a fost introdus mai sus:

Am folosit o parolă simplă de text pe care o vedeți mai jos. De asemenea, puteți utiliza o parolă simplă (fără SSID). În cazul Wireshark, întotdeauna încercând să folosească ultimul SSID, este întotdeauna o practică bună - utilizați

În configurația mea, am folosit PSK "Cisco123CISCO123" în specificația mea SSID ca "Testare1". În acest document Veți găsi mai multe detalii cu privire la aceste instalații..

După aceea, faceți clic pe "Aplicați"

După cum puteți vedea mai jos, acum puteți vedea traficul în cadrul datelor. Aici este același cadru (103) pe care l-ați văzut înainte în format criptat, dar acum Wireshark este capabil să-l descifreze.

Acum, dacă privim mai departe, putem vedea clientul care primește adrii IP de DHCP (Dora-Discover, oferta, solicitare, ACK), apoi înregistrați CME (Skinnyprotocol), apoi setează apelul vocal (RTP). Acum putem analiza aceste pachete în detaliu.

Acest truc poate fi util pentru dvs. atunci când analizați siguranța rețelelor dvs. PSK.

[Total voturi: 16 medii: 2.9 / 5]

Ultima actualizare de. La 9 octombrie 2016.

Decodarea mâinilor. - un proces dificil și cititorul probabil și-a dat seama că hacking wpa. Chiar și cu prezența Hendeshka de înaltă calitate și a mâinilor directe ale atacatorului arată ca o ruletă. Totul depinde de complexitatea inițială a parolei. Nimeni nu poate garanta un rezultat favorabil, dar statisticile vă rog și spune că cel puțin 20% din rețelele WPA sunt expuse cu succes la hacking, așa că nu merită un disperare, înainte!

Mai întâi trebuie să vă pregătiți dicționarul. Dicționarul WPA. - Este comun fisier textconținând o singură linie posibila varianta Parola. Având în vedere cerințele privind parola WPA, posibilele parole trebuie să aibă cel puțin 8 și nu mai mult de 63 de caractere și pot consta doar din numere, litere latine ale registrului superior și inferior și semne speciale cum ar fi [E-mail protejat]# $%, etc. (Apropo, un astfel de alfabet este considerat destul de extins). Cu limita inferioară a lungimii parolei, totul este clar, cel puțin 8 caractere și un punct.

Ei bine, de la vârful nu este atât de simplu. Hack Parola din 63 de caractere din dicționar este inutilă, deci este destul de rezonabil să limitați lungimea maximă a parolei în dicționarul 14-16 caractere. Dicționarul calitativ (pentru care este dată evaluarea succesului rezultatului de 20%) cântărește mai mult de 2 GB și conține aproximativ 250 de milioane de posibile parole cu o lungime în intervalul specificat de 8-16 caractere. Ce trebuie inclus în aceste calcule ale posibilelor parole decodarea mâinilor.a trecut fără o cățea și Zadorinka? În primul rând, fără echivoc, întreaga gamă digitală de opt cifre, care, conform statisticilor, reprezintă aproape jumătate din toate parolele expuse. La urma urmei, în 8 cifre, diferite date sunt perfecte, de exemplu, 05121988.

Și mai mult despre cuvintele ...

O gamă completă de opt digitale are 10 ^ 8 \u003d 100 milioane de combinații care sunt deja în sine. În plus, dicționarul de bază al svackerii trebuie să includă în mod necesar cuvintele cele mai frecvent utilizate ca parole, cum ar fi Internet, parolă, Qwertyuiop, nume etc., precum și mutațiile lor cu sufixe de extindere a parolei populare (lider unic în acest domeniu este de Sufixul cursului 123). Acestea. Dacă parola Diana este prea scurtă pentru respectarea standardului WPA, utilizatorul inventiv în majoritatea cazurilor va fi completat la Diana123, crescând în același timp (la opinia sa cu experiență) a parolei. Există, de asemenea, câteva duzini de sufixe populare.

Dacă nu asamblați dicționarul VLL (și semnificația? Totul este colectat înaintea noastră) poate google cuvinte cheie WPA Wordlist și descărcați dicționarul gata. Nu uitați de direcționare, pentru că va fi destul de naiv să sperăm că decodarea mâinilor.este necesar să mergeți fără probleme dacă folosim Chinezii Hendeshik în dicționarul rusesc și invers. Puteți căuta în continuare potrivite pe Internet, beneficiul acestora dorit.

utilizați criza pentru a genera diferite combinații din setul de bază

aIRCRACK-NG.

Pregătirea oricărui calitativ, pe nostru nu un aspect foarte experimentat, un dicționar (de exemplu, wordlist.txt) mergeți la selecția unei parole, adică descifrarea lui Hendshka.. Rulați AirCrack-Ng cu setari aditionale:

[E-mail protejat]: ~ # Aircrack-ng -e

rădăcină @ bt: ~ # AirCrack-ng -e |

Și aici este rezultatul lucrărilor noastre:

Parola noastră a fost găsită în 3 secunde, asta e da !!!

Pe ecranul de deasupra AirCrack-NG a găsit o parolă (și a fost dicționarul cuvântului) numai în 3 secunde. Pentru aceasta, el a trecut prin 3740 de posibile parole la o viteză de 1039 de parole pe secundă. Totul nu ar fi altceva decât aici atent Cititorul trebuie să fie destul de tensionat, pentru că am vorbit anterior despre dicționarul în 250 de milioane de posibile parole! Și 250 * 10 ^ 6 împărțiți pe 1039 și obțineți ... aproximativ 240 de mii de secunde, și aceasta este 66 de ore ... aproape trei zile! Este mult timp va avea nevoie de laptopul dvs. pentru un dicționar de bază de 2 GB (pe deplin, dar toată lumea își amintește "legea cuvântului"). Astfel de intervale de timp insuportabile sunt cauzate de rata lentă a calculelor, dictate de complexitatea computațională ridicată a algoritmilor stabiliți în procedura de autentificare WPA. Ceea ce vorbește deja despre dicționarele mari, cum ar fi un digital complet digital conține deja 900 de milioane de combinații și va necesita câteva săptămâni de calcul pentru a vă asigura că (cel puțin) parola nu este găsită)

O astfel de situație ratat nu a putut perturba mințile inventive ale compatrioților noștri și, curând, a fost găsită producția. GPU-urile au fost implicate pentru streaming computing, adică carduri video. GPU (unitate de procesare grafică) - inima acceleratorului 3D, are un cip cu sute (și chiar mii) procesoare de streaming, permițând distribuirea multimilului, dar operații simple Hashing parolă și, prin urmare, accelerează procesul de decriptare. Pentru a nu fi neîntemeiat, voi spune că Warn Ati Radeon HD 5870 este capabil să atingă o viteză de 100.000 de parole pe secundă! Diferența tangibilă, nu?

decripta handhemhem cu GPU

Desigur, astfel de numere sunt caracterizate numai de adaptoarele de top ale ATI Radeon (Nvidia cu tehnologia sa CUDA, în timp ce se eliberează sincer ATI în ceea ce privește viteza de viteză a WPA datorită avantajelor arhitecturale explicite ale acestuia din urmă). Dar pentru tot ceea ce trebuie să plătiți, o cameră video bună este scumpă și este de obicei găsită numai la jucătorii Avid sau altfel - Zadrotov.

În cadrul articolului pentru începători, nu voi, probabil, să vă aflați în dezbaterile configurației ATI SDK și Pyrit sub Linux, nu voi plăti mult timp și eficient. Da, și proprietarii de primii rătăciți cu Nvidias, nu atât de mult, cred că vor înțelege destul de independent. Bine sau părăsiți)

Indiferent de cât de paradoxal, pentru selectarea unei parole WPA utilizând GPU, Windows este cel mai potrivit, da da, este el). Faptul este că jucătorii șoferului adaptorului video joacă un rol considerabil în acest proces, pe care dezvoltatorii o acordă mult mai multă atenție decât conducătorii auto sub Linux. La urma urmei, ei se concentrează asupra nevoilor jucătorilor, știți că iubitorii de a juca în computer cu Linux instalat? Selecția parolei WPA în Windows poate face două programe - Auditor de securitate wireless Comercial Elcomsoft și utilitate de consolă Hashcat-Plus. Utilizarea acestor programe Vom analiza în continuare utilizarea acestor programe și, în același timp, comparativ cu caracteristicile acestora, vorbim despre avantajele și minusurile ambelor. Să vedem ce viteză se va întâmpla decodarea mâinilor. În condiții egale, pe un sistem pentru ambele programe.

Prezența ultimilor lucrători în sistem - o condiție prealabilă. Cum să punem lemn de foc pe Vidyuhu Nu voi spune, de când sunteți aici, sunt sigur că o scuipă o dată.

Decodarea conducătorului de securitate wireless de decodare

EWSA poate fi găsită (și cumpăra) pe site-ul dezvoltatorilor - www.elcomsoft.com, ținând cont de acel proces versiune gratuită. Potrivit zvonurilor, nu arată parola găsită. Pe Internet, puteți găsi opțiuni sparte pentru o calitate diferită, doar nu uitați de remușcarea conștiinței x că veți fi chinuiți). Instalarea și configurarea EWSA este elementară, puteți selecta imediat limba rusă în setările GPU, asigurați-vă că GPU-ul dvs. este vizibil la program și sunt selectate prin casete de selectare (dacă GPU nu este vizibil în listă - sunteți în mod clar problema Cu driverele), precum și specificați programul de cale la dicționarele dvs. în setările de dicționare.

Faceți clic pe "Import Date -\u003e Importați fișierul TCPDump" și selectați * .Cap fișier cu un hatchet (programul le va verifica și va oferi să observe cele pe care le dorim să le atacăm), după care puteți face rău în siguranță "Rulați un atac -\u003e În dictionarul":

MDE ... ar putea fi încă postat))

În acest test, EWSA a arătat viteza de numai 135.000 de parole pe secundă, deși pe baza configurației de fier, mă așteptam să văd cifra de aproximativ patru sute de mii.

Decriptarea EWSA de mână

Comparați EWSA cu concurentul său cu adevărat gratuit - Hashcat-Plus. Swing un set complet de Hashcat-Gui de pe site-ul autorului și scoateți arhiva într-un loc confortabil, este portabil. Noi alergăm hashcat-gui32.exe sau hashcat-gui64.exe, în funcție de bateria de ferestre și să răspundă la prima întrebare pe care GPU îl va utiliza - NVIDIA (CUDA) sau ATI Radeon (versiunea CPU numai că suntem în mod evident satisfăcuți).

Când fereastra principală a programului este încărcată, accesați fila Oclhashcat-Plus (sau CUDAHASHCAT-PLUS în cazul NVIDIA). Există o subtilitate aici - Hashcat nu știe cum să analizeze EAPOL-HENDESHI, nu pot deloc și nu știu ce este. El cere să-l postezi "pe o farfurie" WPA-Hach în el format propriu. * .HCCAP. Conversia unui regular * .Cap în * .hCCAP poate folosi utilitarul AIRCRACK-NG! Dezvoltatorul Hashcat a făcut un convertor online convenabil, descărcați pur și simplu fișierul * .CAP cu asistența medicală și specificați ESSID, dacă Chandesch din fișier vă veți întoarce la atacul * .hCCAP. Ei bine, dacă nu, nu există nici o instanță).

Deplasarea următorului - specificați programul nostru * .hCCAP fișier ca fișier hash pentru un atac, adăugați fișierele de dicționare în fereastra listelor de cuvinte (săgețile pot fi setate la ordinea dorită a trecerii lor), selectați WPA / WPA2 ca tip hash și faceți clic pe Start.

O fereastră de consolă ar trebui să apară cu lansarea greutății selectate a hashcat-plus și o grămadă de parametri și dacă totul în ordinea utilității se procedează. În procesul de calcul, puteți afișa starea curentă apăsând tasta "S". Puteți suspenda procesul apăsând "P" sau întrerupeți apăsând "Q". Dacă Hashcat-Plus găsește brusc parola, ea vă va arăta cu siguranță ..

Rezultatul este de 392.000 de parole pe secundă! Și acest lucru este foarte bine coordonat cu viteza estimată teoretică, pe baza configurației sistemului și a calculelor efectuate de creion.

Acest test indică în mod convingător faptul că Hashcat-Plus este o scalare mult mai bună în cazul utilizării multiple a GPU-urilor în același timp. Alegerea este a ta.

Handshake (Handshake) - Vorbind pentru a înțelege fișierul în care este parola criptată din rețeaua Wi-Fi.

Și astfel lista de servicii care au fost descifrate fără candelabre:

AIRCLOUD-NG.ME.

- jumătate- serviciu gratuitCine va conduce președintele dvs. la 58 de dicționare, suma impresionantă a cursului, dar cele pe care parolele nu le pun adesea utilizatorii de limbă rusă.

Pentru a trimite fișierul, este suficient să specificați e-mailul, bine și să alegeți Hesentul corespunzător Cap / PCAP.

Șansa de a găsi parola IT este încă acolo, dar aproape de zero.

wpa-sec.stanv.org.

- serviciul care conține 18 dicționare populare, adesea ajută deoarece

Conține dicționare destul de bune, de exemplu, isider_pro_wpa, lista plina Dressers se pot uita la site. Adesea se blochează, fără a ține fluxul de freebies în cazul căruia administratorul limitează lucrările numai cu 2 dicționare, dar se întâmplă temporar când serverul este eliberat de restul celorlalte dicționare.

wpa-darkicop.org. - de asemenea, serviciu gratuit, dar din anumite motive în În ultima vreme nu funcționează.

Runul se află în următoarele dicționare: Rainbow, Vaca (1M), OpenWall (3M), InsidePro (11m), securitate ofensivă (39m)

De la același singur, am notat câteva nume în alte forumuri:

antichat. - foarte des tăiat, dar care sunt tăiate acolo. Ei trăiesc aproape cu acești Hendeshi, în sensul întregului cuvânt)

Plasați postul strict în conformitate cu regulile și obțineți-vă că veți fi ajutat. Se întâmplă că sunt conduse de dicționare telefonice și rare, care nu sunt în public, în multe servicii plătite Și nici măcar nu fac. Probabilitate Căutare: 60%

În interiorul pro - de asemenea, un forum destul de vechi, există un subiect în care vă ajutați să găsiți o trecere, dar acoperă încet o rețea.

Plătit:

onlinehashcrack.com. - sincer, a folosit de mai multe ori, mai întâi el a fost gratuit, acum doar pentru bani, o medie de 3-4 dolari pentru parola găsită. Ce dicționare este necunoscută, am încercat să aflu, contactați administrarea site-ului, dar nu a primit fără succes răspunsul. Există doar date privind nașterea banală și cuvintele ENG.

xsrc.ru. - voi spune un lucru despre asta, acum 4 luni am descărcat mansardă de la Waffle, care are o parolă - un număr regulat ru al telefonului, această parolă de serviciu nu a găsit acest lucru, găsește adesea treceri simple de 8 cifre, date de naștere , Lista dicționarelor nu mi-a fost cunoscută.

cloudcracker.com.- după cum se menționează în publicitate, 300.000.000 de cuvinte sunt conduse timp de 20 de minute, accesibili la alegerea a 3 dicționar (engleză, 2wire, numere de telefon) unde puteți alege numărul de cuvinte care vor fi aduse. Dicționarele sunt ajustate mai mult în țările americane, prețul pentru decriptare poate ajunge la 136 de dolari în funcție de câte cuvinte de cuvinte veți alege și nu ar trebui să plătiți indiferent dacă parola de serviciu va găsi sau nu.

gpuhash.me. - serviciu destul de de înaltă calitate, conține multe dicționare diferite, parole care se stabilesc cu adevărat adesea, orientate pe parolele RU și SUA. Există o rulare gratuită în dicționarul de bază.

airslax.com.- serviciu de la Autorul distribuției ARSLAX, prețul pentru o parolă găsită 5USD. Verifică handanahem la dicționarele standard de la numere, celulare Ucraina și Rusia.

pwaudit.com -arată destul de bine și foarte convenabilă, puteți urmări statistici detaliate Bruta, prin modul în care susțin încă un numar mare de Soiuri umile. În prezent, baza include 9tb de tabele curcubeu și mai mult de 15 GB de parole "Clean"