كيفية اختراق كاميرا CCTV من الهاتف. ما مدى سهولة اختراق كاميرا الويب وكيفية حماية نفسك منها. ميديالكس يراقبك. محاولة اختراق كاميرا الويب الخاصة ببعضهم البعض

يمكن لكل مستخدم ويب تقريبًا اختراق كاميرات المراقبة الخارجية والداخلية اليوم ، لذلك تحتاج إلى معرفة عنوان IP للجهاز المتصل بالشبكة ، أو يمكنك الاستغناء عنه. على سبيل المثال ، ستحتاج إلى التفكير في العديد من الطرق الأساسية التي تعمل بالفعل (وبالنسبة لبعضها ، تمكن المتسللون المحتملون بالفعل من الحصول على موعد نهائي). من المحتمل ألا يحتاج مهاجم محتمل للنظام إلى معرفة عنوان IP لاختراق الكاميرا باستخدام طرق أخرى لهذا الغرض.

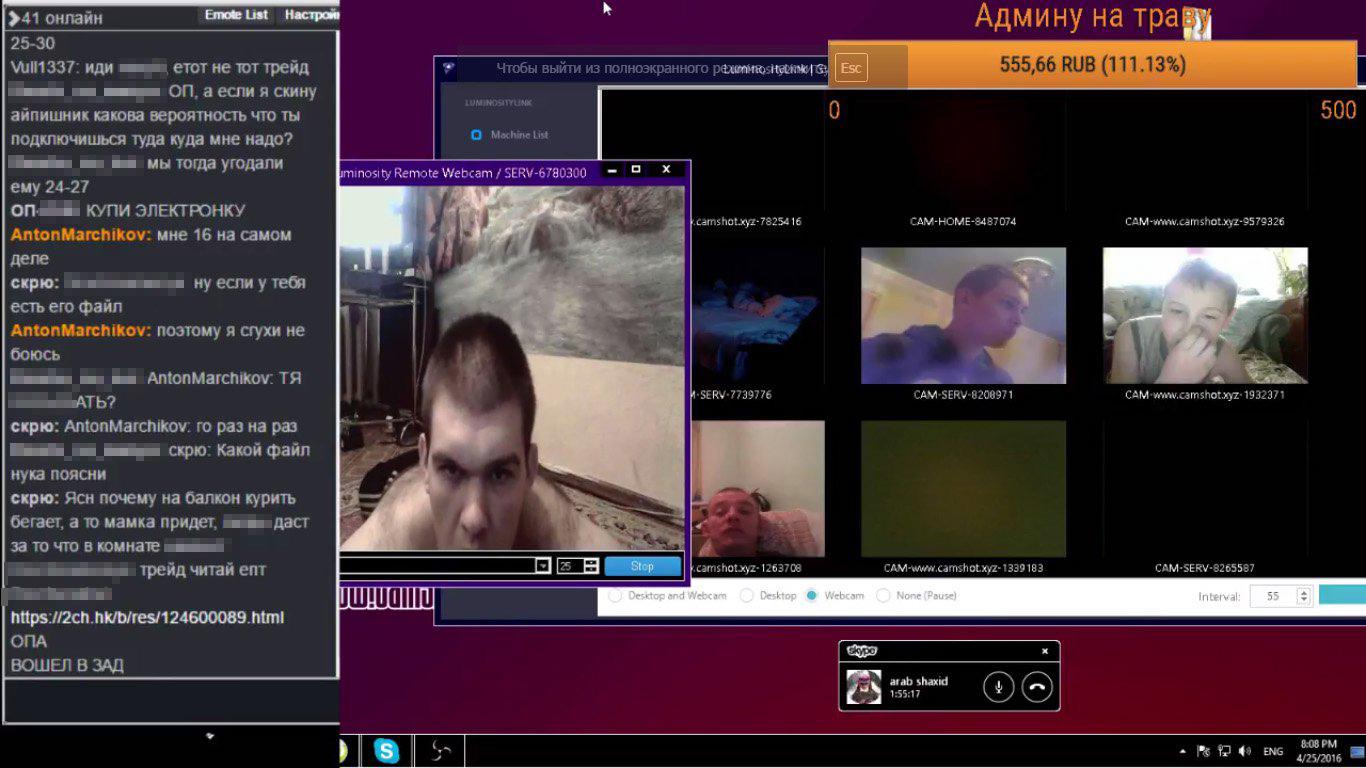

قام مستخدم مجهول بتحويل هذه الجلسات إلى برامج واقعية. على سبيل المثال ، اكتشف عندما اقترب بعض المستخدمين من أجهزة الكمبيوتر الخاصة بهم ، في هذه اللحظة بالذات ، مقطع فيديو إباحي في المتصفح. يعد تقطيع كاميرات الويب نشاطًا شائعًا للقراصنة الشباب. بينما أصبح عامة الناس على دراية مؤخرًا بهذه الهواية المخيفة ، فقد كانت هواية القراصنة لسنوات.

قامت ببث مقاطع فيديو من آلاف كاميرات الويب من 250 دولة حول العالم. كما اتضح ، ارتكب المستخدمون في جميع أنحاء العالم نفس الخطأ البسيط الذي سمح للقراصنة بالوصول. ومع ذلك ، استمرت المشكلة. في العام الماضي ، بدأ مستخدمو موقع الدعابة الروسي Pikabu استكشاف العالم من خلال كاميرات الويب الخاصة بالآخرين. نشر أحد المستخدمين دليلًا لاختراق كاميرات الدوائر التلفزيونية المغلقة وسرعان ما كان القراء مهتمين بدورة تدريبية للمبتدئين للمتسللين وذهبوا للبحث عن كاميرات بها كلمات مرور ضعيفة تم تثبيتها في دورات المياه والشقق وبيوت الدعارة المراوغة.

تقنية حقن SQL

طريقة أصلية تمامًا لحقن SQL ، والتي تم تقديمها إلى الممارسة من قبل أحد المقيمين في بولندا. يكمن جوهر هذه التقنية في تكوين مجموعة معينة من البيانات الواردة ، والتي من خلالها يتم استخدام أمر معين للغة المستخدمة اليوم للعمل مع مجموعة من المعلمات العلائقية على الويب. لهذا ، قد لا يكون عنوان IP مطلوبًا ، يكفي فقط معرفة ميزات تكوين أنظمة البيانات من خلال اللغة.

من وقت لآخر ، هناك هجمات ضخمة للقراصنة. ومع ذلك ، في الحالة الأخيرة ، فإن السيناريو مختلف تمامًا. استخدم المخترق عدة حيل للترفيه عن المشاهدين أثناء البث. هذا سمح له بإنشاء تدفقات خلاقة.

بعد ذلك ، يتعاون المتصيدون المجهولون لاختراق المستخدم المخترق على الشبكة الاجتماعية.

بادئ ذي بدء ، إذا لم يتخلَّ أولئك الذين تم اختراقهم عن حل الأمان الخاص بهم ، فلن يتمكن المخترق - في هذه الحالة بالذات - من اختراق الكمبيوتر. في هذا المقال نتحدث عن شيء غير عادي هجوم القراصنة: لم يقم المجرمون باختراق كاميرات الويب بكلمات مرور ضعيفة لدفقها.

ظروف العمل مهمة وهي:

- قدرة غير صحيحة تمامًا على التعامل مع معلمات تسجيل الدخول.

- مجموعة شاملة من المعرفة بالهيكل نفسه وخصائص عمل قاعدة بيانات المتسللين.

- وجود حقوق معينة ذات صلة بالعمل اللاحق مع أوامر SQL من الويب.

سيسمح لك هذا النهج بأداء العديد من المهام في قاعدة الويب المستهدفة ، على وجه الخصوص ، لاختراق الكاميرا (على سبيل المثال ، يمكن أن تكون نفس كاميرا الويب المثبتة كعنصر من عناصر نظام المراقبة). المنهجية حقن SQLيمكن استخدامها بشكل ممتاز في حالة السرعة الزائدة من قبل سائق المركبة. السر الرئيسي يكمن في رقم السيارة الأصلي ، والذي في الواقع ، عند نقله إلى الكاميرا ، سيبدو وكأنه بيانات تم إدخالها بشكل غير صحيح ، ولن يتمكن برنامج إدخالها في قاعدة بيانات المخالفين من التعرف عليها وإصلاحها.

وأوضح في موضوع أن الضحايا يقومون بتحميل شقوق لألعاب الكمبيوتر وبرامج أخرى مشكوك فيها. أخبر المتسلل مستخدمي ساعتين أن 90٪ من هذه البرامج تجلب معها برامج ضارة. إن طحن هذه الأجهزة أمر صعب ، لكنه ممكن ؛ يعتمد النجاح على طراز الكمبيوتر المحمول. إذا كنت لا تريد أن تصبح نجمًا في عرض واقعي آخر تحت الأرض ، فأكثر بطريقة بسيطةللاختباء من المتصيدون هو غطاء كاميرا الكمبيوتر المحمول. تكمن المشكلة في أن هذا الإجراء لا يحميك من تهديد حقيقي: سيستمر اختراق نظامك المخترق ، ولن تلاحظه حتى.

استخدام البرنامج

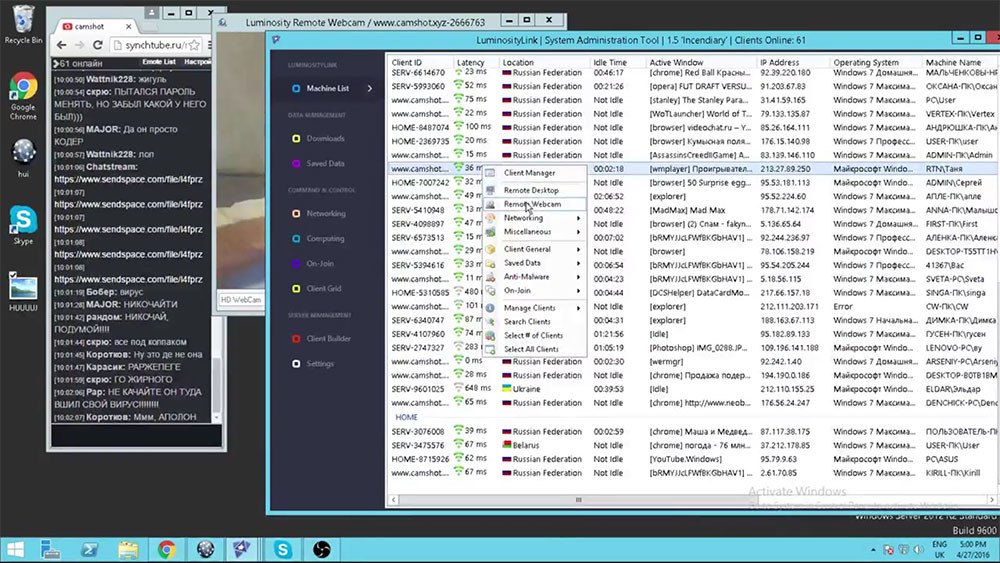

يمكن بسهولة اختراق كاميرا الويب باستخدام ملف خاص البرمجيات... حقيقة، الميزة الرئيسيةيمكنك الاتصال بالحاجة إلى معرفة عنوان IP للمستخدم ، في أي منطقة هو. من السهل جدًا التحقق من عنوان IP الخاص بالمستخدم ، ما عليك سوى تلقي رسالة منه ، وأي معلومات أخرى ، في بيانات النظام التي سيتم الإشارة إلى العنوان المقابل لها. تجدر الإشارة إلى أنه يمكن تعريف ip لكل من المعلمات الديناميكية والعائمة ، بغض النظر عن موقع الكائن المحتمل. سيكون الاستثناء الوحيد هو استخدام الخادم الوكيل ، وفي هذه الحالة سيتم إخفاء عنوان IP ، ولكن مع وجود الكاميرات يكون هذا نادرًا ، يجب أن يتم اختراق جهاز كمبيوتر محمول على شبكة الإنترنت دون أي مشاكل.

لذلك ، لا توجد تغطية كافية للكاميرا الخاصة بك. إذن ما نوع السلوك عبر الإنترنت الذي يجب أن نغيره؟ لذلك ، إذا كنت ترغب في تثبيت البرنامج ، يجب عليك القيام بذلك فقط من خلال الصفحات الرسمية للشركة المصنعة. إذا كان الحل الأمني نشطًا طوال الوقت واتبع المستخدمون توصيات البرنامج ، فمن غير المرجح أن تدخل البرامج الضارة إلى نظامهم. هذا هو السبب في أن برنامج مكافحة الفيروسات الخاص بك يجب أن يكون نشطًا في جميع الأوقات.

- تنزيل خالي من المخاطر لبرامج الطرف الثالث المجانية.

- لا يمكنك تمييز موقع ويب مزيف من موقع قانوني.

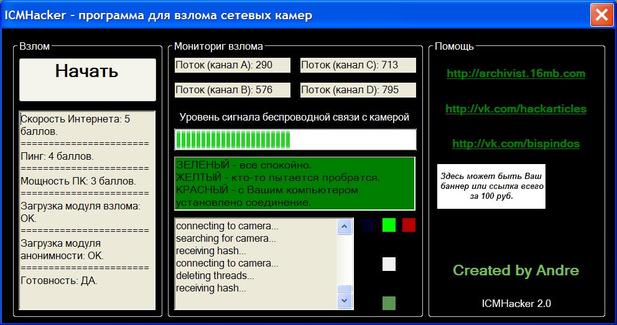

يعد البرنامج من طرق اختراق كاميرات الدوائر التلفزيونية المغلقة

بعد تحديد عنوان IP ، من الضروري البدء في العمل مع البرنامج الذي يتم تقديمه اليوم على الويب في مجموعة كبيرة ومتنوعة من الخيارات. تعتمد فعالية البرنامج على الاختيار ، لأن ليس كل البرامج المعروضة على الويب تسمح لك باختراق النظام بسرعة وموثوقية. على سبيل المثال ، يمكن للمرء أن يفرد بشعبية كبيرة من جميع النواحي في برنامج الويبيسمى ICMHacker ، وهو ملائم ويمكن لأي مستخدم الوصول إليه.

دارين كاوثون

إلى جانب التكنولوجيا المتقدمة ، يتزايد أيضًا خطر التعرض للسطو في غرفة المعيشة الخاصة بك. يمكنك معرفة ما هو مهم هنا. لذلك يجب إصدار لقطة التلفزيون مرة أخرى بعد الدفع للمحتالين. في هذه الحالة ، يمكن إزالة البرامج الضارة عن طريق إعادة تعيين برنامج النظام.

على سبيل المثال ، يمكن للمتسللين التلاعب بملف فيديو وتقديمه بفيروس للتنزيل. وبالتالي ، هناك ما يقرب من غرفة المعيشة الخاصة بك إذا كنت لا تعرف عنها. على سبيل المثال ، لعرض البيانات من الحسابات أو شراء تطبيقات باسمك.

أحد أنظمة حماية الكاميرات من الاختراق المحتمل هو نظام كلمات مرور مصمم بشكل مثالي. على سبيل المثال ، ستتطلب منتجات Samsung من المالك تغيير كلمات مرور المصنع إلى كلمات مرور خاصة به. السؤال المفتوح هو كلمة مرور المسؤول ، والتي يمكن لأي شخص الوصول إليها مستخدمي الويب، ولكن الشركات المصنعة تعمل بنشاط للقضاء على المشكلة ، واستبعاد إمكانية القرصنة.

يتضح حقيقة أن تمزيق التلفزيون الذكي ممكن تمامًا من خلال مثال الزوجين البريطانيين. أبلغ الزوجان عندما أعادا العثور على مقطع فيديو خاص بهما على موقع إباحي. لكن لم يكن هناك قراصنة. استخدام نقطة الضعف في FIG. بالإضافة إلى ذلك ، يجب تحديث البيانات بانتظام. إذا كانت هناك فجوة أمنية معروفة ، فعادة ما يتم إغلاقها بواسطة الشركات المصنعة بتحديث مستقبلي.

نظرًا لأن جميع الكاميرات تستخدم منافذ مماثلة على هذه الشبكة ، يمكننا البحث عن الكاميرات المحتملة المتصلة بها شبكه محليه... بمجرد دخول المتسلل ، يمكنه فعل ما تريد ، حتى باستخدام الكاميرا يمكنك تغيير كلمة المرور لمنعك من الوصول. فيما يلي قائمة مختصرة بكلمات المرور المرجعية لأكثر العلامات شيوعًا ، حتى تتمكن من معرفة مدى ضعفها افتراضيًا.

أكثر من ألف طراز من كاميرات IP عرضة لنقاط الضعف الجذرية. نتيجة دراسة البرامج الثابتة للكاميرا كاميرا IP لاسلكية (P2P) WIFICAMكانت هناك فرصة الوصول عن بعدللجهاز مع كجذرباستخدام كلمة مرور مشفرة في البرنامج الثابت. أظهر تحليل أكثر تفصيلاً أن البرنامج الثابت يحتوي أيضًا على نقاط ضعف أخرى تسمح لك بتنفيذ التعليمات البرمجية الخاصة بك كجذر ، بما في ذلك الثغرة الموجودة في خادم GoAhead http ، والذي يستخدمه العديد من الشركات المصنعة الأخرى لكاميرات IP.

آمل أن تكون قد وجدت ذلك ممتعًا ، ستراه قريبًا ، ولا تنس مشاركته باستخدام الأزرار أدناه. اختراق كاميرات الويب هو لعبة أطفال. لا حاجة للمعرفة التقنية مع كمبيوتر بسيطوالمتصفح ، يمكنك التجسس على الناس وأنت مرتاح في منزلك ، كل ذلك بسبب الشركات المصنعة التي تعمل بلا مبالاة على تحسين سلامة منتجاتها. دعونا نرى كيفية اختراق كاميرات الويب.

الخطوة 1: خطأ أمني يسمح لك بتتبع كاميرات الويب الخاصة والعامة

وعلى الرغم من السنوات الماضية ، لا يزال الناس يستخدمون هذه الكاميرات ويمكن أن يصبحوا ضحايا هذا التجسس.

ما لا يجب عليك فعله إذا كنت لا تريد أن تكون ضحية

إذا كنت تبحث عن عارض كاميرا الويب ، فيجب أن تعلم أنه غير قانوني. الاستفادة من هذا ، استفاد العديد من المبرمجين الضارين من الطلب من هذه البرامج لإنشاء برامج تنتقل عبر الإنترنت تدعي أنها تُستخدم في كاميرات الويب للتجسس عندما يكون كل ما يفعلونه هو تثبيتنا بأحصنة طروادة وبرامج التجسس الأخرى.نظرًا لأن WIFICAM كاميرا IP اللاسلكية (P2P) مبنية على النظام الأساسي المشترك الذي تعتمد عليه العديد من طرز كاميرات IP الأخرى ، تظهر بعض نقاط الضعف أيضًا في نماذج من الشركات المصنعة الأخرى. في المجموع ، تأثر حوالي 1250 طرازًا مختلفًا من الكاميرات. مسح الشبكة من خلال خدمة Shodan لأكثر من 185 ألف جهاز ضعيف. من المحتمل أن تكون ملايين الكاميرات على الشبكات الفرعية الداخلية عرضة للهجمات عبر البنية التحتية السحابية.

الخطوة 4: مثال لما قد يحدث

بعد البحث عبر الإنترنت ، وجدنا برنامج تجسس على كاميرا الويب. كيف تعمل بعناية حتى لا يحدث لك شيء. في هذا الفيديو ، يمكننا مشاهدة عينة من خلال برنامج فكاهي يستخدم خدمات أحد المخترقين.

الخطوة 5: برنامج القرصنة القانونية لكاميرا الويب

على الرغم من أنه يبدو وكأنه فيلم ، إلا أنه يتم بيع البرنامج بشكل قانوني لاختراق كاميرات الويب ، وتستخدم بشكل أساسي من قبل المتاجر التي تستأجر أجهزتها في الولايات المتحدة ، والتي بمجرد تثبيتها على جهاز كمبيوتر واستحالة إزالتها ، يمكنها تتبع جميع أجهزة الكمبيوتر الخاصة بعملائها الأنشطة. لأنها تخترق كاميرا الويب عن طريق تتبع كاميرا الويب.من بين الفئات الضعيفة بعض طرز الكاميرا 3com و 7Links و A4Tech و APKLINK و AQUILA و AVACOM و Acromedia و Agasio و Airsight و Alecto و Allnet و Apexis و Atheros و Bionics و Chinavasion و D-Link و Dericam و EST و EasyCam و EasyN و Elro ، EyeCam، Foscam، GoAhead، Heden، iView، ICam، Kogan، LifeTech، Logitech، Maginon، Mediatech، Netcam، Pixpo، Polariod، Provision، Pyle، Scricam، skylink، Skytronic، SmartEye، Sricam، Sricctv، StarCam، Sumpple، Suneyes ، Supra + Space ، Swann ، Techview ، Tenvis ، Vantech ، Vstarcam ، Wanscam ، Wansview ، X10 ، إلخ.

نقاط الضعف التي تم تحديدها:

بالإضافة إلى ذلك ، يأتي هذا البرنامج مزودًا بإمكانية تنشيط وضع الكشف بحيث يتم توصيل كاميرا الويب دون علم المستخدم ، وبالتالي لكل ما يحدث أمام كاميرا الويب. في بعض الحالات ، استحوذت عمليات التنشيط بالكاميرا السرية على أطفال وأشخاص نصف عراة وعراة ، بالإضافة إلى أزواج يمارسون الجنس.

أخبار برامج قرصنة كاميرا الويب عن بعد

سبع شركات لتأجير أجهزة الكمبيوتر ومطور برامج لديها اتهامات فيدرالية بالتجسس على العملاء ، بما في ذلك ممارسة الجنس. كان الغرض منه هو تتبع أجهزة الكمبيوتر الخاصة بالعملاء الذين لديهم متأخرات. تضمنت الحزمة "Kill Switch" المصمم لإغلاق الكمبيوتر في حالة السرقة أو في حالة عدم سداد أي مدفوعات.

- يحتوي البرنامج الثابت على كلمة مرور جذر ثابتة ("root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh") ويتم تشغيل خدمة telnetd افتراضيًا. لتسجيل الدخول كجذر ، يكفي تخمين كلمة المرور عن طريق التجزئة والاتصال باستخدام telnet ؛

- احتفظ البرنامج الثابت بمفتاح RSA الخاص لخدمات دفع iOS الخاصة بإنتاج Apple (/system/www/pem/ck.pem) ؛

- تسرب المعلومات في خادم GoAhead http ، مما يسمح بالحصول على معلومات حول الحسابات. يتم حفظ معلمات الوصول في ملفات system.ini و system-b.ini ، والتي يتم ربطها رمزياً من الدليل لإرسال البيانات إلى الويب. نظرًا لحدوث خطأ ، بخلاف البرامج النصية CGI التي تتطلب المصادقة ، يمكن الوصول إلى الملفات بدون مصادقة من خلال تحديد اسم مستخدم وكلمة مرور فارغين. على سبيل المثال ، للحصول على معلمات تسجيل الدخول ، يكفي طلب الملف "http://192.168.1.1/system.ini؟loginuse&loginpas" ؛

- من خلال معالجة البرنامج النصي set_ftp.cgi ، المصمم لتهيئة الوصول إلى FTP ، يمكنك تنفيذ أمر عشوائي بامتيازات الجذر من خلال استبدال بنية shell "$ (...)". على سبيل المثال ، لبدء عملية telnetd لتسجيل الدخول بدون كلمة مرور ، يمكنك تشغيل:

- من خلال الجمع بين هذه الثغرة الأمنية وتسرب معلمات المصادقة ، من الممكن توفير تسجيل الدخول عن بُعد إلى الكاميرا كجذر. لتبسيط الهجوم وتنظيم قناة اتصال عكسية لتجاوز جدار الحماية ، تم إعداد قناة عالمية.

- القدرة على مشاهدة الفيديو المنقولة بالكاميرا بدون مصادقة. لعرضه ، ما عليك سوى الانتقال إلى منفذ TCP 10554 عبر RTSP ، على سبيل المثال ، "vlc rstp: //192.168.1.1: 10554 / tcp / av0_1" أو "vlc rstp: //192.168.1.1: 10554 / tcp / av0_0" ؛

- بشكل افتراضي ، تعمل الكاميرا مع خدمات سحابية، والذي يسمح لك باستخدام ملفات تطبيقات الهاتف الجوالللتحكم في الكاميرا الموجودة خلف مترجم العناوين ، أو جدار الحماية... بشكل افتراضي ، ترسل الكاميرا بشكل دوري حزم UDP إلى الخدمات www.baidu.com و openapi.xg.qq.com وعدد من عناوين IP المشفرة. بروتوكول التفاعل مع الخدمات السحابية بسيط للغاية ولا يستخدم التشفير. يتم استخدام الرقم التسلسلي كمعرف للاتصال بالكاميرا عبر الشبكة السحابية ، مما يسمح بمعرفة أو التقاط الرقم التسلسلي للاتصال بالكاميرا في شبكة فرعية داخلية لا يمكن الوصول إليها مباشرة من الإنترنت.

بالإضافة إلى ذلك ، يمكن ملاحظته من قبل باحثين آخرين في كاميرات CCTV و IP من Dahua Techology. تسمح الثغرة الأمنية لمهاجم خارجي غير مصدق بتنزيل محتويات قاعدة البيانات بأسماء وكلمات مرور مستخدمي الجهاز ، بما في ذلك حساب المسؤول. يتلخص الهجوم في تنزيل ملف من حساباتوتسجيل الدخول إلى الجهاز باستخدام معلمات المسؤول التي تم الحصول عليها. من المقرر نشر ثغرة عملية في 5 أبريل ، مما يمنح المستخدمين وقتًا للتثبيت.

كما أن لديها برنامج تسجيل مزيف يخدع المستخدمين لتقديم معلومات الاتصال الشخصية الخاصة بهم. نأمل أن تساعدك هذه الأمثلة على فهم مدى ضعف كاميرات الويب لدينا واتخاذ إجراءات أمنية.

إن عدم الالتزام بالمعايير الأساسية لسلامة الإنسان أمر مقلق. بالصبر ، يمكنك أن تجد بعض الأشياء المدهشة. لحماية نفسك من هذا ، عند تثبيت الكاميرا ، يجب عليك حمايتها من الوصول إلى الشبكة الخاصة عن طريق إدخال كلمة مرور. في كثير من الأحيان لا يكون هذا كافيًا أيضًا ، لأنه إذا تعرف المتسلل على طراز الكاميرا ، فيمكنك الانتقال إلى صفحة الشركة المصنعة وتنزيل المعلومات والحصول على رموز الوصول التي تأتي بشكل افتراضي ، لذلك تحتاج إلى وضع المفاتيح الخاصة بك.