Ένα έμπλαστρο για έναν νέο ιό. Τι είναι ο ιός WannaCry decrypt0r και πώς να τον προστατεύσετε από έναν απλό χρήστη

Το απόγευμα της Παρασκευής, 12 Μαΐου, έγινε γνωστό για την επίθεση του ιού WannaCry σε πολλές μεγάλες κυβερνητικές υπηρεσίες και ιδιωτικές εταιρείες. Σύμφωνα με τα τελευταία στοιχεία, περισσότεροι από 230 χιλιάδες υπολογιστές σε περισσότερες από 100 χώρες του κόσμου έχουν μολυνθεί. Τι είναι λοιπόν γνωστό αυτή τη στιγμή για αυτόν τον επικίνδυνο ιό;

Τι είναι ιός;

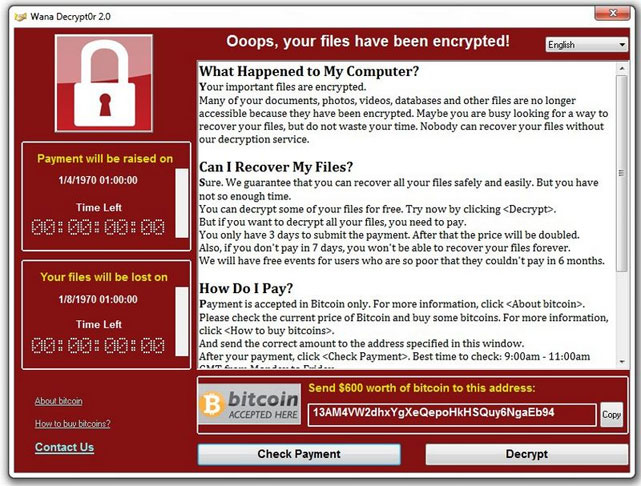

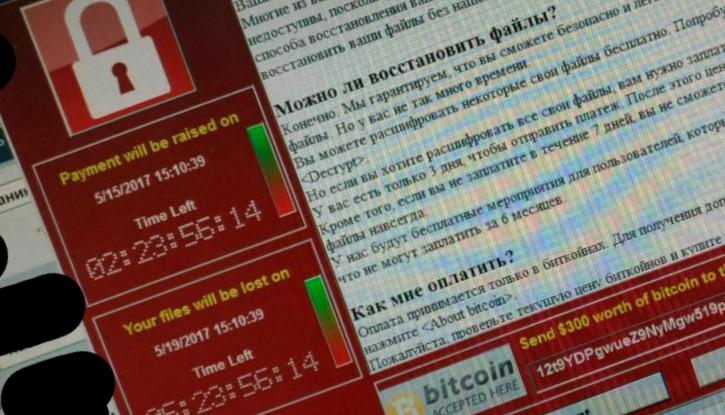

Από τη φύση της διανομής του, το WannaCry (γνωστό και ως Wana Decrypt0r 2.0) είναι ένα σκουλήκι, δηλαδή, χρησιμοποιώντας μια ευπάθεια ασφαλείας, διεισδύει στον υπολογιστή, κάνει τη βρώμικη δουλειά του και στη συνέχεια στέλνει τα αντίγραφά του σε άλλους υπολογιστές. Μπαίνοντας στον υπολογιστή Ιός WannaCryκρυπτογραφεί σημαντικά αρχεία και εμφανίζει μια ειδοποίηση που ενημερώνει ότι τα αρχεία είναι κρυπτογραφημένα και πρέπει να πληρώσετε από 300 έως 600 δολάρια σε Bitcoin για να τα αποκρυπτογραφήσετε. Αυτός ο ιός εκμεταλλεύεται μια ευπάθεια στο λειτουργικό σύστημα Windows γνωστή ως ETERNALBLUE. Η Microsoft έκλεισε αυτήν την ευπάθεια τον Μάρτιο με την κυκλοφορία της ενημερωμένης έκδοσης κώδικα MS17-010, αλλά όπως έδειξε η επίθεση, δεν κατάφεραν όλοι να εγκαταστήσουν αυτήν την ενημέρωση ή απλώς δεν ήθελαν να το κάνουν. Η ευπάθεια συζητήθηκε ευρέως μετά τη δημοσίευση της ομάδας χάκερ ShadowBrokers πηγαίοι κώδικεςπρογράμματα παρακολούθησης της Υπηρεσίας Εθνικής Ασφάλειας των ΗΠΑ. Αυτά τα προγράμματα χρησιμοποιήθηκαν από την ETERNALBLUE για να διεισδύσουν στους υπολογιστές πολιτών των Ηνωμένων Πολιτειών και άλλων χωρών, οι οποίοι παρακολουθούνταν από την NSA.

Ποιος δημιούργησε τον ιό και για ποιο σκοπό;

Δυστυχώς, κανείς δεν μπορεί ακόμη να δώσει μια ακριβή απάντηση σε αυτήν την ερώτηση. Υπάρχουν μόνο εκδοχές και υποθέσεις.

Έκδοση 1Λίγες ώρες μετά την έναρξη της επίθεσης, τα δυτικά ΜΜΕ έσπευσαν αμέσως να κατηγορήσουν τους μυθικούς «Ρώσους χάκερ» με τους οποίους εννοούν τους χάκερ που εργάζονται για τη ρωσική κυβέρνηση και τις ρωσικές ειδικές υπηρεσίες. Τώρα, όταν είναι γνωστό ότι οι περισσότεροι μολυσμένοι υπολογιστές βρίσκονται στη Ρωσία, και συγκεκριμένα το Υπουργείο Εσωτερικών, οι Ρωσικοί Σιδηρόδρομοι, οι τηλεπικοινωνιακοί φορείς και άλλες σημαντικές εταιρείες και ιδρύματα, είναι σαφές σε όλους ότι αυτή η έκδοση είναι απολύτως αβάσιμη. Επιπλέον, η ίδια η ύπαρξη αυτών των "Ρώσων χάκερ" δεν έχει ακόμη αποδειχθεί σε κανέναν. Το μόνο ρωσικό ίχνος σε αυτή την περίπτωση είναι ότι το μήνυμα που εμφανίζεται από τον ιό σε διαφορετικές γλώσσες συντάσσεται πιο αρμόδια στα ρωσικά. Έτσι, η πιθανότητα οι συντάκτες του ιού να είναι ρωσόφωνοι είναι πολύ μεγάλη.

Έκδοση 2Η πιο προφανής εκδοχή είναι ότι οι συντάκτες του ιού είναι απλοί κυβερνοεγκληματίες που θέλουν να κερδίσουν εύκολα χρήματα. Χρησιμοποίησαν τον πηγαίο κώδικα των εργαλείων υποκλοπής λογισμικού NSA που μπορούν να βρεθούν στο Διαδίκτυο και να προστεθούν στον ιό ransomware, και ο στόχος επέλεξε μεγάλες εταιρείεςκαι ιδρύματα μόνο επειδή είναι αυτές οι εταιρείες που έχουν πολύ σημαντικές πληροφορίες που δεν θέλουν να χάσουν και θα πρέπει να πληρώσουν τους εγκληματίες στον κυβερνοχώρο.

Έκδοση 3Σύμφωνα με αυτήν την έκδοση, οι συντάκτες του ιού είναι επίσης απλά εγκληματίες στον κυβερνοχώρο, αλλά δεν τους ενδιέφερε καθόλου τα χρήματα που μπορούν να πάρουν από τα θύματα, αλλά οι βάσεις δεδομένων που κλέβουν από μολυσμένους υπολογιστές. Στη συνέχεια, θα είναι σε θέση να πουλήσουν αυτές τις πληροφορίες πολύ κερδοφόρα. Αυτός είναι ο λόγος που πολλές κυβερνητικές υπηρεσίες και δημοσιονομικά ιδρύματα δέχθηκαν επίθεση.

Έκδοση 4Κάποιος, με τη βοήθεια ενός ιού, απλώς ερευνά την κατάσταση και θέλει να μάθει πόσο προστατευμένα είναι τα διάφορα σημαντικά συστήματα υπολογιστών, πόσο γρήγορα θα αντιδράσουν διαχειριστές συστήματοςκαι τις υπηρεσίες ασφαλείας της εταιρείας, πόσο μακριά μπορεί να διεισδύσει ο ιός και ποιες σημαντικές πληροφορίες μπορεί να κλέψει. Ποιος μπορεί να ενδιαφέρεται για αυτό; Terroristsσως τρομοκράτες ή ειδικές υπηρεσίες κάποιου κράτους, ή ακόμα και μεγάλες διεθνείς εταιρείες;

Μετά τη δημοσίευση αυτού του άρθρου, έγινε γνωστό ότι οι ειδικοί της εταιρείας προστασίας από ιούς Symantec, αφού εξέτασαν τον κώδικα WannaCry, βρήκαν ομοιότητες με τα εργαλεία χάκερ που χρησιμοποιούσαν προηγουμένως χάκερ από την ομάδα Lazarus. Αυτή η ομάδα χάκερ αναδείχθηκε μετά από εισβολή στη Sony Pictures το 2014. Πολλοί ειδικοί συνδέουν αυτήν την ομάδα με την ηγεσία της Βόρειας Κορέας. Ωστόσο, δεν είναι ακόμη δυνατό να αποδειχθεί ότι ο Lazarus είναι οι δημιουργοί του WannaCry.

Τι πρέπει να κάνετε για να μην κολλήσετε ιό;

Οι μολύνσεις WannaCry εμφανίζονται κυρίως στα δίκτυα μεγάλων οργανισμών και ιδρυμάτων, αλλά δεδομένης της χαοτικής φύσης της εξάπλωσης του ιού, μικρά γραφεία και απλοί οικιακοί χρήστες μπορούν να επιτεθούν. Για να προστατευθείτε, πρέπει:

- Ενημέρωση λειτουργικού συστήματος:

- Εάν έχετε εγκατεστημένο λειτουργικό σύστημα: Windows 7, Windows 8.1, Windows 10, απλώς ενημερώστε το σύστημα κανονικά μέσω αυτόματη ενημέρωση(εάν αυτό δεν μπορεί να γίνει για οποιονδήποτε λόγο, ακολουθήστε τον σύνδεσμο και κατεβάστε μη αυτόματα την ενημερωμένη έκδοση κώδικα για την έκδοση του λειτουργικού σας συστήματος).

- Εάν χρησιμοποιείτε περισσότερο παλιά εκδοχή(για παράδειγμα: Windows XP) ακολουθήστε αυτόν τον σύνδεσμο και κάντε λήψη της ενημερωμένης έκδοσης κώδικα για την έκδοση του λειτουργικού σας συστήματος.

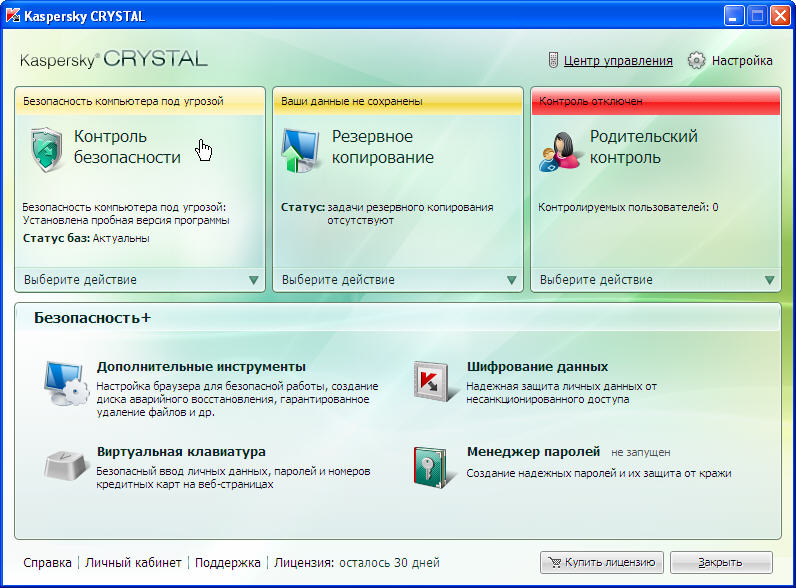

- Βεβαιωθείτε ότι έχετε εγκαταστήσει την πιο πρόσφατη έκδοση του antivirus (μπορείτε επίσης να το απελευθερώσετε, για παράδειγμα: Avast Free) ή εάν είναι ήδη εγκατεστημένο, ενημερώστε το τελευταία έκδοσηκαι μην απενεργοποιείτε τις αυτόματες ενημερώσεις, καθώς οι προμηθευτές προστασίας από ιούς παρακολουθούν επίσης την κατάσταση και προσπαθούν να ανταποκριθούν σε νέες απειλές εγκαίρως.

- Λάβετε απλές προφυλάξεις:

- Μην κάνετε λήψη αρχείων από ύποπτους ιστότοπους και ιστότοπους όπου βρίσκεστε για πρώτη φορά.

- Μην ανοίγετε συνδέσμους και αρχεία μέσα e-mailεάν δεν γνωρίζετε τον αποστολέα ή εάν το μήνυμα σας φαίνεται ύποπτο. Συχνά τέτοια γράμματα περιέχουν κάποιες τρομακτικές πληροφορίες, για παράδειγμα, ότι έχετε κάνει κάτι και τώρα θα τιμωρηθείτε για αυτό. Μην ενδώσετε και μην βιαστείτε να κάνετε κλικ οπουδήποτε, αυτό είναι ένα τυπικό ψυχολογικό κόλπο διαφόρων απατεώνων.

- Μην εισάγετε μονάδες flash και δίσκους άλλων ανθρώπων στον υπολογιστή σας, και ακόμη περισσότερο αυτούς που βρίσκονται κάπου στο δρόμο.

Τι να κάνετε εάν ο υπολογιστής σας έχει μολυνθεί από το WannaCry;

Σε μεγάλο βαθμό, το τι κάνετε αμέσως μετά τη μόλυνση και πόσο γρήγορα το κάνετε θα εξαρτηθεί από το αν θα μπορείτε να αποθηκεύσετε τα αρχεία σας. Δεν σας συμβουλεύουμε να πληρώσετε εγκληματίες στον κυβερνοχώρο, κανείς δεν θα δώσει εγγυήσεις ότι τα αρχεία σας θα αποκρυπτογραφηθούν και απλά δεν αξίζει να ενθαρρύνετε τους εγκληματίες στον κυβερνοχώρο. Εάν αποφασίσετε να πληρώσετε και τα αρχεία θα αποκρυπτογραφηθούν, εξακολουθούμε να σας συμβουλεύουμε να καθαρίσετε τον υπολογιστή σας από ιούς έως την πλήρη επανεγκατάσταση του λειτουργικού συστήματος, επειδή δεν είναι γνωστό ποιες πίσω πόρτες ("πίσω πόρτες") θα αφήσει ο ιός πίσω Ε Η πιθανότητα επανεμφάνισης της λοίμωξης είναι πολύ μεγάλη.

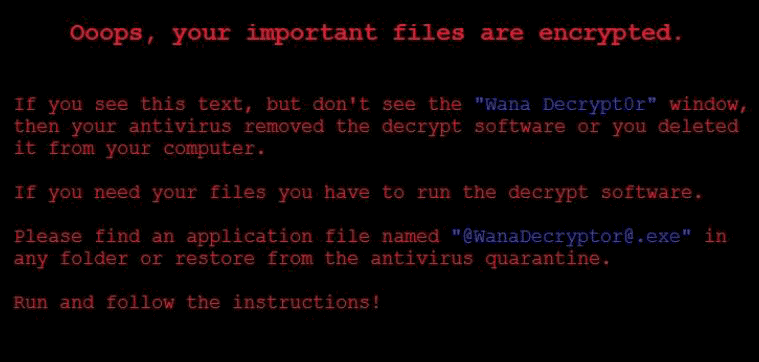

Προσοχή! Τη στιγμή που γράφτηκε αυτό, δεν υπήρχαν τρόποι αποκρυπτογράφησης αρχείων κρυπτογραφημένων από το WannaCry, αλλά τώρα υπάρχει ένας τρόπος για να λάβετε ένα κλειδί αποκρυπτογράφησης σε εκδόσεις 32-bit του λειτουργικού συστήματος. Συστήματα Windows(λεπτομέρειες στο τέλος του άρθρου). Ένα χαρακτηριστικό αυτής της μεθόδου είναι ότι δεν μπορείτε να απενεργοποιήσετε τον υπολογιστή και να εκτελέσετε προγράμματα για να μην αντικαταστήσετε αυτό το κλειδί. Επομένως, οι παρακάτω οδηγίες είναι ξεπερασμένες και θα είναι σχετικές μόνο εάν χρειαστεί επειγόντως να επαναφέρετε την κανονική λειτουργία του υπολογιστή σας και τα κρυπτογραφημένα δεδομένα δεν είναι απαραίτητα.

Και λοιπόν τι πρέπει να γίνει:

- Αποσυνδέστε το Διαδίκτυο και απενεργοποιήστε τον υπολογιστή σας το συντομότερο δυνατό. Ο ιός δεν μπορεί να κρυπτογραφήσει όλα τα αρχεία αμέσως, όσο πιο γρήγορα αντιδράσετε, το περισσότερα αρχείαθα μπορέσει να σώσει.

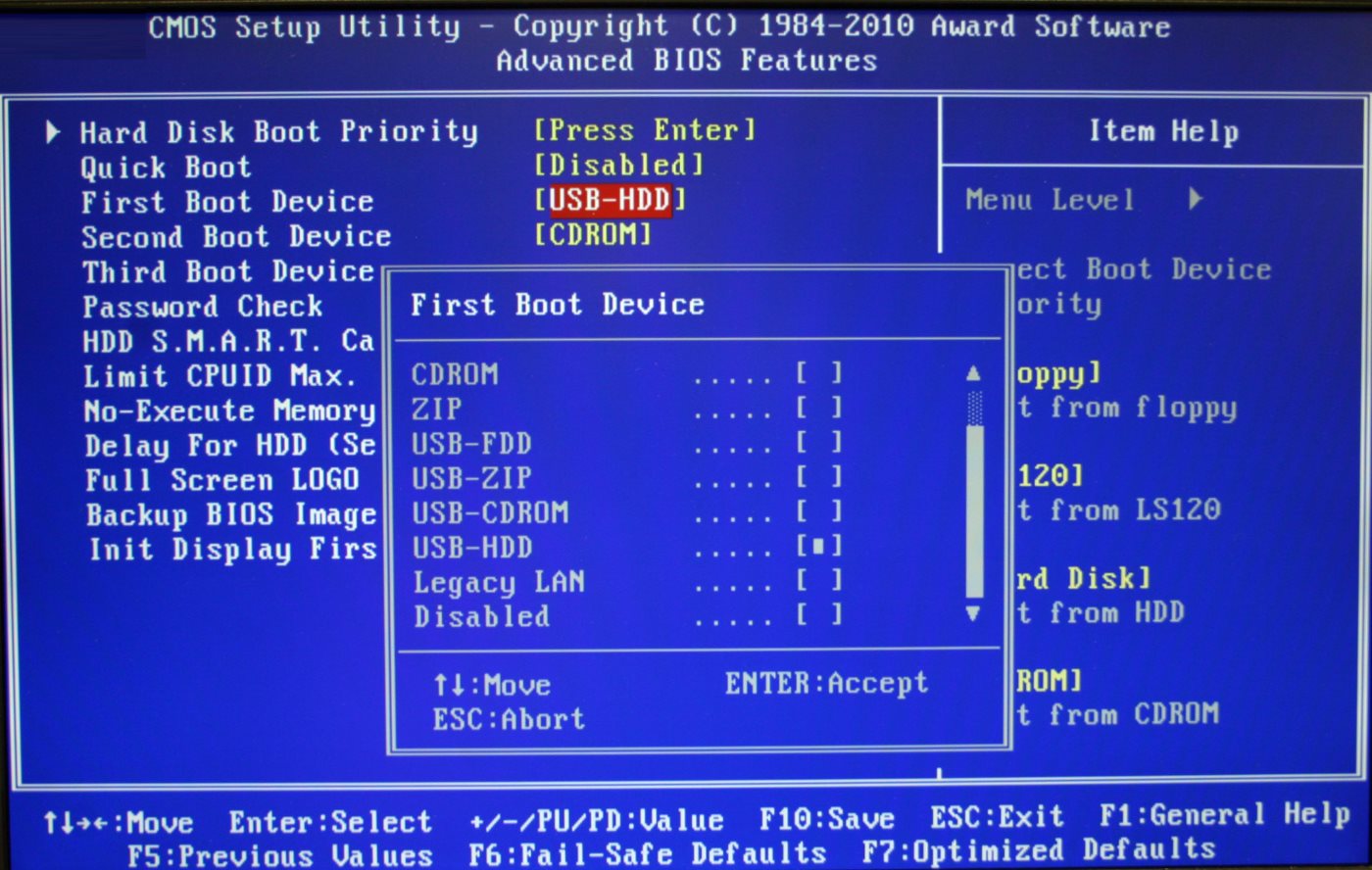

- Εκκινήστε τον υπολογιστή από το Live CD / DVD / USB (αν δεν γνωρίζετε τι είναι, καλύτερα να επικοινωνήσετε με έναν γνωστό οδηγό ή κέντρο εξυπηρέτησης) και να σαρώσετε όλους τους δίσκους με διάφορα βοηθητικά προγράμματα προστασίας από ιούς (για παράδειγμα, Dr. Web CureIT ή Kaspersky Virus Removal Tool)

- Εάν εντοπιστεί και αφαιρεθεί ένας ιός, αντιγράψτε κάπου εκείνα τα αρχεία που παραμένουν χωρίς κρυπτογράφηση.

- Μπορείτε να ενεργοποιήσετε τον υπολογιστή σας κανονικά. Εάν το σύστημα λειτουργεί καλά και ο ιός δεν εκδηλώνεται με κανέναν τρόπο, εγκαταστήστε μια ενημερωμένη έκδοση κώδικα για το δικό σας Εκδόσεις των Windowsγια να κλείσετε το θέμα ευπάθειας (ή να επανεγκαταστήσετε εντελώς το λειτουργικό σύστημα). Εγκαταστήστε ένα νέο antivirus. Σαρώστε ξανά τον υπολογιστή σας για ιούς.

- Εάν ο ιός δεν κατάφερε να διαγράψει το αντίγραφο σκιάς σύστημα αρχείωνμπορείτε να προσπαθήσετε να ανακτήσετε αρχεία χρησιμοποιώντας το πρόγραμμα ShadowExplorer.

Στις 13 Μαΐου, ο Τύπος ανέφερε ότι ένας Βρετανός ειδικός ασφάλειας υπολογιστών γνωστός στο διαδίκτυο ως

Σήμερα, 12 Μαΐου 2017, εταιρείες και οργανισμοί από όλο τον κόσμο (συμπεριλαμβανομένης της Ρωσίας) άρχισαν να αναφέρουν μαζικά επιθέσεις από το ransomware Wana Decrypt0r, γνωστό και ως WCry, WannaCry, WannaCrypt0r και WannaCrypt.

Το WannaCry / WanaCrypt0r 2.0 ενεργοποιεί πράγματι τον κανόνα ET: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Echo Response" pic.twitter.com/ynahjWxTIA

Είναι πλέον γνωστό ότι η Wana Decrypt0r έχει μολύνει δεκάδες χιλιάδες αυτοκίνητα σε λίγες μόνο ώρες. Έτσι, σύμφωνα με τους ειδικούς της Avast, ο αριθμός τους ξεπερνά ήδη τις 57.000 και οι κύριοι στόχοι χειριστών κακόβουλου λογισμικού είναι η Ρωσία, η Ουκρανία και η Ταϊβάν.

Χάρτης προσβολής

Χάρτης προσβολής Μεταξύ των θυμάτων των επιθέσεων ransomware εμφανίζονται ήδη η μεγάλη εταιρεία τηλεπικοινωνιών Telefonica, η εταιρεία φυσικού αερίου Gas Natural, ο προμηθευτής ηλεκτρικής ενέργειας Iberdrola, η τράπεζα Santander, η εταιρεία συμβούλων KPMG, καθώς και πολλά ιατρικά ιδρύματα στο Ηνωμένο Βασίλειο, λόγω των οποίων η Εθνική Η Υπηρεσία Υγείας της χώρας έστειλε μάλιστα και προειδοποίηση.

Επιπλέον, δημοσιογράφοι της Meduza αναφέρουν ότι ransomware επιτέθηκε στην εταιρεία Megafon στη Ρωσία. Η δημοσίευση παραθέτει τον Petr Lidov, διευθυντή δημοσίων σχέσεων της εταιρείας:

«Υπάρχει πρόβλημα, εντοπίζεται. Όλοι μοιάζουμε με την Αγγλία. Οι υπολογιστές κρυπτογραφήθηκαν και ζητήθηκαν λύτρα. Ο σχεδιασμός είναι ο ίδιος.

Υπάρχουν διαταραχές στην πρόσβαση στα δεδομένα, αλλά τα γραφεία είναι πλέον κλειστά, οπότε δεν υπάρχουν μεγάλα προβλήματα. Η επικοινωνία μας λειτουργεί κανονικά, αυτό δεν επηρεάζει τους συνδρομητές με κανέναν τρόπο. Αυτό επηρέασε την εργασία στην υπηρεσία: δηλαδή, εάν ο συνδρομητής καλέσει τον χειριστή, θα μπορεί να συνδέσει ορισμένες υπηρεσίες χρησιμοποιώντας φωνητικές εντολές, αλλά δεν θα μπορεί να συνδεθεί στον λογαριασμό σας, επειδή ο υπολογιστής του είναι απενεργοποιημένος για ασφάλεια αιτιολογικό.

Έχουμε υπολογιστές μολυσμένους από ιό. Υπάρχουν αρκετά από αυτά. Είναι δύσκολο να εκτιμήσουμε την ποσότητα, έχουμε μια τεράστια εταιρεία. Απενεργοποιήσαμε τα δίκτυα για να μην εξαπλωθεί.

Δεν μπορώ να πω ακριβώς πότε ξεκίνησε η επίθεση εναντίον μας. Περίπου το απόγευμα. Δυσκολεύομαι να πω σε ποιες περιοχές ».

Το δημοσίευμα αναφέρει επίσης ότι η Wana Decrypt0r επιτέθηκε στο Υπουργείο Εσωτερικών και την Ερευνητική Επιτροπή της Ρωσικής Ομοσπονδίας, ωστόσο, επίσημοι εκπρόσωποι των τμημάτων αρνούνται αυτές τις πληροφορίες και ισχυρίζονται ότι "προγραμματίζονται εργασίες για το εσωτερικό κύκλωμα".

Αξίζει να σημειωθεί ότι τον Μάρτιο του 2017, η Microsoft για το πρόβλημα ETERNALBLUE στο δελτίο MS17-010, ωστόσο, όπως συμβαίνει πάντα, πολλές εταιρείες και χρήστες δεν βιάζονται να εγκαταστήσουν ενημερώσεις. Στην πραγματικότητα, τώρα βλέπουμε τις επιπτώσεις της εκτεταμένης παραμέλησης της ασφάλειας.

Προς το παρόν, έχει ήδη δημιουργηθεί ένας χάρτης στον οποίο μπορείτε να παρακολουθήσετε τη διανομή του Wana Decrypt0r σε πραγματικό χρόνο.

UPD. 22:45

Το Interfax αναφέρει ότι αξιωματούχοι του υπουργείου Εσωτερικών εντούτοις επιβεβαίωσαν την επίθεση στους διακομιστές τους.

«Τμήμα 12 Μαΐου Τεχνολογίες πληροφορικής, προστασία επικοινωνίας και πληροφοριών (DITSiZI) του Υπουργείου Εσωτερικών της Ρωσίας, καταγράφηκε επίθεση ιού στις προσωπικούς υπολογιστέςτμήματα που λειτουργούν με το λειτουργικό σύστημα Windows. ΣΕ επί του παρόντοςο ιός εντοπίζεται. Η τεχνική εργασία βρίσκεται σε εξέλιξη για την καταστροφή της και την ενημέρωση της προστασίας από ιούς », λέει η Irina Volk, επίσημη εκπρόσωπος του Υπουργείου Εσωτερικών.

Επίσης, το Interfax γράφει ότι οι ειδικοί της Kaspersky Lab έχουν ήδη καταγράψει περίπου 45.000 επιθέσεις Wana Decrypt0r, οι οποίες έπληξαν 74 χώρες σε όλο τον κόσμο και η Ρωσία ήταν η πιο μολυσμένη.

Στις 12 Μαΐου, έγινε γνωστό για έναν ιό ransomware που εξαπλώνεται με ταχύτητα ρεκόρ: σε ένα Σαββατοκύριακο, μολύνει περισσότερους από 200 χιλιάδες υπολογιστές σε 150 χώρες του κόσμου. Μετά από αυτό, η εξάπλωση του ιού σταμάτησε, αλλά μια μέρα αργότερα εμφανίστηκαν αρκετές ακόμη εκδόσεις του ιού και η εξάπλωση του συνεχίζεται. Ως εκ τούτου, δημοσιεύουμε απαντήσεις σε ορισμένες ερωτήσεις που θα σας πουν σε γενικές γραμμές τι είδους ιός είναι, από πού προήλθε και θα σας βοηθήσουν να προστατέψετε τον υπολογιστή σας.

Kuzmich Pavel Alekseevich,Διευθυντής του Εργαστηρίου Ιατροδικαστικής Υπολογιστών στο Πανεπιστήμιο ITMO.Μολύνει τον ιό υπολογιστές και άλλες συσκευές μεμονωμένων χρηστών;

Ναι, ένας ιός μπορεί επίσης να μολύνει τους υπολογιστές των χρηστών. Πιθανότατα, οι υπάλληλοι των οργανισμών όπου εντοπίστηκε η μόλυνση χρησιμοποιούσαν υπολογιστές για να λαμβάνουν αλληλογραφία και να «σερφάρουν» στο Διαδίκτυο και, μη πεισμένοι για την ασφάλεια των επιστολών που ελήφθησαν και τους ιστότοπους που άνοιξαν, κατέβασαν σε αυτούς κακόβουλο λογισμικό. Αυτή η μέθοδος απάτης δεν μπορεί να ονομαστεί νέα: το πρόβλημα των λεγόμενων ιών ransomware είναι επίκαιρο εδώ και αρκετά χρόνια και η τιμή των $ 300 μπορεί να θεωρηθεί αρκετά «ανθρώπινη». Για παράδειγμα, πριν από ενάμιση χρόνο, ένας οργανισμός επικοινώνησε με το εργαστήριό μας, από το οποίο οι επιτιθέμενοι ζήτησαν $ 700 στα ίδια bitcoins για την αποκρυπτογράφηση μόνο ενός αρχείου με πελάτες.

Τι μπορεί να γίνει για να μην πέσει κάτω από την επίδραση του ιού;

Πρώτον, προσέξτε πού πηγαίνετε στο Διαδίκτυο. Δεύτερον, κοιτάξτε προσεκτικά την αλληλογραφία και, πριν ανοίξετε τυχόν αρχεία με γράμματα, βεβαιωθείτε ότι δεν πρόκειται για δόλια επιστολή. Πολύ συχνά, οι ιοί εξαπλώνονται σε αρχεία που επισυνάπτονται σε επιστολές που φέρονται να προέρχονται από τη Rostelecom, όπου ένας υπάλληλος φέρεται να στέλνει τιμολόγιο για πληρωμή. Συχνά, οι ίδιες δόλιες επιστολές άρχισαν να φτάνουν για λογαριασμό της Sberbank, καθώς και δικαστικών επιμελητών. Για να μην γίνετε θύμα εγκληματιών στον κυβερνοχώρο, πρέπει να κοιτάξετε προσεκτικά πού οδηγεί ο σύνδεσμος στο γράμμα, καθώς και ποια επέκταση έχει το αρχείο που επισυνάπτεται στην επιστολή. Λοιπόν, είναι σημαντικό να το κάνουμε τουλάχιστον μερικές φορές αντίγραφα ασφαλείαςσημαντικά έγγραφα σε ξεχωριστά αφαιρούμενα μέσα.

Αυτό σημαίνει ότι όλες οι βάσεις δεδομένων των οργανώσεων που δέχθηκαν επίθεση είναι πλέον αποκλεισμένες; Θα μπορέσουν οι εγκληματίες του κυβερνοχώρου να τα χρησιμοποιήσουν για τους δικούς τους σκοπούς; Θα επηρεαστούν τα προσωπικά δεδομένα από αυτές τις βάσεις δεδομένων;

Νομίζω ότι η συζήτηση για τον αποκλεισμό της εργασίας, φυσικά, δεν αξίζει τον κόπο: πιθανότατα, αυτό είναι πρόβλημα μεμονωμένων θέσεων εργασίας. Ωστόσο, το γεγονός ότι οι υπάλληλοι διαφόρων τμημάτων χρησιμοποιούν υπολογιστές εργασίας όχι μόνο για να εργάζονται στο Διαδίκτυο είναι κάπως ανησυχητικό. Είναι πιθανό ότι με αυτόν τον τρόπο θα μπορούσαν να υπονομευτούν οι εμπιστευτικές πληροφορίες των πελατών τους - στην περίπτωση εμπορικών οργανισμών, καθώς και μεγάλης ποσότητας προσωπικών δεδομένων - στην περίπτωση κρατικών υπηρεσιών. Ελπίζεται ότι τέτοιες πληροφορίες δεν υποβλήθηκαν σε επεξεργασία σε αυτούς τους υπολογιστές.

Θα επηρεάσει η κατάσταση τους συνδρομητές του MegaFon; Είναι επικίνδυνο να χρησιμοποιηθεί τώρα κινητό ίντερνετ?

Πιθανότατα όχι, αφού τα στοιχεία υποδομής του δικτύου είναι ασφαλώς προστατευμένα από αυτού του είδους τις επιθέσεις. Επιπλέον, με υψηλό βαθμό πιθανότητας μπορούμε να το πούμε αυτό δεδομένου ιούσχεδιασμένο για τρωτά σημεία στο λειτουργικό σύστημα παραγωγής Microsoft, αλλά υλικό δικτύουστη συντριπτική πλειοψηφία ελέγχεται είτε από το δικό του λειτουργικό σύστημα, είτε λειτουργικά συστήματαΟικογένεια Linux.

Τι συμβαίνει όταν ένας ιός εισέρχεται στο σύστημα; Πώς γνωρίζετε εάν ο υπολογιστής σας έχει μολυνθεί;

Τις περισσότερες φορές, η μόλυνση και η ενεργός φάση του ιού - κρυπτογράφηση δεδομένων - εκδηλώνεται με τη μορφή σημαντικής μείωσης της απόδοσης του υπολογιστή. Αυτό οφείλεται στο γεγονός ότι η κρυπτογράφηση είναι μια εξαιρετικά απαιτητική διαδικασία πόρων. Μπορείτε επίσης να το παρατηρήσετε όταν εμφανίζονται αρχεία με ακατανόητη επέκταση, αλλά συνήθως σε αυτό το στάδιο είναι πολύ αργά για οποιαδήποτε ενέργεια.

Θα είναι δυνατή η ανάκτηση κλειδωμένων δεδομένων;

Είναι συχνά αδύνατο να ανακάμψει. Προηγουμένως, το κλειδί ήταν το ίδιο για όλους τους μολυσμένους, αλλά αφού ο ιός πιάστηκε και αποκρυπτογραφήθηκε και οι τυπικοί κωδικοί έγιναν ευρέως γνωστοί (μπορούν να βρεθούν στα φόρουμ των αντι-ιών λογισμικό), οι επιτιθέμενοι άρχισαν να κρυπτογραφούν τις πληροφορίες με ένα νέο κλειδί κάθε φορά. Παρεμπιπτόντως, οι ιοί χρησιμοποιούν μια πολύπλοκη έκδοση του κρυπτογράφησης: τις περισσότερες φορές πρόκειται για ασύμμετρη κρυπτογράφηση και είναι πολύ δύσκολο να σπάσει ένας τέτοιος κρυπτογράφος, είναι εξαιρετικά χρονοβόρος και απαιτεί πόρους, πράγμα που στην πραγματικότητα καθίσταται αδύνατο.

Πόσος χρόνος θα χρειαστεί για να εξαπλωθεί ο ιός στο Διαδίκτυο;

Νομίζω ότι μέχρι τη στιγμή που θα το διανείμουν οι συντάκτες του. Και αυτό θα συμβεί έως ότου οι διανομείς πιάνονται από τις υπηρεσίες επιβολής του νόμου ή έως ότου οι χρήστες σταματήσουν να ανοίγουν μηνύματα ηλεκτρονικού ταχυδρομείου με ιούς και αρχίσουν να δίνουν μεγαλύτερη προσοχή στις ενέργειές τους στο Διαδίκτυο.

Γκριγκόρι Σαμπλίν,αναλυτής ιών, ειδικός στον τομέα ασφάλεια των πληροφοριώνΠανεπιστήμιο ITMO, νικητής του διεθνούς διαγωνισμού για την προστασία των πληροφοριών υπολογιστών (προσοχή: λεξιλόγιο προγραμματισμού!).

Οι επιτιθέμενοι εκμεταλλεύονται μια ευπάθεια στο πρωτόκολλο SMB MS17_010 - η ενημερωμένη έκδοση κώδικα είναι ήδη ενεργοποιημένη Διακομιστές της Microsoft... Όσοι δεν έχουν ενημερώσει ενδέχεται να εμπίπτουν στη διανομή. Αλλά μπορούμε να πούμε ότι φταίνε αυτοί οι χρήστες - χρησιμοποίησαν πειρατικό λογισμικό ή δεν ενημέρωσαν τα Windows. Αναρωτιέμαι πώς θα εξελιχθεί η κατάσταση: μια παρόμοια ιστορία συνέβη με το σφάλμα MS08_67, στη συνέχεια χρησιμοποιήθηκε από το σκουλήκι Kido και στη συνέχεια πολλοί μολύνθηκαν επίσης. Τι μπορεί να σας συμβουλεύσει τώρα: πρέπει είτε να απενεργοποιήσετε τον υπολογιστή σας είτε να ενημερώσετε τα Windows. Πολλές εταιρείες προστασίας από ιούς αναμένεται να ανταγωνιστούν για το δικαίωμα έκδοσης ενός βοηθητικού προγράμματος αποκρυπτογράφησης. Εάν καταφέρουν να το κάνουν αυτό, θα είναι μια λαμπρή κίνηση δημοσίων σχέσεων, καθώς και μια ευκαιρία να κερδίσουν καλά χρήματα. Δεν είναι γεγονός ότι θα είναι δυνατή η ανάκτηση όλων των κλειδωμένων αρχείων. Αυτός ο ιός μπορεί να διεισδύσει οπουδήποτε λόγω του γεγονότος ότι πολλοί υπολογιστές δεν έχουν ακόμη ενημερωθεί. Παρεμπιπτόντως, αυτή η εκμετάλλευση λήφθηκε από ένα αρχείο που διέρρευσε από την Υπηρεσία Εθνικής Ασφάλειας των ΗΠΑ (NSA), δηλαδή, αυτό είναι ένα παράδειγμα του τρόπου με τον οποίο οι ειδικές υπηρεσίες μπορούν να ενεργήσουν σε περίπτωση έκτακτης ανάγκης.

Σύμφωνα με την υπηρεσία Τύπου του Πανεπιστημίου ITMO

Ένα κύμα του νέου ιού ransomware WannaCry (άλλα ονόματα Wana Decrypt0r, Αποκρυπτογράφος Wana, WanaCrypt0r), που κρυπτογραφεί έγγραφα σε υπολογιστή και εκβιάζει 300-600 USD για την αποκωδικοποίησή τους. Πώς μπορώ να ξέρω εάν ο υπολογιστής μου έχει μολυνθεί; Τι πρέπει να γίνει για να μην γίνει θύμα; Και τι να κάνουμε για να αναρρώσουμε;

Είναι ο υπολογιστής σας μολυσμένος με ransomware Wana Decryptor;

Μετά την εγκατάσταση των ενημερώσεων, ο υπολογιστής θα πρέπει να επανεκκινήσει - τώρα ο ιός ransomware δεν θα σας διεισδύσει.

Πώς να αναρρώσετε από τον ιό ransomware Wana Decrypt0r;

Πότε βοηθητικό πρόγραμμα προστασίας από ιούςανιχνεύσει έναν ιό, είτε θα τον αφαιρέσει αμέσως είτε θα σας ρωτήσει: να θεραπεύσετε ή όχι; Η απάντηση είναι να θεραπευτεί.

Πώς να ανακτήσετε αρχεία κρυπτογραφημένα από το Wana Decryptor;

Δεν μπορούμε να αναφέρουμε κάτι παρήγορο αυτή τη στιγμή. Μέχρι στιγμής, δεν έχει δημιουργηθεί κανένα εργαλείο αποκρυπτογράφησης αρχείων. Απομένει μόνο να περιμένουμε να αναπτυχθεί ο αποκρυπτογράφος.

Σύμφωνα με τον Μπράιαν Κρεμπς, εμπειρογνώμονα για την ασφάλεια των υπολογιστών, οι εγκληματίες έχουν λάβει μόνο 26.000 δολάρια μέχρι στιγμής, δηλαδή μόνο περίπου 58 άτομα έχουν συμφωνήσει να πληρώσουν λύτρα στο ransomware. Αν αποκατέστησαν τα έγγραφά τους ταυτόχρονα, κανείς δεν γνωρίζει.

Ο νέος ιός ransomware 2017 Wanna Cry συνεχίζει την καταθλιπτική πορεία του στον Ιστό, μολύνοντας υπολογιστές και κρυπτογραφώντας σημαντικά δεδομένα. Πώς να προστατευτείτε από το ransomware, να προστατέψετε τα Windows από το ransomware - έχουν κυκλοφορήσει κάποια επιδιορθώσεις ή επιδιορθώσεις για αποκρυπτογράφηση και απολύμανση αρχείων;

Ο νέος ιός ransomware Wanna Cry του 2017 συνεχίζει να μολύνει εταιρικούς και ιδιωτικούς υπολογιστές. Η ζημιά από την επίθεση του ιού ανέρχεται συνολικά σε 1 δισεκατομμύριο δολάρια. Σε 2 εβδομάδες, ο ιός ransomware μολύνει τουλάχιστον 300.000 υπολογιστές, παρά τις προειδοποιήσεις και τα μέτρα ασφαλείας.

Ο ιός ransomware 2017, τι είναι - κατά κανόνα, μπορείτε να "παραλάβετε", φαίνεται, στους πιο αβλαβείς ιστότοπους, για παράδειγμα, τραπεζικούς διακομιστές με πρόσβαση χρηστών. Μία φορά Σκληρός δίσκοςθύματα, το ransomware «εγκαθίσταται» φάκελο συστήματος System32. Από εκεί, το πρόγραμμα απενεργοποιεί αμέσως το antivirus και πηγαίνει στο "Autostart". Μετά από κάθε επανεκκίνηση, το ransomware ξεκινά στο μητρώο, ξεκινώντας τη βρώμικη πράξη του. Το ransomware ξεκινά τη λήψη παρόμοιων αντιγράφων προγραμμάτων όπως το Ransom και το Trojan. Επίσης, συμβαίνει συχνά η αυτο-αναπαραγωγή του ransomware. Αυτή η διαδικασία μπορεί να είναι στιγμιαία ή μπορεί να διαρκέσει εβδομάδες - έως ότου το θύμα παρατηρήσει ότι κάτι δεν πήγαινε καλά.

Το ransomware συχνά μεταμφιέζεται ως συνηθισμένες εικόνες, αρχεία κειμένου, αλλά η ουσία είναι πάντα η ίδια - είναι ένα εκτελέσιμο αρχείο με την επέκταση .exe, .drv, .xvd? μερικές φορές - libraries.dll. Τις περισσότερες φορές, το αρχείο φέρει ένα εντελώς ακίνδυνο όνομα, για παράδειγμα «έγγραφο. doc ", ή" picture.jpg", Όπου η επέκταση γράφεται χειροκίνητα και ο πραγματικός τύπος αρχείου είναι κρυμμένος.

Αφού ολοκληρωθεί η κρυπτογράφηση, ο χρήστης βλέπει αντί για γνωστά αρχεία ένα σύνολο "τυχαίων" χαρακτήρων στο όνομα και στο εσωτερικό του, και η επέκταση αλλάζει σε άγνωστο μέχρι τώρα - .NO_MORE_RANSOM, .xdata και άλλα.

2017 Wanna Cry ιός ransomware - πώς να προστατευτείτε. Θα ήθελα να σημειώσω αμέσως ότι το Wanna Cry είναι μάλλον ένας συλλογικός όρος για όλους τους ιούς ransomware και ransomware, αφού για πρόσφατους χρόνουςμολυσμένους υπολογιστές τις περισσότερες φορές. Έτσι, θα μιλήσουμε για προστασία από το ransomware Ransom Ware, από τα οποία υπάρχουν πάρα πολλά: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Πώς να προστατεύσετε τα Windows από το ransomware. Όπως δημοσιεύθηκε προηγουμένως, κρυπτογράφοι όπως το Wanna Cry διεισδύουν στο σύστημα χρησιμοποιώντας την ήδη ενημερωμένη ευπάθεια - EternalBlue μέσω του πρωτοκόλλου θυρών SMB.

Προστασία των Windowsαπό το ransomware 2017 - βασικοί κανόνες:

Ενημερωμένη έκδοση για Windows, έγκαιρη μετάβαση σε αδειοδοτημένο λειτουργικό σύστημα (σημείωση: η έκδοση XP δεν ενημερώνεται)

ενημέρωση βάσεων δεδομένων προστασίας από ιούς και τείχη προστασίας κατά παραγγελία

μέγιστη προσοχή κατά τη λήψη οποιωνδήποτε αρχείων (οι χαριτωμένες "γάτες" μπορούν να οδηγήσουν στην απώλεια όλων των δεδομένων)

αντιγράφων ασφαλείας σημαντικές πληροφορίεςσε αφαιρούμενα μέσα.

Ransomware virus 2017: πώς να θεραπεύσετε και να αποκρυπτογραφήσετε αρχεία.

Ελπίζοντας για λογισμικό προστασίας από ιούς, μπορείτε να ξεχάσετε τον αποκωδικοποιητή για λίγο. Στα εργαστήρια της Kaspersky, ο Δρ. Ιστός, Avast! και άλλα αντιιικά δεν έχουν βρει ακόμη λύση για τη θεραπεία μολυσμένων αρχείων. Προς το παρόν, είναι δυνατή η αφαίρεση του ιού χρησιμοποιώντας ένα antivirus, αλλά δεν υπάρχουν ακόμη αλγόριθμοι για να επιστρέψουν τα πάντα στην αρχική κατάσταση.

Μερικοί άνθρωποι προσπαθούν να χρησιμοποιήσουν αποκρυπτογράφηση όπως το βοηθητικό πρόγραμμα RectorDecryptor, αλλά αυτό δεν θα βοηθήσει: ένας αλγόριθμος για την αποκρυπτογράφηση νέων ιών δεν έχει ακόμη καταρτιστεί. Είναι επίσης απολύτως άγνωστο πώς θα συμπεριφερθεί ο ιός εάν δεν αφαιρεθεί μετά τη χρήση τέτοιων προγραμμάτων. Συχνά αυτό μπορεί να έχει ως αποτέλεσμα τη διαγραφή όλων των αρχείων - ως διόρθωση σε όσους δεν θέλουν να πληρώσουν τους εγκληματίες στον κυβερνοχώρο, τους συντάκτες του ιού.

Προς το παρόν, ο πιο αποτελεσματικός τρόπος για να ανακτήσετε τα χαμένα δεδομένα είναι να επικοινωνήσετε με αυτά. υποστήριξη προμηθευτή λογισμικό προστασίας από ιούςπου χρησιμοποιείτε. Για να το κάνετε αυτό, πρέπει να στείλετε μια επιστολή ή να χρησιμοποιήσετε τη φόρμα σχολίων στον ιστότοπο του κατασκευαστή. Το συνημμένο πρέπει να περιλαμβάνει κρυπτογραφημένο αρχείο και, αν υπάρχει, αντίγραφο του πρωτοτύπου. Αυτό θα βοηθήσει τους προγραμματιστές να συνθέσουν τον αλγόριθμο. Δυστυχώς, για πολλούς, μια επίθεση με ιό αποτελεί πλήρη έκπληξη και δεν υπάρχουν αντίγραφα, γεγονός που περιπλέκει πολύ την κατάσταση.

Καρδινικές μέθοδοι θεραπείας των Windows από το ransomware. Δυστυχώς, μερικές φορές πρέπει να καταφύγετε σε πλήρη μορφοποίηση του σκληρού δίσκου, η οποία συνεπάγεται πλήρη αλλαγή του λειτουργικού συστήματος. Πολλοί άνθρωποι θα σκεφτούν μια επαναφορά συστήματος, αλλά αυτό δεν είναι μια επιλογή - ακόμη και αν υπάρχει μια "επιστροφή" θα απαλλαγούμε από τον ιό, τα αρχεία θα παραμείνουν κρυπτογραφημένα.