نام اسب تروا چیست؟ اقدامات احتیاطی اولیه انواع اصلی تروجان ها

چکیده علوم کامپیوتر

با موضوع: "ویروس تروجان"

تکمیل شده: دانش آموز 9 کلاس "A"

مدرسه شماره 50

ریژکوف ماکسیم

اسب های تروا ، ابزارهای مخفی مدیریت ، ویروس های مورد نظر ، سازنده ویروس ها و مولدهای چند شکلی.

تاریخچه نام "اسب تروا".

به عنوان مصنوعی اسب شناخته می شود و از چوبی ساخته شده است که یونانیان یونان برای ورود به شهر مستحکم تروا از آن استفاده می کردند. پایان جنگ بین یونانیان و تروجان ها از یکی از مشهورترین تهاجمات به سرزمین دشمن به رهبری اولیس بود ، که به هنرمند Epeo دستور ساخت یک اسب چوبی عظیم را داد که به آتن و پوزیدون پیشنهاد شد ، و این پذیرفته شد توسط تروی به عنوان نمادی از صلح ، متقاعد شده توسط سینون ، پسر عموی ادیسه.

این اسب بسیار تعجب برانگیز از تروجان ها بود ، این سرباز شامل سربازان یونانی در ساختار خود بود. اواخر شب ، سینون اسب را باز کرد و یونانیان شهر را تصرف کردند و بی شرمانه نگهبانان ، زنان ، مردان ، بزرگان را کشتند و به زنان تجاوز کردند. بنابراین ، این شهر در اختیار نیروهای هلنی قرار گرفت و به چندین دهه درگیری پایان داد.

در قرن دوازدهم قبل از میلاد. یونان به تروی اعلام جنگ کرد. یونانیان جنگی 10 ساله علیه این شهر آغاز کردند ، اما نتوانستند آن را تحمل کنند. سپس سراغ ترفندی رفتند. به توصیه اودیسه ، یک اسب چوبی عظیم ساخته شد. چندین قهرمان در داخل این اسب پنهان شدند و ارتش آکائو با سوار شدن بر کشتی ها به جزیره تندوس رفت. تروجان ها تصمیم گرفتند که محاصره برداشته شده و با اعتقاد به سخنان جاسوس سینون مبنی بر اینکه اسب توسط آخائیان رها شده است تا الهه آتنا را راضی نگه دارند و تصرف آن تروا را غیرقابل نفوذ می کند ، آنها را به شهر منتقل کردند. تخریب قسمتی از دیوار قلعه بیهوده کشیش لاوکون تروجان ها را متقاعد کرد که این کار نباید انجام شود. شب هنگام ، رزمندگان آخائی از شکم اسب بیرون آمدند و دروازه های شهر را به روی ارتش باز کردند و تحت پوشش تاریکی بازگشتند. تروا گرفته شد و نابود شد.

با توجه به موارد فوق ، اصطلاح "اسب تروا" رایج شده است و به عنوان یک تمثیل تلقی می شود که استفاده از ترفند یا فریب علیه حریف را از طریق ورود پنهان به سود یا هدف مشخص می کند. به عنوان مثال: "کارلوتا گفت او دوست من است و معلوم شد که اسب تروا من است."

جنگ تروا در عصر مفرغ ، بین یونانیان و تروجانها ، در سال 300 بعد از میلاد شروع شد. بر اساس داده های باستان شناسی ، قلمرو تروا در جایی قرار دارد که در حال حاضر به عنوان ترکیه غربی شناخته می شود. دلیل شروع این دهه طولانی ربودن یا فرار ملکه هلنا از اسپارت با شاهزاده تروی ، پاریس بود. این وضعیت خشم پادشاه اسپارتا منلائوس را برانگیخت که به تروی اعلام جنگ کرد.

به همین دلیل است که چنین برنامه هایی "اسب های تروا" نامیده می شوند - آنها به طور نامرئی برای کاربر رایانه شخصی اجرا می شوند و در پشت اقدامات سایر برنامه ها پنهان می شوند.

اسب تروا چیست؟

اسب تروا برنامه ای است که دسترسی غیرمجاز به رایانه را برای انجام هرگونه اقدامی در مقصد بدون اخطار به صاحب رایانه فراهم می کند یا اطلاعات جمع آوری شده را به آدرس خاصی ارسال می کند. در همان زمان ، او ، به عنوان یک قاعده ، وانمود می کند که چیزی مسالمت آمیز و بسیار مفید است. برخی از تروجانها خود را محدود به ارسال گذرواژه های شما از طریق پست به سازنده خود یا شخصی که این برنامه را پیکربندی کرده است (تروجان ایمیل) می کنند. با این حال ، برای کاربران اینترنت ، خطرناک ترین برنامه هایی هستند که به شما امکان می دهند دسترسی از راه دوربه ماشین خود از کنار (BackDoor). اغلب ، تروجان ها همراه با برنامه های مفید یا ابزارهای رایج به رایانه وارد می شوند و خود را شبیه آنها می کنند.

آشیل یک شخصیت برجسته در ایلیاد است و در افسانه های یونانی یک نیمه خدا محسوب می شود که برای مرگ در جنگ انتخاب شده است. مدت کوتاهی پس از مرگ هکتور ، مرگ آشیل توسط تیری که توسط پاریس به پاشنه او پرتاب شد ایجاد شد و از این رو اصطلاح "پاشنه آشیل" شناخته شده است. این فیلم توسط ولفگانگ پترسن کارگردانی شده و بازیگران آن براد پیت ، اریک بانا ، دایان کروگر ، اورلاندو بلوم ، رز بیرن ، شان بین ، شفرون باروز ، برایان کاکس و پیتر اوتول هستند. این کتاب بر اساس ایلیاد هومر ساخته شده است و شامل مطالبی از ادیسه ویرجیل و Aeneid است.

این اثر شامل ده کتاب ، ژانر بیوگرافی است که توسط خوان خوزه بنیتز روزنامه نگار و نویسنده اسپانیایی نوشته شده است. پس از مرگ او ، بنیتز کار سختی را برای یافتن خاطرات آمریکایی در بالا برای بازی مجموعه پازل انجام می دهد ، که حاوی شواهدی از شخصیت مرموز در ماموریتی به نام "اسب تروا" است که شامل یک پرش به عقب در زمان ، به ویژه در نکات مهمدر زندگی عیسی ناصری ، مانند مصائب و مرگ عیسی.

ویژگی این برنامه ها ، وادار کردن آنها به طبقه بندی آنها به عنوان مضر ، عدم هشدار در مورد نصب و راه اندازی آنها است. هنگامی که راه اندازی می شود ، تروجان خود را در سیستم نصب می کند و سپس آن را نظارت می کند ، در حالی که کاربر هیچ پیامی در مورد اقدامات خود دریافت نمی کند. علاوه بر این ، پیوند به تروجان ممکن است در لیست برنامه های فعال وجود نداشته باشد یا با آنها ادغام شود. در نتیجه ، ممکن است کاربر رایانه از حضور خود در سیستم آگاه نباشد ، در حالی که کامپیوتر برای آن باز است کنترل از راه دور... اغلب ، عبارت "تروجان" به یک ویروس اشاره دارد. در حقیقت ، این خیلی دور از واقعیت است. بر خلاف ویروس ها ، تروجان ها برای به دست آوردن اطلاعات محرمانه و دسترسی به منابع رایانه ای خاص هستند.

ویروس رایانه ای اسب تروا

بنابراین ، او به دنبال این است که شواهد علمی را در تعالیم و پیامهای عیسی ناصری مطرح کند ، و این باعث ایجاد اختلاف در باورهای مذهبی به م believersمنان می شود. اسب تروا نرم افزاری مخرب است که به عنوان یک برنامه مشروع ، بی ضرر و مفید برای کاربر عمل می کند ، اما به محض دسترسی به دستگاه کاربر ، شروع به تخریب می کند. برنامه های نصب شدهو به تمام اطلاعات موجود در رایانه دسترسی پیدا می کند.

تظاهرات مختلفی وجود دارد که می تواند در مورد احتمال وجود ویروس تروجان هشدار دهد ، ما می توانیم به موارد زیر استناد کنیم. با این حال ، برای جلوگیری از این وضعیت ، باید پیش بینی های خاصی را پذیرفت ، مانند.

- برنامه ها را بارگیری نکنید یا برنامه ها را از سایت های ناشناس اجرا نکنید.

- سیستم های به روز شده و همچنین برنامه های آنها را نگه دارید.

- نرم افزار آنتی ویروس یا آنتی ویروس داشته باشید.

روشهای مختلفی وجود دارد که تروجان می تواند وارد سیستم شما شود. بیشتر اوقات ، این اتفاق می افتد هنگامی که برنامه مفیدی را اجرا می کنید که سرور Trojan در آن تعبیه شده است. در زمان اولین راه اندازی ، سرور خود را در برخی از فهرستها کپی می کند ، خود را برای راه اندازی در رجیستری سیستم ثبت می کند ، و حتی اگر برنامه حامل دوباره شروع نشود ، سیستم شما قبلاً آلوده به یک تروجان است. با اجرای برنامه آلوده می توانید دستگاه را خودتان آلوده کنید. این معمولاً در صورتی اتفاق می افتد که برنامه ها نه از سرورهای رسمی ، بلکه از صفحات شخصی بارگیری شوند. تروجان ها را نیز می توان تزریق کرد غریبه هااگر به دستگاه خود دسترسی دارید ، فقط با اجرای آن از فلاپی دیسک.

آیا ویروس همان بدافزار است؟ باج چیست و چه تفاوتی با تهدیدهای دیگر دارد؟ معمولاً علاوه بر همه اینها ، ما همیشه آن را ویروس رایانه ای می نامیم و بس. اما امروز ما کمی جلوتر می رویم و توضیح می دهیم که معنی اصطلاحاتی مانند بدافزار ، ویروس ها ، کرم ها ، جاسوس افزارها ، تروجان ها ، باج افزارها و غیره چیست.

این کلمه از آن می آید از زبان انگلیسی، و این اصطلاحی است که از ترکیب کلمات "مخرب" حاصل می شود نرم افزار"یا نرم افزارهای مخرب. بدافزار نوعی نرم افزار است که هدف آن نفوذ یا آسیب رساندن به رایانه شما است سیستم اطلاعاتبدون رضایت صاحب آن

انواع تروجان ها

در حال حاضر ، انواع زیر از تروجان ها بیشتر رایج هستند:

1. ابزارهای کاربردی برای مدیریت مخفی (از راه دور) (BackDoor).

اسبهای تروا از این کلاس ذاتاً ابزارهای کاملاً قدرتمندی برای مدیریت از راه دور کامپیوترها در یک شبکه هستند. از نظر عملکرد ، آنها عمدتا یادآور سیستم های مختلف مدیریتی هستند که توسط شرکت های معروف - تولید کنندگان محصولات نرم افزاری توسعه یافته اند.

بنابراین ، بدافزار اصطلاح اصلی است که برای بحث در مورد همه تهدیدات رایانه استفاده می شود. با این حال ، آنها بدافزار همه برنامه هایی نیستند که ممکن است داده های شما را ارائه دهند. ما باید آن را از نرم افزار معیوب متمایز کنیم ، یعنی برنامه هایی که با نیت بد طراحی نشده اند ، اما دارای اشکالات خاصی در کد شما هستند که ممکن است اطلاعات شما را نشان دهد یا سیستم شما در برابر خطرات خاصی آسیب پذیر است.

ویروس رایانه ای نوعی بدافزار است که هدف آن تغییر عملکرد صحیح دستگاه است. این کار را با آلوده کردن فایل های رایانه ای با کد مخرب انجام می دهد ویژگی اصلیاین است که برای تکمیل آن نیاز به مداخله کاربر دارد. لحظه ای که او کنترل را در دست می گیرد تا رایانه را آلوده کرده و پخش کند.

تنها ویژگی این برنامه ها باعث می شود آنها به عنوان تروجان های مضر طبقه بندی شوند: هیچ هشداری در مورد نصب و راه اندازی وجود ندارد.

هنگام راه اندازی ، تروجان خود را بر روی سیستم نصب می کند و سپس آن را نظارت می کند ، در حالی که هیچ پیامی در مورد اقدامات تروجان در سیستم به کاربر ارائه نمی شود. علاوه بر این ، پیوند به تروجان ممکن است در لیست برنامه های فعال وجود نداشته باشد. در نتیجه ، "کاربر" این برنامه تروجان ممکن است از وجود آن در سیستم مطلع نباشد ، در حالی که رایانه وی برای کنترل از راه دور باز است.

با توسعه و گسترش اینترنت ، خطرات استفاده از آن نیز افزایش یافته است. یکی از تهدیدهای اصلی هنگام مشاهده این است بد افزاریا "بدافزار" این اصطلاح به هر برنامه کامپیوتری اشاره دارد که برای انجام اقدامات ناخواسته یا مضر برای کاربران رایانه ، رایانه لوحی و حتی تلفن های همراه طراحی شده است.

رایج ترین "بدافزار" و یکی از قدیمی ترین آنها ویروس است ، اما در واقع انواع بسیار بیشتری وجود دارد. هدف ایجاد بدافزارها سود اقتصادی و بیشتر اهداف سیاسی است.

استفاده از ابزارهای مدرن مدیریت مخفی (BackDoor) بسیار آسان است. آنها معمولاً از دو بخش اصلی تشکیل شده اند: سرور (مجری) و سرویس گیرنده (نهاد حاکم بر سرور).

سرور است فایل اجراییکه به روش خاصی به دستگاه شما تزریق می شود ، همزمان در حافظه بارگذاری می شود در حال اجرا ویندوزو دستورات دریافت شده از سرویس گیرنده از راه دور را اجرا می کند. سرور برای قربانی ارسال می شود ، و سپس تمام کارها از طریق سرویس گیرنده در رایانه هکر انجام می شود ، به عنوان مثال. دستورات از طریق سرویس گیرنده ارسال می شوند و سرور آنها را اجرا می کند. در ظاهر ، حضور او به هیچ وجه تشخیص داده نمی شود. پس از راه اندازی سمت سرور تروجان ، یک پورت خاص در رایانه کاربر ذخیره می شود که وظیفه ارتباط با اینترنت را بر عهده دارد.

روزهایی که بیشتر بدافزارها توسط تیزرهای نوجوان ایجاد می شد ، در گذشته بود. کسپرسکی ، یک شرکت متخصص در محصولات امنیت رایانه ، می گوید که آنها در حال حاضر عمدتا توسط جنایتکاران حرفه ای برای اهداف خود هدف قرار می گیرند ، که می توانند از تاکتیک های مختلف و پیچیده استفاده کنند.

تعریف کرم ها: برنامه هایی که با قرار دادن آنها در مکان های مختلف رایانه از خود کپی می گیرند. هدف این بدافزار معمولاً خرابی کامپیوترها و شبکه های کامپیوترکه مانع از کار کاربران می شود. آسیب: هدف اصلی توزیع و تأثیرگذاری هرچه بیشتر رایانه ها است. برای گسترش آنها ، سازندگان از عناوین زرد استفاده می کنند.

پس از این اقدامات ، مهاجم قسمت سرویس گیرنده برنامه را راه اندازی می کند ، از طریق یک پورت آنلاین باز به این رایانه متصل می شود و تقریباً می تواند هر عملی را بر روی دستگاه شما انجام دهد (این تنها با قابلیت های برنامه مورد استفاده محدود می شود). پس از اتصال به سرور ، می توانید رایانه از راه دور را تقریباً مانند کامپیوتر خود کنترل کنید: راه اندازی مجدد ، خاموش ، باز کردن CD-ROM ، حذف ، نوشتن ، تغییر پرونده ها ، نمایش پیام ها و غیره. در برخی از تروجان ها ، امکان تغییر پورت باز در حین کار و حتی تعیین گذرواژه دسترسی برای "مالک" تروجان وجود دارد. تروجان هایی نیز وجود دارند که اجازه می دهند از یک ماشین "سرکش" به عنوان سرور پروکسی (پروتکل های HTTP یا Socks) برای مخفی کردن آدرس IP واقعی هکر استفاده شود.

رایج ترین موضوعات مربوط به رابطه جنسی است که به علت ایجاد بیماری یا نرم افزارهای سرقت شده معروف است. آسیب: این جاسوس افزارها اغلب اطلاعات کاربران مانند ایمیل را سرقت می کنند کارت اعتباریو غیره. مقرون به صرفه بودن یا صرفاً استفاده از آنها برای اهداف بازاریابی. آنها همچنین می توانند عادت های مرور شخصیت را به عنوان صفحاتی که مکرراً به آن کلیک می کند ، جمع آوری کنند. این برنامه ها اغلب توسط مجرمان سایبری ارسال می شوند که پس از توسعه ، آنها را برای استفاده در کلاهبرداری آنلاین و جرایم اینترنتی در بازار سیاه می فروشند.

آرشیو چنین تروجان معمولاً شامل 5 مورد است فایل های زیر: کلاینت ، ویرایشگر سرور (تنظیم کننده) ، سرور تروجان ، بسته بندی فایل (چسب) ، فایل های اسناد. عملکردهای زیادی دارد ، از جمله آنها می توان موارد زیر را تشخیص داد:

1) جمع آوری اطلاعات در مورد سیستم عامل ؛

2) تعیین رمزهای ذخیره شده و شماره گیری ، و همچنین رمزهای شماره گیرهای محبوب ؛

تعریف تروجان ها: برنامه های کامپیوتریکه بدون اطلاع کاربر اقدامات مخرب انجام می دهند. نام "ترویان" برگرفته از افسانه ای است که یونانیان در "ایلیاد" درباره محاصره شهر تروا گفته اند. آسیب: آنها توانایی حذف فایل ها یا از بین بردن اطلاعات روی هارد دیسک را دارند. آنها همچنین می توانند تمام متون وارد شده از صفحه کلید را ضبط کرده یا گذرواژه های کاربر را ثبت کنند. آنها یکی از خطرناک ترین و خطرناک ترین برنامه های مخرب هستند. در سال های اخیر ، دسته "تروجان بانکی" ایجاد شده است.

تعریف ویروس: برنامه های رایانه ای که برای آلوده کردن فایل ها طراحی شده اند. اینها شناخته شده ترین و قدیمی ترین بدافزارهایی هستند که برای آسیب رساندن به رایانه شما طراحی شده اند. با گذشت سالها ، تشخیص آنها پیچیده تر و دشوارتر شده است. آسیب: به طور معمول ، آنها فایل های سیستم را آلوده می کنند تا آنها را تغییر دهند تا عمداً داده های ذخیره شده در رایانه شما را از بین ببرند. هرچند همه آنقدرها هم بد نیستند. چند نوع بی ضرر دیگر وجود دارد که فقط با تحریک مشخص می شوند ، به عنوان مثال ، باعث می شود سرعت ماشین شما کاهش یابد.

3) یافتن گذرواژه های جدید و ارسال اطلاعات دیگر به ایمیل ؛

4) بارگیری و راه اندازی پرونده ها در مسیر مشخص شده ؛

5) بستن پنجره های آنتی ویروس ها و فایروال های شناخته شده در صورت تشخیص ؛

6) انجام عملیات استاندارد برای کار با فایل ها: مشاهده ، کپی ، حذف ، اصلاح ، بارگیری ، بارگذاری ، راه اندازی و پخش ؛

اینها نرم افزارها یا دستگاههای سخت افزاری خاصی هستند که ضربه های کلیدی را که روی صفحه کلید ایجاد می شود ، ضبط می کنند ، بعداً آنها را در یک فایل وارد می کنند یا از طریق اینترنت ارسال می کنند. روش نصب دیگر بارگیری یک برنامه مشروع ، حمله به یک کانال یا تزریق بدافزار به آن برنامه است.

آزمایشگاه کسپرسکی توضیح می دهد ، از سوی دیگر ، keylogger های سخت افزاری برای دسترسی فیزیکی به کامپیوتر به یک مهاجم نیاز دارند. هیچ یک از این سه مورد خوب نیستند ، اما هیچ کدام به رایانه ما آسیب نمی رسانند. چرا تمایز بین آنها مهم است؟ بسیار ساده: از آنجایی که اره برقی اکو با یکدیگر متفاوت هستند ، می توانند به طرق مختلف وارد رایانه ما شوند و سطح خطر یکسانی ندارند ، اگرچه همه آنها مضر هستند و ممکن است نیاز به تعمیر کامپیوتر داشته باشند.

7) حذف خودکار سرور تروجان از سیستم پس از تعدادی روز مشخص ؛

8) مدیریت CD-ROM ، فعال / غیرفعال کردن ترکیب کلیدهای Ctrl + Alt + Del ، مشاهده و تغییر محتویات کلیپ بورد ، مخفی کردن و نمایش نوار وظیفه ، سینی ، ساعت ، رومیزی و پنجره ها.

9) برقراری چت با قربانی ، از جمله. برای همه کاربران متصل به این سرور ؛

اگرچه این کلمه به طور کلی برای بدافزار استفاده می شود ، اما ویروس رایانه یک کد بسیار خاص است. آنها همچنین می توانند فایل های سیستم را تحت تأثیر قرار دهند. او باید محافظت شود آنتی ویروس خوب، دیوار آتش و برخی از قوانین رفتاری. ما برنامه را بارگذاری کردیم ، ظاهراً عادی بود ، اما سپس یک "تابع دوگانه" دریافت می کنیم که از آن چشم پوشی می کنیم. این برنامه یک "در پشتی" است که کامپیوتر ما را در برابر حملات دیگر آسیب پذیر می کند.

این لزوماً یک برنامه مخرب به خودی خود نیست ، اما اگر آن را به اشتراک گذاشته اید ، به این دلیل است که نیت خوبی ندارید. انواع مختلفی وجود دارد ، اما تفاوت اساسی با ویروس رایانه ای این است که تروجان خود را تکثیر نمی کند. یعنی اقدامات خاصی را برای کنترل امنیت رایانه ما انجام می دهد. اما این خطر بیشتر است: معمولاً تشخیص آنها دشوارتر است ، زیرا به نظر نمی رسد که یک ویروس باشند.

10) نمایش تمام دکمه های فشرده روی صفحه مشتری ، به عنوان مثال توابع keylogger وجود دارد.

11) گرفتن اسکرین شات با کیفیت و اندازه مختلف ، مشاهده ناحیه خاصی از صفحه رایانه از راه دور ، تغییر وضوح فعلی مانیتور.

تروجان های دولت مخفی هنوز محبوب ترین هستند. همه می خواهند صاحب چنین تروجان شوند ، زیرا می تواند فرصت های استثنایی برای مدیریت و انجام اقدامات مختلف در آن فراهم کند کامپیوتر از راه دورکه می تواند اکثر کاربران را بترساند و سرگرمی زیادی را برای صاحب تروجان به ارمغان بیاورد. بسیاری از مردم از تروجان ها استفاده می کنند تا به سادگی کسی را مسخره کنند ، در نظر دیگران شبیه یک "فوق هکر" باشند و همچنین برای به دست آوردن اطلاعات محرمانه.

2. پستی (تروجان ایمیل).

تروجان هایی که به شما امکان می دهند گذرواژه ها و سایر اطلاعات را از فایل های رایانه خود "استخراج" کرده و آنها را با ایمیل برای مالک ارسال کنید. این می تواند ورود و رمزهای عبور ارائه دهنده ، رمز عبور از صندوق پستی، رمزهای عبور ICQ و IRC و غیره

برای ارسال نامه ای به مالک از طریق پست ، تروجان تماس بگیرید سرور ایمیلسایتی که از پروتکل SMTP استفاده می کند (به عنوان مثال ، در smtp.mail.ru). پس از جمع آوری داده های لازم ، تروجان بررسی می کند که آیا داده ها ارسال شده اند یا خیر. در غیر این صورت ، داده ها ارسال و در رجیستر ذخیره می شوند. اگر قبلاً ارسال شده اند ، نامه قبلی از ثبت خارج می شود و با نامه فعلی مقایسه می شود. اگر تغییری در اطلاعات ایجاد شده باشد (داده های جدید ظاهر شده است) ، نامه ارسال می شود و داده های جدید در مورد رمزهای عبور در ثبت ثبت می شود. در یک کلام ، این نوع تروجان به سادگی جمع آوری اطلاعات است و ممکن است قربانی حتی نداند که گذرواژه های وی قبلاً برای شخصی شناخته شده است.

آرشیو چنین تروجان معمولاً شامل 4 فایل است: ویرایشگر سرور (تنظیم کننده) ، سرور تروجان ، بسته بندی فایل (چسب) ، دفترچه راهنمای استفاده.

در نتیجه کار ، داده های زیر را می توان تعیین کرد:

1) آدرس IP کامپیوتر قربانی ؛

2) اطلاعات دقیق در مورد سیستم (نام رایانه و نام کاربری ، نسخه ویندوز، مودم ، و غیره) ؛

3) همه گذرواژه های ذخیره شده ؛

4) تمام تنظیمات برای اتصالات تلفن از جمله شماره تلفن ها، ورود و رمز عبور ؛

5) گذرواژه های ICQ ؛

6) N آخرین سایت بازدید شده.

3. صفحه کلید (Keylog-gers).

این تروجان ها هر چیزی را که روی صفحه کلید (از جمله گذرواژه ها) تایپ شده است در یک فایل می نویسند ، که بعداً به یک ایمیل خاص ارسال می شود یا از طریق FTP مشاهده می شود ( انتقال فایلپروتکل). Keylogger ها معمولاً فضای کمی را اشغال می کنند و می توانند خود را به عنوان سایر برنامه های مفید درآورند ، که تشخیص آنها را دشوار می کند. یکی دیگر از دلایل مشکل تشخیص چنین تروجان این است که فایل های آن را فایل های سیستمی می نامند. برخی از تروجان های این نوع می توانند استخراج و رمزگشایی کنند. گذرواژه هایی که در فیلدهای ویژه برای وارد کردن گذرواژه ها یافت می شوند.

چنین برنامه هایی نیاز دارد تنظیم دستیو مبدل کردن Keylogger را می توان نه تنها برای اهداف هولیگان استفاده کرد ، به عنوان مثال ، بسیار راحت است که هنگام خروج در محل کار یا خانه خود قرار دهید.

4. برنامه های شوخی.

این برنامه ها ذاتاً بی ضرر هستند. آنها هیچ آسیبی مستقیم به رایانه وارد نمی کنند ، اما پیام هایی را نشان می دهند که چنین آسیبی قبلاً انجام شده است ، می تواند تحت هر شرایطی انجام شود یا در مورد خطری که وجود ندارد به کاربر هشدار می دهد. برنامه های شوخی کاربر را با قالب بندی پیام ها می ترسانند هارد دیسک، تشخیص ویروس ها در فایل های آلوده ، نمایش پیام های عجیب و غریب شبیه ویروس و غیره. - بستگی به حس شوخ طبعی خالق چنین برنامه ای دارد. البته اگر سایر کاربران بی تجربه بر روی این رایانه کار نمی کنند ، دلیلی برای نگرانی وجود ندارد ، زیرا چنین پیام هایی می توانند بسیار بترسند.

5. اسب های تروا همچنین شامل فایل های آلوده ای هستند که کد آنها به روش خاصی تغییر یافته یا به صورت رمزنگاری تغییر یافته است. به عنوان مثال ، یک فایل با یک برنامه خاص رمزگذاری شده و (یا) توسط یک بایگانی ناشناس بسته بندی می شود. در نتیجه ، حتی آخرین نسخه هاآنتی ویروس ها نمی توانند وجود تروجان را در پرونده تعیین کنند ، زیرا حامل کد در پایگاه داده ضد ویروس آنها نیست.

حفاظت از تروجان (پلت فرم ویندوز)

تشخیص عملکرد اسب تروا مدرن بر روی رایانه شما بسیار دشوار است. با این حال ، توصیه های زیر را می توان برای شناسایی و حذف تروجان ها برجسته کرد:

1. از یک برنامه ضد ویروس استفاده کنید.

مطمئن شوید که از یک برنامه ضد ویروس برای اسکن فایل ها و درایوها استفاده می کنید ، در حالی که پایگاه داده آنتی ویروس خود را به طور مرتب در اینترنت به روز می کنید. اگر پایگاه داده به روز نشود ، نتیجه عملیات ضد ویروس به صفر می رسد ، زیرا تروجان های جدید با نظم کمتر از به روز رسانی پایگاه های داده ضد ویروس ظاهر نمی شوند.

بنابراین ، نمی توان این روش را کاملاً قابل اعتماد دانست. گاهی اوقات ، همانطور که تمرین نشان می دهد ، اگر سرور تروجان در یک فایل اجرایی تعبیه شده باشد ، آنتی ویروس ها در بسیاری از موارد نمی توانند آن را تشخیص دهند. تا به امروز ، آنتی ویروس های Kaspersky Anti-Virus و Dr. وب

همراه با آنتی ویروس ها ، وجود دارد برنامه های تخصصی(آنتی ژن ها) ، که می تواند اکثر تروجان ها را پیدا ، شناسایی و نابود کند ، اما مبارزه با آنها روز به روز دشوارتر می شود. به عنوان برنامه ای که برای جستجو و نابودی تروجان ها در رایانه شما طراحی شده است ، ما می توانیم Trojan Hunter را توصیه کنیم.

2. یک فایروال شخصی (فایروال) نصب کرده و تنظیمات آن را با دقت درک کنید. علامت اصلی کار تروجان پورت های باز اضافی است. هنگامی که سرور تروجان راه اندازی می شود ، فایروال از داخل پورت آن را مسدود می کند ، در نتیجه اتصال آن به اینترنت محروم می شود. فایروال محافظت بیشتری را ارائه می دهد ، اما از طرف دیگر ، کاربر به سادگی از پاسخ مداوم به درخواست های برنامه در مورد عملکرد یک سرویس خاص و انتقال داده ها از یک پورت خاص خسته شده است. گاهی اوقات موارد فوق العاده ای وجود دارد که حتی یک فایروال و آنتی ویروس قادر به انجام هر کاری نیستند ، زیرا توسط یک تروجان بسته می شوند. این همچنین یک سیگنال به کاربر است که یک تروجان در سیستم وجود دارد.

همچنین می توانید از اسکنرهای پورت یا برنامه هایی که پورت های باز را نشان می دهند برای نظارت بر پورت های باز استفاده کنید. در حال حاضرپورت ها و اتصال احتمالی کاربران غیرمجاز به آنها.

در میان فایروال ها ، Agnitum Outpost Firewall Pro یک محصول نسبتاً با کیفیت است که به شما امکان می دهد عملکرد برنامه ها و سطح کاربر مورد نیاز را سفارشی کنید.

3. تعداد افراد غریبه ای را که به رایانه شما دسترسی دارند محدود کنید ، زیرا به اندازه کافی وجود دارد عدد بزرگتروجان ها و ویروس ها به رسانه های خارجی (فلاپی دیسک ها و دیسک ها) منتقل می شوند. همچنین توصیه می شود گذرواژه ها را برای حساب های مهم به طور دوره ای تغییر دهید.

4. فایلها و عکسها را از سایتهای مشکوک (صفحات اصلی با عکس و ...) بارگیری نکنید. اغلب ، عکس و سرور تروجان به هم متصل شده اند ("چسبیده") تا هوشیاری کاربر را به آرامش برسانند ، و این عامل بدون تردید است. در اینجا تروجان خود را به صورت یک تصویر درمی آورد. در این حالت ، نماد واقعاً از تصویر است ، اما پسوند * .exe باقی می ماند. پس از دوبار کلیک روی عکس ، تروجان راه اندازی می کند و کار کثیف خود را انجام می دهد.

5. از برنامه های مشکوکی که ظاهراً رایانه شما را در اینترنت تا N بار افزایش می دهد (سرعت بخشیدن به CD-ROM ، موس ، پد موس و غیره) استفاده نکنید. در عین حال ، باید به نماد برنامه توجه شود ، به ویژه اگر از قبل با کسی موافقت نکرده اید. در این حالت ، می توانید از فرستنده س questionالی بپرسید و اگر پاسخ مثبتی وجود نداشت ، چنین برنامه ای را حذف کنید.

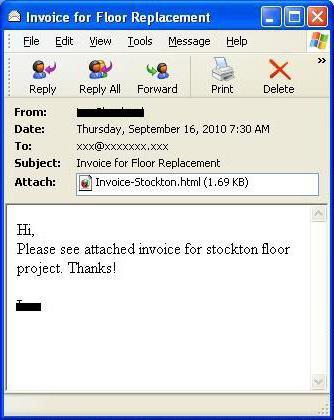

6. هنگام دریافت نامه از یک مخاطب ناشناس ، باید به پسوند فایل پیوست توجه ویژه ای داشته باشید. می توان نام پسوند فایل آلوده * .exe ، * .jpg ، * .bat ، * .com ، * .scr ، * .vbs را با پایان دوگانه ( * .doc .exe) و حروف مخفی کرد. .exe را می توان با تعداد زیادی فاصله جدا کرد یا به خط بعدی منتقل کرد.

هنگامی که نامه ای با آرشیو پیوست دریافت می کنید (فایل با پسوند * .rar ، * .zip ، * .arj) ، نباید فوراً آن را باز کرده و فایل ها را مشاهده کنید. در صورت امکان ، باید روی دیسک ذخیره شود و سپس بررسی شود. برنامه آنتی ویروسو فقط پس از آن باز شود اگر ویروسی در بایگانی یافت شد ، باید بلافاصله کل آرشیو را بدون تلاش برای ذخیره آن حذف کنید یا علاوه بر این ، پرونده ها را باز کنید.

7. اگر از ویندوز XP استفاده می کنید ، یک نقطه بازیابی با خطر باز کردن یک فایل آلوده ایجاد کنید. برای ویندوز 98 ، توصیه می شود برنامه مشابهی را نصب کنید که به شما امکان می دهد سیستم را به عقب برگردانید (به عنوان مثال ، Second Chance یا نوع مشابه دیگر).

8. هنگام استفاده از هزینه پست استاندارد مشتری ویندوز (Microsoft Outlookاکسپرس) باید غیرفعال شود رسید خودکارنامه ، که می تواند یک تروجان رمزگذاری شده را در بدنه (داخل) نامه راه اندازی کند. به جای برنامه Outlook Expressهمچنین می توانید ایمن تر و سریعتر استفاده کنید سرویس گیرنده نامهخفاش! که یکی از بهترین هاست.

9. وظایف و خدمات در حال اجرا در سیستم را کنترل کنید. تمرین نشان می دهد که 99 Tro از تروجان ها برای راه اندازی در رجیستری سیستم ثبت شده اند. برای حذف موثر تروجان از سیستم ، ابتدا باید ورودی رجیستری یا خطی که آن را شروع می کند حذف کنید ، سپس رایانه را مجدداً راه اندازی کنید و سپس با خیال راحت این فایل را حذف کنید.

10. اگر رایانه مشکوک رفتار می کند و لازم است به کار خود ادامه دهید ، نام کاربری و گذرواژه خود را به صورت دستی در پنجره ها وارد کنید و از ذخیره آنها در مرورگر یا سرویس گیرنده نامه جلوگیری کنید.

11. توصیه می شود از فایل های مهم با ذخیره آنها بر روی یک فلاپی دیسک یا CD-ROM کپی تهیه کنید. این به شما کمک می کند تا در صورت خرابی احتمالی سیستم و قالب بندی بعدی هارد دیسک ، داده های از دست رفته را به سرعت بازیابی کنید.

ویروس های در نظر گرفته شده

چنین ویروس هایی شامل برنامه هایی است که در نگاه اول صد در صد ویروس هستند ، اما به دلیل خطاها قادر به تکثیر نیستند.

به عنوان مثال ، ویروسی که هنگام آلوده شدن ، "فراموش می کند" دستور انتقال کنترل به کد ویروس را در ابتدای فایل ها قرار دهد ، یا آدرس اشتباه کد خود را در آن بنویسد ، یا آدرس رهگیری شده را اشتباه تنظیم کند وقفه (که در بیشتر موارد کامپیوتر را قطع می کند) و غیره

دسته "مورد نظر" همچنین شامل ویروس هایی است که به دلایل فوق ، فقط یک بار - از نسخه "نویسنده" ، تکثیر می شوند. با آلوده کردن هر پرونده ، آنها توانایی خود را برای تکثیر بیشتر از دست می دهند.

ویروس های در نظر گرفته شده اغلب به دلیل بازسازی نادرست یک ویروس موجود ، یا به دلیل دانش ناکافی از زبان برنامه نویسی ، یا به دلیل نادیده گرفتن ظرافت های فنی سیستم عامل ظاهر می شوند.

سازندگان ویروس

Virus Constructor ابزاری است که برای ایجاد جدید طراحی شده است ویروس های رایانه ای... طراحان شناخته شده ای از ویروس ها برای ویروس های DOS ، Windows و macro وجود دارد. آنها اجازه تولید کدهای منبع ویروس (فایل های ASM) ، ماژول های شیء و / یا فایل های مستقیم آلوده را می دهند.

برخی از سازنده ها (VLC ، NRLG) مجهز به یک رابط پنجره استاندارد هستند ، که در آن ، با استفاده از سیستم منو ، می توانید نوع ویروس ، اشیاء آلوده (COM و / یا EXE) ، وجود یا عدم رمزگذاری خود را انتخاب کنید. مقابله با اشکال زدایی ، رشته های داخلی متن ، انتخاب اثرات همراه با عملکرد ویروس و غیره. سازنده های دیگر (PS-MPC ، G2) هیچ رابطی ندارند و اطلاعات مربوط به نوع ویروس را از فایل پیکربندی می خوانند.

ژنراتورهای چند شکلی

ژنراتورهای چندشکلی ، مانند سازندگان ویروس ، به معنای واقعی کلمه ویروس نیستند ، زیرا الگوریتم آنها شامل توابع تولید مثل نمی شود. باز کردن ، بستن و نوشتن فایلها ، بخشهای خواندن و نوشتن و غیره عملکرد اصلیاین نوع برنامه ها بدن ویروس را رمزگذاری کرده و رمزگشای مربوطه را تولید می کند.

معمولاً مولدین چند شکلی توسط نویسندگان خود بدون محدودیت در قالب یک فایل بایگانی توزیع می شوند. فایل اصلی موجود در آرشیو هر ژنراتور ، ماژول شیء حاوی این ژنراتور است. در همه ژنراتورهای روبرو ، این ماژول شامل یک عملکرد خارجی (خارجی) - فراخوانی به برنامه تولید کننده است.

بنابراین ، نویسنده ویروس ، اگر می خواهد یک ویروس چند شکلی واقعی ایجاد کند ، مجبور نیست بر روی کد های رمزگشایی / رمزگشایی خود کار کند. در صورت تمایل ، او می تواند هر ژنراتور چندشکلی شناخته شده را به ویروس خود متصل کرده و آن را از کدهای ویروس فراخوانی کند. از نظر فیزیکی ، این امر به روش زیر به دست می آید: فایل شیء ویروس با فایل شیء ژنراتور پیوند داده می شود ، و یک فراخوان مولد چند شکل در متن منبع ویروس قبل از دستورات نوشتن آن به فایل وارد می شود ، که باعث ایجاد رمزگشایی و رمزگذاری می شود. بدن ویروس

امروزه در شبکه جهانی وب می توانید صخره های زیر آب زیادی به شکل ویروس پیدا کنید که نمی توانید آنها را شمارش کنید. به طور طبیعی ، همه تهدیدها با توجه به روش نفوذ به سیستم ، آسیب های وارد شده و روش های حذف طبقه بندی می شوند. متأسفانه یکی از خطرناک ترین آنها ویروس تروجان (یا تروجان) است. این تهدید چیست ، ما سعی خواهیم کرد در نظر بگیریم. در پایان ، ما همچنین نحوه چگونگی حذف ایمن این چاک از رایانه یا دستگاه تلفن همراه را خواهیم فهمید.

"تروجان" - این چیست؟

ویروس های تروا از نوع خود کپی هستند و یا در برنامه های دیگر تعبیه شده اند کدهای اجراییتهدیدی جدی برای هر رایانه یا سیستم تلفن همراه.

بیشتر آنها بیشتر تحت تأثیر قرار می گیرند سیستم های ویندوزو اندروید. تا همین اواخر اعتقاد بر این بود که چنین ویروس هایی روی "سیستم عامل" های مشابه یونیکس کار نمی کنند. با این حال ، فقط چند هفته پیش ، ویروس به "سیب" حمله کرد ابزارهای موبایل... اعتقاد بر این است که این تروجان است که تهدید را ایجاد می کند. این ویروس چیست ، اکنون خواهیم دید.

قیاس با تاریخ

مقایسه با رویدادهای تاریخی تصادفی نیست. و قبل از اینکه بفهمیم ، بیایید به کار جاودانه هومر "ایلیاد" بپردازیم ، که توصیف تسخیر تروی غیرقانونی است. همانطور که می دانید ، ورود به شهر به روش معمول یا طوفان کردن غیرممکن بود ، بنابراین تصمیم گرفته شد که به عنوان آشتی اسب بزرگی را به ساکنان هدیه دهند.

همانطور که معلوم شد ، سربازانی در داخل آن بودند که دروازه های شهر را باز کردند و پس از آن تروا سقوط کرد. اسب تروا نیز دقیقاً همین رفتار را دارد. غم انگیزترین چیز این است که چنین ویروس هایی خود به خود ، مانند برخی دیگر از تهدیدها ، گسترش نمی یابند ، بلکه هدفمند هستند.

چگونه تهدید وارد سیستم می شود

متداول ترین روش مورد استفاده برای وارد کردن رایانه یا سیستم تلفن همراه، مبدل به عنوان برخی از جذاب برای کاربر و یا حتی یک برنامه استاندارد است. در برخی موارد ، ویروس ممکن است کدهای خود را در برنامه های موجود (که اغلب اینها خدمات سیستم یا برنامه های کاربر هستند) قرار دهد.

در نهایت ، کدهای مخرب می توانند در قالب رایانه ها و شبکه ها وارد شوند تصاویر گرافیکییا حتی اسناد HTML - یا در پیوست ها آمده است پست الکترونیک، یا از رسانه قابل جابجایی کپی شده است.

با همه اینها ، اگر کد در جاسازی شده باشد برنامه استاندارد، هنوز می تواند تا حدی عملکردهای خود را انجام دهد ، هنگامی که سرویس مربوطه شروع می شود ، خود ویروس فعال می شود. وقتی سرویس در هنگام راه اندازی است و با سیستم شروع می شود ، بدتر است.

پیامدهای تأثیرگذار

از نظر تأثیر ویروس ، می تواند تا حدی باعث خرابی سیستم یا اختلال در دسترسی به اینترنت شود. اما این هدف اصلی او نیست. وظیفه اصلی تروجان سرقت اطلاعات محرمانه به منظور استفاده از آن توسط اشخاص ثالث است.

در اینجا شما کد پین دارید کارت های بانکی، و ورود با رمزهای عبور برای دسترسی به برخی منابع اینترنتی ، و داده های ثبت نام (شماره ها و شماره های شناسایی شخصی و غیره) ، به طور کلی ، همه چیزهایی که به نظر صاحب رایانه یا دستگاه تلفن همراه مشروط به افشای آنها نیست ( البته به شرطی که چنین داده هایی در آنجا ذخیره شود).

افسوس ، وقتی چنین اطلاعاتی به سرقت می رود ، نمی توان پیش بینی کرد که چگونه در آینده از آن استفاده می شود. از سوی دیگر ، نباید تعجب کنید اگر روزی برخی از بانک ها با شما تماس بگیرند و بگویند شما دارای بدهی وام هستید یا تمام پول از کارت بانکی شما ناپدید می شود. و اینها فقط گل هستند.

در پنجره ها

اکنون بیایید به مهمترین چیز بپردازیم: نحوه انجام آن به آسانی آنطور که برخی از کاربران ساده لوح معتقدند نیست. البته ، در برخی موارد می توان بدن ویروس را پیدا و خنثی کرد ، اما از آنجا که ، همانطور که در بالا ذکر شد ، می تواند نسخه های خود را ایجاد کند ، و نه یک یا دو ، جستجو و حذف آنها می تواند به یک سردرد واقعی تبدیل شود. . در عین حال ، نه دیوار آتش و نه حفاظت استاندارد ضد ویروس ، اگر ویروس قبلاً منتقل شده و به سیستم وارد شده باشد ، کمکی نمی کند.

در این مورد ، توصیه می شود تروجان را با استفاده از قابل حمل حذف کنید ابزارهای آنتی ویروس، و در صورت دستگیری حافظه دسترسی تصادفی - برنامه های ویژهقبل از راه اندازی "سیستم عامل" از رسانه نوری (دیسک) یا دستگاه USB بارگیری شود.

در میان برنامه های قابل حمل ، ارزش ذکر محصولاتی مانند Dr. Web Cure It و Kaspersky Virus Removal Tool. کاربردی ترین برنامه دیسک Kaspersky Rescue Disc است. ناگفته نماند که استفاده از آنها جزم نیست. امروزه می توانید هر تعداد از چنین نرم افزارهایی را پیدا کنید.

نحوه حذف تروجان از Android

وقتی صحبت از سیستم های Android می شود ، کار به این سادگی نیست. هیچ برنامه قابل حمل برای آنها ایجاد نشده است. در اصل ، به عنوان یک گزینه ، می توانید سعی کنید دستگاه را به رایانه متصل کرده و اسکن داخلی و حافظه خارجیاین یک ابزار رایانه ای است اما اگر نگاه کنید طرف معکوسمدال ، کجا تضمین شده است که در صورت اتصال ، ویروس قبلاً در رایانه نفوذ نمی کند؟

در چنین شرایطی ، مشکل حذف Trojan از Android با نصب نرم افزار مناسب ، به عنوان مثال از ، حل می شود بازار گوگل... البته ، چیزهای زیادی در اینجا وجود دارد که شما فقط فکر می کنید چه چیزی را انتخاب کنید.

اما اکثر کارشناسان و متخصصان در زمینه حفاظت از داده ها تمایل دارند فکر کنند که بهترین برنامه 360 Security است که نه تنها می تواند تهدیدهای تقریباً همه انواع شناخته شده را تشخیص دهد ، بلکه حفاظت جامعی را برای یک دستگاه تلفن همراه در آینده. ناگفته نماند که دائماً در RAM خاموش می شود و بار اضافی ایجاد می کند ، اما ، می بینید ، امنیت همچنان مهمتر است.

به چه چیز دیگری ارزش توجه دارد

بنابراین ما موضوع "تروجان - چیست." نوع داده شدهویروس؟ " به طور جداگانه ، می خواهم توجه کاربران همه سیستم ها را بدون استثنا به چند نکته دیگر جلب کنم. اول از همه ، همیشه آنها را قبل از باز کردن پیوست های نامه با آنتی ویروس بررسی کنید. هنگام نصب برنامه ها ، توصیه های مربوط به نصب اجزای اضافی مانند افزونه ها یا پانل های مرورگر را با دقت بخوانید (ویروس را می توان در آنجا نیز پنهان کرد). در صورت مشاهده هشدار ضد ویروس از سایت های مشکوک دیدن نکنید. از ساده ترین آنها استفاده نکنید آنتی ویروس رایگان(بهتر است همان بسته امنیتی Eset Smart Security را نصب کرده و هر 30 روز یکبار با کلیدهای رایگان فعال کنید). در نهایت ، گذرواژه ها ، کد پین ، شماره کارت بانکی و سایر موارد را بصورت رمزگذاری شده به طور انحصاری در رسانه های قابل جابجایی ذخیره کنید. فقط در این مورد می توانید حداقل تا حدی مطمئن باشید که آنها به سرقت نمی روند یا حتی بدتر از آن برای اهداف مخرب استفاده می شوند.