Mise à jour pour Windows 7 à partir du nouveau virus. Qu'est-ce que le virus WannaCry decrypt0r et comment s'en protéger pour un utilisateur ordinaire

Le nouveau virus ransomware 2017 Wanna Cry poursuit sa marche déprimante sur le Web, infectant les ordinateurs et cryptant les données importantes. Comment se protéger contre les ransomwares, protéger Windows des ransomwares - des correctifs ou des correctifs ont-ils été publiés pour décrypter et désinfecter les fichiers ?

Le nouveau virus ransomware 2017 Wanna Cry continue d'infecter les PC d'entreprise et privés. Les dommages causés par l'attaque du virus s'élèvent à 1 milliard de dollars. En 2 semaines, le virus ransomware a infecté au moins 300 000 ordinateurs, malgré les avertissements et les mesures de sécurité.

Le virus ransomware 2017, ce que c'est - en règle générale, vous pouvez "récupérer", semble-t-il, sur les sites les plus inoffensifs, par exemple les serveurs bancaires avec accès utilisateur. Une fois sur Disque dur victimes, le ransomware « s'installe » dossier système System32. À partir de là, le programme désactive immédiatement l'antivirus et passe à "Démarrage automatique". Après chaque redémarrage, le ransomware est lancé dans le registre, commençant son acte sale. Le ransomware commence à télécharger des copies similaires de programmes tels que Ransom et Trojan. En outre, l'auto-réplication du ransomware se produit souvent. Ce processus peut être momentané ou prendre des semaines, jusqu'à ce que la victime remarque que quelque chose ne va pas.

Le ransomware est souvent déguisé en images ordinaires, fichiers texte, mais l'essence est toujours la même - c'est un fichier exécutable avec l'extension .exe, .drv, .xvd; parfois - library.dll. Le plus souvent, le fichier porte un nom totalement inoffensif, par exemple « document. doc ", ou" image.jpg", où l'extension est épelée manuellement et le vrai type de fichier est masqué.

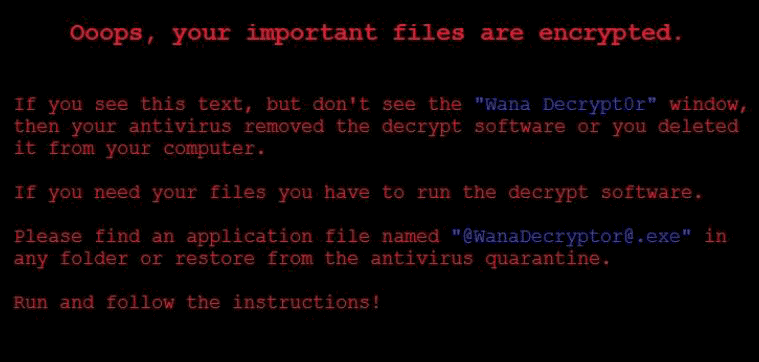

Une fois le cryptage terminé, l'utilisateur voit au lieu des fichiers familiers un ensemble de caractères "aléatoires" dans le nom et à l'intérieur, et l'extension devient inconnue jusqu'à présent - .NO_MORE_RANSOM, .xdata et autres.

2017 Wanna Cry ransomware virus - comment vous protéger. Je voudrais immédiatement noter que Wanna Cry est plutôt un terme collectif pour tous les ransomwares et virus ransomware, car pour Ces derniers temps ordinateurs infectés le plus souvent. Nous parlerons donc de protection contre les ransomwares Ransom Ware, qui sont nombreux : Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Comment protéger Windows contre le ransomware. Comme publié précédemment, des crypteurs comme Wanna Cry pénètrent dans le système en utilisant la vulnérabilité déjà corrigée - EternalBlue via le protocole des ports SMB.

Protection de Windows du ransomware 2017 - règles de base :

Windows Update, transition rapide vers un système d'exploitation sous licence (remarque : la version XP n'est pas mise à jour)

mise à jour des bases de données antivirus et des pare-feu à la demande

le plus grand soin lors du téléchargement de fichiers (les "chats" mignons peuvent entraîner la perte de toutes les données)

sauvegarde des informations importantes sur un support amovible.

Virus Ransomware 2017 : comment guérir et décrypter des fichiers.

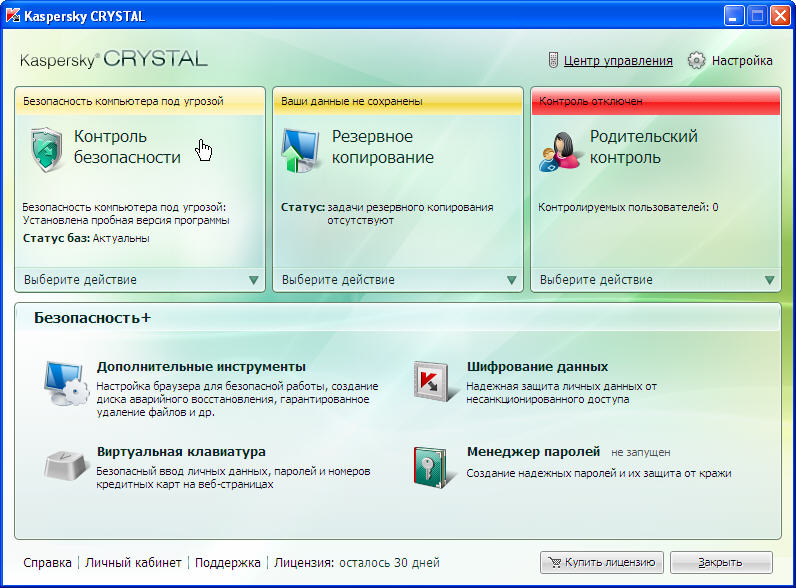

En espérant un logiciel antivirus, vous pouvez oublier le décodeur pendant un certain temps. Dans Kaspersky Labs, le Dr. Web, Avast ! et d'autres antivirus n'ont pas encore trouvé de solution pour guérir les fichiers infectés. Sur le ce moment il est possible de supprimer le virus à l'aide d'un antivirus, mais il n'y a pas encore d'algorithmes pour tout remettre à zéro.

Certaines personnes essaient d'utiliser des décrypteurs comme l'utilitaire RectorDecryptor, mais cela n'aidera pas : un algorithme pour décrypter les nouveaux virus n'a pas encore été élaboré. On ne sait également absolument pas comment le virus se comportera s'il n'est pas supprimé après avoir utilisé de tels programmes. Cela peut souvent entraîner l'effacement de tous les fichiers - pour édifier ceux qui ne veulent pas payer les cybercriminels, les auteurs du virus.

Pour le moment, le plus façon efficace rendre les données perdues est un appel à ceux-ci. soutien des fournisseurs Logiciel antivirus que vous utilisez. Pour ce faire, vous devez envoyer une lettre ou utiliser le formulaire de commentaires sur le site Web du fabricant. La pièce jointe doit inclure un fichier crypté et, s'il y en a un, une copie de l'original. Cela aidera les programmeurs à composer l'algorithme. Malheureusement, pour beaucoup, une attaque de virus est une surprise totale et aucune copie n'est trouvée, ce qui complique grandement la situation.

Méthodes cardinales pour guérir Windows du ransomware. Malheureusement, vous devez parfois recourir à un formatage complet du disque dur, ce qui entraîne un changement complet du système d'exploitation. Beaucoup de gens penseront à une restauration du système, mais ce n'est pas une option - même s'il y a un "rollback" pour se débarrasser du virus, les fichiers resteront toujours cryptés.

Dans la soirée du 12 mai 2017, 74 pays ont été saisis par un nouveau virus ransomware qui a frappé réseaux informatiques non seulement et pas tant les utilisateurs privés que les entreprises, de la vie informationnelle dont dépendent des millions de personnes. La partie la plus touchée par les pirates était la Russie.

Qu'est-ce que l'infection des bases de données du ministère de l'Intérieur, des chemins de fer russes, de Megafon et d'autres grandes organisations. Lisez à propos du nouveau virus ransomware les 12 et 13 mai 2017 sur le site matériel

Nouveau virus ransomware Mai 2017 - quelle est l'essence du virus ?

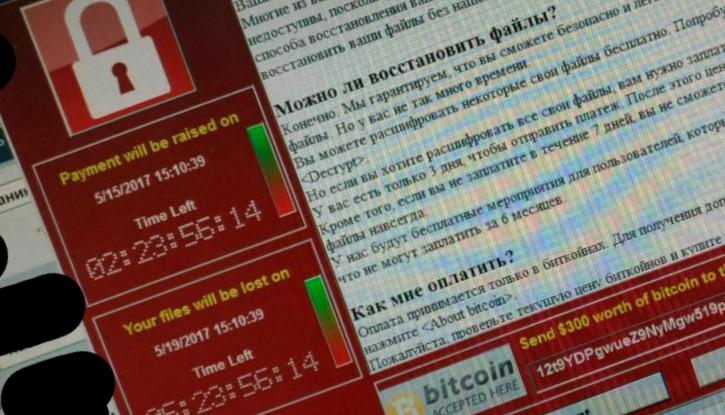

Un virus ransomware entrant dans un ordinateur crypte les fichiers qui y sont stockés (documents, photos, vidéos, etc.). Après cela, l'utilisateur, essayant d'ouvrir tel ou tel fichier, au lieu d'un document, reçoit une fenêtre dans laquelle il lui est proposé de transférer une coquette somme en bitcoins (de 300 à 600 dollars en bitcoins) sur le compte des attaquants. En réponse, les données utilisateur présumées seront déchiffrées.

Ne vous laissez en aucun cas diriger par les escrocs et ne leur versez pas le montant requis. Premièrement, il est loin du fait que vous recevrez une clé de décryptage, et deuxièmement, les principaux programmeurs sont maintenant occupés à étudier ce virus. Dès qu'une solution sera trouvée, elle sera publiée sur les sites Web des principaux éditeurs d'antivirus.

Nouveau virus ransomware Mai 2017 : qui est derrière la création du virus ?

Premièrement, des informations sont apparues sur le Web qui, dans Les pirates informatiques russes sont responsables de tout... Cependant, cette version ne s'est pas propagée même parmi les services spéciaux occidentaux, car ce sont les ordinateurs de la Russie qui ont reçu la plus grande part de l'infection à la suite d'une cyberattaque à grande échelle.

L'ancien officier du renseignement américain Edward Snowden nommé les racines de ce problème dans le développement de logiciels espions de la National Security Agency (NSA)

"La décision de la NSA de créer des outils pour attaquer les Américains Logiciel menace désormais la vie des patients hospitalisés. Malgré les avertissements, la NSA a développé de tels outils. Aujourd'hui, on voit ce que ça coûte."

Cependant, il convient de noter que des programmeurs britanniques ont tout à fait accidentellement réussi à arrêter la propagation du virus. Programmeur MalvareTech et son collègue Darian Hass découvert qu'un nouveau virus ransomware adresse une adresse Internet incompréhensible constituée d'un ensemble de lettres incohérentes. Les programmeurs ont enregistré cette combinaison comme nom de domaine. Et instantanément, la cyberattaque s'est arrêtée.

Il est à noter que cette mesure peut être temporaire si les pirates modifient l'adresse dans le virus. Mais pour les programmeurs, une telle pause s'est avérée très utile.

Comment se protéger d'un virus ransomware et comment ne pas en être victime ?

Afin de vous protéger contre un nouveau virus ransomware (ou, comme il a déjà été surnommé, un virus ransomware), il est nécessaire de mettre à jour le système d'exploitation en temps opportun, utilisez sauvegardes.

Il est très important de mettre à jour les systèmes d'exploitation obsolètes. Après tout, ils ont déjà été supprimés de la protection et sont les systèmes les plus vulnérables à une attaque de virus.

N'ouvrez pas les pièces jointes des e-mails provenant d'inconnus. Un virus peut pénétrer dans votre ordinateur avec fichier ouvert... Par conséquent, filtrez toujours les e-mails, et même s'il vous venait à l'idée d'aller à l'intérieur de la lettre, ne soyez en aucun cas intéressé par une pièce jointe provenant d'un expéditeur inconnu.

Afin de détecter les fichiers potentiellement malveillants, vous devez activer l'option "Afficher les extensions de fichier" dans Paramètres Windows... Les experts disent que vous devez rester à l'écart des fichiers comme .exe, .scr. et .vbs.

Le vendredi soir 12 mai, on a appris l'attaque du virus WannaCry contre un certain nombre de grandes agences gouvernementales et d'entreprises privées. Selon les dernières données, plus de 230 000 ordinateurs dans plus de 100 pays du monde ont été infectés. Et alors, que sait-on actuellement de ce virus dangereux ?

Qu'est-ce qu'un virus ?

De par la nature de sa distribution, WannaCry (alias Wana Decrypt0r 2.0) est un ver, c'est-à-dire qu'en utilisant une vulnérabilité de sécurité, il pénètre dans l'ordinateur, fait son sale boulot, puis envoie ses copies à d'autres PC. Monter sur l'ordinateur Virus WannaCry crypte les fichiers importants et affiche une notification informant que les fichiers sont cryptés et que vous devez payer de 300 à 600 dollars en Bitcoin pour les décrypter. Ce virus exploite une vulnérabilité du système d'exploitation Windows appelée ETERNALBLUE. Microsoft a fermé cette vulnérabilité en mars en publiant le correctif MS17-010, mais comme l'attaque l'a montré, tout le monde n'a pas réussi à installer cette mise à jour ou n'a tout simplement pas voulu le faire. La vulnérabilité a été largement discutée après la publication du groupe de hackers ShadowBrokers codes sources programmes de surveillance de la National Security Agency des États-Unis. Ces programmes ont été utilisés par ETERNALBLUE pour infiltrer les ordinateurs de citoyens des États-Unis et d'autres pays, qui étaient surveillés par la NSA.

Qui a créé le virus et dans quel but ?

Malheureusement, personne ne peut encore donner une réponse exacte à cette question. Il n'y a que des versions et des hypothèses.

Version 1. Quelques heures après le début de l'attaque, les médias occidentaux se sont immédiatement précipités pour accuser les mythiques « hackers russes » par lesquels ils désignent les hackers travaillant pour le gouvernement russe et les services spéciaux russes. Maintenant, quand on sait que la plupart des ordinateurs infectés se trouvent en Russie, et en particulier au ministère de l'Intérieur, aux chemins de fer russes, aux opérateurs de télécommunications et à d'autres entreprises et institutions importantes, il est clair pour tout le monde que cette version est absolument intenable. De plus, l'existence même de ces « hackers russes » n'a encore été prouvée à personne. La seule trace russe dans ce cas est que le message affiché par le virus dans différentes langues est composé de la manière la plus compétente en russe. La probabilité que les auteurs du virus soient des russophones est donc très élevée.

Version 2. La version la plus évidente est que les auteurs du virus sont des cybercriminels ordinaires qui veulent gagner de l'argent facilement. Ils ont utilisé le code source des outils de logiciels espions de la NSA qui peuvent être trouvés sur Internet et ajouté à leur virus ransomware, et la cible a choisi grandes entreprises et les institutions uniquement parce que ce sont ces entreprises qui ont des informations très importantes qu'elles ne veulent pas perdre, et seront obligées de payer des cybercriminels.

Version 3. Selon cette version, les auteurs du virus ne sont également que des cybercriminels, mais ils ne s'intéressaient pas du tout à l'argent qu'ils peuvent obtenir des victimes, mais aux bases de données qu'ils volent sur les ordinateurs infectés. Ils pourront alors vendre ces informations de manière très rentable. C'est pourquoi de nombreuses agences gouvernementales et institutions budgétaires ont été attaquées.

Version 4. Quelqu'un, à l'aide d'un virus, sonde simplement la situation et veut savoir comment sont protégés divers systèmes informatiquesà quelle vitesse ils réagissent administrateurs système et les services de sécurité de l'entreprise, jusqu'où le virus peut pénétrer et jusqu'où une information important peut kidnapper. Qui peut être intéressé par ça ? Peut-être des terroristes ou des services spéciaux d'un État, ou même de grandes sociétés internationales ?

Après la publication de cet article, il est devenu connu que les experts de la société antivirus Symantec, après avoir examiné le code WannaCry, ont trouvé des similitudes avec les outils de piratage précédemment utilisés par les pirates du groupe Lazarus. Ce groupe de hackers a gagné en notoriété après avoir fait irruption dans Sony Pictures en 2014. De nombreux experts associent ce groupe au leadership de la Corée du Nord. Cependant, il n'a pas encore été possible de prouver que Lazarus sont les créateurs de WannaCry.

Que faire pour éviter d'attraper un virus ?

Cas Infections WannaCry se produisent principalement dans les réseaux de grandes organisations et institutions, mais étant donné la nature chaotique de la propagation du virus, les petits bureaux et les utilisateurs à domicile ordinaires peuvent être attaqués. Afin de vous protéger, vous devez :

- Mettre à jour le système d'exploitation :

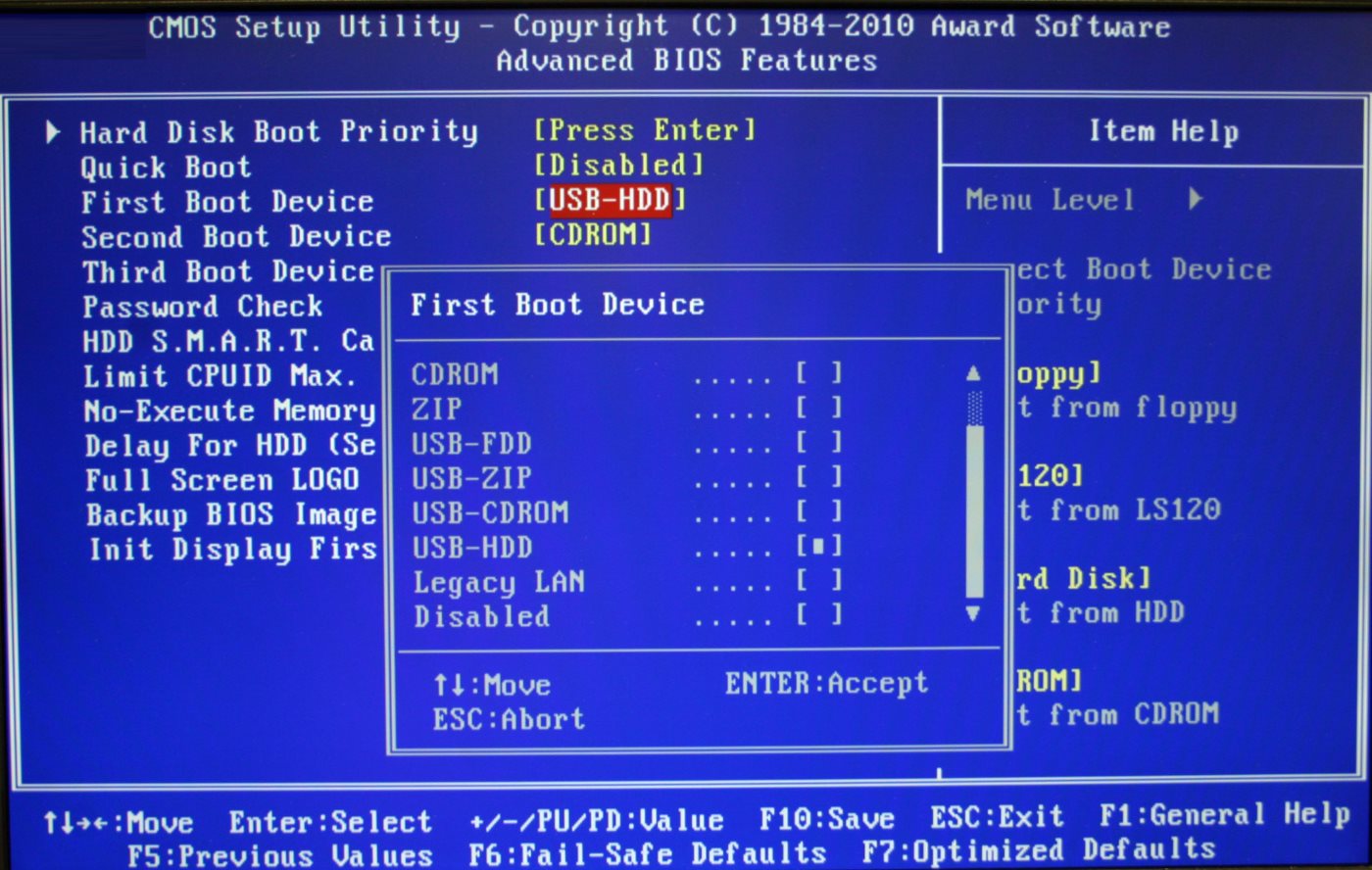

- Si vous avez le système d'exploitation : Windows 7, Windows 8.1, Windows 10, mettez simplement à jour le système normalement via mise à jour automatique(si cela ne peut pas être fait pour une raison quelconque, suivez le lien et téléchargez le correctif pour votre version de système d'exploitation manuellement).

- Si vous utilisez plus ancienne version(par exemple : Windows XP) suivez ce lien et téléchargez le correctif pour votre version du système d'exploitation.

- Assurez-vous d'installer la dernière version de l'antivirus (vous pouvez également le libérer, par exemple : Avast Free) ou s'il est déjà installé, mettez-le à jour vers dernière version et ne désactivez pas les mises à jour automatiques, car les fournisseurs d'antivirus surveillent également la situation et tentent de répondre aux nouvelles menaces en temps opportun.

- Prenez des précautions simples :

- Ne téléchargez pas de fichiers à partir de sites suspects et de sites où vous vous trouvez pour la première fois.

- N'ouvrez pas les liens et les fichiers dans e-mails si vous ne connaissez pas l'expéditeur ou si le message vous semble suspect. Souvent, ces lettres contiennent des informations effrayantes, par exemple, que vous avez fait quelque chose et que vous serez maintenant puni pour cela. Ne cédez pas et ne vous précipitez pas pour cliquer n'importe où, c'est une astuce psychologique standard de divers escrocs.

- N'insérez pas les clés USB et les disques d'autres personnes dans votre ordinateur, et encore plus ceux trouvés quelque part dans la rue.

Que faire si votre ordinateur est infecté par WannaCry ?

Dans une large mesure, ce que vous faites immédiatement après l'infection et à quelle vitesse vous le faites dépendra de votre capacité à enregistrer vos fichiers. Nous vous déconseillons de payer des cybercriminels, personne ne garantira que vos fichiers seront réellement décryptés, et cela ne vaut tout simplement pas la peine d'encourager les cybercriminels. Si vous décidez de payer et que les fichiers seront bel et bien déchiffrés, nous vous conseillons tout de même de nettoyer votre ordinateur des virus jusqu'à une réinstallation complète du système d'exploitation, car on ne sait pas quelles backdoors (« backdoors ») le virus laissera derrière lui. . La probabilité que l'infection se reproduise est très élevée.

Attention! Au moment d'écrire ces lignes, il n'existait aucun moyen de décrypter les fichiers cryptés par WannaCry, mais il existe désormais un moyen d'obtenir une clé de décryptage sur les versions 32 bits du système d'exploitation. Systèmes Windows(détails en fin d'article). Une caractéristique de cette méthode est que vous ne pouvez pas éteindre l'ordinateur et exécuter des programmes afin de ne pas écraser cette clé. Par conséquent, les instructions ci-dessous sont obsolètes et ne seront pertinentes que si vous avez un besoin urgent de restaurer le fonctionnement normal de votre ordinateur et que les données cryptées ne sont pas nécessaires.

Et donc ce qu'il faut faire :

- Éteignez Internet et éteignez votre ordinateur dès que possible. Le virus ne peut pas crypter tous les fichiers instantanément, plus vous réagissez tôt, le plus de fichiers pourra économiser.

- Démarrez le PC à partir d'un Live CD / DVD / USB (si vous ne savez pas ce que c'est, vous feriez mieux de contacter un maître ou un centre de service familier) et analysez tous les disques avec divers utilitaires antivirus(par exemple Dr.Web CureIT ou Kaspersky Virus Removal Tool)

- Si un virus est détecté et supprimé, copiez quelque part les fichiers qui restent non cryptés.

- Vous pouvez allumer votre ordinateur normalement. Si le système fonctionne correctement et que le virus ne se manifeste d'aucune façon, installez un correctif pour votre Versions Windows pour fermer la vulnérabilité (ou réinstaller complètement le système d'exploitation). Installez un nouvel antivirus. Analysez à nouveau votre PC pour les virus.

- Si le virus n'a pas réussi à supprimer le cliché instantané système de fichiers vous pouvez essayer de récupérer des fichiers à l'aide du programme ShadowExplorer.

Le 13 mai, la presse rapportait qu'un spécialiste britannique de sécurité informatique connu en ligne comme

WannaCry decrypt0r crypte les données des utilisateurs. Pour faire simple, une fois que le virus a fonctionné, vous ne pourrez plus ouvrir vos photos, documents, etc.

Si votre ordinateur a été infecté par ce virus, vous verrez une bannière demandant le paiement d'un certain montant en rançon. Le virus nécessite de l'argent en crypto-monnaie, le montant est d'environ 600 $.

Il est important de souligner que seuls les ordinateurs Windows sont affectés par le virus.

Comment protéger votre ordinateur de l'attaque WannaCry decrypt0r

1. Depuis le site officiel Microsoft(uniquement à partir de l'officiel !) téléchargez un "patch" spécial pour la version de votre système d'exploitation. Installez le correctif (exécutez et suivez les invites du programme).

Comme beaucoup dans le monde utilisent encore Windows XP, malgré le fait que son support ne soit plus assuré, la société de développement a publié un correctif pour cette version du système d'exploitation.

2. N'oubliez pas que vous devez maintenant faire particulièrement attention à tous les liens et pièces jointes qui vous parviennent. e-mail... Même si le lien ou le fichier vous a été envoyé par quelqu'un que vous connaissez bien, ne téléchargez RIEN sur votre ordinateur !

3. Au moins temporairement, vous ne devez pas visiter des sites douteux et, par conséquent, télécharger tout contenu à partir de ceux-ci.

4. Si vous n'avez pas encore attrapé le virus, mais que vous en avez peur, effectuez une sauvegarde des données importantes sur un support indépendant (clé USB, disque dur externe, lecteur CD ou DVD).

N'oubliez pas que la simple présence d'un antivirus sur un PC (même le plus célèbre et le plus cher) ne sauvera pas vos données de ce virus ransomware si vous n'êtes pas vous-même prudent et attentif ! Malgré les rapports optimistes de certains médias, ce virus se propage toujours activement dans le monde.

Le 12 mai, on a appris l'existence d'un virus ransomware qui se propage à une vitesse record : en un week-end, il a infecté plus de 200 000 ordinateurs dans 150 pays du monde. Après cela, la propagation du virus a été arrêtée, mais un jour plus tard, plusieurs autres versions du virus sont apparues et sa propagation se poursuit. Par conséquent, nous publions des réponses à certaines questions qui vous diront en termes généraux de quel type de virus il s'agit, d'où il vient et vous aideront à protéger votre ordinateur.

Kuzmich Pavel Alekseevich, Directeur du Laboratoire d'informatique judiciaire de l'Université ITMO.Le virus infecte-t-il les ordinateurs et autres appareils des utilisateurs individuels ?

Oui, un virus peut également infecter les ordinateurs des utilisateurs. Très probablement, les employés des organisations où l'infection a été détectée ont utilisé des ordinateurs pour recevoir du courrier et "surfer" sur Internet et, n'étant pas convaincus de la sécurité des lettres reçues et des sites Web ouverts, leur ont téléchargé des logiciels malveillants. Cette méthode de fraude ne peut pas être qualifiée de nouvelle : le problème des virus dits ransomware est d'actualité depuis plusieurs années, et le prix de 300 $ peut être considéré comme assez "humain". Par exemple, il y a un an et demi, une organisation a contacté notre laboratoire, auquel les attaquants ont demandé 700 $ dans les mêmes bitcoins pour déchiffrer un seul fichier avec des clients.

Que faire pour ne pas tomber sous l'emprise du virus ?

Tout d'abord, faites attention où vous allez sur Internet. Deuxièmement, examinez attentivement le courrier et, avant d'ouvrir tout fichier de courrier, assurez-vous toujours qu'il ne s'agit pas d'un courrier frauduleux. Très souvent, des virus se propagent dans des fichiers joints à des lettres prétendument de Rostelecom, où un employé aurait envoyé une facture pour paiement. Fréquemment, les mêmes lettres frauduleuses ont commencé à arriver au nom de la Sberbank, ainsi que des huissiers de justice. Afin de ne pas devenir une victime de cybercriminels, vous devez examiner attentivement où mène le lien dans la lettre, ainsi que l'extension du fichier joint à la lettre. Eh bien, il est également important au moins parfois de faire des copies de sauvegarde des documents importants sur des supports amovibles séparés.

Cela signifie-t-il que toutes les bases de données des organisations attaquées sont désormais bloquées ? Les cybercriminels pourront-ils les utiliser à leurs propres fins ? Les données personnelles de ces bases de données seront-elles affectées ?

Je pense que parler de bloquer le travail, bien sûr, n'en vaut pas la peine: il s'agit très probablement d'un problème d'emplois individuels. Cependant, le fait que les employés de divers départements utilisent des ordinateurs de travail non seulement pour travailler sur Internet est quelque peu alarmant. Il est possible que de cette manière, les informations confidentielles de leurs clients soient compromises - dans le cas des organisations commerciales, ainsi que de grandes quantités de données personnelles - dans le cas des services gouvernementaux. On espère que ces informations n'ont pas été traitées sur ces ordinateurs.

La situation affectera-t-elle les abonnés MegaFon ? Est-il dangereux d'utiliser maintenant Internet mobile?

Probablement pas, car les éléments d'infrastructure du réseau sont certainement protégés contre ce type d'attaques. De plus, avec un degré de probabilité élevé, on peut dire que virus donné est conçu pour les vulnérabilités du système d'exploitation fabriqué par Microsoft, et matériel réseau majoritairement contrôlé par son propre système d'exploitation, ou systèmes d'exploitation de la famille Linux.

Que se passe-t-il lorsqu'un virus pénètre dans le système ? Comment savoir si votre ordinateur est infecté ?

Le plus souvent, l'infection et la phase active du virus - le cryptage des données - se manifestent sous la forme d'une diminution significative des performances de l'ordinateur. Cela est dû au fait que le cryptage est un processus extrêmement gourmand en ressources. Vous pouvez également le remarquer lorsque des fichiers avec une extension incompréhensible apparaissent, mais généralement à ce stade, il est trop tard pour prendre des mesures.

Sera-t-il possible de récupérer les données verrouillées ?

Il est souvent impossible de récupérer. Auparavant, la clé était la même pour tous les infectés, mais une fois que le virus a été détecté et déchiffré et que les codes typiques sont devenus largement connus (ils peuvent être trouvés sur les forums des fabricants de logiciels antivirus), les attaquants ont commencé à crypter les informations. avec une nouvelle clé à chaque fois. D'ailleurs, les virus utilisent une version complexe du chiffrement : le plus souvent il s'agit d'un chiffrement asymétrique, et il est très difficile de déchiffrer un tel chiffre, il est extrêmement chronophage et gourmand en ressources, ce qui devient en fait impossible.

Combien de temps le virus mettra-t-il à se propager sur Internet ?

Je pense que jusqu'au moment où ses auteurs le diffuseront. Et cela se produira jusqu'à ce que les distributeurs soient arrêtés par les forces de l'ordre ou jusqu'à ce que les utilisateurs cessent d'ouvrir des e-mails contenant des virus et commencent à prêter plus d'attention à leurs actions sur Internet.

Grigori Sablin, analyste de virus, expert dans le domaine sécurité de l'information Université ITMO, lauréate du concours international de défense informations informatiques(attention : vocabulaire de programmation !).

Les attaquants exploitent une vulnérabilité dans le protocole SMB MS17_010 - le correctif est déjà activé Serveurs Microsoft... Ceux qui n'ont pas mis à jour peuvent tomber sous la distribution. Mais nous pouvons dire que ces utilisateurs sont à blâmer - ils ont utilisé des logiciels piratés ou n'ont pas mis à jour Windows. Je me demande moi-même comment la situation va évoluer : une histoire similaire s'est produite avec le bogue MS08_67, il a ensuite été utilisé par le ver Kido, puis beaucoup ont également été infectés. Ce qui peut être conseillé maintenant : vous devez soit éteindre votre ordinateur, soit mettre à jour Windows. On peut s'attendre à ce que de nombreuses sociétés antivirus se disputent le droit de publier un utilitaire de décryptage. S'ils y parviennent, ce sera un bon coup de pub, ainsi qu'une opportunité de gagner beaucoup d'argent. Ce n'est pas un fait qu'il sera possible de récupérer tous les fichiers verrouillés. Ce virus peut pénétrer n'importe où car de nombreux ordinateurs ne sont pas encore mis à jour. Soit dit en passant, cet exploit a été extrait d'une archive divulguée par la National Security Agency (NSA) américaine, c'est-à-dire qu'il s'agit d'un exemple de la façon dont des services spéciaux peuvent agir en cas d'urgence.

Selon le service de presse de l'Université ITMO