Kako se zove trojanski program. Temeljne mjere prevencije. Glavne vrste trojanskih programa

Informatika sažetak

na temu: "Trojan virus"

Izvršena: student 9 "A" klasa

Škola br. 50.

Ryzhkov Maxim

Trojanski konji, skrivene administrativne komunalne usluge, namjeravani virusi, virusni dizajneri i polimorfni generatori.

Povijest imena "Trojanski konj".

Poznat je kao konjpie artefakt i izrađen od drva koje koriste grčki Grci kako bi ušli u utvrđeni grad Troy. Kraj rata između Grka i trojanaca dogodio se iz jedne od najpoznatijih invazija u neprijateljskog teritorija na čelu s Ulysses, koji su naredili Ebeo umjetniku da izgradi ogroman drveni konji, koji je ponuđen Ateni i Poseidonu, a prihvaćen je Trojom kao simbolom svijeta, uvjeren sinovom, rođakom odiseju.

Na veliko iznenađenje trojanova, konj je sadržavao grčke vojnike u svojoj strukturi. Kasnoć, Sinon je otvorio konja, a Grci su zarobili grad, stražari, žene, muškarci, starješine i silovane žene bile su dešifriranje. Stoga je grad pao u posjed Ellen vojnika, stavljajući kraj desetogodišnjih sukoba.

U XII stoljeću prije Krista. Grčka je proglasila tri rata. Grci su započeli 10-godišnji rat protiv ovog grada, ali ga nisu mogli uzeti. Onda su otišli na trik. Na savjet Odiseja izgrađen je ogroman drveni konj. Nekoliko junaka se sakrila u ovom konju, a Ahasey vojska, urušila se na brodove, otplovio se na otok tende. Trojanci su odlučili da je opsada uklonjena i, nakon što je vjerovao riječima Sinonovog torta o činjenici da je konj ostavio Ahajci kako bi oduševili božicu Atenu, a posjed će to učiniti tri impregnirana, preselio ga u grad, uništavajući zid tvrđave. U uzaludnoj, svećenik Laocon uvjerio je trojanke da to ne bi trebalo učiniti. Noću, ratnici-ahaeis izašli su iz sela konja i otvorili gradska vrata do vojnika koji su se vratili pod poklopac. Troy je uzeta i uništena.

Uzimajući u obzir gore navedeno, pojam "trojan konj" postao popularan, koji se smatra parojoom koji identificira korištenje trikova ili obmana protiv njegovog protivnika kroz skriveni ulaz na način proizvodnje profita ili kako bi se postigao cilj. Na primjer: "Catlock je rekao da je moja djevojka i ispostavilo se da je moj trojanski konj."

Troyov rat nastao je u brončanoj eri, između Grke i Trojanca, počevši od 300 godina. Prema arheološkim iskopavanjima, teritorij Troje je tamo gdje je trenutno poznat kao zapadna Turska. Osnova za početak ovog dugog desetljeća bila je otmica ili leta kraljice Elene Sparte s princom Troy, Pariz. Situacija je prihvatila Spartan King Menel, koji je najavio rat Troje.

Zbog toga takvi programi nazivaju "Troyan konji" - oni rade nezapaženo od strane korisnika računala, skrivajući se iza akcija drugih aplikacija.

Što je trojanski konj?

Trojan konj je program koji pruža neovlašteni pristup računalu kako bi bilo kakve radnje na odredištu bez upozorenja najviše upozorenja vlasnika računala ili šalje prikupljene informacije na određenoj adresi. U isto vrijeme, obično se pita za nešto mirno i iznimno korisno. Dio trojanskih programa je ograničen činjenicom da šalje vaše lozinke poštom do njihovog kreatora ili osobe koja je konfigurirala ovaj program (e-mail trojan). Međutim, za korisnike Interneta, najopasniji programi koji vam omogućuju da dobijete daljinski pristup Na njihov automobil sa strane (backdoor). Vrlo često, trojanci padaju na računalo zajedno s korisnim programima ili popularnim komunalnim uslugama, skrivenim pod njima.

Achille je vodeći lik u Iliad, a grčki legenda se smatra polubog, izabrao da umre mlade u borbi. Ubrzo nakon smrti Hectora, smrt Achille napravljena je strelicom koja je bačena na pete Pariz, i stoga je poznat izraz "peta Ahilla". Wolfgang Petersen je uklonjen Wolfgang i glumio: Brad Pitt, Eric Ban, Diana Kruger, Orlando Bloom, Rose Bryn, Sean Bean, Schaffron Berrows, Brian Cox i Peter Otul. Temelji se na pjesmi "Iliad" Homera i uključuje materijale iz Odiseja i Enievisa Vergila.

To je rad koji se sastoji od deset knjiga, biografski žanr napisao španjolski novinar i pisac Juan José Benitez. Nakon što je smrt Benitez igra naporan rad na potrazi za američkom dnevniku, na igri serije puzzle, koja sadrži potvrdu o tajanstvenoj prirodi u misiji pod nazivom Trojan Konj, koji se sastojao od skoka u prošlost, osobito u važni trenutci U Isusovu životu iz Nazareta, kao što je strast i smrt Isusa.

Značajka ovih programa koji ih prisiljavaju da ih klasificiraju kao štetni je nedostatak upozorenja o njihovoj instalaciji i lansiranju. Prilikom pokretanja trojana se postavlja u sustav, a zatim ga prati, dok korisnik ne izdaje poruke o svojim postupcima. Štoviše, veza s trojanom može biti odsutna u popisu aktivnih aplikacija ili se spoji s njima. Kao rezultat toga, korisnik računala možda neće znati o njegovoj prisutnosti u sustavu, dok je računalo otvoreno daljinski upravljač, Vrlo često pod konceptom "Troyan" znači virus. Zapravo, to nije tako. Za razliku od virusa, trojani su usmjereni na dobivanje povjerljivih informacija i pristup određenim računalnim resursima.

Računalni virus trojanski konj

Dakle, on nastoji podići znanstveno svjedočanstvo u učenjima i porukama Isusa iz Nazareta, stvarajući razlika koju su religijska uvjerenja izvijestila njihovi vjeru. Trojanski konj je zlonamjerni softver koji radi kao legitiman, bezopasan i koristan program za korisnika, ali čim se upućuje na korisnika korisnika, počinje uništiti instaliran softver I dobiva pristup svim informacijama sadržanim na računalu.

Postoje razne manifestacije koje mogu upozoriti na mogući trojanski virus, možemo voditi sljedeće. Međutim, kako bi se spriječila ova situacija, potrebno je poduzeti određene prognoze, kao što je.

- Nemojte prenositi aplikacije ili pokrenite programe s nepoznatih web-lokacija.

- Držite ažurirane sustave, kao i njihove aplikacije.

- Imaju antivirusne ili antivirusne programe.

Mogući su različiti načini prodiranja trojana u vaš sustav. Najčešće se događa kada pokrenete bilo koji koristan program u kojem se provodi trojanski poslužitelj. U vrijeme prvog lansiranja, poslužitelj se kopira u bilo kojem direktoriju, propisuje se za početak u registru sustava, pa čak i ako program prijevoznika nikada ne počne, vaš je sustav već zaražen trojanom. Možete zaraziti automobil sami pokretanje zaraženog programa. To se obično događa ako se programi ne preuzme s službenih poslužitelja, ali s osobnih stranica. Ubrizgavanje trojana također može stranci Ako imate pristup vašem stroju, samo ga pokrenite s diskete.

Je li virus isti kao zlonamjerni softver? A što je otkupljenje i kako se razlikuje od drugih prijetnji? Obično ga uvijek nazivamo računalnim virusom, i to je to. Ali danas ćemo ići malo dalje, i mi ćemo objasniti što značenje takvih pojmova kao što je zlonamjerni softver, virusi, crvi, spyware, trojanci, iznude itd.

Riječ dolazi engleskog jezika, a to je izraz koji proizlazi iz ujedinjenja riječi "zlonamjerni softverIli zlonamjerni softver. Zlonamjerni softver je vrsta softvera čiji je cilj prodrijeti ili oštetiti računalo ili informacijski sistem Bez suglasnosti svog vlasnika.

Tablica trojanov

U ovom trenutku dobivene su najčešći trojani sljedećih vrsta:

1. Uslužni programi skrivene (daljinske) administracije (backdoor - s engleskog. "Stražnji 2").

Trojan konji ove klase u biti su dovoljno moćnih komunalnih usluga daljinskog administratora računala na mreži. Što se tiče njegove funkcionalnosti, oni u velikoj mjeri nalikuju različitim administrativnim sustavima razvijenim poznatim tvrtkama - proizvođačima softverskih proizvoda.

Stoga je zlonamjerni softver glavni termin koji se koristi za raspravu svih računalnih prijetnji. Međutim, oni nisu zlonamjerni programi svih programa koji mogu pružiti vaše podatke. Moramo ga razlikovati od neispravnog softvera, koji je programi koji se ne razvijaju s lošim namjerama, ali koji imaju određene pogreške u vašem kodu, zbog čega se vaše informacije mogu objaviti ili vaš sustav je osjetljiv na određene opasnosti.

Računalni virus je vrsta zlonamjernog softvera, čija je svrha promijeniti ispravno funkcioniranje uređaja. On to radi, zaraze računalne datoteke po zlim kodom i njegovim glavna značajka Upravo to zahtijeva intervenciju korisnika za njegovu provedbu. Trenutak u kojem prihvaća ured za zarazu računala i distribuira ga.

Jedina značajka tih programa čini ih klasificiranjem kao štetnih trojanskih programa: bez upozorenja na instalaciju i lansiranje.

Kada se pokreće, Trojan se instalira u sustav, a zatim ga prati, dok korisnik ne izdaje nikakve poruke o akcijama trojana u sustavu. Štoviše, veza s trojanom može biti odsutna na popisu aktivnih aplikacija. Kao rezultat toga, "korisnik" ovog trojanskog programa ne može znati o svojoj prisutnosti u sustavu, dok je računalo otvoreno za daljinsko upravljanje.

Rizici njegove uporabe također su se povećali s razvojem i širom interneta. Jedna od glavnih prijetnji prilikom gledanja zlonamjerni programi ili "zlonamjerni softver". Pojam se odnosi na bilo koji računalni program dizajniran za obavljanje neželjenih ili štetnih radnji za korisnike računala, tableta, pa čak i mobitela.

Najčešći "zlonamjerni softver" i jedan od najstarijih je virus, ali u stvari postoji mnogo više sorti. Stvaranje zlonamjernih programa usmjerena je na ekonomske koristi i većinu političkih namjera.

Moderne skrivene administracije (backdoor) su prilično jednostavni za korištenje. Obično se sastoje uglavnom od dva glavna dijela: poslužitelj (izvršitelj) i klijent (upravitelj poslužitelja).

Poslužitelj je izvršna datoteka.koji je definitivno ugrađen na vaš automobil, učitan u memoriju u isto vrijeme pokretanje prozora I obavlja naredbe primljene od udaljenog klijenta. Poslužitelj se šalje žrtvi, a kasnije se sve radove provodi putem klijenta na hakerskim računalu, tj. Naredbe se šalju putem klijenta, a poslužitelj ih obavlja. Izvana, njegova prisutnost nije otkrivena. Nakon pokretanja poslužitelja dio trojana na korisnikovom računalu, određeni priključak je rezerviran za komunikaciju s internetom.

Dani kada je većina zlonamjernih programa stvorio tinejdžerske zadirke, bili u prošlosti. Trenutno su namijenjeni prvenstveno profesionalnim kriminalcima za vlastite potrebe koji mogu koristiti razne i složene taktike ", kaže Kaspersky, tvrtka specijalizirana za računalne sigurnosti proizvoda.

Definiranje crva: Programi koji se kopiraju tako da ih postavljaju na različita mjesta računala. Svrha ovog zlonamjernog softvera obično je pad računala i računalne mrežeŠto sprječava rad korisnika. Oštećenja: Glavni cilj je distribuirati i utjecati na maksimalni mogući broj računala. Da biste ih proširili, kreatori koriste žute naslove.

Nakon tih radnji napadač pokreće dio programa klijenta, povezuje se na ovo računalo kroz otvoren priključak na mreži i može izvršiti gotovo sve radnje na vašem računalu (to je ograničeno samo mogućnostima korištenog programa). Nakon povezivanja s poslužiteljem, možete upravljati daljinsko računalo na poslužitelj gotovo kao: Restart, isključiti, otvoriti CD-ROM, izbrisati, pisati, promijeniti datoteke, prikaz poruka itd. Na nekim trojanima možete promijeniti otvoreni priključak u procesu rada, pa čak i postaviti pristupnu lozinku za "host" ovog trojana. Tu su i trojanci koji vam omogućuju korištenje "pokušao" stroj kao proxy poslužitelj (http ili sock protokoli) kako biste prikrili pravu IP adresu hakera.

Najčešće teme su seks, poznati, koji budi incidenciju ili gusarsku softver. Oštećenja: Ovi spyware često kradu korisničke podatke, kao što je e-pošta, kreditna kartica itd Ekonomski korisno ili ih jednostavno koristiti u marketinškim ciljevima. Oni također mogu prikupljati navike za gledanje lika kao stranice koje često posjećuje, na primjer da on pritisne, na primjer. Ovi programi najčešće šalju cybercriminals, koji, nakon njihovog razvoja, prodaju na crno tržište za uporabu u online prijevaru i cyber kriminal.

U arhivi takvog trojana obično je 5 sljedeće datoteke: Klijent, uređivač poslužitelja (konfigurator), Trojan Server, Packager (Slileger) datoteke, dokumentacijske datoteke. Ima dovoljno funkcija, među kojima možete odabrati sljedeće:

1) prikupljanje informacija o operativnom sustavu;

2) definiranje spremljenih i dial-up lozinke, kao i lozinke popularnih programa za biranje;

Definicija Trojan Programi: računalni programikoji proizvode zlonamjerne radnje bez znanja korisnika. Ime "Troyan" dolazi od legende, rekao je Grci u "Iliad" o blokadi grada Troy. Oštećenja: Oni imaju mogućnost brisanja datoteka ili uništiti informacije na tvrdom disku. Također mogu snimiti sve tekstove unesene iz tipkovnice ili registrirati korisničke lozinke. Oni su među najopasnijim i opasnijim zlonamjernim softverom. U posljednjih nekoliko godina stvorena je kategorija "Bank Trojan".

Definiranje virusa: računalni programi dizajnirani za zarazivanje datoteka. To su najpoznatiji i stariji zlonamjerni programi stvoreni za štetu na vašem računalu. Tijekom godina postali su složeniji i teško detektirati. Oštećenja: U pravilu inficiraju sustavne datoteke u svrhu njihove izmjene za namjerno uništenje podataka pohranjenih na vašem računalu. Iako nije sve tako štetno. Postoje neki bezopasniji, koji su karakterizirani samo iritacijom, na primjer, čine vaš automobil usporavanjem.

3) pronalaženje novih lozinki i slanje drugih informacija na e-poštu;

4) preuzmite i pokrenite datoteke na određenom putu;

5) zatvaranje prozora poznatih antivirusi i vatrozida prilikom otkrivanja;

6) izvršenje standardnih datoteka za rad s datotekama: pregledavanje, kopiranje, brisanje, promjena, preuzimanje, preuzimanje, početak i reprodukcija;

To su softverski ili posebni hardverski uređaji koji bilježe tipke koji su proizvedeni na tipkovnici, kasnije ih registrirajte u datoteci ili ih poslati putem Interneta. Druga metoda instalacije je preuzimanje legitimne aplikacije, napad na kanal ili umetnite zlonamjernog softvera u ovu aplikaciju.

S druge strane, keyloggers s hardverom treba napadač na fizički pristup računalu ", objašnjava Kaspersky Lab. Nitko od njih nije dobro, ali niti jedan ni drugi neće povrijediti naše računalo. Zašto ih je važno razlikovati? Vrlo jednostavno: Budući da se koriste ECho motorne pile se razlikuju međusobno, oni mogu ući na naše računalo drugačije i ne predstavljaju istu razinu opasnosti, iako su sve štetne i mogu zahtijevati popravak računala.

7) automatsko uklanjanje trojanski poslužitelj iz sustava kroz određeni broj dana;

8) CD-ROM kontrola, uključivanje / isključivanje / iskljustavljanje CTRL + ALT + DEL kombinacija tipki, pregled i promjenu sadržaja međuspremnika, skrivanje i prikazivanje zadataka, TRA, sat, radne površine i prozora;

9) Uspostavljanje razgovora s žrtvom, uklj. Za sve korisnike povezane s ovim poslužiteljem;

Iako se ova riječ koristi u općem slučaju za zlonamjerni softver, računalni virus je vrlo specifičan kod. Oni također mogu utjecati na sistemske datoteke. Trebalo bi biti zaštićeno dobar antivirusni, Firewall i neka pravila ponašanja. Preuzeli smo program, očito normalan, ali onda ispada "dvostruku funkciju" koju ignoriramo. Ovaj program je "backdoor", što čini naše računalo osjetljivim na druge napade.

To se ne mora nužno razorni program, ali ako ga podijelite, to je zato što nemate nikakvu dobru namjeru. Postoji mnogo sorti, ali temeljna razlika od računalnog virusa je da Trojan nije isključen. To jest, obavlja određene radnje za kontrolu sigurnosti našeg računala. Ali opasnost je veća: obično su teže otkriti, jer oni, očito, nisu virus.

10) Prikaz na zaslonu klijenta svih prešanih gumba, tj. Postoje funkcija tipkovnice špijune;

11) Izvođenje slika različitih kvaliteta i veličine, pregledavanje određenog područja na zaslonu udaljenog računala, mijenjanje trenutne rezolucije monitora.

Trojanci skrivene uprave i sada su najpopularniji. Svatko želi postati vlasnik takvog trojana, jer može pružiti izuzetne mogućnosti za upravljanje i provedbu različitih radnji udaljeno računalokoji mogu uplašiti većinu korisnika i dostaviti mnogo zabave vlasniku trojana. Mnogi ljudi koriste trojance kako bi se samo raspoložili nad nekim, pogledaju u oči okolne "superhaker", kao i da dobiju povjerljive informacije.

2. Poštanski (e-mail trojanski).

Troyans koji vam omogućuju da "povucite" lozinke i druge informacije iz računalnih datoteka i pošaljite ih na e-poštu hosta. To mogu biti lozinke za prijavu i internetskih usluga, zaporka od poštanski sandučić, Lozinke ICQ i IRC, itd.

Poslati pismo vlasniku poštom, Troyan je povezan mail poslužitelj Site putem SMTP-a (na primjer, na smtp.mail.ru). Nakon prikupljanja potrebnih podataka, Troyan će provjeriti jesu li ti podaci poslani. Ako ne, podaci se šalju i spremaju u registar. Ako ste poslani, prethodno slovo se izdvaja iz Regisa, a uspoređuje se s trenutnim. Ako su se pojavile bilo kakve promjene u informacijama (pojavljuju se novi podaci), onda se slovo šalje, a registar zapisuje podatke o svježim lozinkom. Jednom riječju, takva vrsta trojanova jednostavno se bavi prikupljanjem informacija, a žrtva ne može ni pogoditi da su njezine lozinke već poznate nekome.

U arhivi takvog trojana, 4 datoteke se obično nalaze: uređivač poslužitelja (konfigurator), Trojan Server, Packer (Shleshchik) datoteke, priručnik za uporabu.

Kao rezultat rada mogu se odrediti sljedeći podaci:

1) IP adresu računala žrtvovanja;

2) detaljni podaci o sustavu (naziv računala i korisnik, verzija sustava Windows, modem, itd.);

3) sve predmemorirane lozinke;

4) Sve postavke telefonskih veza uključujući brojevi telefona, prijave i lozinke;

5) lozinke iz ICQ-a;

6) n najnovijih posjetitelja web-lokacija.

3. Tipkovnica (keylog-gers).

Ovi troyans zapisuju sve što je birano na tipkovnici (uključujući zaporke) u datoteku, koja se naknadno šalje na određenu e-poštu ili praktički FTP. Prijenos podataka. Protokol). Keylogger je obično zauzimaju malo prostora i može se maskirati za druge korisne programe, zbog čega je teško otkriti. Drugi razlog za otkrivanje takvog trojana je da se njezine datoteke nazivaju sustavnim. Neki trojaci ovog tipa mogu istaknuti i dešifriranje lozinki. utemeljena u poljima za unos posebnih lozinke.

Takve programe zahtijevaju ručna postavka i maskiranje. Keylogger "možete koristiti ne samo u huliganima. Na primjer, to je vrlo prikladno staviti na radno mjesto ili dom za vrijeme odlaska.

4. Programi šale (programi šale).

Ovi programi su bezopasni u svojoj suštini. Oni ne uzrokuju nikakvu izravnu štetu na računalu, ali se prijavljuju da je takva šteta već uzrokovana, može biti uzrokovana pod bilo kojim uvjetima ili korisnik upozorava na nepostojeću opasnost. Joke programi zabrljaju korisničku poruku o formatiranju tvrdi disk, Odredite viruse u neobjavljenim datotekama, uklonite čudne poruke poput virusa itd. - To ovisi o smislu za humor Stvoritelja takvog programa. Naravno, ne postoje razlozi za uzbuđenje, ako ovo računalo ne radi druge neiskusne korisnike koji mogu uplašiti takve poruke.

5. "Trojan konji" također mogu uključivati \u200b\u200bzaražene datoteke, čiji kodeks je definitivno ispravljen ili promijenjen kriptografskom metodom. Na primjer, datoteka je šifrirana posebnim programom i (ili) je pakiran nepoznati arhivira. Na kraju, čak i najnovije verzije Antivirusi ne mogu odrediti prisutnost u Trojan datoteci, budući da je nosač koda odsutan u svojoj antivirusnoj bazi podataka.

Trojanska zaštita (Windows platforma)

Otkrivanje rada modernog trojanskog programa na računalu je vrlo teško. Međutim, možete odabrati sljedeće preporuke za otkrivanje i uklanjanje trojanskih programa:

1. Koristite antivirusni program.

Budite sigurni da koristite antivirusni program za provjeru datoteka i diskova, redovito ažuriranje njezine antivirusne baze podataka putem Interneta. Ako se baza ne ažurira, rezultat antivirusa se smanjuje na nulu, budući da se novi trojanci pojavljuju bez manje pravilnosti od ažuriranja antivirusnih baza podataka.

Stoga se ova metoda ne može prepoznati kao apsolutno pouzdana. Ponekad, kao što je praksa pokazuje ako je trojanski poslužitelj ugrađen u izvršnu datoteku, antivirusi u mnogim slučajevima ne mogu ga otkriti. U ovom trenutku, antivirusi Kaspersky Anti-Virus i Dr. dokazali su se od najboljih stranaka u tom pogledu. Mreža.

Zajedno s antivirusom specijalizirani programi (Antigeni), koji mogu pronaći, odrediti i uništiti većinu trojanaca, ali postaje sve teže nositi s njima i teže. Kao takav program dizajniran za pretraživanje i uništavanje trojanaca na vašem računalu, može se preporučiti trojanski lovac.

2. Instalirajte osobni vatrozid (vatrozid) i pažljivo raspršuju u svojim postavkama. Glavna značajka rada Trojan je nepotrebna otvorena luka. Kada pokrenete poslužitelj Trojanskog programa, vatrozid će blokirati svoju luku iznutra, a time i slušali s internetom. Vatrozid daje dodatnu zaštitu, međutim, s druge strane, korisnik je jednostavno neugodno stalno reagiranje na zahtjeve Programa o radu određene usluge i prolaska podataka kroz određenu luku. Ponekad postoje ekstremni slučajevi kada su čak i vatrozid i antivirus nemoćni da nešto poduzmu, kao što je zatvoreno Troyanom. Također je signal korisniku koji je Troyan prisutan u sustavu.

Za upravljanje otvorenim portovima možete koristiti i skenere ili programe koji su otvoreni u trenutno Luke i moguće veze s neovlaštenim korisnicima.

Od vatrozida Prilično kvalitetan proizvod je Agnitum Outpost Firewall Pro, koji vam omogućuje da konfiguriraju rad aplikacija i potrebnu korisničku razinu.

3. Ograničite broj autsajdera koji imaju pristup vašem računalu, jer dovoljno veliki broj Trojanci i virusi prenose se na vanjske medije (diskete i diskovi). Također se preporučuje povremeno mijenjati lozinke na posebno važnim računima.

4. Nemojte preuzimati datoteke i fotografije s sumnjivih web-lokacija (početne stranice s fotografijama, itd.). Često se fotografija i trojanski poslužitelj pričvrsti ("lijepljeno") zajedno na opasnost za spavanje, a ovaj faktor ne uzrokuje sumnju. Ovdje je Troyan prikriven kao sliku. U ovom slučaju, ikona će doista biti iz slike, ali proširenje će ostati *. Nakon dvostrukog pritiska, Troyan počinje i čini njegovo crno poslovanje.

5. Nemojte koristiti sumnjive programe, navodno ubrzati računalo na internetu u N vremenima (ubrzati rad CD-ROM-a, miša, miša, itd.). U isto vrijeme, pozornost se mora posvetiti ikonu programa, pogotovo ako niste pregovarali nikoga unaprijed. U tom slučaju možete postaviti pitanje pošiljatelju i, ako ne postoji pozitivan odgovor, izbrišite takav program.

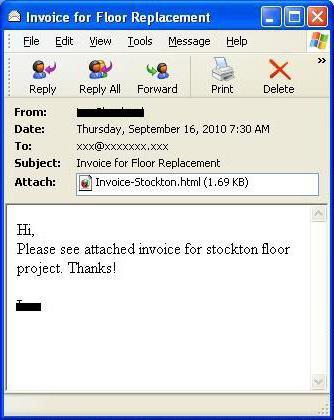

6. Prilikom primanja pisma nepoznatog primatelja, posebnu pozornost posvetite širenju ugniježđene datoteke. Maskiranje imena uključenog proširenja datoteke * .exe, * .jpg, * .bat, * .com, * .scr, * .vbs dvostruki kraj (* .doc .exe), a slovo .exe može biti podijeljen s velikim brojem prostora ili prenesenim na sljedeću liniju.

Kada primate pismo s priloženom arhivom (datoteka s * .r, * .zip ekstenzije, * .arj) ne bi trebalo odmah otvoriti i pregledati datoteke. Ako je moguće, mora se spremiti na disk, nakon čega se provjeri antivirusni program I tek nakon toga otvoren. Ako se virus nalazi u arhivi, morate odmah izbrisati cijeli arhiv, bez pokušaja da ga spremite ili, još više, otvorene datoteke.

7. Ako koristite sustav Windows XP, onda u opasnosti, otvorite zaraženu datoteku Napravite točku oporavka. Za Windows 98 preporuča se uspostaviti sličan program koji vam omogućuje da se vratite stražnji sustav (na primjer, drugu priliku ili drugu sličnu vrstu).

8. Kada koristite standardni poštan windows klijent (Microsoft Outlook. Express) treba biti onemogućen automatsko potvrđivanje Mail, koji može pokrenuti kodirani trojan koji se nalazi u tijelu (unutar) pisma. Umjesto programa Outlook Express. Također možete koristiti sigurnije i brz poštanski klijent Šišmiš!, Što je jedan od najboljih.

9. Provjerite kontrolu zadataka i usluga u sustavu. Praksa pokazuje da je 99% trojanaca propisano za lansiranje u registru sustava. Da biste učinkovito uklonili trojan iz sustava, prvo morate izbrisati unos u registru ili nizu, koji ga pokreće, a zatim ponovno pokrenite računalo, a zatim mirno izbrisati ovu datoteku.

10. Ako se PC ponaša sumnjivo, a morate nastaviti raditi, unesite svoje korisničko ime i lozinku u prozore, zaobilazeći ih u preglednik ili u klijentu za poštu.

11. Preporučljivo je napraviti kopije važnih datoteka tako što ćete ih spremiti na disketu ili CD pogonu. To će pomoći da brzo vrate izgubljene podatke s mogućim kolapsom sustava i naknadnim oblikovanjem tvrdih diskova.

Namjeravani virusi

Takvi virusi uključuju programe koji su na prvi pogled sto posto virusa, ali nisu u mogućnosti umnožiti zbog pogrešaka.

Na primjer, virus koji, kada je zaraženo, "zaboravlja", stavite naredbu naredbu na virus kodu ili zapisuje pogrešnu adresu svog koda ili pogrešno postavlja adresu presretnog prekida (koji je u velikoj većini slučajeva računalo pogodi), itd.

"Namijenjena" kategorija također uključuje viruse koji, prema gore navedenim razlozima, pomnožite samo jednom - od "autorske" kopije. Infrakcijom bilo koje datoteke gube sposobnost daljnjeg reprodukcije.

Namijenjeni virusi najčešće se pojavljuju s nesposobnim rekonmitiranjem bilo kojeg postojećeg virusa, ili zbog nedovoljnog znanja o programskom jeziku, ili zbog neznanja tehničkih suptilnosti operativnog sustava.

Virus dizajneri

Dizajner virusa je uslužni program namijenjen za proizvodnju novih računalni virusi, Poznati dizajneri virusa za DOS, Windows i makro viruse. Oni vam omogućuju generiranje izvornih tekstova virusa (ASM datoteka), objekata modula i / ili izravno zaraženih datoteka.

Neki dizajn (VLC, NRLG) opremljeni su standardnim sučeljem prozora, gdje možete odabrati vrstu virusa pomoću sustava izbornika, koji utječu na objekte (COM i / ili EXE), prisutnost ili odsutnost self-ušivenog, suprotstavljanje pogrešaka, Interni tekst nizovi, odaberite učinke koji prate virus itd. Ostali konstruktori (PS-MPC, G2) nemaju sučelje i čitaju informacije o vrsti virusa iz konfiguracijske datoteke.

Polimorfni generatori

Polimorfni generatori, kao i virusni dizajneri, nisu virusi u doslovnom smislu te riječi, budući da njihov algoritam ne sadrži reprodukcijske funkcije, tj. otvaranje, zatvaranje i pisanje na datoteke, čitanje i pisanje sektora, itd. Glavna funkcija Ova vrsta programa je šifriranje tijela virusa i stvaranje odgovarajućeg dekodera.

Obično se polimorfni generatori distribuiraju njihovi autori bez ograničenja u obliku arhivske datoteke. Glavna datoteka u arhivi bilo kojeg generatora je objektni modul koji sadrži ovaj generator. U svim naišnju generatore, ovaj modul sadrži vanjsku (vanjsku) funkciju - nazovite program generatora.

Dakle, autor virusa, ako želi stvoriti pravi polimorfni virus, ne mora korumpirati nad kodovima vlastitog po / decanter. Ako se želi, može se povezati s njegovim virusom bilo kojeg poznatog polimorfnog generatora i nazvati ga iz virusnih kodova. Fizički, to se postiže kako slijedi: datoteka objekta objekta povezan je s datotekom objekata generatora, a poziv polimorfnog generatora umetnut je u datoteku izvorni kod u datoteku, koji stvara kodove dešiztera i šifrira tijelo virusa.

Danas, na World Wide Webu, možete pronaći toliko podvodnog grebena u obliku virusa, koji ne računaju. Naravno, sve prijetnje se klasificiraju u skladu s metodom prodiranja u metode štete i uklanjanja. Nažalost, jedan od najopasnijih je trojanski (ili troyan) virus. Što je ta prijetnja, pokušat ćemo uzeti u obzir. Na kraju, mi ćemo također shvatiti kako sigurno ukloniti ovaj gadan s računala ili mobilnog uređaja.

"Troyan" - što je?

Trojan virusi su vlastiti ili ugrađeni u druge primjene. izvršni kodovikoji nose dovoljno ozbiljnu prijetnju bilo kojem računalnom ili mobilnom sustavu.

Većina najveće točnosti podliježe windows sustavi I Android. Donedavno se smatralo da takvi virusi na UNIX-sličnim "Oseres" ne djeluju. Međutim, doslovno prije nekoliko tjedana, virus je napadnut i "Apple" mobilne gadgete, Vjeruje se da prijetnja predstavlja Troyan. Što je ovaj virus, sada vidimo.

Analogija s poviješću

Usporedba s povijesnim događajima nije slučajnost. I prije nego što shvatite, odnose se na besmrtnog rada Homera "Iliad", koji opisuje hvatanje nezaboravne Troje. Kao što znate, prodirite u grad na uobičajeni način ili da ga uzmete oluju, to je nemoguće, stoga je odlučeno dati stanovnicima ogromnog konja kao znak pomirenja.

Kad se ispostavilo, ratnici su bili u njemu, koji su otvorili gradska vrata, nakon čega je pala Troy. Troyan program se također ponaša na isti način. Što je najtužniji, takvi se virusi primjenjuju spontano kao i neke druge prijetnje, ali namjerno.

Kako prijetnja prodire u sustav

Najčešći način koji se koristi za prodrijeti u računalo ili mobilni sustavJe maskiranje pod nekim atraktivnim korisnikom ili čak standardnim programom. U nekim slučajevima može postojati ugrađivanje virusa vlastitih kodova u već postojeće aplikacije (najčešće ove sustavne usluge ili korisničke programe).

Konačno, zlonamjerni kodovi mogu prodrijeti u računala i mreže kao grafičke slike ili čak HTML dokumenti - bilo u ulaganjima e-mailili kopirati s izmjenjivim medijima.

Uz sve to, ako je kod ugrađen u standardna primjenaJoš uvijek djelomično obavlja svoje funkcije djelomično, virus se aktivira kada se pokrene odgovarajuća usluga. Što je još gore kada se usluga automatski napuni i pokrene sustavom.

Učinci utjecaja

Što se tiče učinaka virusa, može djelomično pozivati \u200b\u200bkvarove sustava ili prekid pristupa internetu. Ali to nije njegov glavni cilj. Glavni zadatak trojana je krađa povjerljivih podataka da ih koristi treće strane.

Ovdje vi i PIN kodove bankovne karticei prijave s lozinkom za pristup određenim internetskim resursima i podacima o registraciji vlade (brojevi i osobni identifikacijski brojevi, itd.), Općenito, sve što nije podložno otkrivanju, prema vlasniku računala ili mobilnog uređaja (naravno, pod uvjetom da se takvi podaci tamo pohranjuju).

Alas, s krađe takvih informacija kako bi se predvidjela kako će se koristiti u budućnosti, to je nemoguće. S druge strane, ne možete se iznenaditi ako vas nekako zovete iz neke banke i reći da imate dug zajma, ili s bankovne kartice će nestati sav novac. A to su samo cvijeće.

U sustavu Windows.

Sada se okrećemo najvažnije: kako to učiniti nije tako jednostavno kao što su neki naivni korisnici vjerovali. Naravno, u nekim slučajevima možete pronaći i neutralizirati tijelo virusa, ali budući da je, kao što je gore spomenuto, može stvoriti vlastite kopije, a ne jedan ili dva, njihovo pretraživanje i uklanjanje može postati prava glavobolja. U isto vrijeme, ni vatrozid niti redovite antivirusne zaštite, ako je virus već propušten i proveden u sustav, neće pomoći.

U tom slučaju, uklanjanje Troyana preporučuje se prijenosni antivirusni programi, ali u slučaju hvatanja rAM memorija - posebni programiučitava prije početka "našeg" iz optičkog medija (Disk) ili USB uređaja.

Među prijenosnim aplikacijama treba označiti proizvode kao što su dr. Web liječi i Kaspersky alat za uklanjanje virusa. Iz Disk programa kao funkcionalne moguće je Kaspersky Rescue disk. Podrazumijeva se da njihova uporaba nije. Danas se ovaj softver može naći onoliko koliko želite.

Kako ukloniti Trojan s Android

Što se tiče Android sustava, sve nije tako jednostavno. Prijenosni primjena za njih nisu stvorene. U načelu, kao opcija, možete pokušati povezati uređaj na računalo i skenirati unutarnje i vanjska memorija To je računalni program. Ali ako pogledate obrnuta strana Medalje, gdje je jamstvo da kada je spojen, virus neće prodrijeti i u računalo?

U takvoj situaciji, problem, kako ukloniti trojan iz androida, rješava se pomoću instalacije odgovarajućeg softvera, kao što je Google tržište., Naravno, ovdje toliko toga što se samo gubi u nagađanju, što točno biraju.

Međutim, većina stručnjaka i stručnjaka u području zaštite podataka sklon je ideji da je najbolji 360 sigurnosna aplikacija, koja je sposobna ne samo otkriti prijetnje gotovo svim poznatim tipovima, već i kako bi se osigurala sveobuhvatna Zaštita mobilnog uređaja u budućnosti. Podrazumijeva se da će se stalno vješati u RAM-u, stvarajući dodatno opterećenje, ali se slažem, sigurnost je važnija.

Što vrijedi obratiti pozornost

Tako smo shvatili temu "Troyan - što jest ovaj tip Virus? ". Odvojeno, želio bih privući pozornost korisnika svih sustava bez iznimke još jedan trenutak. Prije svega, prije otvaranja privitaka pošte uvijek ih provjerite s antivirusom. Kada instalirate programe, pažljivo čitate prijedloge na instalaciji dodatnih komponenti vrste dodatka ili panela za preglednik (virus se može prikrivati \u200b\u200bi tamo). Nemojte pohađati sumnjive stranice ako vidite upozorenje o antivirusnom sustavu. Nemojte koristiti najjednostavnije slobodan antivirusni (Bolje je uspostaviti istu ESET paket paket sigurnosti i napraviti aktivaciju pomoću besplatnih tipki svakih 30 dana). Konačno, spremite zaporke, PIN kodove, brojeve bankovnih kartica i općenito sve u šifriranom obliku isključivo na izmjenjivim medijima. Samo u ovom slučaju može biti barem djelomično uvjeren da neće biti ukradeni ili, još gore, koristiti u zlonamjernim svrhama.