Care este numele programului troian. Măsuri de prevenire de bază. Principalele tipuri de programe troiene

Informatică Rezumat

pe subiect: "Virusul Troian"

Efectuat: Student 9 "A"

Școala nr. 50.

Ryzhkov Maxim

Cai troieni, utilități de administrație ascunse, virusii intenționați, designerii de viruși și generatoarele polimorfe.

Istoria numelui "calul troian".

Este cunoscut sub numele de artefact de horsa și din lemn folosit de grecii greci pentru a intra în orașul fortificat Troy. Sfârșitul războiului dintre greci și troieni a avut loc de la una dintre cele mai renumite invazii pe teritoriul inamic condus de Ulysses, care a ordonat artistului Epeo să construiască un cal de lemn imens, care a fost oferit la Atena și Poseidon și a fost acceptat de Troy ca un simbol al lumii, convins de Syno, verișor Odyssey.

La mare surpriză din Trojanov, calul conținea soldați greci în structura sa. Noaptea târzie, Sinon a deschis calul, iar grecii au capturat orașul, gardienii, femeile, bărbații, bătrânii și femeile violate nu au fost dezamăgite. Astfel, orașul a căzut în posesia trupelor Ellen, punând un sfârșit la conflictele de zece ani.

În secolul al XII-lea î.Hr. Grecia a declarat trei război. Grecii au început un război de 10 ani împotriva acestui oraș, dar nu a putut să o ia. Apoi au mers la truc. La sfatul lui Odyssey, a fost construit un cal de lemn imens. Mai mulți eroi s-au ascuns în interiorul acestui cal, iar armata Ahasey, plonjându-se în nave, au navigat pe insula Tendos. Troianii au decis că asediul a fost înlăturat și, după ce a crezut cuvintele tortului sinonului despre faptul că calul a fost lăsat de Ahaeani pentru a încânta Zeita Athena, iar posesia lor va face cei trei impregnați, l-au mutat la oraș, distrugând zidul cetății. În zadar, preotul laocon a convins troienii că acest lucru nu ar trebui făcut. Pe timp de noapte, războinicii-ahaeis au ieșit din satul calului și au deschis poarta orașului trupelor întoarse sub copertă. Troia a fost luată și distrusă.

Având în vedere cele de mai sus, termenul "cal troian" a devenit popular, considerat ca o parodie care identifică utilizarea trucurilor sau a înșelăciunii împotriva adversarului său printr-o intrare ascunsă la un mijloc de a produce profit sau pentru a îndeplini scopul. De exemplu: "Carlica a spus că ea era prietena mea și sa dovedit a fi calul meu troian".

Războiul lui Troy a apărut în epoca bronzului, între greci și troieni, începând de la 300 de ani. Conform excavărilor arheologice, teritoriul Troiei este locul în care este cunoscut în prezent ca Turcia de Vest. Baza pentru începutul acestei lungi decenii a fost răpirea sau zborul reginei Elena Sparta cu Prince Troy, Paris. Situația a acceptat Menelul regelui Spartan, care a anunțat războiul lui Troy.

De aceea, astfel de programe numesc "caii Troyan" - lucrează neobservată de utilizatorul PC-ului, ascunzându-se în spatele acțiunilor altor aplicații.

Ce este un cal troian?

Trojan Horse este un program care oferă acces neautorizat la computer pentru a face orice acțiune la destinație fără avertizare cu cea mai mare parte a proprietarului computerului sau trimite informațiile colectate pe o anumită adresă. În același timp, se emite, de obicei, pentru ceva pașnic și extrem de util. O parte din programele Trojan este limitată de faptul că vă trimite parolele prin poștă către Creatorul sau o persoană care a configurat acest program (e-mail troian). Cu toate acestea, pentru utilizatorii de internet, cele mai periculoase programe care vă permit să obțineți acces de la distanță La mașina lor din lateral (backdoor). Foarte des, troienii cad pe calculator împreună cu programe utile sau utilități populare, ascunse sub ele.

Achille este un caracter de lider în Iliad, iar în legenda greacă este considerată un demigod, aleasă să moară tineri în luptă. La scurt timp după moartea lui Hector, moartea lui Ahille a fost făcută de o săgeată aruncată pe călcâiul său Paris și, prin urmare, este cunoscut termenul "călcâi al lui Achilla". Wolfgang Petersen a fost eliminat de Wolfgang și a jucat: Brad Pitt, Eric Ban, Diana Kruger, Orlando Bloom, Rose Birn, Sean Bean, Schaffron Branrows, Brian Cox și Peter Otul. Se bazează pe poezia "Iliad" a lui Homer și include materiale de la Odyssey și Enievis Vergil.

Aceasta este o lucrare constând din zece cărți, un gen biografic scris de jurnalistul spaniol și scriitorul Juan José Benitez. După moartea lui Benitez, joacă o muncă grea pe căutarea jurnalului american, pe piesa seriei de puzzle, care conține un certificat de natură misterioasă în misiunea numită Trojan Calul, care a constat într-un salt înapoi în timp, în special în momente importante În viața lui Isus din Nazaret, cum ar fi pasiunea și moartea lui Isus.

O caracteristică a acestor programe care le forțează să le clasifice ca fiind dăunătoare este lipsa de avertizare cu privire la instalarea și lansarea acestora. Când începeți troianul se fixează în sistem și apoi îl monitorizează, în timp ce utilizatorul nu este emis niciun mesaj despre acțiunile sale. Mai mult decât atât, legătura cu troianul poate fi absentă în lista aplicațiilor active sau poate fuziona cu ei. Ca rezultat, este posibil ca utilizatorul computerului să nu știe despre prezența sa în sistem, în timp ce computerul este deschis la telecomandă. Destul de des sub conceptul de "Troyan" înseamnă un virus. De fapt, acest lucru nu este așa. Spre deosebire de viruși, Troyans vizează obținerea de informații confidențiale și acces la anumite resurse de calculator.

Virusul computerului de cai troian

Astfel, el încearcă să ridice o mărturie științifică în învățăturile și mesajele lui Isus din Nazaret, creând o discrepanță pe care credințele religioase le-au raportat de crezul lor. Trojan Horse este un software rău intenționat care funcționează ca un program legitim, inofensiv și util pentru utilizator, dar de îndată ce se referă la mașina utilizatorului, începe să distrugă software instalat Și primește acces la toate informațiile conținute pe computer.

Există diferite manifestări care pot avertiza despre un posibil virus troian, putem conduce următoarele. Cu toate acestea, pentru a preveni această situație, este necesar să se ia anumite previziuni, cum ar fi.

- Nu încărcați aplicații sau executați programe de pe site-uri necunoscute.

- Păstrați sistemele actualizate, precum și aplicațiile lor.

- Au programe antivirus sau antivirus.

Sunt posibile modalități diferite de penetrare a troianului în sistemul dvs. Cel mai adesea se întâmplă atunci când începeți orice program util în care este implementat serverul troian. La momentul lansării primei, serverul se înlocuiește în orice director, se prescrie pentru a începe în registrul sistemului, și chiar dacă programul de transport nu pornește niciodată, sistemul dvs. este deja infectat cu Troian. Puteți infecta mașina dvs. prin rularea programului infectat. Acest lucru se întâmplă de obicei dacă programele nu sunt descărcate de pe servere oficiale, dar din paginile personale. Troianul injectat poate, de asemenea străini Dacă aveți acces la aparatul dvs., dați-l dintr-o dischetă.

Este virusul la fel ca software-ul rău intenționat? Și ce este o răscumpărare și cum diferă de alte amenințări? De obicei, o numim întotdeauna un virus de calculator și asta este. Dar astăzi vom merge puțin mai departe și vom explica ce semnificație a unor astfel de termeni, cum ar fi software-ul rău intenționat, virușii, viermi, spyware, troieni, extorcare etc.

Cuvântul vine de la din limba engleză, și acesta este termenul care rezultă din unificarea cuvintelor " software."Sau software rău intenționat. Software-ul rău intenționat este tipul de software al cărui scop este de a pătrunde sau deteriora calculatorul sau sistem informatic Fără consimțământul proprietarului său.

Typs trojanov.

În prezent, s-au obținut cele mai comune troyani ale următoarelor tipuri:

1. Utilități ale administrației ascunse (la distanță) (backdoor - de la engleză "din spate 2").

Caii troieni din această clasă sunt în esență suficiente utilități puternice ale administrării la distanță a computerelor în rețea. În ceea ce privește funcționalitatea sa, ele seamănă în mare măsură diferitelor sisteme de administrare dezvoltate de firme bine cunoscute - producătorii de produse software.

Prin urmare, software-ul rău intenționat este termenul principal folosit pentru a discuta toate amenințările la computer. Cu toate acestea, ele nu sunt programe rău intenționate ale tuturor programelor care vă pot oferi datele. Trebuie să o diferențiem de software-ul defect, care este programe care nu sunt dezvoltate cu intenții rele, dar care au anumite erori în codul dvs., din care informațiile dvs. pot fi dezvăluite sau sistemul dvs. este vulnerabil la anumite pericole.

Un virus de calculator este un tip de software rău intenționat, al cărei scop este modificarea funcționării corecte a dispozitivului. El face acest lucru, infectând fișierele de calculator de codul rău și ei caracteristica principală Este că necesită intervenția utilizatorului pentru punerea sa în aplicare. Momentul în care acceptă biroul pentru a infecta computerul și a distribui-o.

Singura caracteristică a acestor programe o face să le clasifice ca programe troiene dăunătoare: nici un avertisment de instalare și lansare.

Când începeți, troianul se instalează în sistem și apoi îl monitorizează, în timp ce utilizatorul nu a emis mesaje despre acțiunile troianului în sistem. Mai mult, legătura cu troianul poate fi absentă în lista de aplicații active. Ca rezultat, este posibil ca "utilizatorul" acestui program troian să nu știe despre prezența sa în sistem, în timp ce computerul este deschis pentru telecomandă.

Riscurile utilizării sale au crescut, de asemenea, cu dezvoltarea și extinderea internetului. Una dintre principalele amenințări la vizualizare sunt programe rău intenționate sau "software rău intenționat". Termenul se referă la orice program de calculator conceput pentru a efectua acțiuni nedorite sau dăunătoare pentru utilizatorii de computere, tablete și chiar telefoanele mobile.

Cel mai frecvent "software rău intenționat" și unul dintre cele mai vechi este un virus, dar de fapt există mult mai multe soiuri. Crearea de programe rău intenționate vizează beneficii economice și cea mai mare parte a intențiilor politice.

Utilitățile moderne de administrare ascunse (backdoor) sunt destul de ușor de utilizat. Acestea constau, de obicei, în principal din cele două părți principale: serverul (Executorul) și Clientul (server manager).

Serverul este fisier executabil.care este cu siguranță încorporată pe mașina dvs., încărcată în memorie în același timp lansarea ferestrelor Și efectuează comenzi primite de la clientul la distanță. Serverul este trimis victimelor, iar mai târziu toate lucrările sunt efectuate prin client pe computerul hackerului, adică. Comenzile sunt trimise prin client, iar serverul le îndeplinește. În exterior, prezența sa nu este detectată. După pornirea părții serverului Trojan pe computerul utilizatorului, un anumit port este rezervat pentru comunicarea cu Internetul.

Zilele în care majoritatea programelor rău intenționate au fost create de teaserele adolescente, au fost în trecut. În prezent, ele sunt destinate în primul rând de infractori profesioniști pentru scopurile lor, care pot folosi tactici diferite și complexe ", spune Kaspersky, o companie specializată în produse de securitate informatică.

Definirea viermilor: Programe care fac copii singure prin plasarea lor în diferite locuri ale computerului. Scopul acestui software rău intenționat este, de obicei, un accident de computere și retele de calculatoareCeea ce împiedică utilizatorii să lucreze. Daune: Scopul principal este distribuirea și influența numărului maxim posibil de computere. Pentru a le extinde, creatorii folosesc titluri galbene.

După aceste acțiuni, atacatorul lansează partea clientului programului, se conectează la acest computer prin port deschis online și poate efectua aproape orice acțiuni pe aparatul dvs. (acest lucru este limitat numai de capacitățile programului utilizat). După conectarea la server, puteți conduce la un computer la distanță la server aproape ca dvs.: reporniți, opriți, deschideți CD-ROM, ștergeți, scrieți, modificați fișierele, afișarea mesajelor etc. Pe unii troieni, puteți schimba portul deschis în procesul de lucru și chiar setați parola de acces pentru "gazda" acestui troian. Există, de asemenea, troieni care vă permit să utilizați aparatul "încercat" ca un server proxy (http sau protocoale de șosete) pentru a ascunde adresa IP reală a hackerului.

Cele mai frecvente subiecte sunt sexul, celebru, care trezește software-ul incidenței sau pirat. Daune: aceste spyware fură adesea date de utilizator, cum ar fi e-mailurile, card de credit etc. La beneficiari economic sau pur și simplu le utilizează în scopuri de marketing. De asemenea, pot colecta obiceiuri pentru a viziona caracterul ca și paginile pe care le vizitează adesea, la faptul că el presează, de exemplu. Aceste programe sunt cel mai adesea trimise de cibernetice, care, după dezvoltarea lor, le-au vândut pe piața neagră pentru a fi utilizate în fraudă online și criminalitatea informatică.

În arhiva unui astfel de troian este de obicei 5 următoarele fișiere: Client, editor de servere (configurator), fișiere Trojan Server, Packager (Slileger), fișiere de documentare. Are suficiente funcții, printre care puteți selecta următoarele:

1) colectarea de informații despre sistemul de operare;

2) definirea parolelor cache și dial-up, precum și parole ale programelor populare de apelare;

Programe Trojan Definiție: programe de calculatorcare produc acțiuni rău intenționate fără cunoștințe de utilizator. Numele "Troyan" vine din legenda, a declarat de grecii din "Iliad" despre blocada orașului Troy. Daune: au posibilitatea de a șterge fișiere sau de a distruge informațiile pe hard disk. De asemenea, pot captura toate textele introduse din tastatură sau pot înregistra parolele utilizatorilor. Ele sunt printre cele mai periculoase și periculoase malware. În ultimii ani a fost creată categoria "Trojan Bank".

Definirea unui virus: programe de calculator concepute pentru a infecta fișierele. Acestea sunt cele mai faimoase și vechi programe rău intenționate create pentru deteriorarea computerului. De-a lungul anilor, au devenit mai complexe și mai dificil de detectat. Daune: De regulă, ele infectează fișierele de sistem în scopul modificării lor pentru distrugerea intenționată a datelor stocate pe computer. Deși nu este atât de dăunător. Există mai multe inofensive, care se caracterizează numai prin iritare, de exemplu, fac ca mașina să încetinească.

3) găsirea de parole noi și trimiterea altor informații către e-mail;

4) Descărcați și lansați fișiere pe calea specificată;

5) închiderea ferestrelor de antivirusuri și firewall-uri celebre la detectare;

6) Executarea fișierelor standard pentru lucrul cu fișiere: vizualizarea, copierea, ștergerea, modificarea, descărcarea, descărcarea, începerea și redarea;

Acestea sunt software sau dispozitive hardware speciale care înregistrează apăsarea tastelor care sunt fabricate pe tastatură, mai târziu le înregistrează în fișier sau le trimit prin Internet. O altă metodă de instalare este de a descărca o aplicație legitimă, atacă canalul sau introduceți un software rău intenționat la această aplicație.

Pe de altă parte, keyloggerii cu hardware au nevoie de atacator de acces fizic la computer ", explică laboratorul Kaspersky. Nici unul dintre cele trei nu este bun, dar nici unul, nici celălalt nu va răni calculatorul. De ce este important să le distingem? Foarte simplu: Deoarece cu lanțurile ecologice utilizate diferă unul de celălalt, pot intra în calculatorul nostru diferit și nu reprezintă același nivel de pericol, deși toate sunt dăunătoare și pot necesita reparații pe calculator.

7) îndepărtarea automată a serverului troian din sistem prin numărul specificat de zile;

8) Controlul CD-ROM, pornirea / oprirea legăturii CTRL + Alt + DEL, vizualizați și modificați conținutul Clipboard-ului, ascundeți și afișați Tasquebar, TRA, Ceas, Desktop și Windows;

9) Stabilirea unui chat cu victima, inclusiv. Pentru toți utilizatorii conectați la acest server;

Deși acest cuvânt este utilizat în cazul general pentru software rău intenționat, un virus de calculator este un cod foarte specific. De asemenea, pot afecta fișierele de sistem. Ar trebui protejată bun antivirus, firewall și unele reguli de comportament. Am descărcat programul, aparent normal, dar apoi se dovedește o "dublă funcție" pe care o ignorăm. Acest program este un "backdoor", ceea ce face ca computerul nostru să fie vulnerabil la alte atacuri.

Acest lucru nu este neapărat un program distructiv de la sine, dar dacă l-ați împărțit, este pentru că nu aveți nici o intenție bună. Există multe soiuri, dar diferența fundamentală față de virusul calculatorului este că troia nu este auto-exclusă. Adică, efectuează anumite acțiuni pentru a controla securitatea calculatorului nostru. Dar pericolul este mai mare: de obicei sunt mai greu de detectat, pentru că, aparent, nu sunt un virus.

10) Afișați pe ecranul client al tuturor butoanelor presate, adică. Există funcții ale spionului tastaturii;

11) Efectuarea imaginilor de ecran de calitate și dimensiune diferite, vizualizarea unei anumite zone a ecranului computerului la distanță, schimbând rezoluția curentă a monitorului.

Troianii administrației ascunse și sunt acum cele mai populare. Toată lumea dorește să devină proprietarul unui astfel de troian, deoarece poate oferi oportunități excepționale de gestionare și implementare a diverselor acțiuni computer la distanțăCeea ce poate speria majoritatea utilizatorilor și oferă o mulțime de distracție proprietarului troianului. Mulți oameni folosesc troieni pentru a avea o stare de spirit peste cineva, privesc în ochii "superchakerului" din jur, precum și pentru a obține informații confidențiale.

2. Postal (e-mail troian).

Troyans care vă permit să "scoateți" parolele și alte informații din fișierele computerului și să le trimiteți la e-mailul gazdă. Acestea pot fi augresate și parolele furnizorului de Internet, parola de la cutie poștală, Parole ICQ și IRC etc.

Pentru a trimite o scrisoare proprietarului prin poștă, Troyan este asociat cu mail Server. Site prin SMTP (de exemplu, pe smtp.mail.ru). După colectarea datelor necesare, Troyan va verifica dacă aceste date au fost trimise. Dacă nu, datele sunt trimise și salvate în registru. Dacă ați fost trimis, litera anterioară este extrasă din Regis și este comparată cu cea curentă. Dacă s-au produs modificări în cadrul informațiilor (au apărut date noi), atunci litera este trimisă, iar registrul înregistrează date de parolă proaspete. Într-un cuvânt, acest tip de troianov sa angajat pur și simplu în colectarea de informații, iar victima nu poate chiar să ghicească că parolele ei sunt deja cunoscute de cineva.

În arhiva unui astfel de troian, 4 fișiere sunt de obicei localizate: Fișiere de editor de server (configurator), Trojan Server, Packer (Shleshchik), Manual de utilizare.

Ca urmare a lucrării, pot fi determinate următoarele date:

1) adresa IP a computerului de sacrificiu;

2) informații detaliate ale sistemului (nume de calculator și utilizator, versiunea Windows., modem etc.);

3) toate parolele cache;

4) Toate setările conexiunilor telefonice, inclusiv numere de telefon, autentificări și parole;

5) parolele din ICQ;

6) n site-uri recente vizitate.

3. Tastatură (Keylog-Gers).

Aceste troyani scriu tot ceea ce a fost format pe tastatură (inclusiv parolele) la fișier, care este ulterior trimis la un e-mail specific sau practic FTP. Transfer de fișier. Protocol). Keylogger "ocupă de obicei un spațiu mic și poate fi mascat pentru alte programe utile, din cauza căruia este dificil de detectat. Un alt motiv pentru detectarea unui astfel de troian este că fișierele sale sunt numite ca sistemice. Unii troyani de acest tip pot evidenția și decriptați parolele. Fondată în câmpuri speciale de introducere a parolei.

Astfel de programe necesită setare manuală și mascare. Keylogger "Puteți folosi nu numai în scopuri huligan. De exemplu, este foarte convenabil să vă puneți la locul de muncă sau la domiciliu pentru timpul de plecare.

4. Programe de glumă (programe de glumă).

Aceste programe sunt inofensive în esența lor. Ele nu cauzează niciun rău directă calculatorului, dar sunt raportate că astfel de rău este deja cauzată, pot fi cauzate în orice condiții sau un utilizator avertizează despre pericolul inexistent. Programe de glumă Mesajul mesajului utilizator despre formatare hard disk, Determină virușii în fișiere nelegate, eliminați mesaje ciudate ale virusului etc. - Depinde de simțul umorului al creatorului unui astfel de program. Desigur, nu există motive pentru entuziasm, dacă acest computer nu funcționează alți utilizatori neexperimentați, care pot speria astfel de mesaje.

5. La "cai troieni" poate include, de asemenea, fișiere infectate, codul căruia este corectat sau modificat cu metoda criptografică. De exemplu, fișierul este criptat de un program special și (sau) este ambalat de un arhivant necunoscut. În cele din urmă, chiar și ultimele versiuni Antivirusurile nu pot determina prezența în fișierul troian, deoarece transportatorul de cod este absent în baza de date anti-virus.

Protecția Trojan (Platformă Windows)

Detectarea activității programului modern troian pe computerul său este destul de dificil. Cu toate acestea, puteți selecta următoarele recomandări pentru detectarea și eliminarea programelor Trojan:

1. Utilizați programul antivirus.

Asigurați-vă că utilizați programul Antivirus pentru a verifica fișierele și discurile, actualizând în mod regulat baza de date anti-virus pe Internet. Dacă baza nu este actualizată, rezultatul antivirusului este redus la zero, deoarece noii troieni apar fără nici o regularitate mai mică decât actualizările bazelor de date antivirus.

Prin urmare, această metodă nu poate fi recunoscută ca fiind absolut fiabilă. Uneori, deoarece practica arată dacă serverul troian este încorporat în fișierul executabil, antivirusurile în multe cazuri nu pot detecta acest lucru. În prezent, antivirusurile de anti-virus Kaspersky și Dr. s-au dovedit din cele mai bune partide în această privință. Web.

Împreună cu antivirus există programe specializate (Antigeni), care poate găsi, determina și distruge majoritatea troienilor, dar devine din ce în ce mai dificil să se ocupe de ei și mai dificil. Ca un astfel de program menit să caute și să distrugă troienii de pe computer, poate fi recomandat vânătorul troian.

2. Instalați firewall-ul personal (firewall) și dispersați cu atenție în setările sale. Principala caracteristică a lucrării Troianului este porturile deschise inutile. Când porniți serverul programului Trojan, firewall-ul își va bloca portul din interior, după ce a ascultat prin Internet. Firewall-ul oferă o protecție suplimentară, cu toate acestea, pe de altă parte, utilizatorul este pur și simplu enervant, răspunzând în mod constant solicitărilor programului despre funcționarea unui anumit serviciu și trecerea datelor printr-un anumit port. Uneori există cazuri extreme atunci când chiar firewall-ul și antivirusul sunt neputincioși să ia ceva, deoarece este închis de Troyan. Este, de asemenea, un semnal către utilizatorul că Troyan este prezent în sistem.

Pentru a controla porturile deschise, puteți utiliza, de asemenea, scanere sau programe de port care sunt afișate deschise în în prezent Porturile și posibila conexiune la utilizatorii neautorizați.

De la firewalls un produs destul de calitate este Agnitum Outpost Firewall Pro, care vă permite să configurați funcționarea aplicațiilor și nivelul de utilizator necesar.

3. Limitați numărul de outsideri care au acces la computerul dvs., deoarece suficient număr mare. Troianii și virușii sunt transferați în medii externe (dischete și discuri). De asemenea, se recomandă schimbarea periodică a parolelor pe conturi deosebit de importante.

4. Nu descărcați fișiere și fotografii de pe site-uri dubioase (pagini de acasă cu fotografii etc.). Frecvent, fotografia și serverul troian sunt fixate ("lipite") împreună pentru a dormi vigilența, iar acest factor nu provoacă îndoieli. Aici Troyan este deghizat ca o imagine. În acest caz, pictograma va fi cu adevărat din imagine, dar extensia va rămâne *. După apăsarea în douăzeci, Troyan începe și face afacerea sa neagră.

5. Nu utilizați programe dubioase, se presupune că accelera calculatorul de pe Internet în n ori (accelerând activitatea CD-ROM, mouse-ul, mouse-ul etc.). În același timp, trebuie acordată atenție pictogramei programului, mai ales dacă nu ați negociat pe nimeni în prealabil. În acest caz, puteți pune o întrebare expeditorului și, dacă nu există un răspuns pozitiv, ștergeți un astfel de program.

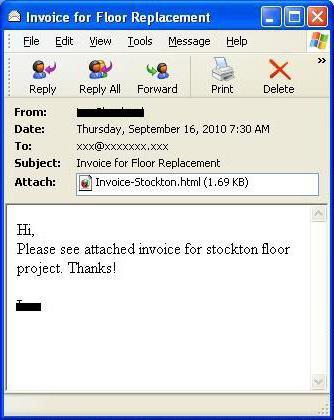

6. La primirea unei scrisori de la un destinatar necunoscut, acordați o atenție deosebită extinderii fișierului imbricat. Mascarea numelui extinderii implicate a fișierului * .exe, * .jpg, * .bat, * .com, * .scr, * .vbs dublu capăt (* .doc .exe), iar litera .exe poate fi împărțită de un număr mare de spații sau transferate la următoarea linie.

Când primiți o literă cu o arhivă atașată (un fișier cu * .rar, * .ZIP extensions, * .arj) nu ar trebui să o deschidă imediat și să vizualizeze fișierele. Dacă este posibil, acesta trebuie salvat pe disc, după ce verificați programul antivirus. Și numai după aceea deschisă. Dacă virusul se găsește în arhivă, trebuie să ștergeți imediat întreaga arhivă, fără a încerca să o salvați sau, chiar mai mult, deschideți fișierele.

7. Dacă utilizați sistemul Windows XP, atunci la risc, deschideți un fișier infectat Creați un punct de recuperare. Pentru Windows 98, se recomandă stabilirea unui program similar care vă permite să reluați sistemul de rezervă (de exemplu, a doua șansă sau alt tip similar).

8. Când utilizați postalul standard windows client (Microsoft Outlook. Express) ar trebui dezactivat primirea automată Mail, care poate conduce troianul codificat situat în corpul (în interior) al scrisorii. În loc de program Outlook Express. De asemenea, puteți utiliza mai sigure și mai rapid client de poștă electronică BATUL!, Fiind unul dintre cele mai bune.

9. Faceți controlul sarcinilor și serviciilor care rulează în sistem. Practica arată că 99% dintre troieni sunt prescrise pentru lansarea în registrul sistemului. Pentru a elimina în mod eficient un troian din sistem, trebuie mai întâi să ștergeți intrarea în registru sau un șir, care o rulează, apoi reporniți computerul și apoi ștergeți calm acest fișier.

10. Dacă PC-ul se comportă cu suspiciune și trebuie să continuați să lucrați, introduceți numele de utilizator și parola în Windows, ocoliți-le în browser sau în client de poștă electronică.

11. Este recomandabil să faceți copii ale fișierelor importante, salvându-le pe o unitate de dischetă sau CD. Acest lucru va ajuta la restabilirea rapidă a datelor pierdute cu o posibilă prăbușire a sistemului și formatarea ulterioară a hard disk-urilor.

Virusii intenționați

Astfel de viruși includ programe care la prima vedere sunt de o sută la sută viruși, dar nu sunt capabili să se înmulțească din cauza erorilor.

De exemplu, un virus care, atunci când este infectat, "uită", pune comanda de transfer de comandă la codul virusului sau înregistrează o adresă greșită a codului său sau se stabilește incorect adresa întreruperii interceptate (care în majoritatea covârșitoare a cazurilor computerul hit-ul) etc.

Categoria "intenționată" include și viruși care, în conformitate cu motivele de mai sus, se multiplică o singură dată - de la copia "autorului". Prin infectarea oricărui fișier, ei pierd capacitatea de a reproduce în continuare.

Virușii intenționați apar cel mai adesea cu o recompilare ineptivă a oricărui virus existent sau datorită cunoașterii insuficiente a limbajului de programare sau datorită ignoranței subtilităților tehnice ale sistemului de operare.

Designeri de virusi

Designerul virușilor este o utilitate destinată fabricării de noi virusuri de calculator. Designeri de virusi cunoscuți pentru Virusuri DOS, Windows și Macro. Acestea vă permit să generați textele sursă ale virușilor (fișiere ASM), module de obiect și / sau fișierele infectate direct.

Unele design (VLC, NRLRG) sunt echipate cu o interfață standard de ferestre, unde puteți selecta tipul de virus utilizând sistemul de meniu, care afectează obiectele (COM și / sau EXE), prezența sau absența cusărilor autoportante, de contracare a debuggerului, șiruri de text interne, selectați efectele care însoțesc virusul etc. Alți constructori (PS-MPC, G2) nu au o interfață și nu au citit informații despre tipul de virus din fișierul de configurare.

Generatoare polimorfe

Generatoarele polimorfe, precum și designerii de virusi, nu sunt viruși în sensul literal al cuvântului, deoarece algoritmul lor nu conține funcții de reproducere, adică. Deschiderea, închiderea și scrierea în fișiere, sectoare de citire și scriere etc. Funcția principală Acest tip de program este criptarea corpului virusului și generarea decodorului corespunzător.

De obicei, generatoarele polimorfe sunt distribuite de autorii lor fără restricții sub forma unui fișier de arhivă. Fișierul principal din arhiva oricărui generator este modulul de obiect care conține acest generator. În toate generatoarele întâlnite, acest modul conține funcția externă (externă) - apelați programul Generator.

Astfel, autorul virusului, dacă dorește să creeze un virus polimorf real, nu trebuie să corupe pe codurile propriului său / decantor. Dacă se dorește, se poate conecta la virusul său orice generator polimorf cunoscut și îl poate numi de la codurile de virus. Din punct de vedere fizic, acest lucru este realizat după cum urmează: Fișierul obiect al obiectului este legat de fișierul obiect Generator și un apel al unui generator polimorf este inserat în codul sursă de fișier în fișier, ceea ce creează codurile decripterului și criptarea corpului virusului.

Astăzi, în World Wide Web, puteți găsi atât de multe recifuri subacvatice sub formă de viruși, care nu se bazează. Bineînțeles, toate amenințările sunt clasificate în funcție de metoda de penetrare în prejudiciul și metodele de îndepărtare. Din păcate, unul dintre cele mai periculoase este virusul troian (sau troyan). Care este această amenințare, vom încerca să luăm în considerare. În cele din urmă, vom descoperi, de asemenea, cum să eliminăm în siguranță acest urât de pe un computer sau un dispozitiv mobil.

"Troyan" - Ce este?

Virușii troieni sunt tipul de auto-copiere cu propriile lor sau încorporate în alte aplicații. coduri executabilecare transportă o amenințare suficient de gravă la orice sistem de calculator sau mobil.

Cea mai mare parte a celei mai mari precizii sunt supuse sisteme Windows. Și Android. Până de curând, sa crezut că astfel de viruși de la Unix-ca "OSERS" nu acționează. Cu toate acestea, literalmente acum câteva săptămâni, virusul a fost atacat și "Apple" gadget-uri mobile. Se crede că amenințarea reprezintă Troyanul. Ce este acest virus, vedem acum.

Analogie cu istoria

Comparația cu evenimentele istorice nu este o coincidență. Și înainte de a înțelege, consultați lucrarea nemuritoare a Homer "Iliad", care descrie capturarea Troiei recalitabile. După cum știți, pătrundeți în oraș în mod obișnuit sau să o luați furtună, a fost imposibil, deci sa decis să ofere locuitorilor unui cal mare ca semn de reconciliere.

După cum sa dovedit, războinicii erau înăuntru, care au deschis poarta orașului, după care Troia a căzut. Programul Troyan se comportă, de asemenea, în același mod. Care este cel mai trist, astfel de viruși sunt aplicați spontan ca și alte amenințări, dar în mod intenționat.

Cum pătrunde amenințarea sistemului

Cel mai frecvent mod folosit pentru a penetra calculatorul sau sistem mobilMaschează sub un utilizator atractiv sau chiar un program standard. În unele cazuri, poate exista o încorporare a virusului propriilor sale coduri în aplicații deja existente (cel mai adesea aceste servicii de sistem sau programe de utilizator).

În cele din urmă, codurile rău intenționate pot pătrunde în calculatoare și rețele ca imagini grafice sau chiar documente HTML - fie în investiții e-mailsau copiate cu medii amovibile.

Cu toate acestea, dacă codul este încorporat aplicație standardÎncă își îndeplinește parțial funcțiile la parțial, virusul în sine este activat când este pornit serviciul corespunzător. Mai rău când serviciul este în AutoLoad și începe cu sistemul.

Efecte de impact

În ceea ce privește efectele virusului, acesta poate numi parțial eșecurile sistemului sau întreruperea accesului la internet. Dar acesta nu este scopul său principal. Principala sarcină a troianului este furtul de date confidențiale pentru a le folosi de către terți.

Aici tu și codurile PIN carduri bancare, și se conectează cu parole pentru a accesa anumite resurse de internet și a datelor de înregistrare a guvernului (numere și numere de identificare personală etc.), în general, tot ceea ce nu este supus dezvăluirii, în funcție de proprietarul unui computer sau al unui dispozitiv mobil (în mod natural, cu condiția ca aceste date să fie stocate acolo).

Din păcate, cu furtul unor astfel de informații pentru a prezice modul în care acesta va fi folosit în viitor, este imposibil. Pe de altă parte, nu puteți fi surprins dacă vă sunați cumva de la o bancă și spuneți că aveți o datorie de împrumut, sau de pe un card bancar va dispărea toți banii. Și acestea sunt doar flori.

În ferestre.

Acum ne întoarcem la cel mai important lucru: cum să faceți acest lucru nu este la fel de simplu ca și câțiva utilizatori naivi credeți. Desigur, în unele cazuri, puteți găsi și neutraliza corpul virusului, dar din moment ce, după cum sa menționat mai sus, este capabil să creeze propriile copii și nu una sau două, căutarea și îndepărtarea lor pot deveni o durere de cap reală. În același timp, nici firewall, nici protecție anti-virus regulată, dacă virusul a fost deja ratat și implementat în sistem, nu va ajuta.

În acest caz, eliminarea Troyan este recomandată utilizând portabil utilități anti-virus, și în cazul capturilor memorie cu acces aleator - programe specialeÎncărcat înainte de începerea "Shous" de la suportul optic (disc) sau dispozitivul USB.

Printre aplicațiile portabile ar trebui să marcheze produse precum Dr. Web vindecă și instrumentul de eliminare a virusului Kaspersky. De la programele de disc cât mai funcțional este discul de salvare Kaspersky. Este de la sine înțeles că utilizarea lor nu este. Astăzi, acest software poate fi găsit la fel de mult cum vă place.

Cum să eliminați troianul cu Android

În ceea ce privește sistemele Android, totul nu este atât de simplu. Aplicațiile portabile pentru ele nu sunt create. În principiu, ca opțiune, puteți încerca să conectați dispozitivul la computer și să scanați intern și memorie externa Este un utilitar de calculator. Dar dacă te uiți la partea inversă Medalii, unde este garanția că, atunci când este conectat, virusul nu va pătrunde și în computer?

Într-o astfel de situație, problema, cum să eliminați troianul din Android, este rezolvată utilizând instalarea software-ului adecvat, cum ar fi Piața Google.. Bineînțeles, aici este atât de mult încât se pierde doar în ghici, ce anume alege.

Dar majoritatea experților și specialiștii în domeniul protecției datelor sunt înclinate la ideea că cea mai bună este aplicația de securitate 360, care este capabilă să nu fie decât să detecteze amenințările la aproape toate tipurile cunoscute, ci și să se asigure că sunt cuprinzătoare Protecția dispozitivului mobil în viitor. Este de la sine înțeles că va fi în mod constant agățat în memoria RAM, creând o sarcină suplimentară, dar, de acord, securitatea este mai importantă.

Ce merită acordarea atenției

Așa că am dat seama de subiectul "Troyan - Ce este acest tip Virus? ". În mod separat, aș dori să atrag atenția utilizatorilor tuturor sistemelor fără excepție pentru încă câteva momente. În primul rând, înainte de a deschide atașamentele de poștă electronică, verificați-le întotdeauna cu antivirus. La instalarea programelor, citiți cu atenție propunerile de instalare a componentelor suplimentare ale tipului de add-in sau panouri pentru browser (virusul poate fi deghizat atât acolo). Nu participați la site-uri dubioase dacă vedeți avertismentul sistemului antivirus. Nu utilizați cel mai simplu antivirus gratuit (Este mai bine să stabiliți același pachet ESET Smart Security și să faceți activarea utilizând cheile gratuite la fiecare 30 de zile). În cele din urmă, stocați parole, coduri PIN, numere de carduri bancare și, în general, într-o formă criptată exclusiv pe medii amovibile. Numai în acest caz poate fi cel puțin parțial încrezător că nu vor fi furate sau, chiar mai rău, folosesc în scopuri rău intenționate.