تحديث لنظام التشغيل Windows 7 من فيروس جديد. ما هو فيروس Wannacry Decrypt0r وكيفية الحماية من المستخدم المعتاد

تريد أن تستمر الفيروسات الجديدة في Encrypter 2017 البكاء في موكبها الاكتئاب على الشبكة، وتصفص أجهزة الكمبيوتر وتشفير البيانات الهامة. كيفية حماية نفسك من التشفير، وحماية النوافذ من الابتزاز - هي بقع، يتم إصدار التصحيحات لملفات فك شفرة وعلاجها؟

إن الفيروسات الجديدة - تشينروبتر 2017 تريد أن تبكي يستمر في إصابة الكمبيوتر الشخصي والكمبيوتر الخاص. الضرر من الهجوم الفيروسي لديه 1 مليار دولار. في غضون أسبوعين، المصاب بفيروس التشفير 300 ألف جهاز كمبيوتر على الأقل، على الرغم من التحذيرات والإجراءات الأمنية.

Virus-Encrypter 2017، الذي عادة ما يمكنك "التقاط"، يبدو، على أكثر المواقع غير ضارة، مثل الخوادم المصرفية مع وصول المستخدم. قفز من قبل hDD ضحايا، تشينبتر "يستقر" في مجلد النظام System32. من هناك البرنامج يؤدي على الفور إلى إيقاف المضاد للفيروسات ويحصل إلى "autorun". بعد كل إعادة تشغيل، يطلق برنامج التشفير في السجل، بدء عمله الأسود. يبدأ التشفير في تنزيل نسخ برامج مثل الفدية وأحصنة طروادة. في كثير من الأحيان يحدث التبخر الذاتي للتشينر. قد يتم تقصير هذه العملية، وقد تحدث أسابيع - حتى يزيل الضحية غير نادرا.

في كثير من الأحيان ملثمين تحت الصور العادية، الملفات النصية، ولكن الجوهر هو دائما وحدها - هذا هو ملف قابل للتنفيذ مع Extension.exe، .drv، .xvd؛ في بعض الأحيان - libraries.dll. في معظم الأحيان، يحمل الملف اسما غير ضار تماما، على سبيل المثال "المستند". الوثيقة "، أو" picture.jpg."، حيث يتم كتابة التمديد يدويا، ويتم إخفاء النوع الحقيقي للملف.

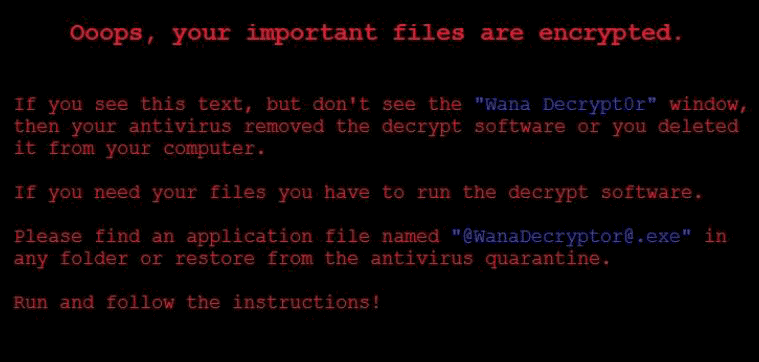

بعد الانتهاء من التشفير، يرى المستخدم بدلا من الملفات المألوفة مجموعة من الأحرف "العشوائية" في العنوان والداخل، وتتغير التمديد في أكثر غير متوقع - .no_Ransom، .xData وغيرها.

فيروس تشينروبتر 2017 تريد أن تبكي - كيفية حماية نفسك. أود أن ألاحظ على الفور أن تريد أن تبكي مدة جماعية لجميع الفيروسات من التشييك والمطاولين، كما مؤخرا أجهزة الكمبيوتر المصابة في معظم الأحيان. لذلك، سيكون الأمر يتعلق بالحماية من تشييك الفدية WARE، والتي هي مجموعة رائعة: Breaking.dad، No_More_Ransom، XDATA، XDBL، أريد أن أبكي.

كيفية حماية ويندوز من encrypter. كما نشر بالفعل في وقت سابق، يتم اختراق تشفير البكاء في النظام في النظام، والاستخدام بالفعل، ومع ذلك، فإن الثغرة الأمنية "المزودة" هي eternalblue عبر منافذ SMB.

حماية النوافذ من Encrypter 2017 - القواعد الرئيسية:

تحديث ويندوز، الانتقال في الوقت المناسب إلى نظام التشغيل المرخص (ملاحظة: لا يتم تحديث إصدار XP)

تحديث قواعد بيانات مكافحة الفيروسات وجدران الحماية عند الطلب

الحد من الرعاية عند تنزيل أي ملفات (القطط "لطيف" يمكن أن تتحول إلى فقدان جميع البيانات)

النسخ الاحتياطي معلومات مهمة عن الناقل القابل للاستبدال.

Virus-Encrypter 2017: كيفية علاج و فك تشفير الملفات.

على أمل وجود برنامج مكافحة الفيروسات، يمكنك أن تنسى وحدة فك الترميز لفترة من الوقت. في Kaspersky Labs، الدكتور الويب، أفاست! وغيرها من الفيروسات لم تعثر بعد على قرار بشأن علاج الملفات المصابة. على ال هذه اللحظة من الممكن إزالة الفيروس بمساعدة مكافحة الفيروسات، لكن الخوارزميات تعيد كل شيء "على الدوائر" لم يكن بعد.

يحاول البعض تطبيق فك ترميز مفيد Rectordecryptor، لكن هذا لن يساعد: خوارزمية فك التشفير من الفيروسات الجديدة لم يتم تجميعها بعد. كما أنه غير معروف تماما كيف يتصرف الفيروس إذا لم يتم حذفه، بعد تطبيق هذه البرامج. في كثير من الأحيان يمكن أن تتحول إلى محو جميع الملفات - في مجال هؤلاء الذين لا يريدون دفع ثمن المهاجمين، مؤلفي الفيروس.

في الوقت الراهن أكثر على نحو فعال إرجاع البيانات المفقودة هي نداء لأولئك. مزود الدعم برنامج مضاد للفيروساتالتي تستخدمها. للقيام بذلك، أرسل حرفا، أو استخدم النموذج للحصول على تعليقات على موقع الشركة المصنعة. في المرفق، تأكد من إضافة ملف مشفرة، وإذا كانت هناك نسخة من الأصل. هذا سوف يساعد المبرمجين في تجميع الخوارزمية. لسوء الحظ، بالنسبة للكثيرين، يصبح الهجوم الفيروسي مفاجأة كاملة، والنسخ ليست في بعض الأحيان تعقد الوضع.

طرق صريحة لعلاج ويندوز من تشينجتر. لسوء الحظ، في بعض الأحيان يجب عليك اللجوء إلى التنسيق الكامل لمحرك الأقراص الثابتة، والذي يستلزم التغيير الكامل لنظام التشغيل. سيتم استعادة العديد من الأشخاص من قبل النظام، لكن هذا ليس إخراج - حتى هناك "التراجع" سوف يتخلص من الفيروس، فسيظل الملفات لا تزال تبقى متقاطعة.

في المساء، في 12 مايو، 2017، غط 74 دولة تشفير فيروس جديد، الذي ضرب شبكات الحاسب ليس فقط وليس الكثير من المستخدمين الخاصين، وعدد الشركات، من المعلومات الحيوية التي تعتمد عليها ملايين الأشخاص. كانت روسيا هي الحزب الأكثر تضررا من عمل المتسللين.

ما يستحق العدوى فقط لقاعدة بيانات وزارة الشؤون الداخلية والسكك الحديدية الروسية والمغافون وغيرها من المنظمات الرئيسية. حول الفيروسات الجديدة Encrypter 12-13، 2017 اقرأ الموقع

تشينير فيروس جديد مايو 2017 - ما هو جوهر الفيروس؟

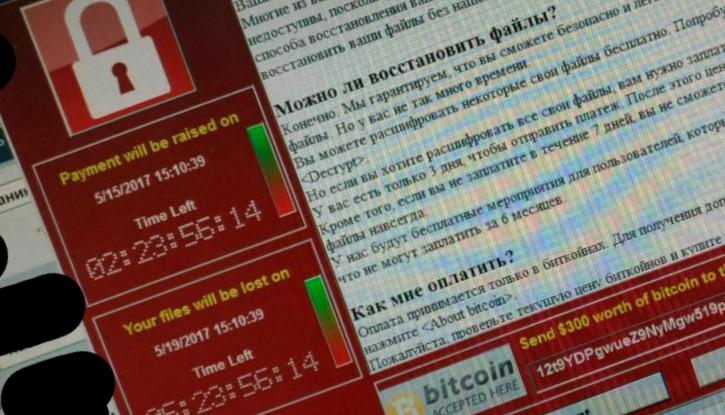

Virus-Encrypter، الدخول إلى جهاز كمبيوتر، تشفير الملفات المخزنة عليها (المستندات والصور ومقاطع الفيديو وما إلى ذلك). بعد ذلك، يحاول المستخدم، في محاولة فتح واحد أو ملف آخر، بدلا من المستند نافذة يتم دعوته للترجمة في Bitcoins مبلغ مستدير (من 300 إلى 600 دولار في Bitcoins) إلى حساب المهاجم. استجابة، سيتم فك تشفير بيانات المستخدم.

في أي حال، لا تذهب على المحتالين ولا تدفع لهم المبلغ المطلوب. أولا، إنها ليست حقيقة ستتلقى مفتاح فك التشفير، وثانيا، يشارك المبرمجون الرائدون الآن في دراسة هذا الفيروس. بمجرد العثور على الحل، سيتم نشره على مواقع شركات مكافحة الفيروسات الرائدة.

Encrypter جديد الفيروسات قد 2017: من يقف وراء إنشاء الفيروس؟

أولا، تحتوي الشبكة على معلومات القراصنة الروسية الجديدة هي اللوموبعد ومع ذلك، فإن هذا الإصدار لم ينتشر حتى بين الخدمات الغربية الخاصة، لأنها كانت أجهزة الكمبيوتر الروسية التي تلقت أعظم حصة من العدوى نتيجة لإبرام الإنترنت على نطاق واسع.

موظف سابق في وكالة الاستخبارات الأمريكية إدوارد سنودنسميت جذور هذه المشكلة في تطوير برامج التجسس في وكالة الأمن القومي (ANB)

"قرار AB لإنشاء أدوات لهجوم أمريكي البرمجيات يهدد الآن حياة المرضى في المستشفيات. على الرغم من التحذيرات، قامت NSA بتطوير مثل هذه الأدوات. اليوم نرى ما يكلفه ".

صحيح، تجدر الإشارة إلى أن المبرمجين من المملكة المتحدة تمكنوا عن طريق الخطأ تماما من إيقاف انتشار الفيروس. مبرمج مالفاريتك وزميله دليه هاس تم اكتشافه أن ضابط تشفير الفيروس الجديد يشير إلى عنوان غير مفهوم في شبكة تتكون من مجموعة من الحروف غير المتوافقة. تم تسجيل مبرمجي هذا المزيج كاسم مجال. وعلى الفور kiberatka توقفت.

تجدر الإشارة إلى أن هذا الإجراء قد يكون مؤقتا إذا قام المتسللون بتغيير العنوان في الفيروس. ولكن بالنسبة للمبرمجين، تحولت هذه الإيقاف المؤقت إلى الطريق تماما.

كيف تحمي نفسك من فيروس التشفير وكيف لا تصبح ضحيته؟

من أجل حماية نفسك من فيروس تشفير جديد (أو كيف تم نشره بالفعل، فيروس معالج)، يجب عليك تحديث نظام التشغيل في الوقت المناسب، استخدم النسخ الاحتياطي.

أنظمة التشغيل القديمة مهمة للغاية للتحديث. بعد كل شيء، تم استخلاصها بالفعل من تحت الحماية وهي الأنظمة الأكثر ضعفا للهجوم من قبل الفيروسات.

لا تكتشف الاستثمارات في رسائل من الغرباء. يمكن للفيروس اختراق جهاز الكمبيوتر الخاص بك مع فتح الملفوبعد لذلك، قم دائما بتصفية الحروف وحتى إذا توأيت إلى الذهن لإدخال الجزء الداخلي من الرسالة، فلا تحظي بأي حال من الأحوال غير مهتم بالمرفق من مرسل غير مألوف.

من أجل اكتشاف الملفات الخبيثة المحتملة، يجب عليك تمكين خيار "إظهار ملحقات الملفات" إعدادات ويندوزوبعد يقول الخبراء أنك بحاجة إلى الابتعاد عن Type.exe، .scr. i.vbs.

في مساء الجمعة، في 12 مايو، أصبح معروفا حول هجوم فيروسي Wannacry على عدد من الوكالات الحكومية الكبيرة والشركات الخاصة. للحصول على أحدث البيانات، تعرض أكثر من 230 ألف جهاز كمبيوتر في أكثر من 100 دولة في العالم. وما هو السبب في هذا الفيروس الخطير؟

ما هو الفيروس؟

بطبيعة توزيع Wannacry (إنها WANA Decrypt0r 2.0) هي دودة، أي استخدام ثغرة أمنية في الحماية تخترق الكمبيوتر، مما يجعل قضيةه القذرة، ثم يرسل نسختك إلى أجهزة الكمبيوتر الأخرى. العثور على الكمبيوتر فيروس Wannacry يقوم بتشفير الملفات المهمة ويعرض إشعارا بالتقارير بأن الملفات المشفرة ويجب دفع فك التشفير من 300 إلى 600 دولار في Cryptocurncency Bitcoin. يستخدم هذا الفيروس ثغرة أمنية في نظام التشغيل Windows المعروف باسم Etternalblue. أغلقت Microsoft هذه الضعف في شهر مارس، من خلال إطلاق تصحيح MS17-010، ولكن كما أظهر الهجوم، لم يكن لدى الجميع وقت لتثبيت هذا التحديث أو ببساطة لا يريد القيام بذلك. تحدثت على نطاق واسع عن هذه الضعف بعد نشر مجموعة Haquer Group ShadowBrokers رموز المصدر برامج لمراقبة وكالة الأمن القومي الأمريكي. استخدمت هذه البرامج Eternalblue لاختراق المواطنين الأمريكيين ودول أخرى وراء أجهزة الكمبيوتر التي تليها NSB.

الذي خلق الفيروس ولأي غرض؟

لسوء الحظ، لا يمكن لأحد أن يعطي إجابة دقيقة على هذا السؤال. هناك فقط الإصدارات والافتراضات.

النسخة 1. بعد ساعات قليلة من بدء الهجوم في وسائل الإعلام الغربية، سارعوا على الفور إلى إلقاء اللوم على جميع "المتسللين الروس" الأسطوريين، والتي تعني بموجبها المتسللين الذين يعملون في الحكومة الروسية والخدمات الخاصة الروسية. الآن، عندما يعرف أن معظم أجهزة الكمبيوتر الملوثة في روسيا وعن عمل الفيروس عانت على وجه الخصوص وزارة الشؤون الداخلية والسكك الحديدية الروسية ومشغلي الاتصالات وغيرها من الشركات والمؤسسات الهامة لجميع بوضوح أن هذا الإصدار هو تماما لا يمكن الدفاع عنه. بالإضافة إلى ذلك، فإن وجود هذه "المتسللين الروس" حتى لا أحد تمكن من إثبات. النقر الروسي الوحيد في هذا العمل هو أن الرسالة مقدمة من الفيروس بلغات مختلفة، يتم وضعها بشكل صحيح باللغة الروسية. لذلك احتمال أن مؤلفي الفيروس هم أشخاص يتحدثون الروسية مرتفعة للغاية.

الإصدار 2. الإصدار الأكثر وضوحا هو أن مؤلفي الفيروس هم الجرائم الإلكترونية العادية الذين يرغبون في كسب الأموال الخفيفة. استخدموا مصادر أدوات برامج التجسس الخاصة ب NSA، والتي يمكن العثور عليها على الشبكة وأضفت إلى فيروس التشفير، وكان الهدف تم اختياره الشركات الكبيرة والمؤسسات هي فقط لأنها من هذه الشركات التي توجد معلومات مهمة للغاية لن يرغبون في خسارها، وسيتم إجبارها على الدفع للمتسللين.

الإصدار 3. وفقا لهذا الإصدار، فإن مؤلفي الفيروس هم أيضا مجريون إلكترونيات، لكنهم لم يهتم بهم على الإطلاق، والتي يمكنهم الحصول عليها من الضحايا، ولكن قواعد البيانات التي يخطفونها من أجهزة الكمبيوتر المعدية. يمكنهم بعد ذلك بيع هذه المعلومات كثيرا. وهذا هو السبب في أن العديد من هياكل الدول ومؤسسات الميزانية قد انخفضت تحت الضربة.

الإصدار 4. شخص ما بمساعدة الفيروس يثبت ببساطة الوضع ويريد معرفة مقدار الأهمية المختلفة أنظمة الكمبيوتركيف تتفاعل بسرعة مسؤولي النظام والخدمات الأمنية للشركات، إلى أي مدى يمكن للفيروس اختراق وماذا معلومات مهمة يمكن أن يخطف. من يمكن أن تكون مهتمة بهذا؟ ربما الإرهابيين أو الخدمات الخاصة لأي دولة أو حتى الشركات الدولية الرئيسية؟

بالفعل بعد إصدار هذه المقالة، أصبح من المعروف أن خبراء Symantec لمكافحة الفيروسات فحص قانون Wannacry عثر على تشابه مع أدوات للقرصنة، والذي قبل ذلك يستخدم المتسللين من مجموعة لازاروس. حصلت مجموعة القراصنة هذه على شهرة بعد القرصنة في صور سوني 2014. يربط العديد من الخبراء هذه المجموعة بقيادة كوريا الشمالية. ومع ذلك، تثبت أن لازاروس هو منشئو Wannacry حتى الآن.

ما يجب القيام به لعدم التقاط الفيروس؟

حالات wannacry العدوى في الشبكات بشكل رئيسي في شبكات المنظمات والمؤسسات الكبيرة، ولكن بالنظر إلى فوضى انتشار الفيروس، ويمكن للمكاتب المعتدلة ومستخدمي المنازل العاديين ضرب الضربة. من أجل حماية نفسك:

- تحديث نظام التشغيل:

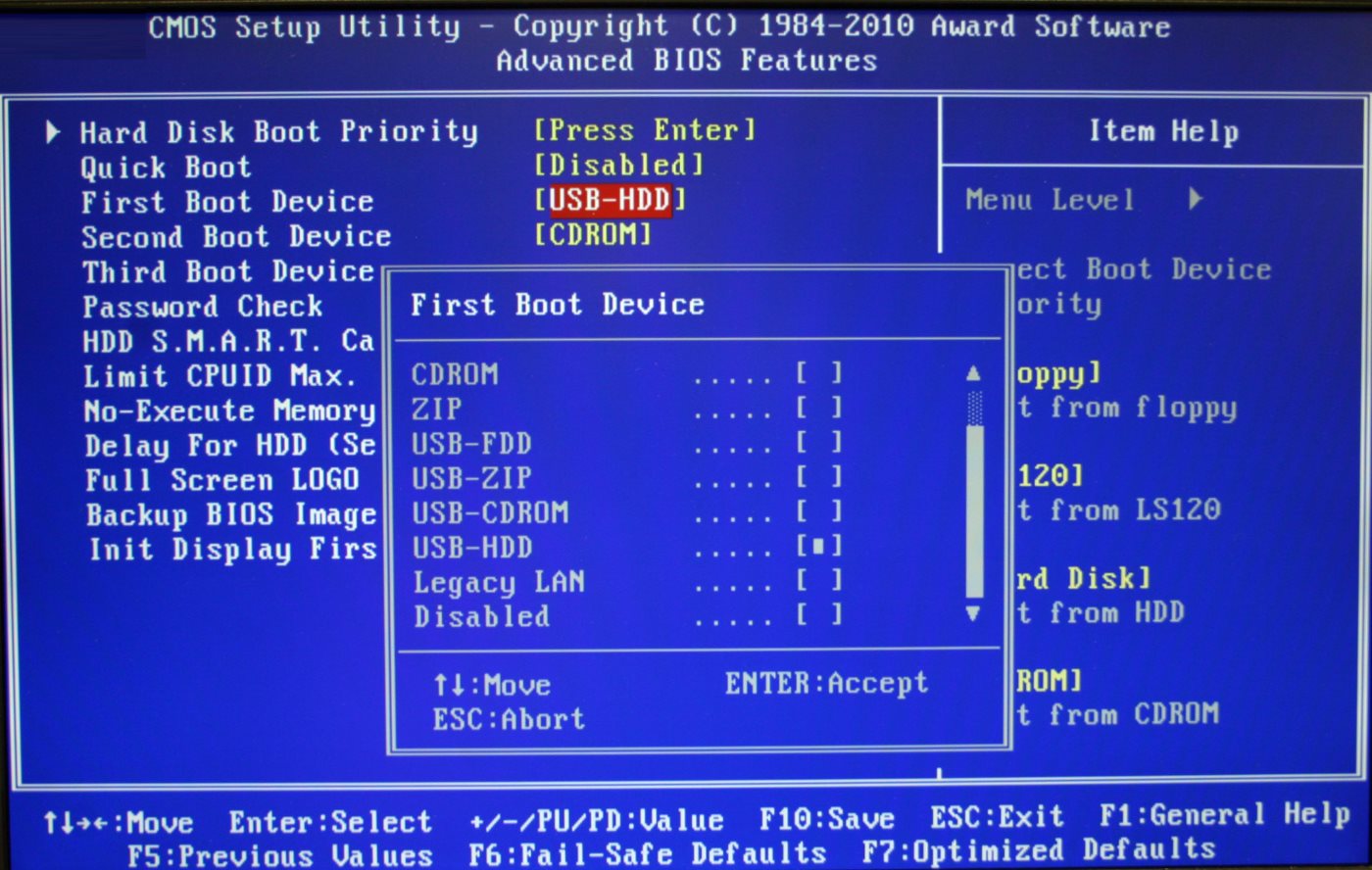

- إذا قمت بتثبيت نظام التشغيل: Windows 7، Windows 8.1، يقوم Windows 10 ببساطة بتحديث النظام في الوضع العادي من خلال تحديث أوتوماتيكي (إذا كان هذا غير ممكن لأي سبب من الأسباب، فلنطفذ الرابط وتنزيل التصحيح لإصدار نظام التشغيل الخاص بك يدويا).

- إذا كنت تستخدم أكثر نسخة قديمة (على سبيل المثال: نظام التشغيل Windows XP)، اتبع هذا الرابط وتنزيل التصحيح لإصدار نظام التشغيل الخاص بك.

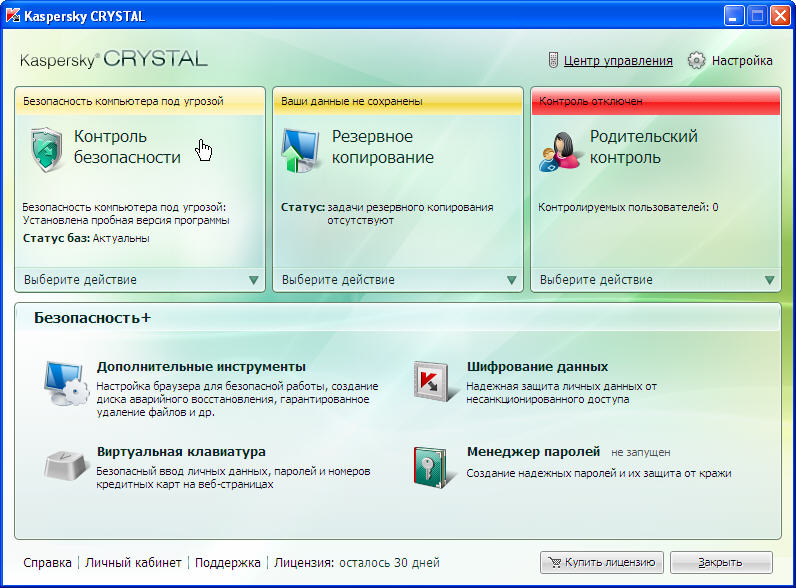

- تأكد من تثبيت أحدث إصدار من مكافحة الفيروسات (يمكنك وحرة، على سبيل المثال: أفاست مجانا) أو إذا كان مثبت بالفعل تحديثه احدث اصدار ولا تقم بفصل التحديث التلقائي، حيث يتبع المصنعون من مكافحة الفيروسات أيضا الوضع ومحاولة الرد على تهديدات جديدة في الوقت المناسب.

- مراقبة الاحتياطات البسيطة:

- لا تقم بتنزيل الملفات من المواقع المشبوهة والمواقع التي أنت لأول مرة.

- لا تفتح الروابط والملفات في رسائل البريد الإلكتروني إذا كنت لا تعرف المرسل أو إذا كانت الرسالة تبدو مشبوهة لك. غالبا ما تحتوي هذه الرسائل على أي معلومات مخيفة، مثل ما قمت به بشيء وأنت تنتظر عقابا الآن. لا تستسلم ولا تتعجل للنقر فوق المكان الذي سقط فيه، إنه استقبال نفسي قياسي من المخادعين المختلفة.

- لا تقم بإدخال محركات أقراص فلاش الآخرين في الكمبيوتر والأقراص، وحتى الآن وجدت في مكان ما في الشارع.

ماذا تفعل إذا كان جهاز الكمبيوتر الخاص بك مصابا مع Wannacry؟

في كثير من النواحي من ما تفعله مباشرة بعد العدوى وكيف ستفعل ذلك بسرعة، هل سيعتمد على ما إذا كنت ستحفظ ملفاتك. نحن لا ننصحك بدفع المهاجمين، لا أحد سيعطي ضمانات مفاده أن ملفاتك ستزخرف حقا، ولا تشجع فقط Cybercriminals. إذا قررت الدفع وسيتم فك تشفير الملفات حقا، لا نزال ننصحك بتنظيف جهاز الكمبيوتر الخاص بك من الفيروسات حتى يتم إعادة تثبيت نظام التشغيل بالكامل، لأنه ليس معروفا ما backdoors ("التحركات السوداء") سيترك الفيروس بعد أنفسهم. احتمال أن تتكرر العدوى مرتفعة للغاية.

انتباه! في وقت كتابة هذه الكتابة، لم تكن هناك طرق لفك تشفير ملفات Wannacry المشفرة، ولكن الآن هناك طريقة للحصول على مفتاح فك تشفيره في إصدارات 32 بت من التشغيل أنظمة ويندوز (التفاصيل في نهاية المقال). ميزة هذه الطريقة هي أنه لا يمكن إيقاف تشغيل الكمبيوتر وتشغيل أي برامج حتى لا تغفز هذا المفتاح. لذلك، فإن التعليمات أدناه قديمة وستكون ذات صلة فقط إذا كنت بحاجة ماسة لاستعادة التشغيل العادي للكمبيوتر، ولا تكون هناك حاجة البيانات المشفرة.

وهكذا ما عليك القيام به:

- يمكنك إيقاف تشغيل الإنترنت في أسرع وقت ممكن وإيقاف تشغيل الكمبيوتر. الفيروس لا يمكن أن تشفير جميع الملفات على الفور مما قبل أن تستجيب، المزيد من الملفات سيتم حفظها.

- قم بتنزيل الكمبيوتر الشخصي مع Live CD / DVD / USB (إذا كنت لا تعرف ما اتصلت بمركز سيد أو مركز الخدمة) ومسح جميع الأقراص المختلفة مرافق مكافحة الفيروسات (على سبيل المثال Dr.Web Cureit أو أداة إزالة الفيروسات Kaspersky)

- إذا تم اكتشاف الفيروس وحذفها، فقم بنسخها في مكان ما تلك الملفات التي لا تزال غير مشفرة.

- يمكنك تمكين الكمبيوتر كالمعتاد. إذا كان النظام يعمل بشكل طبيعي ولا يظهر الفيروس أي شيء، قم بتثبيت التصحيح الخاص بك نسخة ويندوزلإغلاق الضعف (أو إعادة تثبيت نظام التشغيل بالكامل). تثبيت مكافحة الفيروسات الطازجة. مرة أخرى، مسح أجهزة الكمبيوتر بحثا عن الفيروسات.

- إذا لم يكن الفيروس وقت لإزالة نسخة الظل نظام الملفات يمكنك محاولة استعادة الملفات باستخدام برنامج ShadowExplorer.

في 13 مايو، ظهرت رسالة في الصحافة أن المتخصص البريطاني في حماية الحاسوب المعروف في الشبكة

Wannacry decrypt0r تشفير المستخدمين المتصليين. من الأسهل التعبير عن - بعد عمل الفيروس، لن تتمكن من فتح صورك أو المستندات وما إلى ذلك

إذا كان جهاز الكمبيوتر الخاص بك قد أصيب بهذا الفيروس، فسترى راية بمتطلبات دفع مبلغ معين كدية. يتطلب فيروس المال التشفير، والمبلغ حوالي 600 دولار.

من المهم التأكيد على أن أجهزة الكمبيوتر فقط مع نظام التشغيل Windows تعرض للفيروس.

كيفية تأمين جهاز الكمبيوتر الخاص بك من الهجوم Wannacry decrypt0r

1. من الموقع الرسمي مايكروسوفت. (فقط من المسؤول!) قم بتنزيل "تصحيح" خاص لإصدار نظام التشغيل الخاص بك. تثبيت التصحيح (تشغيل ومتابعة مطالبات البرنامج).

نظرا لأن الكثيرين لا يزالون يستخدمون Windows XP في العالم، على الرغم من أن دعمها لم يعد ينفذ، فقد أصدرت شركة المطور تصحيحا ولهذا الإصدار من نظام التشغيل.

2. لا تنسى الآن أنه يجب أن يكون قريبا بعناية بشكل خاص من جميع الروابط والاستثمارات التي تأتي إلى بريد إلكترونيوبعد حتى إذا أرسل لك الرابط أو الملف شخصا جيدا معارف جيدا، فلا تقم بتنزيل أي شيء على جهاز الكمبيوتر الخاص بك!

3. على الأقل لا يحضر مؤقتا مواقع مشكوك فيها، وبالتالي، قم بتنزيل أي محتوى منهم.

4. إذا لم تقم بإشعال الفيروس بعد، لكننا خائفون من ذلك، فقم بتقديم نسخة احتياطية من البيانات المهمة عن وسيط مستقل (محرك أقراص فلاش USB أو قرص ثابت خارجي أو قرص مضغوط أو قرص DVD).

تذكر أن الوجود المعتاد لمكافحة الفيروسات على جهاز كمبيوتر (حتى الأكثر شهرة ومكلفة) لن ينقذ بياناتك من فيروس التشفير هذا إذا كنت لن تكون حذرا وفتاة! على الرغم من الرسائل المتفائلة لبعض وسائل الإعلام، لا يزال هناك توزيع نشط لهذا الفيروس في العالم.

في 12 مايو، أصبح معروفا عن فيروس التشفير، والذي يمتد إلى سرعة قياسية: في بعض الأسبوع، أصاب أكثر من 200 ألف جهاز كمبيوتر في 150 دولة في العالم. بعد ذلك، تم إيقاف انتشار الفيروس، ولكن بعد يوم بضعة إصدارات أخرى من الفيروس، ظهرت وتوزيعها يستمر. لذلك، ننشر الإجابات على بعض الأسئلة التي ستخبرها بشكل عام بأي نوع من الفيروسات التي تأتي منها وسوف تساعدك على حماية جهاز الكمبيوتر الخاص بك.

Kuzmich بافيل Alekseevich، مدير مختبر أسر الحاسوب بجامعة إيتمو.هل يصيب الفيروس أجهزة الكمبيوتر والمستخدمين الفرديين الآخرين؟

نعم، يمكن للفيروس تصيب أجهزة كمبيوتر المستخدمين. على الأرجح، فإن موظفي تلك المنظمات التي تم تسجيل العدوى، وأجهزة الكمبيوتر المستخدمة أجهزة الكمبيوتر لاستقبال البريد والتصفح على الإنترنت، دون التأكد من أمان الحروف المستلمة والمواقع المفتوحة، وتحميل البرامج الخبيثة عليها. لا يمكن استدعاء طريقة الاحتيال هذه الجديدة: مشكلة فيروسات التشفير المزعومة ذات الصلة بعدة سنوات، في حين أن سعر 300 دولار يمكن اعتباره "إنسانية". وبالتالي، فإن إحدى المنظمة موجهة إلينا في المختبر قبل عام ونصف، والتي لفحم ملف واحد فقط مع عملاء مع العملاء، حسب المهاجمين 700 دولار في نفس bitcoins.

ما يجب القيام به هو عدم الحصول على الفيروس؟

أولا، الرجوع بعناية إلى المكان الذي تذهب فيه عبر الإنترنت. ثانيا، مشاهدة البريد بعناية، وقبل فتح أي ملفات في الحروف، لا تزال تتأكد من أن هذه ليست خطاب احتيالي. في كثير من الأحيان، تنطبق الفيروسات على الملفات المرفقة بالأحرف المزروعة من ROSTELECOM، حيث يزعم أن الموظف يرسل حسابا للدفع. غالبا ما بدأت في القدوم نفس الحروف الاحتيالية نيابة عن sberbank، وكذلك المحضرين. من أجل عدم أن تصبح ضحية المتسللين، فإن الأمر يستحق النظر بانتباه على الرابط في الرسالة، وكذلك ما يمتلك التمديد ملف متصل بالحرف. حسنا، من المهم في بعض الأحيان في بعض الأحيان إجراء نسخ احتياطية من المستندات المهمة للوسائط القابلة للإزالة الفردية.

هل هذا يعني أن جميع قواعد المنظمات المهاجمة محظورة الآن؟ هل سيكون المهاجمون قادرين على الاستفادة من أغراضهم الخاصة؟ هل البيانات الشخصية من هذه القواعد تعاني؟

أعتقد أن الحديث عن حظر العمل، بالطبع، لا يستحق كل هذا العناء: على الأرجح، هذه هي مشكلة الوظائف الفردية. ومع ذلك، فإن حقيقة أن موظفي الأقسام المختلفة يستخدمون أجهزة الكمبيوتر العامل ليس فقط للعمل على الإنترنت، وأجهزة الإنذار إلى حد ما. من الممكن أن تعرض المعلومات السرية لعملائها في حالة المنظمات التجارية، وكذلك كميات كبيرة من البيانات الشخصية - في حالة الإدارات الحكومية. تجدر الإشارة إلى أن هذه المعلومات لم تتم معالجتها على هذه أجهزة الكمبيوتر.

هل سيكون الوضع على مشتركي ميجافون؟ هل هو خطير أن تستخدم الآن الإنترنت عبر الهاتف النقال?

على الأرجح، لا، لأن عناصر البنية التحتية للشبكة محمية بالتأكيد من هذا النوع من الهجمات. علاوة على ذلك، مع احتمال كبير، يمكننا أن نقول ذلك هذا الفيروس تم تصميم نقاط الضعف في نظام التشغيل Microsoft، و شبكة الأجهزة في الغالبية العظمى يتم التحكم في إما عن طريق نظام التشغيل الخاص به أو أنظمة التشغيل لينكس الأسرة.

ماذا يحدث عندما يدخل الفيروس النظام؟ كيف نفهم أن الكمبيوتر مصاب؟

غالبا ما تكون العدوى والمرحلة النشطة من الفيروس - تشفير البيانات - يظهر نفسها في شكل انخفاض كبير في أداء الكمبيوتر. هذه نتيجة لحقيقة أن التشفير عملية كثيفة الاستخدام للغاية. يمكن أن ينظر إليه أيضا عند ظهور الملفات ذات الامتداد غير المفهوم، ولكن عادة في هذه المرحلة متأخرا بالفعل لأخذ أي إجراءات.

هل يمكنني استعادة البيانات المحظورة؟

في كثير من الأحيان من المستحيل استعادة. في السابق، كان المفتاح متحد جميع المصابين، ولكن بعد اكتشاف الفيروس ومكفه، أصبحت الرموز النموذجية معروفة على نطاق واسع (يمكن العثور عليها في منتديات الشركات المصنعة لبرامج مكافحة الفيروسات)، بدأ المهاجمون في كل مرة الجديد مفتاح في كل مرة. بالمناسبة، يتم استخدام الفيروسات خيار التشفير المعقدة: في أغلب الأحيان هو التشفير غير المتماثل، ومن الصعب جدا اختراق مثل هذا التشفير والوقت والموارد الكبيرة للغاية، والذي يصبح مستحيلا بالفعل.

كم من الوقت سوف ينتشر الفيروس عبر الإنترنت؟

أعتقد أنه قبل اللحظة التي سيقوم بها المؤلفون بنشرها. وهذا سيحدث بينما لا يقبض الموزعون على وكالات إنفاذ القانون أو في حين أن المستخدمين لن يتوقفوا عن فتح الحروف مع الفيروسات ولن يبدأوا بانتباه إلى إجراءاتهم على الإنترنت.

جريجي سابلين، محلل فيروسي خبير في هذا المجال أمن المعلومات جامعة إيتمو، الفائز من مسابقة الحماية الدولية معلومات الكمبيوتر (تحذير: المفردات مبرمج!).

لا تستخدم المغامرات ثغرة أمنية في بروتوكول SMB MS17_010 - التصحيح قيد التشغيل بالفعل خوادم مايكروفونوبعد أولئك الذين لم يتم تحديثهم قد يقعون تحت التوزيع. ولكن، يمكنك أن تقول أن هؤلاء المستخدمين أنفسهم يلومون - استخدموا برنامج القراصنة أو لا يتم تحديث Windows. وأتساءل كيف سيكون الوضع مهتما جدا ب: كانت قصة مماثلة مع علة MS08_67، ثم استخدمت دودة كيدو، ثم، أيضا، أصبح الكثيرون. ما يمكن أن ينصح به الآن: تحتاج إما إيقاف تشغيل الكمبيوتر أو تحديث Windows. يمكن توقعه أن تتنافس العديد من شركات مكافحة الفيروسات على الحق في إطلاق فائدة فك التشفير. إذا قاموا بذلك للقيام بذلك، فسيكون ذلك سكتة دماغية مشرقة، وكذلك الفرصة لكسب أموال جيدة. إنها ليست حقيقة أنه سيكون من الممكن استعادة جميع الملفات المحظورة. يمكن لهذا الفيروس اختراق أي مكان بسبب حقيقة أن العديد من أجهزة الكمبيوتر لم يتم تحديثها بعد. بالمناسبة، تم نقل هذا الاستغلال من الأرشيف، الذي تم "دمج" من وكالة الأمن القومي للولايات المتحدة، وهذا مثال على كيفية عمل الخدمات الخاصة في أي حالة طوارئ.

وفقا للخدمة الصحفية لجامعة إيتمو