Comment pirater une caméra de vidéosurveillance à partir d'un téléphone. Comme il est facile de pirater une webcam et comment s'en protéger. Medialeaks vous surveille. Essayer de pirater la webcam de l'autre

Le piratage des caméras de surveillance extérieures et intérieures peut aujourd'hui être effectué par presque tous les internautes. Pour cela, vous devez connaître l'adresse IP de l'appareil connecté au réseau, ou vous pouvez vous en passer. À titre d'exemple, vous devrez considérer plusieurs méthodes de base qui fonctionnent réellement (et pour certaines d'entre elles, les pirates potentiels ont déjà réussi à obtenir une date limite). Il est possible qu'un attaquant potentiel du système n'ait pas besoin de connaître l'ip afin de pirater la caméra en utilisant d'autres méthodes à cette fin.

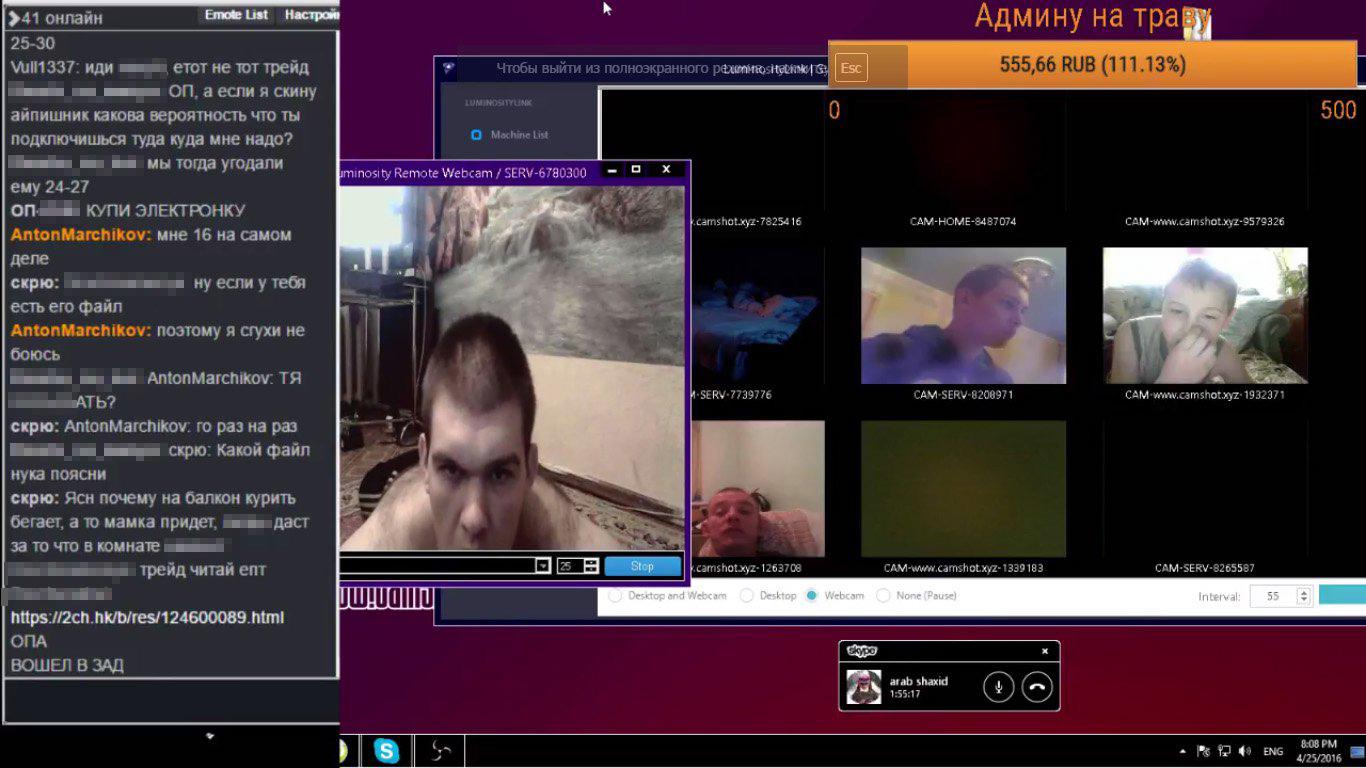

Un utilisateur anonyme a transformé ces sessions en émissions de téléréalité. Par exemple, il a découvert lorsque certains utilisateurs s'approchent de leur ordinateur, à ce moment précis, une vidéo pornographique dans le navigateur. Le déchiquetage des webcams est une activité populaire pour les jeunes pirates informatiques. Alors que le grand public a récemment pris conscience de ce passe-temps effrayant, il s'agit d'un passe-temps de hacker depuis des années.

Elle a diffusé des vidéos de milliers de webcams de 250 pays à travers le monde. Il s'avère que les utilisateurs du monde entier ont commis la même erreur simple qui a permis aux pirates d'y accéder. Cependant, le problème persiste. L'année dernière, les utilisateurs du site d'humour russe Pikabu ont commencé à explorer le monde à travers les webcams des autres. Un utilisateur a publié un guide sur le piratage des caméras de vidéosurveillance et bientôt les lecteurs se sont intéressés à un cours d'entrée de gamme pour les pirates et sont partis à la recherche de caméras avec des mots de passe faibles qui ont été installées dans les toilettes, les appartements et les bordels louches.

Technique d'injection SQL

Une manière assez originale d'injection SQL, qui a été mise en pratique par un habitant de la Pologne. L'essence de la technique réside dans la formation d'un certain ensemble de données entrantes, à travers lesquelles une certaine maîtrise du langage utilisé aujourd'hui est utilisée pour travailler avec un ensemble de paramètres relationnels sur le Web. Pour cela, l'adresse IP peut ne pas être requise, il suffit juste de connaître les caractéristiques de la formation des systèmes de données à travers le langage.

De temps en temps, il y a des attaques massives de pirates informatiques. Cependant, dans ce dernier cas, le scénario est complètement différent. Le pirate a utilisé plusieurs astuces pour divertir les téléspectateurs lors de la diffusion en continu. Cela lui a permis de créer des flux de manière créative.

Par la suite, des trolls anonymes s'associent pour pirater l'utilisateur piraté sur le réseau social.

Tout d'abord, si ceux qui ont été piratés n'avaient pas abandonné leur solution de sécurité, le pirate - dans ce cas particulier - n'aurait pas pu s'introduire dans l'ordinateur. Dans cet article, nous parlons d'un attaque de pirate: Les criminels n'ont pas piraté les webcams avec des mots de passe faibles pour les diffuser.

Les conditions de travail sont importantes, à savoir :

- Capacité assez incorrecte à gérer les paramètres de connexion.

- Un ensemble complet de connaissances sur la structure elle-même et les spécificités de la base de données du cracker.

- La présence de certains droits pertinents pour le travail ultérieur avec les commandes SQL à partir du Web.

Cette approche vous permettra d'effectuer de nombreuses tâches dans la base Web cible, notamment de pirater une caméra (par exemple, il peut s'agir de la même caméra Web installée comme élément d'un système de surveillance). Méthodologie injection SQL peut être parfaitement utilisé en cas d'excès de vitesse par le conducteur du véhicule. Le principal secret réside dans le numéro de véhicule d'origine qui, en fait, une fois transmis à la caméra, ressemblera à des données saisies de manière incorrecte, et le programme permettant de les saisir dans la base de données des contrevenants ne pourra pas le reconnaître et le réparer.

Dans un fil, il a expliqué que les victimes téléchargent des cracks pour des jeux informatiques et d'autres programmes douteux. Le pirate informatique a déclaré aux utilisateurs de 2h que 90% de ces programmes apportent avec eux des logiciels malveillants. Le broyage de ces appareils est difficile, mais possible ; le succès dépend du modèle d'ordinateur portable. Si vous ne voulez pas devenir la vedette d'une autre émission de téléréalité underground, le plus d'une manière simple Pour se cacher des trolls, il y a une housse pour appareil photo pour ordinateur portable. Le problème est que cette mesure ne vous protège pas d'une menace réelle : votre système compromis sera toujours piraté, et vous ne le remarquerez même pas.

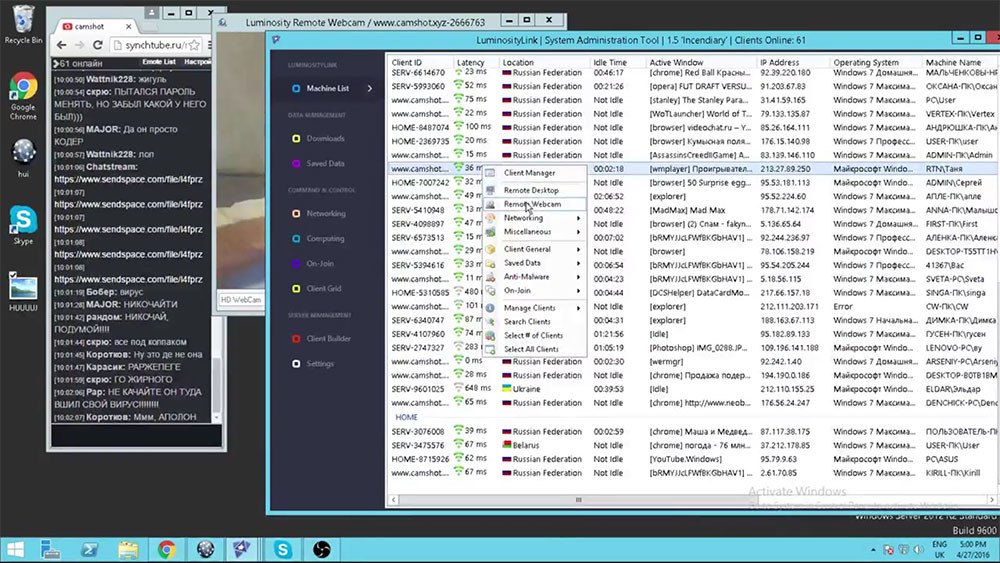

Utilisation du logiciel

Le piratage d'une webcam peut être facilement effectué à l'aide d'un Logiciel... Vérité, caractéristique clé vous pouvez appeler le besoin de connaître l'adresse IP de l'utilisateur, quelle que soit la région où il se trouve. Il est assez simple de vérifier l'adresse IP de l'utilisateur, il vous suffit de recevoir un message de sa part, toute autre information, dans les données système dont l'adresse correspondante sera indiquée. Il convient de noter que ip peut être défini à la fois pour les paramètres dynamiques et flottants, quel que soit l'emplacement de l'objet potentiel. La seule exception sera l'utilisation d'un proxy, auquel cas l'ip sera cachée, mais avec les caméras c'est rare, le piratage d'un ordinateur portable web devrait se faire sans aucun problème.

Par conséquent, il n'y a pas assez de couverture pour votre appareil photo. Alors, quel type de comportement en ligne devrions-nous changer ? Par conséquent, si vous souhaitez installer le logiciel, vous ne devez le faire que via les pages officielles du fabricant. Si la solution de sécurité était active en permanence et que les utilisateurs suivaient les recommandations du logiciel, il serait peu probable que des logiciels malveillants pénètrent dans leur système. C'est pourquoi votre logiciel antivirus doit être actif à tout moment.

- Téléchargement sans risque de logiciels tiers gratuits.

- Vous ne pouvez pas distinguer un faux site Web d'un site Web légal.

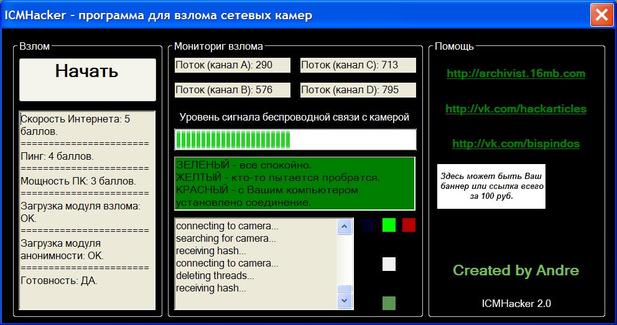

Le programme est l'une des méthodes de piratage des caméras de vidéosurveillance

Une fois l'adresse IP identifiée, il est nécessaire de commencer à travailler avec le logiciel proposé aujourd'hui sur le Web dans une grande variété d'options. L'efficacité du programme dépend du choix, car tous les programmes présentés sur le Web ne vous permettront pas de pirater le système rapidement et de manière fiable. Par exemple, on peut distinguer assez populaire à tous égards dans programme web appelé ICMHacker, pratique et accessible à tout utilisateur.

Darren Cauthon

Parallèlement à la technologie de pointe, le risque d'être cambriolé dans votre salon augmente également. Vous pouvez découvrir ce qui est important ici. L'instantané TV doit donc être diffusé à nouveau après avoir payé les escrocs. Dans ce cas, le malware peut être supprimé en réinitialisant le logiciel système.

Par exemple, les pirates peuvent manipuler un fichier vidéo et le proposer avec un virus en téléchargement. Ainsi, il y en a presque un de votre salon si vous ne le connaissez pas. Par exemple, pour afficher les données de comptes ou acheter des applications en votre propre nom.

L'un des systèmes de protection des caméras contre un éventuel piratage est un système de mot de passe conçu de manière optimale. Par exemple, les produits Samsung demanderont au propriétaire de remplacer les mots de passe d'usine par les siens. Une question ouverte est le mot de passe administrateur, qui peut être consulté par n'importe qui internautes, mais les fabricants travaillent activement pour éliminer le problème, excluent la possibilité de piratage.

Le fait que le déchiquetage de la smart TV soit tout à fait possible est illustré par l'exemple du couple britannique. Le couple a rapporté quand ils ont retrouvé leur propre vidéo sur un site porno. Mais il n'y avait pas de pirates. En utilisant le point faible de la Fig. De plus, les données doivent être régulièrement mises à jour. Si une faille de sécurité est connue, elle est généralement comblée par les fabricants avec une future mise à jour.

Étant donné que toutes les caméras utilisent des ports similaires sur ce réseau, nous pouvons rechercher d'éventuelles caméras connectées à réseau local... Une fois à l'intérieur, le pirate peut faire ce que vous voulez, avec la caméra même changer le mot de passe pour vous refuser l'accès. Voici une courte liste de mots de passe de référence des balises les plus utilisées afin que vous puissiez voir à quel point elles sont vulnérables par défaut.

Plus d'un millier de modèles de caméras IP sont sensibles aux vulnérabilités racine. À la suite de l'étude du firmware de l'appareil photo Caméra IP sans fil (P2P) WIFICAM il y avait une opportunité accès à distanceà l'appareil avec en tant que racine en utilisant un mot de passe codé en dur dans le micrologiciel. Une analyse plus détaillée a montré que le firmware contient également d'autres vulnérabilités qui vous permettent d'exécuter votre code en tant que root, y compris une vulnérabilité dans le serveur http GoAhead, qui est utilisé par de nombreux autres fabricants de caméras IP.

J'espère que vous l'avez trouvé intéressant, vous le verrez bientôt, et n'oubliez pas de le partager avec les boutons ci-dessous. Pirater des webcams est un jeu d'enfant. Pas besoin de connaissances techniques avec ordinateur simple et navigateur, vous pouvez espionner les gens depuis la tranquillité de votre maison, tout cela à cause des fabricants qui améliorent négligemment la sécurité de leurs produits. Voyons comment pirater les webcams.

Étape 1 : Bug de sécurité qui vous permet de suivre les webcams privées et publiques

Et malgré les années passées, les gens utilisent encore ces caméras et peuvent devenir victimes de cet espionnage.

Ce que vous ne devriez pas faire si vous ne voulez pas être une victime

Si vous recherchez une visionneuse de webcam, sachez que c'est illégal. Profitant de cela, de nombreux programmeurs malveillants ont profité de la demande de ces programmes pour créer un logiciel qui se met en ligne en prétendant qu'il est utilisé pour les webcams espions alors qu'ils ne font que nous installer des chevaux de Troie et d'autres logiciels espions.Étant donné que la caméra IP sans fil (P2P) WIFICAM est construite sur la plate-forme commune sur laquelle de nombreux autres modèles de caméras IP sont basés, certaines vulnérabilités apparaissent dans les modèles d'autres fabricants. Au total, environ 1 250 modèles d'appareils photo différents ont été touchés. Analyse du réseau via le service Shodan pour plus de 185 000 appareils vulnérables. Des millions de caméras sur les sous-réseaux internes sont potentiellement vulnérables aux attaques via l'infrastructure cloud.

Étape 4 : Un exemple de ce qui pourrait arriver

Après des recherches en ligne, nous avons trouvé un programme d'espionnage par webcam. Soigneusement comment cela fonctionne pour que rien ne vous arrive. Dans cette vidéo, on peut voir un échantillon à travers un programme humoristique qui utilise les services d'un hacker.

Étape 5 : Logiciel légal de piratage de webcam

Bien qu'il ressemble à un film, le logiciel est légalement vendu pour pirater des webcams utilisées principalement par les magasins qui louent leur matériel aux États-Unis, qui, une fois installés sur un ordinateur et impossibles à retirer, peuvent suivre toutes les activités informatiques de leurs clients. . comme ils piratent la webcam en suivant la webcam.Parmi les plus vulnérables figurent certains modèles de caméras 3com, 7Links, A4Tech, APKLINK, AQUILA, AVACOM, Acromedia, Agasio, Airsight, Alecto, Allnet, Apexis, Atheros, Bionics, Chinavasion, D-Link, Dericam, EST, EasyCam, EasyN, Elro , EyeCam, Foscam, GoAhead, Heden, iView, ICam, Kogan, LifeTech, Logitech, Maginon, Mediatech, Netcam, Pixpo, Polariod, Provision, Pyle, Scricam, skylink, Skytronic, SmartEye, Sricam, Sricctv, StarCam, Sumpple, Suneyes , Supra + Space, Swann, Techview, Tenvis, Vantech, Vstarcam, Wanscam, Wansview, X10, etc.

Vulnérabilités identifiées :

De plus, ce logiciel vient avec la possibilité d'activer le mode détection pour que la webcam soit connectée à l'insu de l'utilisateur, donc pour tout ce qui se passe devant la webcam. Dans certains cas, des activations secrètes de caméras ont capturé des enfants, des personnes à moitié nues et nues et des couples ayant des relations sexuelles.

Actualités du logiciel de piratage de webcam à distance

Sept sociétés de location d'ordinateurs et un développeur de logiciels ont été inculpés par le gouvernement fédéral d'espionnage de clients, y compris d'avoir eu des relations sexuelles. Son but était de suivre les ordinateurs appartenant aux clients en retard de paiement. Le package comprenait un "kill switch" conçu pour éteindre l'ordinateur en cas de vol ou si aucun paiement n'était effectué.

- Le firmware a un mot de passe root fixe ("root: $ 1 $ ybdHbPDn $ ii9aEIFNiolBbM9QxW9mr0: 0: 0 :: / root: / bin / sh") et le service telnetd est démarré par défaut. Pour se connecter en tant que root, il suffit de deviner le mot de passe par le hachage et de se connecter via telnet ;

- Le micrologiciel a enregistré la clé RSA privée pour Apple Production iOS Push Services (/system/www/pem/ck.pem) ;

- Fuite d'informations dans le serveur http GoAhead, permettant d'obtenir des informations sur les comptes. Les paramètres d'accès sont enregistrés dans les fichiers system.ini et system-b.ini, qui sont liés symboliquement à partir du répertoire d'envoi des données vers le Web. En raison d'une erreur, contrairement aux scripts cgi qui nécessitent une authentification, les fichiers sont accessibles sans authentification en spécifiant un nom d'utilisateur et un mot de passe vides. Par exemple, pour obtenir les paramètres de connexion, il suffit de demander le fichier "http://192.168.1.1/system.ini?loginuse&loginpas" ;

- En manipulant le script set_ftp.cgi, conçu pour configurer l'accès FTP, vous pouvez exécuter une commande arbitraire avec les privilèges root via la substitution de la construction shell "$ (...)". Par exemple, pour démarrer le processus telnetd pour une connexion sans mot de passe, vous pouvez exécuter :

- En combinant cette vulnérabilité avec la fuite des paramètres d'authentification, il est possible de fournir une connexion à distance à la caméra en tant que root. Pour simplifier l'attaque et organiser un canal de communication inverse pour contourner le pare-feu, un canal universel a été préparé.

- La possibilité de visualiser la vidéo transmise par la caméra sans authentification. Pour le visualiser, il suffit de se tourner vers le port TCP 10554 via RTSP, par exemple, « vlc rstp : //92.168.1.1 : 10554 / tcp / av0_1 » ou « vlc rstp : //192.168.1.1 : 10554 / tcp / av0_0 » ;

- Par défaut, la caméra fonctionne avec services cloud, ce qui permet d'utiliser Applications mobiles pour contrôler une caméra située derrière un traducteur d'adresses, ou pare-feu... Par défaut, la caméra envoie périodiquement des paquets UDP aux services www.baidu.com, openapi.xg.qq.com et un certain nombre d'adresses IP codées en dur. Le protocole d'interaction avec les services cloud est assez simple et n'utilise pas de cryptage. Le numéro de série sert d'identifiant pour se connecter à la caméra via le réseau cloud, ce qui permet de connaître ou de récupérer le numéro de série pour se connecter à la caméra dans un sous-réseau interne qui n'est pas directement accessible depuis Internet.

De plus, cela peut être noté par d'autres chercheurs en caméras de vidéosurveillance et IP de Dahua Techology. La vulnérabilité permet à un attaquant externe non authentifié de télécharger le contenu de la base de données avec les noms et mots de passe des utilisateurs de l'appareil, y compris le compte administrateur. L'attaque se résume au téléchargement d'un fichier de comptes et se connecter à l'appareil avec les paramètres d'administrateur obtenus. Un exploit fonctionnel devrait être publié le 5 avril, donnant aux utilisateurs le temps de l'installer.

Il dispose également d'un faux programme d'enregistrement qui incite les utilisateurs à fournir leurs informations de contact personnelles. Espérons que ces exemples vous aideront à comprendre à quel point nos webcams sont vulnérables et à prendre des mesures de sécurité.

Le manque de respect des normes fondamentales de sécurité humaine est alarmant. Avec de la patience, vous pouvez trouver des choses assez étonnantes. Pour vous en prémunir, lors de l'installation de la caméra, vous devez la protéger des accès au réseau privé en saisissant un mot de passe. Souvent, cela ne suffit pas non plus, car si l'infiltré reconnaît le modèle de caméra, vous pouvez vous rendre sur la page du fabricant, télécharger les informations et obtenir les codes d'accès par défaut, vous devez donc mettre vos propres clés.