Quel est le meilleur antivirus protégeant des chiffreurs. Instructions pour protéger l'ordinateur et les données de l'infection. Éteignez l'accès réseau à votre ordinateur

05/23/2017 07/18/2017 par. JMAN.

Aujourd'hui, beaucoup ont déjà ressenti les résultats des cybercriminels, dont les armes principales sont des virus de cryptage. L'objectif principal est d'extorquer de l'argent des utilisateurs avec leur aide. Pour déverrouiller des fichiers personnels, des dizaines de milliers de hryvnia peuvent nécessiter, et des propriétaires d'entreprise - des millions (par exemple, pour une base de données bloquée 1c).

Nous espérons que nos conseils aideront à optimiser votre base de données.

Les experts ne garantissent pas que si vous payez de l'argent, votre ordinateur sera guéri. Au lieu de cela, vous pouvez vous moquer d'un gros montant. Pire, l'ordinateur infecté est un danger pour les autres périphériques sur le même réseau. À ce stade, des experts travaillent toujours sur le décodage des fichiers sur des ordinateurs déjà infectés. Cela fait un effet irréversible du virus.

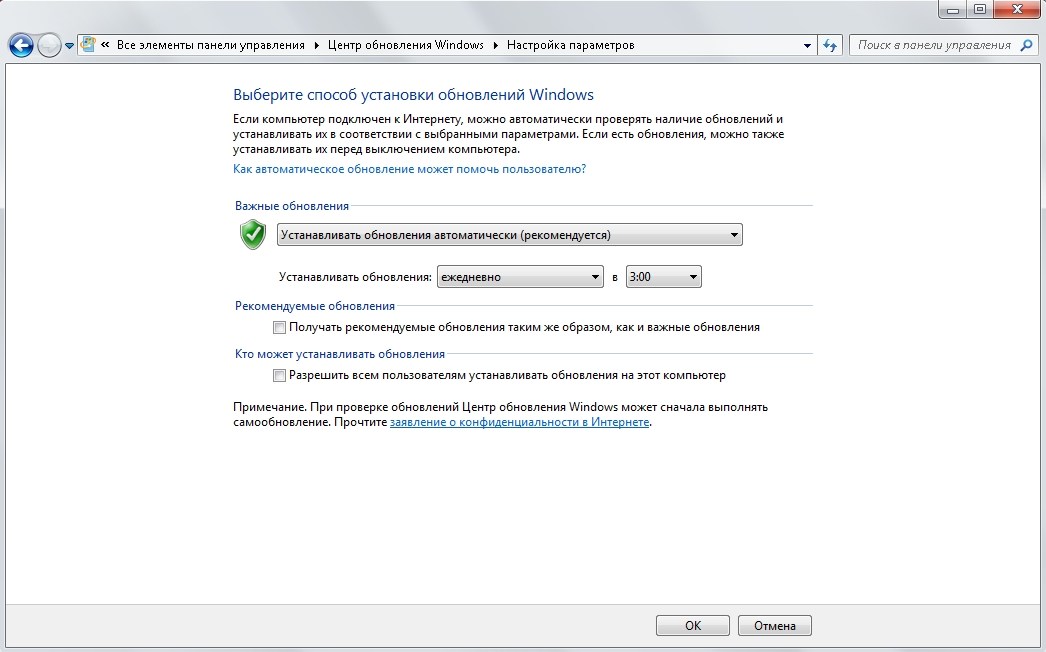

Vous pouvez vous protéger complètement du virus, simplement mettre à jour votre système d'exploitation. De nombreux utilisateurs ont configuré leurs ordinateurs pour les mises à jour automatiques. L'installation de toutes les mises à jour de la date rend votre ordinateur protégé d'une attaque globale.

Antivirus défense

Bien sûr, le principal moyen de protection est l'antivirus. Assurez-vous de suivre la pertinence programme antivirusAprès tout, des bases de données virales automatiquement (sans participation des utilisateurs) sont mises à jour plusieurs fois par jour. Il est nécessaire de surveiller régulièrement l'émergence de nouveaux programmes antivirus fiables et de les ajouter à leurs produits.

L'un de ces programmes est le service Cloud ESET LiveGrid® qui bloque le virus plus tôt qu'il ne pénètre dans la base antivirus. Le système ESET analyse immédiatement un programme suspect et détermine le degré de danger, si le virus est suspecté, les processus de programme sont bloqués.

Il est également recommandé d'éteindre l'ordinateur du réseau où vous savez qu'il existe un périphérique infecté. Un grand nombre de réseaux gouvernementaux et d'entreprise, y compris en Bulgarie, vulnérables en raison de leurs systèmes d'exploitation mis à jour. Une protection supplémentaire est un programme d'antivirus actif, qui est également recommandé de mettre à jour le plus souvent possible.

Enfin, la protection contre cela et d'autres virus informatiques dépend de votre comportement sur le réseau. Évitez de charger des programmes de sources non vérifiées, notamment par e-mail, En cliquant sur des liens attrayants, mais flous. Malheureusement, ce code malveillant se développe et c'est aujourd'hui beaucoup plus efficace et les méchants veulent une grande rançon. Le code malveillant a été créé par des criminels organisés russes et était principalement destiné aux Russes, ainsi que dans certains pays voisins, tels que la Biélorussie, l'Ukraine et le Kazakhstan.

Vous pouvez également utiliser gratuitement antivirus avg., bien sûr, il est un peu inférieur à ESET, mais il a un bon degré de virus cousu et pour un cousu complet, vous pouvez acheter et licencié sur AVG

Au début de 2017, des experts de MRG Effitas ont effectué des tests de 16 produits antivirus populaires pour les utiliser chez des utilisateurs domestiques sur le système d'exploitation Microsoft Windows 10, 64 bits. Lors des tests de fiabilité des antivirus, 386 échantillons de divers codes malveillants ont été utilisés, dont 172 Troie, 51 Backdoor, 67 programmes malveillants bancaires, 69 encodeurs et 27 programmes potentiellement dangereux et promotionnels.

Il devient rapidement une monnaie privilégiée pour les criminels organisés comme méthode de blanchiment d'argent sale. Lorsque l'ordinateur redémarre, l'utilisateur voit une demande de rachat écrite en russe. Dès que la victime paie une rançon, elle reçoit un code qui lui permet de restaurer des travaux normaux sur son ordinateur.

Ils accusent la victime, elle était impliquée dans un crime - une violation du droit d'auteur ou de la pornographie illégale - et l'annonce de l'ordinateur sous l'enquête, qui explique le fait qu'il soit bloqué. Ensuite, la victime est un choix: payer une "amende" ou une arrestation et entrer en prison. Il s'applique à travers des investissements infectés dans la lettre.

Voici les résultats du test

Sur ce diagramme, vous pouvez déterminer le meilleur antivirus gratuit. L'année 2017 est également le meilleur antivirus payé et ce qui vous met déjà pour la cousue sur un ordinateur ou un ordinateur portable, pour vous résoudre.

Si votre choix choisi est tombé sur l'antivirus payé et que vous vous êtes arrêté à NOD32, il est possible d'utiliser la fonction ESET LiveGrid®, il est possible: ESET NOD32 est activé. Paramètres additionnels - Utilitaires - ESET LiveGrid® - Activez le système de réputation ESET LiveGrid®.

Ensuite, ils ont libéré le service qui permet aux victimes de décrypter leurs fichiers gratuitement. Code malveillant Renommez tous les fichiers infectés, ce qui rend difficile la fonctionner à l'utilisateur, et il ne peut pas déterminer quels fichiers sont cryptés et il est difficile de restaurer sauvegardes. La plupart des gens, cependant, sont dangereux lorsque vous utilisez leurs smartphones pour afficher des pages Web. Afin que vous fassiez tout bien, vous devez régulièrement supprimer l'histoire de vos points de vue sur votre propre appareils mobiles. L'application chargera la page de votre histoire.

En haut de la fenêtre, vous verrez grand bouton Avec l'inscription "Données de visualisation claires". Maintenant, vous pouvez définir exactement les données que vous souhaitez supprimer. En haut de la page, sélectionnez la période, puis sélectionnez les champs appropriés. Assurez-vous de sélectionner "Afficher l'historique". À la fin, appuyez sur «Clear Data». Ouvrez votre navigateur et touchez les trois points verticaux dans le coin supérieur droit. En bas de la page, vous verrez une grande touche "View Histment View". L'application vous montrera un écran confirmant votre action.

Les malfaiteurs espèrent toujours que les utilisateurs n'avaient pas le temps d'installer dernières mises à jourEt ils pourront utiliser des vulnérabilités dans des logiciels. Tout d'abord, il s'agit du système d'exploitation Windows, de sorte que vous devez vérifier et activer. mises à jour automatiques OS (Démarrer - Panneau de configuration - Centre mises à jour Windows - Réglage des paramètres - Sélectionnez la méthode de démarrage et l'installation des mises à jour).

En haut de la fenêtre, il y a quatre icônes. Ensuite, faites défiler jusqu'à ce que vous voyiez «Clear Affichage des données». Touchez-le et cochez les cases à côté des données que vous souhaitez supprimer. Pour supprimer l'historique des vues de cet ancien navigateur intégré, cliquez sur le bouton "Menu" et sélectionnez "Paramètres". Vous pouvez également utiliser l'option Mots de passe dans les paramètres de sécurité pour supprimer les mots de passe enregistrés dans le navigateur. Vous devez choisir "Données claires". Vous pouvez maintenant choisir le type de données que vous souhaitez supprimer.

Cliquez sur "Effacer les données sélectionnées" pour terminer le processus. Dans le menu contextuel, sélectionnez l'icône jaune avec l'inscription "Historique" et "Signets". Lorsque vous touchez l'icône, vous voyez d'abord la liste des signets. Passez votre doigt à gauche pour ouvrir votre historique de vue. Dans le coin inférieur droit, vous trouverez le bouton "Clear". Appuyez sur IT, puis confirmez votre solution en sélectionnant "Supprimer". C'est une nouvelle arme importante que les pirates tentent de voler nos données personnelles. Il est désagréable que ces types de menaces deviennent de plus en plus sophistiqués.

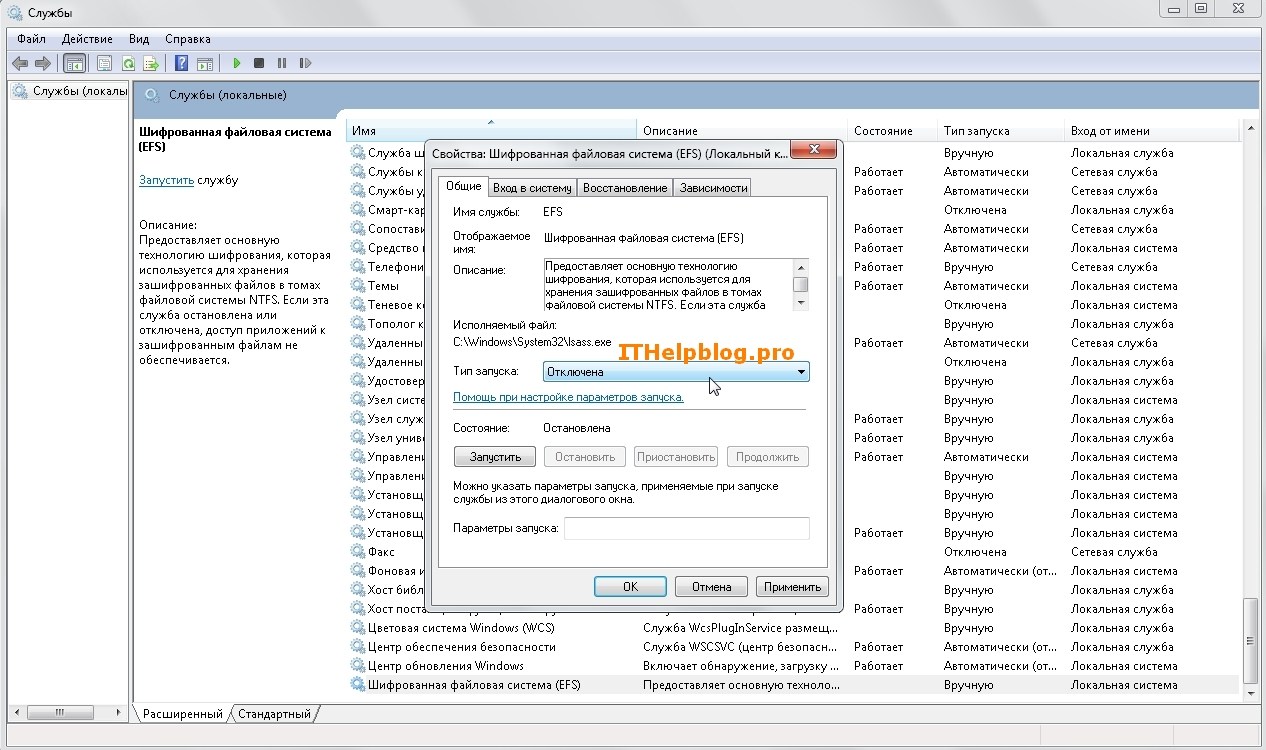

Si vous n'utilisez pas le service de cryptage, cela est fourni dans Windows, il est préférable de le désactiver, car certaines modifications des cryptapes utilisent cette fonction à leurs propres fins. Pour le désactiver, vous devez effectuer de telles étapes: Start-Control Panel - Administration - Services - Crypté système de fichiers (EFS) et redémarrer le système.

Mais si vous avez déjà utilisé le cryptage pour protéger tous les fichiers ou dossiers, vous devez supprimer les cases à cocher dans les cases correspondantes (Attributs PCM - Attributs - en outre - chiffrer le contenu de la protection des données). Si cela n'est pas fait, ensuite après avoir désactivé le service de chiffrement, vous perdrez l'accès à ces informations. Découvrez quels fichiers sont cryptés, facilement - ils sont mis en évidence en vert.

Le seul moyen de prévenir que cela se produit afin que les consommateurs acceptent de payer la rédemption. Après l'installation, les utilisateurs voient une notification dans laquelle ils disent que leurs informations personnelles provenant du smartphone sont volées et copiées sur le serveur Hacker Cloud. Il convient de noter que même le paiement de ce montant n'est pas une garantie que vos informations seront supprimées du serveur Hacker. Nous vous avons déjà dit ce que vous devez savoir sur le virus "Peter". C'est la dernière menace pour les utilisateurs comme un robot qui crypte les données sur l'ordinateur et souhaite acheter à nouveau à travailler avec eux.

Utilisation de programme limitée

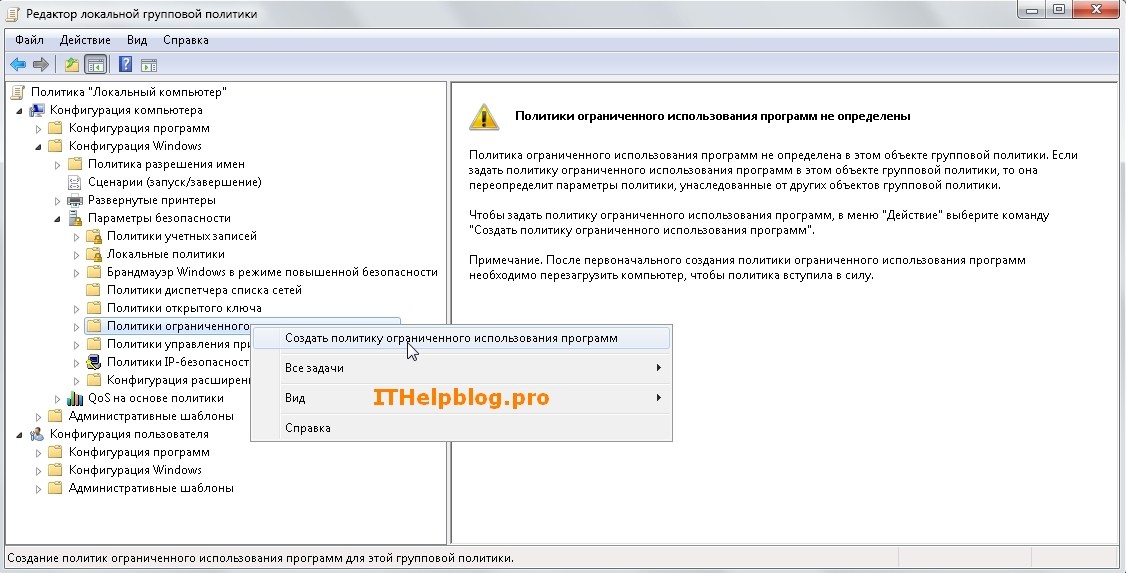

Pour augmenter le niveau de sécurité, vous pouvez bloquer le lancement de programmes qui ne répondent pas aux exigences spécifiées. Les paramètres par défaut sont installés pour Windows et les fichiers de programme.

Petya risque non seulement des consommateurs ordinaires, mais également des entreprises énergétiques et pétrolières, banques, agences gouvernementales et autres. Nous devons faire très attention à ne pas devenir la prochaine victime du virus. Cependant, il y a plusieurs choses qui augmenteront vos chances de vous protéger. La première option visant à prévenir l'infection est de forcer la PETYA "penser" que celle-ci est déjà installée sur l'ordinateur. L'étape suivante Lui fournira la permission de lire seulement la lecture, a déclaré Forbes. La deuxième façon de vous protéger de la garde forestière consiste à vérifier si votre appareil est infecté et est actif de manière active.

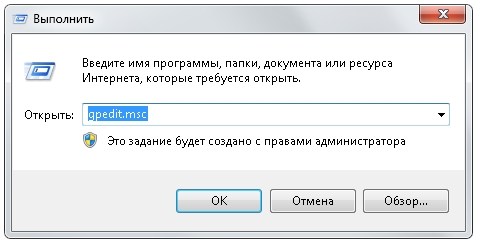

Vous pouvez configurer des stratégies de groupe locales comme celle-ci:

Cliquez pour exécuter et entrez la commande: gpedit.msc. ("Start - Effectuer (Win + R) - Secpol.msc")

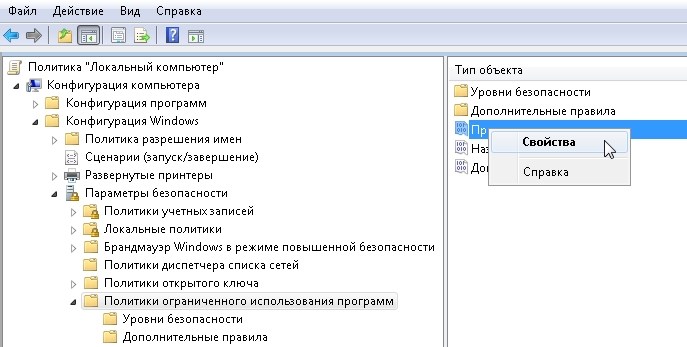

Choisir:

- "La configuration d'un ordinateur"

- "Configuration de Windows"

- "Les paramètres de sécurité"

- "Pologne limitée du programme" Cliquez sur le bouton droit de la souris et cliquez sur

S'ils existent, éteignez l'ordinateur et ne l'allumez pas. Mise à jour régulière des applications que vous utilisez et des contrôles antivirus fréquents peuvent également vous protéger de ces menaces. Découvrez pourquoi les virus ranch génèrent moins de revenus pour les pirates informatiques. Les pirates ont commencé à jouer plus souvent à des virus de jugement pour exposer des données utilisateur personnelles. Depuis le début de l'année, nous avons assisté à plusieurs menaces similaires qui ont infecté des centaines de milliers d'ordinateurs. Les attaques avec une grève sont désagréables car elles chiffrent les fichiers sur les machines surélevées et il est nécessaire de payer la rançon pour la rétablir.

Après cela, vous devez créer une règle interdisant le lancement de programmes de tous les endroits que ceux autorisés.

Nous entrons dans la section "Règles supplémentaires" et appuyez sur le bouton droit. Dans la fenêtre qui apparaît, nous cliquons sur l'élément "Créer une règle pour le chemin".

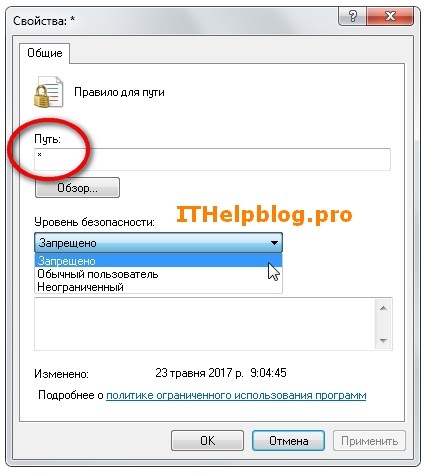

Dans le champ de chemin, mettez la star "*", c'est-à-dire Toute façon et choisir le niveau de sécurité: interdit.

DANS mois de récents mois Les pirates étaient extrêmement actifs et développent plus virus difficilesEn menaçant des millions de consommateurs. L'une des dernières tendances est la distribution d'un ranchier qui bloque l'accès à l'information jusqu'à ce que vous payiez un certain montant. Nous vous disons comment vous protéger du virus PETYA. C'est le meilleur exemple de distribution de ce type de menaces sur Internet. Vous ne savez probablement pas, mais l'idée de Ranchomer n'est pas Nova et a son origine il y a 30 ans, a déclaré Masha.

Il soutient qu'ils contiennent des informations clés sur la création d'un médicament pour le traitement du sida. Ce qui ne leur dit pas qu'ils contiennent un virus qui crypte des informations sur leurs ordinateurs. Cela signifie que même alors le garde -ranger est à risque de consommateurs. Aujourd'hui, les pirates informatiques utilisent des méthodes beaucoup plus complexes, mais comment elles travaillent de manière égale.

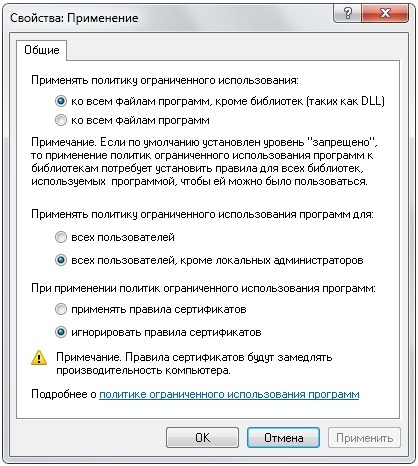

Et ainsi continuera de travailler dans la "Politique d'utilisation limitée des programmes" et appuyer sur le bouton droit de la souris à l'application "Application" et sélectionnez "Propriétés".

Même maintenant, 28 ans plus tard, nous sommes toujours tellement vulnérables à de tels types de virus qui menacent des millions d'utilisateurs. Nous croyons que votre recommandation est la meilleure louange que nous puissions obtenir. Nous aimerions dire "merci" pour des recommandations et exprimez-la en espèces.

Visitez notre site Web pour obtenir plus d'informations en ce moment! Tout d'abord, vous devez installer Antivirus et Pare-feu sur votre ordinateur, qui peut vous fournir une protection de la qualité. Pour vous protéger du logiciel malveillant, suivez les conseils ci-dessous: dans le processus de fragmentation, les fichiers sont divisés en plusieurs parties, ce qui entraîne un retard de lecture. La défragmentation fréquente de ces fichiers conduit au fait que les fragments sont pliés en segments consécutifs et réduisent ainsi leur temps de lecture.

Ces paramètres peuvent être laissés comme ils sont par défaut ou activez l'application à tout sans exception, tout aussi bien que vous pouvez changer l'application de stratégies limitées à tous les administrateurs locaux (si vous avez des comptes de compte d'utilisateur et d'administrateur sur votre ordinateur).

Autrement dit, l'utilisation de logiciels de défragmentation peut accélérer de manière significative le fonctionnement de votre ordinateur et, par conséquent, de numériser à l'aide du programme antivirus que vous utilisez. Mettez à jour régulièrement votre système d'exploitation. Sélectionnez un mot de passe long fiable. La longueur doit avoir au moins 15 caractères. N'utilisez pas les noms des êtres chers. Il est souvent utilisé par piratage d'un mot de passe. "Attaque de dictionnaire." Il utilise le glossaire des mots qui sont vérifiés en fonction du mot de passe de recherche. C'est une méthode d'attaque très réussie, car de nombreuses personnes choisissent de manière courte et facile à mémoriser des mots pour leurs mots de passe.

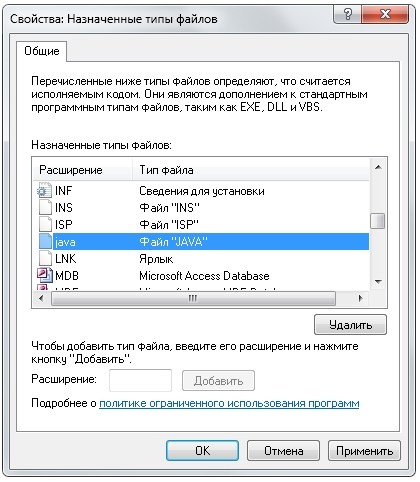

Et dans l'élément "Types de fichiers assignés", sélectionnez l'extension de quels types de fichiers sera livré au démarrage. Cette fenêtre indique des extensions bloquées lors de la tentative de démarrage.

Mieux ajouter plus d'expansion .js - script Java.

Un paramètre efficace prendra du temps, mais le résultat en vaut la peine.

Vous pouvez utiliser une phrase sans signification qui n'a aucun sens que pour vous et vous pouvez facilement vous en souvenir. Ajouter symboles spéciaux Et des chiffres et obtenez un mot de passe très fort. Ils ne sont pas stockés en tant que texte ordinaire, mais comme cryptés. Il consiste en des chaînes de caractères incompréhensibles et sans signification qui représentent réellement le mot de passe sélectionné. Pour se connecter à des serveurs basés sur ces systèmes d'exploitation, vous avez besoin de ce hachage. Plus de détails ici.

Ensuite, vous devez changer le mot de passe. Si vous ne l'avez pas, vous devriez toujours le mettre. Installez le système d'exploitation avec une origine claire - une copie piratée ne peut garantir votre sécurité. Rappelez-vous que tout logicielY compris un système d'exploitation, il peut être changé pour nuire à votre ordinateur. Il est conseillé d'utiliser des copies sous licence, en particulier lorsque votre machine fonctionne et que vous stockez des données importantes à ce sujet.

L'interdiction du lancement de certains programmes des fichiers MILE peut être configurée à votre discrétion, en fonction de la tâche et des objectifs.

Après cela, les règles doivent être lancées et quoi faire cela va à «Niveaux de sécurité» et appuyez sur le bouton droit de la souris sur «Interdit». Dans la fenêtre "Par défaut" qui apparaît et que nos règles sont appliquées.

Malheureusement, la réalité est telle que peu de personnes peuvent se permettre des logiciels payants avec des salaires bulgares. Virus informatiques - c'est programmes malveillantsqui s'appliquent sans la connaissance de l'utilisateur. Les virus ne peuvent pas rester seuls et utiliser d'autres programmes ou documents en tant qu'hôtes. Habituellement, ils endommagent ou volent des données, mais ils peuvent également servir à contrôler l'ordinateur externe.

Le virus informatique est programme spécialqui endommage les utilisateurs et s'applique sans leur connaissance. Les virus ont besoin d'autres programmes et documents comme des hôtes pour leur fonction. Les virus, contrairement aux vers, ne peuvent pas se propager de manière indépendante, doivent également être transférés dans le fichier hôte. Rarement, d'autres types de types de fichiers sont infectés par des virus.

Nous conseillons de ne pas travailler avec le compte administrateur. Cela réduira les dommages à une infection aléatoire (activer le compte de l'administrateur - Définissez le mot de passe - de priver les droits d'administration des utilisateurs actuels - Ajouter au groupe d'utilisateurs).

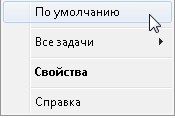

Pour travailler avec les droits d'administrateur dans Windows, il existe un outil spécial - "Contrôle de comptabilité", qui demandera un mot de passe pour effectuer des opérations. Vérification de la réglage: Démarrer - Panneau de configuration - Comptes Utilisateurs - Modification des paramètres de contrôle de compte - Par défaut - Notification uniquement lorsque vous essayez de modifier l'ordinateur.

Points de contrôle du système de récupération du système

Malheureusement, il y a des cas lorsque les virus surmontent tous les niveaux de protection. Par conséquent, vous devriez être capable de retourner à ancien état Systèmes. Régler création automatique Vous pouvez suivre les points de contrôle: mon ordinateur - PCM - Propriétés - Protection du système - Paramètres de protection.

Habituellement, par défaut, la protection n'est activée que pour disqueMais le crypter peut localiser le contenu de toutes les sections. Pour restaurer des fichiers standard signifie Ou Explorateur Shadow, vous devez activer la protection pour tous les disques. Les points de contrôle occupent une sorte de mémoire, mais ils permettront d'enregistrer des données en cas d'infection.

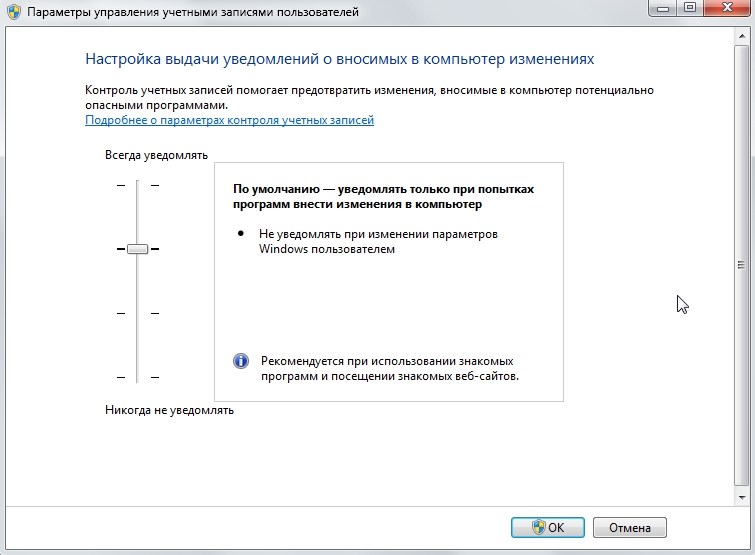

Le soir du 12 mai, le monde est entré en collision avec une attaque à grande échelle du virus de Wannacry (Wannacryptor), qui effectue le cryptage de toutes les informations sur PC et ordinateurs portables avec système opérateur Les fenêtres.

-

Plus de 200 000 ordinateurs ont subi une infection!

Les principaux objectifs de l'attaque visaient le secteur des entreprises, les sociétés de télécommunications de l'Espagne, du Portugal, de la Chine et de l'Angleterre tirées derrière elle.

-

Le plus grand coup a été appliqué aux utilisateurs russes et aux entreprises. Y compris les mégafon, les chemins de fer et, par des informations non confirmées, le comité d'enquête et le ministère des Affaires intérieures. Sberbank et le ministère de la Santé Les mêmes attaques ont déclaré des attaques sur leurs systèmes.

Pour le décodage des données, les attaquants nécessitent une rédemption de 300 à 600 dollars en Bitcoins (environ 17 000 à 34 000 roubles).

Carte interactive de l'infection (cliquez sur la carte)  Rédemption exigeante de la fenêtre

Rédemption exigeante de la fenêtre

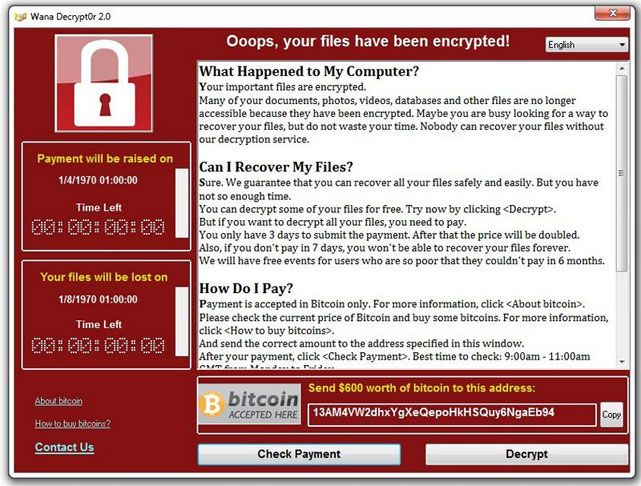

Chiffrer les fichiers les extensions suivantes

Chiffrer les fichiers les extensions suivantes Malgré l'accent sur le virus de l'attaque du secteur des entreprises, utilisateur normal Il n'est également pas assuré contre la pénétration de Wannacry et la perte d'accès aux fichiers.

-

Instructions pour la protection de l'ordinateur et des données de l'infection:

1. Installez l'application Kaspersky System Watcher, qui est équipée d'une fonction de passe-commande intégrée des modifications issues des actions du crypter, qui a toujours réussi à contourner les moyens de protection.

2. Utilisateurs de l'antivirus du laboratoire de Kaspersky. Il est recommandé de vérifier que la fonction "Système de surveillance" a été activée.

3. Utilisateurs d'antivirus de ESET NOD32 pour Windows 10, la fonction de la vérification des nouvelles mises à jour du système d'exploitation est implémentée. Si vous avez pris soin d'avance et que vous ayez été activé, toutes les nouvelles mises à jour Windows nécessaires seront activées et votre système sera entièrement protégé de ce virus Wannacryptor et d'autres attaques similaires.

4. Aussi dans les utilisateurs eSET Products NOD32, il existe une telle fonction dans le programme en détectant des menaces encore inconnues. Cette méthode est basée sur l'utilisation de technologies comportementales et heuristiques.

Si le virus se comporte comme un virus - probablement, il s'agit d'un virus.

La technologie du système de nuages \u200b\u200bd'ESET LiveGrid depuis le 12 mai reflétait très avec succès toutes les attaques de ces attaques de virus et tout cela s'est produit avant de renouveler les bases de données de signature.

5. ESET Technologies fournit une sécurité comprenant des périphériques avec des systèmes Windows XP précédents, Windows 8 et Windows Server 2003 ( Nous vous recommandons de refuser d'utiliser ces systèmes obsolètes.). En raison du niveau de menace élevé résultant, pour le système d'exploitation de données, Microsoft a décidé de publier des mises à jour. Téléchargez-les.

6. Réduire à une menace minimale de causer des dommages à votre PC, vous devez respecter de toute urgence la mise à jour de votre version Windows 10: Démarrage - Paramètres - Mise à jour et sécurité - Vérifier la disponibilité (dans d'autres cas: Démarrer - Tous les programmes - Windows Update Center - Recherchez des mises à jour - Téléchargez et installez).

7. Installez le correctif officiel (MS17-010) de Microsoft, qui corrige l'erreur du serveur SMB à travers laquelle le virus peut pénétrer. Ce serveur. impliqué dans cette attaque.

8. Vérifiez que tous les outils de sécurité disponibles sont lancés sur votre ordinateur.

9. Effectuez une vérification des virus de l'ensemble du système. Lorsque vous trouvez une attaque malveillante avec le titre Mem: trojan.win64.equationdrug.gen., Redémarrez le système.

Et une fois encore, vous recommandez de vérifier les correctifs MS17-010.

À l'heure actuelle, les spécialistes de Kaspersky Lab, ESET NOD32 et d'autres produits antivirus travaillent activement à la rédaction d'un programme pour déchiffrer des fichiers qui aideront les utilisateurs de PC infectés à restaurer l'accès aux fichiers.

Utilisateurs de Windows 10, impliqués dans système Windows Le défenseur est protégé du virus, car dans ce cas, toutes les notifications sont communiquées automatiquement.

Eh bien, ceux qui ont installé et jouissent Windows Update.La Défense a été mise à jour en mars 2017.

Pour tous les utilisateurs de produits anti-virus tiers, il est recommandé de télécharger la dernière mise à jour.